1.AWS CloudTrailとは?##

「いつ誰が何をしたのか」を記録しておいてくれるサービスです。

2.特徴##

- デフォルトでOnになっている。

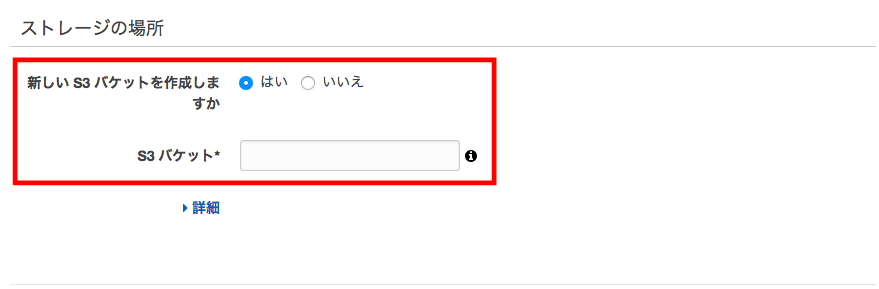

- 90日間保存できる。(90日以上保存させる場合は、S3に保存させるようにする。)

- S3の保存先はS3でバージョンニングを有効にするか、クロスアカウントなどを利用することを検討する。

- 5分おきに作成される。

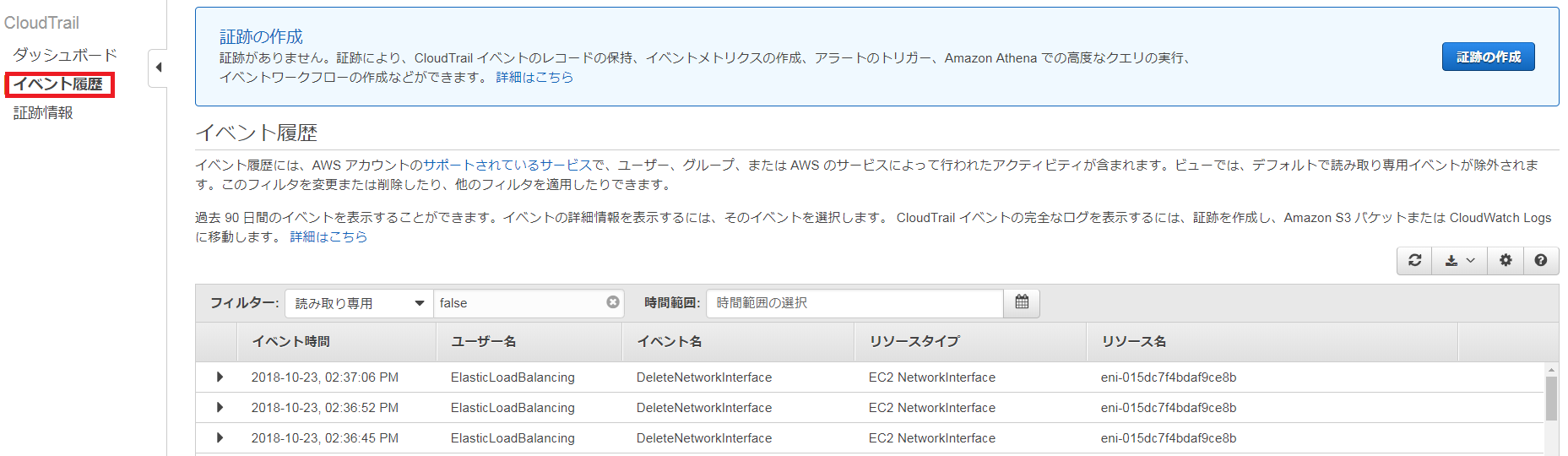

3.イベント履歴##

「イベント履歴」をクリックしてみましょう。

CloudTrail はデフォルトで有効になっているため、今まで行ってきた「サインイン」や「IAM ユーザーの作成」などもすべてイベントとして記録されています。

このようにCloudTrail では何も設定しなくても、デフォルトで過去90日間のイベントが無料で記録されています。

今後もし「消した覚えがないのにサーバが跡形もなく消え去っている!」というようなことがあったら、先ずCloudTrail を開いていつ誰がサーバを削除したのか確認してみましょう。

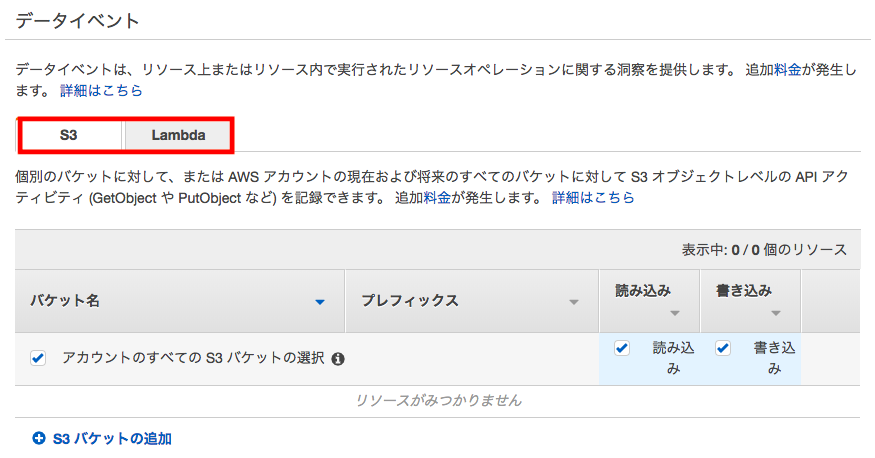

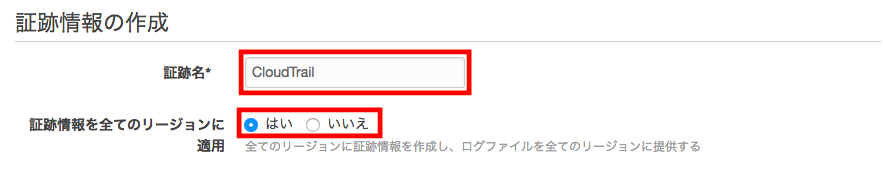

4.証跡情報##

*管理イベントのみデフォルトで有効になっています。

画面だけ確認して見ましょう。

証跡名:適当な名前

証跡情報を全てのリージョンに適用:すべてのリージョンに残すか選択します。

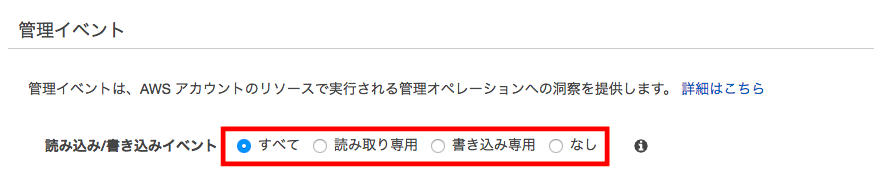

管理イベント

読み込み/書き込みイベント:すべて・読み取り専用・書き込み専用・なし から選択できます。

なお、追加料金が発生するため、作成しませんでした。

5.暗号化##

- デフォルトでCloudTrailイベントログファイルは、Amazon S3サーバーサイド暗号化(SSE)を使用して暗号化されています。

- ログファイルをAWS KMSキーで暗号化することもできます。

6.CloudTrail Insights#

- Insights は異常なアクティビティがログに記録された場合、Insights イベントがこのテーブルに 90 日間表示されます。

- CloudTrail Insights を有効にした場合は、最初の Insights イベントを受信するまでに最大 36 時間かかります。

7.ログファイルの整合性の検証#

- CloudTrail が配信した後でログファイルが変更、削除、または変更されなかったかどうかを判断する。

- 仕組みとしては1時間毎にハッシュ値を取得して、それを照合している。