0.はじめに

以前、Amazon Linux に OpenAM をインストールしたので、それを使って cybozu.com の SAML 認証を確認してみます。

1.cybozu.com に SP の設定をする

- 以下のサイトの手順に従って、cybozu.com の試用サイトを用意します。

- (お試し方法 | サイボウズ製品サイト cybozu.com)[https://www.cybozu.com/jp/support/tutorial/trial.html]

- (お試し方法 | サイボウズ製品サイト cybozu.com)[https://www.cybozu.com/jp/support/tutorial/trial.html]

- 試用サイトへ、アクセスしログインします。

- 「cybozu.com 共通管理」ボタンを押下します。

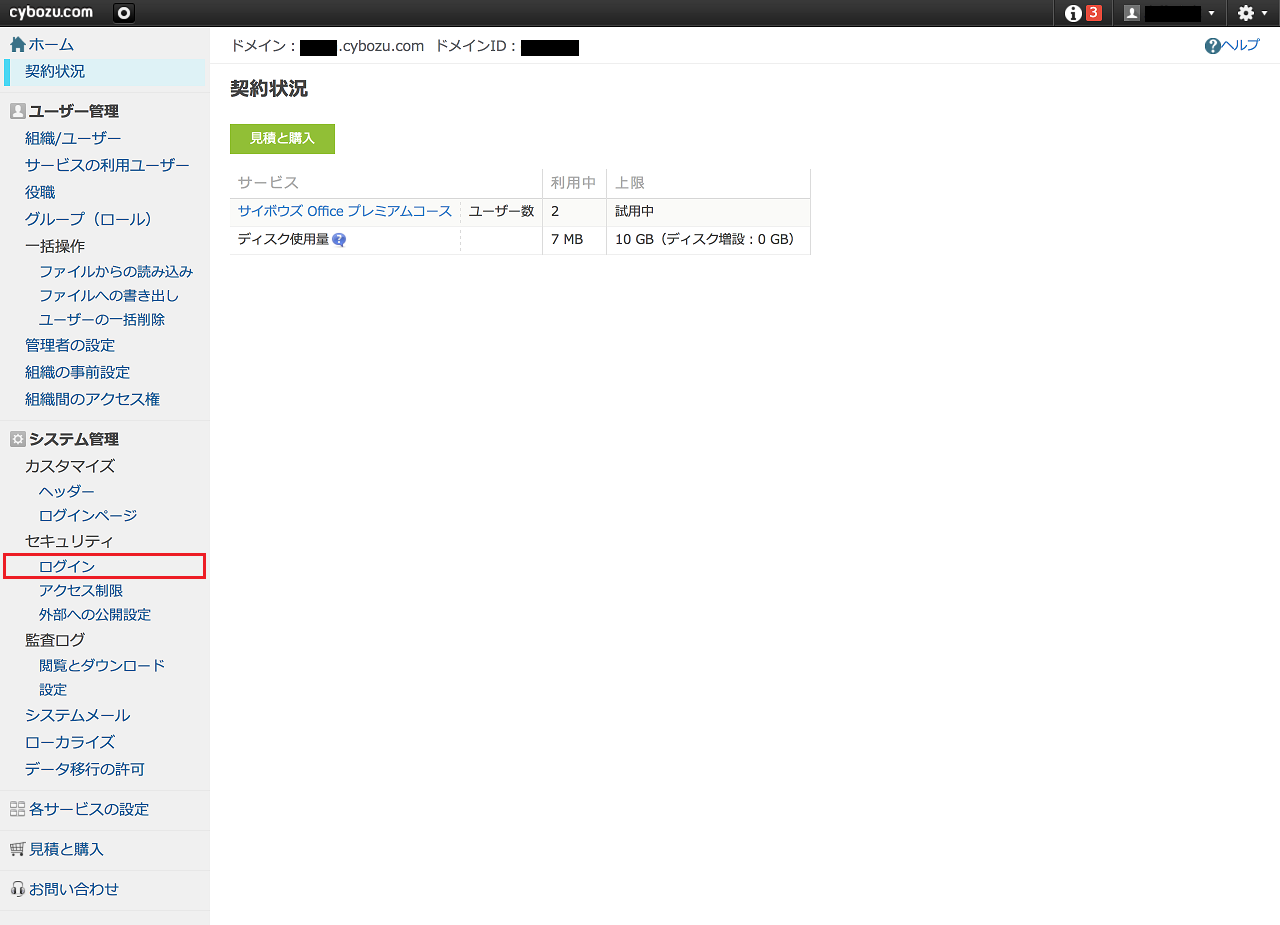

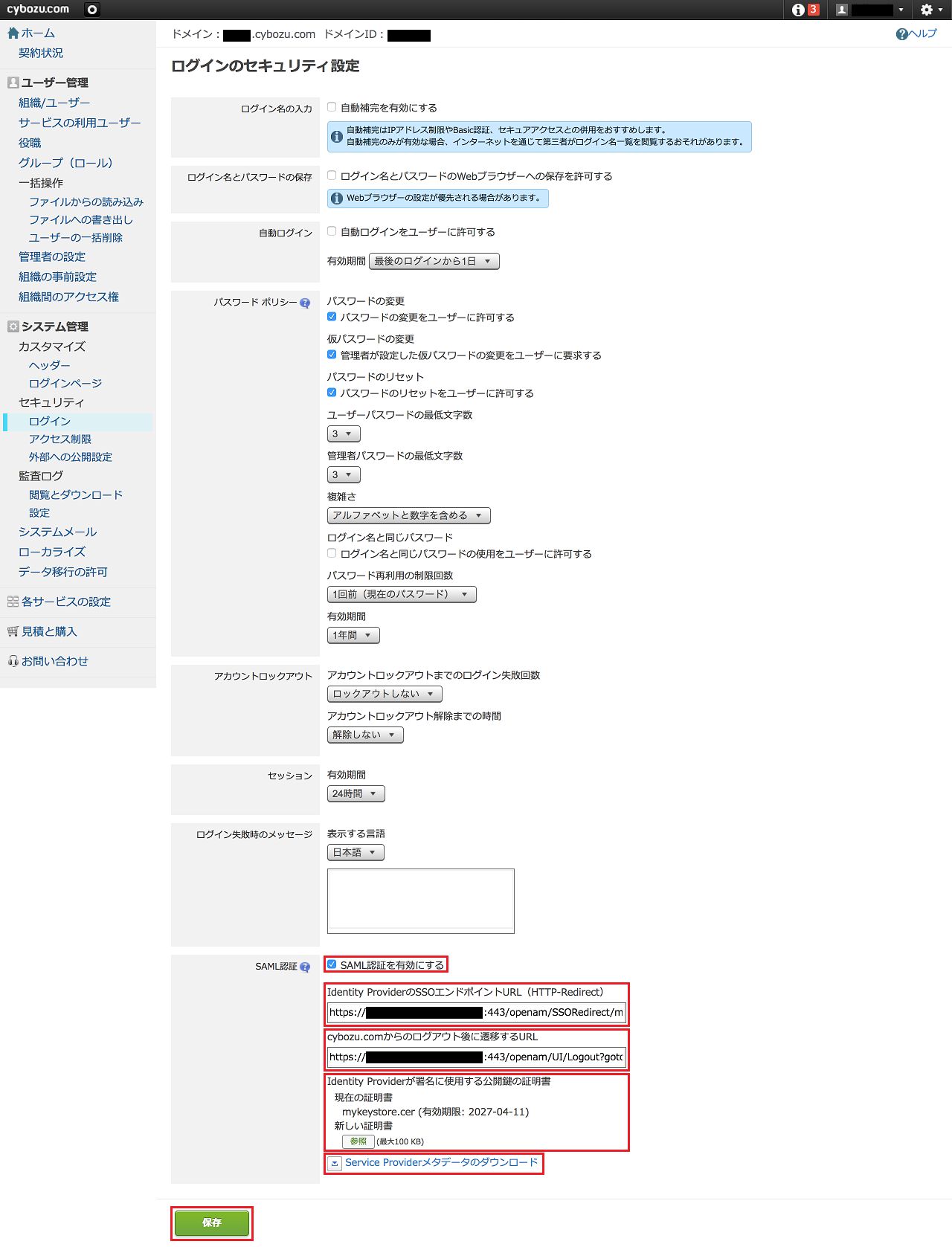

- 左側ペインの「ログイン」リンクをクリックします。

- 一番下にある「SAML認証」の項目を設定し、「保存」ボタンを押下します。

- SAML 認証を有効にする : ☑︎

- Identity ProviderのSSOエンドポイントURL(HTTP-Redirect) :

- https://[FQDN]:443/openam/SSORedirect/metaAlias/idp

- cybozu.comからのログアウト後に遷移するURL :

- https://[FQDN]:443/openam/UI/Logout?goto=https://[FQDN]:443/openam/

- Identity Providerが署名に使用する公開鍵の証明書 :

- 作成した証明書(mykeystore.cer)をアップロードします。

- Service Providerメタデータのダウンロード

- OpenAM の SP の設定に必要なので、リンクをクリックしファイルをダウンロードしておきます。

- OpenAM の SP の設定に必要なので、リンクをクリックしファイルをダウンロードしておきます。

2.cybozu.com に連携ユーザーを追加する

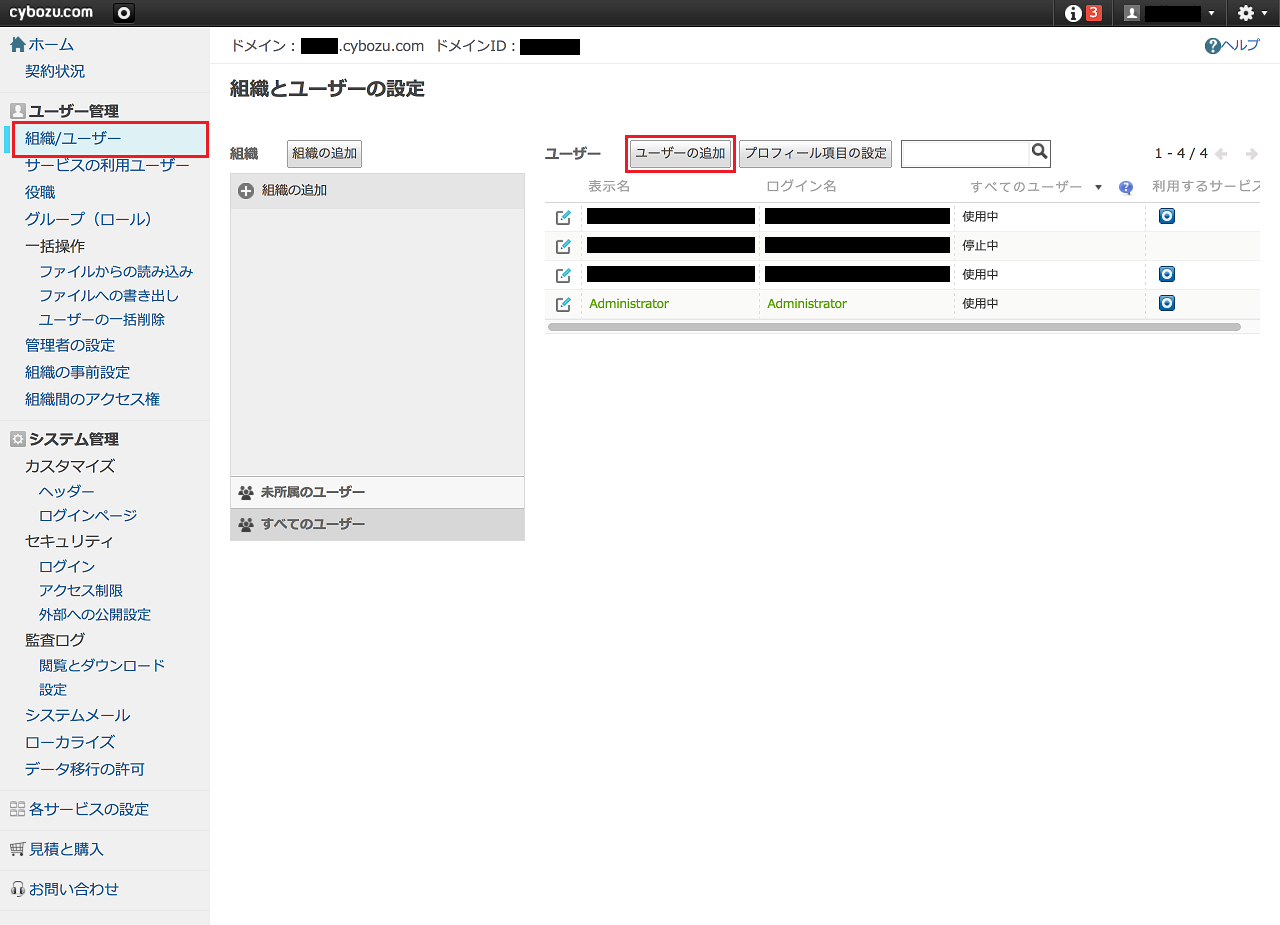

- ログイン後、左側ペインの「組織/ユーザー」リンクをクリックすると、「組織とユーザーの設定」画面が表示されるので、「ユーザーの追加」ボタンを押下します。

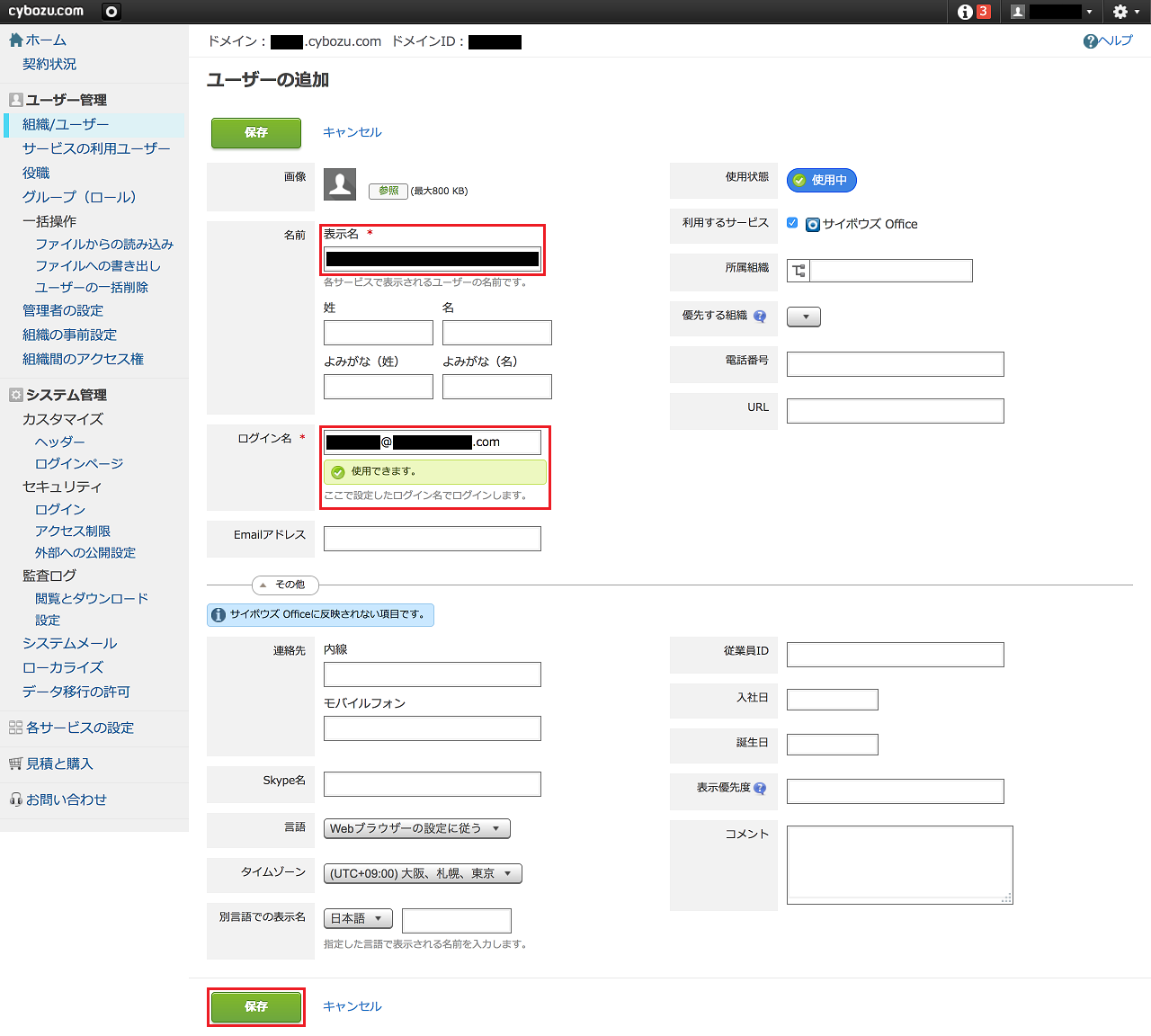

- 「ユーザーの追加」画面が表示されるので、以下の項目を設定し、「保存」ボタンを押下します。

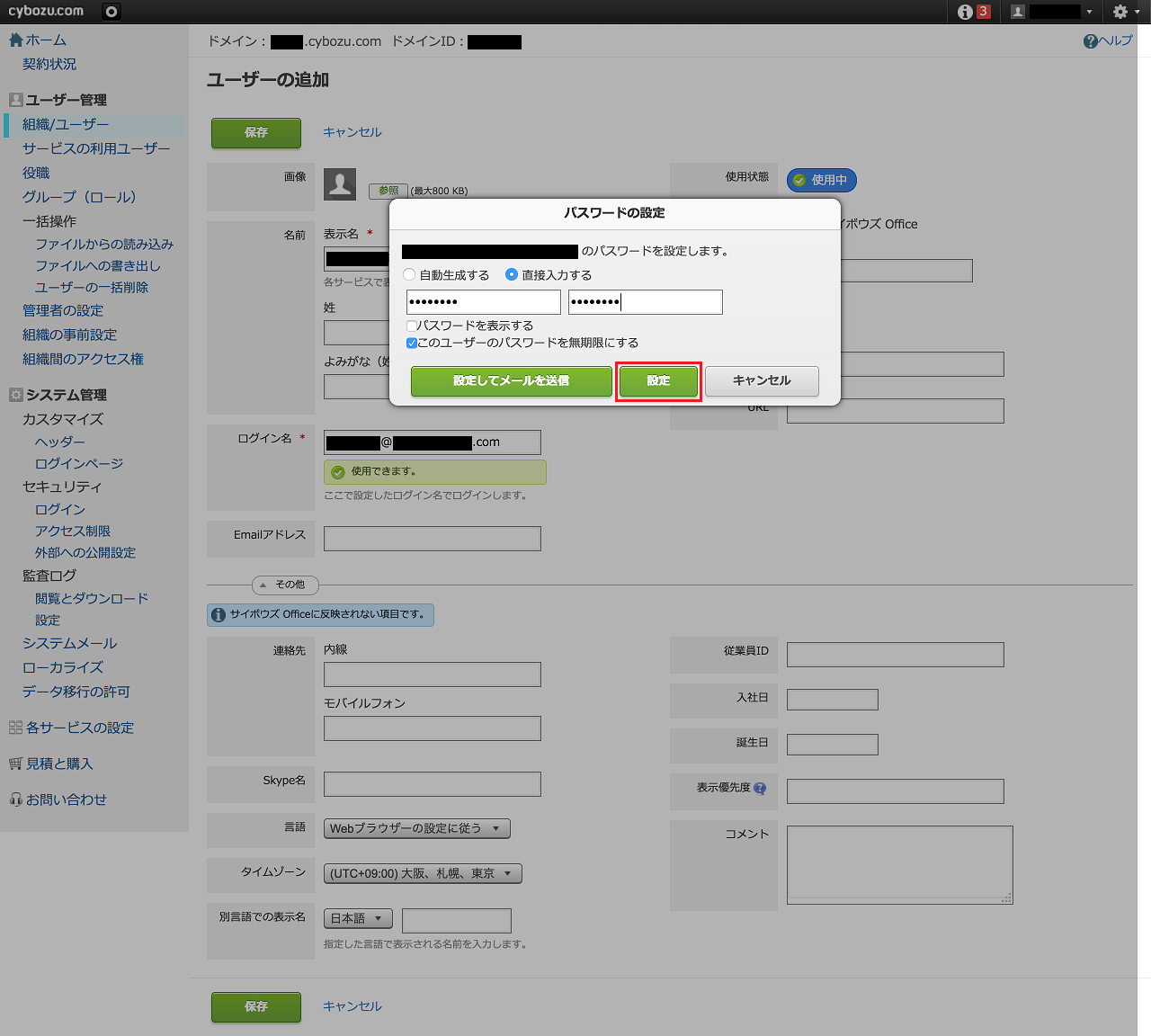

- 「パスワードの設定」ダイアログが表示されるので、パスワードを設定し、「設定」ボタンを押下します。

3.OpenAM に連携ユーザーを追加する

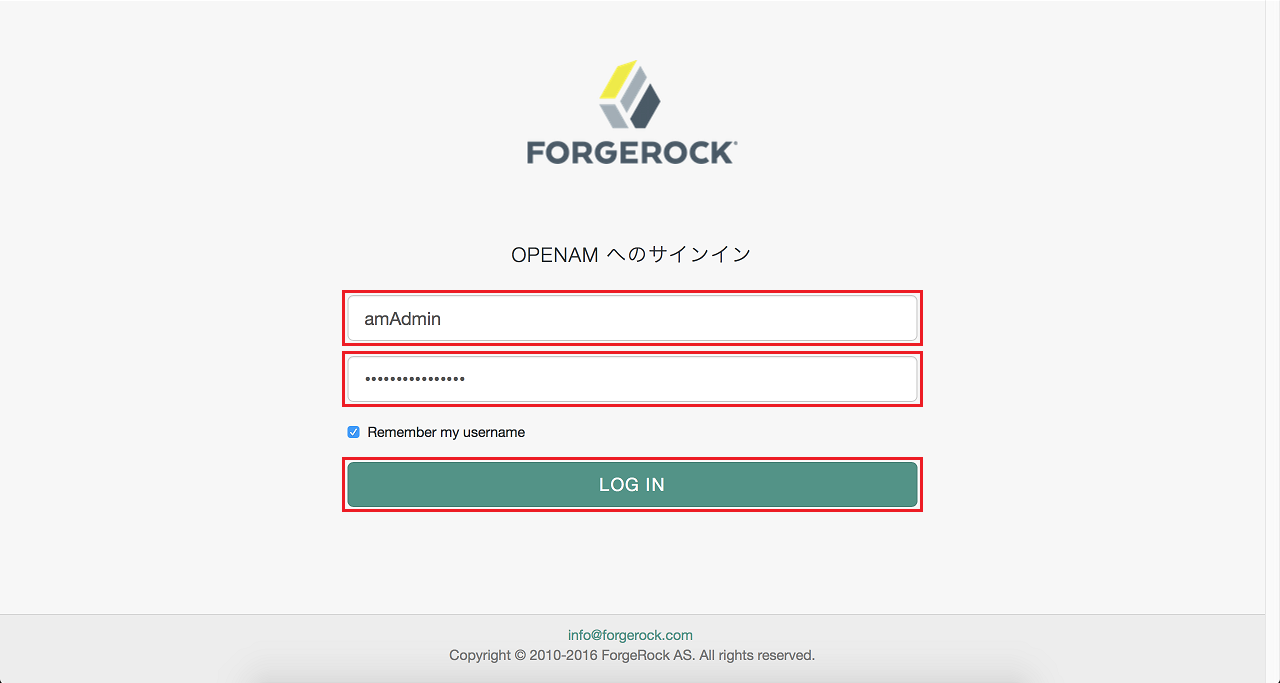

- https://〜/openam/ にアクセスし、ログインします。

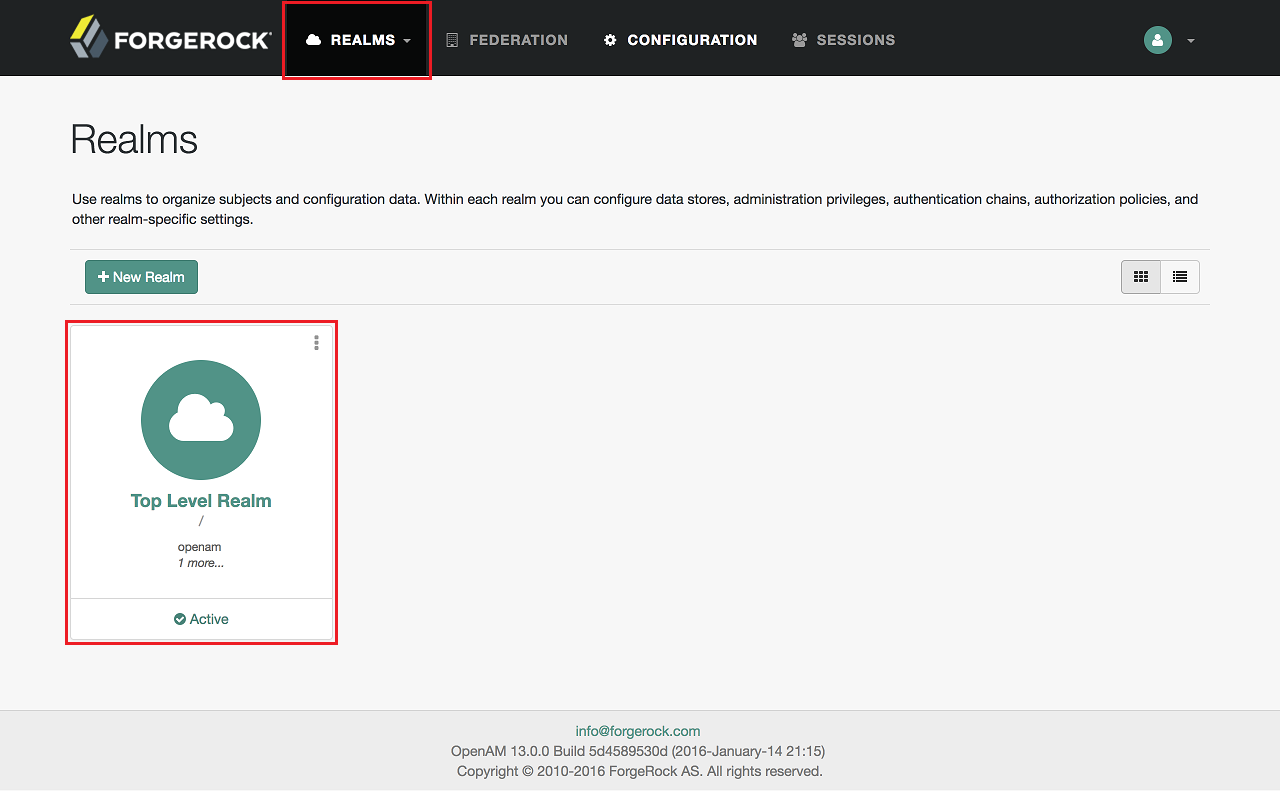

- 「Realms」の一覧画面が表示されるので、「Top Level Realm」をクリックします。

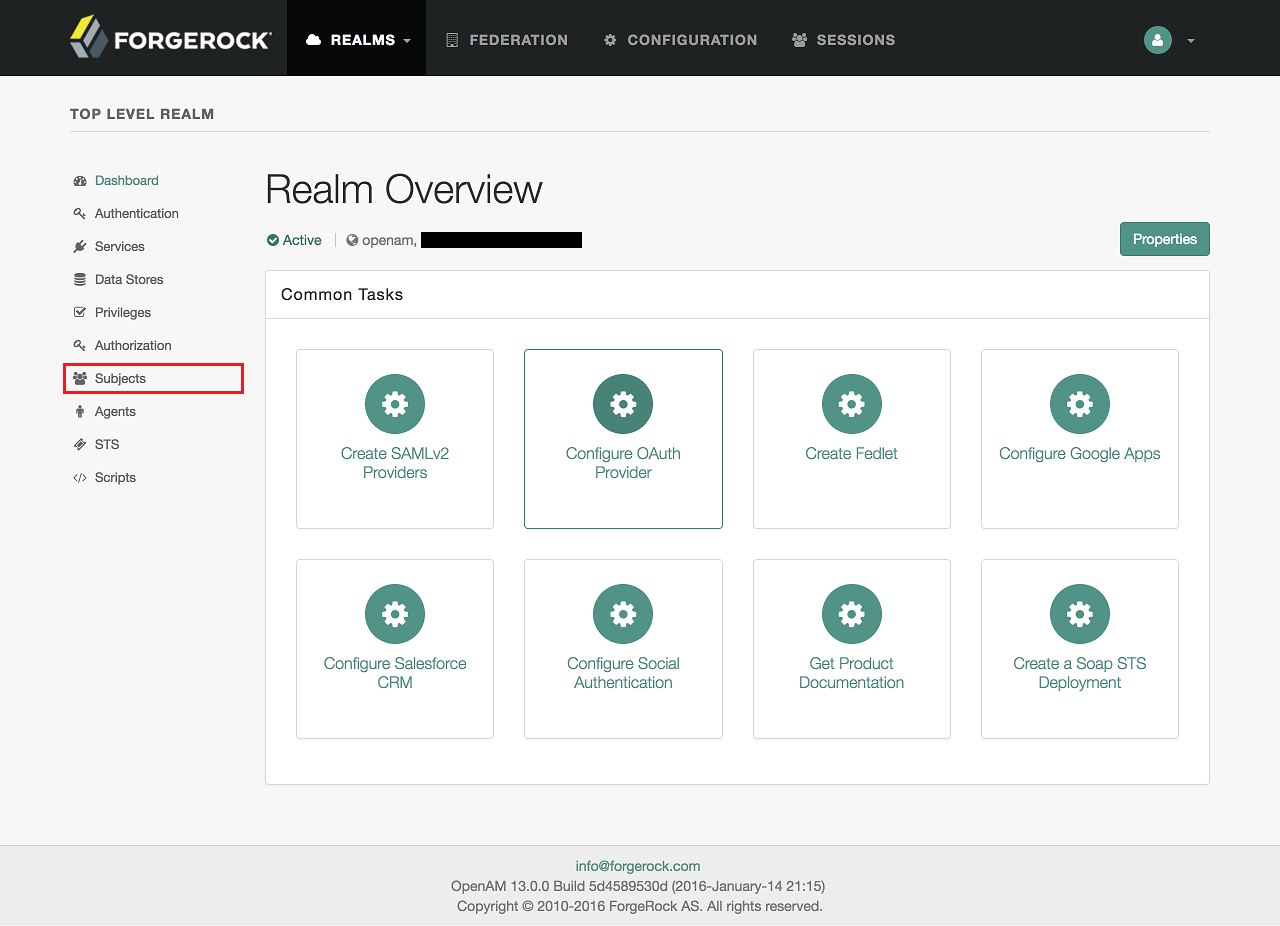

- 「Top Level Realm」の詳細画面が表示されるので、左側ペインの「Subjects」リンクをクリックします。

- 「ユーザー」の一覧画面が表示されるので、「新規」ボタンを押下します。

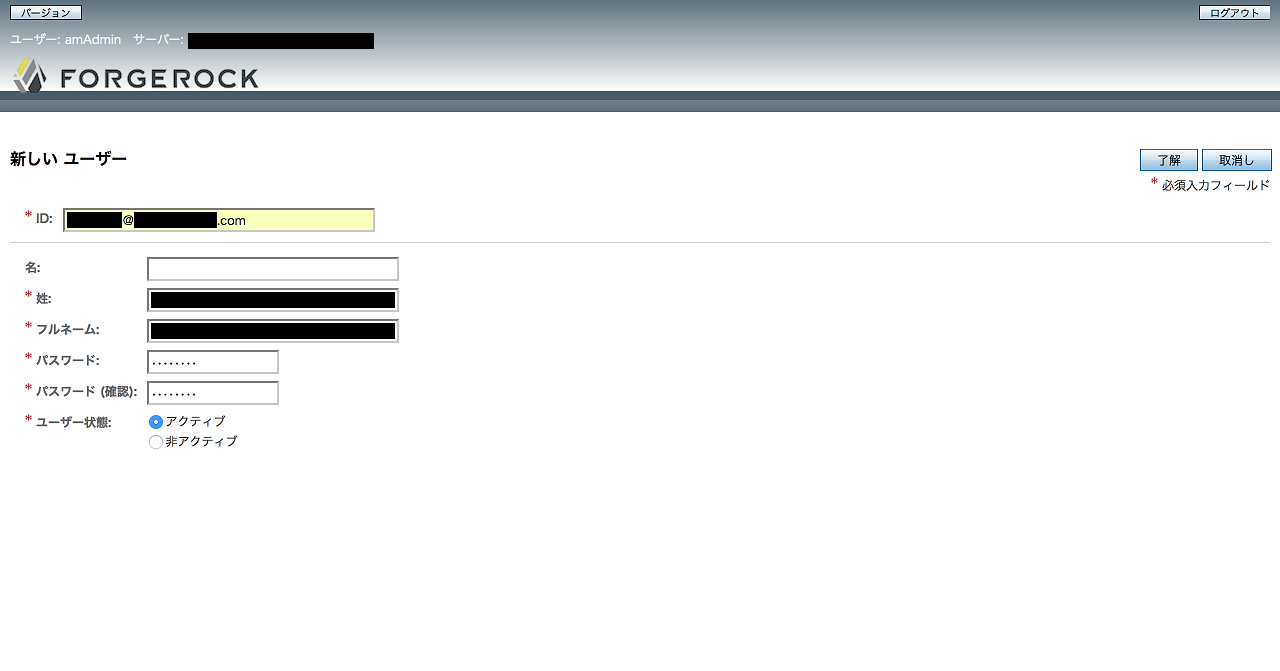

- 「新しいユーザー」の登録画面が表示されるので、以下の項目を設定し、「了解」ボタンを押下します。

4.OpenAM に IdP を登録する

- https://〜/openam/ にアクセスし、ログインします。

- 「Realms」の一覧画面が表示されるので、「Top Level Realm」をクリックします。

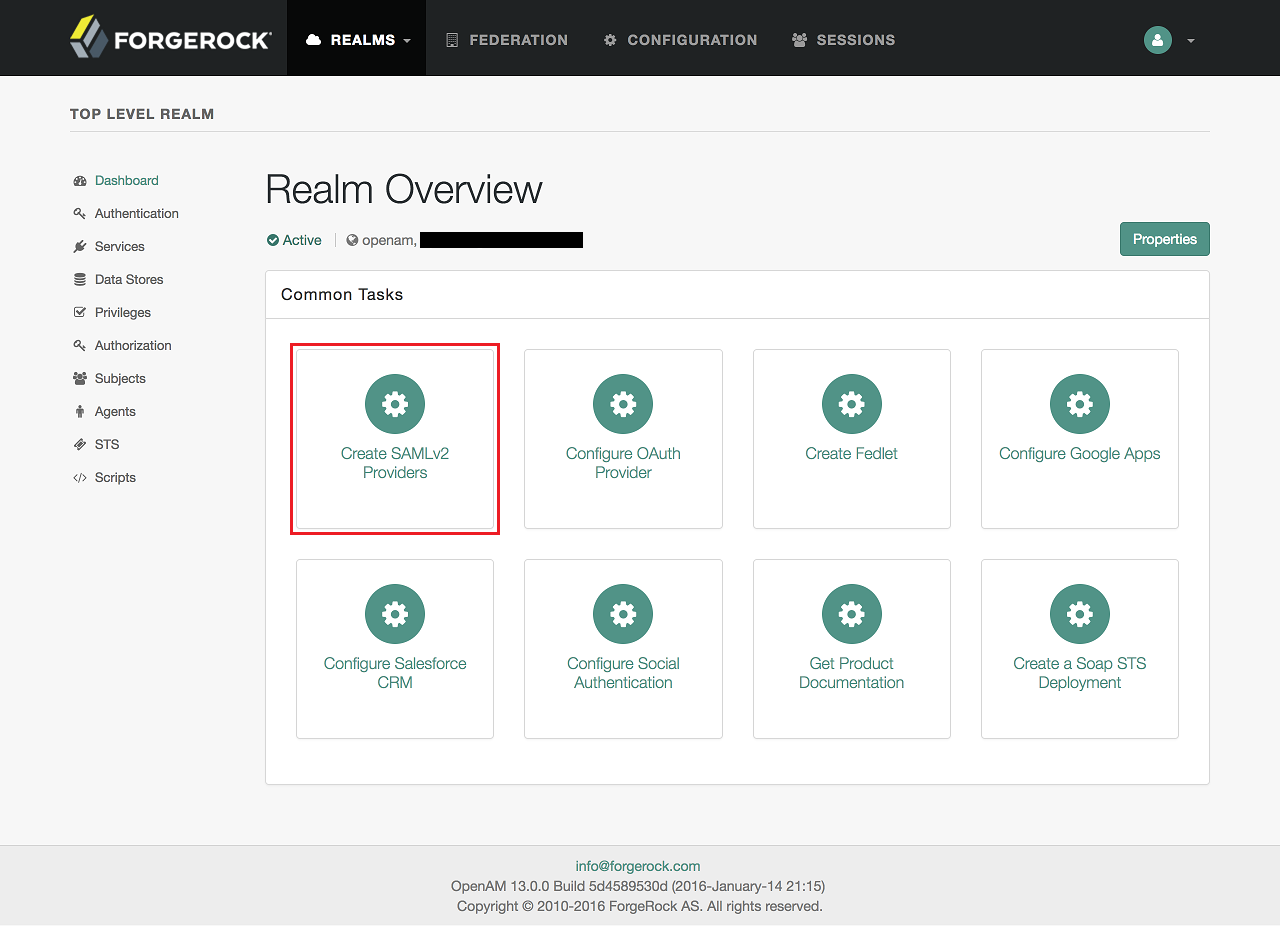

- 「Top Level Realm」の詳細画面が表示されるので、「Create SAMLv2 Providers」ボタンを押下します。

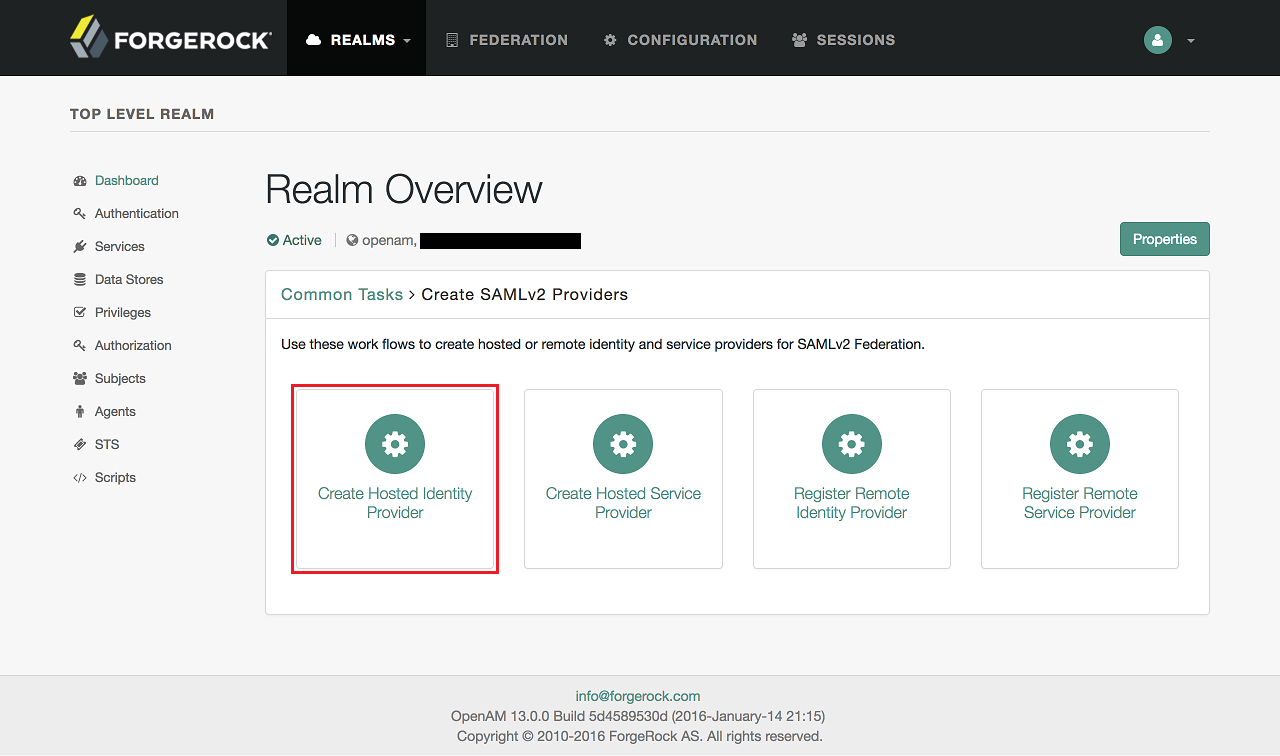

- 「Create SAMLv2 Providers」の詳細画面が表示されるので、「Create Hosted Identity Providers」ボタンを押下します。

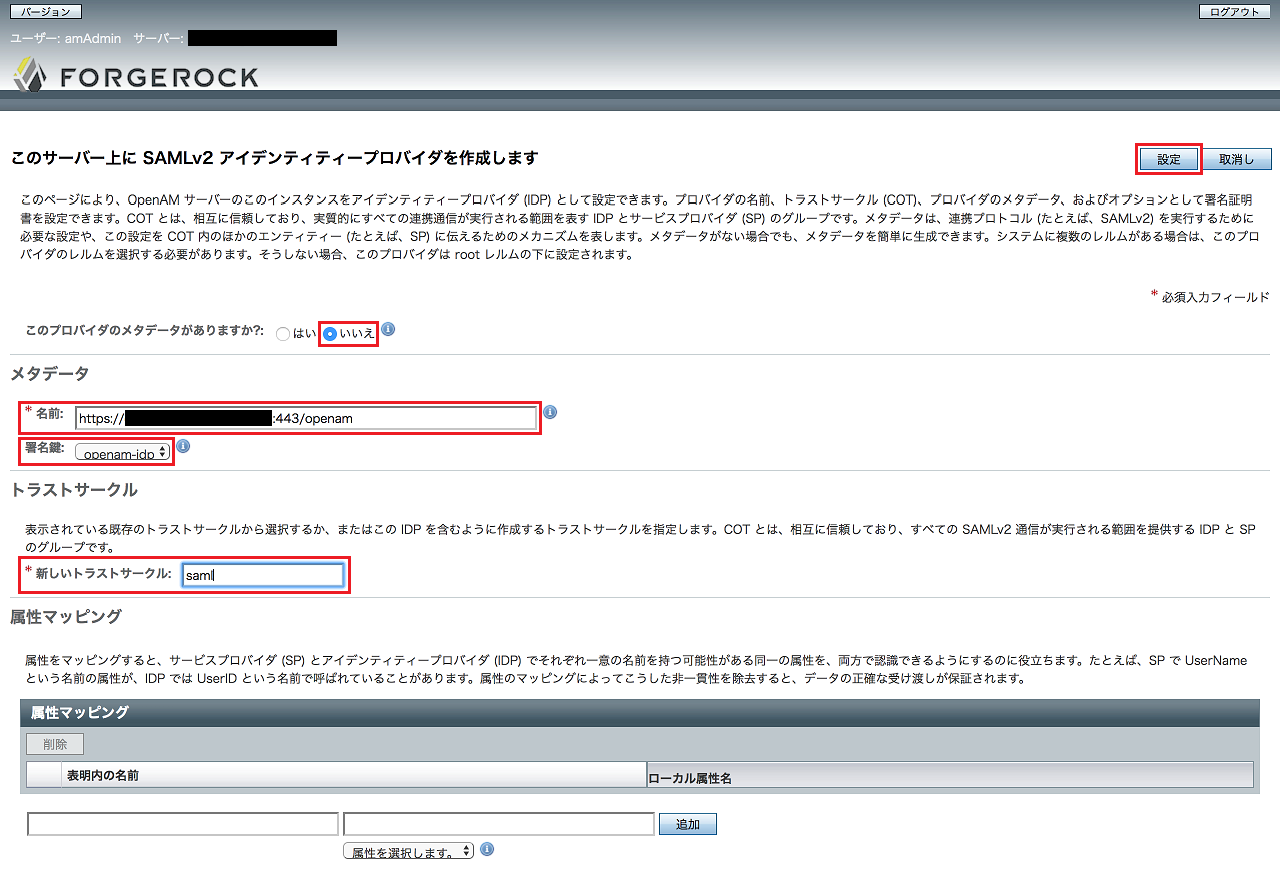

- 「Create Hosted Identity Providers」の詳細画面が表示されるので、以下の項目を設定し、「設定」ボタンを押下します。

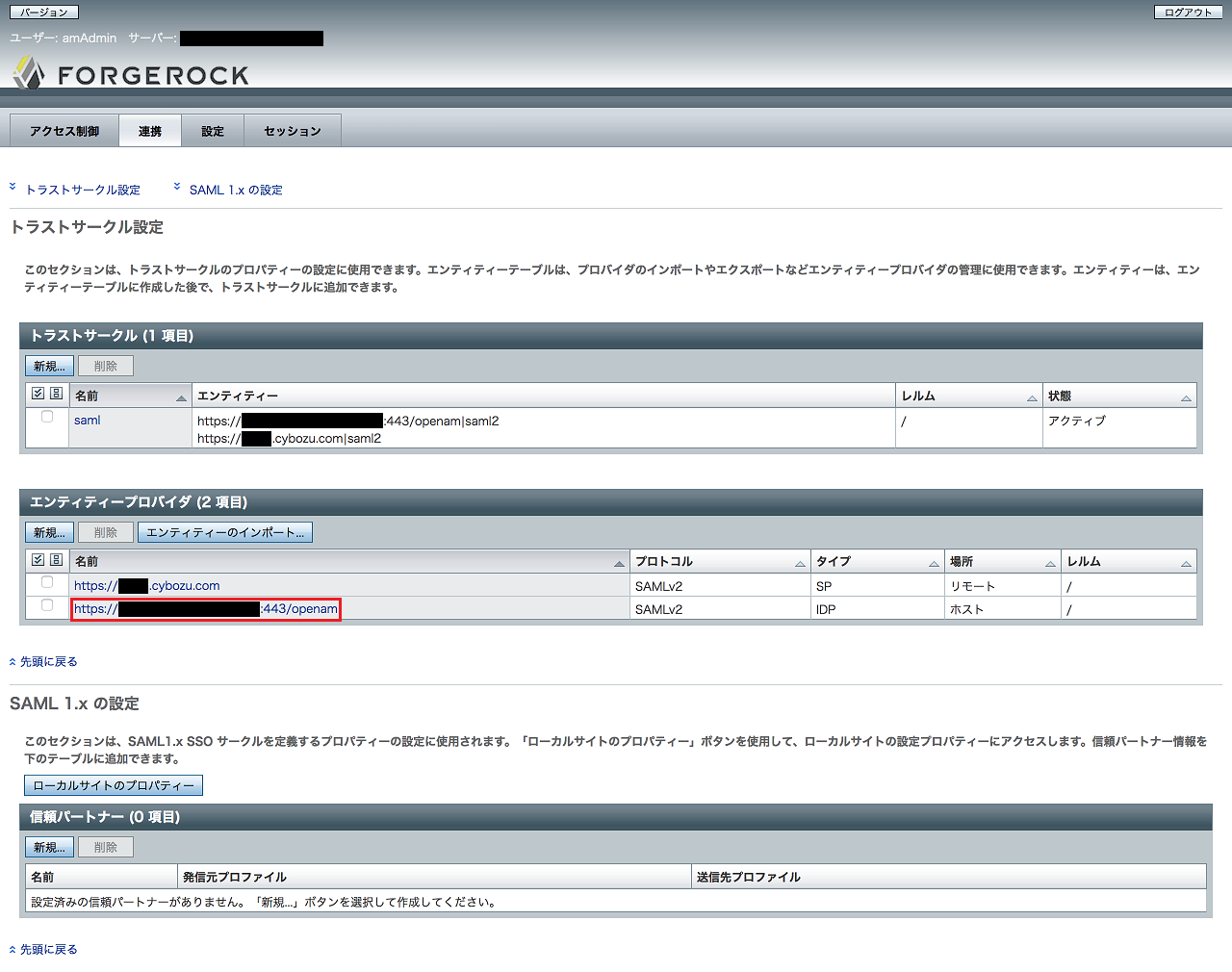

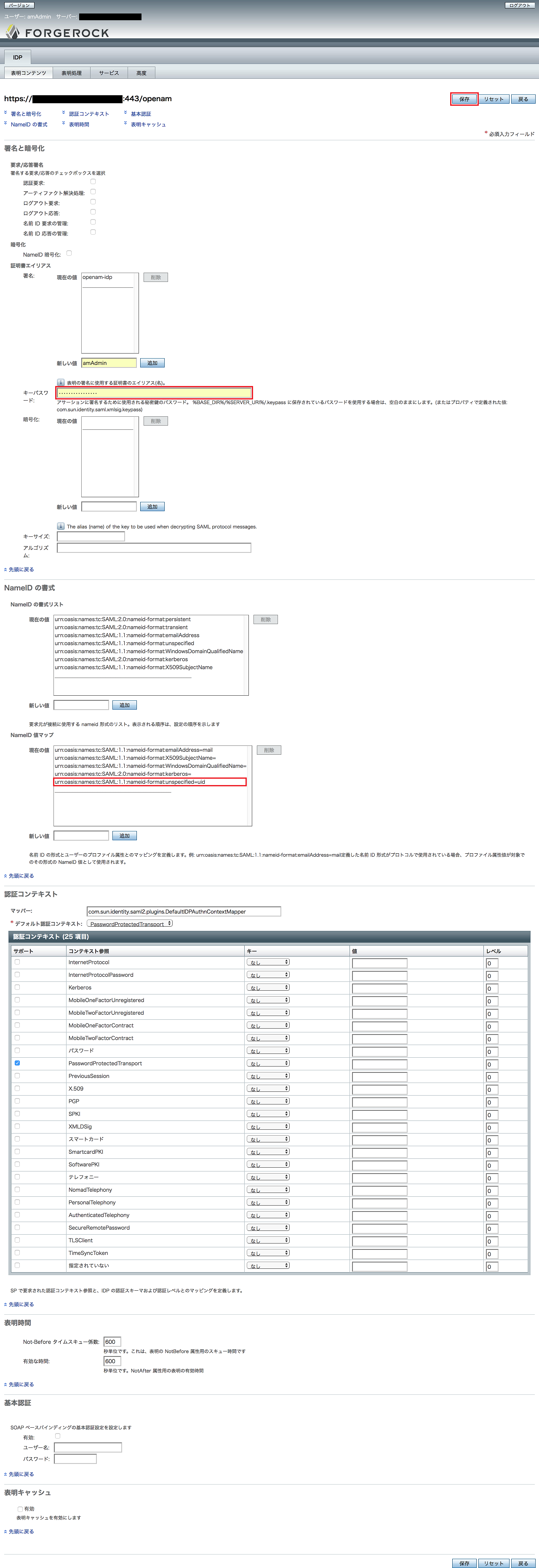

- 設定終了後、FEDERATION (連携) の画面に遷移し、登録した IdP のリンクをクリックします。

- 登録した IdP の詳細画面において、以下の項目を変更し、「保存」ボタンを押下します。

5.OpenAM に SP を登録する

- https://〜/openam/ にアクセスし、ログインします。

- 「Realms」の一覧画面が表示されるので、「Top Level Realm」をクリックします。

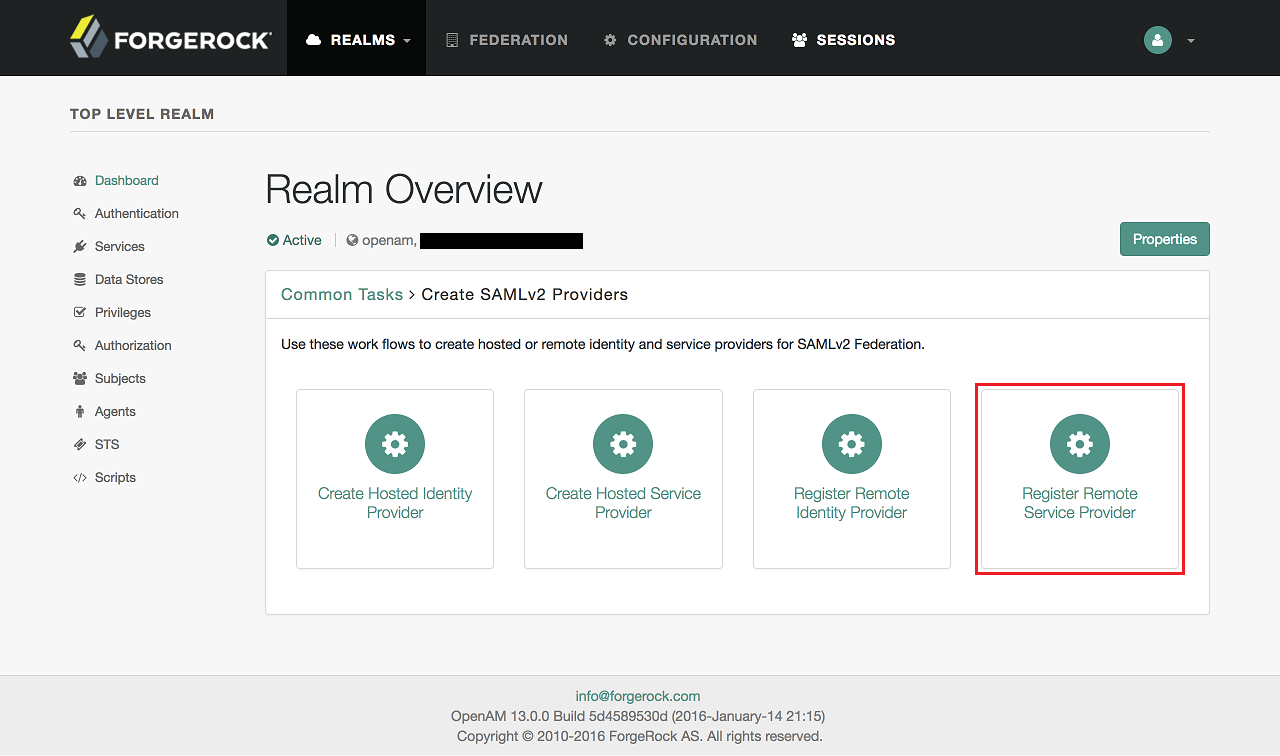

- 「Top Level Realm」の詳細画面が表示されるので、「Create SAMLv2 Providers」ボタンを押下します。

- 「Create SAMLv2 Providers」の詳細画面が表示されるので、「Register Remote Service Providers」ボタンを押下します。

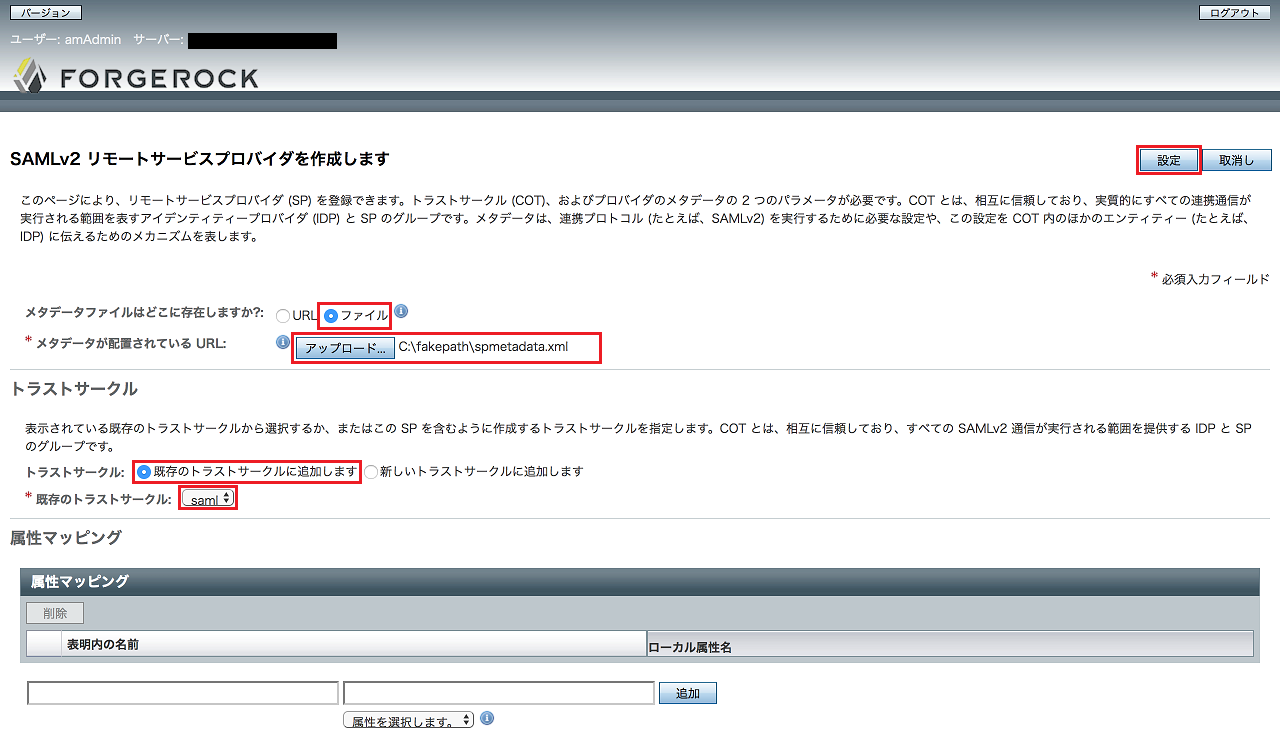

- 「Register Remote Service Providers」の詳細画面が表示されるので、以下の項目を設定し、「設定」ボタンを押下します。

99.ハマりポイント

- IdP の登録後の設定の変更がわからなかったですね。SalesForce の設定を見ると、似たような設定をしていたので、やってみたらうまく認証が走りました。

- あと、キーパスワードを変更しなきゃいけない点もよくわかりませんでした。Debug のログをみたら、エラーメッセージが出力されてて、ビンゴって感じでした。

XX.まとめ

とりあえず、cybozu.com との SAML 認証は確認できたので、次は Debug のログを見つつ、SAML の認証におけるリクエストのやりとりなどを確認をしていこうかなと。