はじめに

IAM Identity Centerとは

AWS IAM Identity Center(旧AWS Single Sign-On)は、複数の AWS アカウントとクラウドアプリケーションへの一元的なアクセス管理を提供するサービスです。従来の各アカウント個別での IAM ユーザー管理から、組織全体でのユーザーアイデンティティとアクセス権限の統一管理が可能になります。

導入のメリット

- シングルサインオン(SSO): 一度のサインインで複数の AWS アカウントにアクセス可能

- 一元管理: ユーザー、グループ、権限の集約管理

- セキュリティ向上: MFA 必須化、最小権限の原則の実装

- 管理コスト削減: 各 AWS アカウントでの IAM ユーザー作成・管理が不要

- 監査性: アクセスログの統一的な管理

本記事で扱う内容

本記事では、IAM Identity Center の初期セットアップから実際の運用までの全手順を、実際の画面キャプチャを交えながら詳しく解説します。初心者の方でも安心してセットアップできるよう、各ステップで注意すべきポイントも併せて紹介します。

前提条件

AWS Organizationsの有効化

IAM Identity Center を利用するには、AWS Organizations が有効化されている必要があります。

重要: IAM Identity Center は組織の管理アカウントでのみ有効化可能です。

管理アカウントへのアクセス権限

- AWS Organizations の管理アカウントへの Administrator アクセス権限

- IAM Identity Center の設定権限

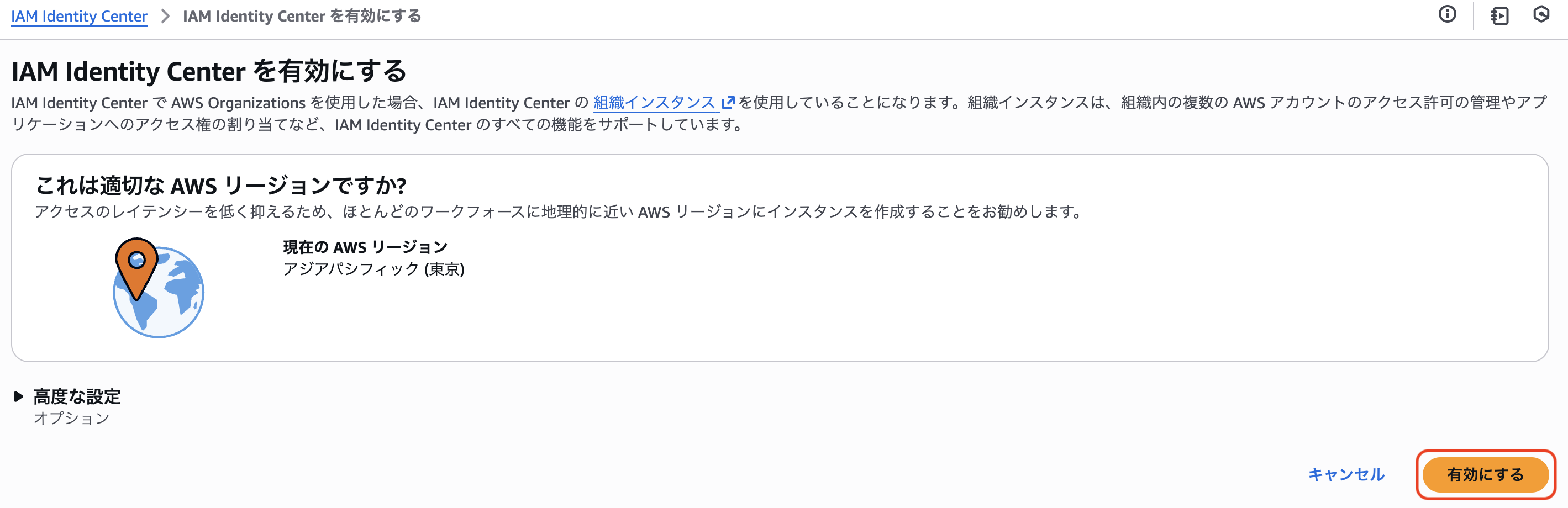

IAM Identity Centerの有効化

マネジメントコンソールからの有効化手順

Step 1: AWS マネジメントコンソールにログイン

Step 2: 検索バーに「IAM Identity Center」と入力し、サービスを選択

Step 3: IAM Identity Center のメインページで「有効化」ボタンをクリック

ヒント: 事前に「IAM Identity Center prerequisites」のリンクから前提条件を確認することをお勧めします。

リージョンの選択

リージョン選択画面では以下の点に注意してください:

推奨リージョン: Asia Pacific (Tokyo) ap-northeast-1

理由: 日本からのアクセス時のレイテンシを最小化

注意: IAM Identity Center のリージョンは後から変更できません。組織のユーザーが最も多く存在する地理的な場所に近いリージョンを選択してください。

Step 4: 適切なリージョンが選択されていることを確認し、「有効化」をクリック

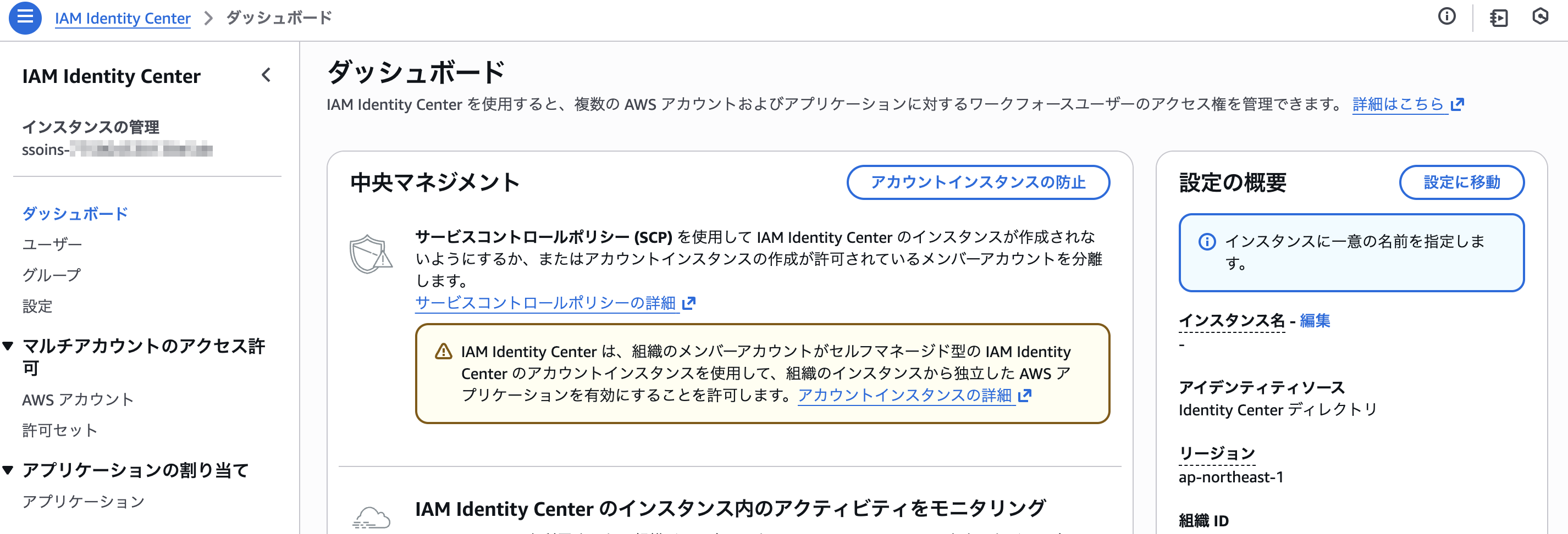

有効化完了後の確認

有効化が完了すると、IAM Identity Center のダッシュボードが表示されます。

左側のメニューに以下の項目が表示されることを確認:

- ✅ ダッシュボード

- ✅ ユーザー

- ✅ グループ

- ✅ 設定

- ✅ マルチアカウントのアクセス権限

- ✅ アプリケーション

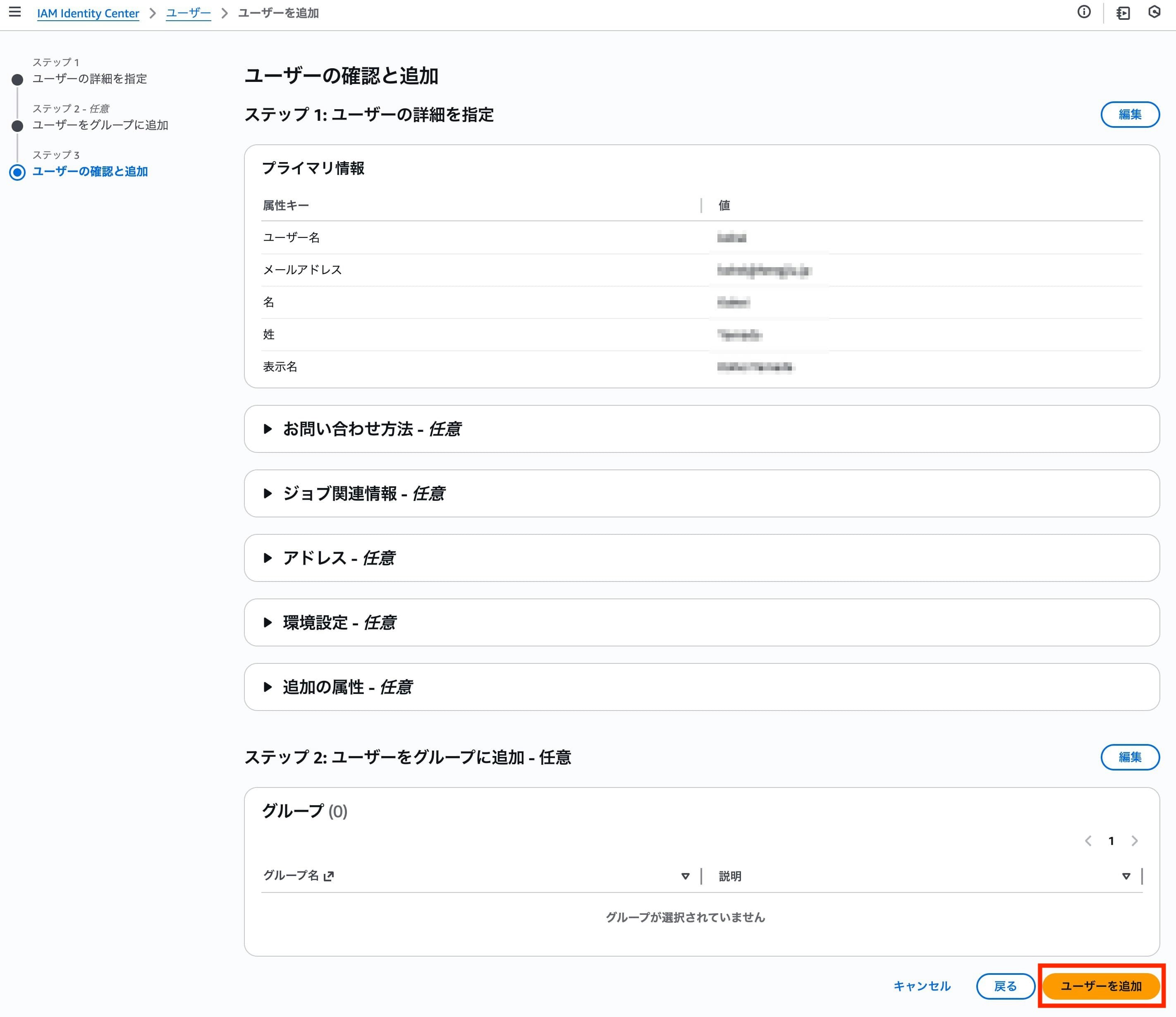

ユーザーの追加

ユーザー詳細の指定

左側メニューから「ユーザー」を選択し、「ユーザーを追加」をクリックします。

必須項目の入力

以下の情報を入力してください:

| 項目 | 説明 | 例 |

|---|---|---|

| ユーザー名 | サインイン時に使用 | taro |

| E メールアドレス | 招待メール送信先 | taro@example.com |

| 名 | ユーザーの名前 | 太郎 |

| 姓 | ユーザーの姓 | 山田 |

| 表示名 | 画面上の表示名 | 山田 太郎 |

パスワード設定オプション

- ワンタイムパスワードを送信: 推奨オプション。ユーザーが初回サインイン時に自分でパスワードを設定

- パスワードを生成: システムが自動生成したパスワードを使用

セキュリティ推奨: ワンタイムパスワード送信を選択し、ユーザー自身にパスワードを設定させることを推奨します。

オプション項目

必要に応じて以下の項目も設定できます:

- お問い合わせ方法

- ジョブ関連情報

- アドレス

- 環境設定

- 追加の属性

グループ追加(オプション)

この段階でユーザーをグループに追加することも可能ですが、後からでも設定できます。

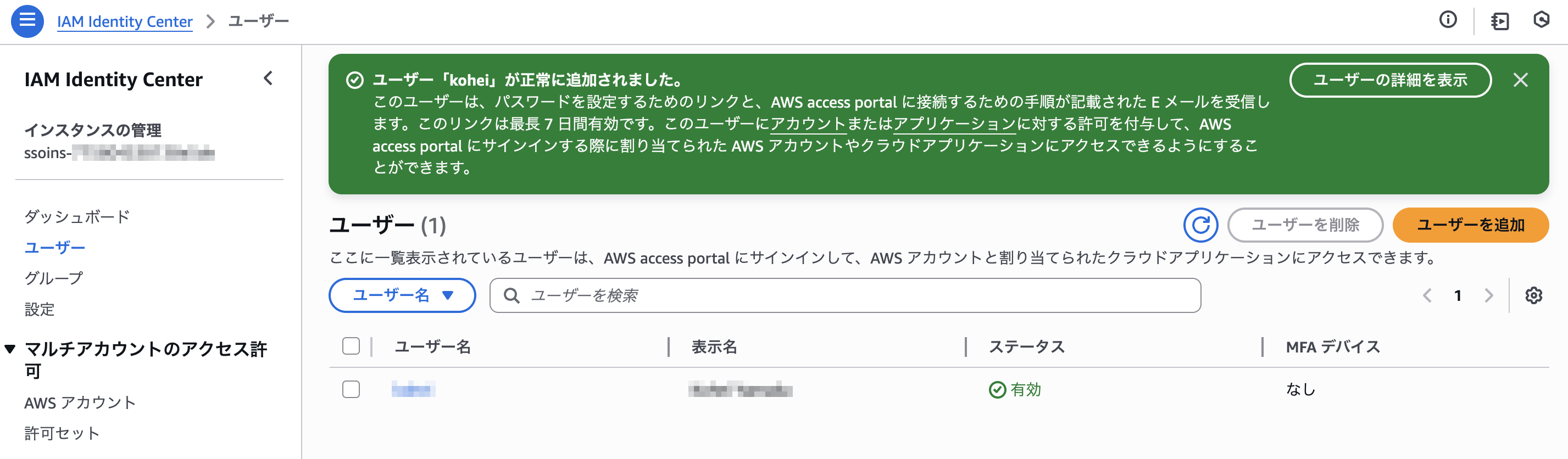

入力内容を確認し、「ユーザーを追加」をクリックします。

作成が完了すると、ユーザーがパスワード設定用のメールを受信する旨のメッセージが表示されます。

ユーザー登録プロセス

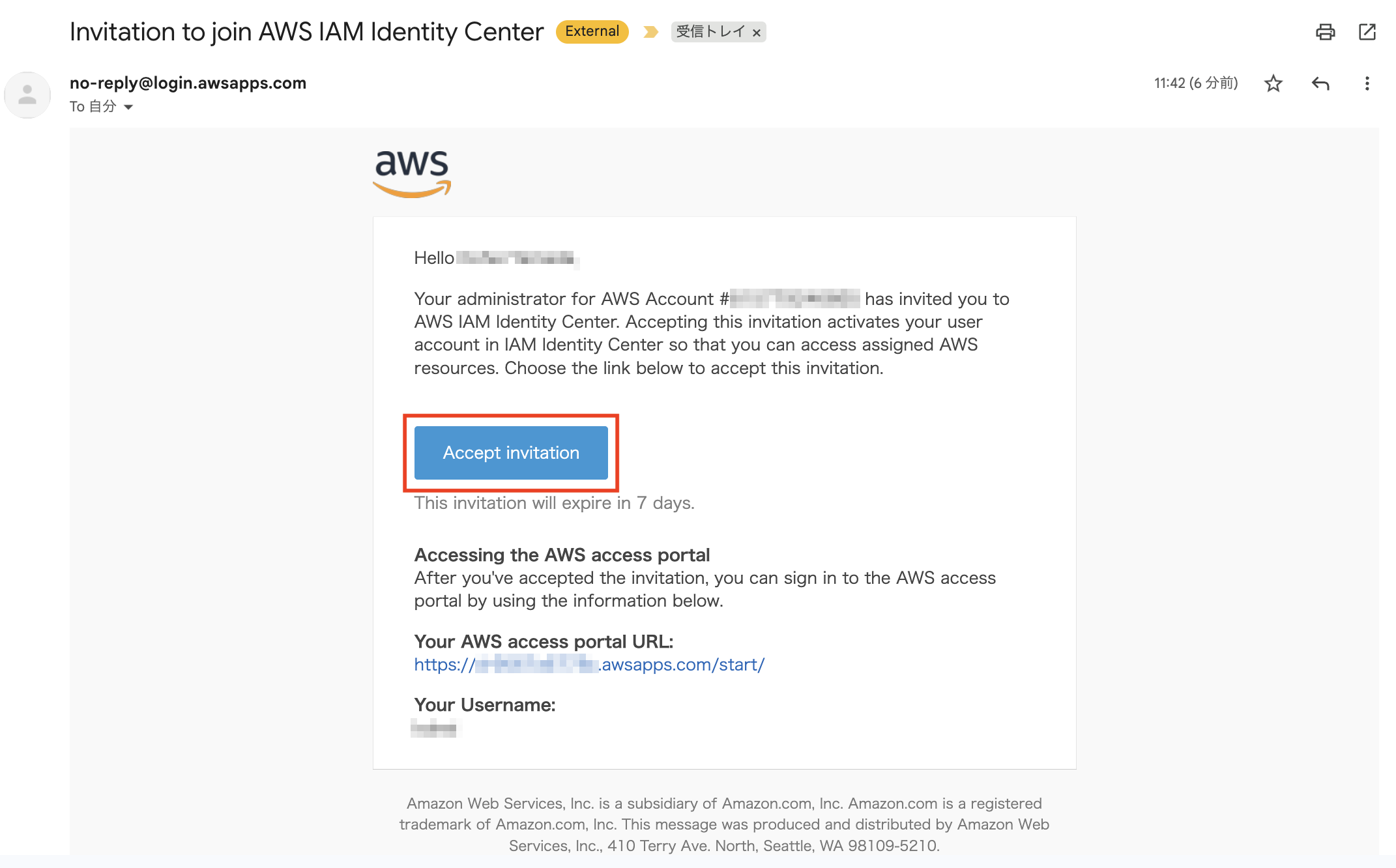

ユーザーは以下の内容の招待メールを受信します:

- AWS IAM Identity Center への招待

- 有効期限(7日間)

- AWS アクセスポータル URL

- ユーザー名

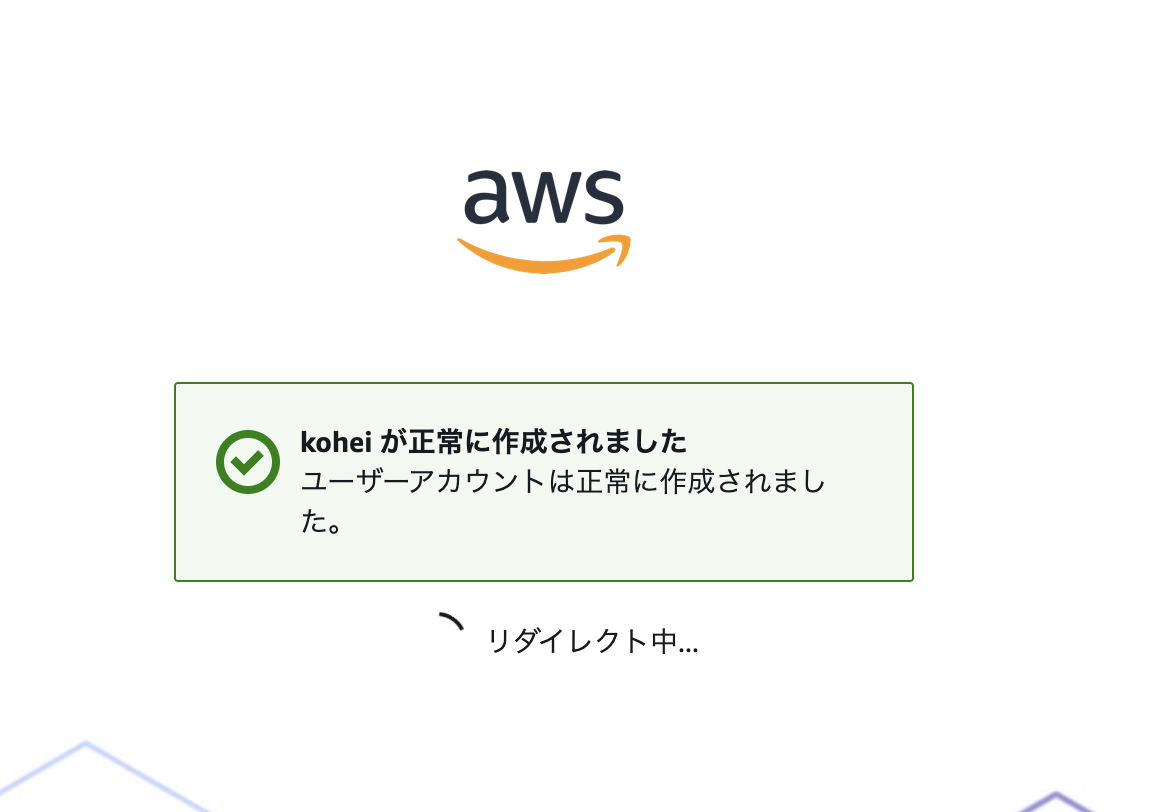

パスワードの設定

- 招待メールの「Accept invitation」ボタンをクリック

- 新しいパスワードを入力(確認のため2回入力)

- パスワード要件:

- 最小8文字

- 大文字、小文字、数字を含む

- 特殊文字を推奨

ユーザー名を入力し「次へ」をクリック

設定したパスワードを入力し「サインイン」をクリック

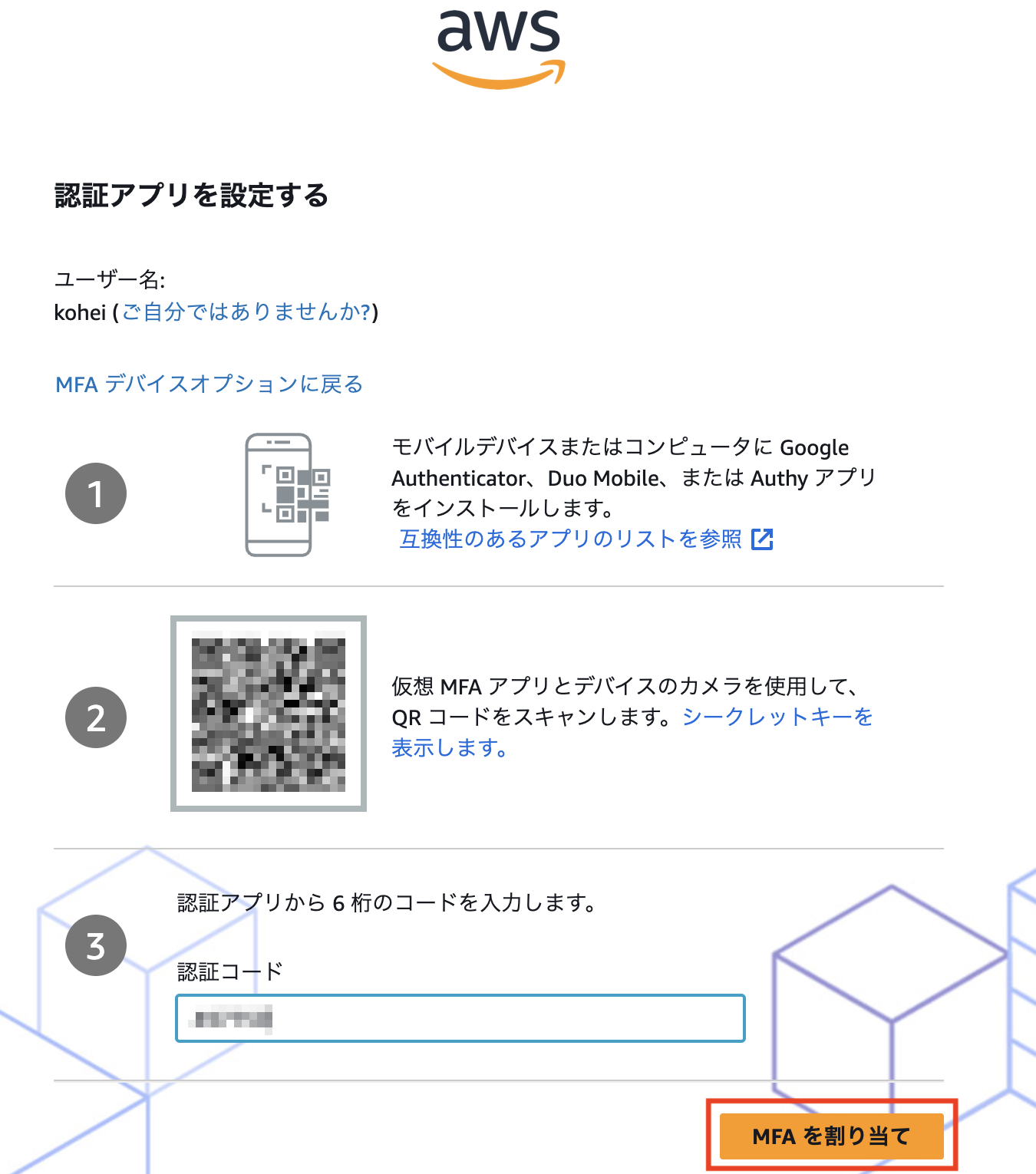

セキュリティ強化のため、MFA の設定が強く推奨されます。選択可能な MFA 種類:

- 認証アプリ: Google Authenticator、Authy 等

- セキュリティキー: FIDO2 対応ハードウェアキー

- 組み込みの認証アプリ: ブラウザ組み込みの認証機能

-

認証アプリをインストール

推奨アプリ:- Google Authenticator (iOS/Android)

- Microsoft Authenticator (iOS/Android)

- Authy (iOS/Android/Desktop)

-

QR コードをスキャン

- 認証アプリで QR コードを読み取り

-

認証コードを入力

- アプリで表示された6桁のコードを入力

「MFA を割り当て」をクリックして設定完了

重要: 認証アプリの初期設定時に表示される回復コードは必ずバックアップしてください。

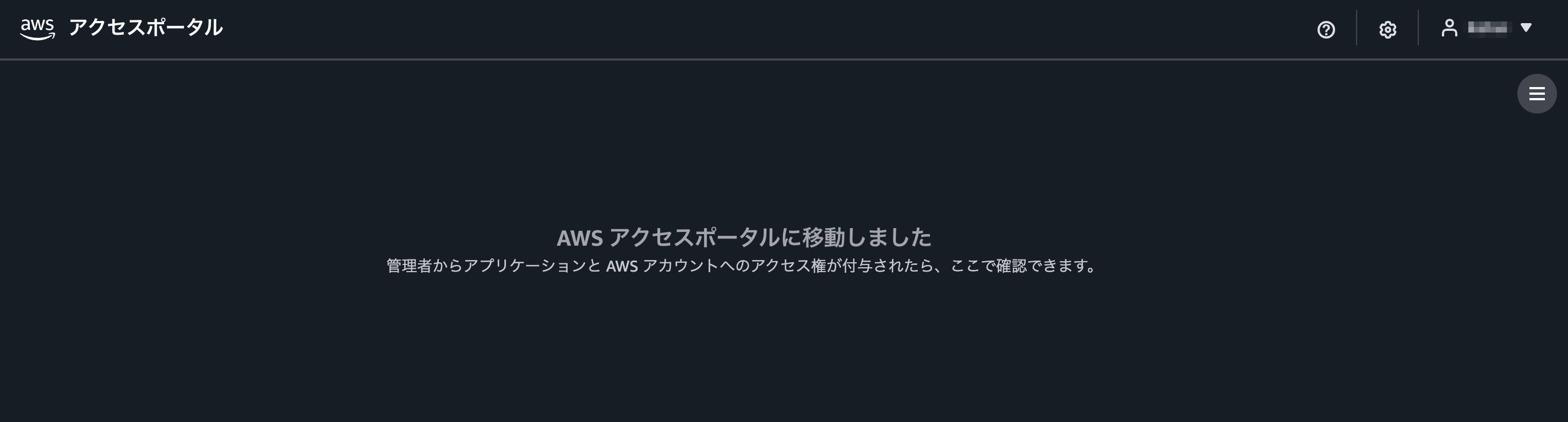

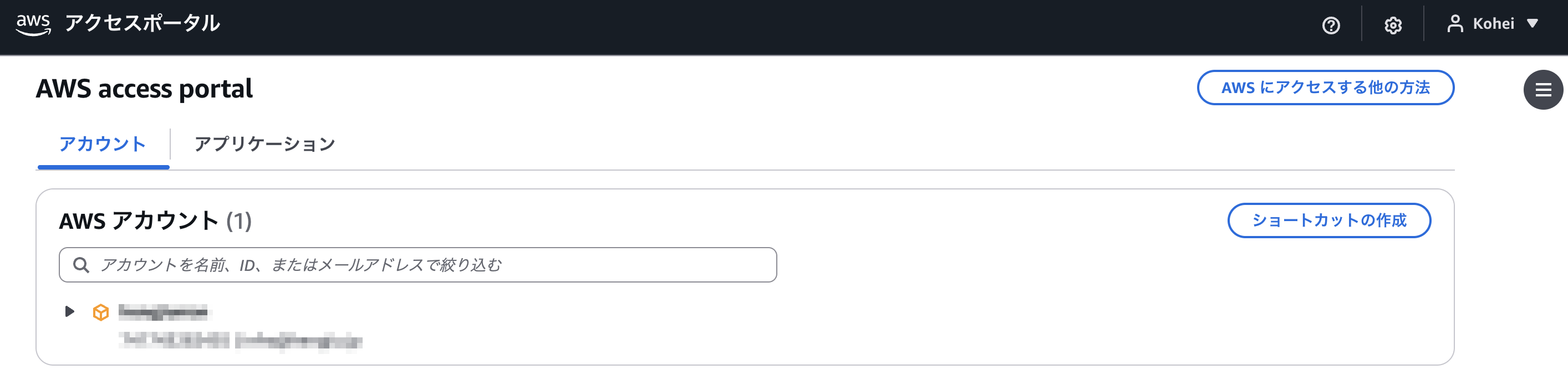

アクセスポータルへの到達確認

MFA 設定が完了すると、AWS アクセスポータルに自動的にリダイレクトされます。

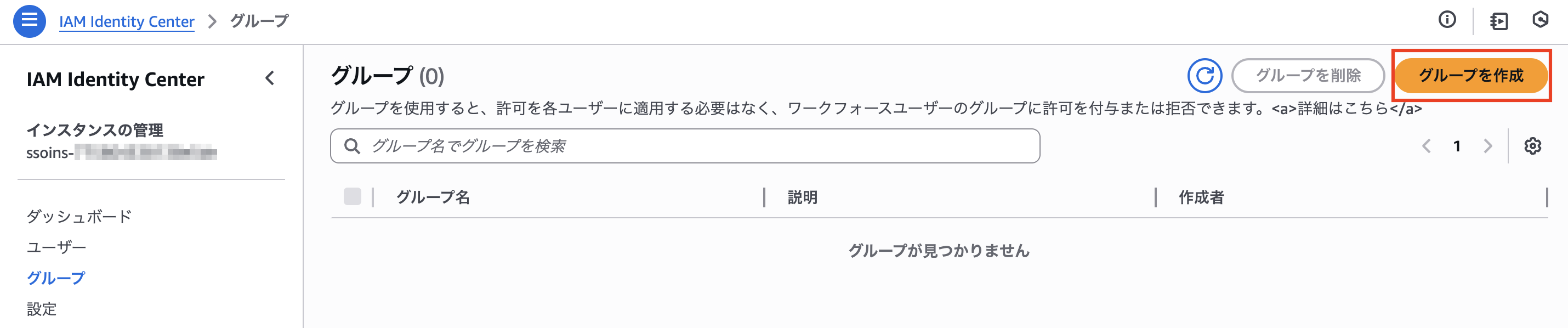

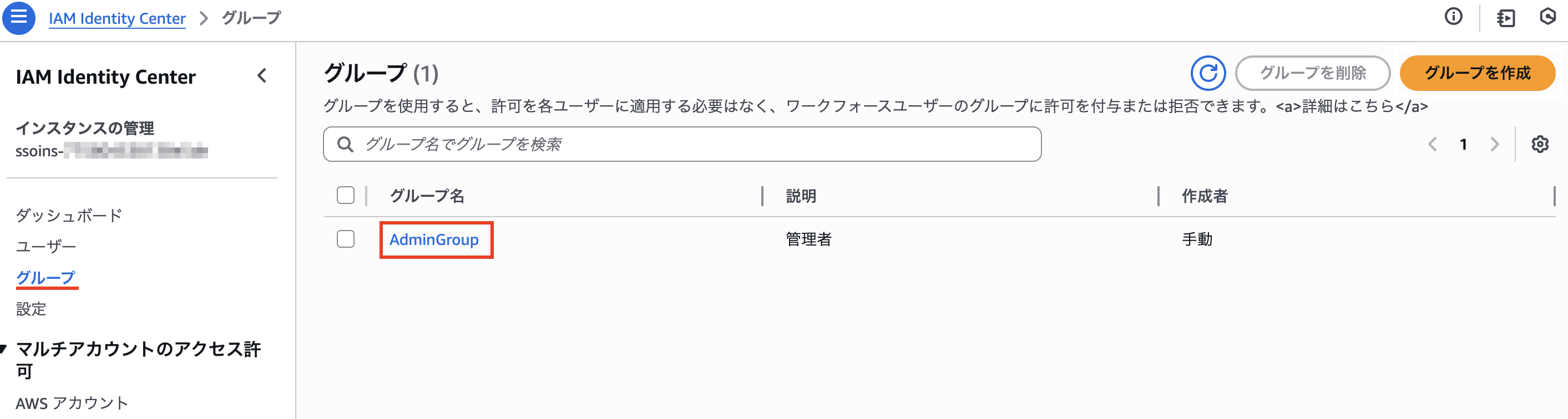

グループの作成

グループ管理の概念

グループを使用することで、複数のユーザーに対して同じ権限を効率的に管理できます。

左側メニューから「グループ」を選択し、「グループを作成」をクリックします。

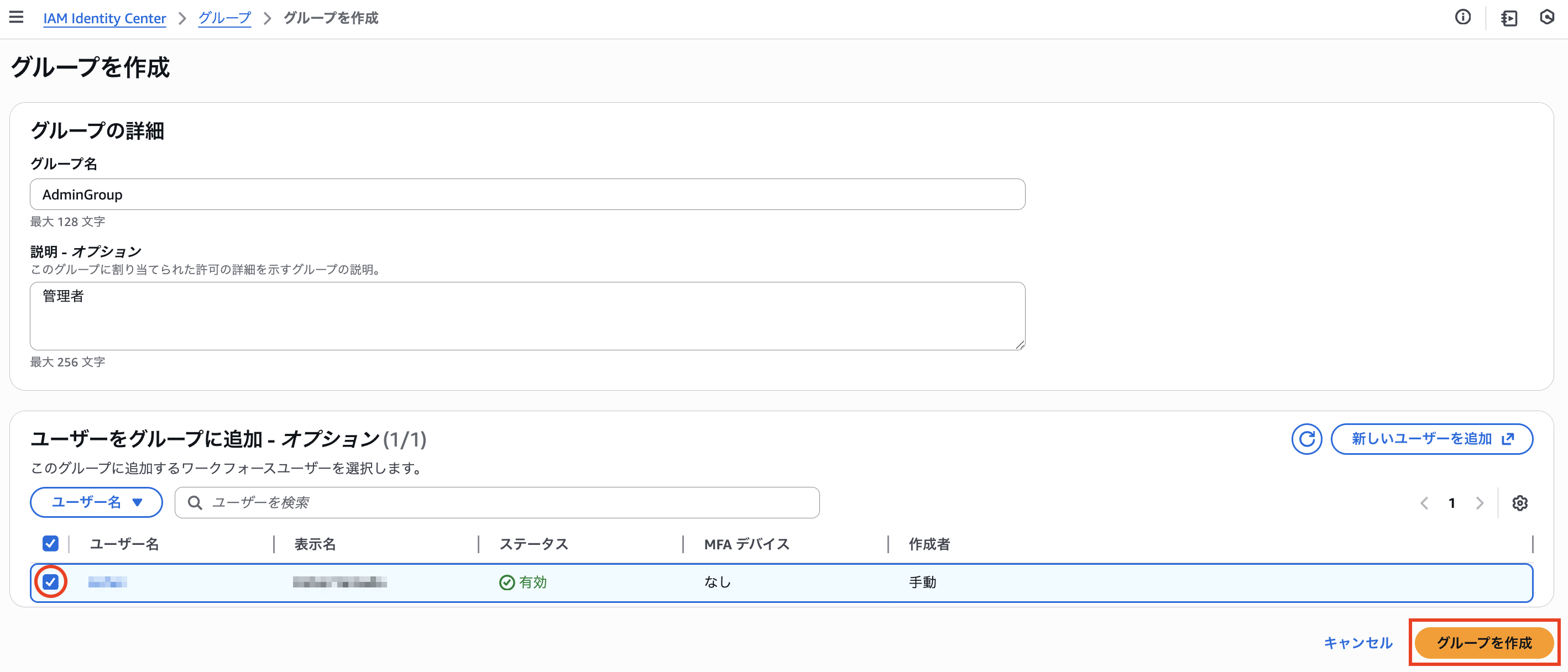

AdminGroup の作成(例)

以下の情報を入力してグループを作成します:

- グループ名: AdminGroup

- 説明: 管理者

グループへのユーザー追加

作成時に既存のユーザーをグループに追加することができます。

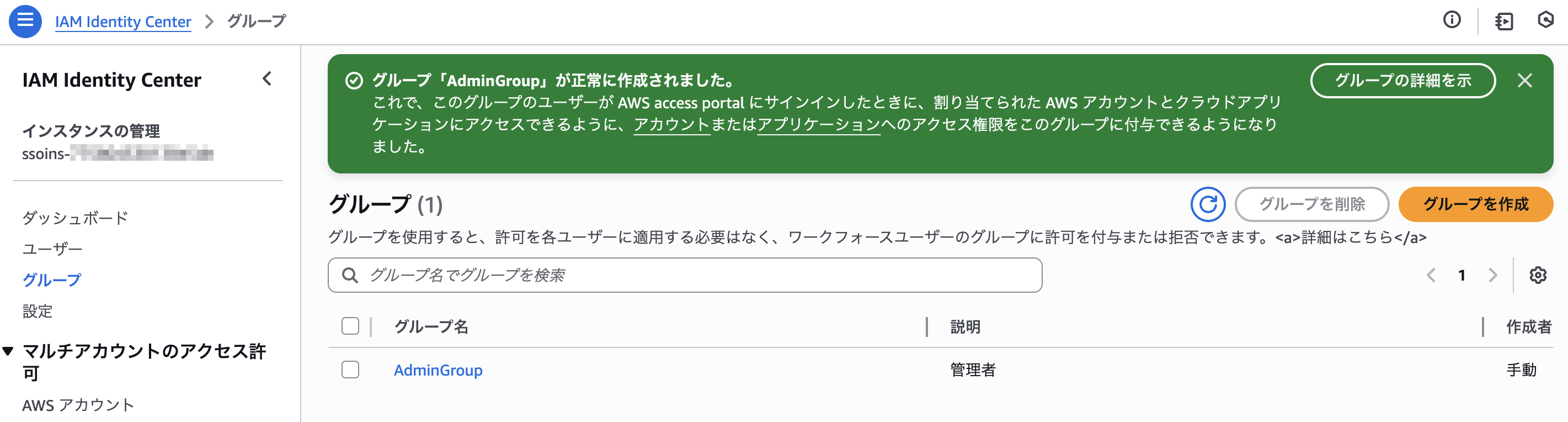

グループが正常に作成されると、緑色の成功メッセージが表示されます。

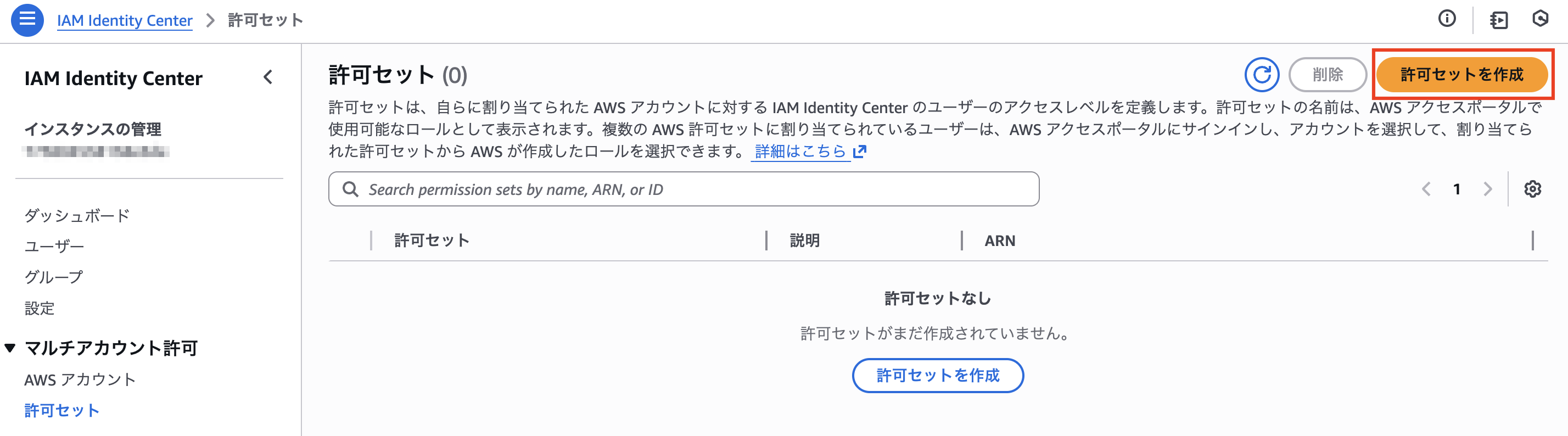

許可セット(Permission Sets)の作成

許可セットとは

許可セットは、AWS アカウントにアクセスする際に付与される権限のテンプレートです。IAM ロールと同様の概念で、特定の権限を定義します。

左側メニューから「許可セット」を選択し、「許可セットを作成」をクリックします。

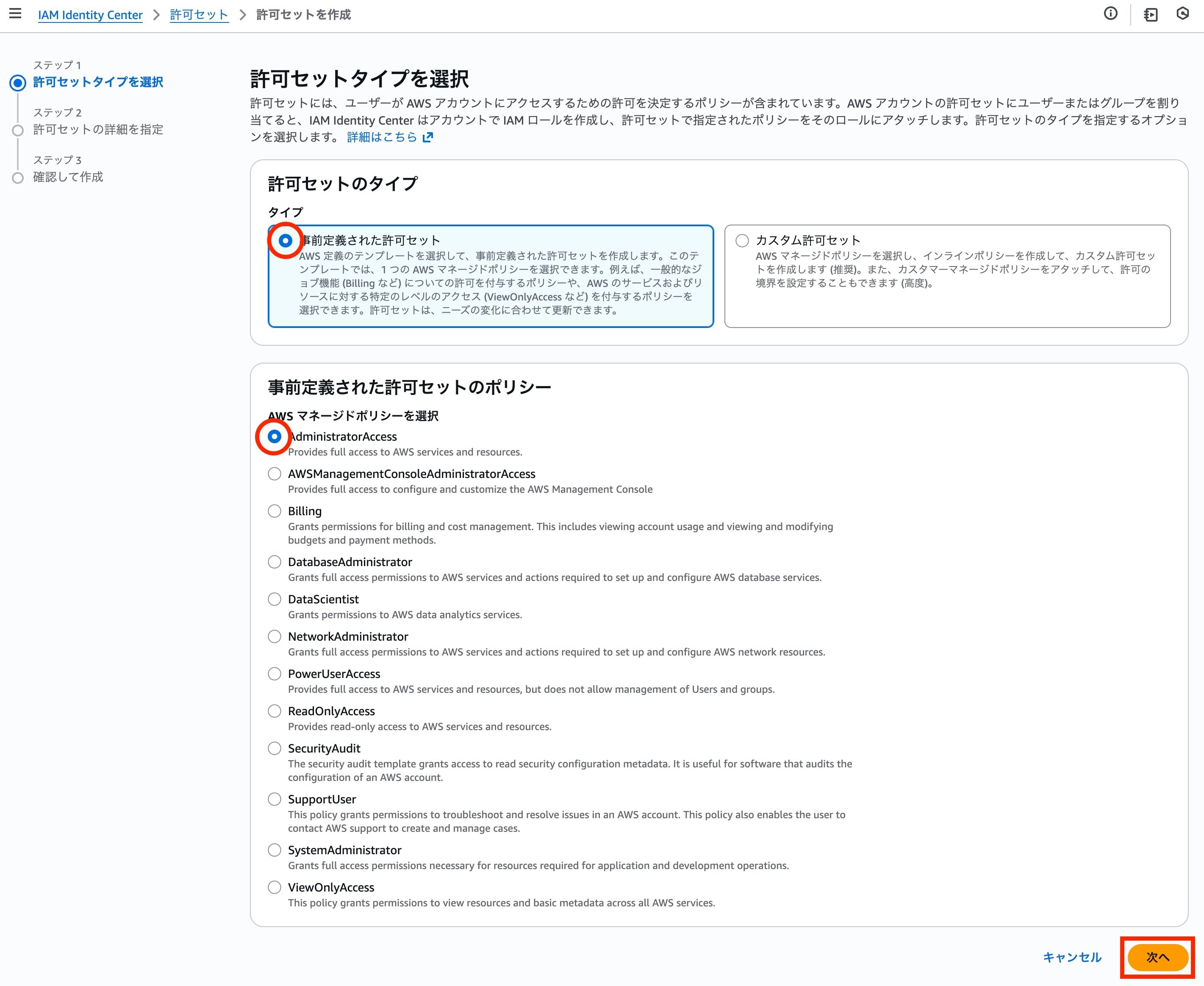

以下から選択できます:

- 事前定義された許可セット: AWS 管理ポリシーを使用

- カスタム許可セット: 独自のポリシーを定義

管理者権限が必要な場合は「AdministratorAccess」を選択します。

セキュリティ注意: AdministratorAccess は全権限を付与するため、必要最小限のユーザーにのみ割り当ててください。

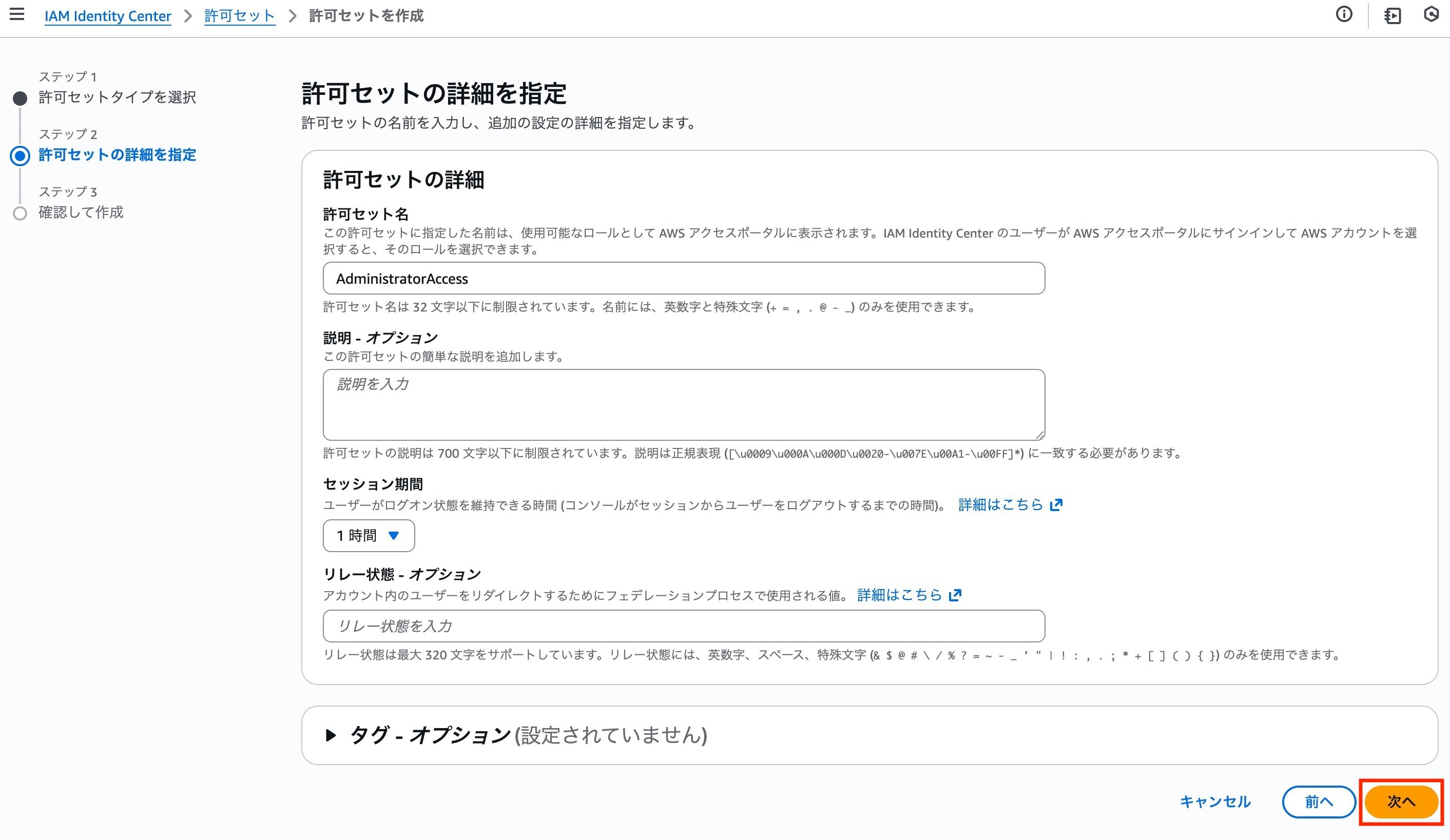

以下の項目を設定します:

| 項目 | 説明 | 推奨値 |

|---|---|---|

| 許可セット名 | 識別用の名前 | AdministratorAccess |

| 説明 | 用途の説明 | 管理者用フルアクセス権限 |

| セッション期間 | ログイン継続時間 | 1時間(デフォルト) |

| リレー状態 | リダイレクト先URL | 空欄(通常は不要) |

設定内容を確認し、「作成」をクリックします。

許可セットが正常に作成されると、一覧に表示されます。

AWS アカウントへのアクセス権限の割り当て

グループへのアカウント割り当て

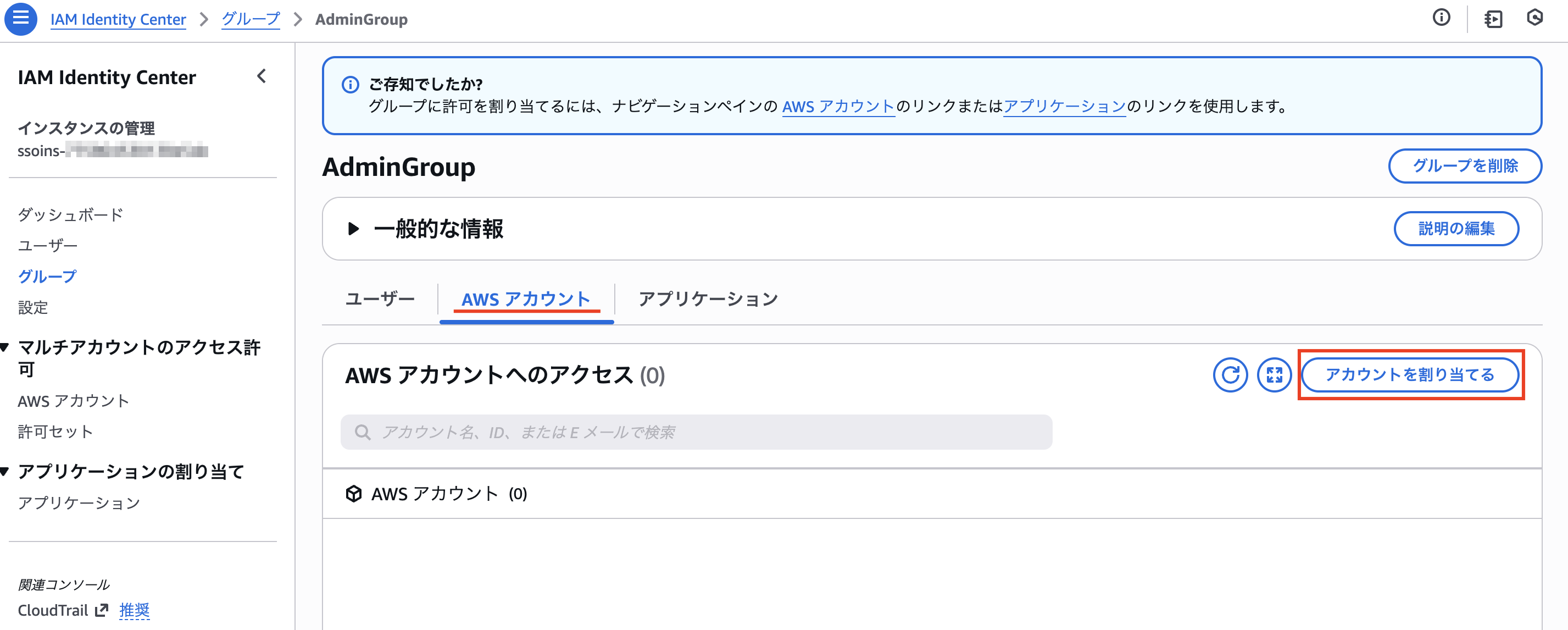

- 「グループ」メニューから作成したグループ(AdminGroup)を選択

- 「AWS アカウント」タブを選択

- 「アカウントを割り当てる」をクリック

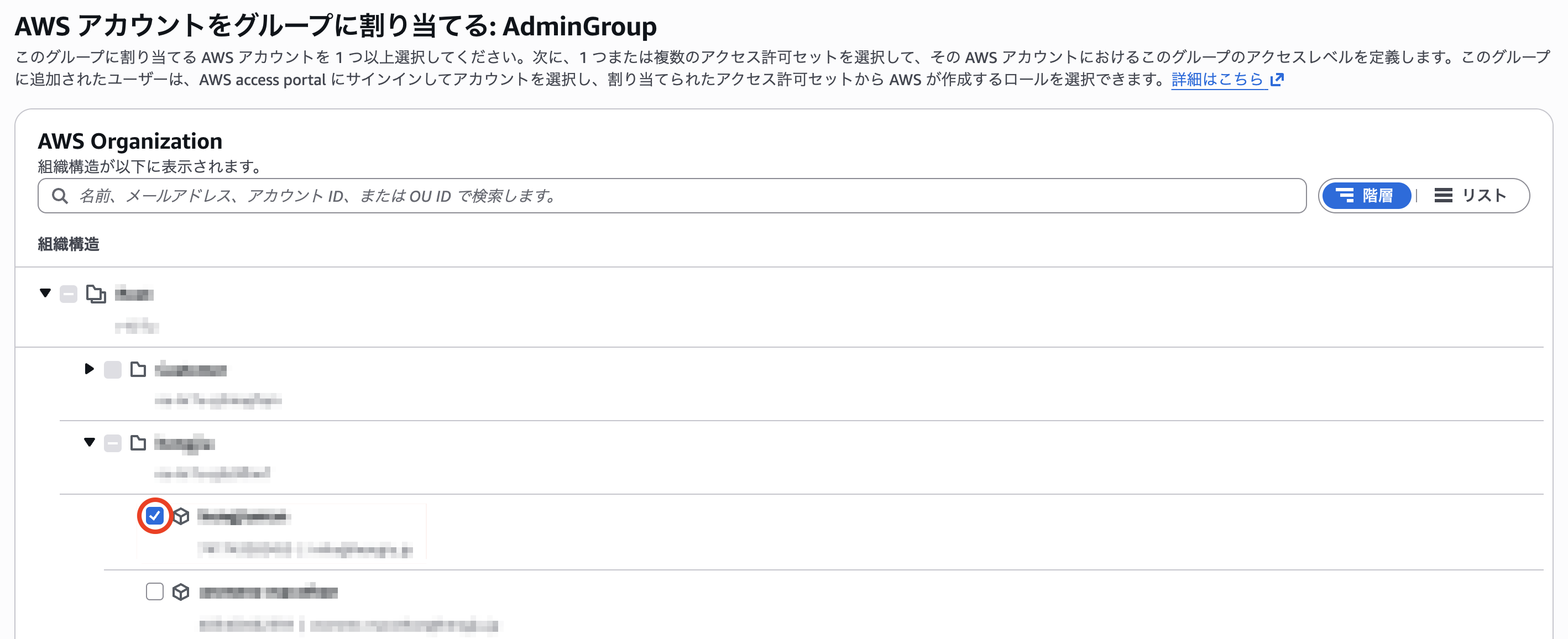

AWS アカウントの選択

組織内の AWS アカウントから、アクセスを許可するアカウントを選択します。

検索機能を使用して以下で絞り込み可能:

- アカウント名

- メールアドレス

- アカウントID

- OU (Organizational Unit) ID

許可セットの選択

先ほど作成した「AdministratorAccess」許可セットを選択し、「割り当てる」をクリックします。

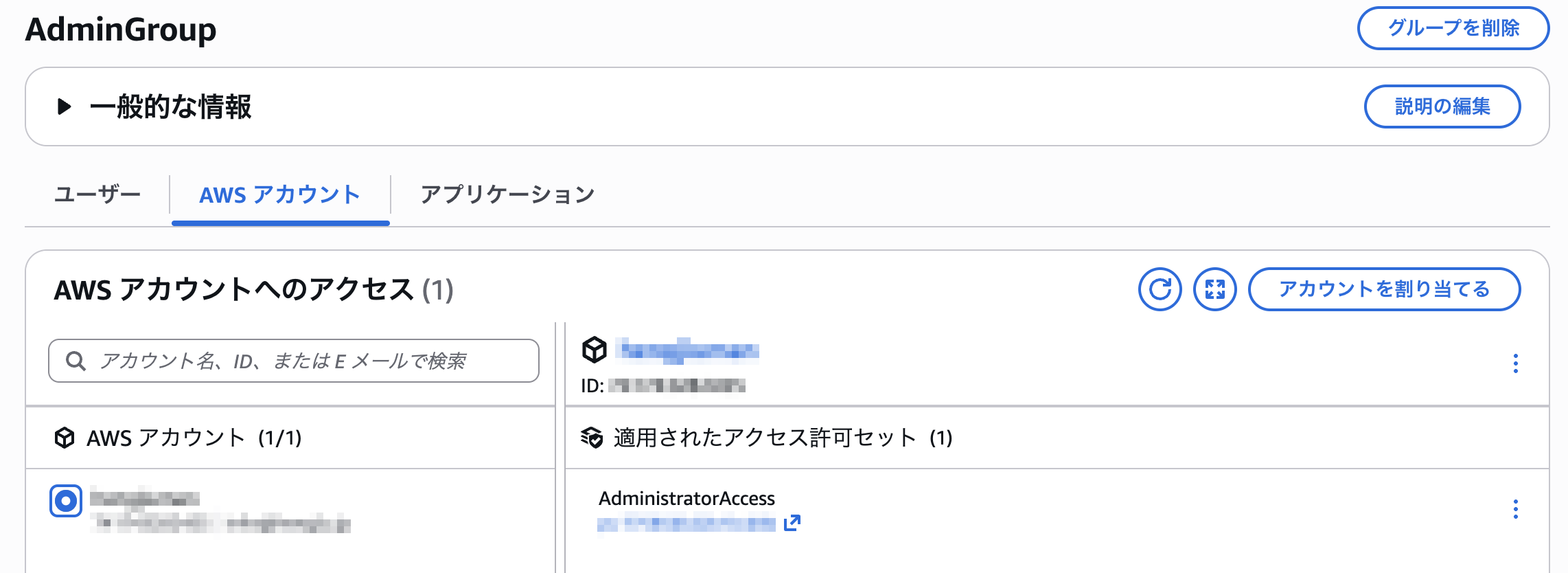

割り当て完了の確認

割り当てが完了すると、グループの AWS アカウントタブに以下が表示されます:

- 割り当てられた AWS アカウント

- 適用された許可セット(AdministratorAccess)

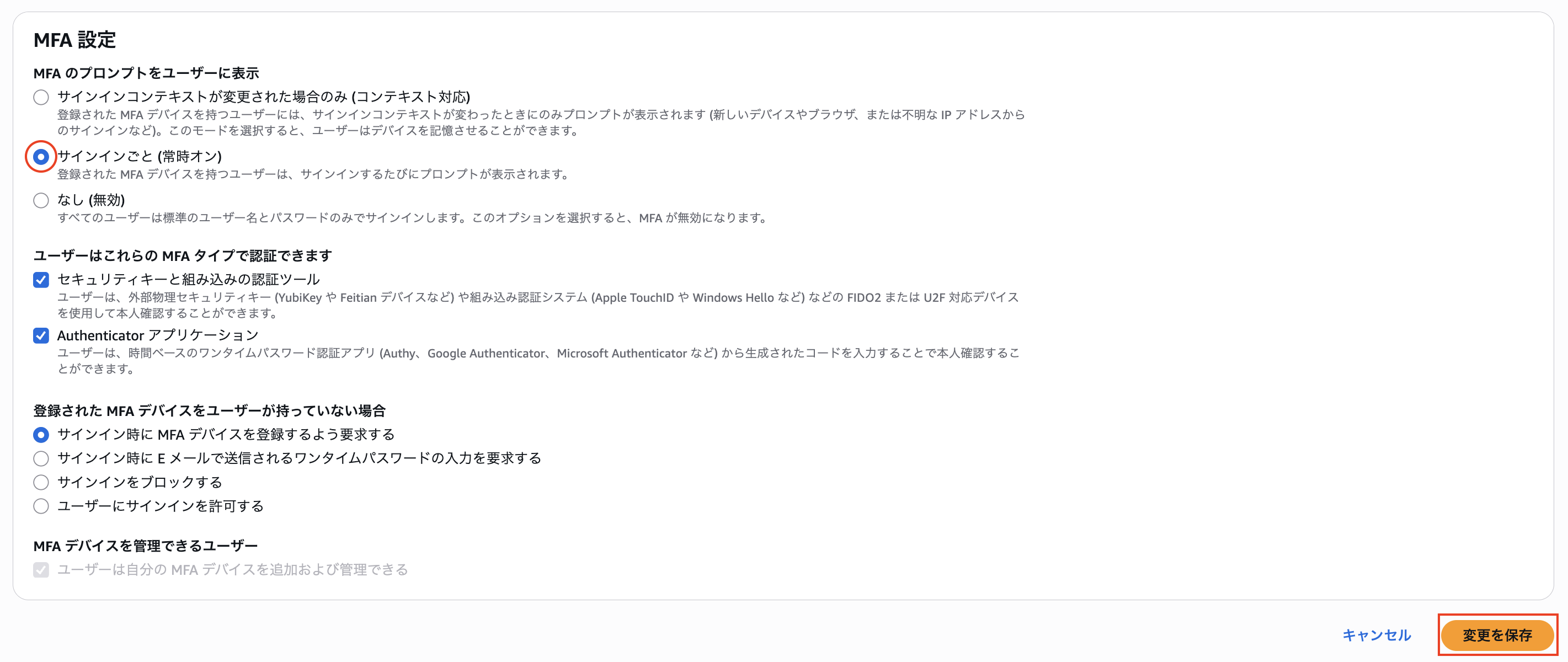

MFA 設定のカスタマイズ

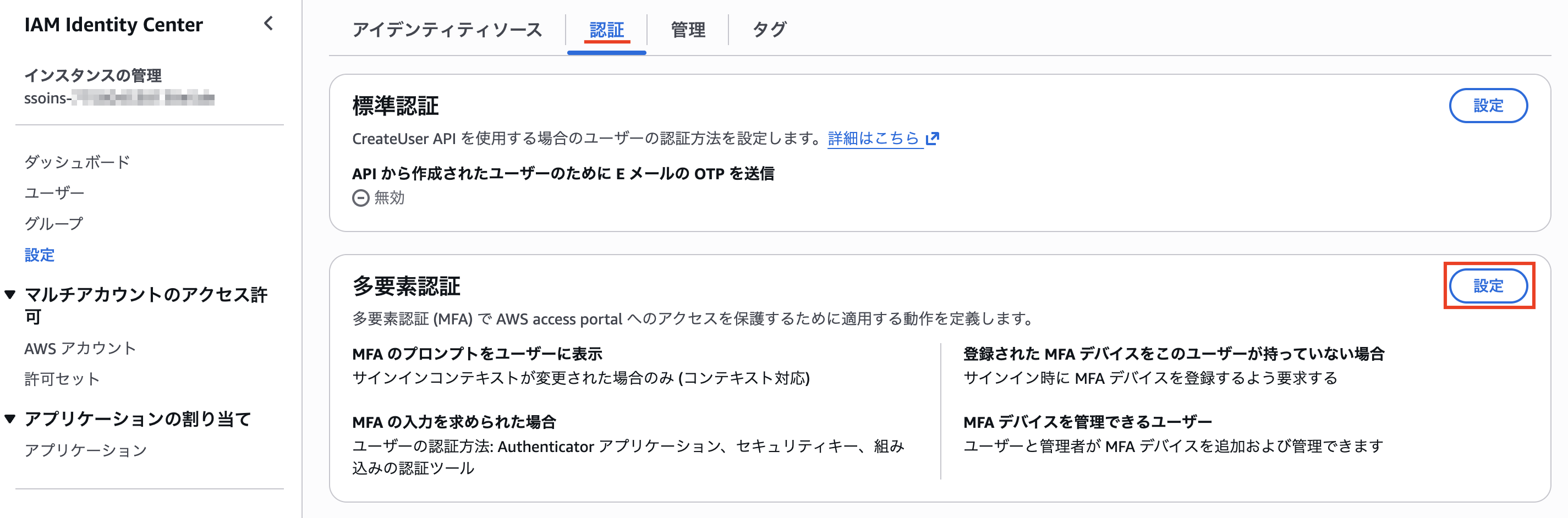

組織全体の MFA 設定

左側メニューの「設定」から認証設定にアクセスします。

詳細 MFA 設定

以下のオプションを設定できます:

MFA プロンプトのタイミング

- サインイン時のみ(推奨): 最初のサインイン時のみ MFA を要求

- なし(非推奨): MFA を要求しない

許可する MFA タイプ

- ☑️ 認証アプリケーション

- Google Authenticator

- Microsoft Authenticator

- Authy など

- ☐ セキュリティキー

- FIDO2 対応ハードウェアキー

MFA デバイス未登録ユーザーへの対応

- メール経由でワンタイムパスワードを送信

- MFA なしでのサインインを許可(非推奨)

セキュリティ推奨: 本番環境では必ず MFA を必須とし、認証アプリケーションの使用を推奨します。

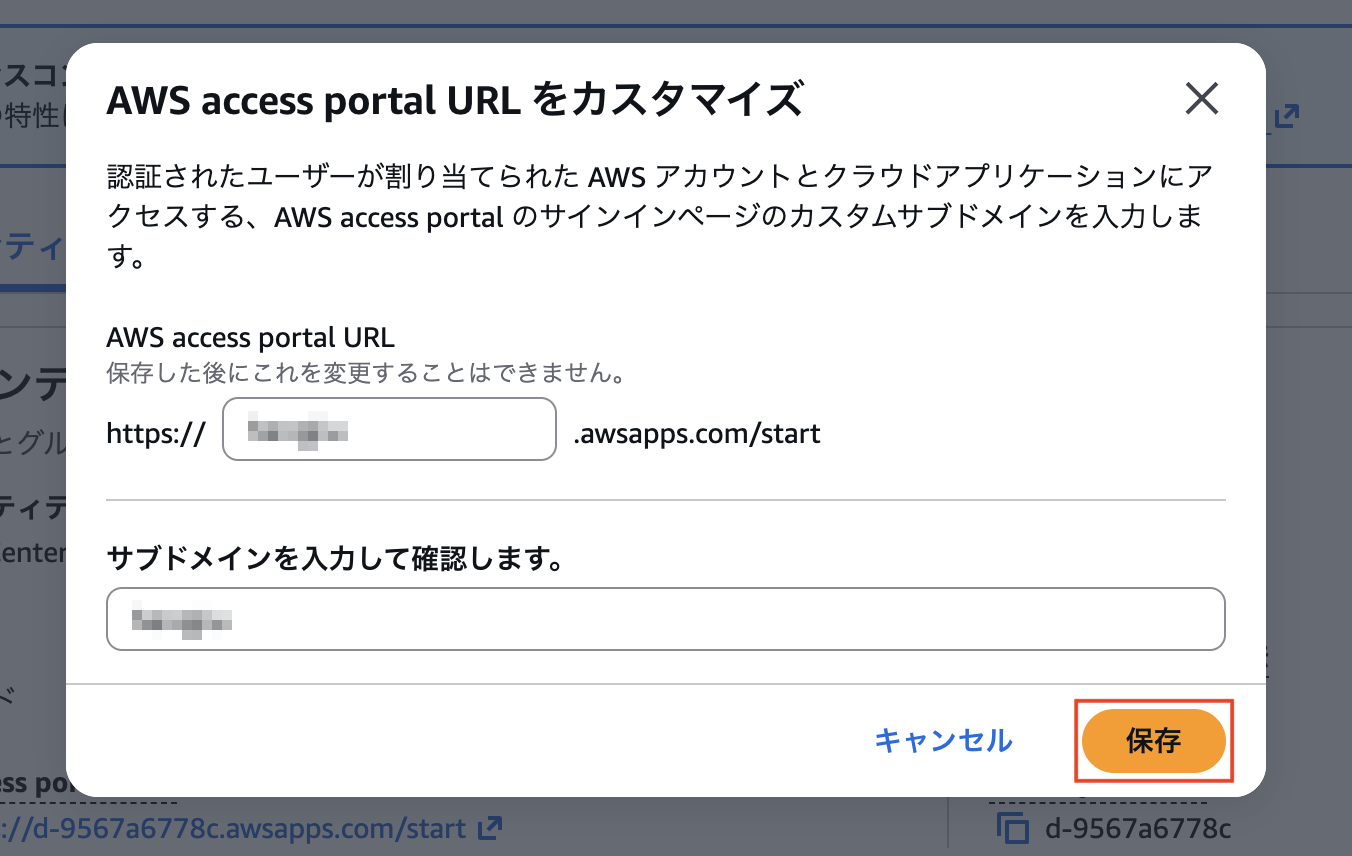

AWS Access Portal URL の確認

デフォルトのポータル URL

設定メニューから「アイデンティティソース」でポータル URL を確認できます。

デフォルトの URL 形式:

https://d-xxxxxxxxxx.awsapps.com/start

カスタム URL の設定

カスタム URL を設定する場合:

- 「アクション」→「AWS access portal URL をカスタマイズ」を選択

- 希望するサブドメインを入力

- 確認のため再入力

- 「保存」をクリック

カスタムURL例:

https://your-company.awsapps.com/start

ユーザーへの URL 共有

まとめ

導入で実現したこと

IAM Identity Center の導入により、以下が実現されました:

✅ 一元的なユーザー管理

- 複数 AWS アカウントのユーザー管理を統一

- グループベースの権限管理

✅ セキュリティ強化

- MFA 必須化

- 最小権限の原則の適用

- セッション時間制限

✅ 運用効率化

- シングルサインオンによる利便性向上

- 各 AWS アカウントでの IAM ユーザー作成が不要

✅ 監査性向上

- 統一されたアクセスログ

- 権限変更の追跡

運用上の注意点

セキュリティ面

定期的な確認事項:

- MFA 設定の徹底

- 不要な権限の削除

- ユーザーアクセス状況の監視

- セッション期間の適切な設定

管理面

- 権限の最小化: AdministratorAccess は最小限のユーザーのみに付与

- 定期的な棚卸し: ユーザーと権限の定期見直し

- グループベース管理: 個別ユーザーではなくグループでの権限管理を推奨

次のステップ

-

外部 ID プロバイダーとの連携

- Active Directory

- Google Workspace

- Azure AD

-

カスタム許可セットの作成

- 業務に応じた細かい権限設定

- 境界ポリシーの適用

-

アプリケーション割り当て

- SaaS アプリケーションとの連携

- SAML 2.0 対応アプリケーションの追加

-

CloudTrail との連携

- アクセスログの詳細監視

- セキュリティ監査の自動化

IAM Identity Center を活用することで、AWS の複数アカウント環境をより安全で効率的に管理できるようになります。継続的な運用とセキュリティの見直しを心がけ、組織のクラウドガバナンスを強化していきましょう。

参考リンク