こんにちは。

AWS認定資格の勉強やLambdaがうまく使えずハマりにハマっていたら、前回の記事投稿から1ヶ月近く経ってました。気を取り直して記事を書いていきます。

今回は、前回に引き続きAWSの監視ツールの一つ**「AWS Config Rules」**に触ってみようと思います!

0.AWS Config Rulesとは

AWS Configで取得した設定が正常な値かどうかチェックするルールを設定するサービスです。

図にすると以下のような感じだと思います。

チェックのタイミングについて

チェックのタイミングは「定期チェック」と「変更時チェック」の2つがあります。

・「定期チェック」は、毎時や毎日など定期的に設定のチェックします。

・「変更時チェック」は、リソースの追加や変更を行ったときに設定のチェックをします。

ルールについて

ルールはAWSが提供している「マネージドルール」と自分で設定することができる「カスタムルール」の二つがあります。

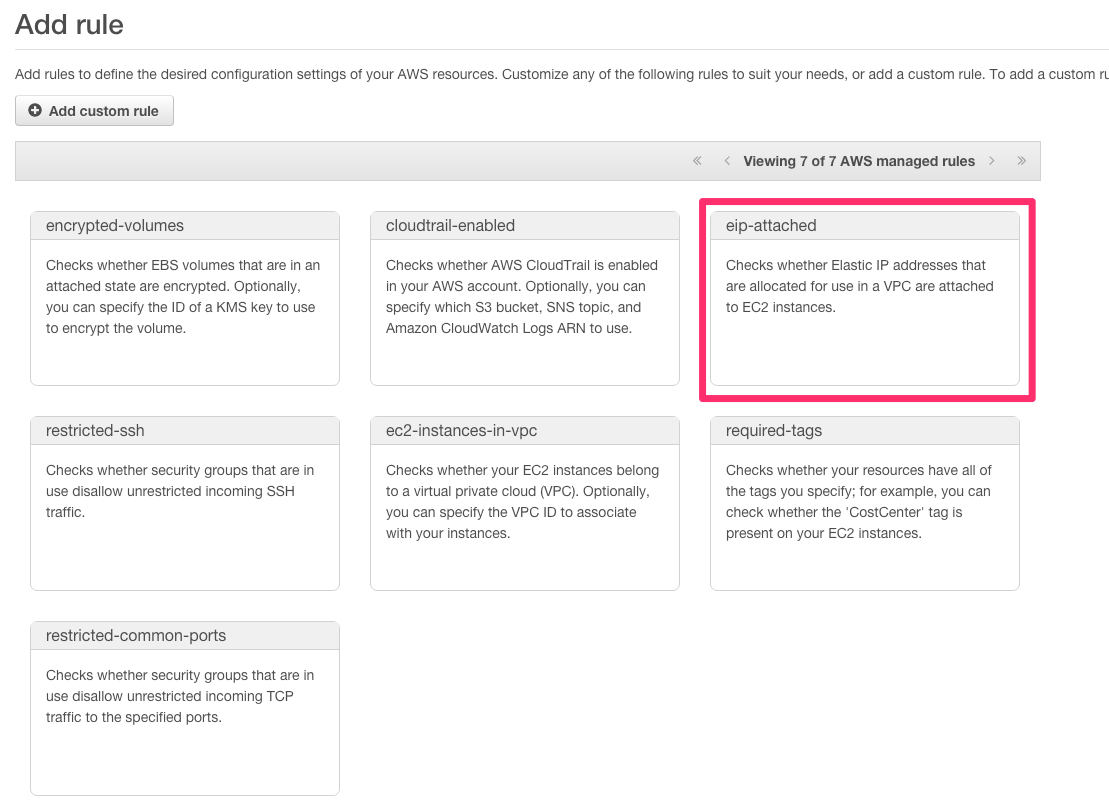

・「マネージドルール」は、AWSが提供しているルールで以下のようなルールがあります。

-EBSが暗号化されているか

-CloudTailsが有効化されているか

-EIPがアタッチされているか

-SSHポートが開放されていないか

-EC2がVPC内に作れられているか

-特定のタグがついているか

-特定のポートが開放されていないか

・「カスタムルール」は、Lambdaファンクションを使ってルールを作成します。

こちらはかなり柔軟にルールを作ることができるみたいです。

詳細はクラスメソッドさんの素晴らしいサイトをご参照ください。

AWS Config Rulesのマネージドルールを試してみた。 #reinvent

提供されているリージョンについて

バージニアリージョンのみサービスが提供されています。(2016/3/23)

早く東京リージョンに来て欲しいですね。

1.AWS Config Rulesの設定

それでは、AWS Config Rulesを設定していきます。リージョンは、バージニアです。

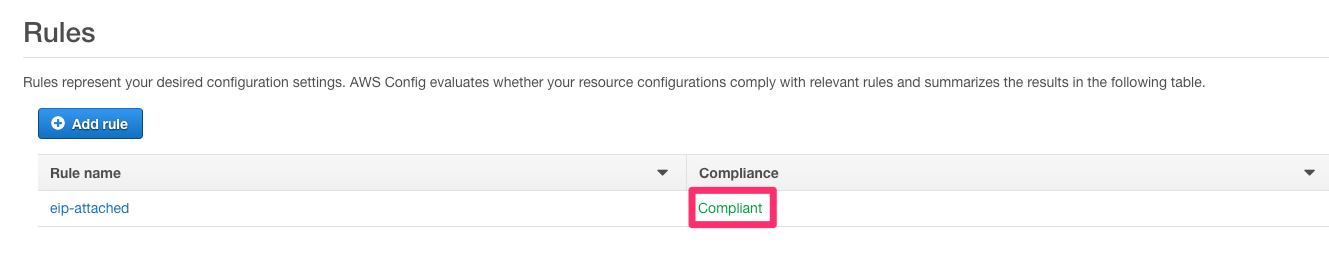

「EIPがアタッチしているか」確認するルールを作成します。

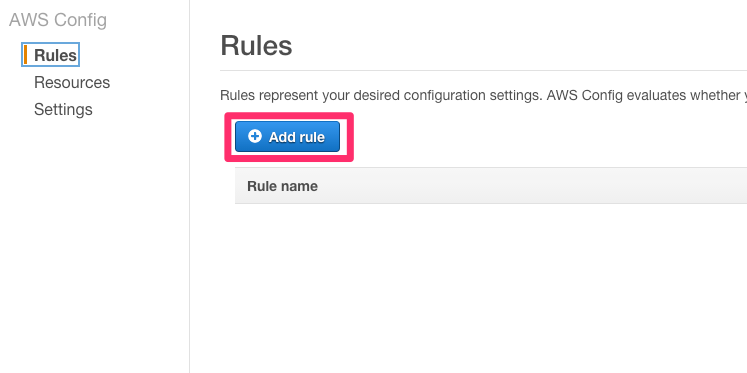

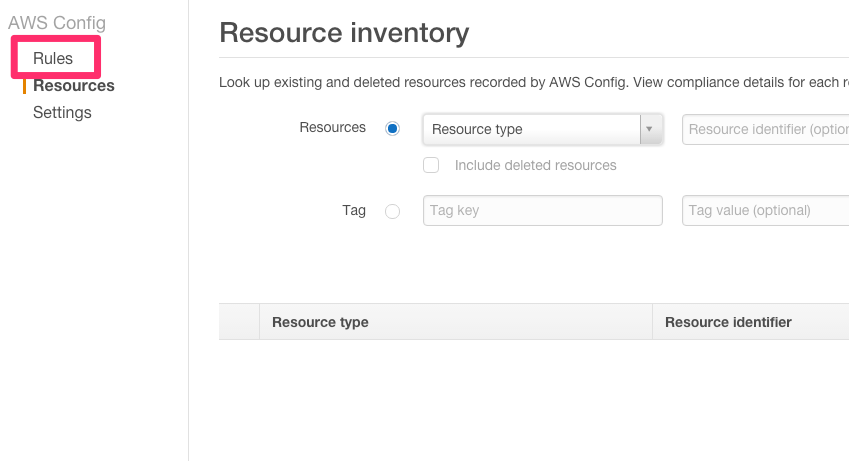

2.[Rules]をクリックします。#東京リージョンと見た目が違いますね。

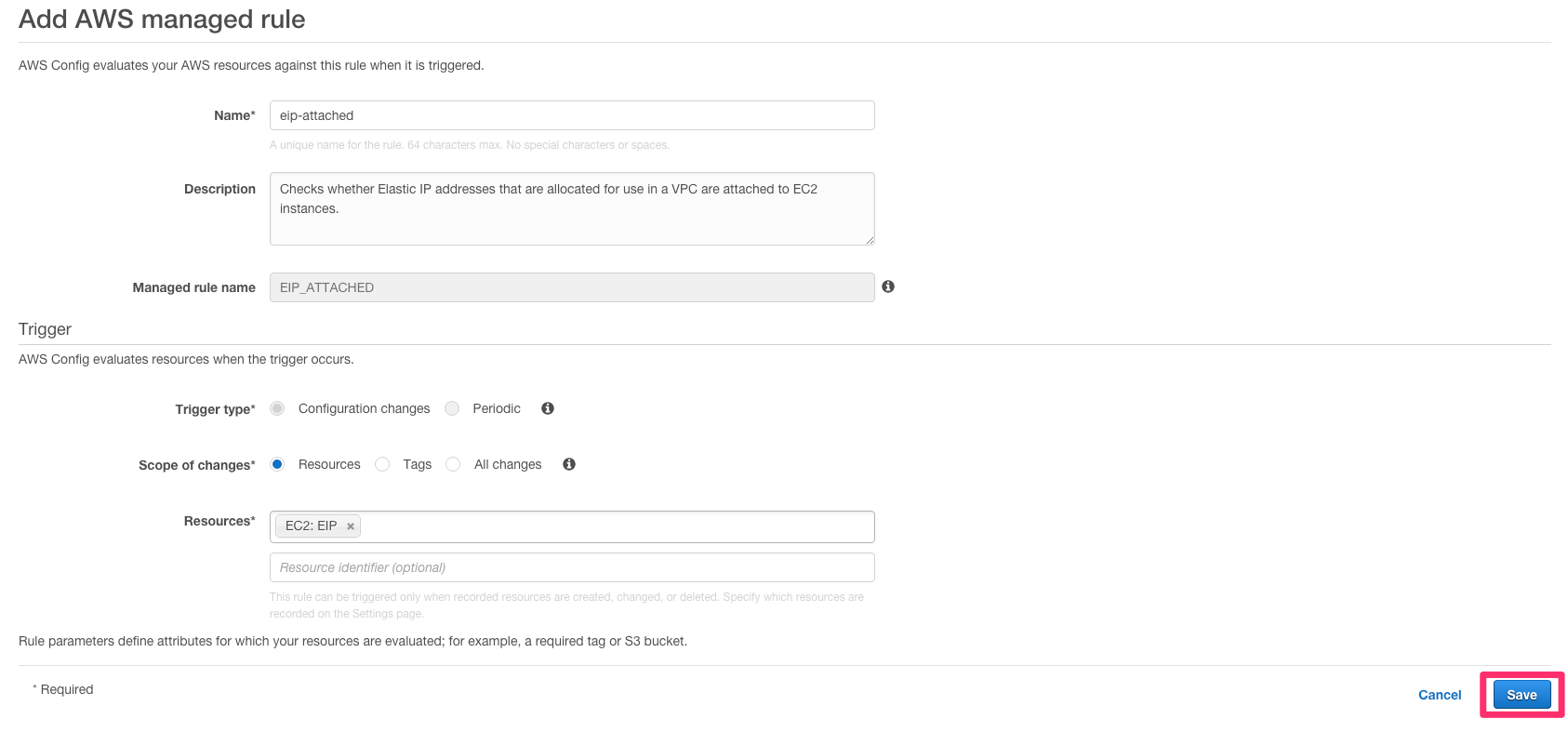

4.今回は、マネージドルールの[eip-attached]を利用します。

カスタムルールを使用する場合は、[Add custom rule]をクリックしてください。

5.マネージドルールの場合は特に変更が必須な部分はないので、[Save]をクリックします。

簡単ですが、これでルールの追加は完了です!

2.AWS Config Rulesの確認

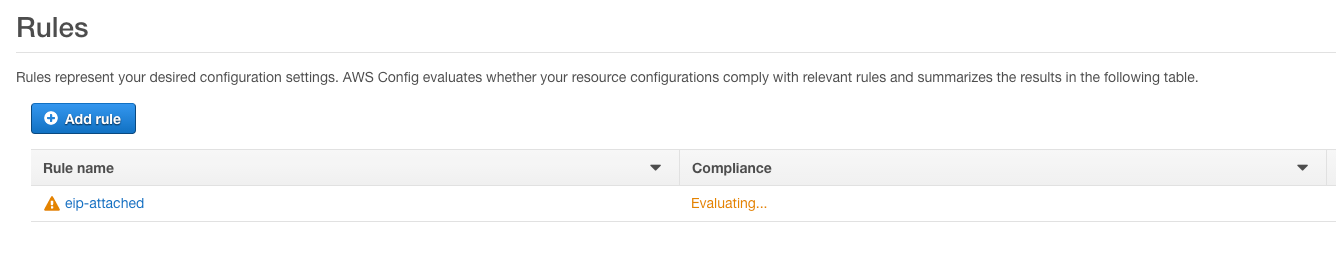

それでは、ルールの動きを確認していきます。

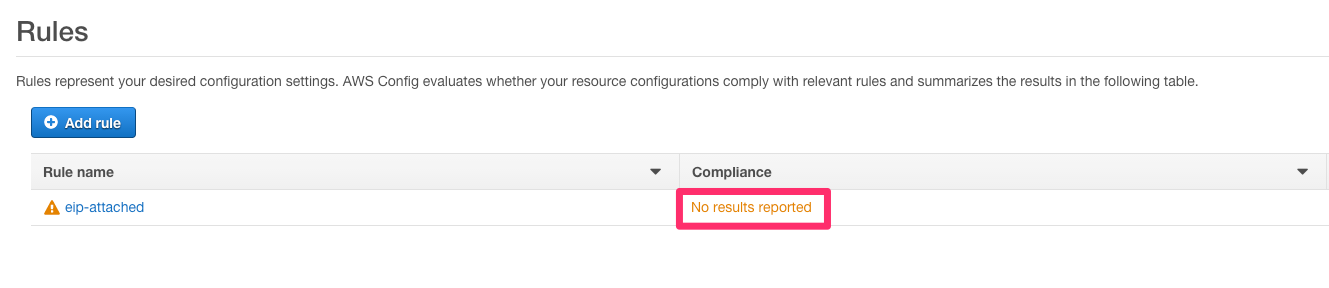

1.ルールを作成してから暫くすると、Complianceの値が「No results reported」に変わります。

まだ、EIPを一つも取得していません。監視対象がない状態だとこの値になります。

それでは、EIPを取得します。

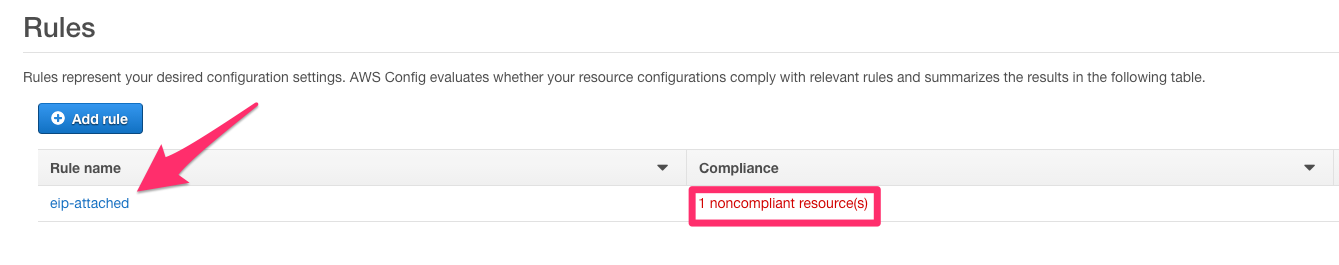

EIPを取得(未アタッチ) -違反状態-

2.EIPを取得して暫くすると、Complianceの値が「1 noncompliance resource(s)」へと変わりました。

ルール違反がある場合この値になります。矢印の部分をクリックすると詳細を確認することができます。

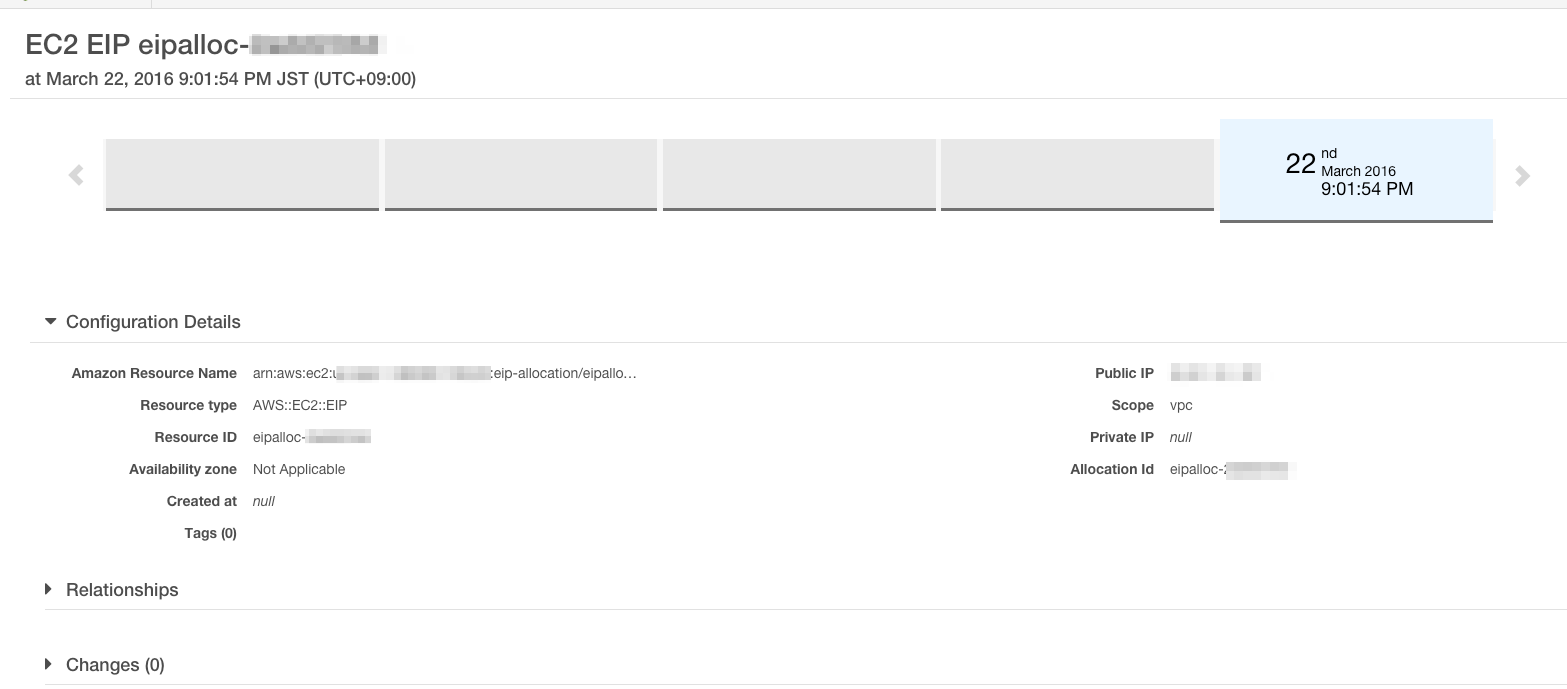

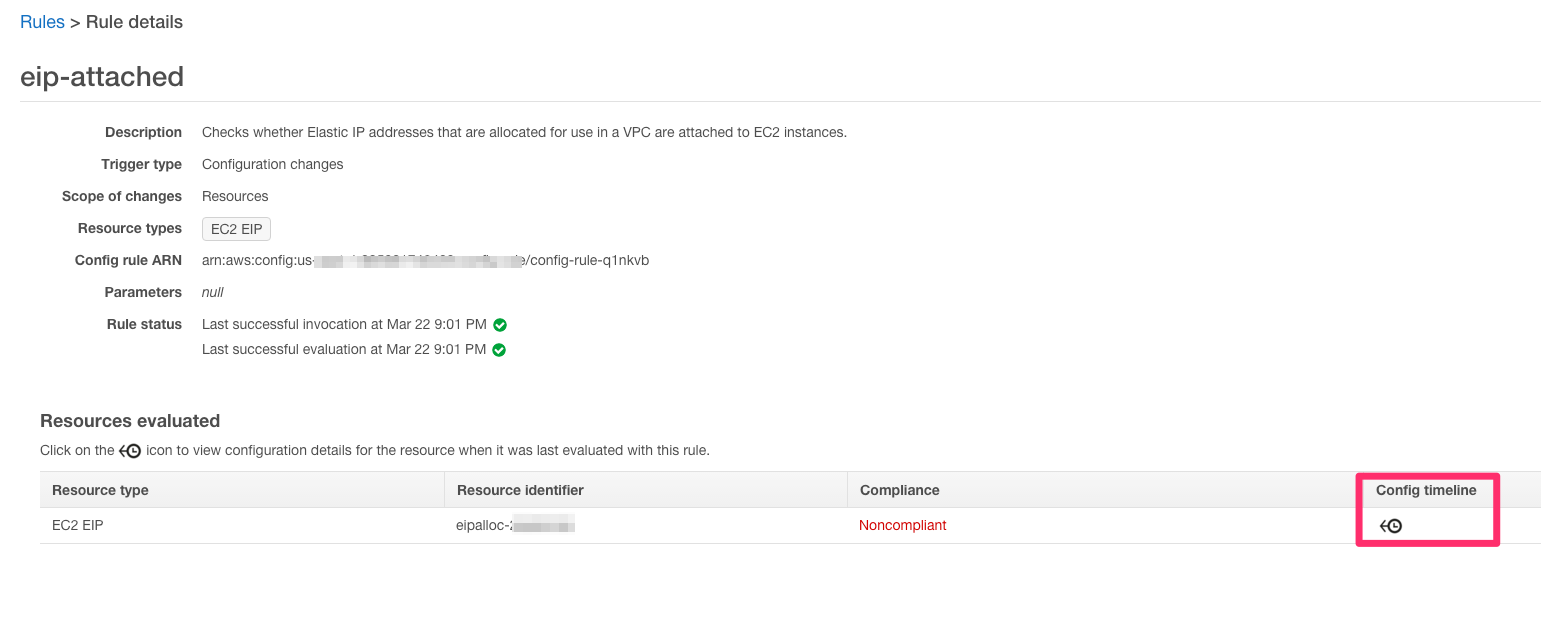

3.[Config timelines]をクリックすると、設定が変更された時間などさらに詳細な情報が確認できます。

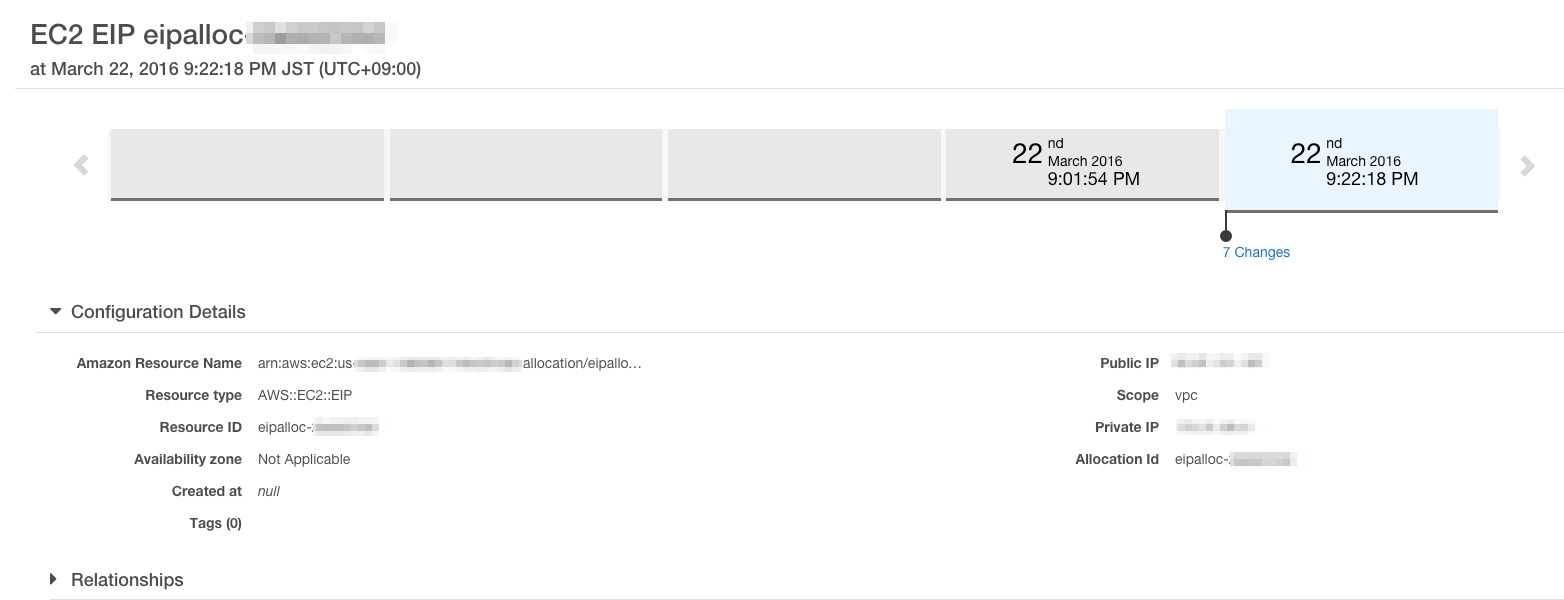

次にEIPをインスタンスにアタッチします。

EIPをアタッチ -遵守状態-

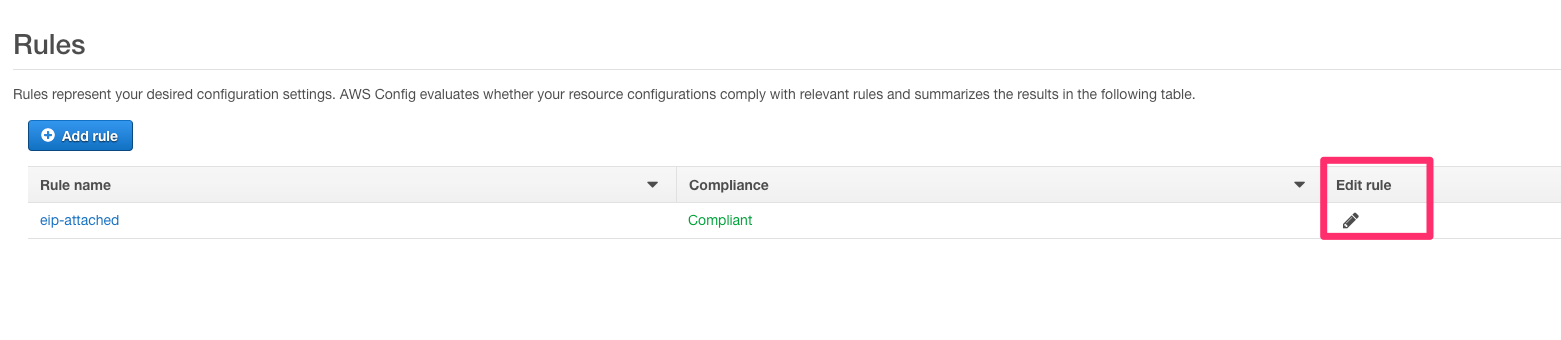

5.EIPをアタッチして暫くすると、Complianceの値が「Compliant」へと変わりました。監視対象のリソースが全てルールを遵守している状態だとこの値になります。

確認作業は以上となります!

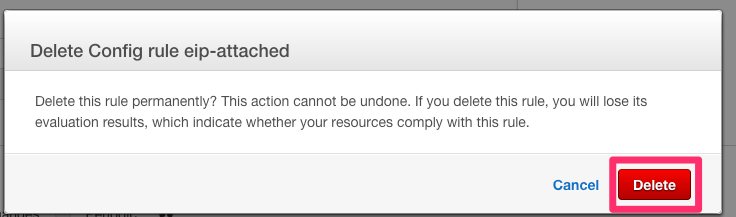

3.AWS Config Rulesの削除

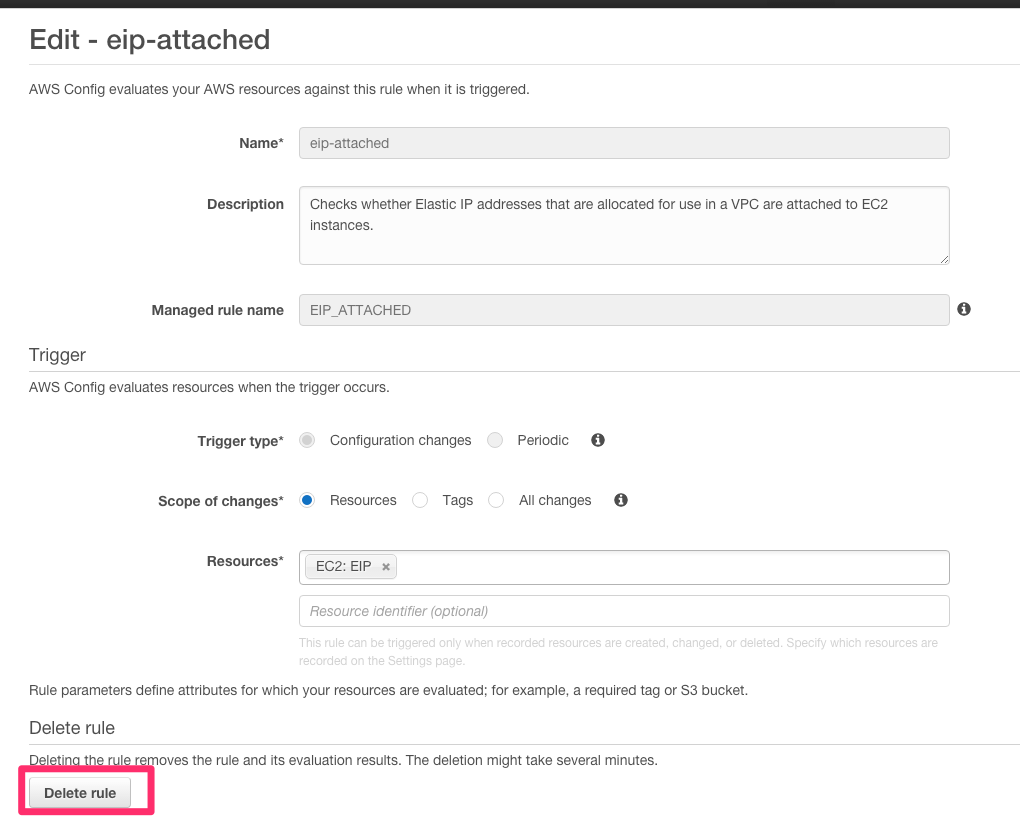

最後にルールの削除を行います。

3.確認画面が表示されるので、[Delete]をクリックします。

これでルールの削除も完了です!

4.さいごに

「AWS Config Rules」も管理コンソールからぽちぽちしていくだけで設定することができました。リソースが増えてくると思わぬところで設定ミスをしてしまうので、機械的に設定のミスを発見することができるのはありがたいと感じました。監視サービスは、色々なサービスと組み合わせることによって利便性が上がっていく気がします。Lambda使えるように頑張ります。

99.参考

https://aws.amazon.com/jp/config/

http://recipe.kc-cloud.jp/archives/8381

http://recipe.kc-cloud.jp/archives/8558

http://dev.classmethod.jp/event/cmdevio2016-report-e1-aws-config/

http://dev.classmethod.jp/cloud/aws/aws-config-rules-maneged-rules/

参考にさせていただきました。

ありがとうございます。