概要

TryHackMe「Carnage」のWalkthroughです。

Task2

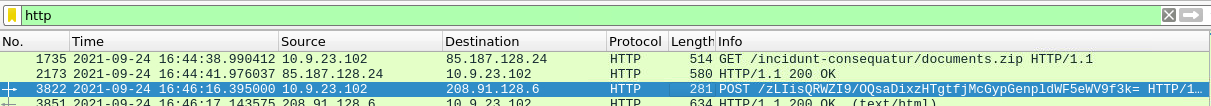

Q1.What was the date and time for the first HTTP connection to the malicious IP?

HTTPでフィルタリングし、Time Display FormatをDate and Time of Dayにしてフォーマットを変更します。

A.2021-09-24 16:44:38

Q2.What is the name of the zip file that was downloaded?

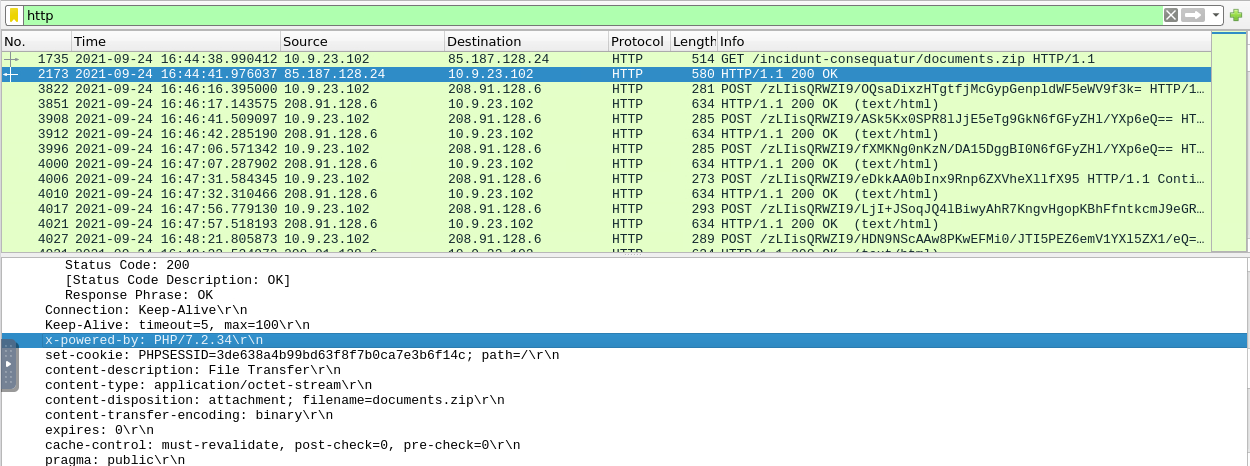

/incidunt-consequatur/documents.zipにGETリクエストを送信しており、200 OKが返ってきています。

A.documents.zip

Q3.What was the domain hosting the malicious zip file?

Q2のパケットデータのホスト情報を、GETリクエストヘッダから確認できます。

A.attirenepal.com

Q4.Without downloading the file, what is the name of the file in the zip file?

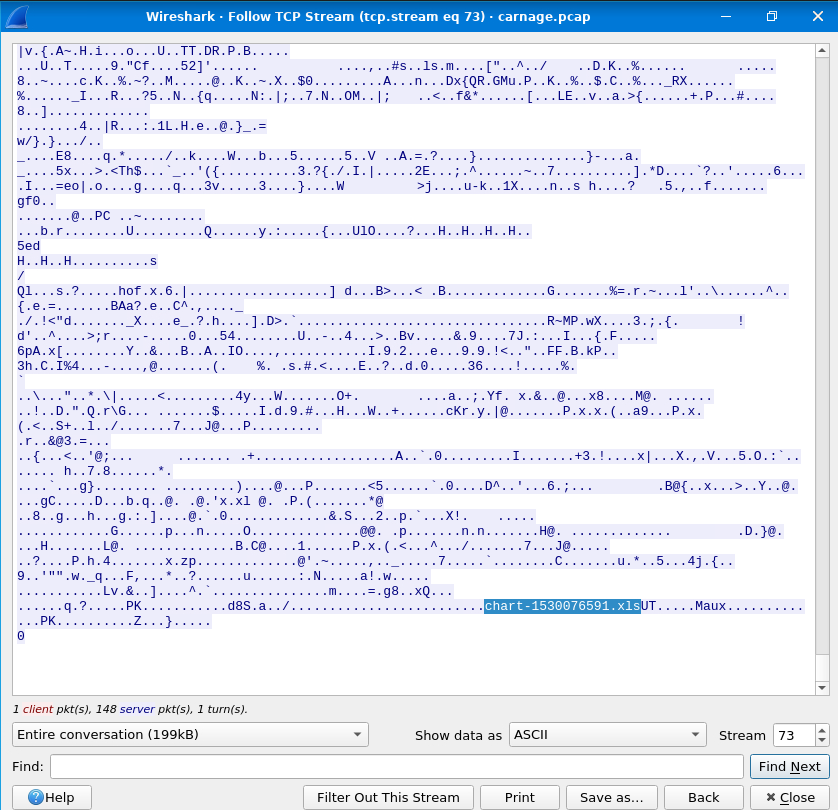

Q2のレスポンスパケットでFollow TCP Streamを選択します。

ZIPファイルの文字列を見ていくと、ファイル名を発見しました。

A.chart-1530076591.xls

Q5.What is the name of the webserver of the malicious IP from which the zip file was downloaded?

ZIPファイルをダウンロードしている、レスポンスパケットのヘッダを確認します。

A.LiteSpeed

Q6.What is the version of the webserver from the previous question?

レスポンスヘッダのx-powered-by: PHP/7.2.34\r\nから確認できます。

A.PHP/7.2.34

Q7.Malicious files were downloaded to the victim host from multiple domains. What were the three domains involved with this activity?

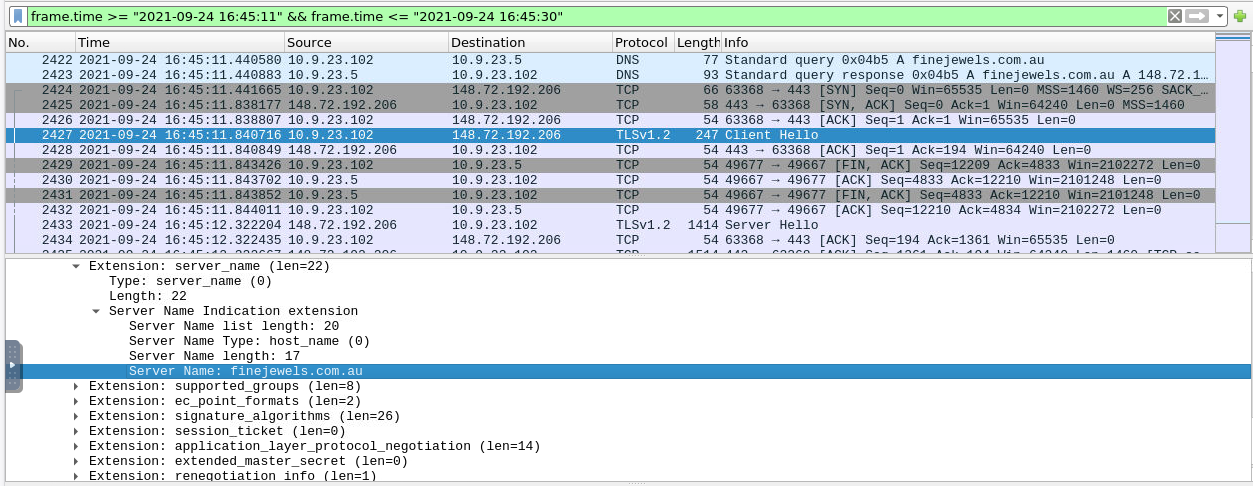

ヒントを参考に時間でフィルタリングします。

frame.time >= "2021-09-24 16:45:11" && frame.time <= "2021-09-24 16:45:30"

TLS Client Helloのパケットを見ると、Server Name:の項目からドメイン情報を得られます。

Server Name:で文字列を検索します。

以下3つのドメインを発見できました。

finejewels.com.au

thietbiagt.com

new.americold.com

A.finejewels.com.au, thietbiagt.com, new.americold.com

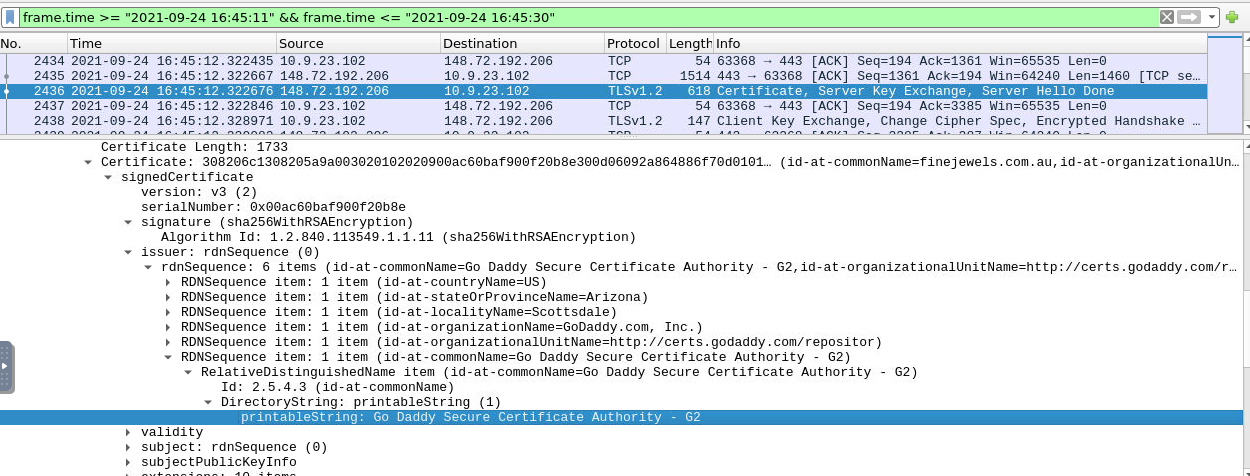

Q8.Which certificate authority issued the SSL certificate to the first domain from the previous question?

Certificate, Server Kety Exchangeパケットを確認します。

printableStringの値から認証サーバの情報を得られました。

A.GoDaddy

Q9.What are the two IP addresses of the Cobalt Strike servers? Use VirusTotal (the Community tab) to confirm if IPs are identified as Cobalt Strike C2 servers. (answer format: enter the IP addresses in sequential order)

Statistics → Conversationsで統計情報を表示します。

Packetsの多い順でIPを調べます。

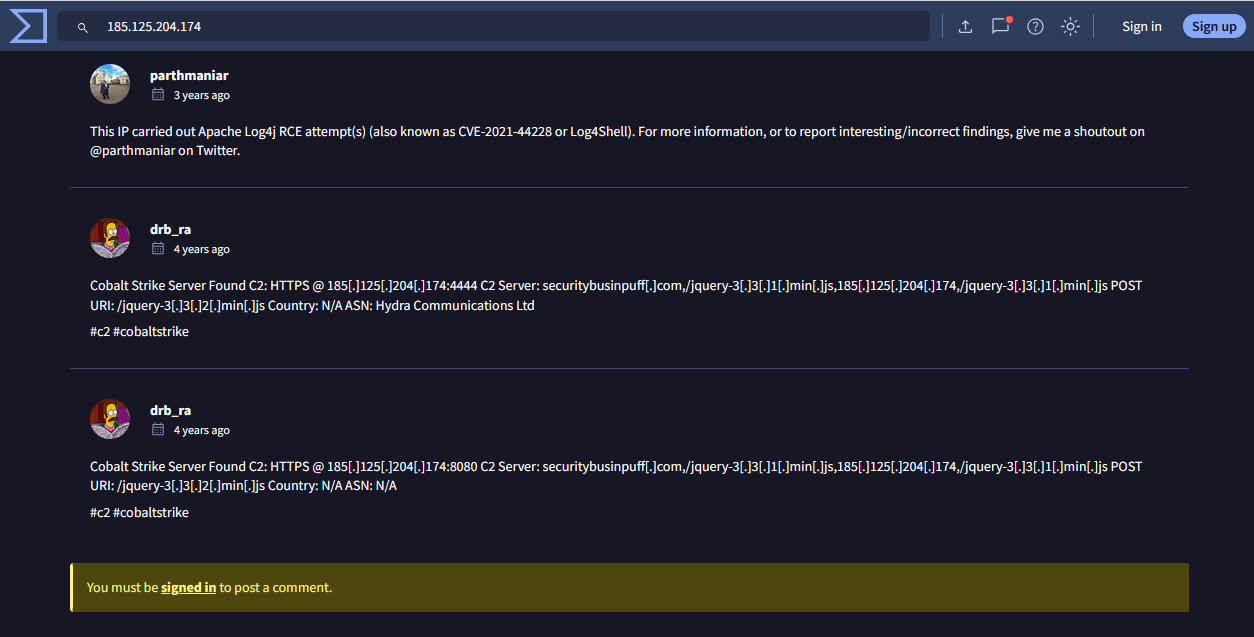

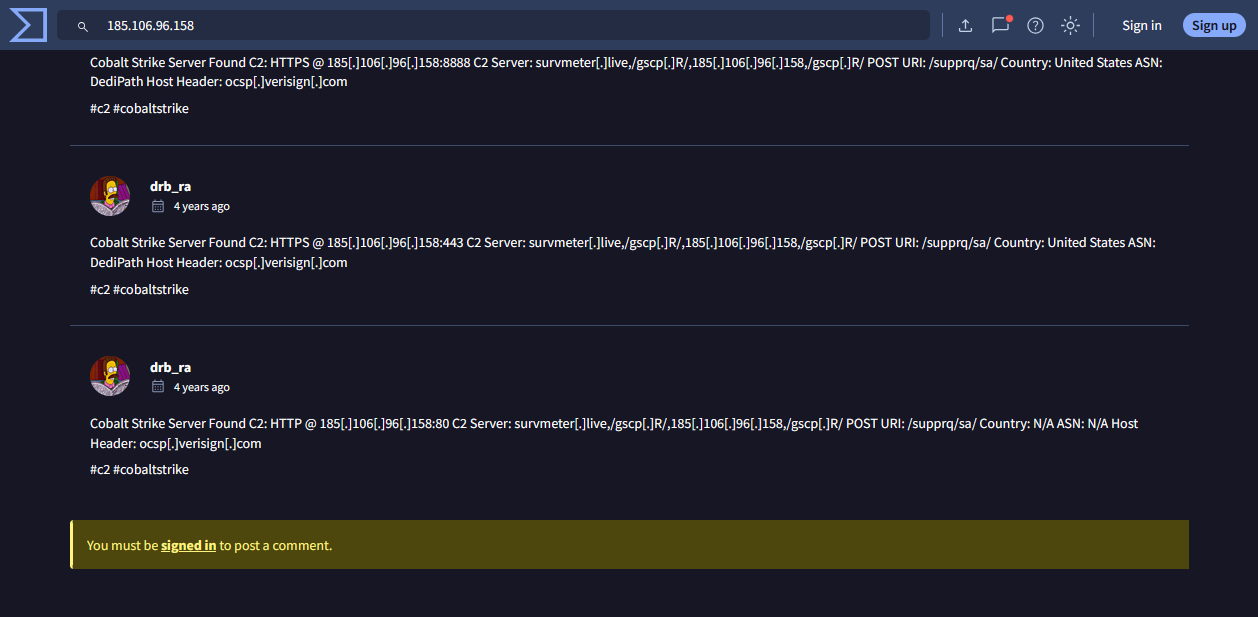

185.125.204.174をVTで調べると、Cobalt Strikeを使用していたIPだと分かりました。

さらに、185.106.96.158を調べると、同様にC2サーバのIPだと分かりました。

A.185.106.96.158, 185.125.204.174

Q10.What is the Host header for the first Cobalt Strike IP address from the previous question?

Q9で調べたIPをフィルタリングします。

ip.addr == 185.106.96.158

HTTP GETリクエストヘッダのHostからocsp.verisign.comという情報を得られました。

A.ocsp.verisign.com

Q11.What is the domain name for the first IP address of the Cobalt Strike server? You may use VirusTotal to confirm if it's the Cobalt Strike server (check the Community tab).

VTで185.106.96.158の情報を調べると、survmeter.liveという情報を得られました。

A.survmeter.live

Q12.What is the domain name of the second Cobalt Strike server IP? You may use VirusTotal to confirm if it's the Cobalt Strike server (check the Community tab).

VTで185.125.204.174を調べると、securitybusinpuff.comという情報を得られました。

A.securitybusinpuff.com

Q13.What is the domain name of the post-infection traffic?

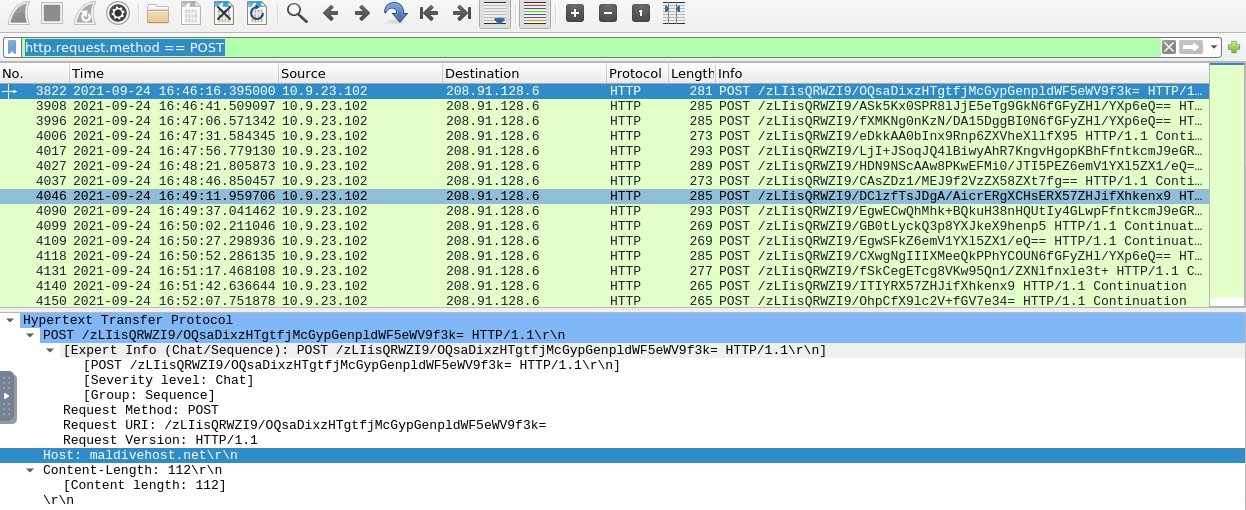

HTTPのPOSTメソッドでフィルタリングをします。

http.request.method == POST

リクエストヘッダのHost情報を確認します。

A.maldivehost.net

Q14.What are the first eleven characters that the victim host sends out to the malicious domain involved in the post-infection traffic?

POSTメソッドのURIを確認します。

maldivehost.net/zLIisQRWZI9/OQsaDixzHTgtfjMcGypGenpldWF5eWV9f3k=

A.zLIisQRWZI9

Q15.What was the length for the first packet sent out to the C2 server?

パケットのlengthカラムを確認します。

A.281

Q16.What was the Server header for the malicious domain from the previous question?

POSTリクエストパケットをFollow TCP Streamで、リクエストヘッダのServerを確認します。

Apache/2.4.49 (cPanel) OpenSSL/1.1.1l mod_bwlimited/1.4

A.Apache/2.4.49 (cPanel) OpenSSL/1.1.1l mod_bwlimited/1.4

Q17.The malware used an API to check for the IP address of the victim’s machine. What was the date and time when the DNS query for the IP check domain occurred?

dnsでフィルタリングをすると、api.ipify.orgに関するパケットを確認できました。

A.2021-09-24 17:00:04

Q18.What was the domain in the DNS query from the previous question?

A.api.ipify.org

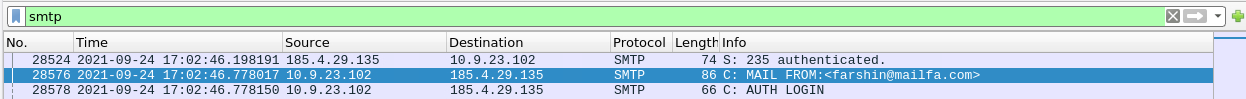

Q19.Looks like there was some malicious spam (malspam) activity going on. What was the first MAIL FROM address observed in the traffic?

SMTPでフィルタリングし、メールのFROMパケットを確認します。

A.farshin@mailfa.com

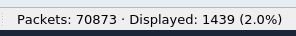

Q20.How many packets were observed for the SMTP traffic?

SMTPでフィルタリングを行い、パケット数を確認します。

A.1439