CLIでやったほうが楽だったので、下記に書き直した

はじめに

自宅にサーバーを構築したので、リモートから自宅サーバーへアクセスする時など、Cloudflare Zero Trustが便利すぎる。sshでログインできて、自宅のサーバーを踏み台に色々とできるので、助かる。ということで、ssh接続のざっと記録をする。

どの設定がどれと連動しているか?どの設定が何に依存んしているか?何を設定すべきか?など理解するのに時間がかかったが、一通り把握はできたかなと思う。Policyの設定などが何を設定すればよいかなど、ちょっとわかりにくいところもあったけど、何とか自宅にリモートから接続できるようになった。固定IPやルーターの設定などくらべると、圧倒的に、使いやすいなといった印象。

自宅のサーバーではなく、クラウドのプライベートなネットワークへのアクセスにも使えたり、色々な場面で約だったり、アクセス制御も結構色々とできそうなので、業務でも十分使える機能かなと思う。今後も、多分使い続ける予定。

設定の大まかな流れ

- Networks > Tunnelを設定(DNSに自動でPorxyが登録される)

- Access > Access Groupsを設定(ポリシーは、Defalut / Everyone)

- Applicationsの登録(ポリシーは、Access Groupで設定したデフォルトを使う)

- Service Auth > SSHで、Generate certificate

- SSHサーバーの設定をする

- SSHクライアントで接続し、認証URLから認証する

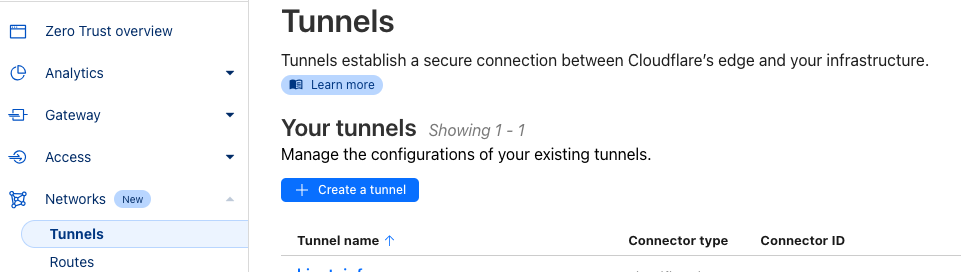

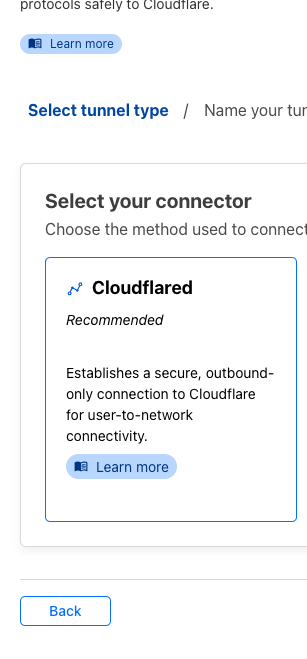

Tunnelsの設定

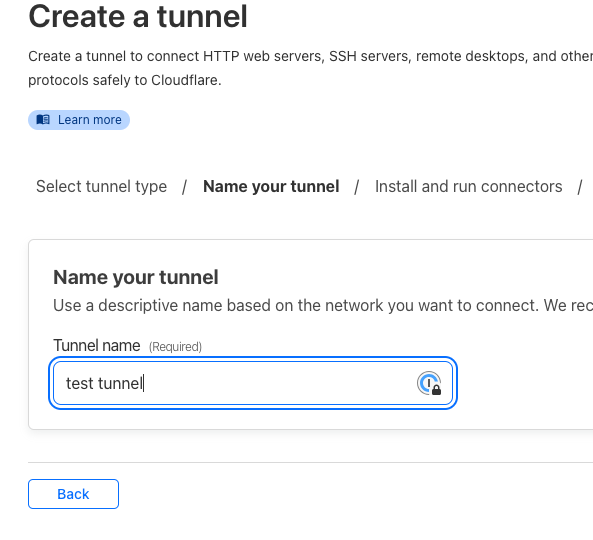

Tunnel名を設定

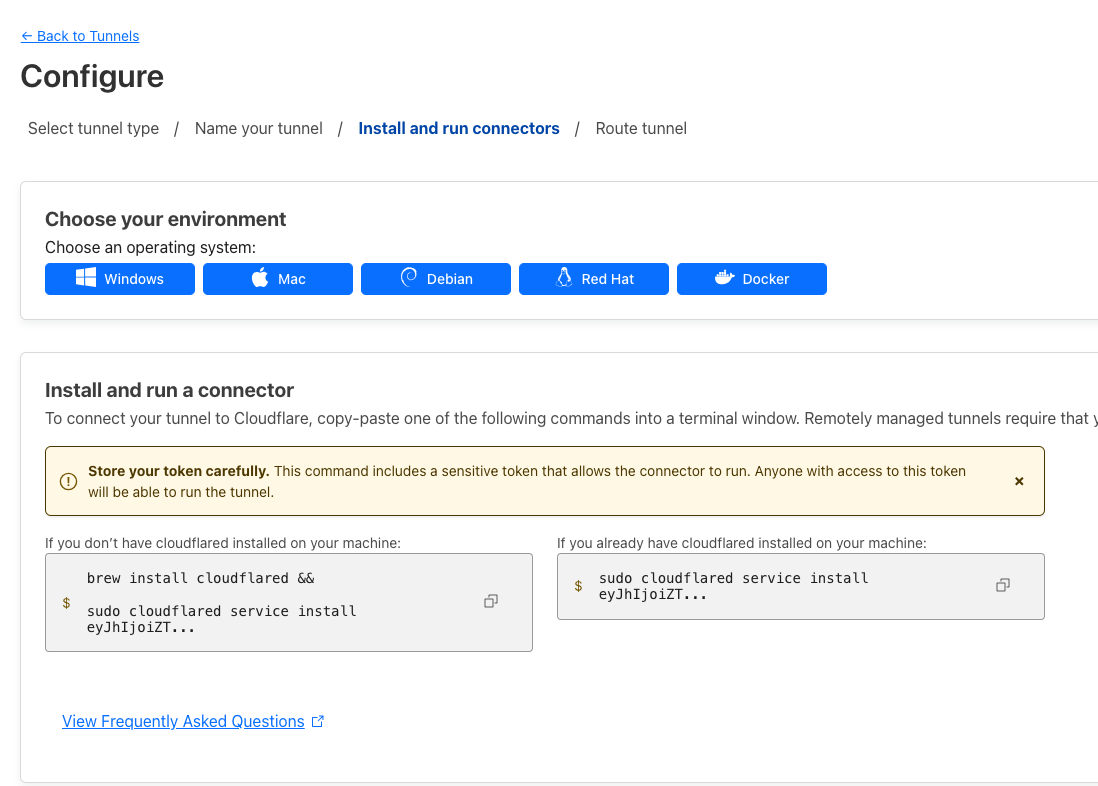

自身の環境に合わせて、SSHが起動しているサーバーとサーバーへアクセスするクライアント側、両方にインストール

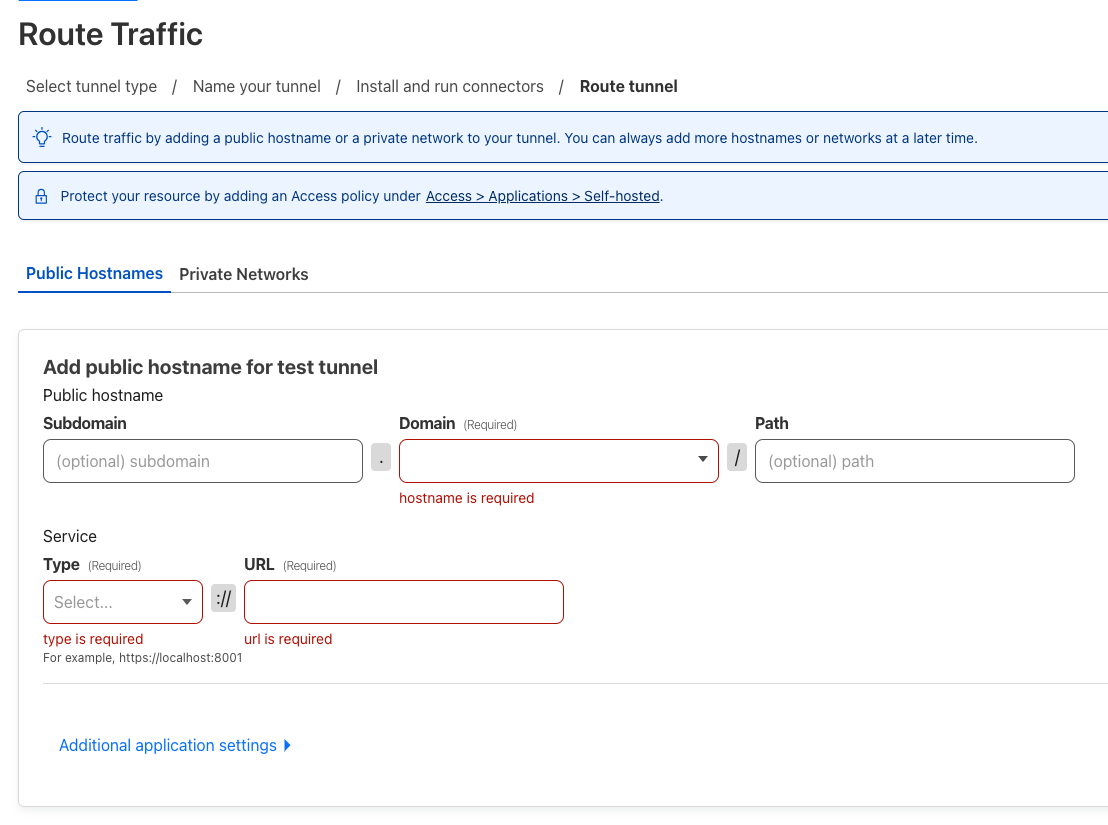

Route tunnelの設定

Networks > Routesの設定でも変更はできる。Tunnelしたいローカル環境のネットワークの設定をする。

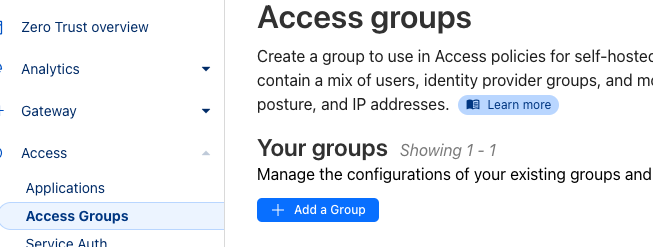

Access > Access Groupsの設定

先にAccess Groupの設定を終わらせておく

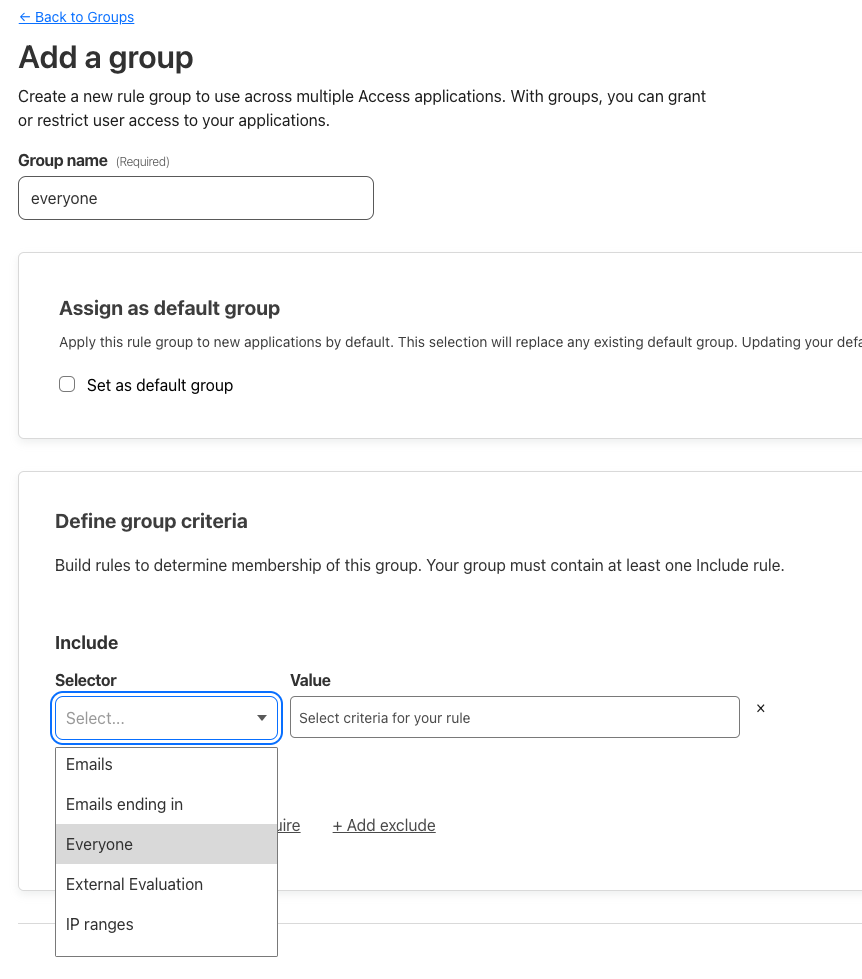

+ Add a groupをクリックしてグループを追加

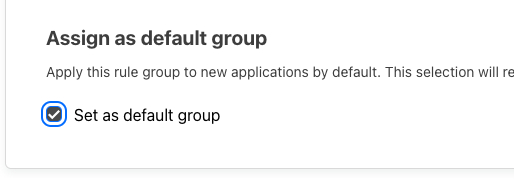

Defaultであればデフォルトチェック

Define group criteriaは、とりあえずEveryoneを選んでおく

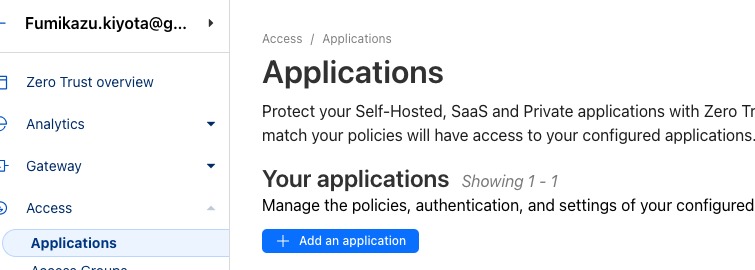

Applicationの登録

Applicationの登録をしてService AuthのSSHの設定と連動させる準備をしておく。

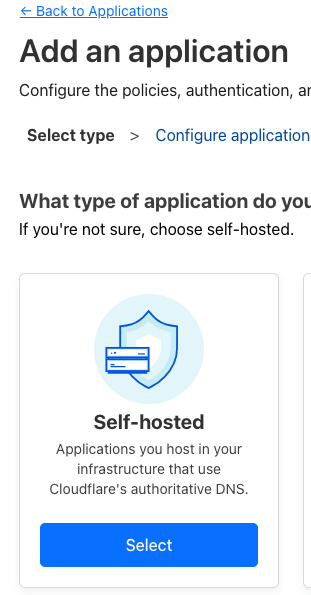

Self-hostedを選択

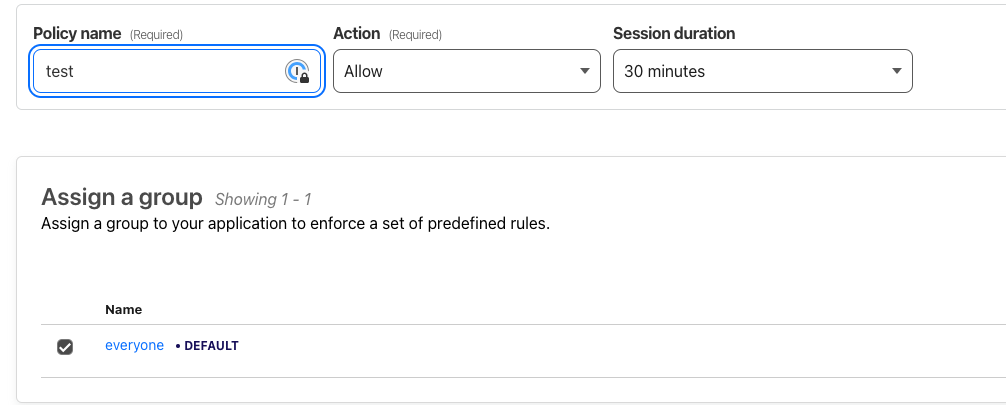

Policyの設定

先ほど作ったGroupを設定する

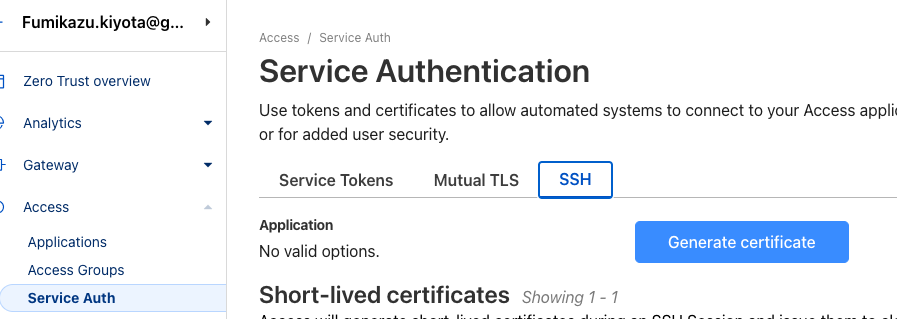

Service Authの設定

SSHを選んで、Generate certificateをクリック

後は、SSHのサーバー側の設定クライアント側の設定を行い、SSHで接続して、承認URLが発行されるのでそれをクリックして認証を終え、無事に接続ができる。設定の流れに記した内容が続く。