はじめに

ソリューションアーキテクトに求められる視点を整理してみました。

今回は、Transit Gatewayでインスペクション用VPCに通信を集約する方法です。実務や試験で、ご参考にして頂けましたら、幸いです。

アーキテクトに求められる視点

複数のVPCを運用しています。Transit Gatewayでインスペクション用VPCに通信を集約するには、どのようにすれば、可能となりますか?

※インスペクション用VPC(Inspection VPC)は、ネットワークトラフィックの監視、分析、セキュリティ検査を行うために設計されたVPC(Virtual Private Cloud)です。このVPCは、通常、ファイアウォール、IDS/IPS(侵入検知システム/侵入防止システム)、プロキシサーバー、ログ収集システムなどのセキュリティアプライアンスをホストします。インスペクション用VPCを使用することで、ネットワークトラフィックを一元的に監視し、セキュリティポリシーを適用することができます。

ソリューション

アプライアンスモードを有効にする。

AWS Transit Gatewayを使用してインスペクション用VPCに通信を集約することで、複数のVPCやオンプレミスネットワークからのトラフィックを一元的に監視し、セキュリティアプライアンスを通じて検査することができます。この方法により、ネットワークのセキュリティを強化し、異常なトラフィックや不正アクセスを迅速に検出することが可能になります。

構成概要

-

Transit Gatewayの設定

Transit Gatewayを作成し、複数のVPCやオンプレミスネットワークを接続します。 -

インスペクション用VPCの設定

インスペクション用VPCを作成し、セキュリティアプライアンス(例:ファイアウォール、IDS/IPS)を配置します。 -

ルートテーブルの設定

Transit Gatewayのルートテーブルを設定し、トラフィックをインスペクション用VPCにルーティングします。

ステップ1: Transit Gatewayの設定

-

Transit Gatewayの作成

AWS Management Consoleにログインし、VPCサービスに移動します。「Transit Gateways」セクションで「Create Transit Gateway」をクリックします。 必要な設定(名前、説明、ASNなど)を入力し、「Create Transit Gateway」をクリックします。 -

Transit Gateway Attachmentsの作成

Transit Gatewayに接続する各VPCやオンプレミスネットワークのアタッチメントを作成します。「Create Transit Gateway Attachment」をクリックし、接続するVPCやVPNを選択します。

ステップ2: インスペクション用VPCの設定

-

インスペクション用VPCの作成

VPCサービスに移動し、「Create VPC」をクリックします。必要な設定(CIDRブロック、サブネットなど)を入力し、「Create VPC」をクリックします。 -

セキュリティアプライアンスの配置

インスペクション用VPC内にセキュリティアプライアンス(例:ファイアウォール、IDS/IPS)を配置します。必要に応じて、セキュリティグループやネットワークACLを設定します。

ステップ3: ルートテーブルの設定

-

Transit Gatewayのルートテーブルの設定

Transit Gatewayの「Route Tables」セクションに移動し、ルートテーブルを作成します。

各VPCやオンプレミスネットワークからのトラフィックをインスペクション用VPCにルーティングするルートを追加します。 -

インスペクション用VPCのルートテーブルの設定

インスペクション用VPCのルートテーブルに、Transit Gatewayへのルートを追加します。

セキュリティアプライアンスからの戻りトラフィックが適切にルーティングされるように設定します。

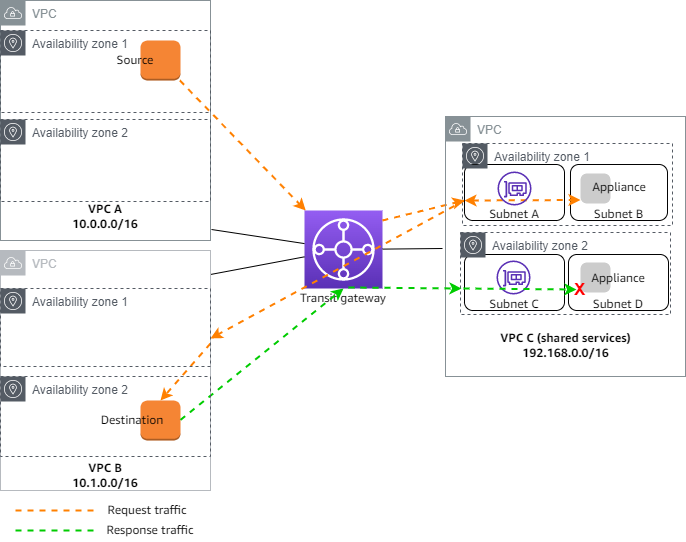

アプライアンスはステートフルアプライアンスであるため、リクエストトラフィックとレスポンストラフィックの両方が検査されます。 高可用性を実現するために、VPC C の各アベイラビリティーゾーンにアプライアンスがあります。

アプライアンスモードが有効になっていない場合

VPC B のアベイラビリティーゾーン 2 から発信されるレスポンストラフィックは、トランジットゲートウェイによって VPC C 内の同じアベイラビリティーゾーンにルーティングされます。したがって、アベイラビリティーゾーン 2 のアプライアンスは VPC A の送信元からの元のリクエストを認識しないため、トラフィックはドロップされます。

参考サイト