ユーザー委任とアプリケーション認証

Azure AD v1 エンドポイントの認証方法は 2 つあります。

ユーザーに委任されたアクセス許可

ユーザーが明示的にサインインして、アプリケーションで必要なアクセス許可に同意をする方法。

アプリケーションのアクセス許可

バックグランドサービス用で、事前に管理者が必要なアクセス許可に同意をし、プログラム実行時には認証を聞かれない方法。アプリケーション認証といわれることもある。

アプリケーション認証と Active Directory Authentication Library (ADAL)

今回は以下のアプリケーションを作ります。

- C# コンソールアプリケーション

- アプリケーションシナリオ

- ADAL を利用

また Microsoft Graph に対するアクセス許可は管理者の許可が必要なレベルのものを利用してみます。

アプリケーションの登録

OAuth 2.0 を使うために、まず初めにアプリケーションを登録します。

1. Azure ポータル にアクセスして、ログイン。ここでは組織アカウントを使用。ログイン後、Azure Active Directory を選択。

2. 「アプリの登録」を選択し、「新しいアプリケーションの登録」をクリック。

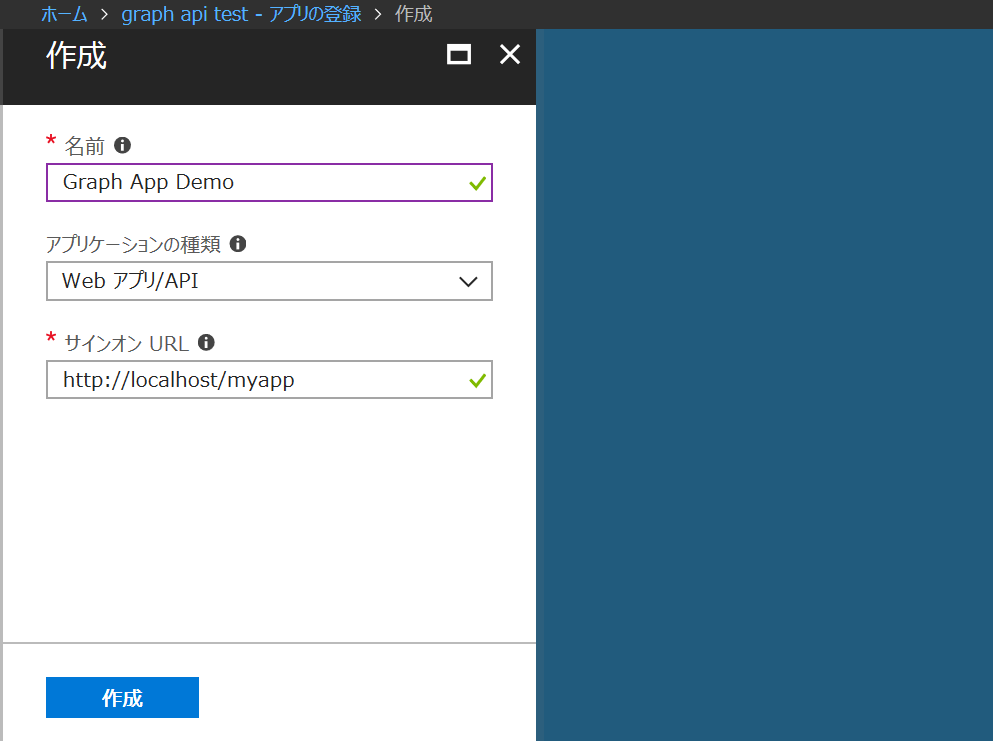

3. 名前を指定し、「アプリケーションの種類」から「Web アプリ/API」を選択。任意の「リダイレクト URI」を指定し「作成」をクリック。

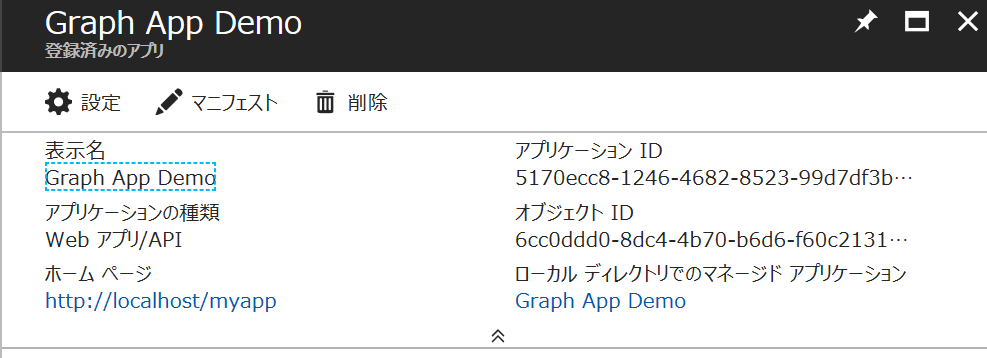

4. アプリが作成されたら「アプリション ID」を確認。その後「設定」をクリック。

5. 「必要なアクセス許可」をクリックし、「追加」をクリック。

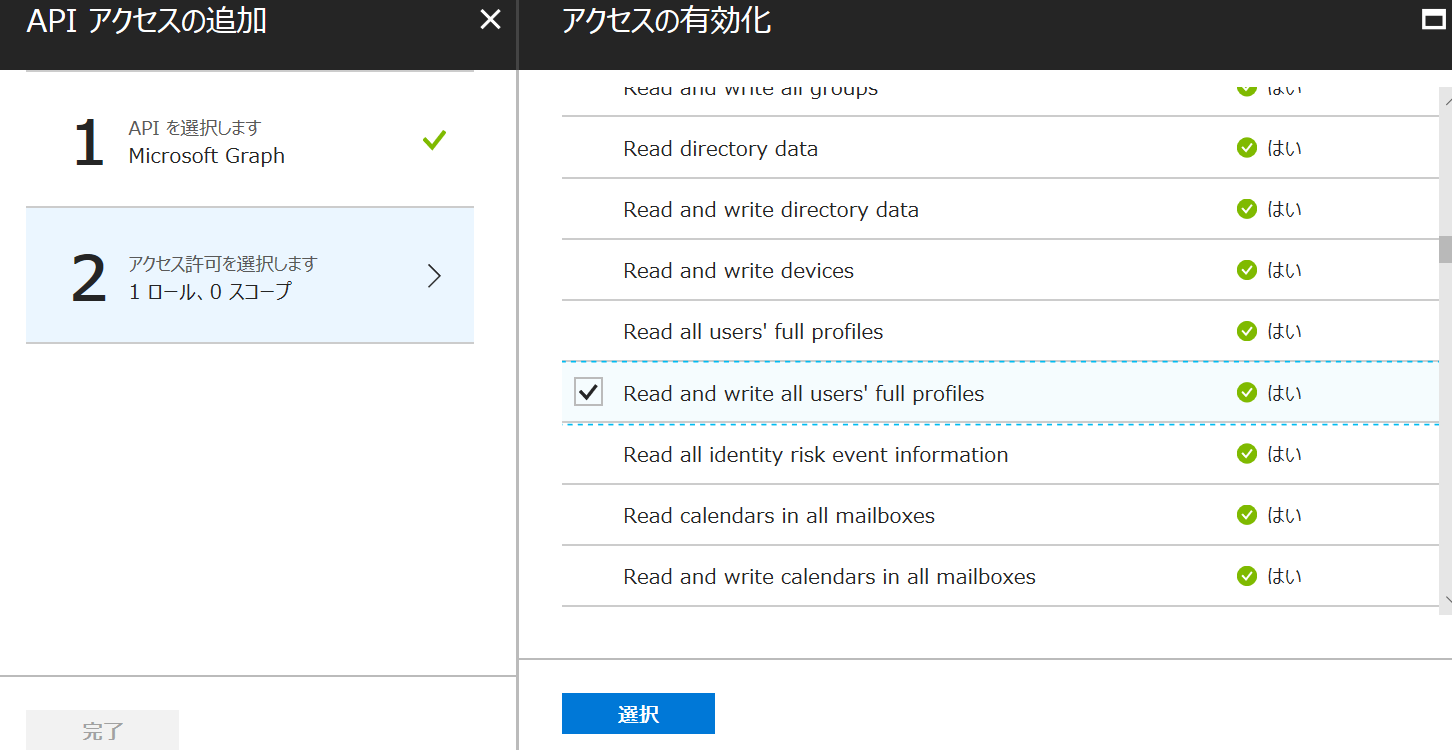

6. 「API を選択します」をクリックして、「Microsoft Graph」をクリック。「選択」ボタンをクリック。

7. 「アクセス許可を選択します」をクリックし、必要な権限を追加。ここでは Read and write all users' full profiles を選択し、最後に「完了」をクリック。

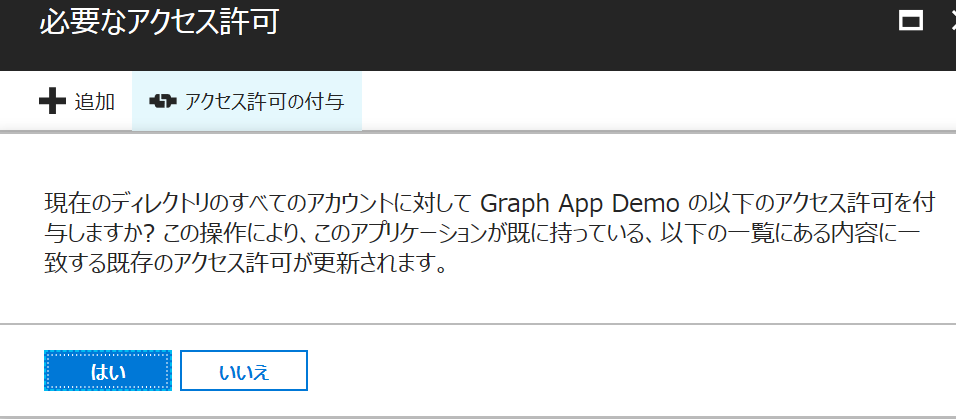

8. 管理者のアクセス許可が必要なため、「アクセス許可の付与」をクリックし、「はい」をクリック。

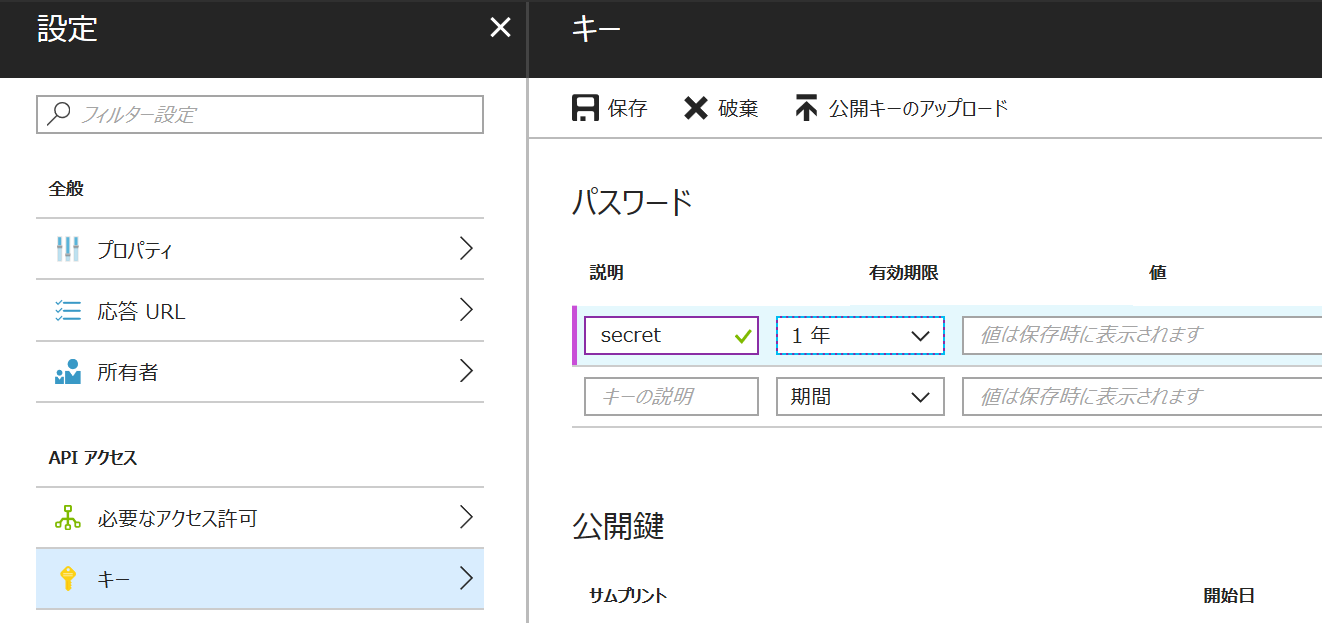

9. キーメニューをクリックし、説明に名前を、期間を選択して「保存」。

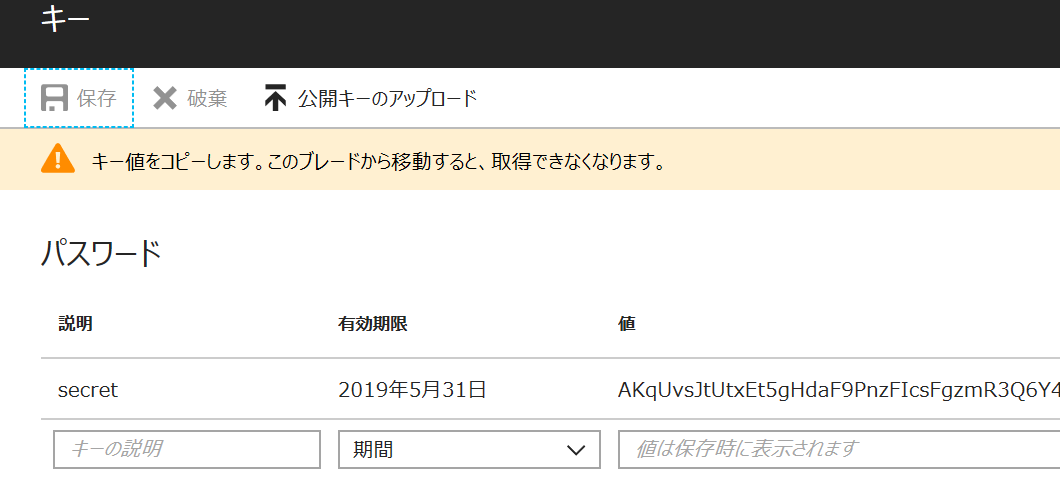

10. 値が表示されるのでコピー。この値は画面遷移後はもう表示されない。

アプリケーションの開発

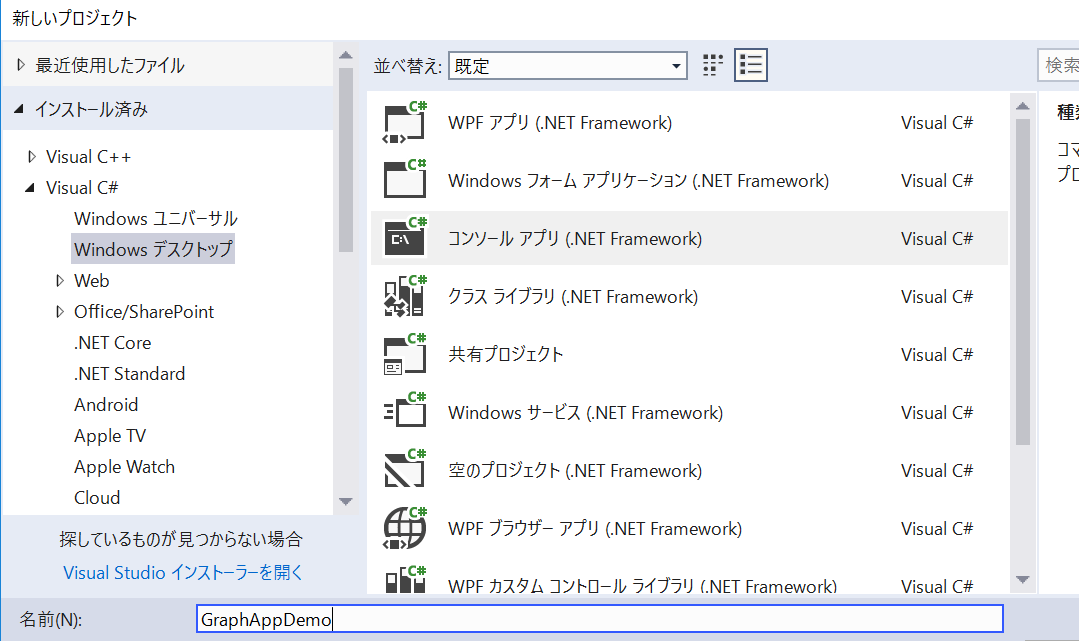

1. Visual Studio で C# のコンソールアプリケーションプロジェクトを作成。

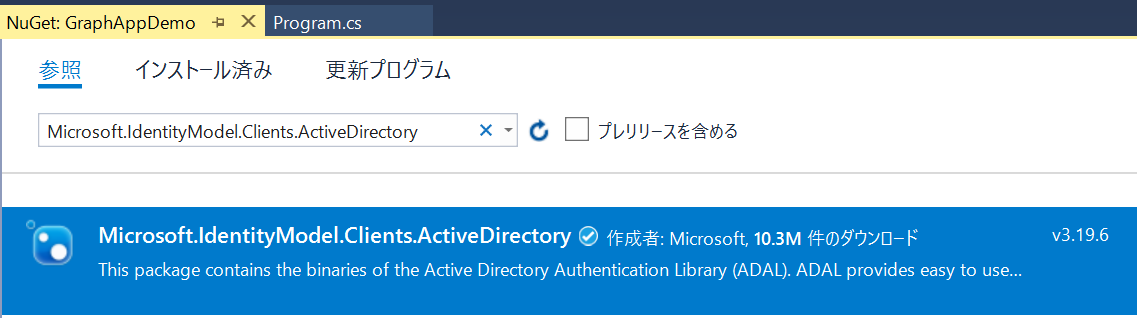

2. NuGet の管理で 「Microsoft.IdentityModel.Clients.ActiveDirectory (ADAL)」および「JSON.NET」を追加。

3. 参照の追加より System.Security アセンブリを追加。

4. TokenCacheHelper.cs ファイルを追加し、以下のコードと差し替え。これは ADAL で取得したトークンキャッシュをローカルディスクに保存するためのクラス。

using Microsoft.IdentityModel.Clients.ActiveDirectory;

using System.IO;

using System.Security.Cryptography;

namespace GraphAppDemo

{

public partial class Program

{

class TokenCacheHelper

{

/// <summary>

/// Get the user token cache

/// </summary>

/// <returns></returns>

public static TokenCache GetTokenCache()

{

if (myTokenCache == null)

{

myTokenCache = new TokenCache();

myTokenCache.BeforeAccess = BeforeAccessNotification;

myTokenCache.AfterAccess = AfterAccessNotification;

}

return myTokenCache;

}

static TokenCache myTokenCache;

/// <summary>

/// Path to the token cache

/// </summary>

public static readonly string CacheFilePath = System.Reflection.Assembly.GetExecutingAssembly().Location + ".msalcache.bin";

private static readonly object FileLock = new object();

public static void BeforeAccessNotification(TokenCacheNotificationArgs args)

{

lock (FileLock)

{

args.TokenCache.Deserialize(File.Exists(CacheFilePath)

? ProtectedData.Unprotect(File.ReadAllBytes(CacheFilePath),

null,

DataProtectionScope.CurrentUser)

: null);

}

}

public static void AfterAccessNotification(TokenCacheNotificationArgs args)

{

// if the access operation resulted in a cache update

if (args.TokenCache.HasStateChanged)

{

lock (FileLock)

{

// reflect changesgs in the persistent store

File.WriteAllBytes(CacheFilePath,

ProtectedData.Protect(args.TokenCache.Serialize(),

null,

DataProtectionScope.CurrentUser)

);

// once the write operationtakes place restore the HasStateChanged bit to filse

args.TokenCache.HasStateChanged = false;

}

}

}

}

}

}

5. Program.cs を以下のコードと差し替え。Tenant や ClientID など適宜書き換え。

using System;

using System.Collections.Generic;

using System.Linq;

using System.Net.Http;

using System.Net.Http.Headers;

using System.Text;

using System.Threading.Tasks;

using Microsoft.IdentityModel.Clients.ActiveDirectory;

using Newtonsoft.Json;

namespace GraphAppDemo

{

public partial class Program

{

private static AuthenticationContext authContext;

private static string tenant = "graphdemo01.onmicrosoft.com";

private static string clientId = "5170ecc8-1246-4682-8523-99d7df3be696";

private static string clientSecret = "AKqUvsJtUtxE...";

private string graphUrl = "https://graph.microsoft.com";

static void Main(string[] args)

{

authContext = new AuthenticationContext($"https://login.microsoftonline.com/{tenant}/",

TokenCacheHelper.GetTokenCache());

Program p = new Program();

p.Run();

Console.Read();

}

private async Task Run()

{

AuthenticationResult authResult = null;

try

{

if (authContext.TokenCache.ReadItems().Count() > 0)

authContext = new AuthenticationContext(authContext.TokenCache.ReadItems().First().Authority, TokenCacheHelper.GetTokenCache());

authResult = await authContext.AcquireTokenAsync(graphUrl, new ClientCredential(clientId, clientSecret));

}

catch (Exception ex)

{

}

using (HttpClient client = new HttpClient())

{

client.DefaultRequestHeaders.Authorization =

new AuthenticationHeaderValue("Bearer", authResult.AccessToken);

client.BaseAddress = new Uri(graphUrl);

var result = await client.GetAsync("/v1.0/users");

if (result.IsSuccessStatusCode)

Console.WriteLine(JsonConvert.SerializeObject(

JsonConvert.DeserializeObject(await result.Content.ReadAsStringAsync()),

Formatting.Indented));

}

}

}

}

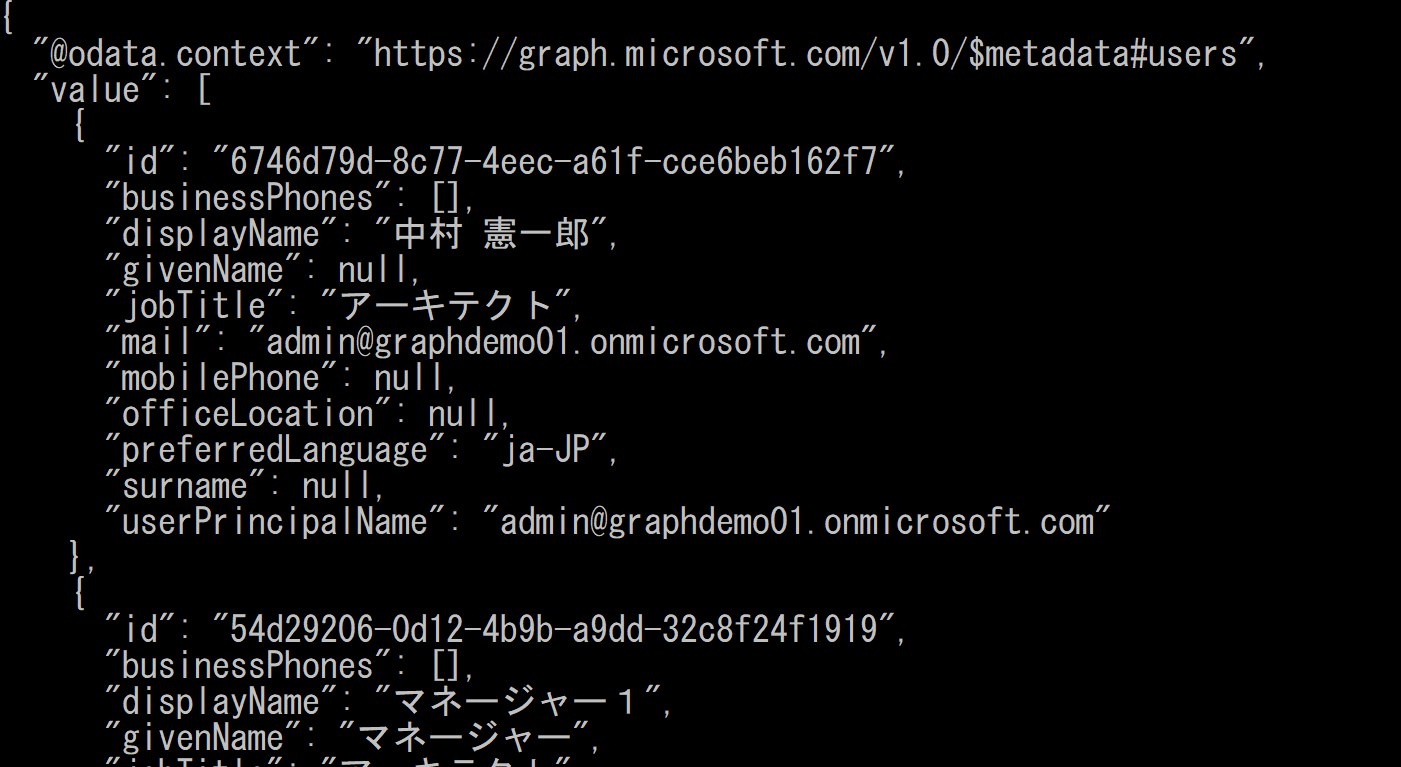

6. F5 キーを押下してプログラムを実行。ログインのダイアログは表示されず結果が取得できることを確認。

コードの詳細確認

AuthenticationContext

ADAL の基本クラスである AuthenticationContext に、アプリケーションを登録したテナントである Authority の値と、トークンキャッシュを渡します。今回はキャッシュをローカルに保存できるよう独自クラスを実装してるため、そちらを利用。

認証/認可

AcquireTokenAsync に対してリソース名と、クライアント ID とシークレットで作成した ClientCredential を渡してアクセストークンを取得。

authResult = await authContext.AcquireTokenAsync(graphUrl, new ClientCredential(clientId, clientSecret));

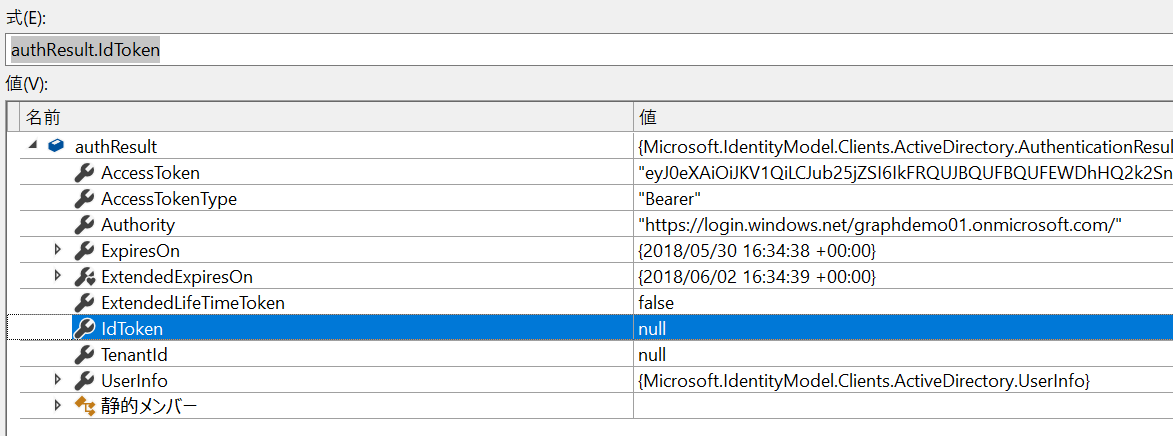

取得できるトークン

ユーザー委任ではないため、IdToken は取得されない。

Microsoft Graph の呼び出し

HttpClient を使って Graph を呼び出しています。Graph の C# SDK はまた別の機会に紹介します。

まとめ

定期的にデータを取得するなど、プログラムをユーザーの操作なしに実行する場合、アプリケーション認証が有効です。是非試してください。

参照

Azure ポータル

Azure AD の認証シナリオ

GitHub: active-directory-dotnet-daemon

Azure Active Directory のコード サンプル (V1 エンドポイント)