はじめに

本記事はCiscoの有志による Cisco Systems Japan Advent Calendar 2022 (二枚目) の 5日目として投稿しています。

2022年版(1枚目 & 2枚目): https://qiita.com/advent-calendar/2022/cisco

やりたいこと

- クラウドの広がりに伴い、セキュリティ意識が高まっている

- ユーザーが使うクラウドへのアクセスやVPN接続は、MFAなど使用した認証強化が進んでいる

- 管理者のクラウドダッシュボードへのアクセスは、MFA等の利用が進んでいる

- 一方でオンプレ機器へのアクセスは、、、ID/Password認証がほとんど

ということで、オンプレ機器へのアクセスもDuoを使って多要素認証しよう!

Cisco Secure Access by Duoとは

Ciscoが提供するアクセスセキュリティサービスです

-

特徴

- 多要素認証によるユーザの本人確認でなりすましを阻止

- 安全なデバイスかどうかデバイスのセキュリティ状態を検証

- クラウド/オンプレミスにかかわらず**一度の認証で複数アプリに一括ログイン

構築内容

-

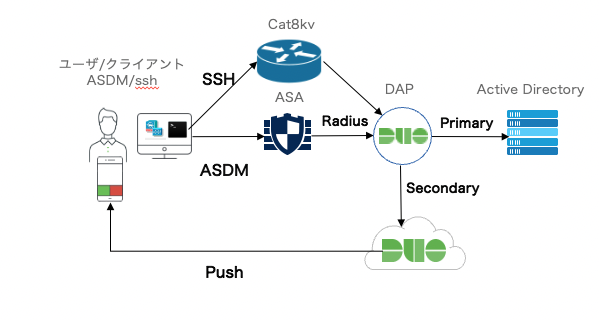

動作イメージ

- ユーザーがASA(ASDM), Cat8kv(SSH)へアクセス

- ASA, Cat8kvからRadius認証リクエストを受け付け

- ID/PasswordをADサーバで認証

- DUO向けに追加認証リクエスト送信し、ユーザーにDuo Pushを送信

- 認証完了し接続

- 使用する環境

| No. | 役割 | 使用したもの | 備考・補足 |

|---|---|---|---|

| 1 | Duo | 手持ち検証環境 | |

| 2 | ActiveDirectory | Win2019sv | DAPと同居させるためAD認証とした Radiusでも可 |

| 3 | DAP | Win2019sv | 都合上No.2のサーバに同居 |

| 4 | Router | Cat8000x | sshアクセスをMFAにする |

| 5 | Firewll | ASAv | ASDMアクセスをMFAにする |

作業の流れ

-

Duo設定

- Duoにログイン

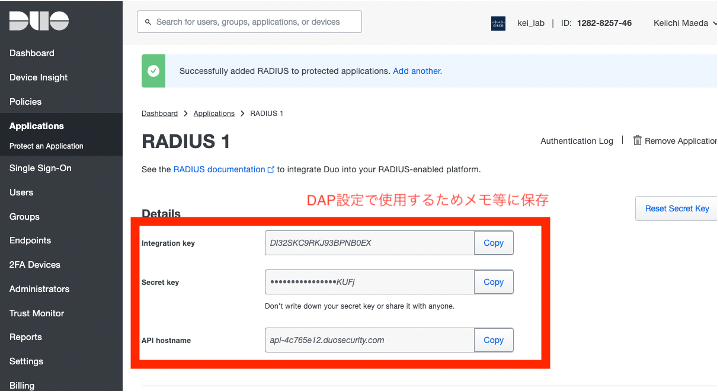

- “Applications” → “Protect an Application”

- 検索窓にRADIUSと入力し、”RADIUS” のprotectをクリック→”Save”をクリック

- “Integration key” ”Secret key” “API hostname” をメモ等に保存

-

ASA/Routerの設定

- ASA/Routerにログイン認証にRadiusサーバーを設定

- RadiusのIPはDAP をインストールするサーバのIPを登録

-

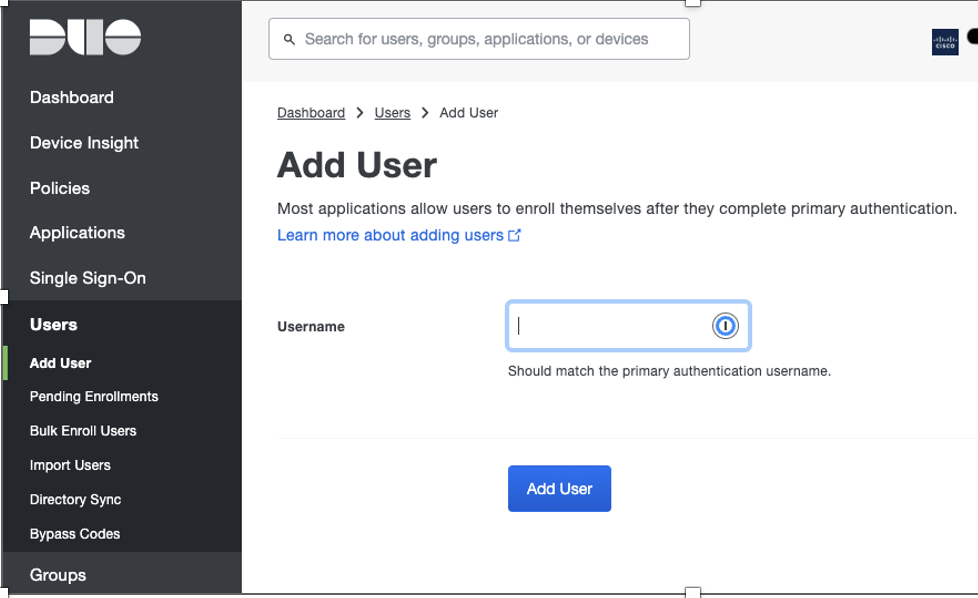

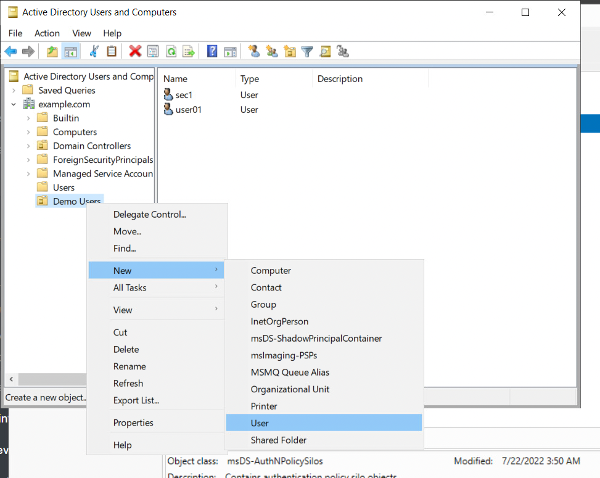

認証サーバへユーザの追加

-

DAPのインストール

- インストール対象のサーバにログインし、ブラウザで” https://dl.duosecurity.com/duoauthproxy-latest.exe”へアクセス

- ダウンロードした”duoauthproxy-x.x.x.exe”を実行し、インストールを実施

- Duo Authentication Proxy Managerもしくは直接ファイルを開いて編集

[参考] https://duo.com/docs/authproxy-reference

~~~~ [main] [ad_client] host=*.*.*.* "ADサーバのIP" service_account_username=username "DAPがADで使用するAccount名" service_account_password=password "DAP用Accountのパスワード" search_dn=DC=exmaple,DC=com "左はexample.comの例" ~~~~~ [Radius_server_auto] ikey=****** "1Duo設定で保存したikey" skey=****** "1Duo設定で保存したikey" api_host=****** "1Duo設定で保存したskey" radius_ip_1=*.*.*.* "Routerのip" radius_secret_1=****** "Routerと共通の認証パスワード " radius_ip_2=*.*.*.* "ASAのip" radius_secret_2=****** "ASAと共通の認証パスワード " failemode=safe "safeはduoに接続付加時には、duo認証は全て許可という動作" client=ad_client "プライマリ認証がADとする" port=1812- Serviceをスタート

- コマンドプロンプトを起動

- net start DuoAuthProxy

以上でおしまいです!

結果

RouterのSSH接続時もASAのASDM接続時も、Duo Pushを使った多要素認証ができるようになりました!!

最後に

- オンプレ機器への多要素認証も簡単に実施できました

- もし同様なことをご検討されている方の参考になれば幸いです。

- 今回使用したDuoは30日間のフリートライアルもあり、1ライセンスからの購入も可能ですのでお気軽にお試しになれます。是非トライしてください!

https://www.cisco.com/c/m/ja_jp/duo/trial.html

免責事項

本サイトおよび対応するコメントにおいて表明される意見は、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本 Web サイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本 Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。