今日やること

Keycloakアドベントカレンダー4日目の今回は、SAMLを利用したKeycloakとWordpressの連携を試してみます。Keycloakのドキュメント「[SAML VS OIDC] (http://www.keycloak.org/docs/latest/server_admin/index.html#openid-connect-vs-saml)」では、SAMLよりもOIDCを推奨するとありますが、SAMLは、OIDCより実績があり成熟しているため、採用しているシステムが多いとも言及されています。Keycloakでは、標準で SAML2.0とOIDC がSSO認証プロトコルとして利用できます。標準で利用できるSSO認証プロトコルのうち、今回は、SAML認証連携を試してみます。

SAMLの概要

SAMLとは「Security Assertion Markup Language」の略称です。ドメインの異なるシステム間で安全に認証・認可情報の伝送を行うためOASIS(構造化情報標準促進協会)で定められたXMLベースのマークアップ言語規格です。様々なサービスにおいてSAMLを利用した認証連携が行われています。

動作確認用サーバー構成

Wordpressには、いくつかSAML用のプラグインがありますが、今回は、Wordpress + OneLogin SAML SSOプラグインを使用してKeycloakとのSAML連携を確認します。以下のように動作確認用のサーバーを用意しました。KeycloakがIdentity Provider(IdP), WordpressがService Provider(SP)です。

| FQDN | OS | JDK | 構成 |

|---|---|---|---|

| keycloak.example.com | CentOS7.1 | open-jdk 1.8.0_101 | Keycloak 3.3.0Final |

| wordpress.example.com | CentOS7.1 | Wordpress + OneLogin SAML SSOプラグイン |

Keycloakのセットアップは、KeycloakAdventCalendar 2日目の記事を参照ください。また、Wordpressのセットアップは、こちらの記事をご覧ください。なお、Wordpressは日本語化していませんのでご了承ください ![]()

Keycloakサーバー(IdP)側の設定

以下の手順は、管理者ユーザーでログインして行います。

|

|

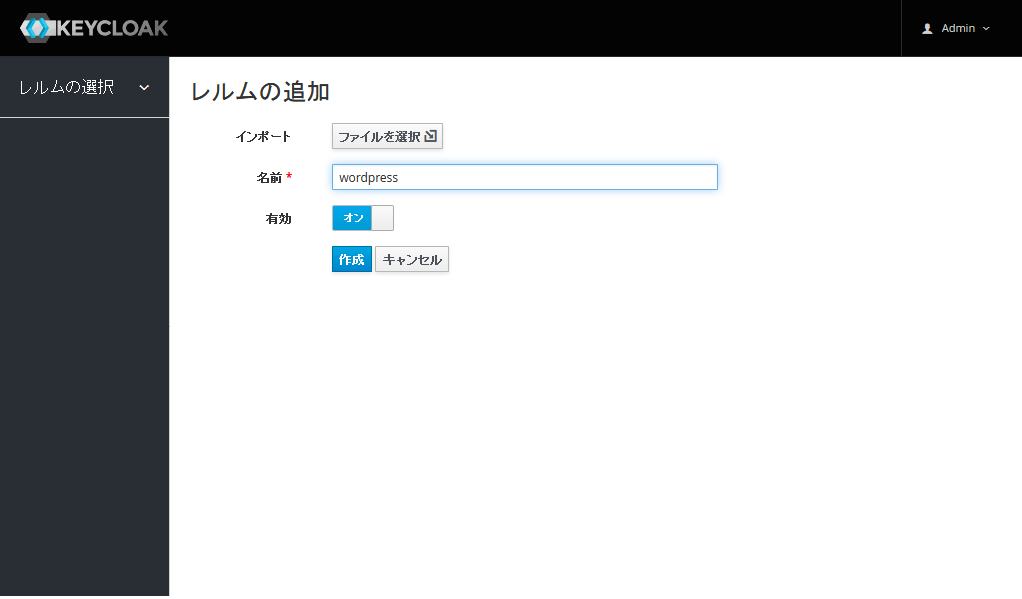

レルムの追加

画面左上の「レルムの選択」メニューから「レルムの追加」ボタンをクリックします。下記の通りにレルムを作成します。

- 名前 :

wordpress - 有効 :

オン

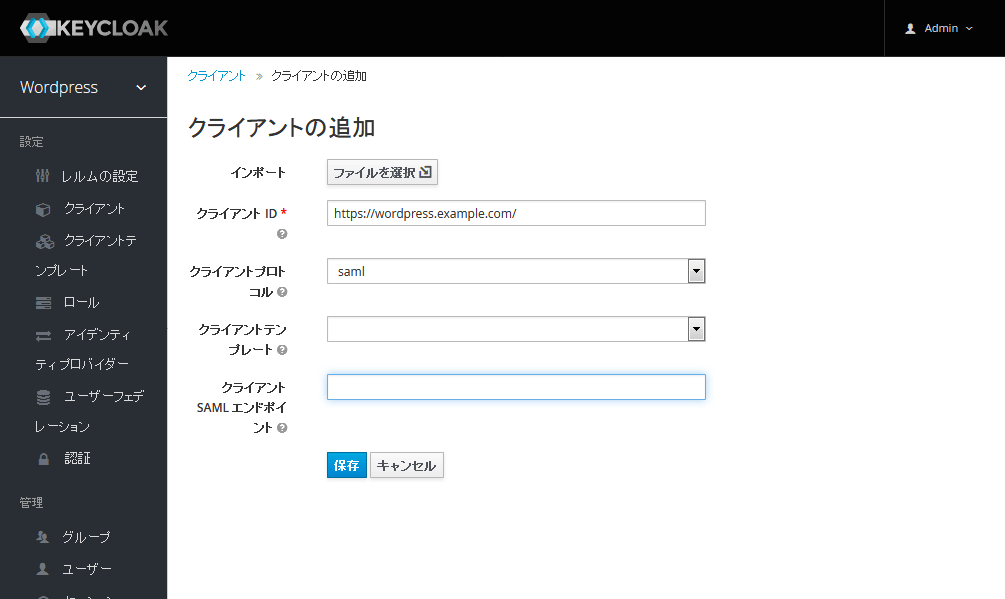

クライアントの追加・設定

- クライアントの追加

- レルムから「wordpress」を選択し、「クライアント」メニューをクリックします。

- 画面右の「作成」ボタンをクリックします。

- クライアントの設定は以下のとおり設定し、「保存」ボタンをクリックします。

- クライアントの詳細設定を行います。

「設定」タブから、以下を設定します。

- 設定

- 名前 :

wordpress(任意) - 有効 :

オン(デフォルト) - AuthnStatement を含める :

オン - ドキュメントを署名する :

オン - アサーションを署名する :

オン - 署名アルゴリズム :

RSA_SHA256 - SAML Signature Key Name :

KEY_ID - 正規化方式 :

EXCLUSIVE - クライアント署名が必須 :

オン - POST Binding を強制 :

オン - フロントチャンネルログアウト :

オン - Name ID フォーマットを強制 :

オン - Name ID フォーマット :

username - ルート URL :

https://wordpress.example.com/ - 有効なリダイレクト URI :

https://wordpress.example.com/*

- 名前 :

- SAML エンドポイントの詳細設定

- アサーションコンシューマサービスの POST Binding URL :

https://wordpress.example.com/ - アサーションコンシューマサービスの Redirect Binding URL :

https://wordpress.example.com/

- アサーションコンシューマサービスの POST Binding URL :

- 「保存」ボタンをクリックします。

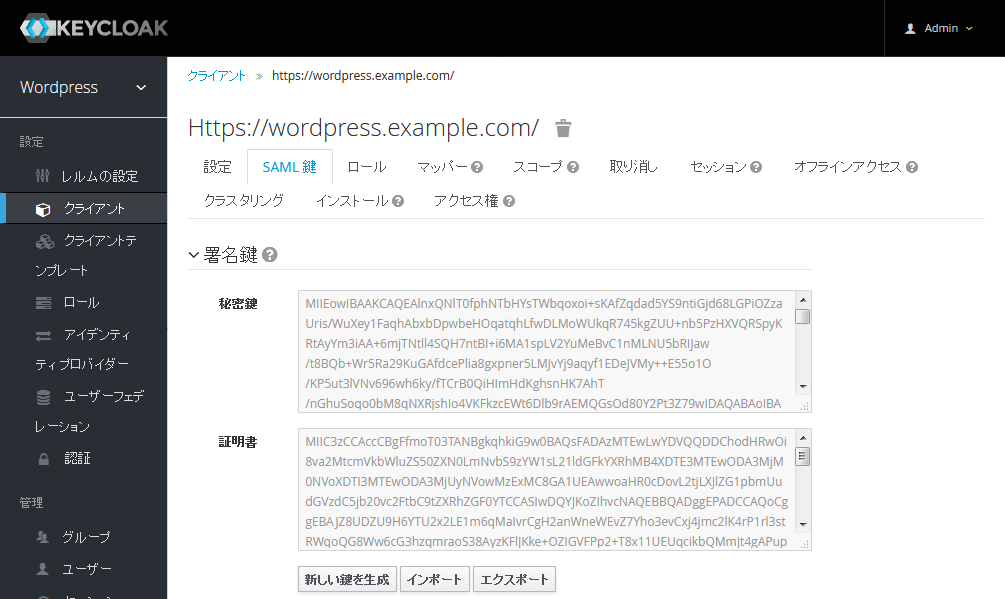

- 「SAML鍵」タブをクリックし、署名鍵が作成されていない場合、「新しい鍵を生成」ボタンをクリックします。

- クライアントのマッパーの設定を行います。

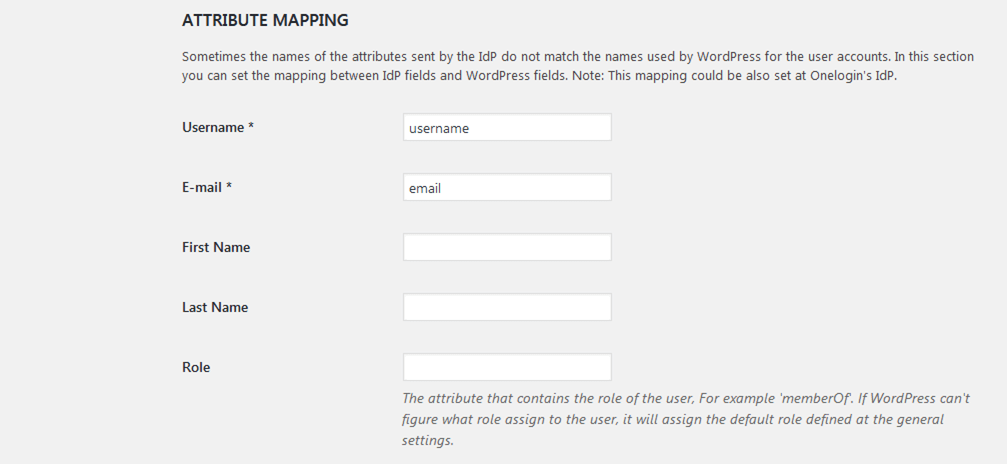

SAMLで属性連携を行うための属性マッピング設定です。今回は、Wordpressユーザーの必須属性であるusernameとemailの設定を行います。「マッパー」タブをクリックし、「作成」ボタンをクリックします。 - usernameマッパーの作成

- 名前 :

username - マッパータイプ :

User Property - プロパティ :

username - SAML Attribute Name :

username - SAML Attribute NameFormat :

Basic

- 名前 :

- 「保存」ボタンをクリックします。

- 「作成」ボタンをクリックします。

- emailマッパーの作成。

- 名前 :

email - マッパータイプ :

User Property - プロパティ :

email - SAML Attribute Name :

email - SAML Attribute NameFormat :

Basic

1. 「保存」ボタンをクリックします。

- 名前 :

※ クライアント作成時にデフォルトで作成されるrole listマッパーをそのまま使用するとOneLoginSSO側でエラーとなります。role listマッピングを削除するか、role listの編集からSingle Role AttributeをONに変更してください。

SAML鍵タブから鍵情報を取得

SP側の設定で必要となりますので、秘密鍵と証明書のテキストエリアの文字列をそれぞれ控えておきます。

Keycloakへユーザーを追加

作成したレルムへユーザーを追加します。

- 管理コンソールへログインします。

- wordpressレルムを選択します。

- 「管理」-「ユーザー」メニューをクリックします。

- 「ユーザーの追加」ボタンをクリックします。

- 以下の通り入力します。

- ユーザー名 :

wp-user1 - Eメール :

wp-user1@example.com - ユーザーの有効 :

オン

- ユーザー名 :

- 「保存」ボタンをクリックします。

- 作成したユーザーの「クレデンシャル」タブからパスワードを設定します。

「新しいパスワード」・「新しいパスワード(確認)」項目へ同じパスワードを入力します。

「一時的」項目はオフにします。 - 「パスワードをリセット」ボタンが表示されますので、クリックします。

- 確認のポップアップが表示されますので、「Change Password」ボタンをクリックします。

パスワード変更確認のポップアップ画面が日本語化されていませんでしたが、以上でユーザーの追加は完了です。

Wordpressサーバー(SP)側の設定

SAML用SSOプラグインのインストール

- プラグインをダウンロードします

OneLogin SAML SSO プラグイン - Wordpressにプラグインを追加します。

- wordpressの管理コンソールから「Plugins」メニューをクリック

- 「Add New」ボタンをクリック

- 「Upload Plugin」ボタンをクリック

- 「参照」からダウンロードしたプラグインを選択して「Install Now」をクリック

- 追加したプラグインを有効化する(Activateボタン)

プラグインのインストールは完了です。

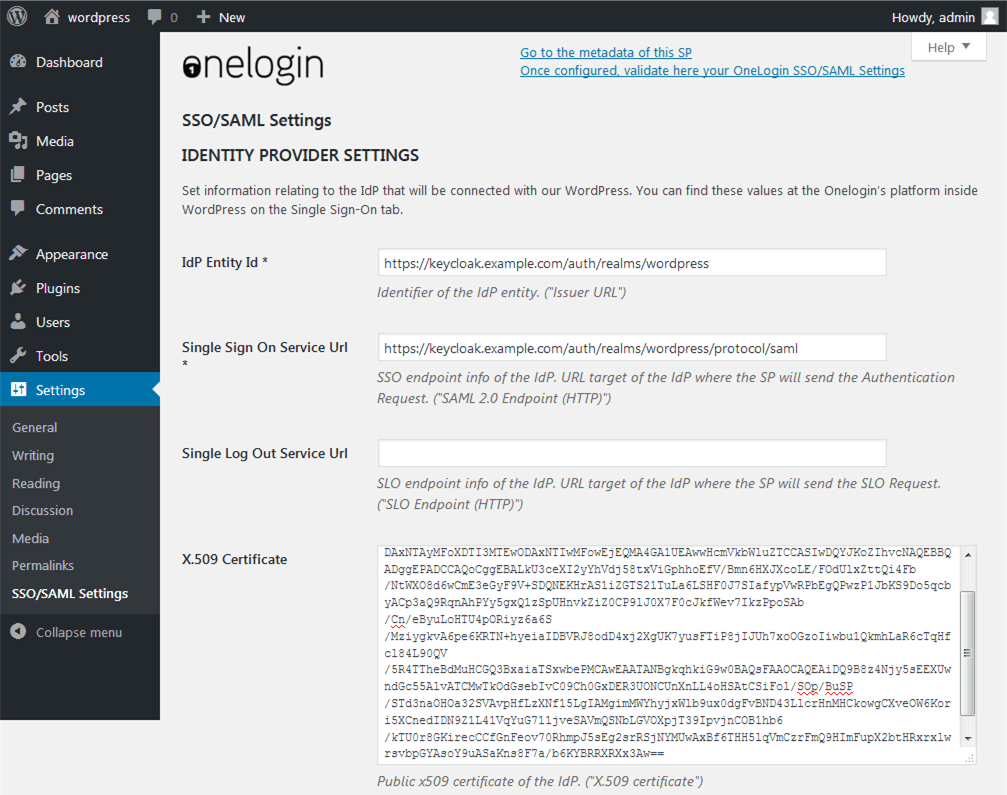

SAML用SSOプラグインの設定

プラグインの設定には、IdPの情報が必要です。KeycloakのSAML情報エンドポイントへアクセスして情報を取得します。https://keycloak.example.com/auth/realms/wordpress/protocol/saml/descriptor へアクセスすると以下のようなXMLが取得できます。

<?xml version="1.0" encoding="UTF-8"?>

<EntitiesDescriptor Name="urn:keycloak" xmlns="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:dsig="http://www.w3.org/2000/09/xmldsig#">

<EntityDescriptor entityID="https://keycloak.example.com/auth/realms/wordpress">

<IDPSSODescriptor WantAuthnRequestsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<KeyDescriptor use="signing">

<dsig:KeyInfo>

<dsig:KeyName>xdyS...HLxc</dsig:KeyName>

<dsig:X509Data>

<dsig:X509Certificate>MIICnT...RXx3Aw==</dsig:X509Certificate>

</dsig:X509Data>

</dsig:KeyInfo>

</KeyDescriptor>

<SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://keycloak.example.com/auth/realms/wordpress/protocol/saml"/>

<SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://keycloak.example.com/auth/realms/wordpress/protocol/saml"/>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</NameIDFormat>

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</NameIDFormat>

<SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://keycloak.example.com/auth/realms/wordpress/protocol/saml"/>

<SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://keycloak.example.com/auth/realms/wordpress/protocol/saml"/>

<SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location="https://keycloak.example.com/auth/realms/wordpress/protocol/saml"/>

</IDPSSODescriptor>

</EntityDescriptor>

</EntitiesDescriptor>

|

|

-

wordpressの管理コンソールから「Settings」メニューをクリック

-

「Settings」メニュー内の「SSO/SAML Settings」メニューをクリック

-

対応する項目をそれぞれ埋めてゆきます。

設定項目名が記載していないものは、デフォルト(設定なし)です。 -

IDENTITY PROVIDER SETTINGS

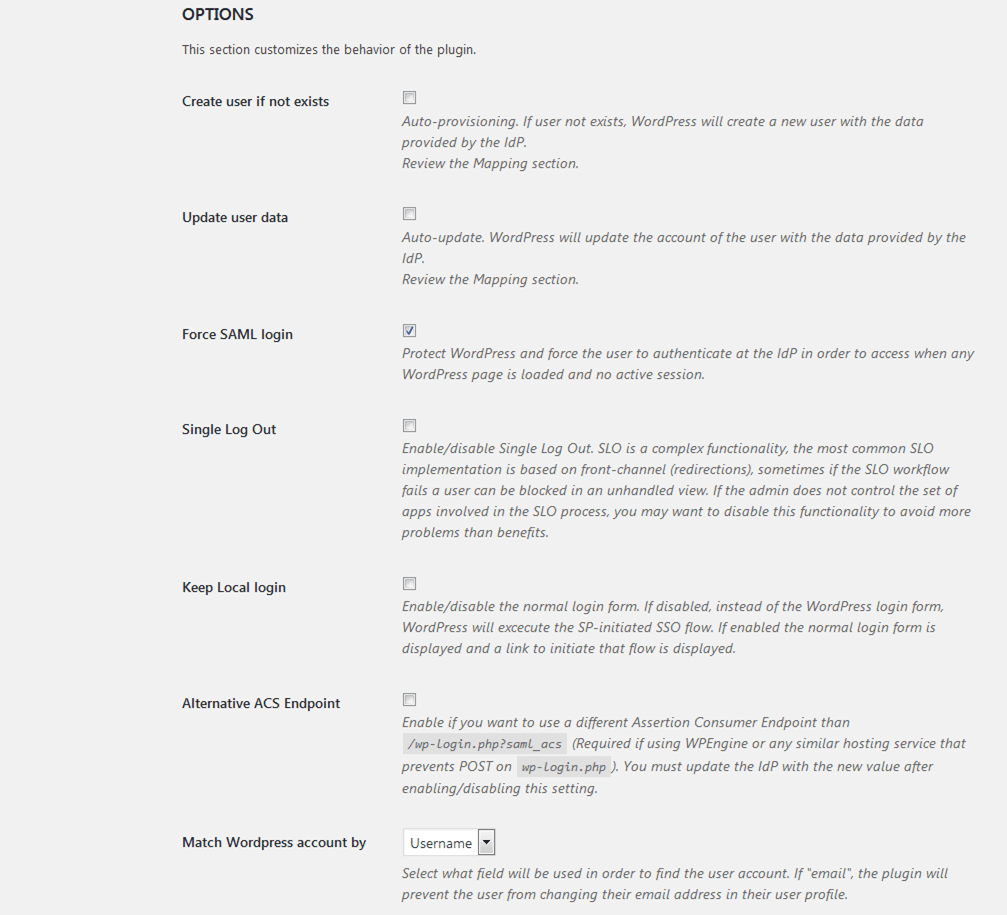

-

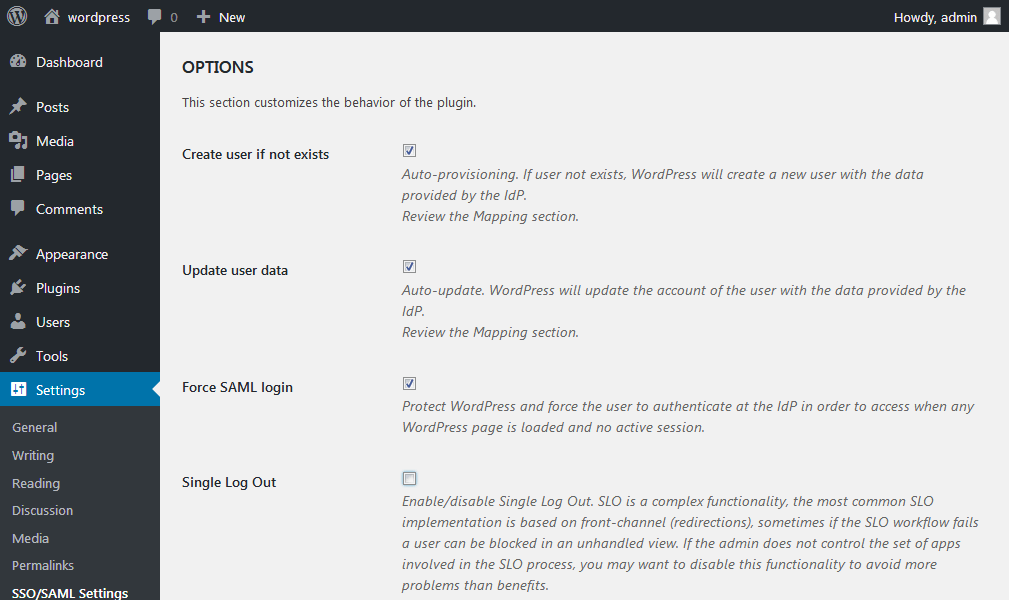

OPTIONS

-

ATTRIBUTE MAPPING

-

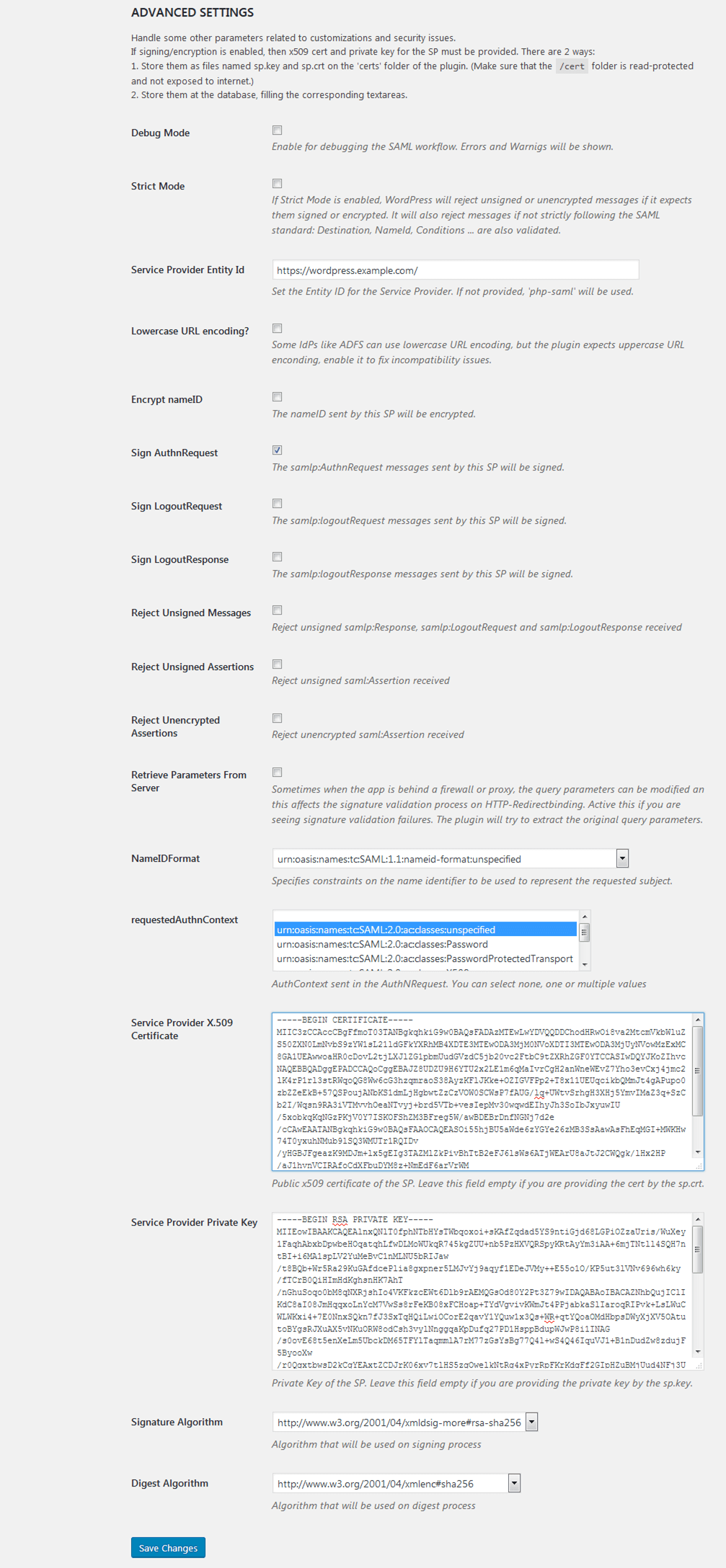

ADVANCED SETTINGS

- Service Provider Entity Id :

https://wordpress.example.com/ - Sign AuthnRequest :

check - NameIDFormat :

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified - requestedAuthnContext :

urn:oasis:names:tc:SAML:2.0:classes:unspecified - Service Provider X.509 Certificate :

Keycloakサーバー(IdP)側の設定 5. で取得したSAML鍵の証明書の値(注1) - Service Provider Private Key :

Keycloakサーバー(IdP)側の設定 5. で取得したSAML鍵の秘密鍵の値の値(注1) - Signature Algorithm :

http://www.w3.org/2001/04/xmldsig-more#rsa-sha256 - Digest Algorithm :

http://www.w3.org/2001/04/xmlenc#sha256

- Service Provider Entity Id :

-

SaveChangesボタンをクリック

BEGIN/END の宣言を記述しなければなりません。 |

-----BEGIN CERTIFICATE-----

証明書文字列

-----END CERTIFICATE-----

-----BEGIN RSA PRIVATE KEY-----

秘密鍵文字列

-----END RSA PRIVATE KEY-----

これでプラグイン設定は完了です。

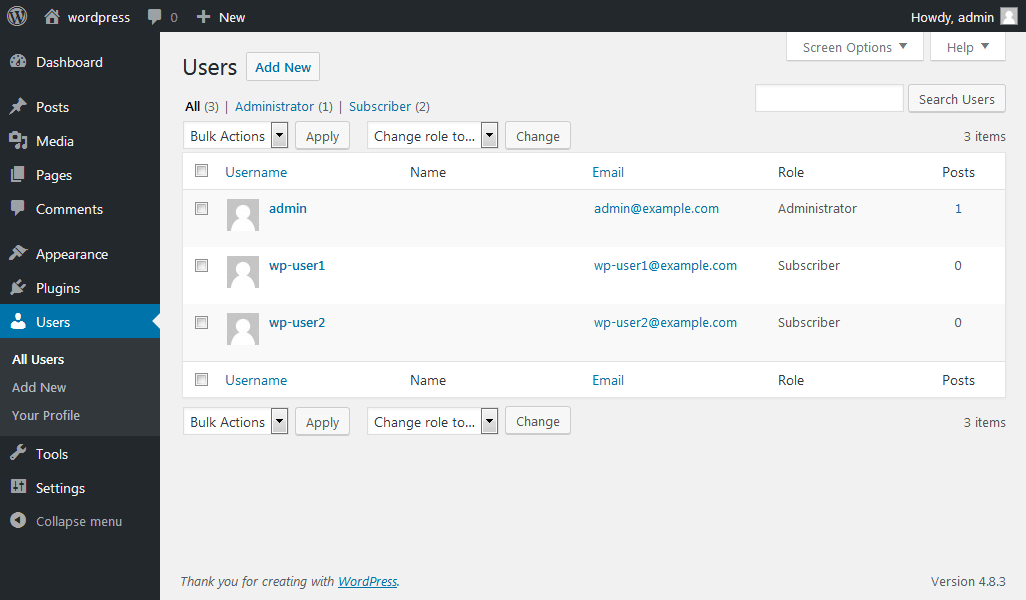

Wordpressユーザーの追加

Wordpressへユーザーを追加します。

- wordpressの管理コンソールから「Users」メニューをクリック

- 「Add New」ボタンをクリック

- 以下のユーザーを追加します。

- wp-user1

- Username :

wp-user1 - Email :

wp-user1@example.com - Send User Notification :

オフ

上記設定以外は、デフォルト(設定なし・オフ)です。

- Username :

- 「Add New User」ボタンをクリックします。

動作確認

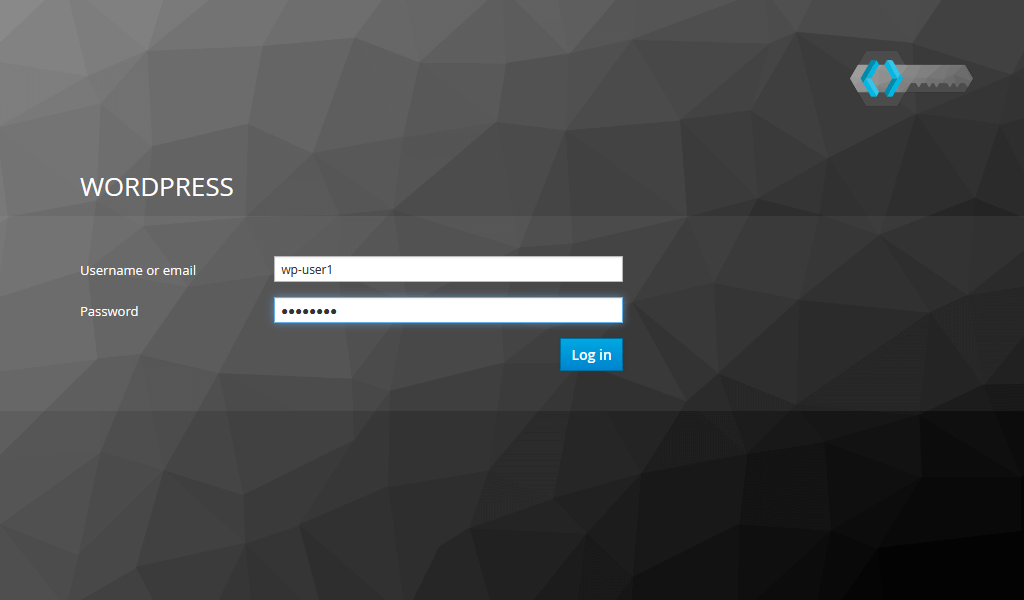

Wordpressをログアウトし、wordpressのトップページへアクセスしてみましょう。OneLogin SAML SSO プラグイン設定のForce SAML login項目がオンになっているため、Keycloakのログイン画面が表示されます。それでは、作成したwp-user1ユーザーでログインしてみます。

JIT(Just In Time)プロビジョニング

JITプロビジョニングとは、SP側にユーザーが存在しない場合に、IdPのユーザー情報を属性マッピングに従ってSPへ連携し、ユーザーを作成・設定する機能のことです。JITプロビジョニングは、属性マッピングをしっかり設定しておかなくてはいけませんが、ユーザーの管理をサービスごとに行わなくて済むというメリットがあります。

Wordpressの「SSO/SAML Settings」の「Create user if not exists」の項目にチェックを入れます。ユーザー属性がKeycloak側で変更された場合に、Wordpressへ更新を連携する場合は、「Update user data」項目にチェックを入れます。

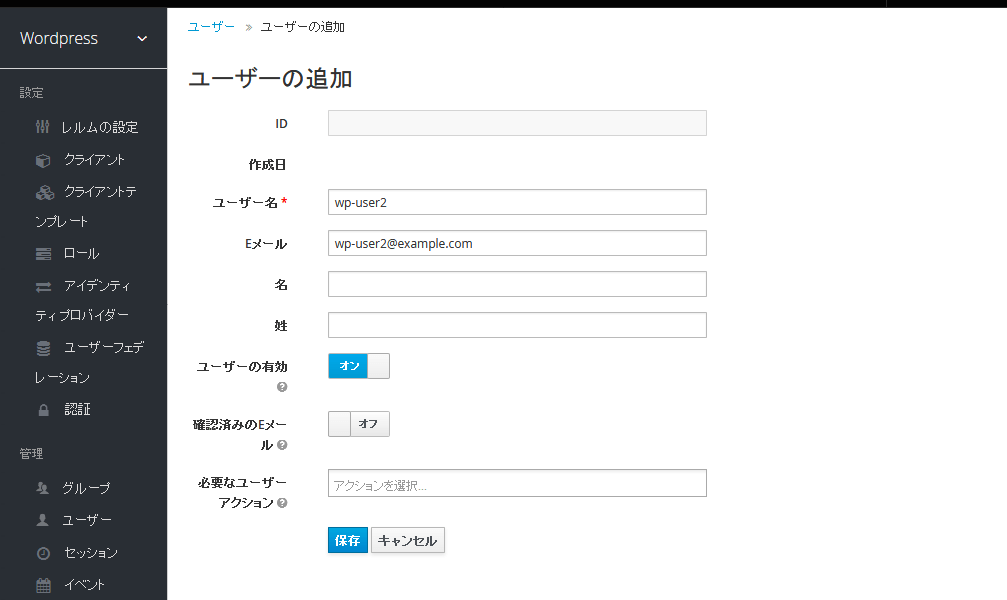

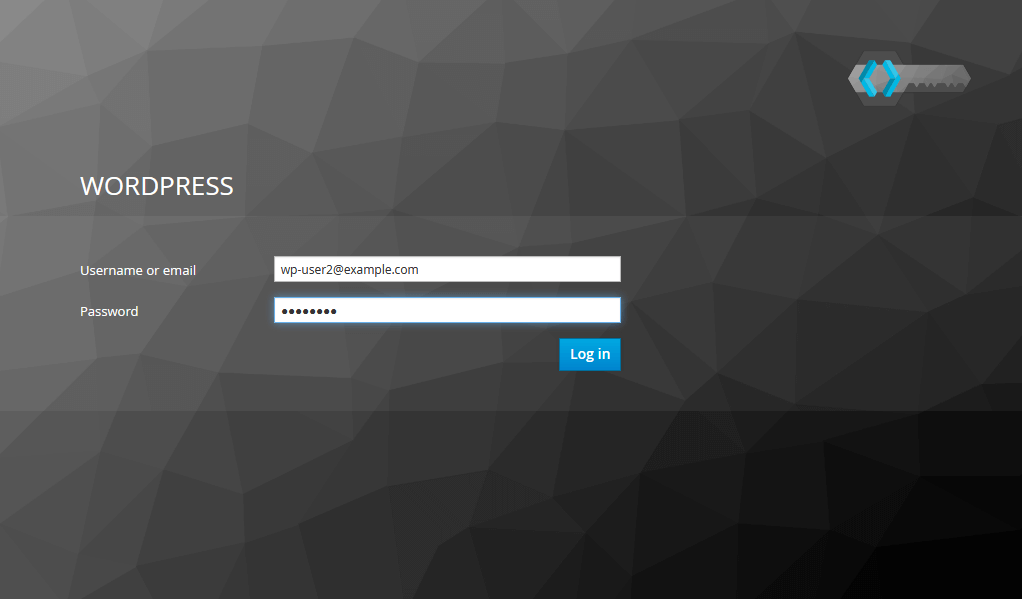

Keycloakで以下のユーザーを作成して試してみましょう。

- ユーザー名 :

wp-user2 - Eメール :

wp-user2@example.com

「クレデンシャル」タブから、wp-user2のパスワードも設定しておきます。ブラウザを立ち上げなおして、wordpressのトップページへアクセスしします。ログイン画面が表示されたらwp-user2 でログインしてみます。

Wordpressにユーザーを作成しなくても、ログインすることができました。

管理者ユーザーでユーザーの一覧を確認してみると、wp-user2が追加されています!

まとめ

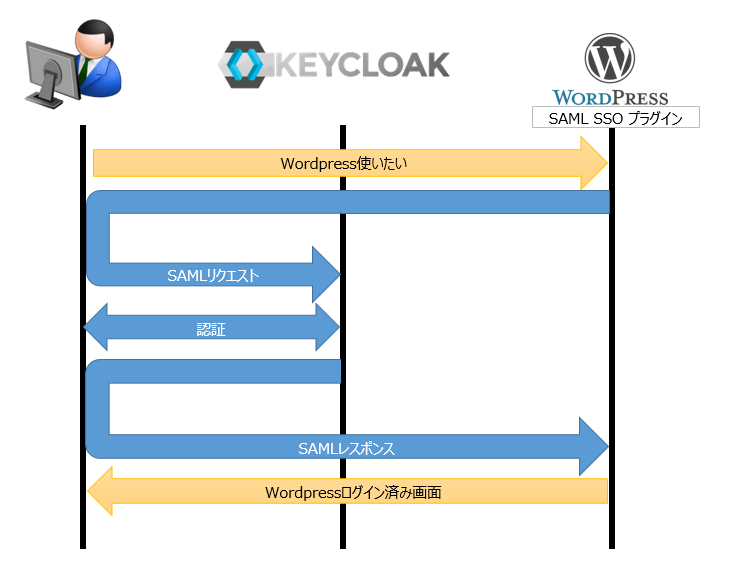

今回SAMLによる認証連携を試してみました。プラグイン設定の証明書や秘密鍵の記述方法などの”はまり”ポイントがありますが、無事にSSOすることができました。今回試したSAMLシーケンスは、以下の通りです。

ありがとうございました。

参考資料

-

[SAML | Keycloak Documentation] (http://www.keycloak.org/docs/latest/server_admin/#_saml)

-

[NRI OpenStandia Keycloak日本語ドキュメント | SAML] (http://keycloak-documentation.openstandia.jp/master/ja_JP/server_admin/index.html#_saml)

-

[Wordpress] (http://wordpress.org/)

-

[OneLogin SAML SSO] (https://ja.wordpress.org/plugins/onelogin-saml-sso/)