概要

AWSのマネジメントコンソールへのアクセス制御をIAMで行います。

IAMユーザの権限ですが、今回は

- EC2(full)

- RDS(full)

- S3(full)

- IAM(read only)

参考記事

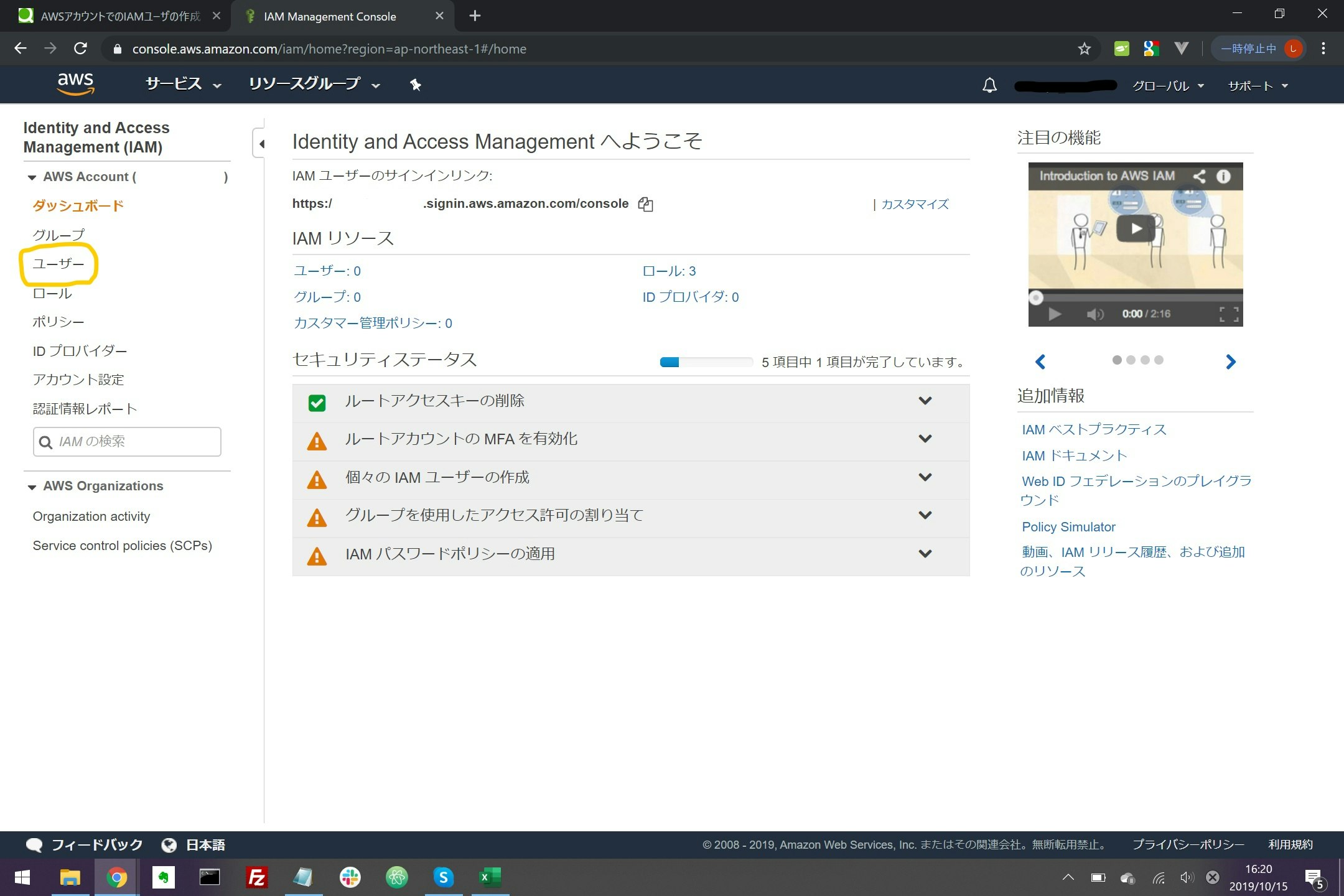

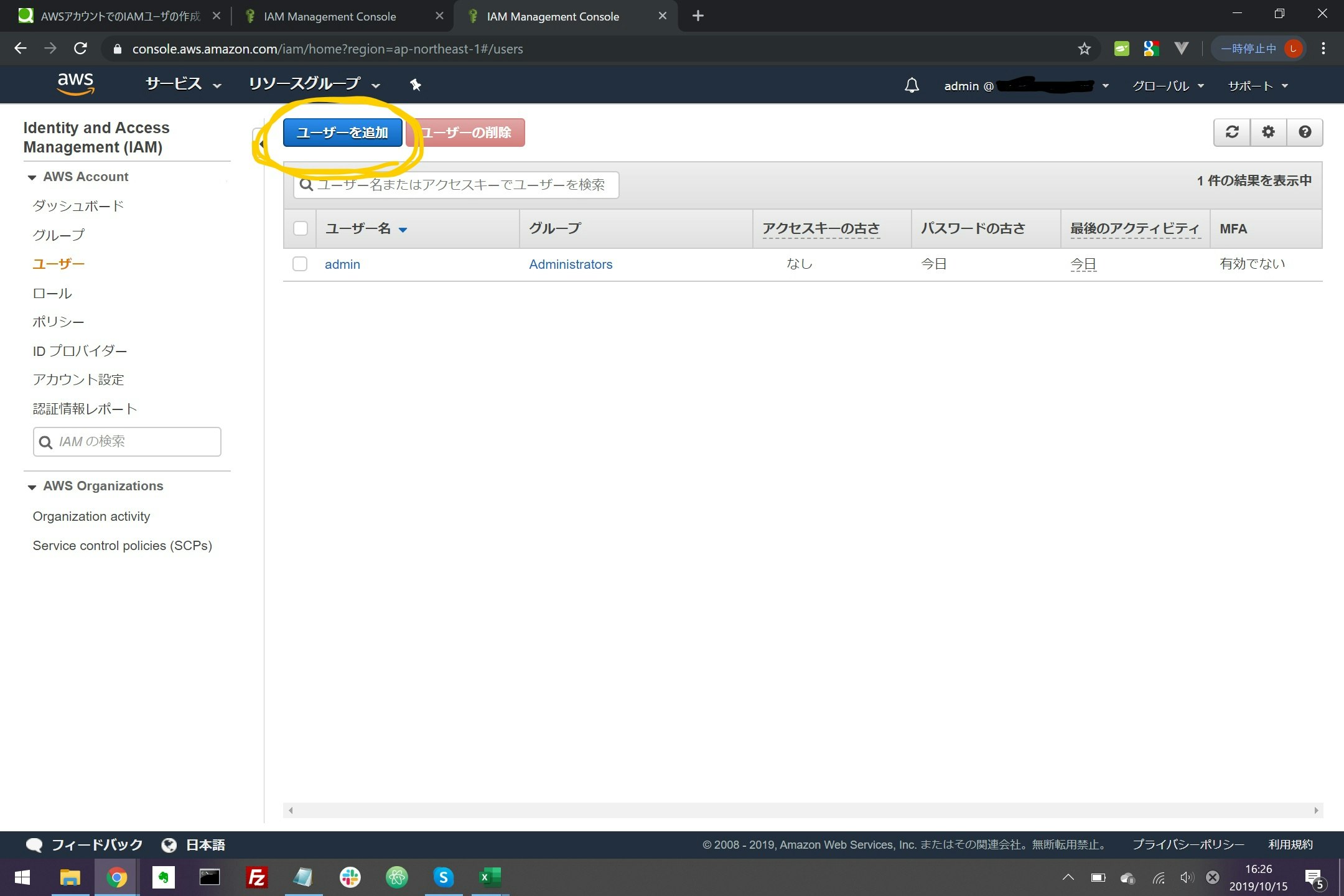

IAM 管理ユーザを作成

- サービスのIAMを選択すると画像のような表示になるので「ユーザー」を選択し「ユーザーを作成」を押す

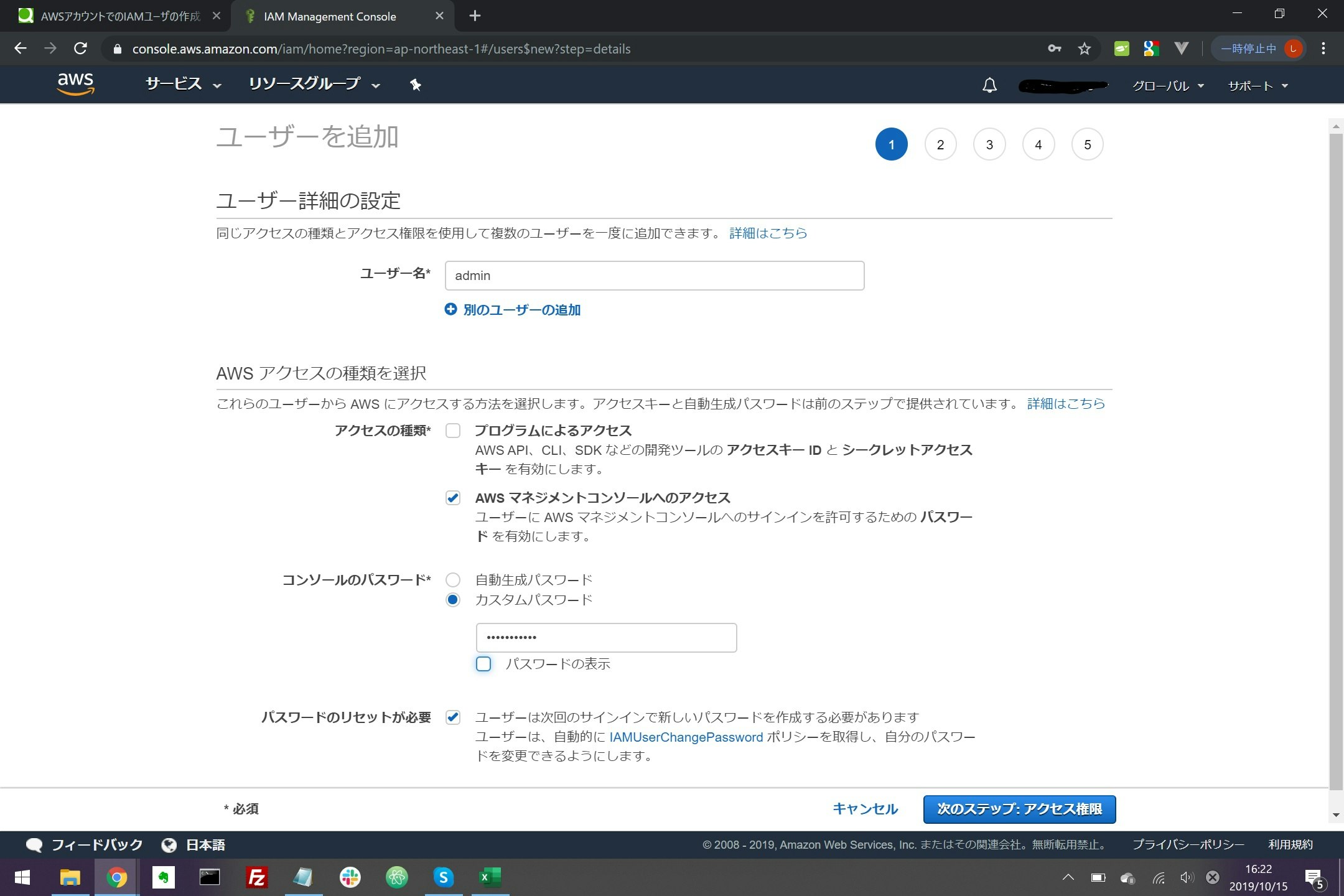

管理ユーザであることがわかる名前を付け、「AWS マネジメントコンソールへのアクセス」を選択します。

パスワードも設定し、「パスワードのリセットが必要」にもチェックを入れ「次のステップ:アクセス権限」押し次に進む

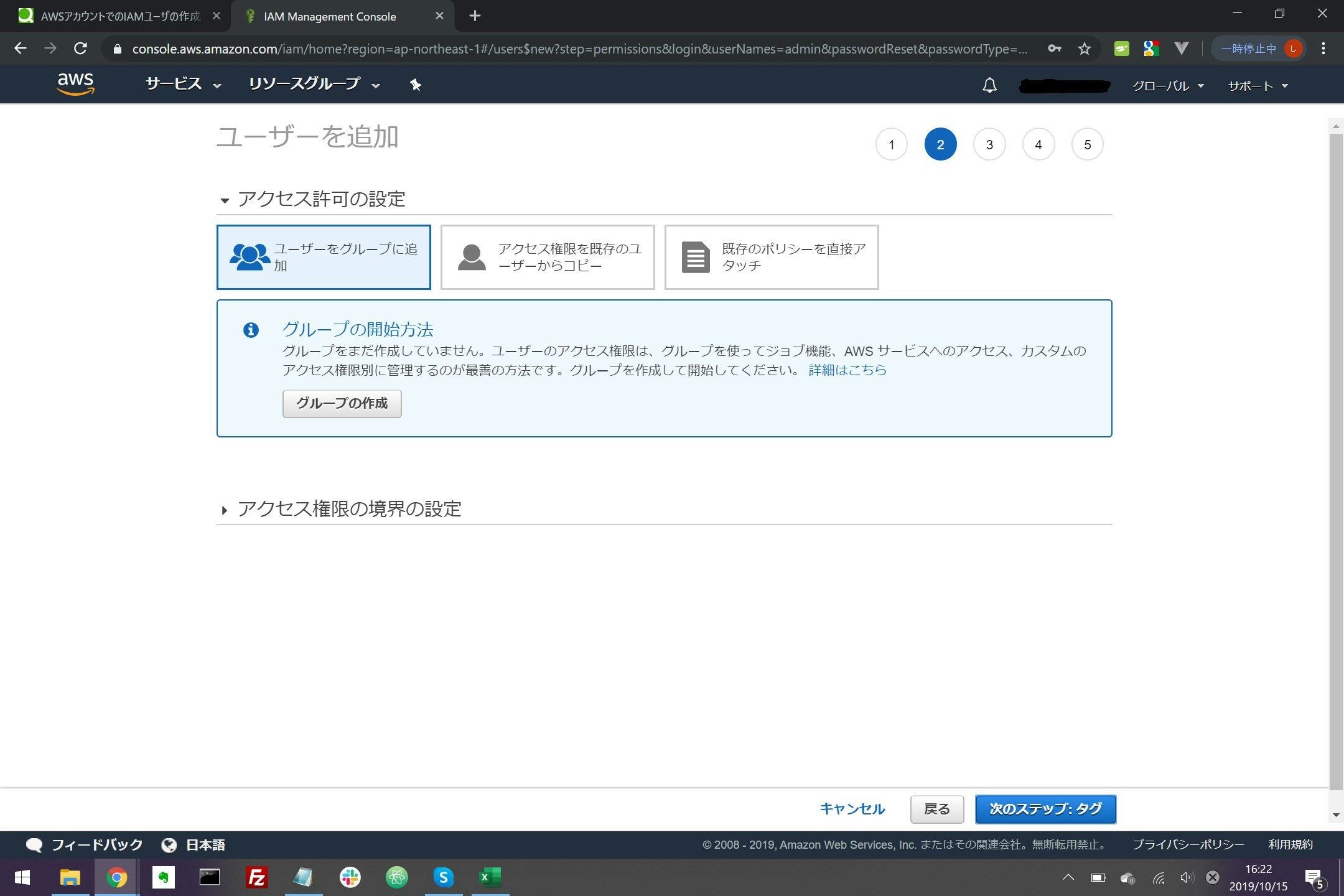

画面中央の「グループの作成」を押すと

モーダルが出てきます。

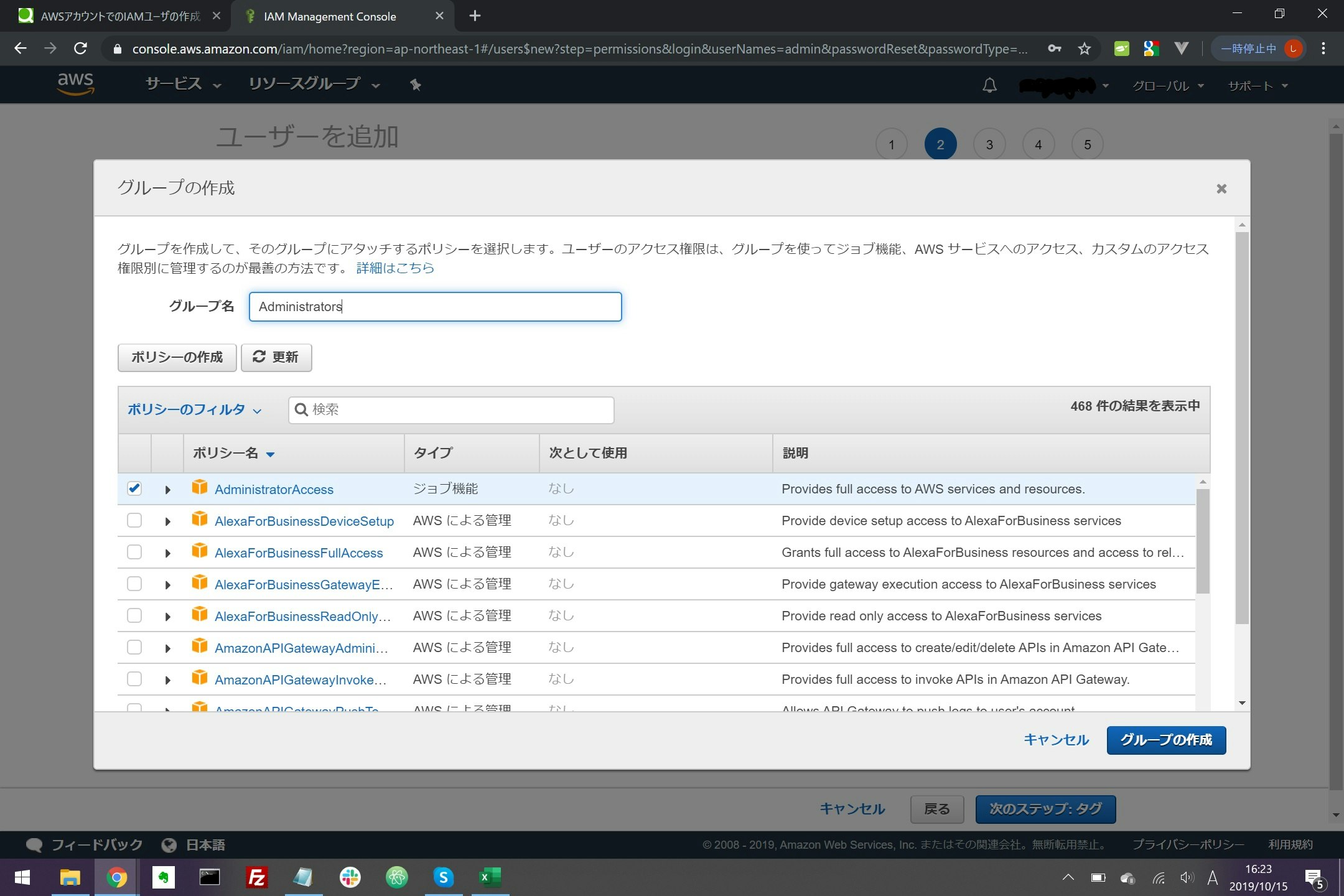

「グループ名」を入力し、「ポリシー名」は「AdministratorAccess」にチェックをいれて

「グループの作成」で次に進みます。

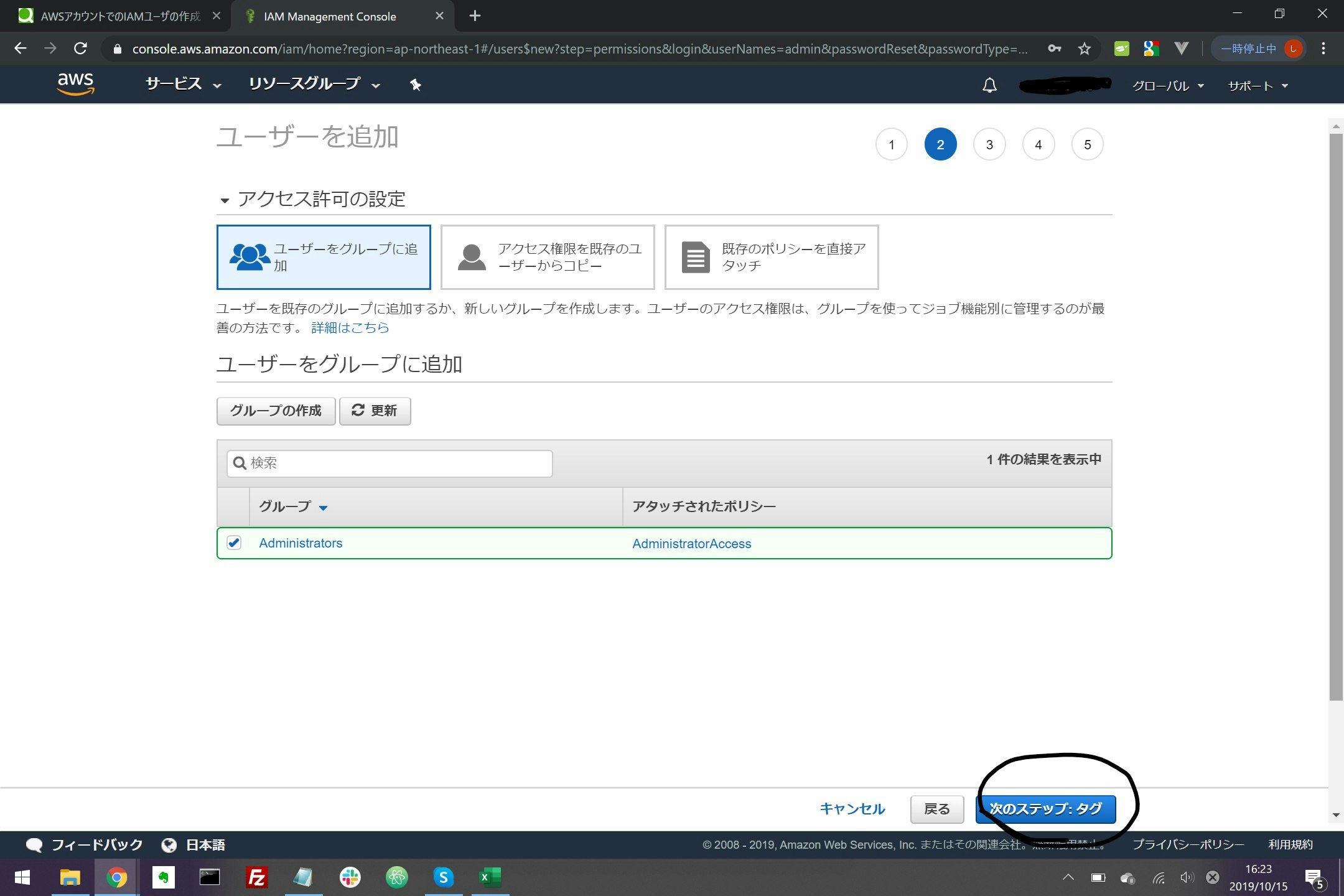

このようにグループが作成され、また

作成されたグループに今作成中のユーザが参加するようにチェックがついていることを確認し「次のステップ:タグ」で進みます。

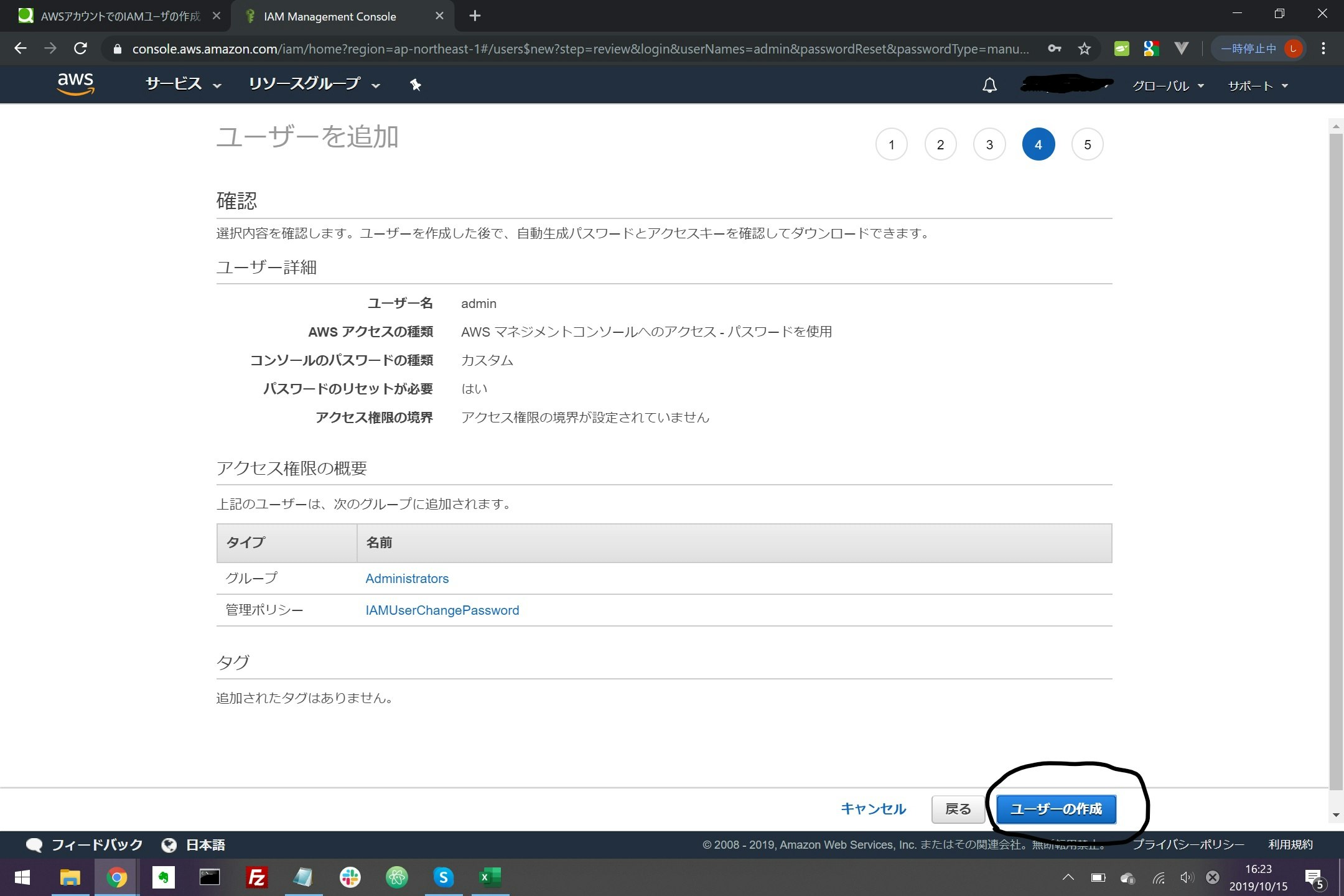

内容を確認し「ユーザーの作成」を押す

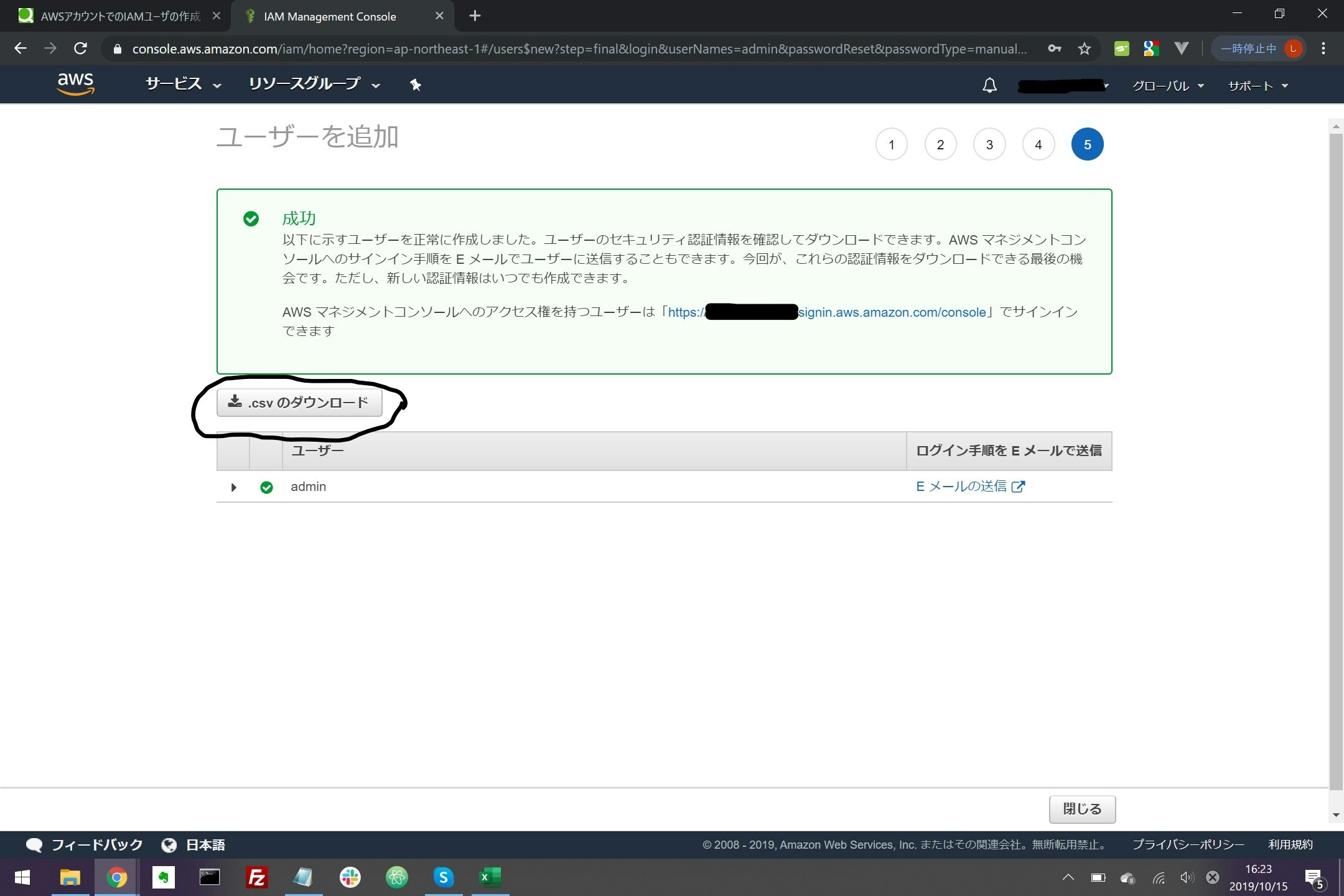

一応.csvをダウンロードします。

済んだのち、画面中央のリンクにアクセスし、ログインしてみます。

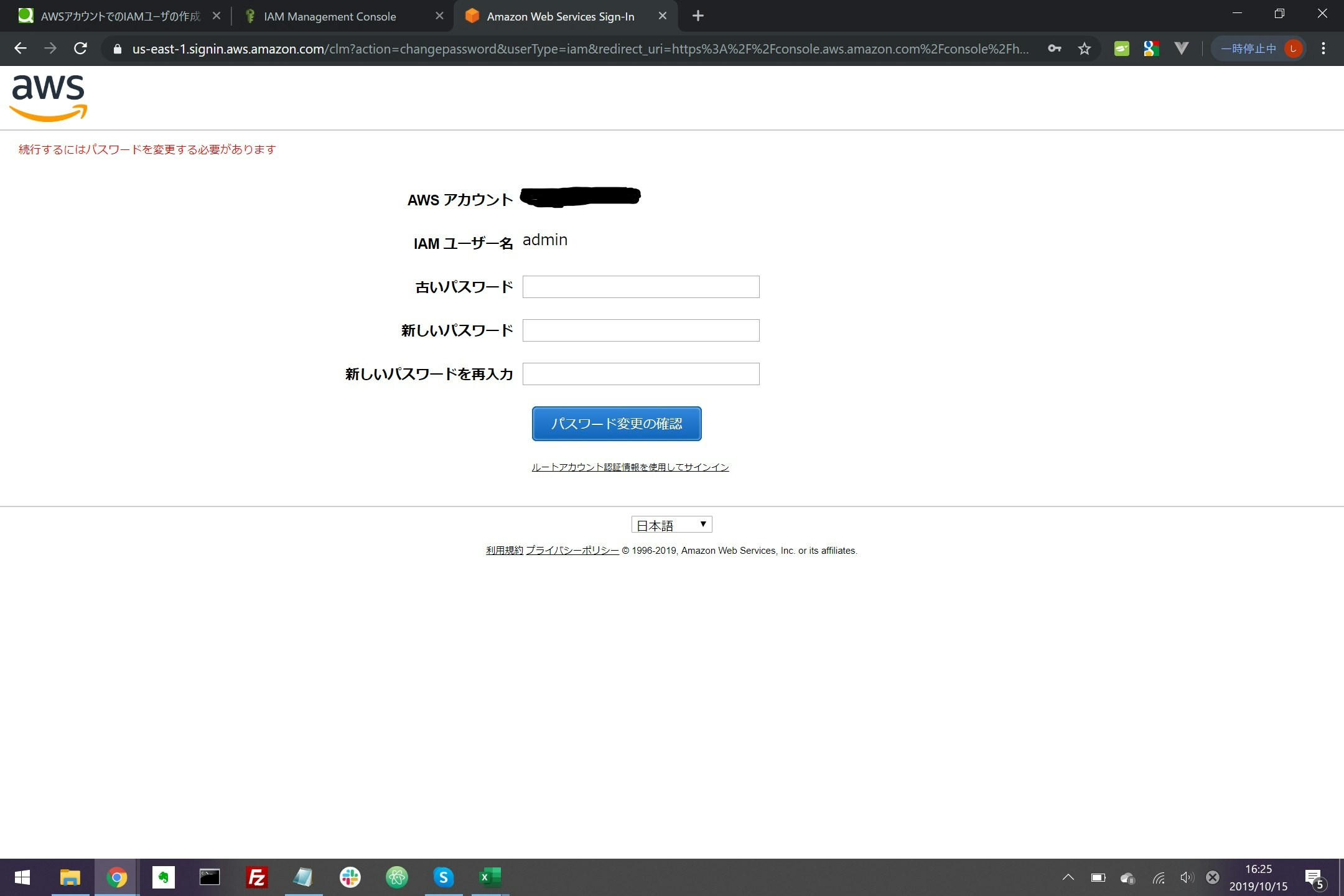

ログインが済むと、パスワード変更画面が表示されます。

新しいパスワードを設定してください。

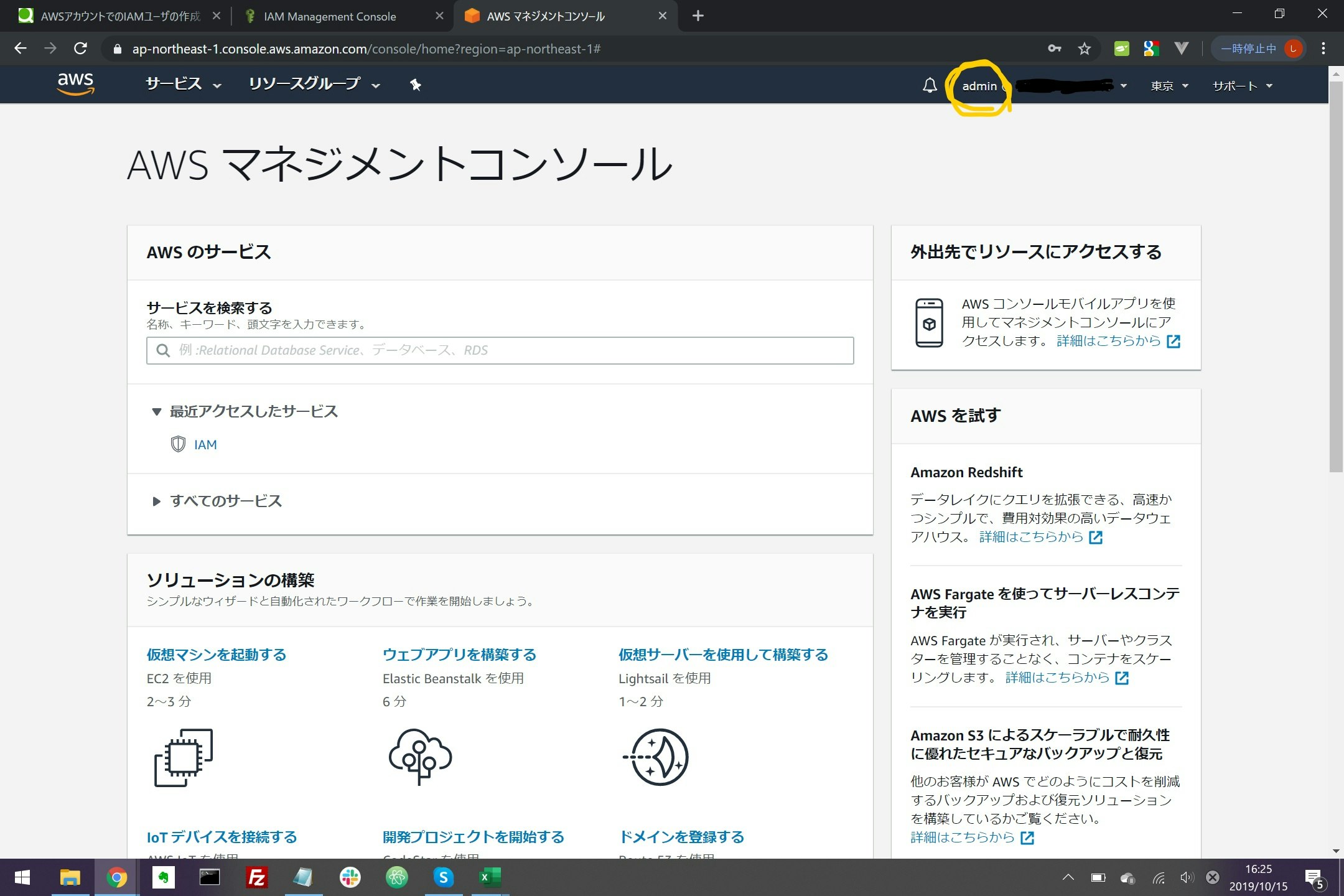

パスワード再設定後、先ほど作ったadminIAMユーザでログインしたことがわかります。

IAM プロジェクトユーザを作成

今度はプロジェクトメンバー用のユーザを試しに1つ作ってみます。

もう一度サービスのIAM、ユーザーを選択し「ユーザーを追加」を押します。

ユーザ作成の部分はほとんど管理ユーザと変わりませんが、

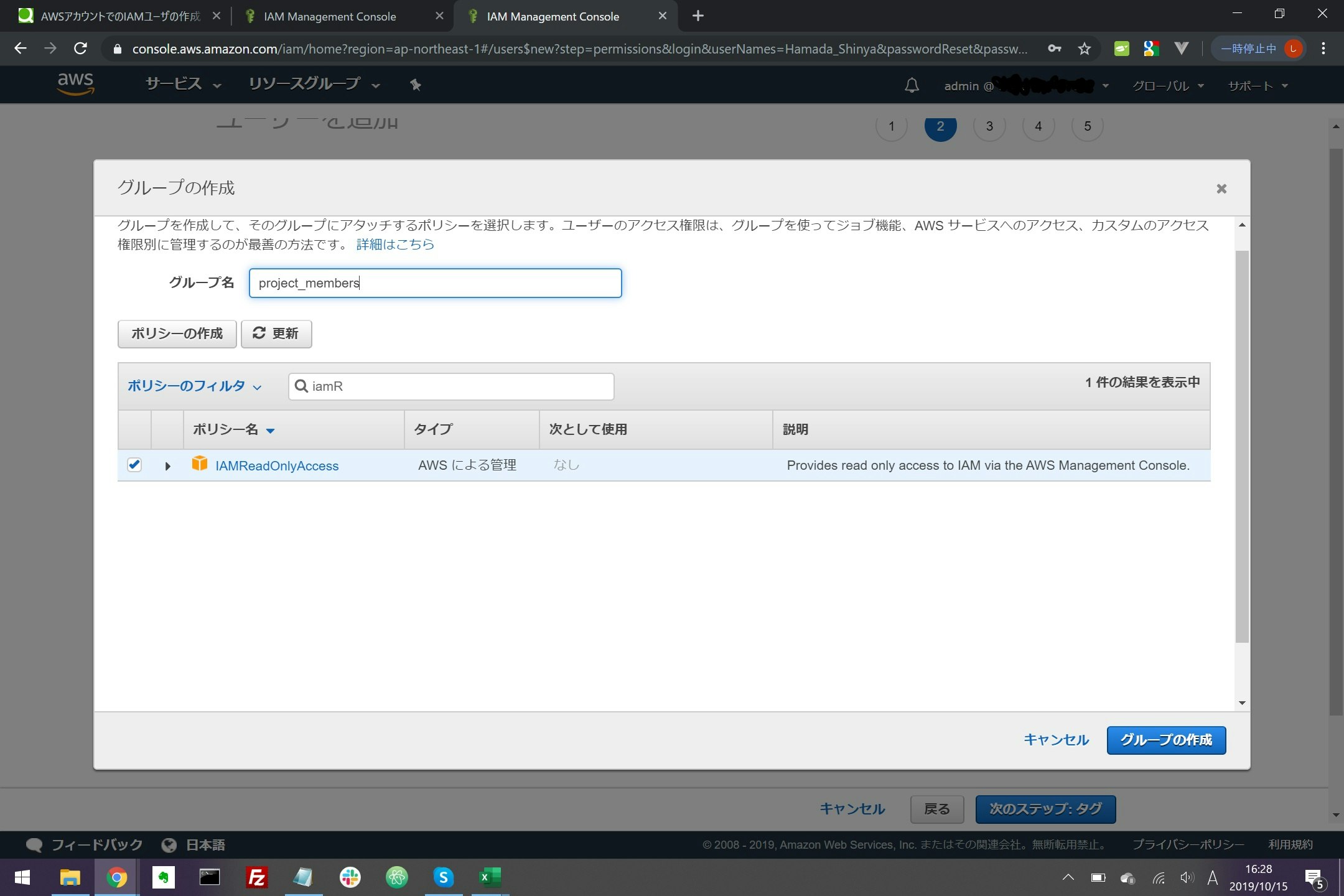

グループはまた新たに作成します。

その時、アタッチするポリシーは今回は以下の4つです

- AmazonEC2FullAccess

- AmazonRDSFullAccess

- AmazonS3FullAccess

- IAMReadOnlyAccess

画像のように検索し、チェックを入れていきます。

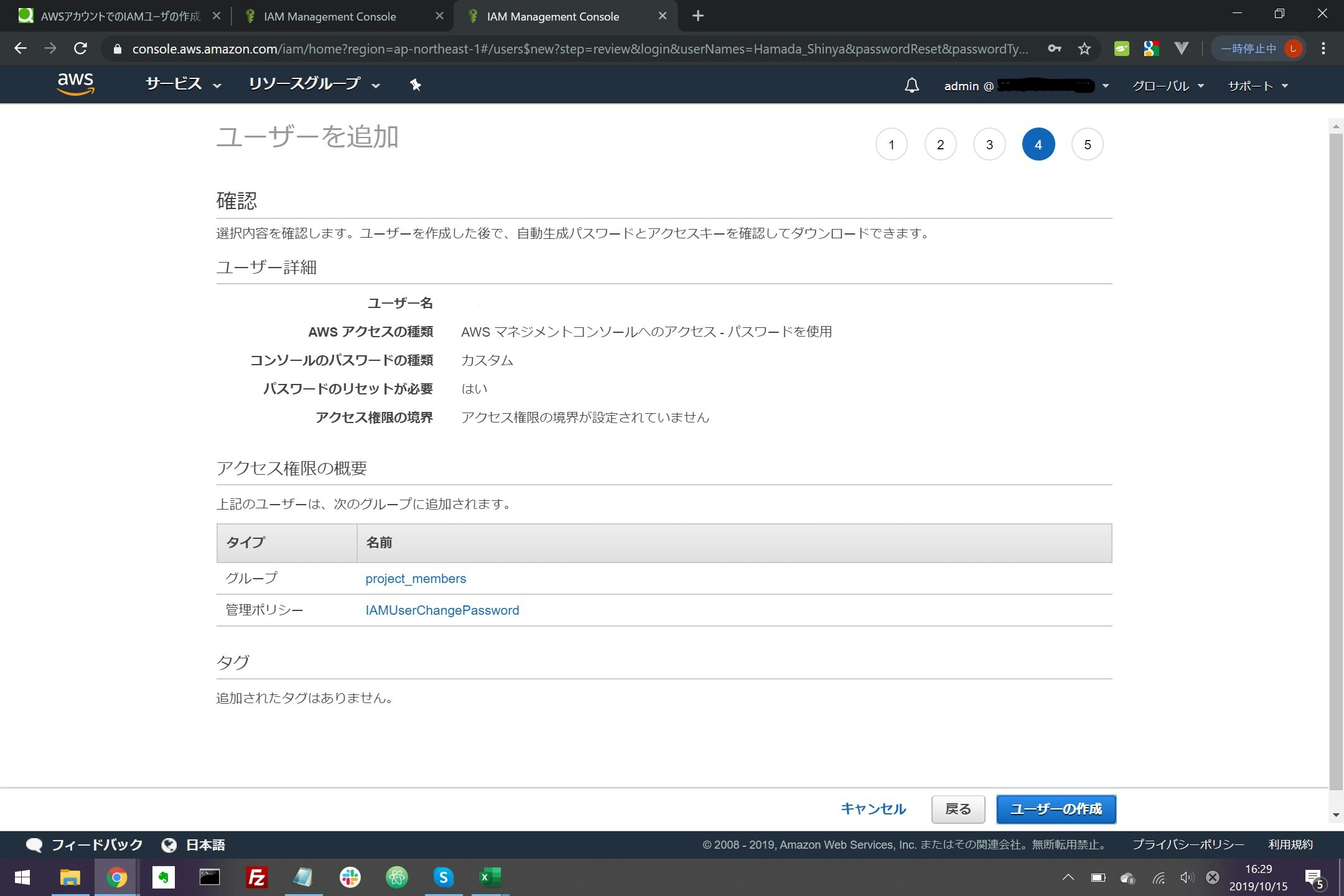

その後はまた同じようにグループが作成されたことを確認し、またグループ参加のチェックが入っていることを確認した上で

次に進んでいきます。

内容を確認し「ユーザーの作成」で完了です。