項目一覧

⚫️ 基本設定コマンド

⚫️ ルータの設定

⚫️パスワードの暗号化

⚫️ スタティックルーティング設定

⚫️ OSPF設定コマンド

⚫️ ACL設定コマンド

⚫️ NAT設定コマンド

⚫️ DHCP設定コマンド

⚫️ スイッチの基本設定

⚫️ STPに関する設定

⚫️ EtherChannelの設定

⚫️ IPv6設定

⚫️ HSRP設定コマンド

⚫️ SNMP設定コマンド

⚫️ CDP設定コマンド

⚫️ LLDP設定コマンド

⚫️ システムログ設定コマンド

⚫️ NPT設定コマンド

⚫️ ポートセキュリティ設定コマンド

⚫️ DHCPスヌーピングの設定

⚫️ DAIの設定

⚫️ AAAを使用したログイン認証設定

⚫️ 補足設定コマンド

⚫️ 基本設定コマンド

◼︎ 特権EXECモードに移行

特権EXECモードは、機器のステータスを制限なしに確認出来るモード

ユーザEXECモードで enableコマンド

Router> enable

Router#

1行目は、プロンプトが「>」となっている事からユーザEXECモード

2行目で、プロンプトが「#」に変わった事で特権EXECモード

◼︎ グローバルコンフィグレーションモードに移行

グローバルコンフィグレーションモードは、機器全般に関わる設定を行うモード

グローバルコンフィグレーションモードに移行するには configure terminalコマンド

Router# configure terminal

Router(config)#

プロンプトが「(config)#」となっている事からグローバルコンフィグレーションモード

◼︎ ホスト名の設定

グローバルコンフィグレーションモードで hostnameコマンド

Router(config)# hostname < ホスト名 >

ルータには、デフォルトで「Router」という名前が付けられている

Router(config)# hostname Example

Example(config)#

Exampleというホスト名に変更された

◼︎ 設定したホスト名の変更

再度 hostnameコマンドを実行する事で上書き

Router(config)# hostname Example

Example(config)# hostname Instance

Instance(config)#

#### ◼︎ イネーブルパスワード設定 ユーザEXECモードから特権EXECモードに移行する際に設定するパスワード グローバルコンフィグレーションモードで enable passwordコマンド

(config)# enable password <パスワード>

#### ◼︎ コンソールパスワード設定

① ラインコンフィグレーションモードに移行する

グローバルコンフィグレーションモードで line console 0コマンド

(config)# line console 0

(config-line)#

プロンプトが「(config-line)#」となっている事からラインコンフィグレーションモード

※ 0以外を指定する事は出来ない

② パスワードを設定する

ラインコンフィグレーションモードで passwordコマンド

(config-line)# password <パスワード>

③ 認証を有効化

ラインコンフィグレーションモードで loginコマンド

(config-line)# login

#### ◼︎ VTYパスワード設定

① ラインコンフィグレーションモードに移行する

グローバルコンフィグレーションモードで line vtyコマンド

(config)# line vty < 開始ライン番号 > [ < 終了ライン番号 > ]

<終了ライン番号>を省略すると、開始ライン番号で指定したVTYポートのみに設定を行う

② パスワードを設定する

ラインコンフィグレーションモードで passwordコマンド

(config-line)# password < パスワード >

③ 認証を有効化

ラインコンフィグレーションモードで loginコマンド

(config-line)# login

◼︎ ローカル認証の設定

パスワードだけでなく、ユーザー名も必要な設定方法

① ユーザーアカウントの作成

グローバルコンフィグレーションモードで usernameコマンドを実行

(config)# username < ユーザー名 > [ privilege < 特権レベル > ] password < パスワード >

<特権レベル>には、ユーザーの特権レベルを指定

0 ~ 15が指定でき、設定されたレベル以下のコマンドしか実行出来ない

② ラインコンフィグレーションモードに移行する

// コンソール接続の場合

(config)# line console 0

// VTY接続の場合

(config)# line vty < 開始ライン番号 > [ < 終了ライン番号 > ]

③ 認証を有効化

ラインコンフィグレーションモードで login localコマンド

(config-line)# login local

#### ◼︎ 設定ファイルの保存 設定を保存したい場合には、特権EXECモードで copyコマンド

# copy < コピー元 > < コピー先 >

running-configを startup-configにコピーする場合によく使用される

#### ◼︎ ルータの初期化 ##### ① NVRAM上の startup-configを消去する startup-configを消去するには、特権EXECモードで erase startup-configコマンド

# erase startup-config

② 再起動する

# reload

---

⚫️ ルータの設定

◼︎ IPアドレスの設定

① インターフェイスコンフィグレーションモードに移行

グローバルコンフィグレーションモードで interfaceコマンド

(config)# interface < タイプ > < ポート番号 >

(config)# interface fastEthernet 0/0

(config-if)#

プロンプトが「(config-if)#」となっている事からインターフェイスコンフィグレーションモード

<タイプ>には、機器のインターフェイスによって下記のいずれかを指定

[ Ethernet、 fastEthernet、 Gigabit Ethernet、 Loopback ]

<ポート番号>には、インターフェイスの番号を指定

番号は、0 や 1 といった数字を指定するものや、「0/0」といった

「スロット番号/インターフェイス番号」という形で指定するものある

② IPアドレスを設定

インターフェイスコンフィグレーションモードで ip addressコマンドを実行

(config-if)# ip address < IPアドレス > < サブネットマスク >

<サブネットマスク>は、255.255.255.0のような10進数表記で指定する

③ インターフェイスを有効にする

インターフェイスコンフィグレーションモードで no shutdownコマンドを実行

(config-if)# no shutdown

#### ◼︎ シリアルインターフェイスの設定 2台のルータをシリアルケーブルで直接つなげた場合、 DCEコネクトが接続された方にクロックレートの設定を行う必要がある。

① DCEコネクトを確認する

直接ケーブルから確認出来ない場合は、

特権EXECモードで次の show controllers serialコマンド

# show controllers serial < 番号 >

<番号>は、インターフェイス番号を指定

② クロックレートの設定

クロックレートの設定するには、インターフェイスコンフィグレーションモードで

次の clock rateコマンド

(config-if)# clock rate < クロックレート値 >

<クロックレート値>の単位は、bpsとなります。

◼︎ インターフェイスの通信モードと通信速度の設定

通信モードのオートネゴシエーション機能の有効・無効を設定するには、

インターフェイスコンフィグレーションモードで次の duplexコマンド

(config-if)# duplex < auto | full | half >

<auto>を選択すると、オートネゴシエーション機能が有効になる

<full>を選択すると、オートネゴシエーション機能が無効になり、全二重の通信モードになる

<half>を選択すると、オートネゴシエーション機能が無効になり、半二重の通信モードになる

通信速度のオートネゴシエーション機能の有効・無効を設定するには、

インターフェイスコンフィグレーションモードで次の speedコマンド

(config-if)# speed < 10 | 100 | 1000 | auto >

<10>等の数字を指定すると、その通信速度で動作します

<auto>を指定すると、オートネゴシエーション機能が有効になる

---

⚫️ パスワードの暗号化設定

◼︎ イネーブルパスワードの暗号化

イネーブルパスワードの暗号化するには、

グローバルコンフィグレーションモードで enable secretコマンド

(config)# enable secret <パスワード>

enable secretコマンド と enable passwordコマンド両方でパスワード設定した場合、

enable secretコマンドで設定されたパスワードが優先される。

◼︎ 異なるアルゴリズムを用いたイネーブルパスワードの暗号化

異なるアルゴリズムを用いたイネーブルパスワードの暗号化をするには、

グローバルコンフィグレーションモードで enable algorithm-typeコマンド

(config)# enable algorithm-type < md5 | scrypt | sha256 > secret < パスワード >

<md5>を指定すると、enable secretコマンドと同様、タイプ番号は5

<sha256>を指定すると、md5より強度の高いアルゴリズムで暗号化、ライプ番号は8

<scrypt>を指定すると、md5より強度の高いアルゴリズムで暗号化、ライプ番号は9

◼︎ ローカル認証を使用するユーザアカウントパスワードの暗号化

ローカル認証を使用するユーザアカウントパスワードの暗号化をするには、

グローバルコンフィグレーションモードで usernameコマンド

(config)# username < ユーザー名 > [ privilege < 特権レベル > ] algorithm-type < md5 | scrypt | sha256 > secret < パスワード >

<特権レベル>には、ユーザーの特権レベルを指定

<md5>を指定すると、enable secretコマンドと同様、タイプ番号は5

<sha256>を指定すると、md5より強度の高いアルゴリズムで暗号化、ライプ番号は8

<scrypt>を指定すると、md5より強度の高いアルゴリズムで暗号化、ライプ番号は9

◼︎ パスワード全般の暗号化

パスワード全般の暗号化は、グローバルコンフィグレーションモードで、

service password-encryptionコマンド

(config)# service password-encryption

コマンドで設定済みのパスワードだけでなく、今後設定するパスワードも暗号化されて

保存されます。

ただし、イネーブルパスワードは、enable secretコマンドを実行した方が暗号化の強度が

強くなり、そちらが優先されます。

また、次のコマンドを実行すると暗号化が無効になり、

以降設定されるパスワードは暗号化されません。

(config)# no service password-encryption

既に暗号化されて保存されたパスワードは元には戻りません。

◼︎ SSHの設定

① ホスト名を設定する

ホスト名をの設定は、グローバルコンフィグレーションモードでhostnameコマンド

Router(config)# hostname <ホスト名>

デフォルトトのホスト名であるRouterでは、この後で行うRSA暗号鍵を生成する事が

出来ないのであらかじめ変更しておく必要がある。

② ドメイン名を設定する

ドメイン名を設定するには、グローバルコンフィグレーションモードで、

次の ip domain-nameコマンドを実行します。

(config)# ip domain-name <ドメイン名>

<ドメイン名>は、この後で行うRSA暗号鍵を生成する必要になる。

③ RSA暗号鍵を生成する

SSHで使用するRSA暗号鍵を設定するには、グローバルコンフィグレーションモードで、

次の crypto key generate rsaコマンド

(config)# crypto key generate rsa

ホスト名がデフォルトのRouterであったり、ドメイン名が設定されていない場合、

このコマンドは実行されません。

④ ユーザーアカウントを作成する

ユーザーアカウントを作成するには、グローバルコンフィグレーションモードで、

次の usernameコマンド

(config)# username <ユーザー名> [privilege <特権レベル>] password <パスワード>

SSH接続ログインする際に使用する。

⑤ ローカル認証を設定する

作成したユーザーアカウントの使用してログインの認証をするには、login localコマンド

// コンソール接続の場合

(config)# line console 0

// VTY接続の場合

(config)# line vty <開始ライン番号> [<終了ライン番号>]

(config-line)# login local

SSH接続では、VTYパスワードを用いた方法ではログイン出来ない為、ローカル認証を

用いる必要があります。

⑥ SSHの接続許可を設定する

SSHの接続許可を設定するには、ラインコンフィグレーションモードで、

次の transport inputコマンド

(config-line)# transport input < ssh | telnet | all | none >

<telnet>を指定すると、TELNET接続のみログイン可能

<ssh>を指定すると、SSH接続のみログイン可能

<all>を指定すると、両方の接続が可能

<none>を指定すると、VTY接続そのものを禁止する

⑦ SSHのバージョンを設定する

SSHのバージョンを設定するには、グローバルコンフィグレーションモードで、

次の ip ssh versionコマンド

(config)# ip ssh version < 1 | 2 >

<1>を指定すると、バージョン1・2両方での接続を許可

<2>を指定するとバージョン2での接続のみ許可

※ モードが変更しているので注意

---

⚫️ スタティックルーティング設定

◼︎ スタティックルーティングの設定

スタティックルーティングの設定をするには、

グローバルコンフィグレーションモードで、次の ip routeコマンド

(config)# ip route < 宛先ネットワーク > < サブネットマスク > < ネクストホップ | 出力インターフェイス > [< アドミニストレーティブディスタンス値 >]

<宛先ネットワーク> と <サブネットマスク>は、宛先となっているネットワークを指定。

宛先の指定方法は「ホストルート」「ネットワークルート」「デフォルトルート」の3種類があります。

<ネクストホップ>は、その宛先ネットワークに向かう為のネクストホップのルータのIPアドレスや

自ルータのインターフェイスを指定する。

<出力インターフェース>は、出力インターフェースを指定しますが、Serialなどのポイントツーポイントのインターフェースである事が条件。

<アドミニストレーティブディスタンス値>を指定して、値が小さい値の方のルーティングプロトコルが優先されます。

◼︎ デフォルトルートの設定

デフォルトルートの設定をするには、

グローバルコンフィグレーションモードで、次の ip routeコマンド

(config)# ip route 0.0.0.0 0.0.0.0 < ネクストホップ | 出力インターフェイス > [< アドミニストレーティブディスタンス値 >]

デフォルトルートの設定は、スタティックルート追加の際に宛先ネットワークとサブネットマスクを、

指定していた部分を全て0にします。

---

⚫️ OSPF設定コマンド

ダイナミックルーティングを行うには、ルータでOSPFを有効化する必要がある

◼︎ OSPFの設定

① OSPFの有効化

OSPFを有効化するには、グローバルコンフィギューレションモードで router ospf コマンドを実行

(config)# router ospf < プロセスID >

(config-router)#

<プロセスID>は、1 ~ 65,535の値を指定可能

このコマンドを実行するとプロンプトが、ルータコンフィギューレションモードに移行して、

プロンプトが (config-router)#に変更される

② インターフェイスの指定

次にOSPFを有効にするインターフェイスを指定

インターフェイスでOSPFを有効にするには、ルータコンフィギューレションモードで

networkコマンドを実行

(config-router)# network < IPアドレス > < ワイルドカードマスク > area < エリアID >

<エリアID>には、有効にするインターフェイスが所属するエリア番号を指定

または、

インターフェイスコンフィギューレションモードで ip ospf area コマンドを実行

(config-if)# ip ospf < プロセスID > area < エリアID >

<プロセスID>は、どのプロセスを動作させるかを指定

<エリアID>には、有効にするインターフェイスが所属するエリア番号を指定

◼︎ パッシブインターフェイスの指定

パッシブインターフェイスの設定するには、ルータコンフィギューレションモードで、

passive-interfaceコマンドを実行

(config-router)# passive-interface < インターフェイス >

指定されたインターフェイスから、Helloパケットが送信されなくなる

◼︎ ルータIDの指定

IPアドレスが設定されていれば、ルータIDを設定しなくても問題ないが、

手動で設定したい場合は、ルータコンフィギューレションモードで router-idコマンドを実行

(config-router)# router-id < ルータID >

<ルータID>には、32ビットの値をIPアドレスと同じ形式で指定

手動で設定していない場合は、ループバックインターフェイス、物理インターフェイスの順で、

最も大きい値のIPアドレスからルータIDが設定される

ループバックインターフェイスとは、管理者が任意で作成する事が出来る仮想的な

インターフェイスの事で、ループバックインターフェイスを作成するには、

グローバルコンフィギューレションモードで interface Loopback コマンドを実行

(config)# interface Loopback < 番号 >

<番号>には、0 ~ 2,147,483,647の値を指定

◼︎ ルータIDの再設定

またルータID設定した後、再度設定変更するには、

router-idコマンドで再設定した後、再起動する必要があります。

再起動のコマンドは、特権EXCEモードで clear ip ospf processコマンド

# clear ip ospf process

#### ◼︎ OSPF関連のパラメータの調整

◼︎ ルータプライオリティの変更

ルータプライオリティの設定するには、インターフェイスコンフィギューレションモードで、

ip ospf priorityコマンドを実行

(config-if)# ip ospf priority < ルータプライオリティ値 >

ルータプライオリティを変更する事で、意図するルータにDRの役割を持たせる事が出来る

<ルータプライオリティ値>には、0 ~ 255の値を指定

0を設定すると、DR及びBDRに選出されなくなる

◼︎ コストの変更

インターフェイスのコスト値を変更するには、インターフェイスコンフィギューレションモードで、

ip ospf costコマンドを実行

(config-if)# ip ospf cost < コスト値 >

インターフェイスのコスト値を変更する事で、最適ルートを任意に変更する事が出来る

<コスト値>は、 1 ~ 65535 の範囲で指定

◼︎ 帯域幅

インターフェイスの帯域幅を変更するには、インターフェイスコンフィギューレションモードで、

bandwidthコマンドを実行

(config-if)# bandwidth < 帯域幅 >

<帯域幅>は、bps単位で指定

※コスト値と帯域幅の変更を同時に行った場合、コスト値の変更で設定した値が優先される

また、基準帯域幅を変更するにはルータコンフィギューレションモードで

auto-cost reference-bandwidthコマンドを実行

(config-router)# auto-cost reference-bandwidth

基準帯域幅は、100Mbps

◼︎ Hellowインターバルの変更

Helloインターバルを変更するには、インターフェイスコンフィギューレションモードで、

ip ospf hello-intervalコマンドを実行

(config-if)# ip ospf hello-interval < 秒数 >

Helloインターバルを変更すると、Deadインターバルは自動でその4倍の時間に設定される

また、Deadインターバルのみを変更するには、インターフェイスコンフィギューレションモードで、

次の ip ospf dead-intervalコマンドを実行

(config-if)# ip ospf dead-interval < 秒数 >

※隣接するルータと、Helloインターバル、Deadインターバルが一致していないとネイバーとして認識

されない為、実行する際には注意が必要

◼︎ MTUのミスマッチ検出機能の無効化

MTUの不一致を検出する機能を無効にするには、インターフェイスコンフィギューレションモードで、

ip ospf mtu-ignoreコマンドを実行

(config-if)# ip ospf mtu-ignore

MTUのサイズが異なると、完全な隣接環境を築く事が出来ない為

MTUを合わせるか、またはMTUの不一致を検出する機能を無効にする必要がある

◼︎ OSPFのネットワークタイプの変更

OSPFのネットワークタイプを変更にするには、インターフェイスコンフィギューレションモードで、

ip ospf networkコマンドを実行

(config-if)# ip ospf network < broadcast | point-to-point >

<broadcast>を指定すると、ネットワークタイプがブロードキャストマルチアクセスに変更される。

Ethernetインターフェイスで接続した際にはコマンド無しで自動で選択されます。

<point-to-point>を指定すると、ネットワークタイプがポイントツーポイントに変更される。

Serialインターフェイスで接続した際にはコマンド無しで自動で選択されます。

◼︎ デフォルトルートの配布

デフォルトルートを他のルータに配布するには、ルータコンフィギューレションモードで、

default-information originateコマンドを実行

(config-router)# default-information originate [always]

alwaysのオプションを付けると、ルータにデフォルトルートの設定がされていなくても

デフォルトルートを他のルータに配布する事が出来る

---

⚫️ ACL設定コマンド

◼︎ 標準ACLの設定(番号付き標準ACL)

① 標準ACLを作成する

番号付き標準ACLの作成するにするには、グローバルコンフィギューレションモードで

access-listコマンドを実行

(config)# access-list < ACL番号 > < permit / deny > < 送信元アドレス > < ワイルドカードマスク >

<ACL番号>には、 1 ~ 99、1300 ~ 1999 の範囲で指定する。

<送信元アドレス><ワイルドカードマスク>には、許可/拒否する、送信元アドレスと

ワイルドカードマスクを指定します。

<permit / deny>には、指定条件に一致したパケット許可する場合は permit、

拒否する場合は denyを使用。

② インターフェイスの適用する

作成したACLをインターフェースに、インバウンドまたはアウトバウンドで適用します。

この設定によりACLが有効となり、そのインタフェースでパケットフィルタリングが、

行われるようになります。

作成した標準ACLをインターフェイスに適用するには、インターフェイスコンフィギューレションモードで

次の ip access-groupコマンドを実行します。

(config-if)# ip access-group < ACL番号 > < in | out >

<ACL番号>には、適用する標準ACLの番号を指定します。

< in | out >は、インバウンドに指定する場合 in、アウトバウンドに指定する場合 outを指定します。

また、頭に noを付けるとインターフェイスの適用を解除します。

標準ACLでは、目安として宛先に近いインターフェイスに適用します。

◼︎ 標準ACLの設定(名前付き標準ACL)

① 標準ACLを作成する

番号付き標準ACLの作成するにするには、グローバルコンフィギューレションモードで

ip access-list standardコマンドを実行

(config)# ip access-list standard < ACL名 >

このコマンドを実行すると、標準ACLグローバルコンフィギューレションモードに移行し、

プロンプト(config-std-nacl)#に変わります。

その後、条件を指定していきます。

(config-std-nacl)# < permit / deny > < 送信元アドレス > < ワイルドカードマスク >

条件の指定は番号付き標準ACLの場合と同じです。

② インターフェイスの適用する

作成した標準ACLをインターフェイスに適用するには、インターフェイスコンフィギューレションモードで

次の ip access-groupコマンドを実行します。

(config-if)# ip access-group < ACL名 > < in | out >

<ACL名>には、適用する標準ACLの名前か番号を指定します。

< in | out >は、インバウンドに指定する場合 in、アウトバウンドに指定する場合 outを指定します。

また、頭に noを付けるとインターフェイスの適用を解除します。

標準ACLでは、目安として宛先に近いインターフェイスに適用します。

◼︎ 拡張ACLの設定(番号付き拡張ACL)

① 拡張ACLを作成する

番号付き拡張ACLを作成するには、グローバルコンフィギューレションモードで

access-listコマンド

(config)# access-list < ACL番号 > < permit / deny > < プロトコル > < 送信元アドレス > < ワイルドカードマスク > [< 送信元ポート番号 >] < 宛先IPアドレス > < ワイルドカードマスク > [< オプション >]

<ACL番号>には、拡張ACL識別する為に、100 ~ 199、2000 ~ 2699 の範囲で指定する。

通常は100 ~ 199を使用します。こちらの全てを使用した場合に 2000 ~ 2699 を使用して行きます。

<permit / deny>は、条件文のパケット許可する場合は permit、拒否する場合は denyを使用します。

<プロトコル>には、プロトコル名を指定します。( 例 : ip / icmp / tcp / udp )

<送信元アドレス>と<宛先IPアドレス>、それぞれの<ワイルドカードマスク>を指定します。

<送信元ポート番号>は、省略可能です。

プロトコルでTCP、UDPを指定した際に指定する事が出来ます。

指定方法は、パラメータ+ポート番号となります。パラメータには以下の種類があります。

eq ( equal = 等しい) / neq ( not equal = 等しくない) / gt ( greater than = より大きい )

lt ( less than = より小さい ) / range ( ポート番号の範囲 )

<オプション>は、プロトコルで指定したプロトコルによって指定出来る値が異なります。

② インターフェイスに適用する

作成した拡張ACLをインターフェイスに適用するには、

インターフェイスコンフィギューレションモードで ip access-groupコマンド

(config)# ip access-group < ACL番号 > < in | out >

<ACL番号>には、適用する標準ACLの名前か番号を指定します。

< in | out >は、インバウンドに指定する場合 in、アウトバウンドに指定する場合 outを指定します。

拡張ACLでは、送信元に近いインターフェイスに適用に適用します。

◼︎ 拡張ACLの設定(名前付き拡張ACL)

① 拡張ACLを作成する

名前付き拡張ACLの作成には、グローバルコンフィギューレションモードで

ip access-list extendedコマンド

(config)# ip access-list extended < ACL名 >

このコマンドを実行すると、拡張ACLグローバルコンフィギューレションモードに移行し、

プロンプト(config-ext-nacl)#に変わります。

その後、条件を指定していきます。

(config-ext-nacl)# < permit / deny > < プロトコル > < 送信元アドレス > < ワイルドカードマスク >

[< 送信元ポート番号 >] < 宛先IPアドレス > < ワイルドカードマスク > [< オプション >]

条件の指定は番号付き拡張ACLの場合と同じです。

② インターフェイスに適用する

作成した拡張ACLをインターフェイスに適用するには、

インターフェイスコンフィギューレションモードで ip access-groupコマンド

(config)# ip access-group < ACL名 > < in | out >

<ACL名>には、適用する標準ACLの名前か番号を指定します。

< in | out >は、インバウンドに指定する場合 in、アウトバウンドに指定する場合 outを指定します。

拡張ACLでは、送信元に近いインターフェイスに適用に適用します。

◼︎ ACLの削除

ACLの作成を間違い削除したい場合、グローバルコンフィギューレションモードモードで

no access-listコマンド

(config)# no access-list < ACL番号 | ACL名 >

この場合、対象のACLの全てのエントリが消えます。

特定の行だけを削除するには、標準/拡張ACLコンフィギューレションモードモードで noコマンドを実行

(config)# ip access-list < standard | extended > < ACL番号 | ACL名 >

(config-std-nacl)# no < シーケンス番号 >

<ACL番号 | ACL名 >で対象の標準ACLを指定します。

番号付きACLであっても番号自体を名前で扱う事によって、名前付きACL同様

ACLコンフィギューレションモードモードで操作する事が出来ます。

<シーケンス番号>には対象のシーケンス番号は入ります。

◼︎ VTYアクセス制御

VTYアクセス制御を行うには、標準ACLを作成してから、

VTYのラインコンフィギューレションモードで access-classコマンドを実行

(config-line)# access-class < ACL番号 | ACL名 > <in | out>

<in>を指定すると、標準ACLで指定された送信元からアクセスを制御します。

<out>は少し挙動が異なり、outの場合は、標準ACLが設定されているルータに

VTY回線で接続し、そこからさらに別のルータへVTYアクセスする際に制御します。

その場合、標準ACLで指定した送信元は宛先として使用されます。

VTYアクセス制御については、ACL【ACLの概要 / 標準ACLの設定】を参照

---

⚫️ NAT設定コマンド

◼︎ スタティックNATの設定

① ルータのインターフェイスにインサイド、アウトサイドを指定

ルータのインターフェイスにインサイド、アウトサイドを指定するには、

インターフェイスコンフィグレーションモードで ip natコマンドを実行

(config-if)# ip nat < inside | outside >

内部インターフェイスに指定したい場合は<inside>を指定し、

外部インターフェイスに指定したい場合は<outside>を指定する。

② 内部ローカルアドレスと内部グローバルアドレスの組み合わせをNATテーブルに登録

スタティックNATでは、予め内部ローカルアドレスと内部グローバルアドレスを

NATテーブルに登録する必要があります。登録するには、

グローバルコンフィグレーションモードで ip nat inside source staticコマンドを実行

(config)# ip nat inside source static < 内部ローカルアドレス > < 外部ローカルアドレス >

<内部ローカルアドレス>には、<inside>で指定したインターフェイスのアドレスを指定

<外部ローカルアドレス>には、<outside>で指定したインターフェイスのアドレスを指定

◼︎ ダイナミックNATの設定

① ルータのインターフェイスにインサイド、アウトサイドを指定

ルータのインターフェイスにインサイド、アウトサイドを指定するには、

インターフェイスコンフィグレーションモードで ip natコマンドを実行

(config-if)# ip nat < inside | outside >

内部インターフェイスに指定したい場合は<inside>を指定し、

外部インターフェイスに指定したい場合は<outside>を指定する。

② NAT変換対象となる送信元IPアドレスをACLで定義

(config)# access-list < ACL > < permit / deny > < 内部ローカルアドレス > < ワイルドカードマスク >

<ACL>には、1 ~ 99の番号かACL名を指定します。

ここでの permitと denyの動作は異なります

<permit>は、内部グローバルアドレスの変換対象になる

<deny>は、内部グローバルアドレスの変換対象にならない

③ アドレスプールを作成する

外部に出て行く為に使われている内部グローバルアドレスをアドレスプールとして使用するには、

グローバルコンフィグレーションモードで ip nat poolコマンドを実行

(config)# ip nat pool < プール名 > < 開始アドレス > < 終了アドレス > netmask < サブネットマスク >

<プール名>には、アドレスプールに付ける任意の名前を指定。

<開始アドレス>には、アドレスプールの範囲の最初のアドレスを指定。

<終了アドレス>には、アドレスプールの範囲の最後のアドレスを指定しますが、

プールに割り当てるIPアドレスが1つの場合は、開始アドレスと同じものを指定。

<サブネットマスク>には、アドレスプールのアドレスのサブネットマスクを指定。

④ 内部ローカルアドレスのリストとアドレスプールを紐付ける

内部ローカルアドレスのリストとアドレスプールを紐付けるには、

グローバルコンフィグレーションモードで ip nat inside source listコマンドを実行

(config)# ip nat inside source list < ACL > pool < プール名 >

<ACL>には、先程 ②で指定したACL名または番号を指定

<プール名>には、先程 ③で作成したプール名を指定

#### ◼︎ NAPT(PAT)の設定

① ルータのインターフェイスにインサイド・アウトサイドを設定

ルータのインターフェイスにインサイド・アウトサイドを設定するには、

インターフェイスコンフィグレーションモードで ip natコマンド

(config-if)# ip nat < inside | outside >

内部インターフェイスに指定したい場合は<inside>を指定し、

外部インターフェイスに指定したい場合は<outside>を指定する。

② NAT変換対象となる送信元IPアドレスをACLで定義

(config)# access-list < ACL > < permit / deny > < 内部ローカルアドレス > < ワイルドカードマスク >

<ACL>には、1 ~ 99の番号かACL名を指定します。

ここでの permitと denyの動作は異なります

<permit>は、内部グローバルアドレスの変換対象になる

<deny>は、内部グローバルアドレスの変換対象にならない

③ アドレスプールを作成する(任意・なくても問題ない)

外部に出て行く為に使われている内部グローバルアドレスをアドレスプールとして使用するには、

グローバルコンフィグレーションモードで ip nat pool コマンドを実行

(config)# ip nat pool < プール名 > < 開始アドレス > < 終了アドレス > netmask < サブネットマスク >

<プール名>には、アドレスプールに付ける任意の名前を指定

<開始アドレス>には、アドレスプールの範囲の最初のアドレスを指定

<終了アドレス>には、アドレスプールの範囲の最後のアドレスを指定

<サブネットマスク>には、アドレスプールのアドレスのサブネットマスクを指定

④ ACLリストと外部インターフェイスまたはアドレスプールとの紐付け

紐付けするには、グローバルコンフィグレーションモードで ip nat inside source list コマンドを実行

(config)# ip nat inside source list < ACL > < interface < インターフェイス > | pool < プール名 > > overload

<ACL>には、先程 ②で指定したACL名または番号を指定

<プール名>には、先程 ③で作成したプール名を指定(作成した場合は指定出来る)

<インターフェイス>には、外部インターフェイスを指定(内部ではない点注意)

最後に overloadを付ける事でNAPTになるので付け忘れに注意

#### ◼︎ NATテーブルの削除 NATテーブルを削除するには、一旦そのテーブルの中見をクリアする必要がある為、 先ず特権EXECモードで以下の clear ip nat translation コマンドを実行

# clear ip nat translation *

「*」は、全てのエントリを意味する

その後、ip nat inside source staticコマンド等に、no コマンドを付けて実行して削除します。

---

⚫️ DHCP設定コマンド

◼︎ DHCPサーバの設定

① アドレスプールの作成

DHCPの設定をするには、先ずはアドレスプールを作成します。

DHCPで使用するアドレスプールを作成するには、

グローバルコンフィグレーションモードで ip dhcp pool コマンドを実行

(config)# ip dhcp pool < プール名 >

(dhcp-config)#

<プール名>には、アドレスプールを識別する任意の名前を指定

ip dhcp pool コマンドを実行すると、DHCPコンフィグレーションモードに移行し、

プロンプトが(dhcp-config)#に変化する

② 配布するIPアドレスのネットワークとサブネットを指定

DHCPで使用するネットワークとサブネットをマスクを指定します。

指定(設定)するには、DHCPコンフィグレーションモードで network コマンドを実行

(dhcp-config)# network < ネットワーク > < サブネットマスク | プレフィックス >

<プレフィックス>は、/24のように指定する

③ デフォルトゲートウェイの設定

DHCPクライアントにデフォルトゲートウェイのIPアドレスを設定したい場合は、

DHCPコンフィグレーションモードで default-router コマンドを実行

(dhcp-config)# default-router < IPアドレス >

<IPアドレス>には、デフォルトゲートウェイのIPアドレスを指定する

④ リース期間の指定

DHCPクライアントにIPアドレスを貸し出し期間を設定したい場合は、

DHCPコンフィグレーションモードで lease コマンドを実行

(dhcp-config)# lease < 日にち > [ < 時間 > < 分 > ]

設定を省略した場合、デフォルトの有効期限(1日)が設定される

設定例 : 有効期間 7日間 / (dhcp-config)# lease 7

設定例 : 有効期間 12時間 / (dhcp-config)# lease 0 12

⑤ DNSサーバの指定(任意)

DHCPクライアントに、DNSサーバのIPアドレスを設定したい場合は、

DHCPコンフィグレーションモードで dns-server コマンドを実行

(dhcp-config)# dns-server < DNSサーバのIPアドレス > [ < DNSサーバのIPアドレス > ]

<DNSサーバのIPアドレス>は、複数指定可能

⑥ 除外アドレスの指定

サーバ等で使用しているのIPアドレスをDHCPで配布しないように指定するには、

グローバルコンフィグレーションモードで ip dhcp excluded-address コマンドを実行

(config)# ip dhcp excluded-address < 開始アドレス > [ < 終了アドレス > ]

<終了アドレス>を除外した場合、開始アドレスのみが除外される

モードが変更されている事に注意

#### ◼︎ DHCPクライアントの設定 ##### ① ルータでDHCPクライアントの設定 DHCPクライアントの設定を行うには、インターフェイスコンフィグレーションモードで ip address dhcp コマンドを実行

(config-if)# ip address dhcp

ルータのインターフェイスのIPアドレスをDHCPサーバから割り当ててもらうには、

ルータでDHCPクライアントの設定を行う必要がある

② インターフェイスを有効にする

インターフェイスコンフィグレーションモードで no shutdownコマンドを実行

(config-if)# no shutdown

#### ◼︎ コンフリクト情報の削除 コンフリクト情報の削除するには、特権EXECモードで clear ip dhcp conflict コマンドを実行

# clear ip dhcp conflict

一度コンフリクトしたIPアドレスは次からは配布されないので、再度クライアントに配布

させるには、clear ip dhcp conflict コマンドを実行し、一度コンフリクト情報を削除して

再度クライアントに配布させるようにする

コンフリクトが発生したIPアドレスの一覧を確認するには、

show ip dhcp conflict

◼︎ DHCPリレーエージェントの設定

DHCPリレーエージェントの設定をするには、インターフェイスコンフィグレーションモードで

ip helper-address コマンドを実行

(config-if)# ip helper-address < DHCPサーバのIPアドレス >

DHCPリレーエージェントとは、DHCPサーバとDHCPクライアントが異なるネットワークに

存在してもDHCPクライアントから受信したブロードキャストをユニキャストに変換して、

DHCPサーバに転送する機能。

---

⚫️ スイッチの基本設定

◼︎ IPアドレスの設定

① 管理インターフェイスコンフィグレーションモードに移行

スイッチにIPアドレスを設定するには、管理インターフェイスコンフィグレーションモードに移行

管理インターフェイスコンフィグレーションモードに移行するには、

グローバルコンフィグレーションモードで interface vlanコマンドを実行

(config)# interface vlan 1

(config-if)#

プロンプトが「(config-if)#」となっている事からインターフェイスコンフィグレーションモード

スイッチにIPアドレスを設定する時は管理VLAN用のインターフェイスである

管理インターフェイスに設定

管理VLANは、デフォルトでVLAN1となっている為、設定する時に1を指定

② IPアドレスを設定

インターフェイスコンフィグレーションモードで ip addressコマンドを実行

(config-if)# ip address < IPアドレス > < サブネットマスク >

③ インターフェイスを有効にする

インターフェイスコンフィグレーションモードで no shutdownコマンド

(config-if)# no shutdown

#### ◼︎ デフォルトゲートウェイの設定

スイッチでデフォルトゲートウェイの設定を行うには、

グローバルコンフィグレーションモードで ip default-gatewayコマンド

(config)# ip default-gateway < デフォルトゲートウェイのIPアドレス >

◼︎ VLANの作成(VLANデータベースコンフィグレーションモードからの)

① VLANデータベースコンフィグレーションモードに移行

VLANデータベースコンフィグレーションモードに移行するには、

特権EXECモードで vlan databaseコマンド

# vlan database

② VLANを作成

VLANを作成するには、VLANデータベースコンフィグレーションモード vlanコマンド

(vlan)# vlan < vlan番号 > [ name < vlan名 > ]

<vlan番号>は、1 ~ 4094の番号が使用可能、

1 ~ 1005までは標準範囲のVLANで、1006 ~ 4094までのは拡張範囲のVLAN

<vlan名>は、省略可能、省略した場合で自動でVLAN番号に合わせた名前が付く

③ 設定を確定させる

VLANデータベースコンフィグレーションモードで applyコマンド

(vlan)# apply

exitコマンドを入力して特権EXECモードに戻るでも設定を確定させられる

◼︎ VLANの作成(グローバルコンフィグレーションモードからの)

① VLANの作成

VLANの作成するには、グローバルコンフィグレーションモードで vlanコマンド

(config)# vlan < vlan番号 >

<vlan番号>は、1 ~ 4094の番号が使用可能、

1 ~ 1005までは標準範囲のVLANで、1006 ~ 4094までのは拡張範囲のVLAN

② 名前の設定

vlanコマンドを入力すると、VLANコンフィグレーションモードに変わり、

プロンプトも「(config-vlan)#」に変更される

そこで次のnameコマンドを実行

(config-vlan)# name < vlan名 >

<vlan名>は、省略可能、省略した場合で自動でVLAN番号に合わせた名前が付く

③ 設定を確定させる

(config-vlan)# exit

endコマンドでも設定を確定させられる

◼︎ VLANの削除

VLANを削除するには、VLANコンフィグレーションモードまたは、

グローバルコンフィグレーションモードで no vlanコマンドを実行

# vlan database

(vlan)# no vlan <vlan番号>

(config)# no vlan <vlan番号>

なお、デフォルトで作成しているVLANは削除出来ません。

◼︎ アクセスポートの設定

① インターフェイスコンフィグレーションモードに移行する

グローバルコンフィグレーションモードで interfaceコマンド

(config)# interface < インターフェイス >

<インターフェイス>には、fastEthernet 0/0のように設定したいインターフェイスを指定

② モードをアクセスに設定する

モードをアクセスに設定するには、インターフェイスコンフィグレーションモードで、

switchport modeコマンド

(config-if)# switchport mode access

③ VLANを指定する

VLANを指定するには、switchport accessコマンド

(config-if)# switchport access vlan < VLAN番号 >

<VLAN番号>には、割り当てたいVLAN番号を指定

④ 物理インターフェースを使えるようにする(必要が有れば)

(config-if)# no shutdown

物理インターフェースを使えるようにするコマンドです。

デフォルトで使えるようになっているCatalystが殆どだと思いますが、既に導入されているCatalystは

使わないインターフェースをセキュリティの為、shutdownしている事も多いので、

その場合はno shutdownでUPします。

◼︎ トランクポートの設定

① インターフェイスコンフィグレーションモードに移行する

グローバルコンフィグレーションモードで interfaceコマンド

(config)# interface < インターフェイス >

<インターフェイス>には、fastEthernet 0/0のように設定したいインターフェイスを指定

② トランキングプロトコルの種類を設定する

トランキングプロトコルの指定は、switchport trunk encapsulationを実行

(config-if)# switchport trunk encapsulation < dot1q | isl >

Cisco独自のISLを使用する場合には「isl」、

標準化されたIEEE802.1Qを使用する場合には「dot1q」指定

③ モードをトランクに設定する

インターフェイスコンフィグレーションモードで、switchport modeコマンドを実行

(config-if)# switchport mode trunk

④ ネイティブVLANを設定する(任意)

ネイティブVLANを、デフォルトのVLAN1から変更するには、

switchport trunk native vlanコマンドを実行

(config-if)# switchport trunk native vlan < VLAN番号 >

<VLAN番号>に指定したVLANにネイティブVLANを変更します。

指定しなければデフォルトの、1が指定される。

⑤ 許可VLANを設定する(任意)

トランクポートで許可するVLANを指定するには、switchport trunk allowed vlanコマンド

(config-if)# switchport trunk allowed vlan < VLAN番号 >

デフォルトの設定では、トランクポートは全てのVLANの通信が通信可能です。

しかし、余計なVLANのトラフィックを出したくない場合、トランクポートで許可するVLANを

限定する事が出来ます。

<VLAN番号>で指定したVLANの通信だけが許可され、通信可能になります。

◼︎ DTPによるポートのネゴシエーションの設定

◼︎ DTPの設定

インターフェイスコンフィグレーションモードで、次のswitchport modeコマンドを実行

※ DTPとは、スイッチのポートを手動で設定するのではなく、DTPのネゴシエーションによって

自動でアクセスポートかトランクポートに決定させるプロトコル

(config-if)# switchport mode dynamic < desirable | auto >

<dynamic desirable>を指定した場合、DTPを送信し、対向ポートとのネゴシエーションの結果、

対向ポートがtrunk、dynamic desirable、dynamic autoの場合、トランクポートになる。

<dynamic auto>を指定した場合、DTPを受信し、対向ポートとのネゴシエーションの結果、

対向ポートがtrunk、dynamic desirable の場合、トランクポートになる。

◼︎ DTPの停止

DTPのフレームの送信を停止するには、インターフェイスコンフィグレーションモードで、

switchport nonegotiateコマンドを実行

(config-if)# switchport nonegotiate

#### ◼︎ 音声VLANの設定

音声VLANは、VLANタグを使用しますが、設定はトランクポートではなくアクセスポートとして行う

音声用のVLANを指定するには、モードをアクセスに設定してから、

インターフェイスコンフィグレーションモードで、switchport voice vlanコマンドを実行

① インターフェイスコンフィグレーションモードに移行する

グローバルコンフィグレーションモードで interfaceコマンド

(config)# interface < インターフェイス >

② モードをアクセスに設定する

インターフェイスコンフィグレーションモードで、switchport modeコマンド

(config-if)# switchport mode access

③ 音声用のVLANを指定する

(config-if)# switchport voice vlan < VLAN番号 >

#### ◼︎ スイッチの初期化

① NVRAM上の startup-configを消去する

特権EXECモードで、erase startup-configコマンドを実行

# erase startup-config

② フラッシュメモリ上の vlan.datを消去する

特権EXECモードで、delete コマンドを実行

# delete < ファイル名 >

<ファイル名>には、削除したいファイルを指定します。

スイッチの初期化を実行する際は、vlan.datを指定します。

③ 再起動する

# reload

◼︎ VTPの設定コマンド

◼︎ VTPドメイン名の設定

ドメイン名の設定は、グローバルコンフィグレーションモードで vtp domainコマンドを実行

(config)# vtp domain < ドメイン名 >

また、VLANデータベースコンフィグレーションモードで vtp domainコマンドを

実行する事ででも実行可

# vlan database

(vlan)# vtp domain < ドメイン名 >

ドメイン名は、大文字・小文字が区別される為、注意が必要

また、文字数は32文字以内のドメイン名を指定

◼︎ VTPモードの設定

VTPで同期を行うには同じドメイン名の設定が必要です。

VTPの動作モードを変更するには、グローバルコンフィグレーションモードで

vtp modeコマンドを実行

(config)# vtp mode < server | client | transparent >

また、VLANデータベースコンフィグレーションモードで vtpコマンドを

実行する事ででも実行可

# vlan database

(vlan)# vtp < server | client | transparent >

VTPモードはデフォルトでは、「サーバーモード」です

◼︎ VTPバージョンの設定

VTPバージョンの設定するには、グローバルコンフィグレーションモードで

vtp versionコマンドを実行

(config)# vtp version < 1 | 2 | 3 >

デフォルトでは、verison1

version2は、トークンリングを使用するスイッチネットワークを使用可能

verison3では、拡張範囲のVLANの情報を伝達する事が出来る

◼︎ VLAN間のルーティングの設定(ルータオンアスティックの構成)

VLAN間のルーティングでは、スイッチとルータの両方で設定を行う必要があります。

① スイッチ側の設定

スイッチ側の設定では、各VLANに所属するインターフェイスの設定を行います。

アクセスポートに設定する場合は、アクセスポートの設定を参照

トランスポートに設定する場合は、トランスポートの設定を参照

② ルータ側の設定

▶︎ サブインターフェイスの作成

ルータ側の設定としては、先ず仮想インターフェイスであるサブインターフェイスを作成します。

サブインターフェイスを作成するには、グローバルコンフィグレーションモードで

interfaceコマンドを実行

(config)# interface < インターフェイス > .< 論理番号 >

<インターフェイス>には物理インターフェイス(Fa0/1 等)を指定します

ドット(.)を入れた後に<論理番号>を指定します

<論理番号>の数字には、意味はなく何番でも可。但し、一般的には分かりやすさの

観点から、論理番号の値とVLAN IDの値を同じにしておくことが多いです

このコマンドを入力すると、プロンプトがサブインターフェイスコンフィグレーションモードの

(config-subif)#に変わります。

③ サブインターフェイスのトラキングプロトコルの指定

ルータとスイッチ間はトランクリンクとなる為、ルータ側もトランクの設定を行う必要があります。

ルータでトラキングプロトコルを指定するには、

サブインターフェイスコンフィグレーションモードで encapsulationコマンドを実行

(config-subif)# encapsulation < isl | dot1q > < VLAN番号 > [ native ]

Cisco独自のISLを使用する場合には「isl」、

標準化されたIEEE802.1Qを使用する場合には「dot1q」指定

<VLAN番号>でそのサブインターフェイスが属するVLANを指定します

[ native ]は、ネイティブVLAN用のサブインターフェイスの時に入力します

④ IPアドレスの設定

サブインターフェイスコンフィグレーションモードで ip addressコマンドを実行

(config-if)# ip address < IPアドレス > < サブネットマスク >

最後に no shutdownコマンドを実行でインターフェイスを有効にするが、

このコマンドを実行する場所は、仮想のインターフェイスではなく、

物理インターフェイスで行う

◼︎ VLAN間のルーティングの設定(レイヤ3スイッチの構成)

① ルーティングの有効化

レイヤ3スイッチはデフォルトでルーティングが有効になっていので、ルーティングを

有効にします。ルーティングを有効にするには、グローバルコンフィグレーションモードで

ip routingコマンドを実行

(config)# ip routing

② SVIの作成

SVI(仮想的なインターフェイス)を作成するには、グローバルコンフィグレーションモードで

interface vlanコマンドを実行

(config)# interface vlan < VLAN番号 >

③ IPアドレスの設定とインターフェイスの有効

(config-if)# ip address < IPアドレス > < サブネットマスク >

(config-if)# no shutdown

#### ◼︎ ルーテッドポートの設定 ルーテッドポートは、レイヤ3スイッチの物理ポートをルータのインターフェイス として動作させます。ルーテッドポートに変更するには、 インターフェイスコンフィグレーションモードで no switchportコマンドを実行

(config-if)# no switchport

また、一度ルーテッドポートに変更したポートをスイッチポートに再度戻すには、

インターフェイスコンフィグレーションモードで次のswitchportコマンドを実行

(config-if)# switchport

---

⚫️ STPに関する設定

◼︎ トポロジ変更に関するオプション設定

STPのトポロジを変更させて事前に管理者が意図する構成にする為のコマンドです。

◼︎ 任意にブリッジプライオリティを変更

ブリッジプライオリティを変更するには、グローバルコンフィギュレーションモードで

spanning-tree vlan priority コマンドを実行

(config)# spanning-tree vlan < VLAN番号 > priority < プライオリティ >

<VLAN番号>には、対象のVALNの番号を指定します。

<プライオリティ>には、ブリッジプライオリティの値を指定します。

<プライオリティ>は、4096の倍数で指定します。

プライオリティに指定できる値(0, 4096, 8192, 12288, 16384, 20480, 24576, 28672, 32768,..61440)

◼︎ ダイナミックにブリッジプライオリティを変更

ダイナミックにルートブリッジを指定するには、グローバルコンフィギュレーションモードで

spanning-tree vlan root priority コマンド

(config)# spanning-tree vlan < VLAN番号 > root priority

このコマンドを実行すると、指定したVLAN上のルートブリッジに選出されているスイッチの

ブリッジプライオリティをチェックし、そのスイッチのブリッジプライオリティより小さい値が

自動的に設定され、自身がルートブリッジに選出されます。

しかし、このコマンドで対応出来る最小値は 4096なので、それ以下の数値が

設定された場合はそこがルートブリッジになる

◼︎ パスコストの変更

ポートのパスコストを変更するには、グローバルコンフィギユレーションモードで

spanning-tree vlan cost コマンドを実行

(config)# spanning-tree vlan < VLAN番号 > cost < パスコスト値 >

ポートのパスコストを変更する事で、ポートの役割を変更出来ます。

コストは、1〜200,000,000の間で指定出来ます。

デフォルト値は、[2] は10Gbps、[4] は1Gbps、[19] は100Mbps、[100]は10Mbps

◼︎ パスコストのデフォルト値の変更

パスコストのデフォルトでは、ショート法が採用されていますが、コマンドによって

ショート法とロング法を切り替える事が出来ます。

パスコストのデフォルト値を変更するには、グローバルコンフィギュレーションモードで

spanning-tree pathcost method コマンドを実行

(config)# spanning-tree pathcost method < short | long >

<short>を指定すると、ショート法のデフォルト値になり、

<long>を指定すると、ロング法のデフォルト値になります。

ショート法等はSTP【STPの概要】を参照

##### ◼︎ ポートプライオリティの変更 ポートプライオリティを指定するには、インターコンフィギュレーションモードで spanning-tree vlan port-priority コマンドを実行

(config-if)# spanning-tree vlan < VLAN番号 > port-priority < プライオリティ >

ポートIDのプライオリティも役割の選択基準になります。

モードがインターフェイスになっているので注意

◼︎ PortFastの設定

PortFastを設定するには、インターフェイスコンフィギュレーションモードで

spanning-tree portfast コマンドを実行

(config-if)# spanning-tree portfast [ default | disable ]

「default」と設定すると、全てのインターフェースでPortFastが有効になります。

「disable」と設定すると、指定したインターフェースだけ無効にする事が出来ます。

PortFastはSTP【STPに関する機能】を参照

#### ◼︎ BPDUガードの設定 BPDUガードは[STP【STPに関する機能】](https://qiita.com/k-yasuhiro/items/fef6e7ceb985c478c436#2-2bpdu%E3%82%AC%E3%83%BC%E3%83%89)を参照

◼︎ BPDUガードの有効化

BPDUガードを有効化にするには、グローバルコンフィギュレーションモードまたは、

インターフェイスコンフィギュレーションモードで使用します。

▶︎ グローバルコンフィギュレーションモードの場合

グローバルコンフィギュレーションモードでBPDUガードを

有効にするには spanning-tree portfast bpduguard default コマンドを実行

(config)# spanning-tree portfast bpduguard default

グローバルコンフィギュレーションモードの場合、PortFastが設定されているポートの全てで

BPDUガードが有効になります。

BPDUガードを無効にするには、noを付けて実行します。

(config)# no spanning-tree portfast bpduguard default

▶︎ インターフェイスコンフィギュレーションモードの場合 インターフェイスコンフィギュレーションモードでBPDUガードを 有効にするには spanning-tree bpduguard コマンドを実行

(config-if)# spanning-tree bpduguard < enable | disable >

インターフェイスコンフィギュレーションモードでは、PortFastが設定されているかどうかに関係なく

そのインターフェイスのみで有効になります。

<enable>を指定すると有効になり、<disable>を指定すると無効になります。

◼︎ エラーディーゼル状態からの復旧

エラーディーゼル状態になったポートは、スイッチを外してサーバを接続しても

デフォルトの設定では自動復旧しません。

自動的にポートを復旧させるには、グローバルコンフィギュレーションモードで

recoveryコマンドを実行し設定しておけば300秒(デフォルト)ごとに自動的に

ポートを復旧させる事が出来ます。

(config) # errdisable recovery cause bpduguard

手動で復旧させるには、一度shutdown コマンドを実行してから no shutdown コマンドを

実行すれば復旧します。

◼︎ ルートガードの設定

ルートガードを有効にするには、インターフェイスコンフィギュレーションモードで

spanning-tree guard root コマンドを実行

(config-if)# spanning-tree guard root

ルートガードはSTP【STPに関する機能】を参照

#### ◼︎ RSTPの設定 動作モードをSTPからRSTPに変更させるには、グローバルコンフィギュレーションモードで 次のspanning-tree mode rapid-pvst コマンドを実行

(config)# spanning-tree mode < pvst | rapid-pvst >

<pvst>は、STP(IEEE802.1D)のモード。正確には PVST+ として動作するモード

<rapid-pvst>は、RSTP(IEEE802.1W)のモード。正確には rapid-PVST+ として動作するモード

RSTPはSTP【STPに関する機能】を参照

---

⚫️ EtherChannelの設定

EtherChannelとは、複数の物理リンクを束ねて1つの論理リンクとして扱える技術の事。

◼︎ EtherChannelの形成

EtherChannelを形成する場合、インターフェイスコンフィグレーションモードで

channel-groupコマンドを実行

(config-if)# channel-group < グループ番号 > mode < on | auto | desirable | active | passive > [ non-silent ] >

<グループ番号>には、チャネルグループの番号を指定します。また、バンドルさせたい

ポートは同じ番号にします。対向のスイッチと合わせる必要はありません。

PAgPプロトコルを使用する場合は、<auto | desirable>のどちらかを指定します。

LACPプロトコルを使用する場合は、<active | passive >のどちらかを指定します。

手動で形成する場合は、<on>を指定します。

[ non-silent ]は、modeが autoか desirableにした時のみ指定可能です。対向の機器が

PAgPフレームを送ってくると想定される場合に指定する事で、受信は出来ないが送信出来るといった

単方向のリンクを検出出来ます。

このコマンドを実行すると、自動的に port-channelという論理インターフェイスが作成される。

◼︎ ネゴシエーションプロトコルの指定

ネゴシエーションを行う際に使用するプロトコルを指定する場合、

インターフェイスコンフィグレーションモードで channel-protocolコマンドを実行

(config-if)# channel-protocol < pagp | lacp >

pagp か lacpを指定して使用するプロトコルを指定します。

注意点として、「バンドルするポートで混在させる事は出来ません」

「対向する機器も同じプロトコルを指定する」などがあります。

設定しなくても問題ないコマンドですが、channel-groupコマンドより先に設定しておく事で

モードの指定ミスを防ぐ事が出来ます。

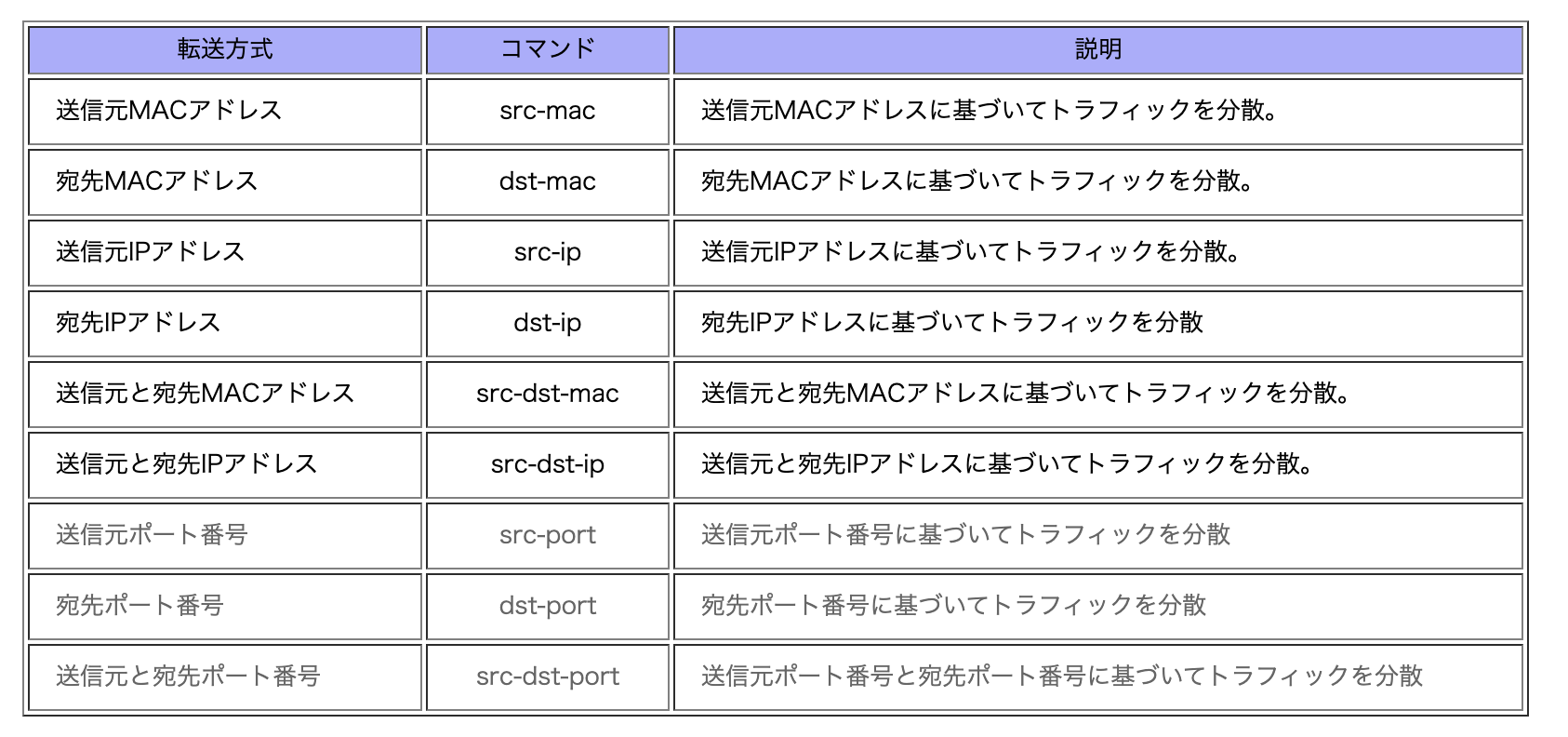

◼︎ 負荷分散方法の指定

EtherChannelでの負荷を分散させる際の方法を変更するには、

グローバルコンフィグレーションモードで port-channel load-balanceコマンドを実行

(config)# port-channel load-balance < 負荷分散方法 >

<負荷分散方法>には、トラフィックの負荷分散を示すオプションを指定します。

指定できるオプションは以下の通りです。

◼︎ rangeコマンドを使ったインターフェイスの指定

EtherChannelの設定を行う場合、バンドルするポートの設定を合わせておく必要がある為、

複数のポートを選択して同じ設定を同時に行う事が出来ます。

複数のポートを選択するには、グローバルコンフィグレーションモードで

interface rangeコマンドを実行

(config)# interface range < インターフェイス >

<インターフェイス>の指定は、Fa0/1,Fa0/3のように間まで区切っていく方法と、

Fa0/1-Fa0/12のようにハイフンで範囲を指定する方法があります。

また、このコマンドを実行すると、プロンプトが (config-if-range)#の

インターフェイスコンフィグレーションモードに移行する

---

⚫️ IPv6設定

◼︎ IPv6のルーティングの有効化

IPv6はルーティグは有効になっていないので、

ルータでIPv6ルーティングを有効ににするには、グローバルコンフィグレーションモードで

ipv6 unicast-routing コマンドを実行

(config)# ipv6 unicast-routing

#### ◼︎ IPv6アドレスの設定 ##### ◼︎ グローバルユニキャストアドレスの設定 グローバルユニキャストアドレスの設定するには、 インターフェイスコンフィグレーションモードで ipv6 address コマンドを実行

(config-if)# ipv6 address < アドレス > / < プレフィックス長 > [ eui-64 ] [ anycast ]

<アドレス>には、IPv6アドレスを指定します。

グローバルユニキャストアドレスの場合、最初の3ビットが「001」で始まるように設定。

リンクローカルユニキャストアドレスとは異なり<プレフィックス長>の指定が必要です。

[ eui-64 ]オプションを指定すると、インターフェイスIDをEUI-64形式のアドレスで設定します。

その場合<アドレス>にプレフィックスの部分だけを指定すればMACアドレスから自動生成されます。

[ anycast ]オプションを指定すると、エニーキャストアドレスとして設定出来ます。

◼︎ リンクローカルユニキャストアドレスの設定(自動)

リンクローカルユニキャストアドレスをEUI-64形式で自動で設定するには、

インターフェイスコンフィグレーションモードで ipv6 enable コマンドを実行

(config-if)# ipv6 enable

グローバルユニキャストアドレスをインターフェース上で設定する事で、

自動的にEUI-64アドレス形式を使用して、MACアドレスからIPv6アドレスを生成することに

なる事から、明示的に設定する必要がありません。

◼︎ リンクローカルユニキャストアドレスの設定(手動)

任意のリンクローカルユニキャストアドレスを手動で設定するには、

インターフェイスコンフィグレーションモードで次のipv6 address コマンドを実行

(config-if)# ipv6 address < アドレス > link-local

<アドレス>には、IPv6アドレスを指定します。

リンクローカルユニキャストアドレスの場合、最初の10ビットが「1111111010」で始まるように設定

◼︎ ステートレスアドレス自動設定(SLAAC)による設定

IPv6アドレスをステートレスアドレス自動設定によって割り当てるには、

インターフェイスコンフィグレーションモードで ipv6 address autoconfig コマンドを実行

(config-if)# ipv6 address autoconfig

#### ◼︎ IPv6のルーティング

◼︎ スタティックルートの設定

スタティックルートを設定するには、グローバルコンフィグレーションモードで

ipv6 route コマンドを実行

(config)# ipv6 route < プレフィックス >/< プレフィックス長 > < 転送先 > [< アドミニストレーティブディスタンス値 >]

<プレフィックス>/<プレフィックス長>には、宛先ネットワークの情報を指定します。

<転送先>には、自ルータの出力インターフェイスやネクストホップとなるルータのIPアドレスを

指定します。また、転送先の指定方法には「直接接続」「再帰」「完全指定」の3種類があります。

【直接接続】 : 転送先に出力インターフェイスのみ指定する 例:gigabitethernet0/0

【再帰】 : 転送先にネクストホップアドレスのみ指定する 例:fe80::2

【完全指定】 : 出力インターフェイスとネクストホップアドレスの両方を指定する

例:gigabitethernet0/0 fe80::2

<アドミニストレーティブディスタンス値>は、フローティングタティックルートを設定する際に

指定します。

◼︎ デフォルトルートの設定

デフォルトルートの設定を行うには、グローバルコンフィグレーションモードで

ipv6 route コマンドを実行

(config)# ipv6 route ::/0 < 転送先 > [< アドミニストレーティブディスタンス値 >]

宛先全てのネットワークプレフィックスを::/0と指定してデフォルトルートを設定します。

---

⚫️ HSRP設定コマンド

◼︎ HSRPの有効化

HSRPの有効化するには、インターフェイスコンフィギュレーションモードで

standby ip コマンドを実行

(config-if)# standby [< スタンバイグループ番号 >] ip [< 仮想IPアドレス >]

<スタンバイグループ番号>には、version 1であれば 0 ~ 255のスタンバイグループの

番号から指定します。省略した場合は 0となります。

<仮想IPアドレス>には、仮想IPアドレスを指定します。省略した場合他のルータから

送信されたHelloパケットから仮想IPアドレスを習得します。

◼︎ HSRPプライオリティ値の設定

HSRPプライオリティ値の設定を行うには、インターフェイスコンフィギュレーションモードで

standby priority コマンドを実行

(config-if)# standby [< スタンバイグループ番号 >] priority < プライオリティ値 >

<スタンバイグループ番号>には、HSRPプライオリティ値を設定したい

スタンバイグループ番号を指定します。

<プライオリティ値>には、HSRPプライオリティ値を 0 ~ 255の間から指定します。

指定しなかった場合は、デフォルトの 100となります。

◼︎ プリエンプトの設定

プリエンプトの設定を行うには、インターフェイスコンフィギュレーションモードで

standby preempt コマンドを実行

(config-if)# standby [< スタンバイグループ番号 >] preempt

<スタンバイグループ番号>には、プリエンプト設定したいスタンバイグループの番号の指定をする。

◼︎ インターフェイストラッキングの設定

インターフェイストラッキングの設定は、インターフェイスコンフィギュレーションモードで

standby track コマンドを実行

(config-if)# standby [< スタンバイグループ番号 >] track < インターフェイス > [< 減少値 >]

<スタンバイグループ番号>には、インターフェイストラッキングを設定したいスタンバイグループ番号を指定します。

<インターフェイス>には、追跡したいインターフェイスを指定します。

<減少値>には、そのインターフェイスがdownした際に減少するHSRPプライオリティ値を

指定します。指定しないとデフォルトの 10となります。

---

⚫️ SNMP設定コマンド

◼︎ SNMPビューの設定

SNMPビューを使用する事で、特定のMIB情報だけを取得させる事が出来ます。

SNMPビューを設定するには、グローバルコンフィギュレーションモードで

snmp-server view コマンドを実行

(config)# snmp-server view < ビュー名 > < OID > < include | exclude >

<ビュー名>には、作成したいビュー名の名前を指定します。

<OID>には、取得を許可もしくは拒否するオブジェクトのOIDを指定します。

<include | exclude>には、取得させたい場合は include、拒否する場合は excludeを指定します。

◼︎ コミュニティ名の設定

「SNMPv1、SNMPv2c」では、コミニュティ名を使用して認証を行います。

コミュニティ名を設定するには、グローバルコンフィギュレーションモードで

snmp-server community コマンドを実行

(config)# snmp-server community < コミニュティ名 > [ view <ビュー名> ] [ ro | rw ] [ <ACL> ]

<コミニュティ名>には、SNMPエージェント側とSNMPマネージャ側で合わせる必要があります。

[ view <ビュー名> ]には、SNMPビューを使用して取得できる情報を制限する場合に使用します。

[ ro ]には、SNMPマネージャの読み取りを許可します。

[ rw ]には、SNMPマネージャの読み書きを許可します。

<ACL>には、ACLで許可されたSNMPマネージャだけがアクセスできるようにACL番号を指定します。

◼︎ 通知機能の設定

◼︎ 通知の送信先を設定

SNMPトラップやSNMPインフォームといったSNMPの通知機能を設定するには、

まずSNMPエージェント側で、通知の送信先であるSNMPマネージャを指定します。

通知の送信先のSNMPマネージャを指定するには、グローバルコンフィギュレーションモードで

snmp-server host コマンドを実行

(config)# snmp-server host < IPアドレス > [ traps | informs ] [ version < 1 | 2c | 3 <auth | noauth | priv> > ] < コミニュティ名 | ユーザー名 >

<IPアドレス>には、通知の送信先のIPアドレスを指定します。

[ traps | informs ]は、通知する方式を選択、SNMPv1の場合は trapsのみ指定可能になります。

[ version ]には、1、2c、3 のいずれかを指定。v3 の場合は auth、noauth、priv を選択します。

<コミニュティ名 | ユーザー名>では、v1とv2では認証のコミニュティ名を指定して、

v3では認証のユーザー名を指定します。

◼︎ トラップの有効化

SNMPトラップやSNMPインフォームを有効化するには、グローバルコンフィギュレーションモードで

snmp-server enable traps コマンドを実行

(config)# snmp-server enable traps [< 通知タイプ >]

<通知タイプ>は、特定のタイプだけ通知したい場合はキーワードを指定します。

省略すると、全てのタイプのトラップが有効となります。

◼︎ SNMPv3の設定

SNMPv3では、ユーザー名やパスワードにより認証します。

SNMPユーザーはSNMPグループに参加して、グループ単位でSNMPビューの指定や

セキュリティレベルの設定を行います。

① SNMPグループの作成

SNMPグループの作成するには、グローバルコンフィギュレーションモードで

snmp-server group コマンドを実行

(config)# snmp-server group < グループ名 > v3 < noauth | auth | priv > [ read <ビュー名> ] [ write <ビュー名> ] [ access <ACL> ]

<グループ名>には、作成したいグループ名を指定します。

< noauth | auth | priv >は、いずれかのセキュリティレベルを指定します。

noauthは noAuthNoPriv、authは authNoPriv、privは authPriv

[ read <ビュー名> ]は、読み込みを許可するビューを指定します。

[ write <ビュー名> ]は、書き込みを許可するビューを指定します。

<ACL>には、ACLで許可されたSNMPマネージャだけがアクセスできるようにACL番号を指定します。

② SNMPユーザーの作成

SNMPユーザーを作成するには、グローバルコンフィギュレーションモードで

snmp-server user コマンドを実行

(config)# snmp-server user <ユーザー名> <グループ名> v3 [auth <md5 | sha> <authのパスワード>] [ priv < des | 3des | aes< 128 | 192 | 256> > <privのパスワード>]

<ユーザー名>は、作成するユーザー名を指定します。

<グループ名>は、ユーザーが所属するグループを指定します。

<md5 | sha>による認証を行う場合、authで認証方法とパスワードを指定します。

<priv [ des | 3des | aes ]>で privで暗号化を行うには、暗号化方式とパスワードを指定します。

暗号化レベルには「DES」「3DES」「AES128」「AES192」「AES256」で指定可能。

---

⚫️ CDP設定コマンド

CDPとは、Cisco社独自のプロトコルであり、隣接するCisco機器のどこのポートに

どのようなCisco機器が接続しているのかを検出し、その機器の情報を収集出来ます。

◼︎ CDPの設定

Cisco機器では、デフォルトでCDPが有効になっている為、機器の情報を知られたくない等の

理由でCDPを無効にするには、グローバルコンフィギュレーションモードで

no cdp run コマンドを実行

(config)# no cdp run

「 no 」を指定すると全てのインターフェイスで無効化されます。

逆にCDPを有効にするには、noを付けずに cdp run コマンドを実行します。

また、インターフェイス単位で有効・無効を設定する事が出来ます。

インターフェイス単位で有効・無効を設定をするには、

インターフェイスコンフィギュレーションモードで cdp enable コマンドを実行

(config-if)# [no] cdp enable

「no」を付けると無効になります。

---

⚫️ LLDP設定コマンド

LLDPとは、CDPと同様に隣接している機器を検出する事の出来るプロトコルです。

IEEE802.1ABで標準化されている為、異なるベンダーでも使用する事が可能です。

◼︎ LLDPの有効化

LLDPを有効化するには、グローバルコンフィギュレーションモードで

lldp run コマンドを実行

(config)# lldp run

LLDPは、デフォルトで有効になっていないので、その為LLDPを有効化する必要があります。

また、インターフェイス単位で有効・無効にする事も出来ます。

インターフェイス単位でLLDPを有効にするには、インターフェイスコンフィギュレーションモード

で lldp コマンドを実行

(config-if)# lldp < transmit | receive >

<transmit>を指定する事で、LLDPパケットを送信をインターフェース上で有効化します。

<receive>を指定すると、LLDPパケットを受信をインターフェースでで有効化します。

[ no ]を指定すると、コマンドを実行すると無効化されます。

◼︎ LLDPのパケットの送信間隔

送信時間を変更するには、グローバルコンフィギュレーションモードで

lldp timer コマンドを実行

(config)# lldp timer < 秒数 >

デフォルトでLLDPでは 30秒ごとに情報を送信します。

<秒数>には、指定したい間隔の秒数を指定します。

◼︎ ホールド時間の変更

デフォルトでホールド時間が、120秒間に設定されている為、120秒間情報の更新が

なければ取得した情報を破棄します。ホールド時間を変更するには、

グローバルコンフィギュレーションモードで次の lldp holdtime コマンドを実行

(config)# lldp holdtime < 秒数 >

<秒数>には、指定したいホールドの値を指定します。

◼︎ 再初期化時の遅延時間変更

LLDPの有効化と無効化を繰り返すと、頻繁にLLDPの初期化処理が実行されてしまいます。

これを防ぐ為に、デフォルトでは再初期化の遅延時間を 2秒と設定されています。

再初期化までの遅延時間を変更するには、グローバルコンフィギュレーションモードで

lldp reinit コマンドを実行

(config)# lldp reinit < 秒数 >

<秒間>に指定した値に再初期化の遅延時間を設定する事が出来ます。

◼︎ 送信する情報の変更

送信情報の変更をするに為には、グローバルコンフィギュレーションモードで

lldp tlv-select コマンドを実行

(config)# lldp tlv-select < TLV名 >

LLDPでは自身の情報をTLV(Tpye、Lenght、Value)形式で形式的に隣接機器の送信しています。

<TLV名>には、VLAN情報を表す「port-vlan」や機械システム名(ホスト名)を表す

「system-name」などのTLVを指定する事が出来ます。他にも指定可能なものを下記に示します。

デフォルトでは全てのTLVがを送信する設定となっている為、「no」コマンドで削除する事で

不要なTLV情報の送信を停止する事が出来ます。

| TLV | 内容 |

|---|---|

| management-address | 管理IPアドレス |

| port-description | ポートの説明 |

| port-vlan | VLAN情報 |

| system-capabilities | システム機能 |

| system-description | システムの説明 |

| system-name | システム名(ホスト名) |

---

⚫️ システムログ設定コマンド

システムログとは、システムの動作の記録の事をいいます。

◼︎ システムログの出力先の設定(コンソールライン)

コンソールラインでは、デフォルトでログが出力されるので設定は必要ありませんが、

システムログのレベルは、デフォルトで 7に設定されていますので、これを変更する際には、

グローバルコンフィギュレーションモードで logging console コマンドを実行

(config)# logging console < レベル >

<レベル>には、システムログのレベルの重大度の数値か、 alertsなどのキーワードで指定します。

ログの出力時にレベルの値を指定すると、その数値以下のより優先度の高いレベルの

ログだけが出力されます。

◼︎ システムログの出力先の設定(仮想ターミナルライン)

▶︎ 仮想ターミナル上には、デフォルトではシステムログが出力されません。

システムログを出力させるには、特権EXECモードで terminal monitor コマンドを実行

# terminal monitor

システムログの出力を停止する場合は、terminal no monitor コマンドを実行します。

また、リモートログインがセッションが続いている間だけ有効なので、一度ログオフするとコマンドは無効になります。

▶︎ 仮想ターミナルにおいて、システムログのレベルの変更をするには、

グローバルコンフィギュレーションモードで logging monitor コマンドを実行

(config)# logging monitor < レベル >

<レベル>には、システムログのレベルの重大度の数値か、 alertsなどのキーワードで指定します。

◼︎ システムログの出力先の設定(ルータやスイッチのRAM)

▶︎ ルータやスイッチのRAMにシステムログを保存するには、先ず保存するログの

バッファサイズを指定します。サイズを指定するには、

グローバルコンフィギュレーションモードで logging buffered コマンドを実行

(config)# logging buffered < サイズ >

<サイズ>は、バイト単位で指定します。

デフォルト値では 4096 なのでそれ以上の値を設定します。少し値が大きいのですが、

Cisco推奨値は 512000 です。

▶︎ 出力するシステムログのレベルの変更をするには、

グローバルコンフィギュレーションモードで logging buffered コマンドを実行

(config)# logging buffered < レベル >

<レベル>には、システムログのレベルの重大度の数値か、 alertsなどのキーワードで指定します。

◼︎ システムログの出力先の設定(Syslogサーバ)

▶︎ Syslogサーバにログを保存するには、サーバを指定する必要があります。

サーバを指定するには、グローバルコンフィギュレーションモードで logging host コマンドを実行

(config)# logging host < ホスト名 / IPアドレス >

<ホスト名 / IPアドレス>には、サーバのIPアドレスまたはホスト名を指定します。

▶︎ 出力するシステムログのレベルの変更をするには、

グローバルコンフィギュレーションモードで logging trap コマンドを実行

(config)# logging trap < レベル >

<レベル>には、システムログのレベルの重大度の数値か、 alertsなどのキーワードで指定します。

◼︎ システムログ、デバックメッセージのシーケンス番号の設定

スシテムログ及びデバックで表示されるメッセージにシーケンス番号を付加する事で、

ログ表示やデバック表示の形式を変更する事は出来ます。

シーケンス番号を付加するには、グローバルコンフィギュレーションモードで

service sequence-number コマンドを実行

(config)# service sequence-numbers

このコマンドが実行されている時にのみ表示されるので、デフォルトでは表示されません。

◼︎ システムログ、デバックメッセージのタイムスタンプの設定/変更

※ タイムスタンプとは、ログやデバックが表示される際に先頭に表示される時間表記の事です。

タイムスタンプを変更するには、グローバルコンフィギュレーションモードで

service timestamp コマンドを実行

(config)# service timestamp < debug | log > <[ datetime ] [ localtime ] [ msec ] [ show-timezone ] [ year ] | [ uptime ] >

<debug | log>は、ログかデバックのどちらのタイムスタンプを変更するのかを選択する。

[ datetime ]を選択すると、「月/日/時/分/秒」の順番で表示される。

[ localtime ]を選択すると、機器本体のローカルタイムゾーンの時刻を表示する。

[ msec ]を選択すると、ミリ秒単位まで表示される。

[ show-timezone ]を選択すると、登録されているタイムゾーン名が表示される。

[ year ]を選択すると、年が表示される。

[ uptime ]を選択すると、装置を起動してからの経過時間が出力されます。

---

⚫️ NPT設定コマンド

NTPは、正しい時刻からのずれをなくす為に、時刻同期サーバと定期的に

時刻の同期をとる為のプロトコルです。

◼︎ NTPサーバとの同期の有効化

NPTクライアントとして、NPTサーバに対して時刻を要求するには、

グローバルコンフィギュレーションモードで npt server コマンドを実行

(config)# npt server < IPアドレス > [< prefer >]

<IPアドレス>には、同期を取りたいNPTサーバのIPアドレスを指定します。

<prefer>の指定があると、複数のサーバがあった場合、 preferの指定があるサーバと

優先的に同期します。

◼︎ NTPサーバの有効化

NPTサーバとして動作させる為には、グローバルコンフィギュレーションモードで

npt master コマンドを実行

(config)# npt master [< stratum数 >]

<stratum数>には、1 ~15までが指定可能です。

省略すると、デフォルトである 8が設定さsれます。

◼︎ NTP認証の設定

NPT認証を設定する事で、信頼出来るNPTサーバとNPTクライアントの間での時刻同期に

限定する事が出来る。

① 認証機能の有効化

NPT認証の有効化をするには、グローバルコンフィギュレーションモードで

ntp authenticate コマンドを実行

(config)# ntp authenticate

② 認証鍵の定義

認証鍵を定義するには、グローバルコンフィギュレーションモードで

ntp authentication-key コマンドを実行

(config)# ntp authentication-key < 鍵番号 > md5 < 文字列 >

<鍵番号>には、任意の数値を指定する

<文字列>には、8字までの任意の文字列を指定します。

③ 定義した鍵番号の指定

NPT認証で使用する鍵番号を指定するには、グローバルコンフィギュレーションモードで

ntp trusted-key コマンドを実行

(config)# ntp trusted-key < 鍵番号 >

<鍵番号>には、ntp authentication-key コマンドで定義した鍵番号を指定します。

④ 認証が必要なNTPサーバを指定

NPT認証を行うには、同期をするNPTサーバを指定すると同時に、鍵番号を指定する必要が

あります。同期するNPTサーバに対して認証を行うには、

グローバルコンフィギュレーションモードで npt server コマンドを実行

(config)# npt server < IPアドレス > key < 鍵番号 > [< prefer >]

※ NTPクライアント側の機器のみの設定

<IPアドレス>には、同期を取りたいNPTサーバのIPアドレスを指定します。

<鍵番号>には、NPTサーバと共通の鍵番号を指定します。

---

⚫️ ポートセキュリティ設定コマンド

ポートセキュリティとは、主に「不正アクセス」を防ぐ為に利用されるスイッチの

セキュリティ機能です。

◼︎ ポートセキュリティの有効化

ポートセキュリティを有効化するには、ポートをアクセスポートかトランクポートに設定した後、

インターフェイスコンフィギュレーションモードで switchport port-security コマンドを実行

(config-if)# switchport port-security

DTPによりデフォルトで dynamic autoモード等になっていると、ポートセキュリティを

有効化しようとしても実行したコマンドが拒否されます。

◼︎ セキュアMACアドレスの設定

セキュアMACアドレスとは、スイッチに搭載されているLANポート単位に接続を許可された

MACアドレスの事をいいます。

スタティックにセキュアMACアドレスを登録するには、インターフェイスコンフィギュレーションモード

で switchport port-security mac-address コマンドを実行

(config-if) switchport port-security mac-address < macアドレス >

<macアドレス>には、セキュアMACアドレスとして登録したいMACアドレスを指定します。

ちなみに、ダイナミックなセキュアMACアドレスの設定は特にコマンド入力は必要ありません。

ポートセキュリティを有効にしたあと受信したフレームの送信元MACアドレスを

セキュアMACアドレスとして自動的に学習します。

◼︎ セキュアMACアドレスの最大数の設定

1つのインターフェイスに登録出来るMACアドレスの最大数を指定出来ます。

インターフェイスに登録できるセキュアMACアドレスの最大数を設定するには、

インターフェイスコンフィギュレーションモードで

switchport port-security maximum コマンドを実行

(config-if)# switchport port-security maximum < 最大数 >

<最大数>には、そのインターフェイスに登録出来るセキュアMACアドレスの最大数を指定します。

登録可能なアドレスは、デフォルトでは 1つだけになってます。

◼︎ スティッキーラーニングの設定

スティッキーラーニングの設定は、インターフェイスコンフィギュレーションモードで

switchport port-security mac-address sticky コマンドを実行

(config-if)# switchport port-security mac-address sticky

セキュアMACアドレスは、スタティック登録した際のコマンドが running-configに残ります。

しかし、ダイナミックで登録されたアドレスは running-configに記録されず、

スイッチが再起動した場合、登録した内容が消えてしまいます。

そこで、ダイナミックにセキュアMACアドレスを学習し再起動時に再学習しなくてもいいように

スティッキーラーニングの設定を行います。

◼︎ セキュリティ違反のモードの設定

セキュリティ違反した時のモードを設定するには、インターフェイスコンフィギュレーションモードで

switchport port-security violation コマンドを実行

(config-if)# switchport port-security violation < モード >

<モード>には、 [ protect | restrict | shutdown ]のいずれかを指定します。

デフォルトでは、shutdownモード。

◼︎ エラーディーゼル状態の自動復旧

エラーディーゼル状態のなったインターフェイスは、shutdown コマンドを実行した後に、

no shutdown コマンドを順に実行する事で手動で復旧させる事が出来ます。

しかし、自動復旧の設定をしておけば、一定時間経過後に自動的にエラーディーゼル状態から

解除されインターフェイスが有効になります。

自動でエラーディーゼル状態から復旧させるには、グローバルコンフィギュレーションモードで

errdisable recovery cause コマンドを実行

(config)# errdisable recovery cause < エラーの原因 >

<エラー原因>の所は、自動復旧させるエラーの原因を指定します。

allを指定すると、全てのエラー原因で自動で復旧します。

◼︎ エラーディーゼル状態の自動復旧迄の秒数を変更

デフォルトでは、300秒でエラーディーゼル状態から復旧しますが、復旧する秒数を変更するには、

グローバルコンフィギュレーションモードで次の errdisable recovery cause コマンドを実行

(config)# errdisable recovery interval < 秒数 >

<秒数>には、30秒から 86400秒まで指定可能です。

---

⚫️ DHCPスヌーピングの設定

DHCPスヌーピングとは、DHCPの機能を悪用したなりしますを防止する為の機能

◼︎ DHCPスヌーピングの有効化

DHCPスヌーピングは、デフォルトでは有効になっていません。

▶︎ DHCPスヌーピングの有効化するには、グローバルコンフィギュレーションモードで

ip dhcp snooping コマンドを実行

(config)# ip dhcp snooping

上記のコマンドによりDHCPスヌーピングはグローバルで有効にはなっているのですが、 全てのVLANではディセーブル(無効)となる為、 DHCPスヌーピングを有効にするVLANを指定する必要があります。

▶︎ 有効にするVLANを指定するには、グローバルコンフィギュレーションモードで

ip dhcp snooping vlan コマンドを実行します。

(config)# ip dhcp snooping vlan < vlan番号リスト >

<vlan番号リスト>で有効にするvlanを指定します。

VLANの指定カンマ区切りで複数指定するか、ハイフンを使用して範囲を指定する事が出来ます。

◼︎ 信頼できるポートの指定

先程のコマンドでDHCOスヌーピングを有効にすると、全てのポートが「信頼できないポート」と

なります。正規のDHCPサーバが接続されるポートなどは「信頼できるポート」にする必要があります。

「信頼できるポート」にするには、インターフェイスコンフィギュレーションモードで

ip dhcp snooping trust コマンドを実行

(config-if)# ip dhcp snooping trust

[ no ] を先頭に付けると「信頼できないポート」となります。

◼︎ リレーエージェント情報オプション(オプション82)

DHCPリレーエージェント情報オプション(オプション 82)を使用すると、DHCPサーバに転送する、

クライアントから生成された DHCPパケットに有益な情報を追加する事が出来ます。

その情報により、DHCPサーバが割り当てるIPアドレスを決定したりする事が出来ます。

このオプションはデフォルトで有効になっています。しかし、DHCPサーバがオプションに対応して

いないと返答が返ってきません。そこで、リレーエージェント情報オプションを無効にするには、

グローバルコンフィギュレーションモードで

ip dhcp snooping information option コマンドを実行

(config)# no ip dhcp snooping information option

[ no ] を外すとリレーエージェント情報オプションが有効となります。

---

⚫️ DAIの設定

◼︎ DAIの有効化

ダイナミックARPインスペクションは、デフォルとでは有効になっていません。

なので、ダイナミックARPインスペクションを有効化するには、

グローバルコンフィギュレーションモードで ip arp inspection コマンドを実行

(config)# ip arp inspection vlan < vlan番号リスト >

<vlan番号リスト>で有効にするvlanを指定します。

VLANの指定カンマ区切りで複数指定するか、ハイフンを使用して範囲を指定する事が出来ます。

◼︎ 信頼できるポートの指定

デフォルトでは先程のコマンドで指定したVLANに属する全てのポートが「信頼できないポート」と

なります。チェックしなくてもいいポートなどは「信頼できるポート」に設定する必要があります。

「信頼できるポート」にするには、インターフェイスコンフィギュレーションモードで

ip arp inspection trust コマンドを実行

(config-if)# ip arp inspection trust

---

⚫️ AAAを使用したログイン認証設定

AAAとは、Authentication(認証)Authorization(認可)、Accounting(アカウンティング)の略称

◼︎ AAAの有効化

AAAの有効化するには、グローバルコンフィギュレーションモードで

aaa new-model コマンドを実行

(config)# aaa new-model

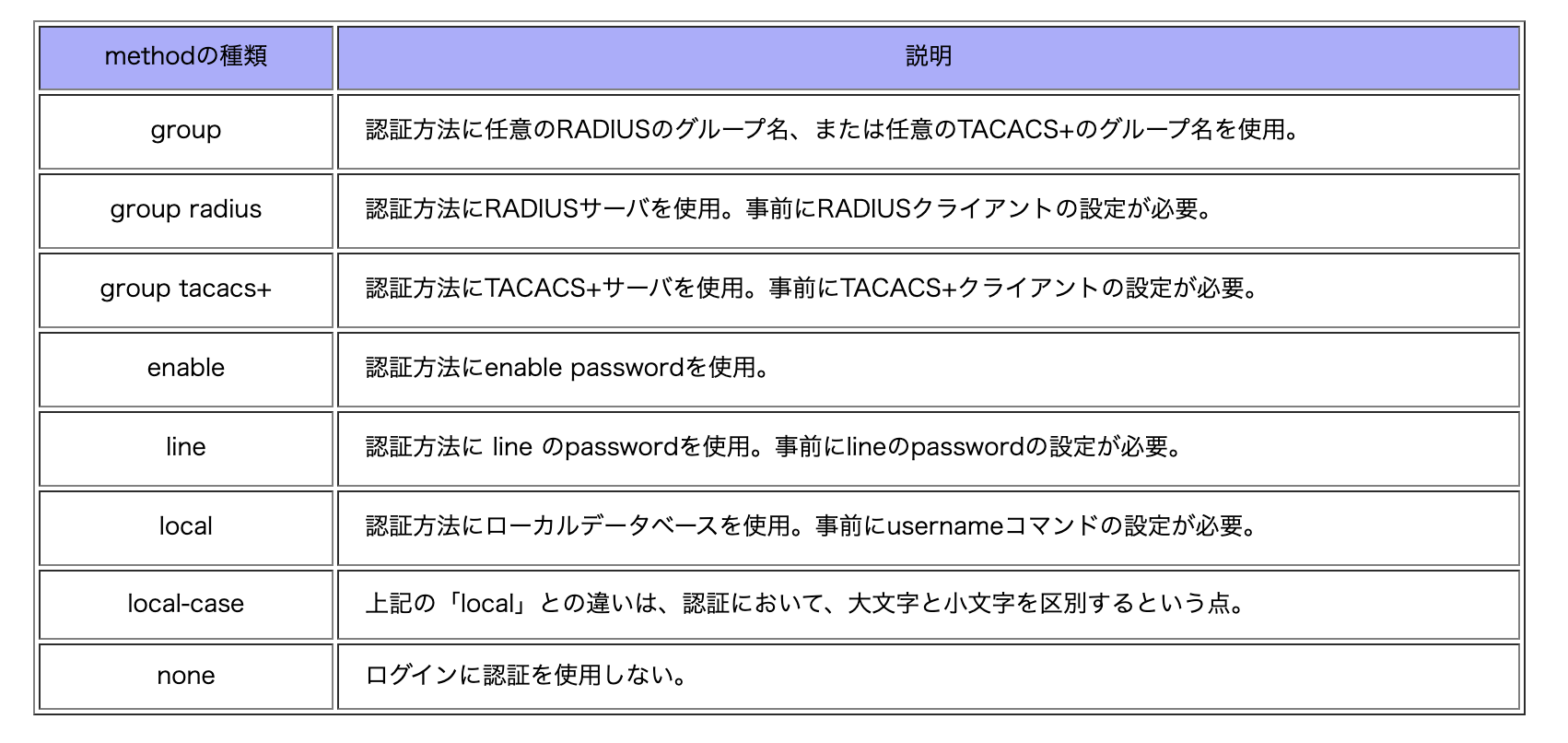

#### ◼︎ ログイン時の認証方式の設定 認証方式を設定するには、まず認証方式のリストを作成する必要があります。 認証方式とは、どの認証方式をどの順番で使用するかを指定したものになります。

① 認証方式のリストの作成

認証方式リストを作成するには、グローバルコンフィギュレーションモードで

aaa authentication login コマンドを実行

(config)# aaa authentication login < default | リスト名 > < method1 > [< method2 >]

<default>を指定すると、指定した認証方式が全てのログイン接続に際に使用されます。

それぞれのラインで異なるリストを使用したい場合は任意の<リスト名>をつけて作成します。

<method>には、指定したいログイン時の認証方式を指定します※3

また、認証方式は複数選択する事ができ、複数選択した場合、<method1>から順番で実行され、

タイムアウトのエラーを受信すると次の<method2>を実行します。

② 認証方式の適用

認証方式を適用するには、ラインコンフィギュレーションモードで

login authentication コマンドを実行

(config-line)# login authentication < default | リスト名 >

デフォルトのリストを適用するには、<default>を指定します。

作成したリストを適用するには、<リスト名>を指定します。

---

⚫️ 補足設定コマンド

◼︎ 自動ログアウト設定

自動ログアウトの時間を設定するには、

ラインコンフィグレーションモードで、次の exec-timeoutコマンド

(config-line)# exec-timeout < 分 > [< 秒 >]

<秒>は省略可能で、省略すると0が自動的に設定されます。

また、<分>に0を指定すると自動ログアウトが無効になります。

◼︎ タイムゾーン設定

国や地域ごとの標準時間帯を「タイムゾーン」と言います。

タイムゾーンを利用する事で、内部的には世界中で同じ時刻(UTC)を使いながらも、時刻を

表示する際はそれぞれの国にあった時刻を表示出来ます。

タイムゾーン設定を設定するには、

グローバルコンフィグレーションモードで、次の exec-timeoutコマンド

(config)#clock timezone < ゾーン名 > < 時> [< 分 >]

<ゾーン名>には、任意の名前を指定(デフォルトはUTC:協定世界時)

<時>には、UTCからの時差を指定

<分>には、UTCからの分差を指定

◼︎ ダブルタギング攻撃対策

ダブルタギング攻撃は、トランクリンクのカプセル化がIEEE 802.1Qの際にネイティブVLANを

利用した攻撃手法です。攻撃者がトランクリンクのネイティブVLANと同じVLANに属している

場合に使用される方法です。

対策として、ネイティブVALNでもタグが付くなどの設定をするといった事をする事で

対策出来ます。ネイティブVALNでもタグが付くようにするには、

グローバルコンフィギュレーションモードで次の vlan dot 1p tag native コマンドを実行

(config)# vlan dot 1p tag native