内容

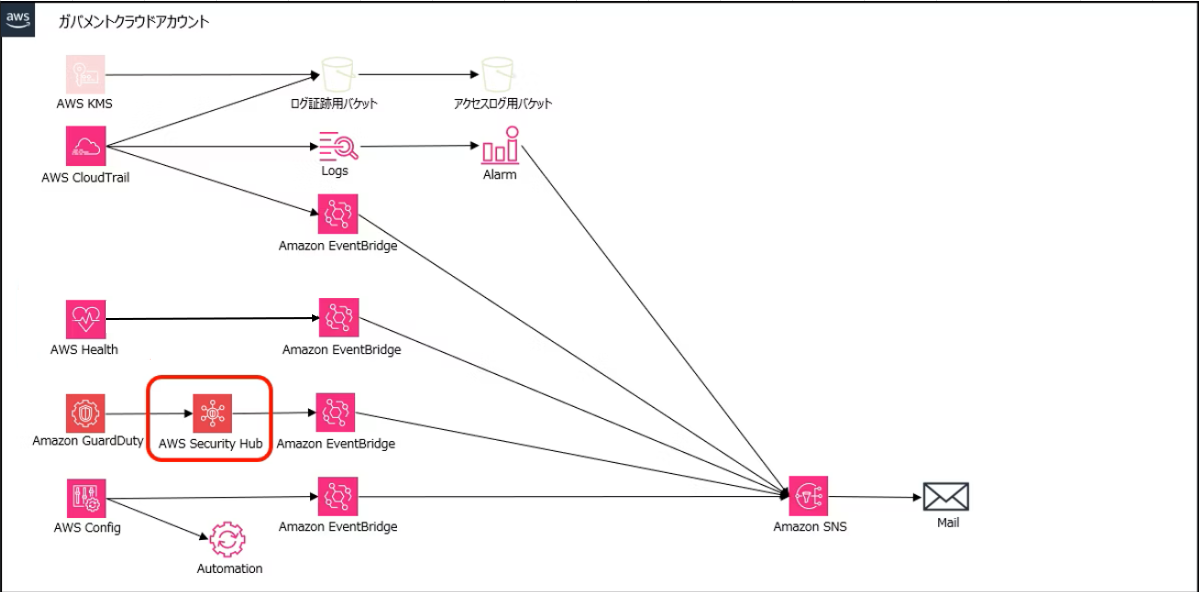

これから本格的にガバメントクラウドの運用フェーズに入っていくということで、今回は運用関連の話を記載したいと思います。ガバメントクラウドでは、「予防的統制」「発見的統制」という考え方のもと、最低限のセキュリティ対策が AWS Organizations の SCP や セキュリティテンプレートで実装されています。今回はその中でも、セキュリティテンプレートで有効化される AWS Security Hub CSPM の運用について記載致します。

本記事は ガバメントクラウド Advent Calendar 2025 の 23 日目の投稿となります。

Security Hub CSPM

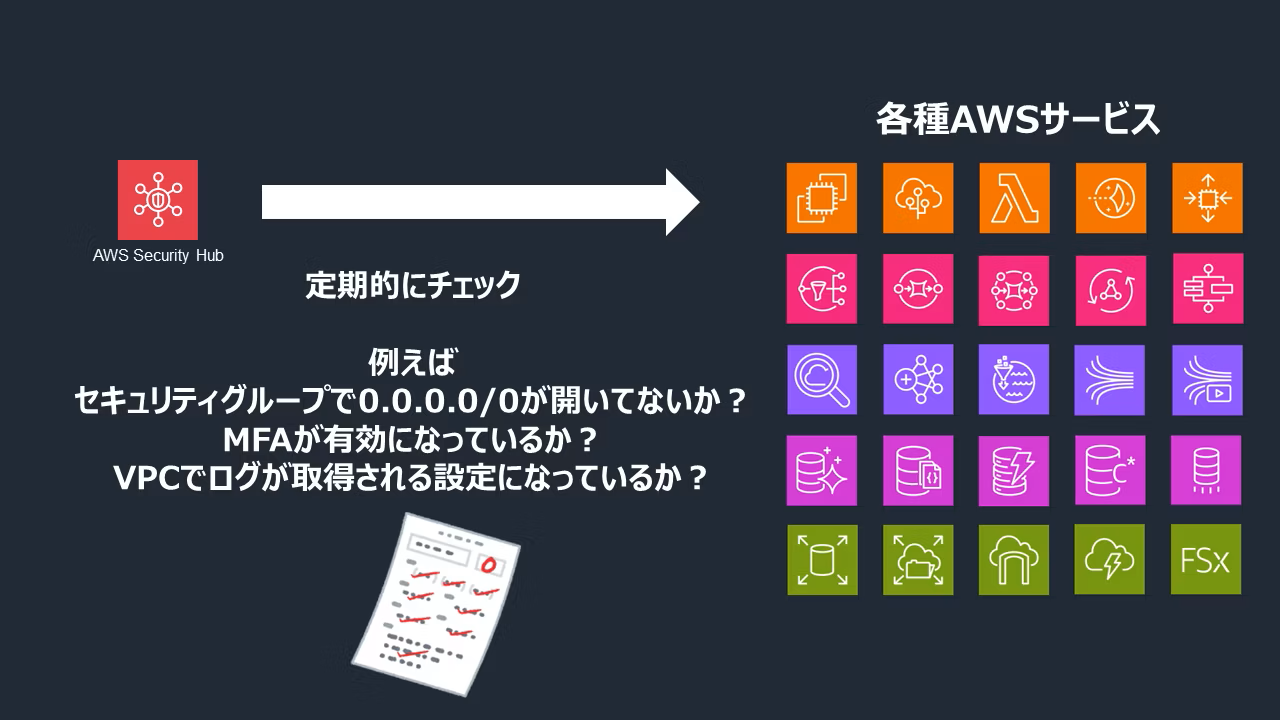

AWS Security Hub CSPMでは、AWS 環境がセキュリティのベストプラクティスや業界標準にどのくらい沿っているかを自動でチェックしてくれる機能があります。例えば以下のような セキュリティ基準が利用できます。

- AWS 基礎セキュリティのベストプラクティス v1.0.0

- CIS AWS Foundations Benchmark v1.2.0

- CIS AWS Foundations Benchmark v1.4.0

基準ごとに細かい内容は異なりますが、チェックされる項目の例は下記のような感じのものがあります。

- セキュリティグループで 0.0.0.0/0 が不用意に開いていないか?

- IAM ユーザーで MFA が有効になっているか?

- VPC フローログが有効になっているか?

運用フェーズでの確認項目

Security Hub のチェック項目は、AWS 側のアップデートにより定期的に追加・変更が行われます。そのため、運用フェーズに入ってからも継続的に内容を確認していくことが重要です。

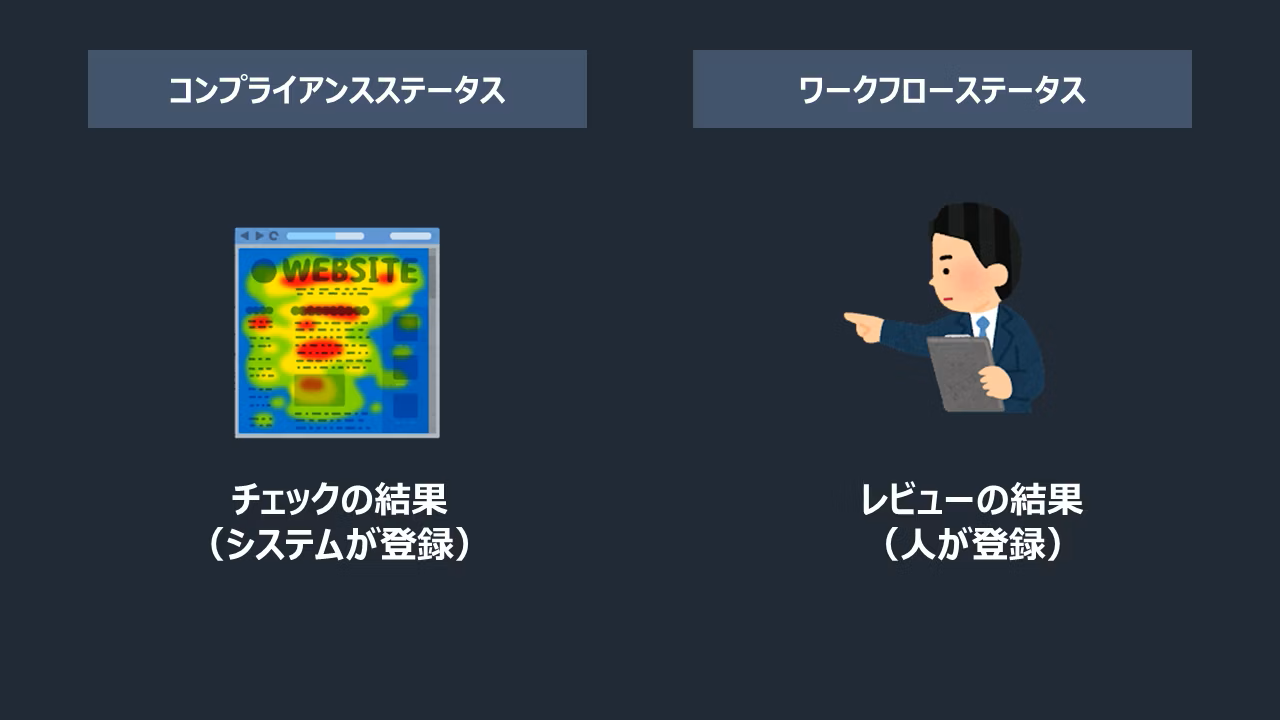

Security Hub で検出される項目には下記2つのステータスが設定されています。

-

コンプライアンスステータス

システムが自動的に判定した結果を示すもので、「PASSED」や「FAILED」などの状態が表示されます。 -

ワークフローステータスで

運用者が手動で変更できるステータスとなっており、「SUPPRESSED」「RESOLVED」などを設定できます。

コンプライアンスステータスが「FAILED」となっている項目については、確認が必要な項目となりますが、設計上の理由からあえて対応しない、もしくは対応する必要がないケースも存在します。そのような場合には、運用上の判断としてワークフローステータスを適切に管理していくことが効果的です。

対応不要なアラートの抑制

例えば、あるチェックで以下のリージョンが対象になっているとします。

- ap-northeast-1

- us-east-1

- ap-northeast-3

このうち、設計上 us-east-1 や ap-northeast-3 を使用しないのであれば、それらのリージョンで FAILED になっていても実質的な対応は不要です。こういった場合は、ワークフローステータスを「抑制済み(SUPPRESSED)」に変更することで、不要なアラートを抑制できます。

対応不要なアラートをそのまま放置している「本当に対応が必要なアラートが分かりづらくなる」といった状況になりがちです。そのため、アラート抑制することで対応状況の管理を行っていきます。

GCAS のドキュメント(「発見的統制内容(AWS 編)」)にも、アラート抑制について次のように書かれています。

Security Hubのダッシュボードは複数のソースからアラートを集約するため、事象の全体像を把握に役立つ。ただし、製品がSecurity Hubではないアラートには全ての情報が含まれるわけではないため、詳細を確認するためには事象のソースとなる製品、リソースを確認する。対処が不要な事象の場合、以後の通知を抑止するため、ワークフローのステータスを「抑制済み」に変更する。

まとめ

アラート確認・対応・抑制により「アラートが多すぎてよく分からない」状態を防ぐことができます。定期的な確認を行い、セキュリティスコアで高得点を目指しましょう。なお詳しいチェックの仕組みやスコアの計算方法については過去にこちらの記事に投稿しました。