第11回 FIDO東京セミナー @大手町

2024年12月12日、FIDOアライアンスが主催する「第11回 FIDO東京セミナー ~パスワードのいらない世界へ~」に参加してきました。

公開OKのスライドも共有されたので、当日の模様をダイジェストでお伝えします。なお、全てのセッションを取り上げることはできておりませんのでご了承ください。

この記事は当日のメモと記憶を基に書いているので、細かいニュアンスなど少々不正確な部分があるかもしれません。年明けにはFIDO Japan WG YouTube Channelへのセッション動画公開も予定されているので、併せてご利用ください!

一般公開イベントは午後でしたが、午前にメディア向けの記者会見も行っていたそうです。いくつかニュース記事が出ています。

https://www.nikkei.com/article/DGXZQOUC066N60W4A201C2000000/

https://www3.nhk.or.jp/news/html/20241212/k10014666151000.html

https://news.mynavi.jp/article/20241224-3093452/

インターネット文明:人と地球

日本のインターネットの父とも言われる、慶應義塾大学の村井純教授によるゲスト・キーノートです。

慶応義塾大学にはサイバー文明研究センターというところがあります。何故慶応がこの研究をしているかというと、村井教授が昔からインターネットの普及に取り組んでいたのもあるのですが、さらに遡ると、福沢諭吉が世界を巡って情報を伝えたところにルーツがあるそうです。

福沢諭吉の『西洋事情』には世界中に張り巡らされた電柱の上を飛脚が走る絵が掲載されており、これはインターネットに他ならないだろう、という印象的なお話をされていました。

ちなみに慶応義塾大学ではこの絵がプリントされたミニジョッキを販売しているそうです。

SFC(慶應義塾大学 湘南藤沢キャンパス)が作られた1990年にはインターネットの利用率は0.1%でしたが、今や日本に限っていえば120%に上ります。個人の複数デバイス利用が当たり前ということですね。このことは、「デバイスで認証する」という特長をもつパスキーの普及にも繋がります。

あらゆるところにインターネットに繋がったデバイスがある→パスキーで安全にアクセスしよう! ということで締めはパスキーのお話で。

他にも

- 大学でいうと工学部の人だけでインターネットを作っていたのが、現在は法学や経済学も関係するようになった

- 準天頂衛星の7機運用を目指しており、実現すると日本の周りに常に4機は存在することになるので、高さも含めて正確な位置がわかるようになる

など、パスキーやセキュリティに限らず“インターネット文明”の興味深い話が盛りだくさんのセッションでした。

FIDOアライアンスからのアップデート

FIDOアライアンスCEO兼エグゼクティブディレクター、アンドリュー・シキア氏によるキーノートです。セッションは英語でしたが、配布の音声レシーバーで同時通訳が行われました。

セッションの中で「パスキーを導入していますか?」という質問があり、会場で多くの人が手を上げました。4年前にも同じ質問をしており、その時から手を上げている人が増えているとのこと。

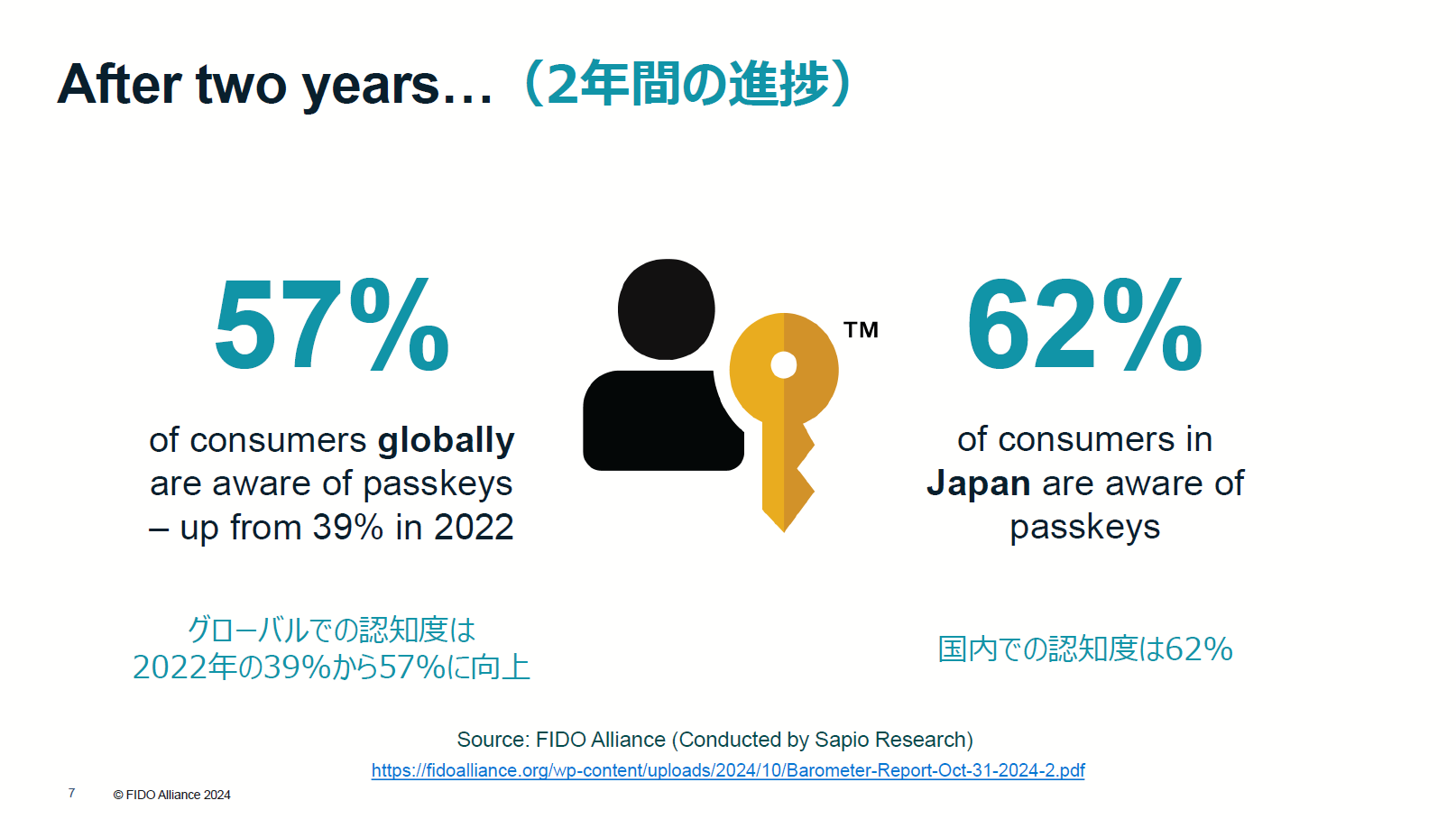

ここ2年間でグローバルでのパスキーの認知度は39%から57%に増加し、日本での認知度は62%になりました。いまやグローバルで150億を超えるアカウントでパスキーが利用可能です。

政府の「国民を詐欺から守るための総合対策」の中にパスキーが盛り込まれるなど、注目度が高まっています。

さらにFIDOアライアンスからのニュースとして、セミナーが開催された12月12日に、パスキー・セントラルの日本語ページが発表されました!

パスキーの紹介から、導入前の検討要素、デザインガイドライン、リソース紹介など、パスキーを導入するにあたって役立つ情報がまとまっています。

Googleによるパスキーへの最新の取り組み

グーグル合同会社デベロッパーアドボケイト、えーじ氏によるセッションです。Googleによるパスキー対応に関するニュースが次々に紹介されました。

Chromeのアップデート

パスキー関連のChromeのアップデートのひとつとして、Related Origin Requestsによって、「.comと.co.jp」など、別のドメインで同じパスキーを使えるようになりました。JSONでドメインを指定すれば、それらに同じIDでログインできるよう設定できます。

また、デスクトップ版ChromeからGoogleパスワードマネージャーで作成・保存したパスキーが、macOSやAndroidなど他のプラットフォームでも使えるようになります。

これらのアップデートについては、えーじ氏執筆のデベロッパー向けブログもご参照ください。

https://developer.chrome.com/blog/passkeys-updates-chrome-129?hl=ja

https://developer.chrome.com/blog/passkeys-gpm-desktop?hl=ja

ロードマップ

以下のような今後のロードマップも紹介されました。

- パスワードマネージャのパスキーをアップデート/削除するSignal API

- 現状Signal APIはRPに保存された情報の通知だけを担い、その後どう処理するかはパスキープロバイダ次第ですが、今後Signal APIで処理までできるようになるということでしょうか

- パスキーとパスワードのインポートとエクスポート

- これはクロスデバイス問題や端末紛失時のリカバリー問題を改善してくれそうな一方で、堅牢度との兼ね合いが気になるところ

- パスキーを使ったシームレスな登録フロー

- まだ検討段階とのことでしたが個人的に注目しています。デモ動画を見る限り、かなり少ないタップ数でスムーズに登録が終わる未来が期待できそうでした(私は怠惰なユーザーなので1タップ1ロードでも少なくしてほしいのです)

ソニー・インタラクティブエンターテイメントにおけるPasskey導入事例

ソニーによるPlayStationへのパスキー導入事例紹介のセッションです。

まず最初にPlayStationでのパスキー紹介ビデオが流されたのですが、リンク先で見ていただければ分かるとおり、パスキー紹介ビデオなのにゲームをしている映像が多いのです。これは「認証はさくっと終わらせてゲームをじっくり楽しんでください」というメッセージなのだそう。

PlayStationではパスワード認証を採用していましたが、皆様ご存知のようにパスワードには多くの問題があります。次の3つが実例として挙げられました。

- アカウントアクセスの問題がCustomer Service Callの大きな部分を占める

- Password List Attack対策など、パスワードに起因する問題にかかるコストは、毎年数十億円

- デバイス毎にパスワード入力しなければいけない

特に最後の「デバイス毎にパスワード入力しなければならない」の煩わしさは、画面に表示されたシステムキーボード上で1文字ずつカーソルを合わせて……というコントローラーによるパスワード入力をしたことのある人なら、誰しも同意できるところではないでしょうか。

これらの解決のため、パスキーを導入することになりました。PlayStationではパスキー導入の効果を最大化するため、パスワードをパスキーで置き換えることを目標にしました。パスキーを登録するとパスワード認証は使えなくなるということです。これを実現するためには、

- 全てのユーザがパスキー登録でき、

- 全てのデバイス上のサインイン画面から

- パスキーを使ってサインイン可能でなければならない

という課題があります。

そこでまず、セキュリティ管理画面に加えて、アカウントリカバリーフローやセットアップ画面、アカウント作成画面でパスキーの作成をおすすめしました。

また、パスワードを置き換えるには、パスキーが使えるデバイスと使えないデバイス両方でのサインインをカバーしなければなりません。パスキーが使えないデバイスの場合は、モバイルはアプリ内のQRコード、PCはEメールによって認証をリクエストすることに。

これらの施策によって、

- パスキーを登録しはじめた人が、登録に成功する割合 88%

- 2段階認証を有効にしていた人のうち、パスキーに移行した人の割合 30%

- パスワードリセットをしようとした人のうち、パスキーに移行した人の割合 29%

- Webサインインにかかる時間のパスキーによる削減効果 24%

というのが現在の成果です。

各段階で適切な設定とテストを行いリスクを最小限に抑えることで、パスワードを完全に置き換えることは可能!

という力強いメッセージを最後に届けてくれました。

[パネルセッション]パスキーハッカソン2024より

2024年6月21日、グーグル合同会社がFIDOアライアンスと連携してパスキーハッカソン2024を開催しました。このイベントの詳細なレポートは以下をご参照ください。

今回は参加チームのうち以下の5チームから各1人ずつが登壇し、パネルディスカッションが行われました。

- Keio University SFC-RG pkLock team – 慶應義塾大学 本多拓翔さん

- SKKN (Waseda University) – 早稲田大学佐古研究室 渡邉健さん

- TOKYU ID – 東急株式会社 津久井日向さん

- Team Nulab (Nulab) – 株式会社ヌーラボ 鈴木智さん

- Nikkei ID – 株式会社日本経済新聞社 浦野裕也さん

はじめにそれぞれのチームから、ハッカソンへの参加動機や制作物などの自己紹介が行われました。各チームの制作物については先ほど紹介したイベントレポートでも紹介されています。「サービスにパスキーを取り入れたい」というだけでなく「より良いユーザー体験を追求したい」「パスキーをもっと広く活用したい」などさまざまな挑戦が行われていたことが印象的でした。

ちなみに自己紹介には制限時間超過を知らせるドラ(モデレーター自腹購入)が用意されていたのですが、登壇者がきっちり時間内に終わらせるものだから、後半の方がわざわざトークを伸ばしてドラの出番を用意する姿がみられました😙

自己紹介後、いくつかのテーマに基づいてパネルディスカッションが行われました。

作ってみて改めて思った、パスキーのいいところは?

東急 津久井さん「なんといってもユーザー体験。ユーザーはパスワードを忘れる、なんならIDを忘れる、ログインできなくなる。公共性の高いサービスなので年齢層の高いユーザーもいる。そんな中でパスキーは誰でも使える」

SKKN 渡邉さん「日本語のドキュメントが多く、開発しやすい。祖母が生体認証とパスキーを使っててびっくりした経験がある。プラットフォームの協力もあり、UXがよい」

他のチームの成果や発表で良いと思ったところは?

pkLock team 本多さん「SKKNが行っていた、VC(Verifiable Credentials;検証可能な資格証明)との組み合わせ」

日経 浦野さん「実際のユーザーにどう見せるか、どうITリテラシーが高くない人に使ってもらうかを考えていたところ」

先に知りたかった、探すのに苦労した情報は?

ヌーラボ 鈴木さん「ユーザーにどんな言葉で示して説明すれば安心してもらえるか。デバイス固定パスキーと同期パスキーの扱いに悩んだ。アイコンで表現したが、むしろ複雑にしてないか不安」

パスキーの普及に向けて、現在の技術やエコシステムにおける最大の障壁は?

ヌーラボ 鈴木さん「プロバイダーによって微妙に違っているところ。オプションが独自だったり、スコープに違いがある」

モデレーター小岩井さん「同期など、利便性とセキュリティのバランスも課題」

→日経 浦野さん「日経の場合はサービス内容が要は新聞が読めるだけなので、可能な限り利便性を重視している」

FIDO認証の取り組みに対する期待

早稲田大学の佐古和恵教授によるセッションです。佐古研究室では暗号やブロックチェーンなどをコアな要素技術とした、セキュリティとプライバシーについての研究を行っています。ひとつ前のパネルディスカッションに登壇していた渡邉さんは佐古研究室のメンバーです(佐古研→さこけん→SKKN)。

そんな佐古教授が思うパスキーの意義は「パスワード認証に代わり、公開鍵暗号技術を活用した認証方式を導入した」こと。

佐古研究室の活動はVerifiable Credentials(VC)/Verifiable Presentation(VP)の普及が一つのターゲットとなります。デジタル証明書によって第三者にお墨付きをもらった属性情報(VC)を、必要なとき必要な分だけ他者に伝える(VP)、というしくみです。例えば「生年月日情報は公開せずに20歳以上であることだけを証明する」といったようなことを目指しています。

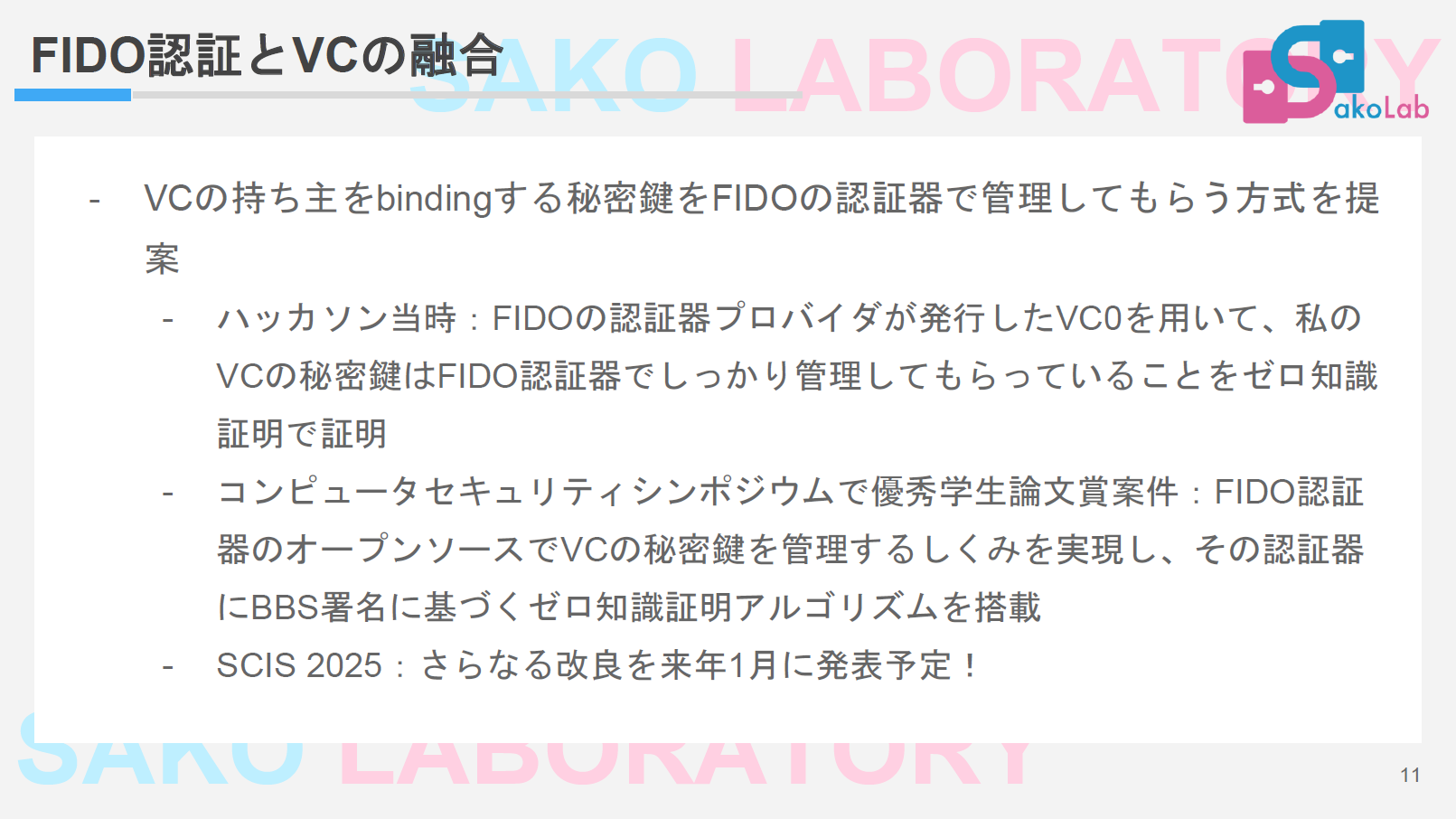

パスキーハッカソン2024でチームSKKNが挑戦したのはこのVCとパスキーの融合でした。

ゼロ知識証明を使って、VCの秘密鍵をFIDO認証器で管理していることを証明したのがハッカソンでの成果。「これは盗まれたVCではなく、秘密鍵を持っているのはちゃんとFIDO認証器を所持している本人ですよ」ということです(この辺りの理解が少々不安……)。

CSS2024での発表ではこれをさらに発展させ、(プロバイダが発行したものではなく)FIDO認証器のオープンソースでVCの秘密鍵を管理するしくみを実現し、BBS署名に基づくゼロ知識証明アルゴリズムも搭載しました。

今年話題になったらしいVCの課題1とも関連してくるのでしょうか? 有識者の見解を聞いてみたいところです。

パスキーの課題に対するセキュリティ心理学的アプローチ

情報セキュリティ大学院大学の稲葉緑准教授によるセッションです。研究者としてはじめは一般ユーザー向けのフィッシング詐欺について研究しようとしていたところ、パスキーによってフィッシング詐欺は割に合わなくなり廃れるのでは?と考え断念したのですが、そのパスキーの普及に課題があるらしいということで現在取り組んでいるそうです。まさに研究中の分野のため、現時点での成果という形で発表してくれました。

フィッシング詐欺が割に合わなくなるには、パスキーが普及することが前提です。しかし、パスキー導入済みの企業でパスキーの利用率が伸びていないと、未導入の企業が導入をためらうのは当然。そこで稲葉研究室では「パスキーを導入している企業の顧客が、もっとパスキーを使うようになる効果的な方法」を研究テーマの一つにしています。

ユーザーにパスキーを利用してもらうにあたっては、以下のような障壁があります。

- 具体的な興味がない

- 顔認証に漠然とした不安をもっている

- 人間は現状維持が好き

パスキーについての説明動画はパスキー作成の意思を促進することがわかりましたが、多くの人は自ら勉強しません。ではどのようにパスキーの登録を促せばよいでしょうか。

ひとつ考えられるのは経済的な動機で促す、つまりポイントを付与することです。これは設定者数を増やす効果自体はあると予測されますが、長期的な視点ではリスクもあります。

- 「セキュリティのため」という意識が芽生えず、ポイントがもらえるサービスでしかパスキーを設定しなくなる恐れ

- 「やらされ感」を誘発し、企業への信頼が低下する恐れ

そこで次は、パスワード登録画面にどのようなメッセージを追加すれば促進効果が高いのかを検証します。

生体認証以外でもログインできると安心感を与える内容や、設定作業の手軽さを伝える内容など、全4種類のメッセージで比較しました。その結果、最も設定可能性が高かったのは「パスワードを使っているアカウントはわずか1年の間に、4人に1人の割合でサイバー攻撃者に盗まれています」というパスワード認証の危険性を伝えるメッセージでした。

これまでのパスキーなどについての認識調査では、「パスワードでも大丈夫」という認識が最も普及を妨げているということがわかっていました。ということは、パスワードの危険性を訴えるメッセージでユーザーは危険性を認識して、パスキー登録へ傾いたのでしょうか? 実はそうではなく、メッセージを読んだ後のユーザーの認識調査でも「パスワードは大丈夫」と思う人が多数、むしろ増えて悪化していたのです。

危険性を訴えるメッセージが最も有効だったのは、企業のセキュリティ対策への信頼感が向上したことが原因でした。信頼できる企業が言ってるから従っておこう、ということでしょう。一方で「よくわかんないけど企業がちゃんとしてくれてるらしい」という安心感は、「企業ちゃんとしてるからパスワードのままでも大丈夫」と思わせてしまう可能性もあります。これが先ほどの認識の悪化に繋がっていたのです。

パスキー促進効果とのバランスはどうなのか、安心感の負の面にどう対応するべきなのか……というところで当日メモの限界を迎えていました。すみません。

どうやら情報処理学会電子図書館で論文が公開されており、誰でも660円で購入できるようなので、気になる方は読んでみてはいかがでしょうか(※私は購入して確認していないので、講演内容の方が情報として新しい可能性もあります)。

[パネルセッション]FIDO認証導入の課題と導入効果、今後の展望2025

- LINEヤフー株式会社 伊藤雄哉さん

- 株式会社NTTドコモ 久保賢生さん

- KDDI株式会社 澤田英樹さん

- 株式会社メルカリ 大井光太郎さん

以上4名によるパネルディスカッションです。パスキーを導入している各社から、現状と今後の展望について語られました。

各社のパスキー導入状況

KDDI 澤田さん「au IDではFIDO登録数1,300万人、スマートフォンのFIDO利用率は70%」

LINEヤフー 伊藤さん「パスキーを設定しているアクティブユーザー数2,700万、パスワードを無効にしているのは4,700万、スマートフォン認証のパスキー利用率50%」

NTTドコモ 久保さん「パスキー利用率49%。2022年9月以降のドコモオンラインショップにおいて身に覚えのない購入の申告0件を継続中」

メルカリ 大井さん「ログイン/アプリ利用中のパスキー利用率51%、パスキー登録者数718万人。メルコインにおけるフィッシング攻撃による被害者数0件。 2024年9月、同期パスキーを持っているユーザーのログイン時にパスキー認証必須化した」

各社でおおよそスマートフォン認証の50%はパスキー認証になっている状況のようです。パスキー導入後のフィッシング詐欺0件というのはかなりキャッチーなのか、各報道でもプッシュされていましたね。

パスキー導入の目的と導入による効果

KDDI 澤田さん「最初の目的は利便性。問い合わせで一番多いのが『パスワードを忘れました』だった」

NTTドコモ 久保さん「当初は利便性を目的に導入した。今はフィッシング対策が必要なところで使えるようにしている」

メルカリ 大井さん「メルカリはフリマと金融サービス(メルコイン)を1つのアプリで使える。セキュリティ被害でいうと、金融サービスを使っている客の方が意識が高くてコンバージョン率が高い」

→企業として認識している被害はモチベーションになったか?

メルカリ 大井さん「メルコインは元々それが目的だった。パスキーの必須化は、セキュリティ被害が許容できないほど大きいというのがトリガーでもあった」

KDDI 澤田さん「導入の効果としては、35%くらい問い合わせが減った。ただしFIDO特有の問い合わせもあり、1件あたりの時間は長くなったりもしている。実際にコスト削減にはなっている」

パスキー導入時の課題

KDDI 澤田さん「カスタマーサービスとの連携は必要だった。実際に足を運んで何度も説明し、納得してもらった」

今後の取組み

LINEヤフー 伊藤さん「パスキー利用のさらなる拡大と、パスキー設定/利用UXの改善。Auto fillへの対応など。また、FIDO認証を簡単に導入できる公開鍵ベース認証提供サービス(PKaaS)のデモを提供中」

メルカリ 大井さん「パスキー必須化によるネガティブな体験を解消する。パスキーにアクセスできないとき、問い合わせではなくセルフサービスで解消できるようにするなど。また、ガイドページやオンボーディングをアップデートしていく」

わたしとパスキー

デジタル庁アイデンティティユニットの林達也氏によるセッションです。さまざまな「○○としてのわたし」から見たパスキーについて語ります。

- 標準化屋として

「えええええ、プラットフォーマーに鍵管理全面的に委ねちゃうの?」- 実体上はとっくになっていたし自然な進化ではあるが、常に「それでいいのか?」という気持ちはある。

- エンジニアとして

「えええええ、Syncedは秘密鍵が通信経路に載るの?」- 当然出る視点だが、これはFIDOとパスキーのスタンスの変化への違和感と捉えるべき。また、Face ID(単一製品)やWindows Hello(一定基準あり)とAndroid(基準はあるが多種多様)など様々あり、ハードウェアの安全性評価は非常に難しい。

- 技術経営者して

「えええええ、後出しで名前(ブランド)変えちゃうの?」- マーケティングとしては大変よくわかるが、混乱するので説明はもう少し丁寧にしてほしい。本件については「フィッシング体制のあるFIDO認証について」(森山光一,板倉景子,2023)2が詳しい。

- 政策支援者として

「まじで正しい(良い)意味でロビイングしてる!」- FIDOアライアンスからのNEWSにもあったように、「国民を詐欺から守るための総合対策」にパスキーの普及促進について記載されるなど。

- アイデンティティアーキテクトとして

- 現実的な技術が既にデプロイされ普及しており、あとはナレッジ、ノウハウと社会受容のタイミングだけ。

- 技術スタックの成熟も目指すべき。パスキーだけではダメで、パスキーを踏まえた設計を検討する必要がある。

- (デジタル庁の)ユニット長して

- 細部の微妙な仕様を把握するのが実はけっこう難易度が高い。変化が激しいため、定期的にキャッチアップすることも必須。

- 採用担当者として

- 当面は経験者の奪い合いになりそうだが、社会受容の為には、是非知見の共有をしたいところ。仮に1億人にパスキーを提供することを考えると、人材育成の要素は十分ある。

- Task Force主査として

- 「行政手続におけるオンラインによる本人確認の手法に関するガイドライン」を改定中。過渡期ゆえに扱いが難しい。

- 利用者として

「動かねえええええええ」- 最近、大幅に改善した……ものの、まだ道半ば感あり。動けば基本的に快適で、なにより安全。

- (FIDOセミナー)登壇者として

- パスワードと同じぐらいmajorでmatureにしたい。秘密のレシピにしないで共有するべき。色々な視点があり、まだまだ課題はある(というお話がこのセッション)。実は去年から課題もメッセージも変わっておらず、去年から今年の進捗は、普及がめちゃめちゃ進んだことくらい。

- 最後に、みんなとパスキー

- とにかく使おう! 使ってみないと始まらない!

デジタルアイデンティティのグローバルランドスケープ

OpenID Foundation理事長、崎村夏彦氏によるセッションです。ご本人のブログにてスライドが公開されているのでご参照ください。

スライドを見ていただければほとんど書くことはないのですが、新型コロナウイルスのパンデミックにより強制的に第八大陸(=サイバー空間)に移住させられた、というのは恐らく皆さんも実感するところであり、印象的です。

またスライドで伝わらない情報としては、「みなさんご一緒に!」「パスキー!」は会場で3回くらいやりました🙂

懇親会

面白かったのが、スポンサー企業や登壇した研究室の展示ブースがある廊下で懇親会が行われたこと。おかげでずっとセッションを聞いていてブースを見る時間がなくても、懇親会中にブースで話すことができました。

写真は慶応義塾大学のチームがパスキーハッカソンで開発したpkLock (ピックロック)です。先述のレポートにもありますが、ハッカソン会場に3Dプリンタを持ち込んで作ったそう。

デモサイトで予約をしてパスキーを設定し、現地でQRコードを読み込んでパスキー認証するとかぎがあく、という一連の流れを実際に見せてもらいました。パスキーはユーザーにつき1つ作成し、そのユーザーが開錠できる時間を事前に設定しておくしくみとのこと。

まとめ

FIDO認証の最新動向や、パスキーを導入して実際どうかという先行者の事情を学べるセミナーでした。全体として、「企業としていかに導入するか」という視点から一歩進んで、「いかにユーザーに使ってもらうか」に焦点を当てたセッションが増えているように感じます3。

個人的に印象に残ったセッションは稲葉准教授による「パスキーの課題に対するセキュリティ心理学的アプローチ」でした。内容の興味深さもさることながら、このような研究が行われFIDOセミナーで講演されること自体が、パスキーの普及が次段階へ移ってきている象徴のように感じられます。また、VCとの連携やスマートロックへの応用など、ユーザー認証だけでないパスキー活用の広がりを感じられたのも良かった点でした。

「とにかく使えるよう」にしようから一歩進んで、いかに便利で安全かを各サービス/プラットフォーマーが競うようになることを期待して、このレポートを終わりたいと思います。

-

崎村氏による解説記事「VC(Verifiable Credentials, 検証可能資格情報)に未来は無いのか」 https://www.sakimura.org/2024/11/6488/ ↩

-

森山光一, & 板倉景子. (2023). フィッシング耐性のある FIDO 認証について. 日本セキュリティ・マネジメント学会誌, 37(2), 27-33. https://www.jstage.jst.go.jp/article/jssmjournal/37/2/37_27/_article/-char/ja/ ↩

-

第10回プログラム https://prtimes.jp/main/html/rd/p/000000028.000037279.html 、第9回プログラム https://prtimes.jp/main/html/rd/p/000000025.000037279.html ↩