アジェンダ

- リージョン

- アベーラビリティゾーン(AZ)

- VPC

- サブネット

- ネットワークACL

- セキュリティーグループ

リージョン

どの国のデータセンターを使うか!

<補足>

サービスによってはリージョン単位ではないものもある。

例)S3,APIGatewayなど

リージョン毎に利用できるサービスが違う。

詳しくは⬇️をみてください

https://aws.amazon.com/jp/about-aws/global-infrastructure/regional-product-services/

アベーラビリティゾーン(AZ)

リージョン内でどのデータセンターを使うか!

<補足>

リージョン内には複数のAZが存在する。

AZは可用性を高めるために物理的に離れた場所にある。

詳しくは⬇️をみてください

https://aws.amazon.com/jp/blogs/news/the-fourth-new-availability-zone-tokyo-region/

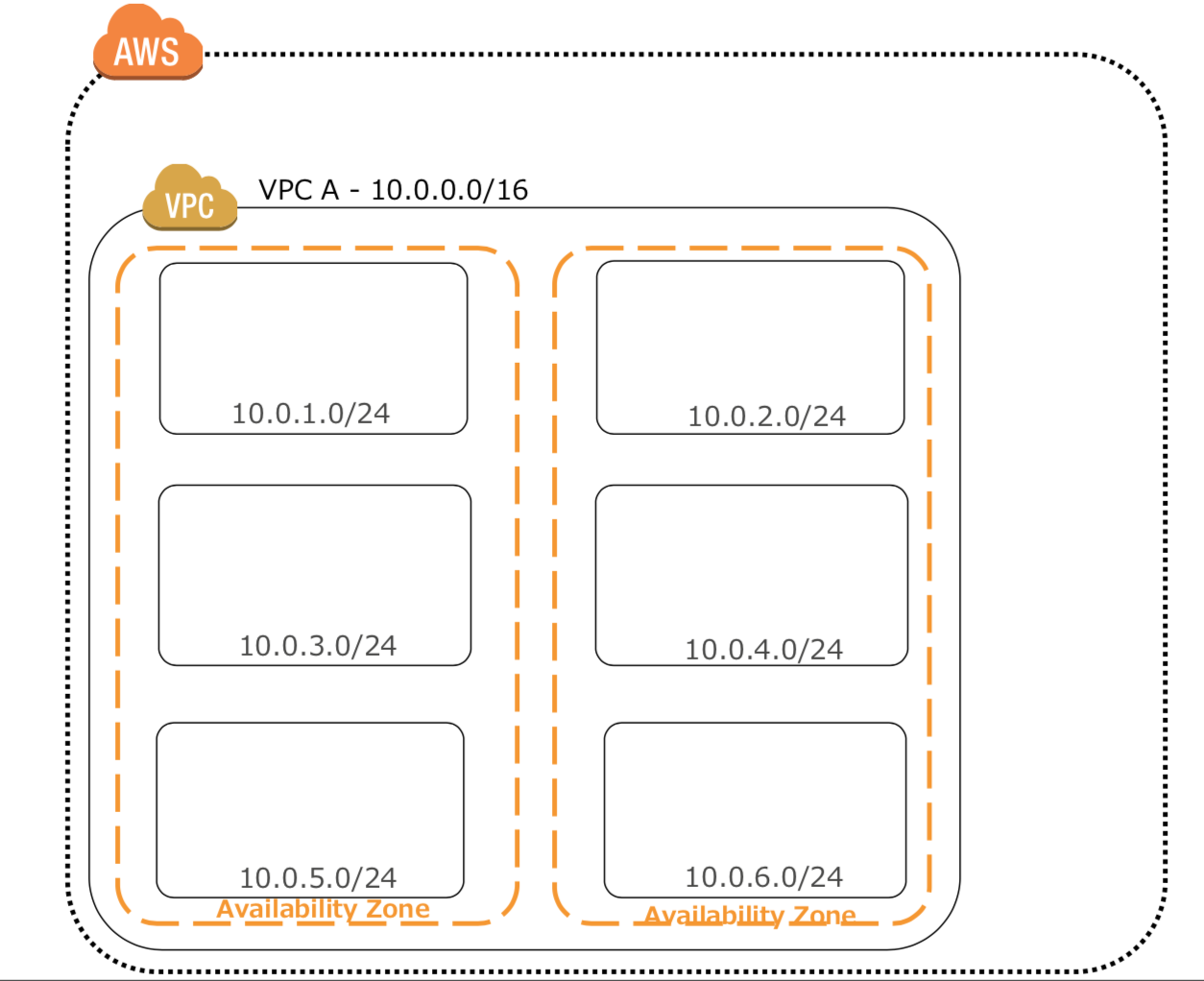

VPC(Virtual Private Cloud)

仮想ネットワークの一番大きい区分

例えるなら 国

<補足>

1.CIDRのサイズは、/28〜/16の間

・CIDRのサイズの設定=VPC内で使用できるIPアドレスの範囲の設定

例)111.111.0.0/16 → 6万5531通りのIPアドレスがVPC内で使えます。

2.VPC作成後はCIDRの変更不可

3.同AZ内で同じCIDR範囲の設定不可

4.VPCピアリングを行う場合、同じVPC範囲同士のピアリング不可

CIDRがわからない人はIPとサブネットマスクを勉強しましょう!

https://www.infraexpert.com/study/ip6.html

サブネット

**仮想ネットワークであり、VPCにぶら下がる区分 **

例えるなら 都道府県

<補足>

1.CIDRのサイズは、/28〜/16の間

2.VPCで設定した範囲以上のCIDRは設定できない。

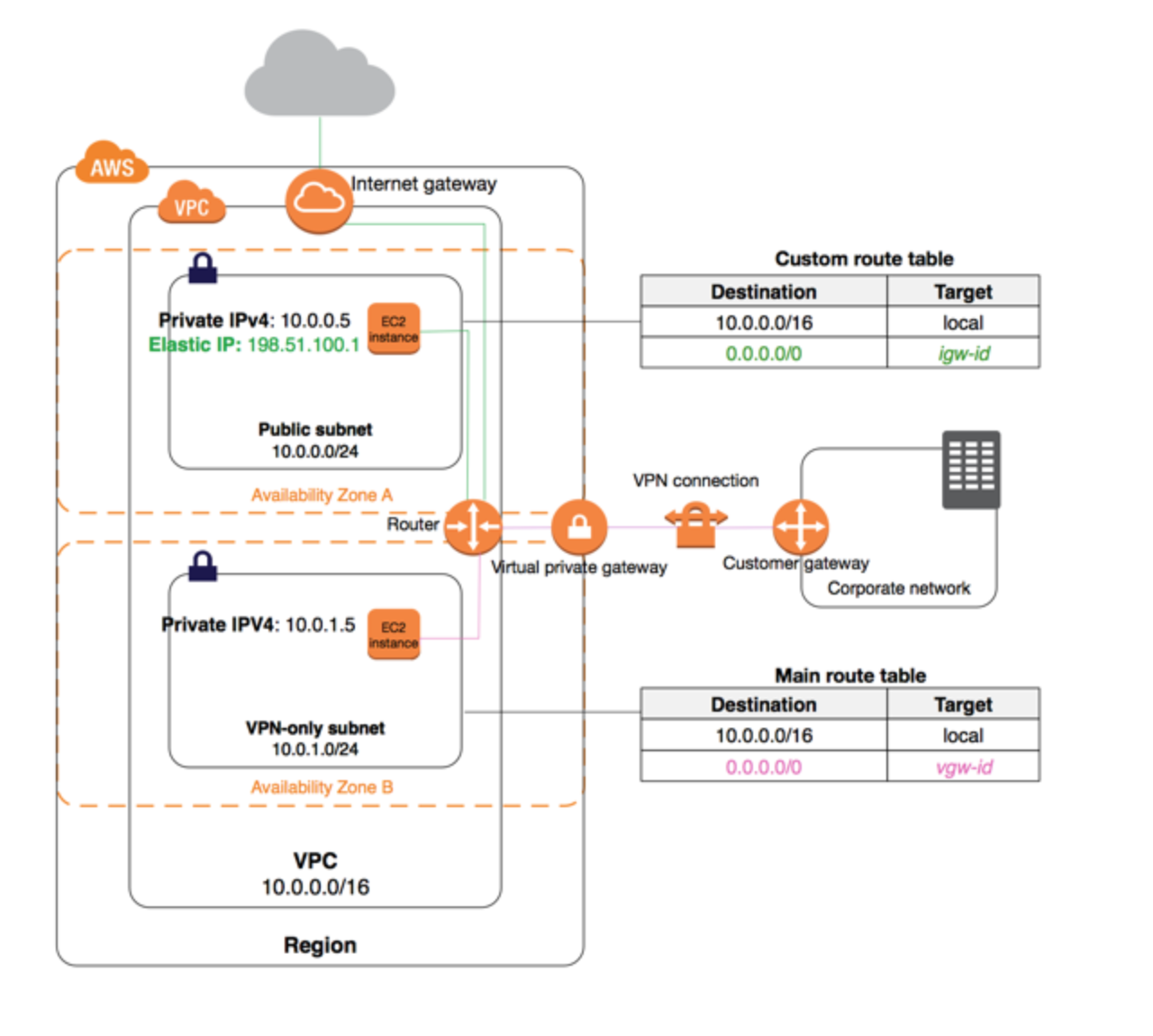

3.サブネット同士のネットワーク設定はルートテーブルで行う。

| 種類 | 説明 |

|---|---|

| メインルートテーブル | デフォルトで紐づけられる、明示的にカスタムテーブルにひもづけると剥がれる |

| カスタムルートテーブル | 独自作成 |

| 4.privateとpublicって何が違うの? | |

| ・internet gatewayにルーティングされている→public subnet | |

| ・internet gatewayにルーティングされていない→private subnet | |

| ※private subnetもNAT経由で Internetにアクセス可能 |

ネットワークACL

**サブネットに出入りするネットワークの制御(ファイアウォール) **

例えるなら 都道府県毎に設置する関所

・INとOUTのネットワークを通信プロトコル/ポート/CIDRの範囲で制御。

・WhiteList/BlackListどちらでもルール作成可能。

・ルールの順位づけ設定が可能。

・ステートフル:戻りの通信はセキュリティグループの設定に関わらず許可されます。(VPCの場合はステートレス)

セキュリティグループ

**インスタンスに出入りするネットワークの制御(ファイアウォール) **

例えるなら 市町村に設置する関所

・INとOUTのネットワークを通信プロトコル/ポート/CIDRの範囲で制御。

・WhiteListでルール作成可能。

・全てのルールが順不同で検証される

・ステートレス:戻りの通信はACLのルールに従いますので許可設定する必要があります。

ネットワークACL/セキュリティグループ解説

・ネットワークACLやセキュリティグループは特定のIPやポートにのみ接続を許可したい場合に用いる。

例)・EC2に入ってくるネットワークをRDSからだけ接続を許可したいなと思ったら、3306ポートのみを開ける。

・このWEBサイト特定にIPの人にだけ見せたいなと思ったら、443ポートか80ポートをIP指定でホワイトリストに設定する。

参考サイト

全般

https://www.slideshare.net/AmazonWebServicesJapan/awswebinar-aws-56260969

vpc

https://dev.classmethod.jp/cloud/aws/expanding-vpc-cidr/

https://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/VPC_Subnets.html

ルートテーブル

https://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/VPC_Route_Tables.html

ネットワークACL

https://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/VPC_ACLs.html#ACLRules

https://dev.classmethod.jp/cloud/amazon-vpc-acl/