概要

HTTPSはend-endの暗号化をするため、エンドポイント以外では暗号化内容をデコードすることができません。自社アプリであれば、デバッガなどで当然暗号化される前、もしくは暗号化されて到着したデータをエンコード/デコード前後にアクセスできますが、他社製アプリやOSの通信などは、一般的には何がやりとりしているか、うかがい知ることはできません。wiresharkでは可能ですが、暗号化に使っている鍵を解析するために、サーバ証明書に含まれる公開鍵と対になる秘密鍵が必要です。

今回は中間者攻撃と呼ばれる手法を使って、httpsのトラフィックをデコードしてみます。

なぜ復号できるのか?

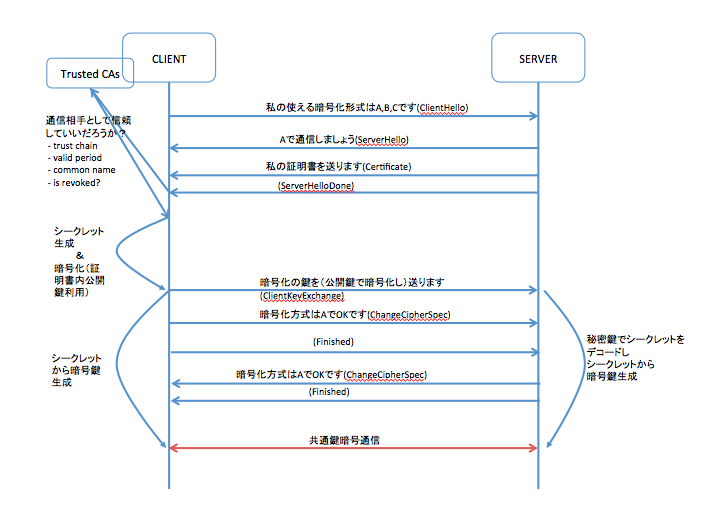

上図はSSL暗号化通信が始まるまでのサーバとクライアントのやりとりをおおざっぱに示したものです。サーバ証明書は公開鍵を含み、公開鍵で暗号化したものは秘密鍵でしかデコードすることはできません(公開鍵暗号方式)。それならば、全ての通信を公開鍵暗号方式にすればいいのですが、公開鍵暗号のエンコード・デコードは計算量が多く負荷が高いため、共通鍵暗号で使用するデータのみ暗号化することでセッションの秘匿性を実現しています。

ただの公開鍵暗号であれば、これでデータ自体は暗号化されるのですが、SSLにはクライアントが通信使用としている相手が本当に通信相手としていいかどうかを確認するため、公開鍵暗号を含む証明書を検証する手順が規定されています。

- クライアントが信頼するCA(認証局)から発行されている証明書であること

- 有効期限内であること

- 通信先相手の名前が正しく記載されていること

- 失効されていないこと

これらを確認した上で、いずれも問題が無い場合のみ、暗号通信を継続します。

この暗号通信にネットワーク上で割り込むためには証明書の秘密鍵を使ってシークレットを取得するしかありません。wiresharkで実現しているhttpsデコードはこの通信に介入してシークレットから秘密鍵を生成し、共通鍵暗号通信をデコードしています。

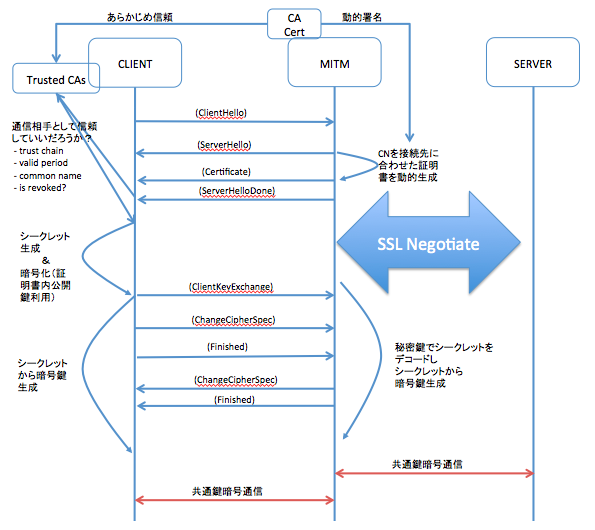

中間者攻撃では、サーバとクライアントの間に、自身がさもそのサーバであるかのようなふるまいをするサーバを設置します。証明書を要求した際に、中間者は、リアルタイムに、有効な、対象サーバを偽装する証明書署名要求を作成し、自身が持っている認証局にて署名を行います。クライアントには何らかの手段で、中間者の認証橋を信頼させておきます。こうすることで、証明書の検証プロセスを不正に通過させます。中間者は、対象サーバとは個別に通信を行うことにより、対象サーバとクライアントとの間における通信を傍受することができます。

これをアクティブに活用することにより、クライアントとサーバ間の通信をデコードして取り出すことができます。

手順

- Javaのインストール

https://www.java.com/ja/download/mac_download.jsp?locale=ja - Jmeterのダウンロード

http://jmeter.apache.org/download_jmeter.cgi - Jmeterの実行

$ java -jar ApacheJMeter.jar

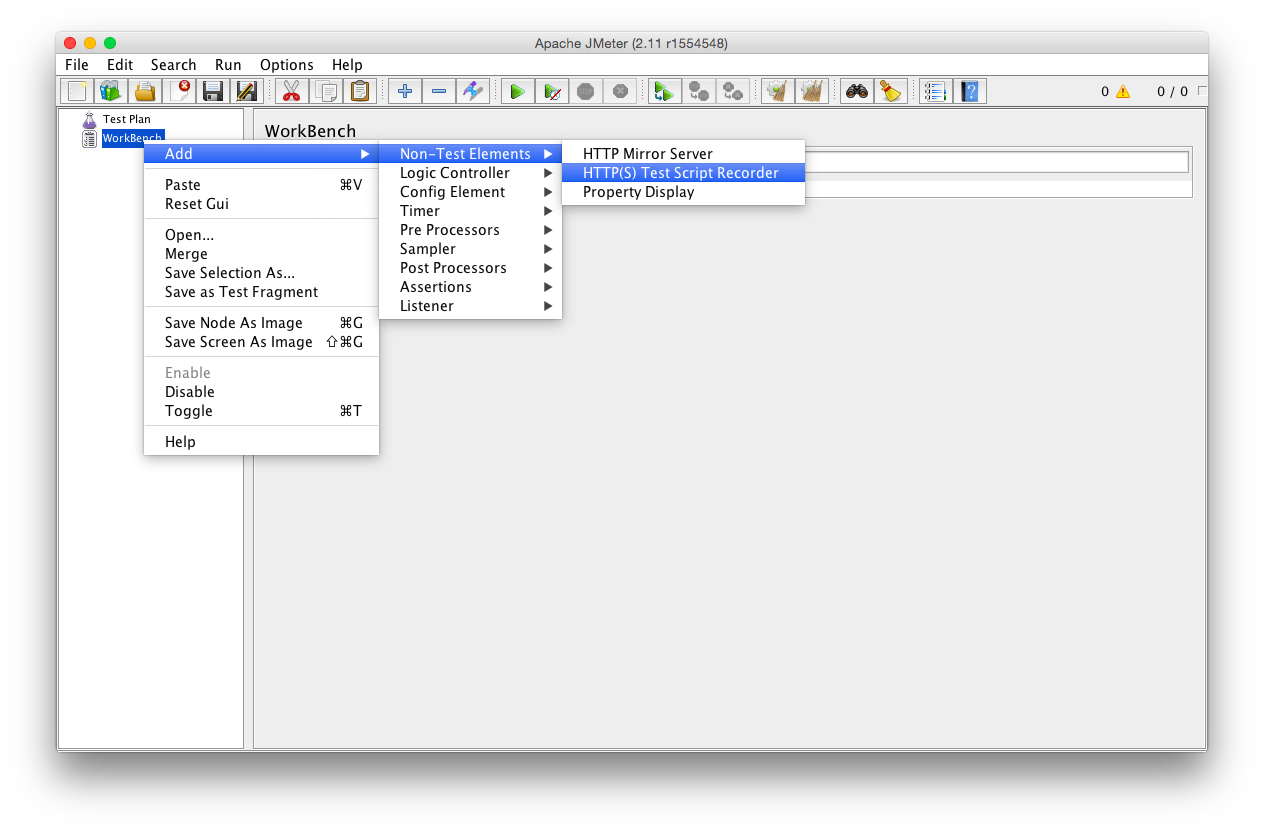

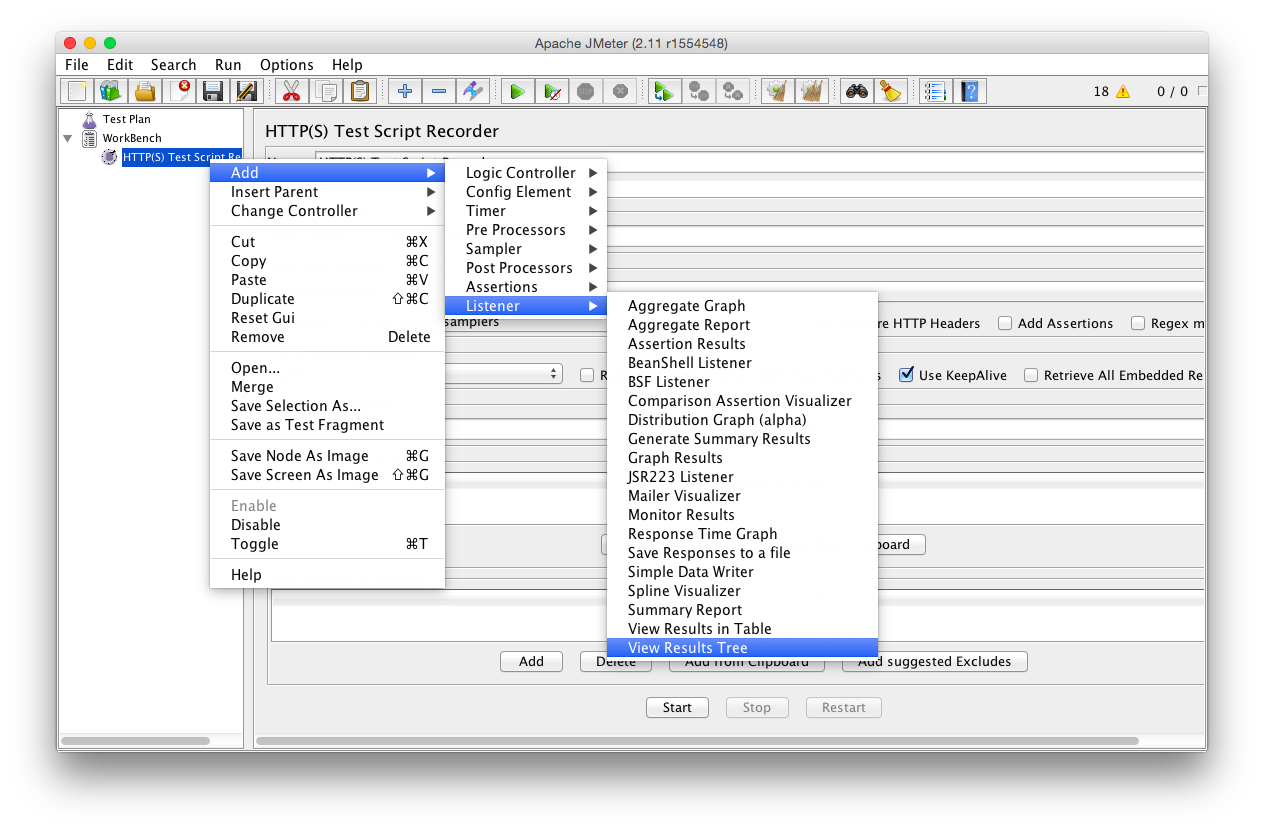

5.追加したRecorderにListenerのView Results Treeを追加します。

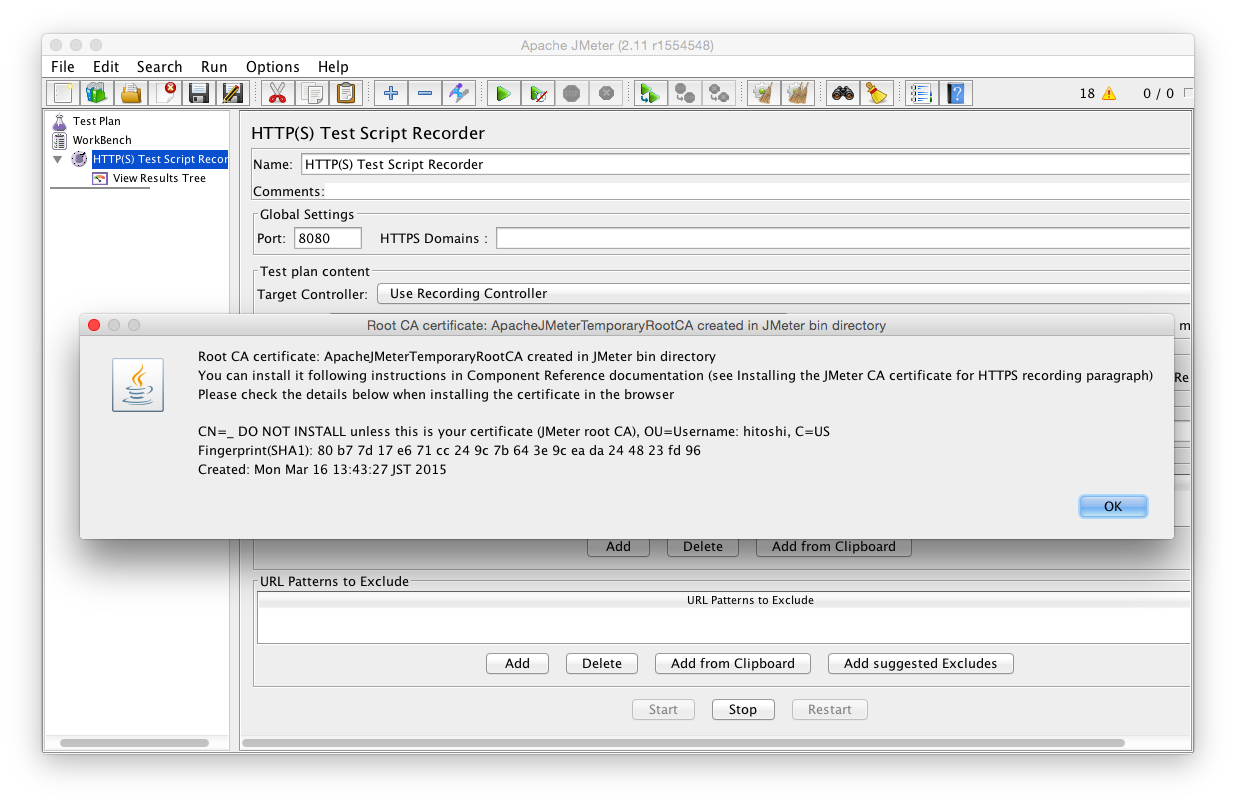

6. HTTP(S) Test Script Recorderを選択し、一番下の[Start]ボタンを押します。

7. 動的に証明書に署名するtemporaryCAのCA証明書をjmeterのbinディレクトリに作成した、という趣旨のダイアログが表示されます。OKをクリックします。

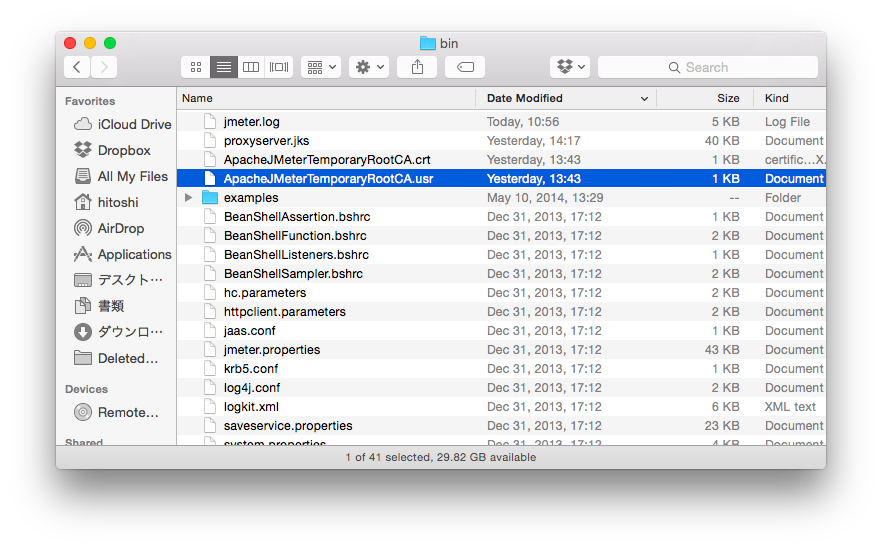

8.Finder上で作成されていることを確認します。.crtファイルをコピーしておくとよいでしょう。

9.取り出したファイルを使って信頼済みCAにします。ここではFirefoxの手順を説明しておきます。FirefoxはOSとは独立した信頼を構成しているため、ブラウザで読み込みます。Chrome/Safariの場合は、Keychainに読み込んでAlways Trustに追加すればOKです。

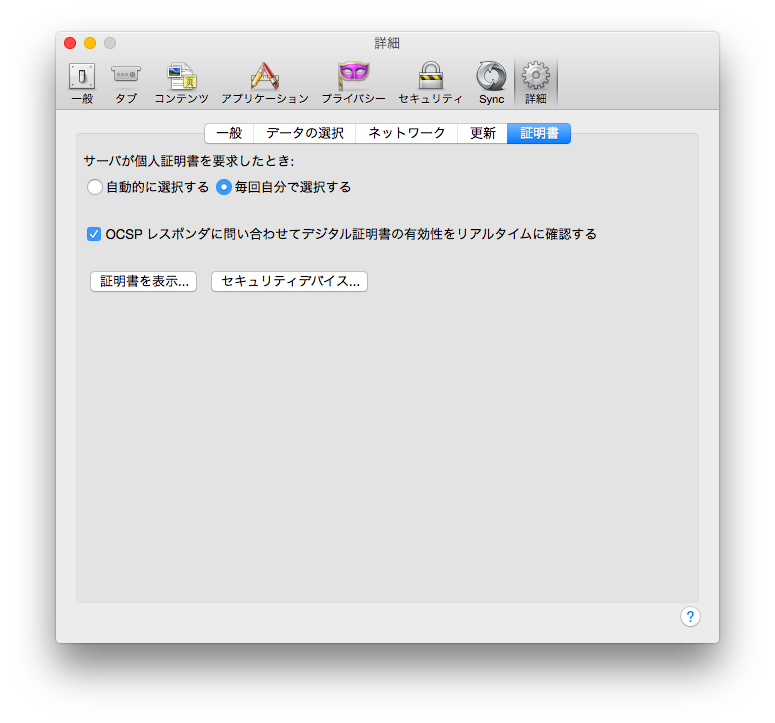

Firefoxを起動して、メニューのFirfox->環境設定->詳細->証明書を表示ボタンを選択していきます。

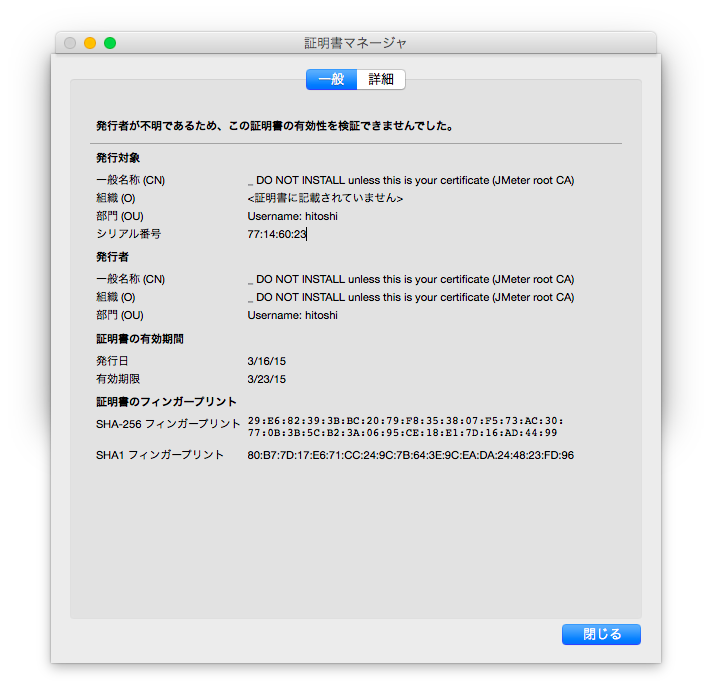

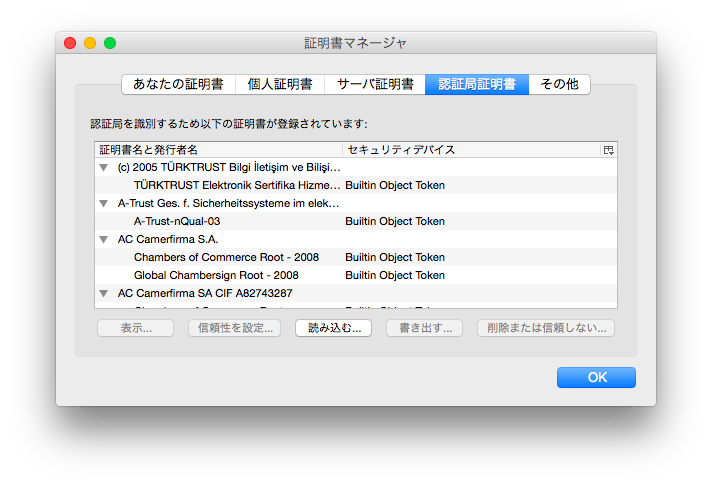

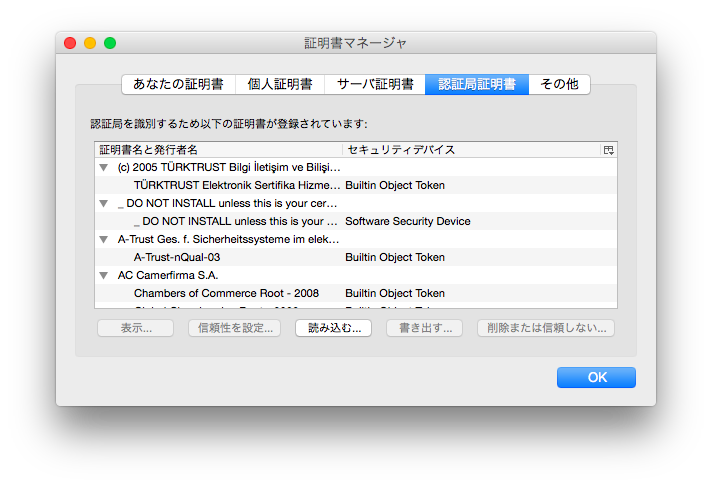

10.証明書マネージャが開きます。認証局証明書->読み込むボタンをクリックします。

ダイアログから、先ほどの.crtファイルを選択します。

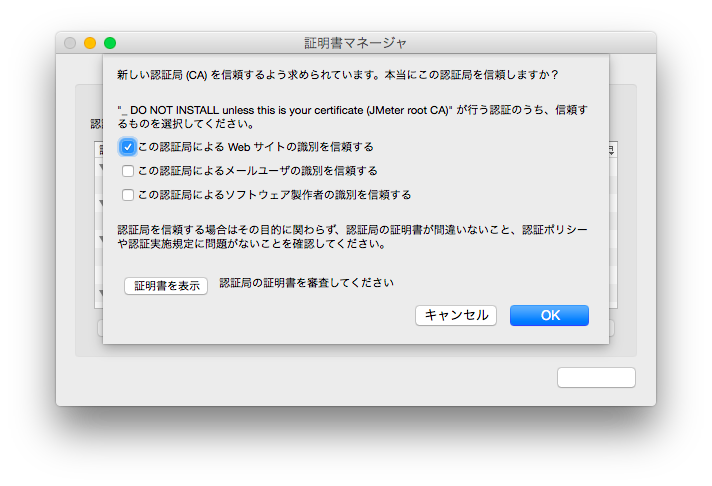

11.信頼の種類を選択します。Webサイトの識別だけチェックしておけばよいでしょう。

また、証明書の表示を押すと中身が表示されます。JMeterでProxyのStart時に表示されたダイアログのSHA-1 Fingerprintと比較すると、読み込もうとしているファイルが確かにそこで生成されたものであるという確認ができますので、併せて実施しておくとよいでしょう。

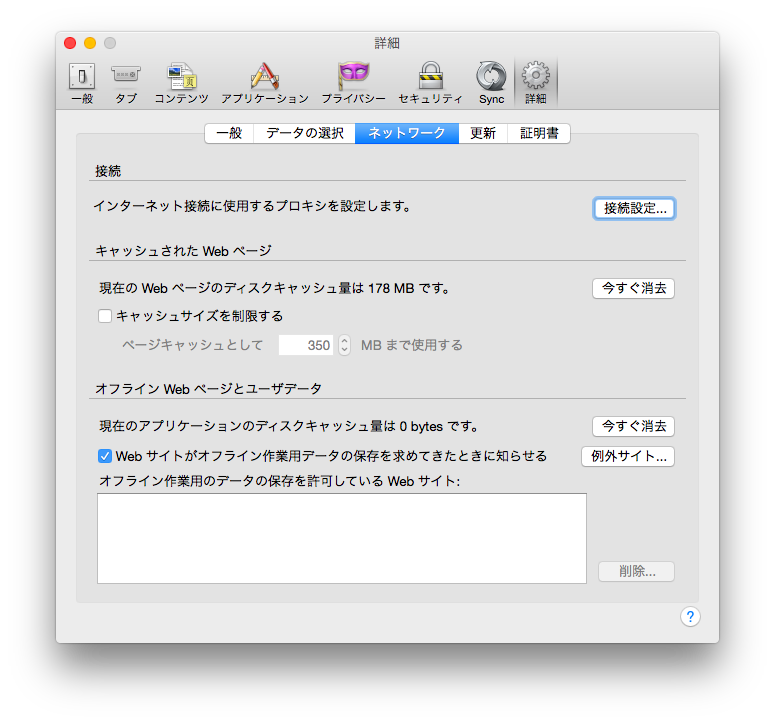

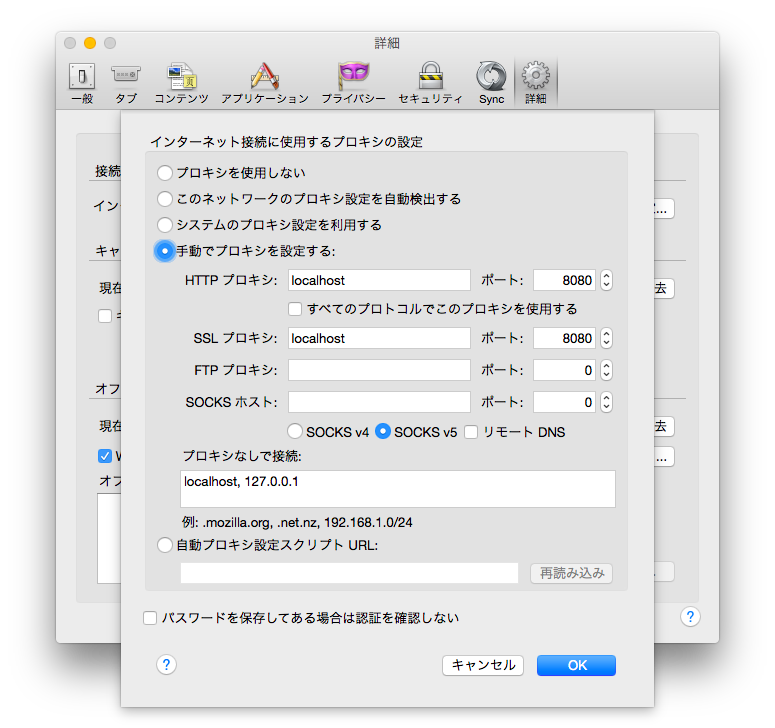

13.次にProxyを設定します。証明書マネージャを閉じるとFirefoxの設定画面に戻っているので、詳細のネットワークを選択します。接続設定ボタンをクリックします。

14.以下のように、手動でプロキシを設定するを選択し、HTTPとSSLプロキシにlocalhost:8080を指定し、OKボタンを押します。

(リモートマシンからの場合はこのJMeterが動作しているマシンのIPアドレスかホスト名を指定します)

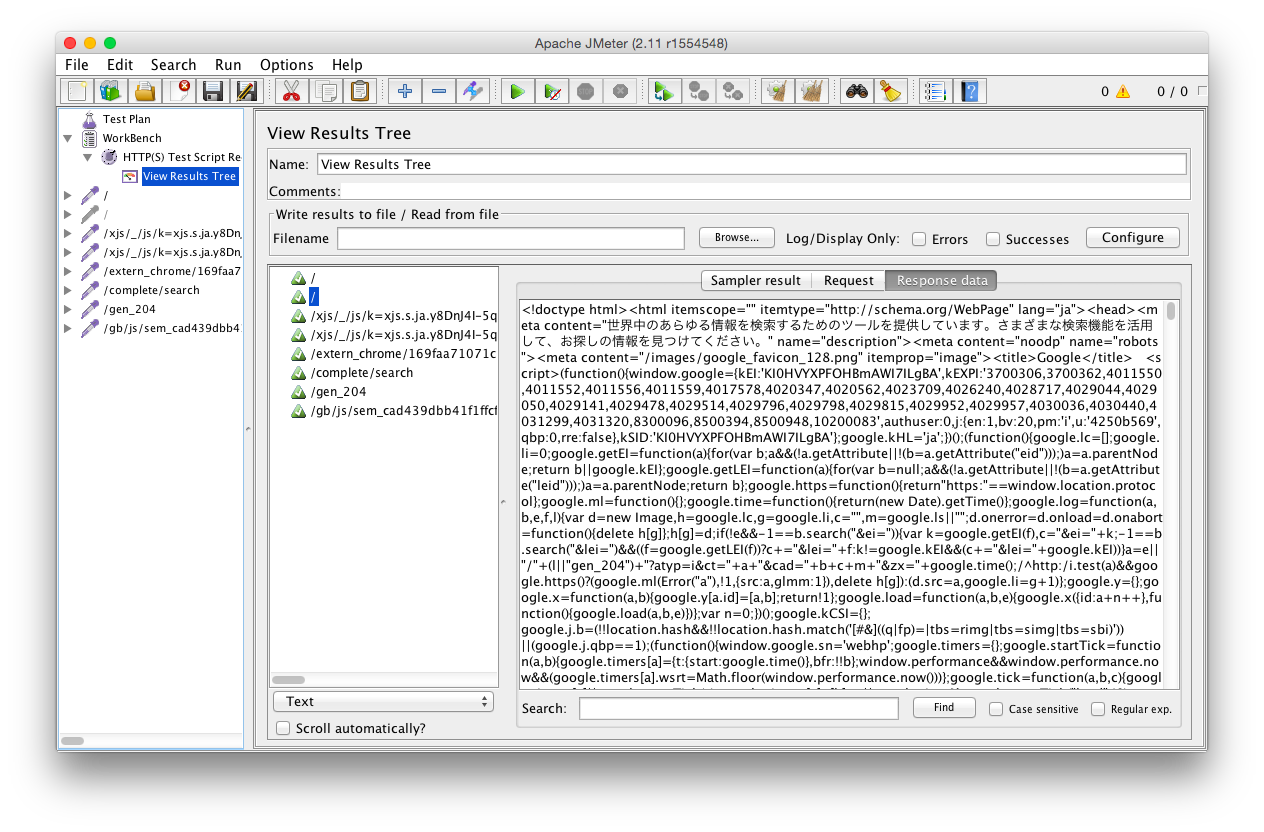

15.設定画面を閉じて、httpsサイトにアクセスしてみましょう。

下記のように、https接続でも、応答がデコードされています。

TODO

生成されるCA証明書の有効期限が短いものになるため、ある程度期間の長いものを生成したいのですが、パラメータがいまのところわかってません。

注意

このように、安易に証明機関を信頼することは即暗号通信を危機にさらすことになりますので、注意しましょう。