前回のSalesforceに続いて、TablueauをAzureADにSSOさせてみた。まだ課題はあるもののとりあえずは実現できたし、備忘録を兼ねて。

シナリオ

すでにOffice365を利用している組織。

データアナリスト向けで、Tableauモバイルアプリからの利用は想定しておらず、PCから利用できればよい。

今回は、Office365とのSSOをゴールにした。

参考にしたもの

TableauからもMicrosoftからも手順は公開されている。

[Microsoft]チュートリアル:Azure Active Directory と Tableau Online の統合

https://docs.microsoft.com/ja-jp/azure/active-directory/saas-apps/tableauonline-tutorial

[Tableau]Azure Active Directory での SAML の構成

https://help.tableau.com/current/online/ja-jp/saml_config_azure_ad.htm

事前にやっておいたこと

・Tableauにユーザーを作成すること。ユーザーこの後作業するAzureADの管理者ユーザーのUPNと同じアカウント名で作成。

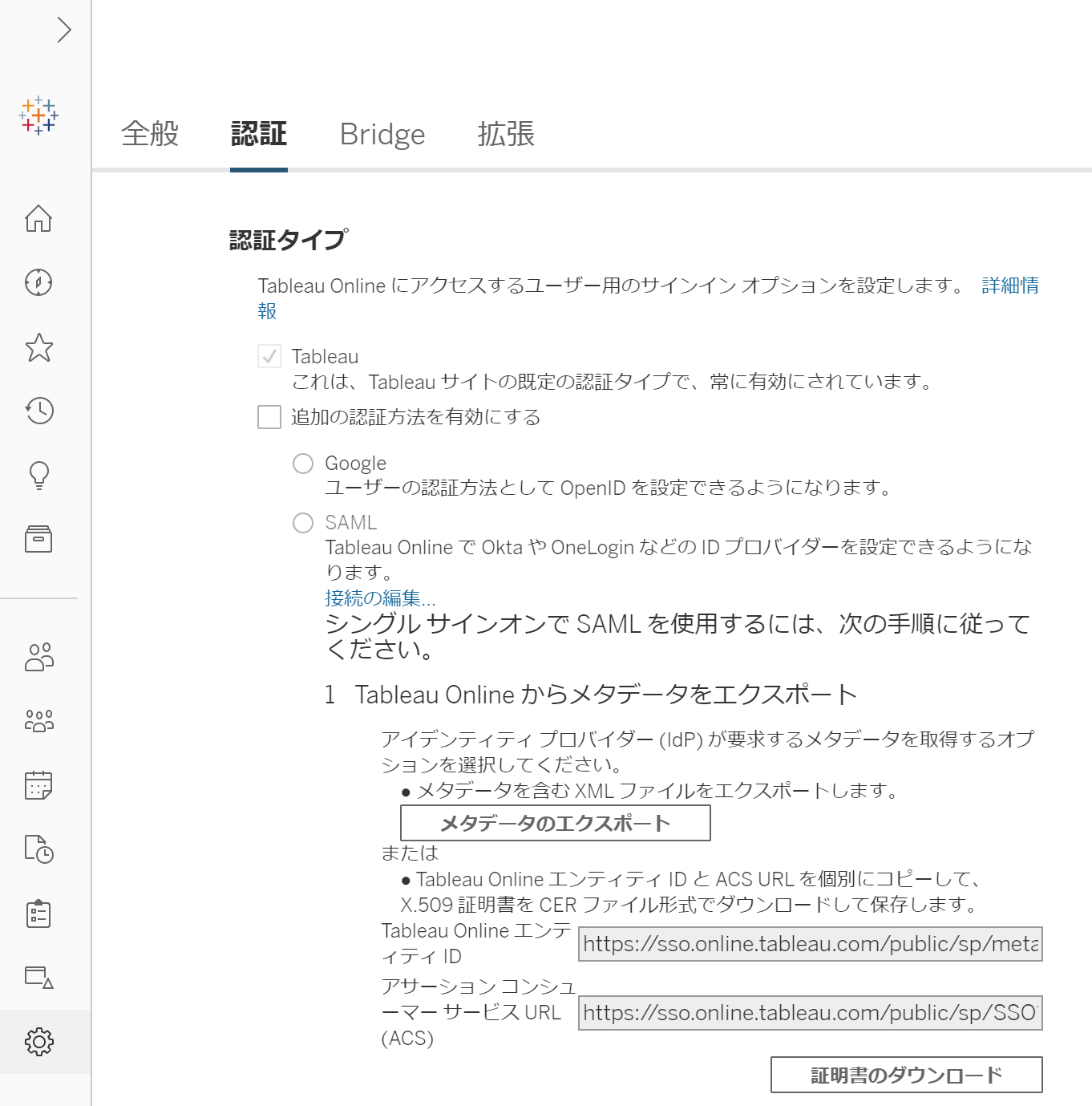

Tableauでの設定

Tableauに管理者アカウントでログインして、設定→認証→追加の認証方法を有効にする、の接続の編集を選択

アサーション コンシューマー サービス URL (以下ACS)欄とエンティティ欄のURLを控えておく(あとでAzureADに入力する)

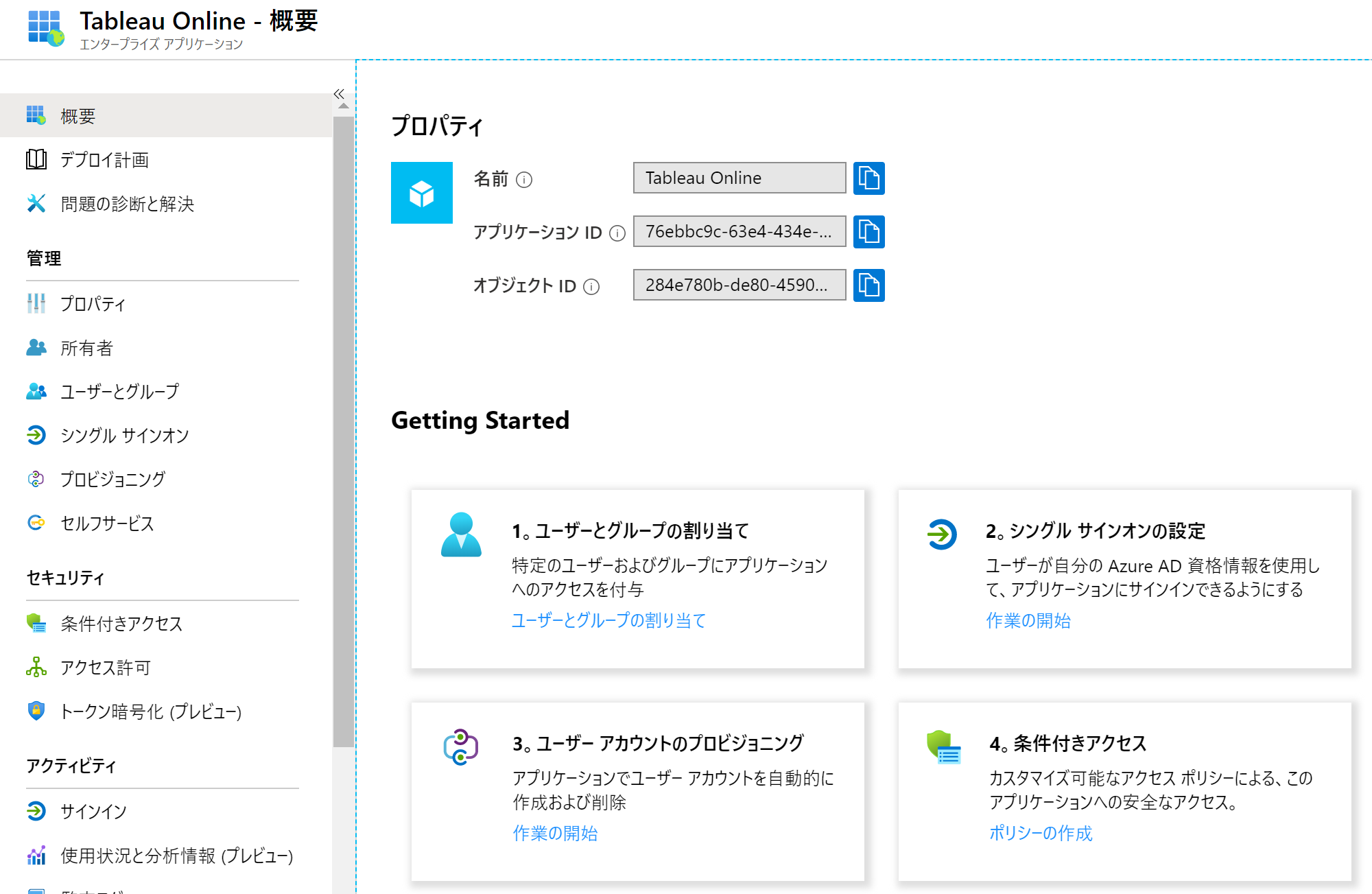

AzureADでの設定

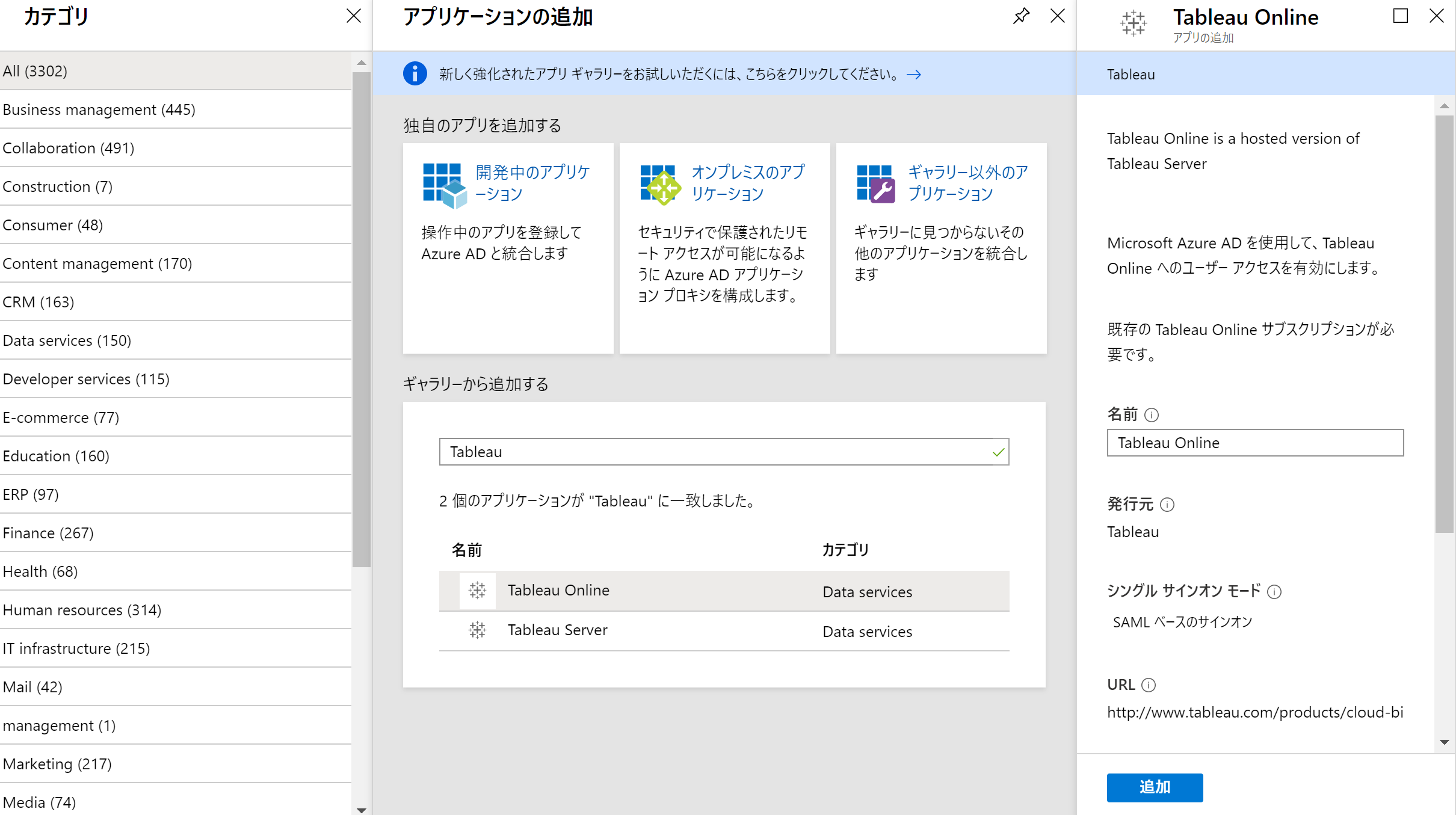

AzureADのエンタープライズアプリケーション→新しいアプリケーションを開く。

「ギャラリーから追加する」で検索すると表示されるので、選択して追加。

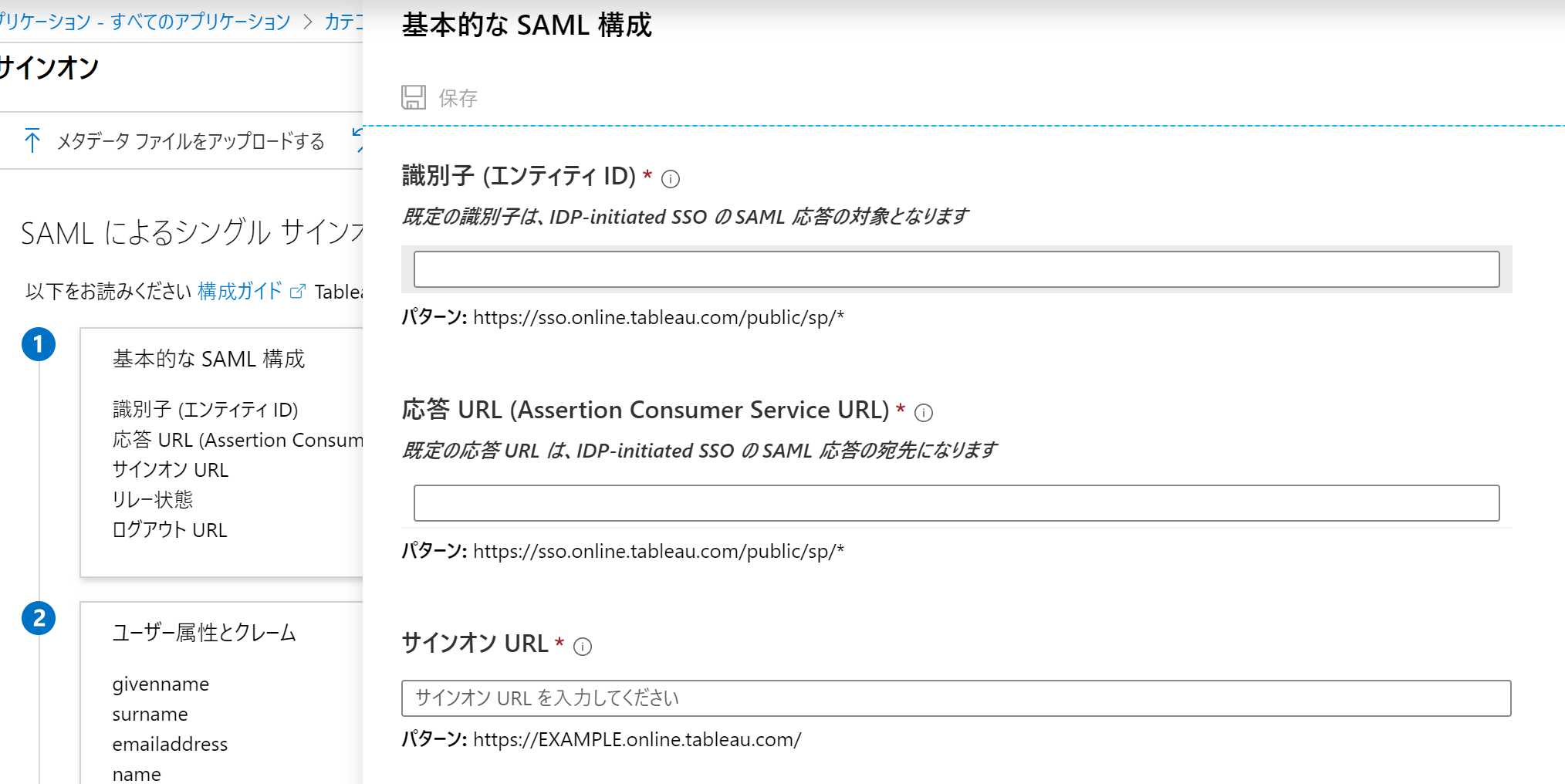

各欄にそれぞれ入力して保存。

| Tableau Online | → | Azure AD |

|---|---|---|

| エンティティのURL | 識別子(エンティティID)欄 | |

| ACSのURL | 応答URL欄 | |

| ACS用のURLを一部書き換え (以下参照) |

サインオンURL |

変更前 https://sso.online.tableau.com/public/sp/metadata?alias=xxxxxxxx

変更後 https://sso.online.tableau.com/public/sp/login?alias=xxxxxxxx

(metadataをloginに変更する)

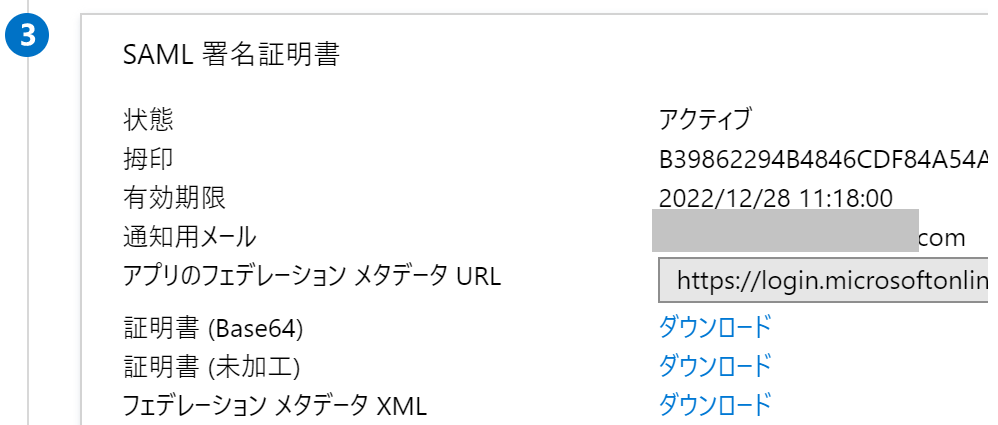

3のSAML署名証明書の、フェデレーションメタデータXMLをダウンロードする。

4のTableau OnlineのセットアップのURLを3つとも控える必要なし。

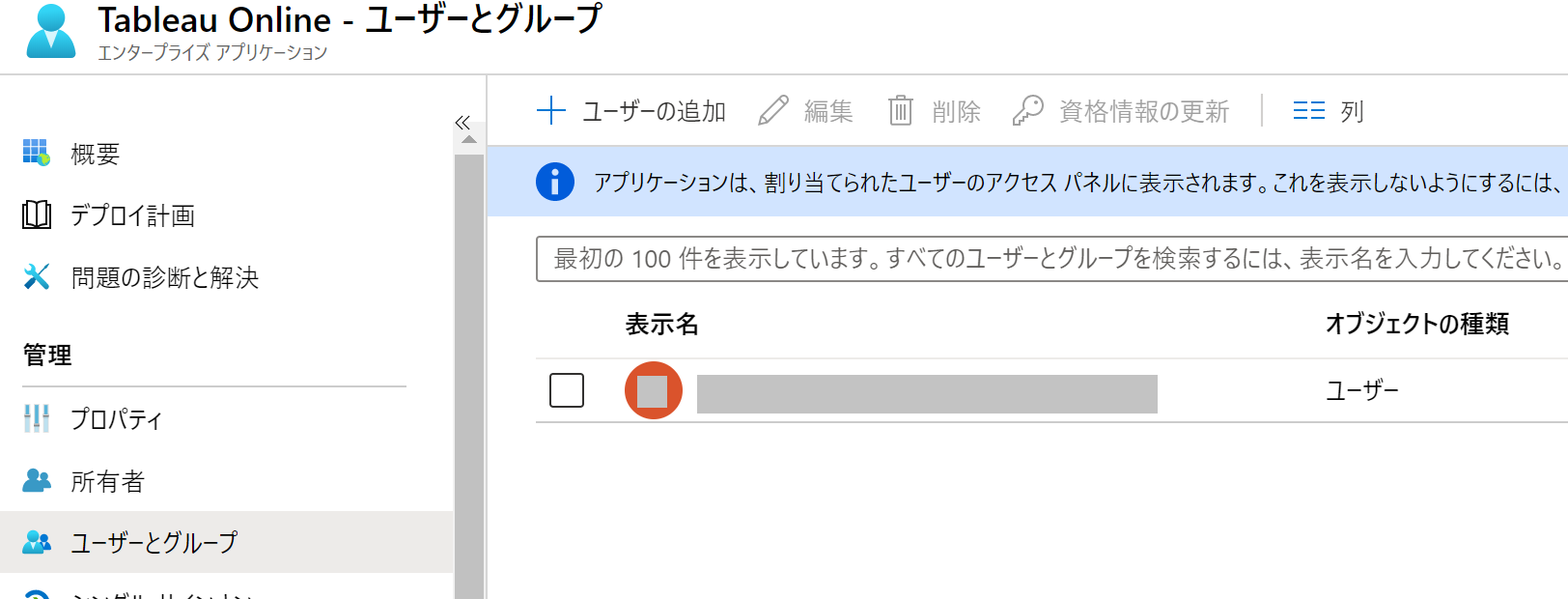

ユーザーとグループで、管理者用アカウントテスト用とは別のテスト用ユーザーを割り当てる。

Tableauでの設定

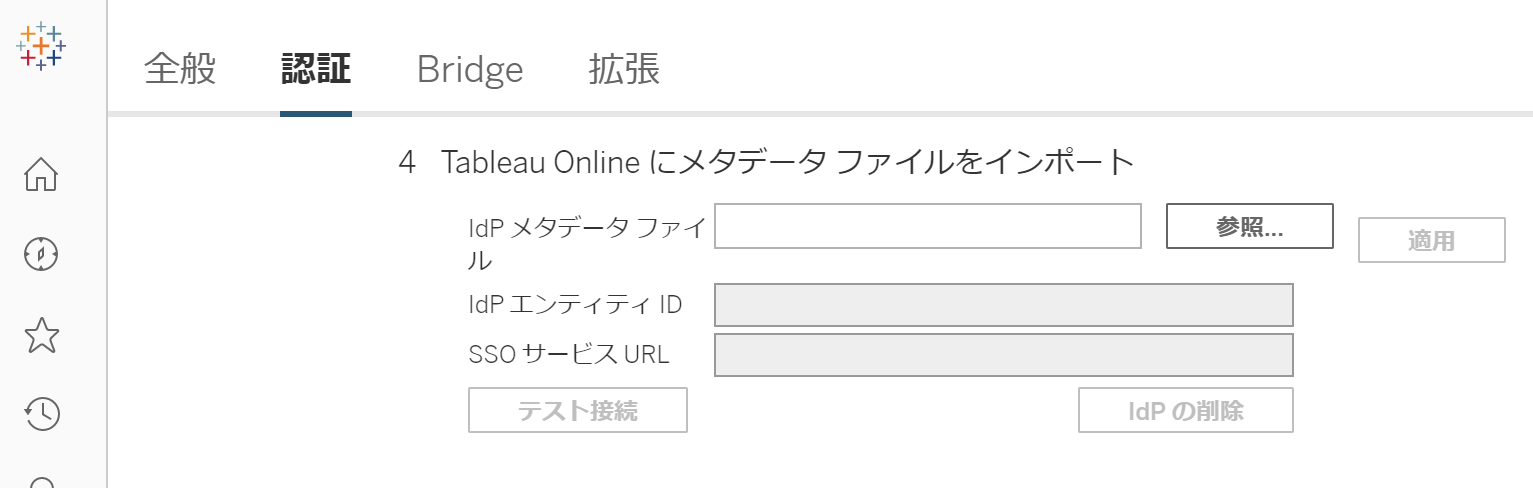

Tableauに管理画面の認証に戻って、先ほどダウンロードしたXMLをインポートして、適用をクリック。IdPエンティティID欄やSSOサービスURLには自動で値が反映される。

| AzureAD | Tableau Online | |

|---|---|---|

| ダウンロードしたXMLファイル | → | IdPメタデータファイル |

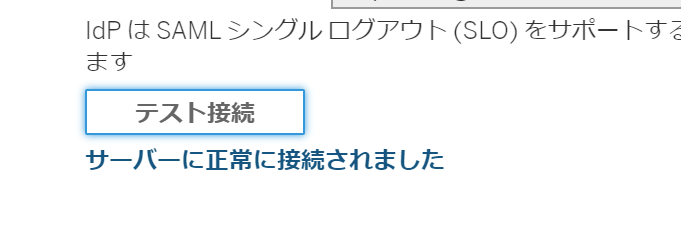

テスト接続をクリックして正常に接続された旨表示されることを確認。

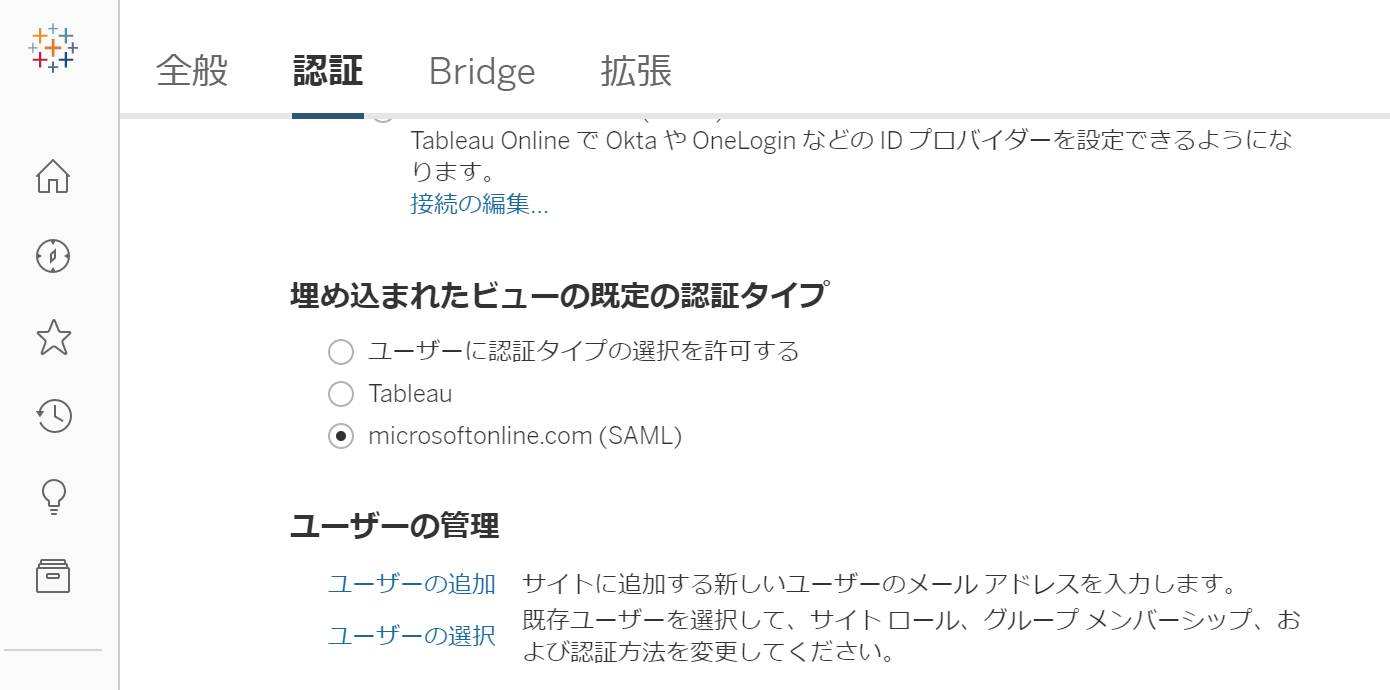

埋め込まれたビューの既定の認証タイプで、microsoftonline.comを設定。

これやっておかないと、ユーザーがTableauでログインできるように設定変更できてしまう(=AzureAD認証の制御から外れてしまう)ので、必ず選べなくしておく。

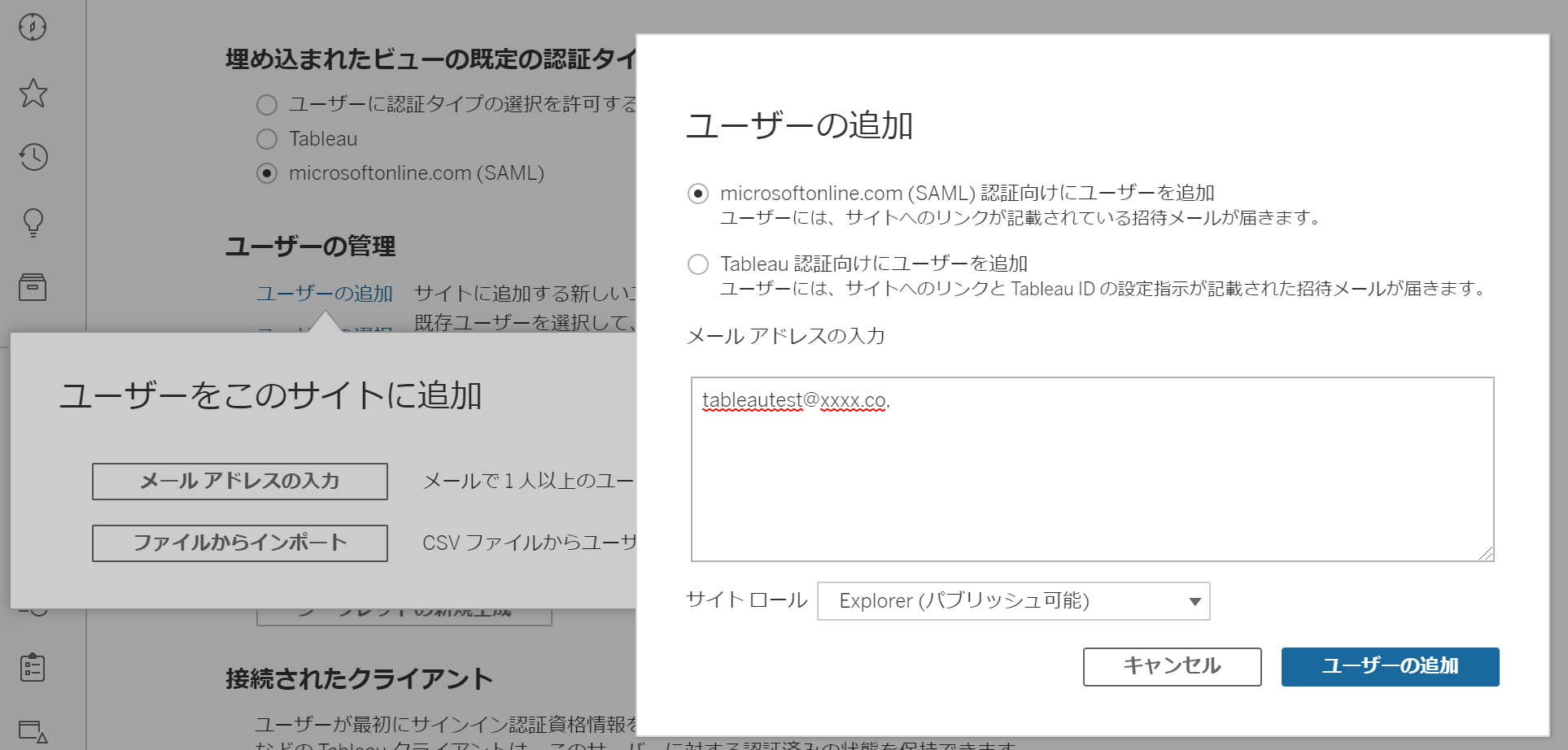

テスト用ユーザーを作成する。先ほどAzureADで割り当てていたユーザーのUPNと同じにしておく。

作成する際は、microsoftonline.com認証向けのユーザーにしておく。

(でないと、SSOできない)

これで設定は完了。

テスト

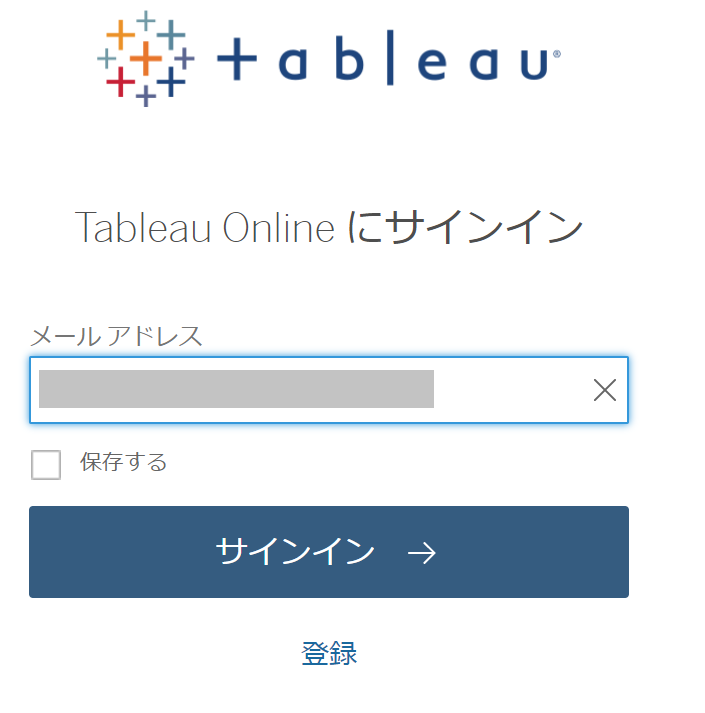

作成したテストユーザーで、ログインできることを確認する。

TableauのログインURL(SSO用)でアカウントを入力するとパスワード欄が消えて、サインインをクリックするとOffice365のログインURLへリダイレクトされ、ログインできることを確認。

https://sso.online.tableau.com/

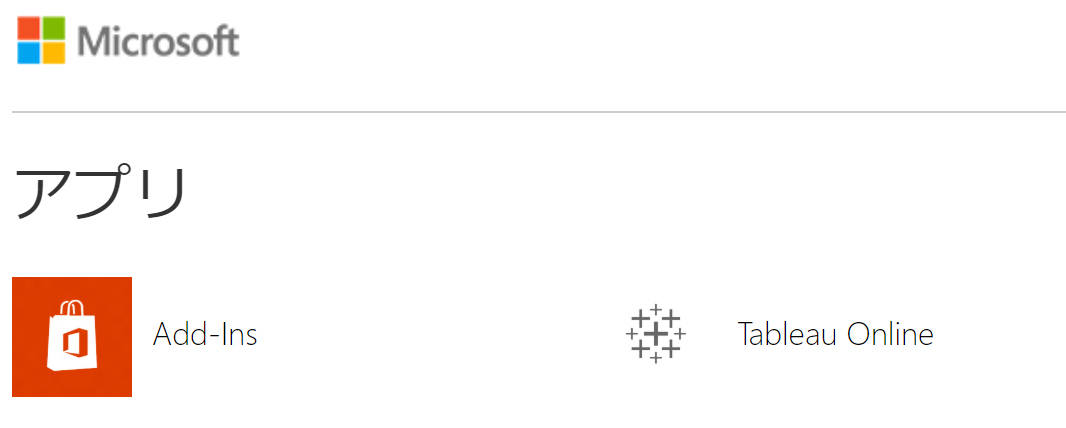

MyAppsのリンクからSSOできるか確認。

http://myapps.microsoft.com/

トラブル

管理者アカウントが一向にSSOできない!と思っていたが、Tableauはユーザー単位でSSOさせるか、Tableauで認証させるか、選択するらしい。Office365は原則ドメイン単位なので、この点は違う。

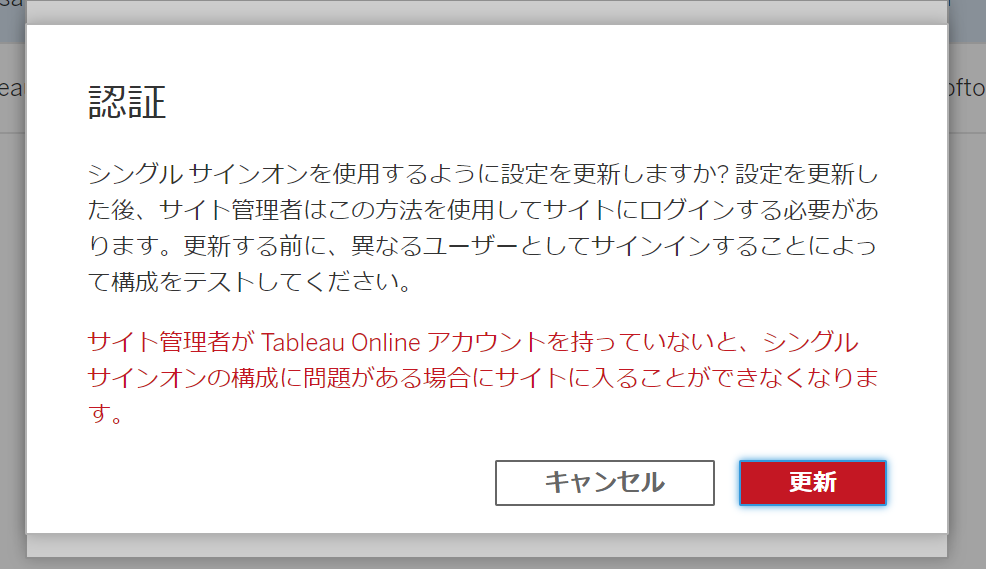

Tableauでは、管理者をSAML認証だけにしようとすると、警告が入る。管理者用アカウントだけはSAML認証させないか、あるいは確実にSAMLできることを確認して適用するのが望ましい。(あたりまえだけど)。

どっちのドキュメントも最新ではない箇所が。

Tableau側のドキュメントのは、AzureADのドキュメントへのリンク先が、Tableau用ページではなく、一般的なSAML用のページへのリンクになっている。自社のサービスのドキュメントのほうがわかりやすい!って感じだとありがたいなぁ。

AzureAD側のドキュメントでは、AzureADでの画面スクショもコメントも、古いままの箇所がある。せめて自社サービスの説明の箇所は最新化してほしいなぁ。

感想

前回のSalesforceよりも構成が簡単にできた。

ドキュメント云々はあるけど、ユーザー企業で簡単に設定できるSaaSは増えてる。セキュリティ観点からも、ユーザーの利便性観点からも、Office365つかってるならSSOは当たり前になっていくんんじゃないだろうか。

ほかのSaaSもいくつかまとめてみました。各種SaaSとAzure Active Directoryのシングルサインオン対応状況を調べてみたを参照してください。