みなさんおはようございます。

アドベントカレンダーに参加しましたので、3日目の担当記事を投稿します。

表題の通りAzure Virtual WANです。

昨日の記事はこちらになり、この記事の続きが本記事になります。

12月9日にこの表題のAzure Virtual WANでセミナーを開催します。

ご都合良ければご参加ください。

https://www.persol-pt.co.jp/eventseminar/list/azure06/?fbclid=IwAR3vTyCE61e4iJSJWR0l4o4LPpTJ5Uz0Vbn5_djR7lrJQwexL1tRu5DiL1M

私も質疑応答で対応します。

Azure Virtual WANでオンプレミスとインターネットVPN(サイト対サイト接続)を行う上で2つの罠がありますので、本記事ではその2つの罠に言及します。

デプロイ完了の確認

昨日デプロイが完了していることを確認しましょう。

赤枠で囲んでいる部分がActive/Activeで冗長化された仮想ネットワークゲートウェイです。

この構築に30分かかりました。

Azure Portal上でAzure Virtual WANの画面から確認するとこうなります。

正しく仮想Hubもできています。

VPNサイトの作成

続いてこの仮想Hubの中にVPNサイトを作成します。

VPNサイトはオンプレミス側の拠点(サイト)を指します。

仮想Hubを選択し、[VPN(サイトからサイトへ)]をクリックします。

[地域]を[東南アジア]、[名前]は適当に[test-site01]、デバイスベンダーも必須パラメータ―なんですが適当に[yamaha]、[プライベート アドレス空間]は結構大事です。ここを空白だとBGPでのルート広報になりますが、今回はスタティックでルートを設定するのでYAMAHAの背後にあるプライベートアドレス帯、[192.168.11.0/24]を設定し、最後に[次:リンク]をクリックします。

次にVPNサイト内のリンクを作成します。

このパラメーターはオンプレミス側のルーターのインターネット側を指定する設定です。

[リンク名]は適当に、画像内では切れてしまっていますが[test-link01]としました。

[リンク速度]は[50]とし、これは50Mbpsを指します。

[リンクプロバイダー名]も適当に[test-provider01]とします。

[リンクIPアドレスまたはFQDN]の設定ですが、これは大事です。

以前の記事でご紹介している、インターネットVPNの接続先をグローバルIPアドレスでなくFQDN指定できるという例の設定です。

Azureはじまってますね!

最後に[次:確認および作成]をクリックします。

パラメータ―を確認して[作成]をクリックしましょう。

これで仮想Hubの作成は完了です。

Azure側のVPN接続設定

Azure Virtual WANの画面に戻り、[ハブ]をクリックし、作成済みのHubをクリックします。

Hubないの[VPN(サイトからサイトへ)]をクリックするとなんと[結果がありません]と出ます。

なんやて!?

はい。

一つ目の罠です。

公式サイトの項目8にもちゃんと書いてあるんですが、フィルタをクリアしなければ表示されません。

[ハブの関連付け:このハブに接続しました]のフィルタをクリアします。

すると・・・

ちゃんと先ほど作成したサイトが出てきます。

それではこのサイトを選択します。

すると[VPNサイトの接続]というボタンがグレーアウト状態からアクティブになりますのでクリックします。

はい。

来ましたね。

VPN接続のお決まり、PSK設定です。

プロトコルもデフォルトでIKEv2が選択されています。

素晴らしいですね!

PSKは適宜設定を行い、最後に[接続]をクリックしてください。

ここまででAzure側でのパラメータ設定は終わります。

続いてローカル側の設定ですが、Azure側のグローバルIPアドレスがわからないので調べます。

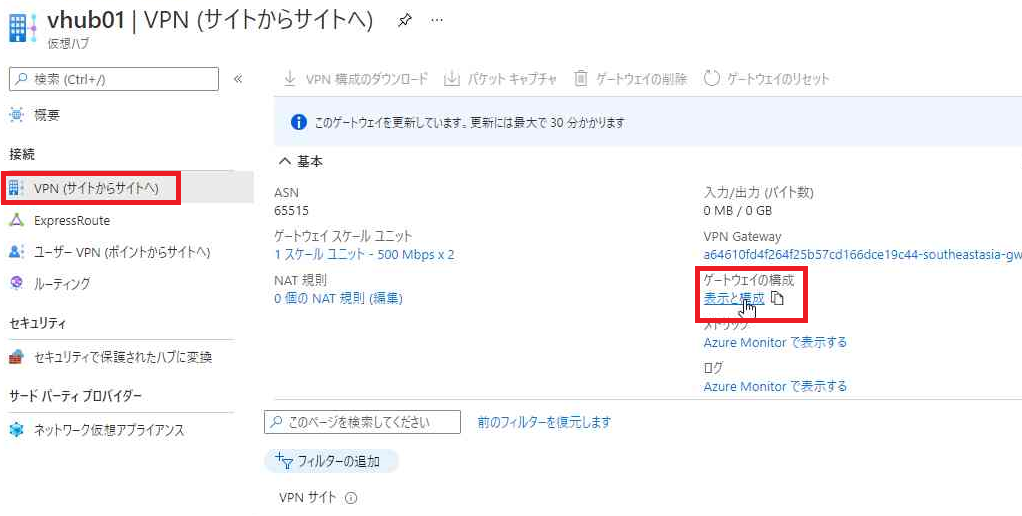

仮想Hubの画面から[VPN(サイトからサイトへ)]をクリックし、[ゲートウェイの構成]にある[表示と構成]をクリックします。

すると・・・

はい。

出てきましたね。

Azure側のグローバルIPアドレスです。

このグローバルIPアドレスで今回はYAMAHA RTX1210でVPNを張ってみます。

オンプレミス側VPN接続設定

YAMAHA RTX1210でIKEv2を用いてAzureとVPNを張ります。

tunnel select [トンネル番号]

description tunnel "### Azure Virtual WAN ###"

ipsec tunnel [トンネル番号]

ipsec sa policy [ポリシーID] [トンネル番号] esp aes256-cbc sha256-hmac anti-replay-check=off

ipsec ike version [トンネル番号] 2

ipsec ike duration child-sa [トンネル番号] 27000

ipsec ike duration ike-sa [トンネル番号] 28800

ipsec ike group [トンネル番号] modp1024

ipsec ike keepalive log [トンネル番号] off

ipsec ike keepalive use [トンネル番号] on rfc4306

ipsec ike local address [トンネル番号] [RTX1210ローカルIPアドレス]

ipsec ike local name [トンネル番号] [RTX1210グローバルIPアドレス] ipv4-addr

ipsec ike nat-traversal [トンネル番号] on

ipsec ike message-id-control [トンネル番号] on

ipsec ike child-exchange type [トンネル番号] 2

ipsec ike pre-shared-key [トンネル番号] text [PSK]

ipsec ike remote address [トンネル番号] [Azure側グローバルIPアドレス]

ipsec ike remote name [トンネル番号] [Azure側グローバルIPアドレス] ipv4-addr

ipsec ike negotiation receive [トンネル番号] off

ip tunnel tcp mss limit auto

tunnel enable [トンネル番号]

ip route [Azure Vietual WANのローカルIPアドレス] gateway tunnel [トンネル番号]

一部ゲートウェイ番号とトンネル番号とがごっちゃになっていますが、どちらも同じパラメータの方がConfigの可読性が良くなると思うので私はこのようにしています。

[Azure Vietual WANのローカルIPアドレス]は今回であれば172.16.255.0/24です。

YAMAHA側の設定は以上です。

VPN接続確認

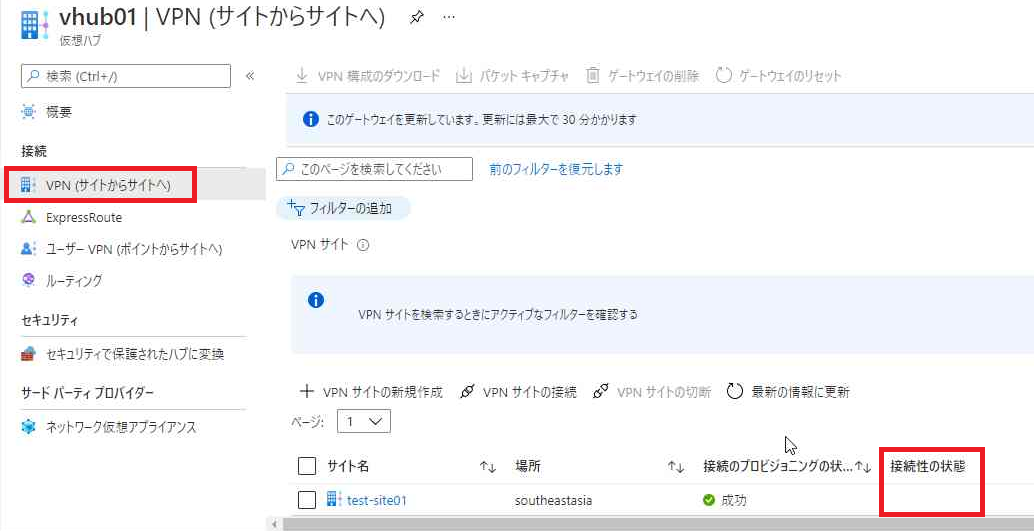

AzureポータルからVPN接続を確認してみましょう。

Azure Virtual WANを選択し、[ハブ]を選択します。

ハブ内から作成した仮想Hubを選択し、[VPN(サイトからサイトへ)]を選択します。

すると接続性の部分が・・・

はい。

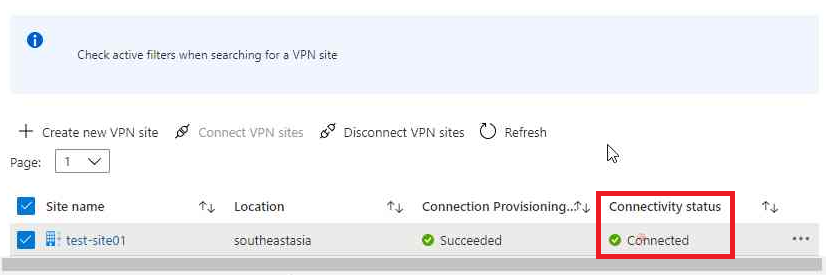

2つ目の罠です。

表示を英語に変えてみると・・・

・・・!?

正しく[Connected]と表示されました。

Connected、つまり接続済み、ですね。

はい。

これでRTX1210とAzure Virtual WANとのインターネットVPN接続は完了です。

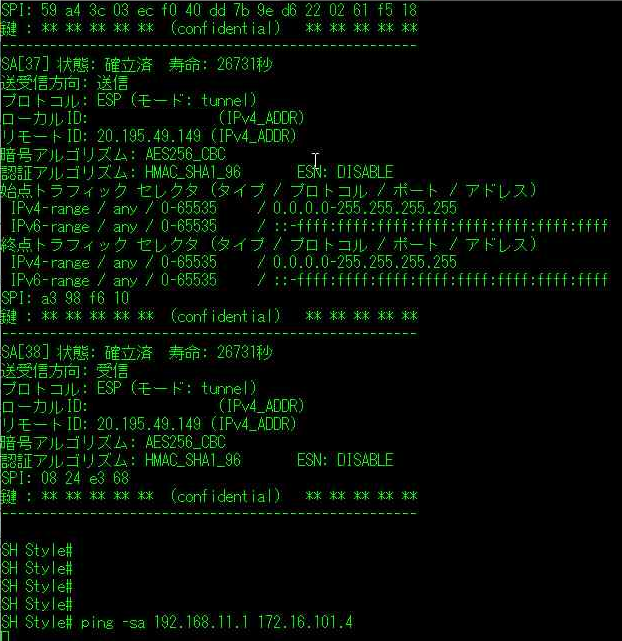

ついでにRTX1210側でこのようなコマンドを打ってみます。

show ipsec sa gateway [トンネル番号(ゲートウェイ番号)] detail

このコマンド結果がVPN接続済みであれば

こんな感じの表示が出てきます。

送受信双方向でSAが生きていますね。

素晴らしいですね!

しかしこれではAzureポータル上やRTX1210上で接続確認が取れただけなので、実際の通信確認も行ってみます。

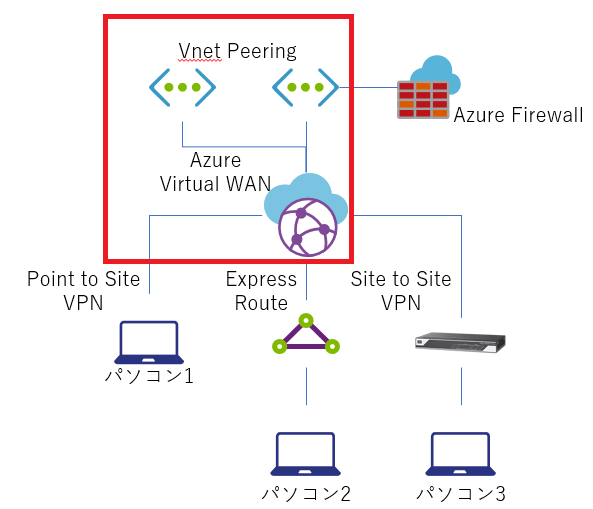

そしてAzure Virtual WANと接続できただけです。

構成図で表すと、この赤枠部分までができたことになります。

Azure Virtual WANにはVMも何も存在しないので、Azure Virtual WANにVnet PeeringでVMのある仮想ネットワークと接続してみましょう。

Azure Virtual WANとVnetをVnet Peeringで接続する。

Azure Virtual WANと仮想ネットワークとをVnet Peeringで接続する、というのは構成図で表すとこの赤枠部分になります。

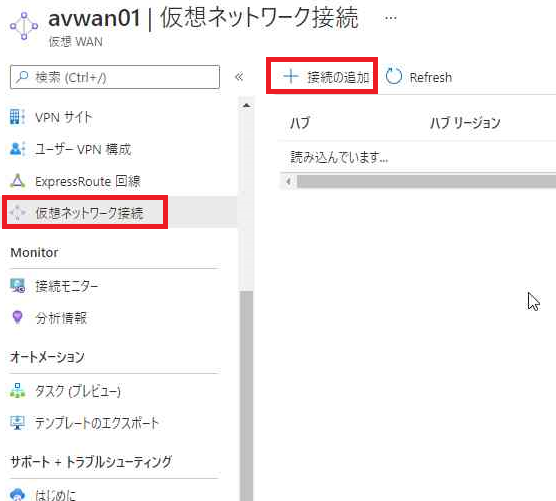

Azureポータル上からAzure Virtual WANを選択し、[仮想ネットワーク接続]を選択します。

[+ 接続の追加]をクリックします。

Vnet Peeringの設定パラメータの画面が開きます。

[接続名]が適宜設定し、[ハブ]には今回Vnet Peeringを行う対象の仮想Hub、[サブスクリプション]には接続先の仮想ネットワーク(Vnet)が存在するサブスクリプションを選択し、[リソース グループ]が接続先Vnetの存在するリソースグループを選択、[仮想ネットワーク]は接続先仮想ネットワークを選択します。

他にもルーティングを色々変更するパラメータがありますが、今回は設定せずにそのまま[作成]をクリックします。

これでVnet Peering設定は完了です。

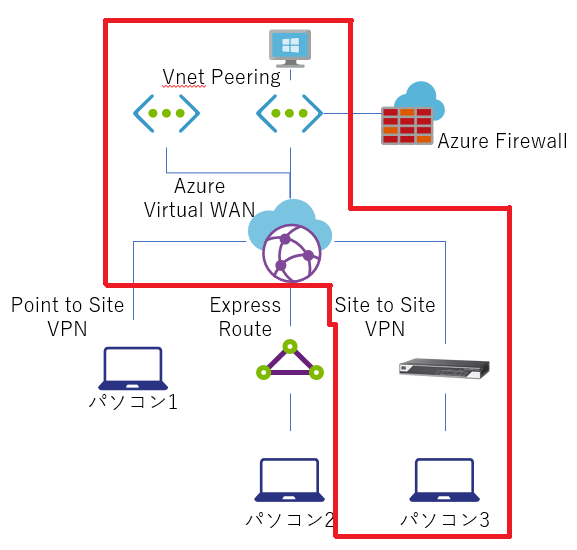

ついでにYAMAHA RTX1210に先ほど追加したAzure Virtual WANへのトンネル宛にここでAzure Virtual WANに接続した仮想ネットワークのIPアドレス帯宛のルーティングも追加します。

ip route [Vnet Peering先のローカルIPアドレス帯] gateway tunnel [トンネル番号]

こうすることで構成図で表すと赤枠部分の経路が作成されたことになります。

はい。

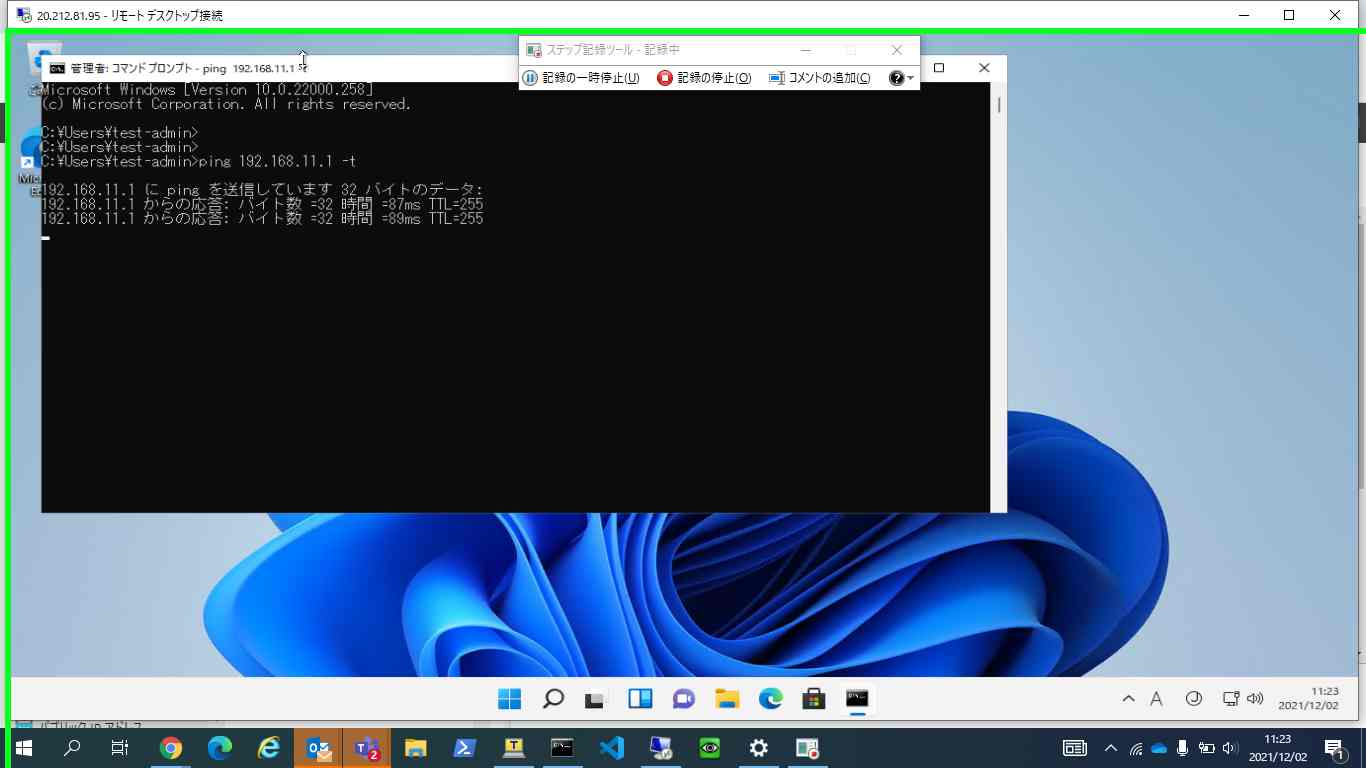

では構成図の最上部にあるWindows VM、過去の記事で作成したWindows 11を起動してRTX1210のローカルIPアドレス、192.168.11.1宛にPingを打ってみます。

はい。

無事に飛びましたね。

ついでにRTX1210からも確認すると

まぁ当たり前に返ってきますね。

はい。

Azure、素晴らしいですね!

本日はここまで。