みなさんおはようございます。

アドベントカレンダーに参加しましたので、2日目の担当記事を投稿します。

表題の通りAzure Virtual WANです。

12月9日にこの表題のAzure Virtual WANでセミナーを開催します。

ご都合良ければご参加ください。

https://www.persol-pt.co.jp/eventseminar/list/azure06/?fbclid=IwAR3vTyCE61e4iJSJWR0l4o4LPpTJ5Uz0Vbn5_djR7lrJQwexL1tRu5DiL1M

私も質疑応答で対応します。

Azure Virtual WANとは

公式サイトによるとAzureとオンプレミス(物理拠点)間のインターネットVPN(Site to Site VPN)、AzureとPC間のインターネットVPN(Point to Site VPN)、Azureとオンプレミス間の専用線接続(Express Route)、Azure内の仮想ネットワーク間の接続(Vnet Peering)を相互に接続するサービスです。

ネットワークサービスなので以前の記事でご紹介したAzure Firewallと統合したり、Route Tableを設定してルーティングを変更することも可能です。

ルートテーブルに関してはどこまで広報するかも設定できるようです。

それではまずAzure Virtual WANの基本となるS2S VPNを試してみましょう。

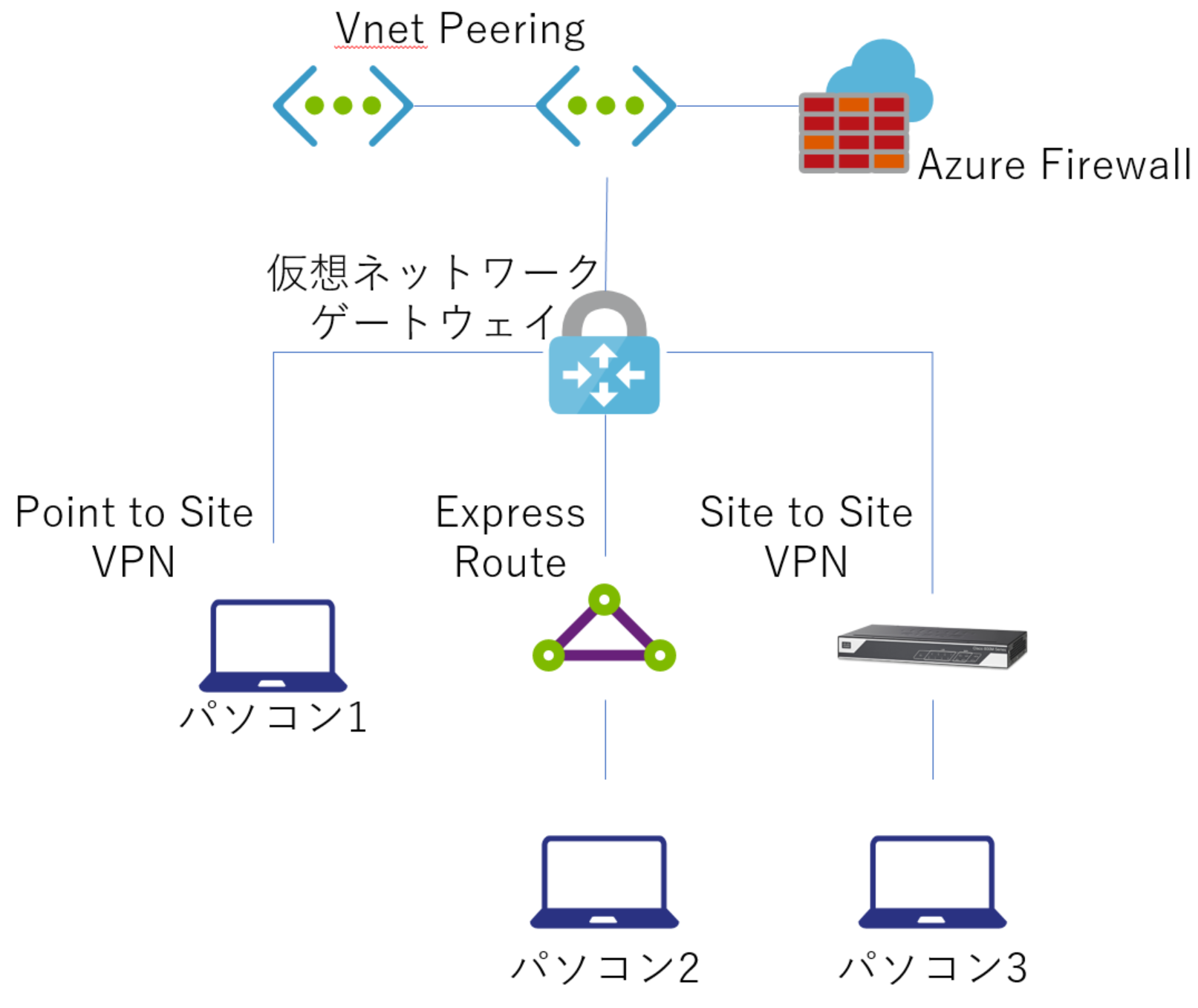

公式サイトに図がありますがもう少し簡単にするとこうなります。

Azure Virtual WANを用いないネットワークトポロジー

仮想ネットワークゲートウェイを含む仮想ネットワークを中心としたネットワークトポロジーですが、仮想ゲートウェイにVPN接続30本まで、100本まで、という制限や、インターネットVPN用の仮想ゲートウェイがPoint to Site VPN用のゲートウェイを兼ねられますがExpress Route用のゲートウェイは兼用できないないど、様々な制約がありました。

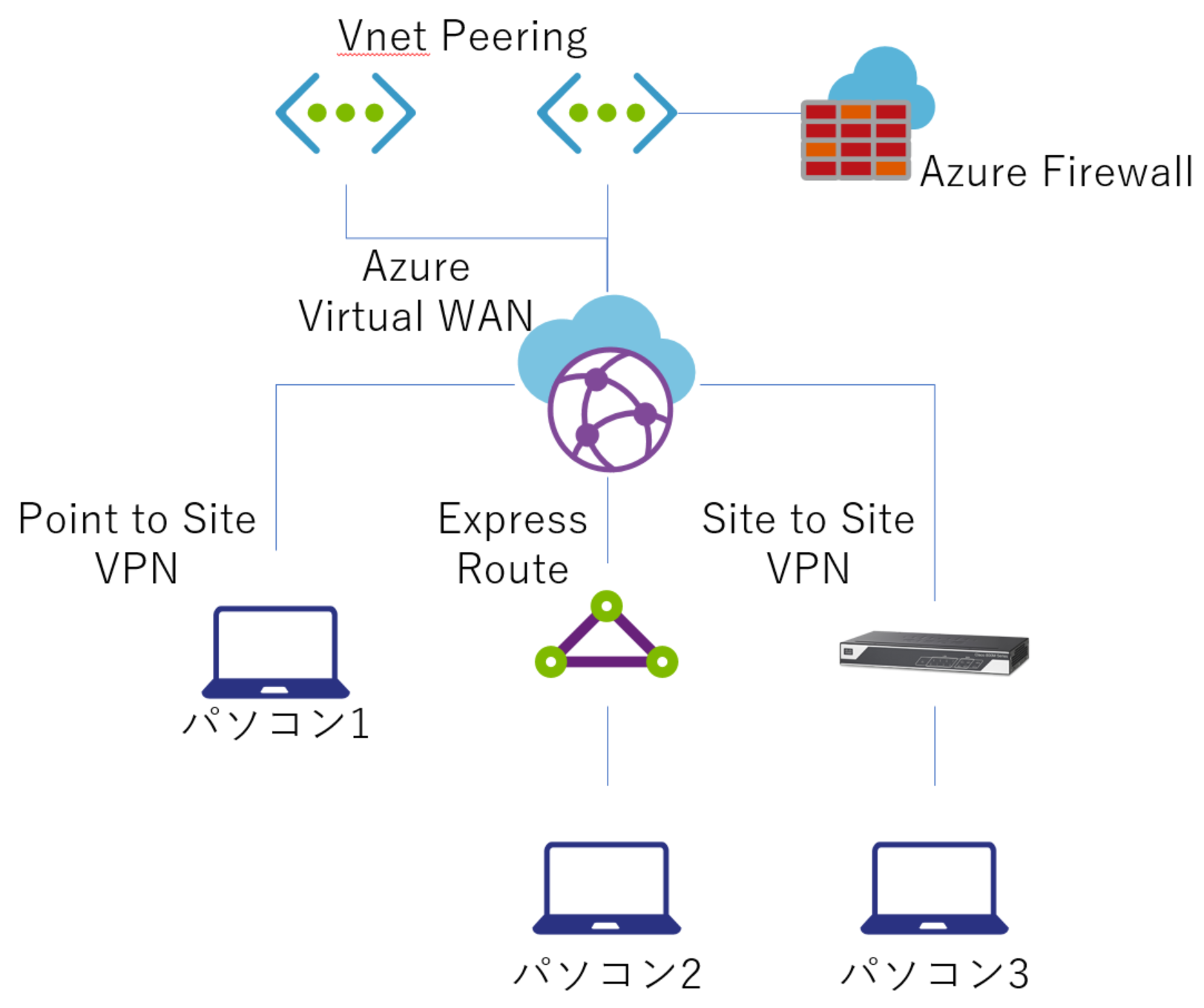

これをAzure Virtual WANを用いると

このようなトポロジーになります。

所謂Hub&Spokeというネットワークトポロジーの、Hubに相当する部分がAzure Virtual WANになります。

Azure Virtual WANとオンプレミス間のインターネットVPN接続

まず初めに注意事項ですが、Azure Virtual WANの構成中に仮想ネットワークゲートウェイをデプロイします。

この仮想ネットワークゲートウェイはデプロイ(作成)ボタンをクリックしてから構築完了までに30分程度時間がかかりますので、これを織り込んで作業時間を算出しましょう。

それでは早速構築をはじめます。

Azure Virtual WAN構築

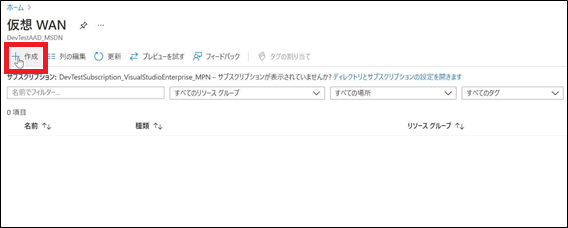

Azure Portalの検索ボックスでWANと検索すればいくつか候補が出てき、その中にAzure Virtual WANがあるのでクリックしましょう。

最初は何もリソースが無いので空っぽの画面が出てきますので、作成をクリックします。

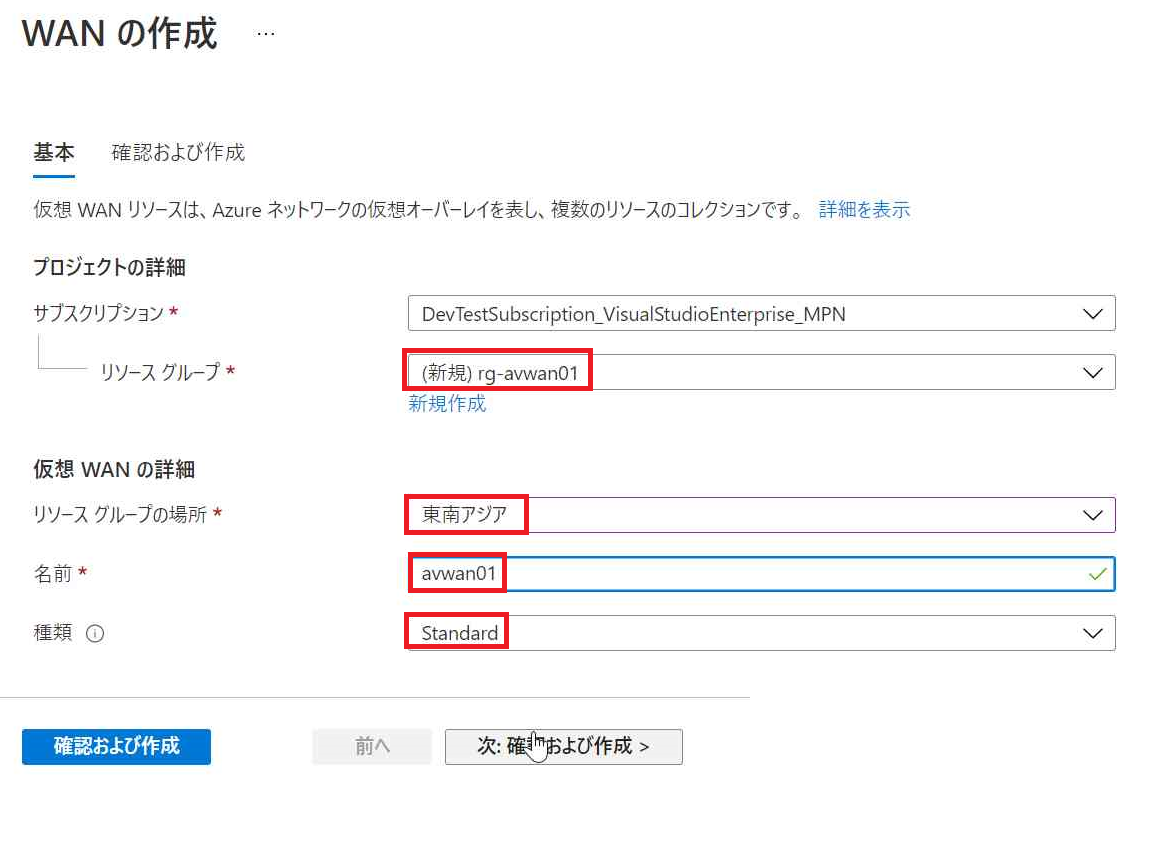

今回はリソースグルプもこのAzure Virtual WANのために新規で作成します。

後はリージョン選択、Azure Virtual WANのリソース名、種類を選択します。

種類はBasicとStandardがあり、BasicはオンプレミスとのインターネットVPNのみ、StandardがPoint to Site VPN、Express Routeと対応している接続の種類が多いです。

今回はインターネットVPNしか接続しませんが、Standardで構築しましょう。

StandardとBasicで料金は変わらず、接続の種類ごとに課金がかかります。

ちなみにAzure Virtual WANにインターネットVPN接続1つでひと月30.5日、730時間計算で約5.5万円+別途ダウンロード課金が従量課金がかかります。(2021年11月30日現在)

[確認および作成]をクリックしてAzure Virtual WANをデプロイしましょう。

このデプロイは1~2分あれば完了します。

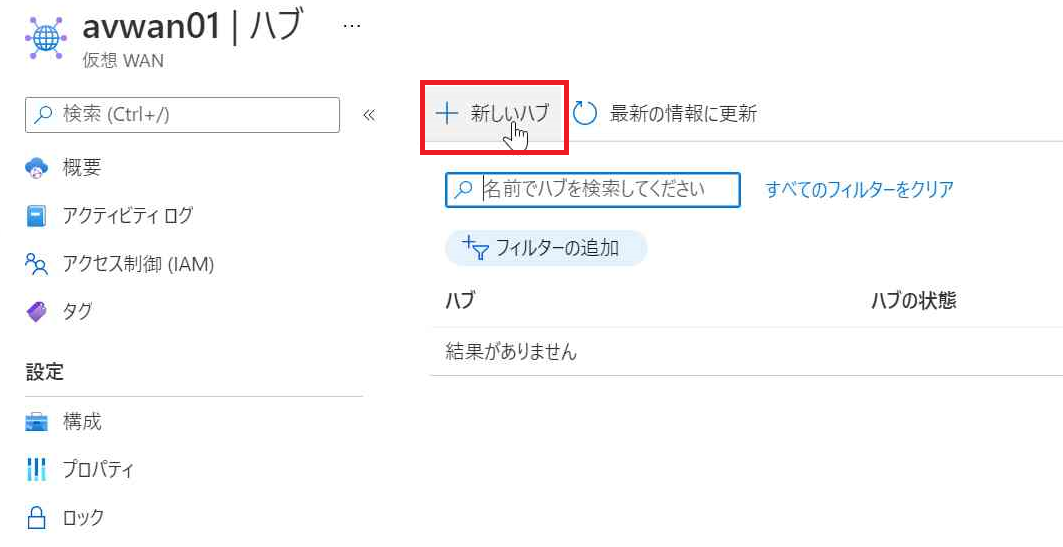

デプロイが完了すれば次にHubを作成ます。

Azure Virtual WAN内の[ハブ]をクリックします。

当然初期状態だとHubも存在しないので[新しいハブ]をクリックします。

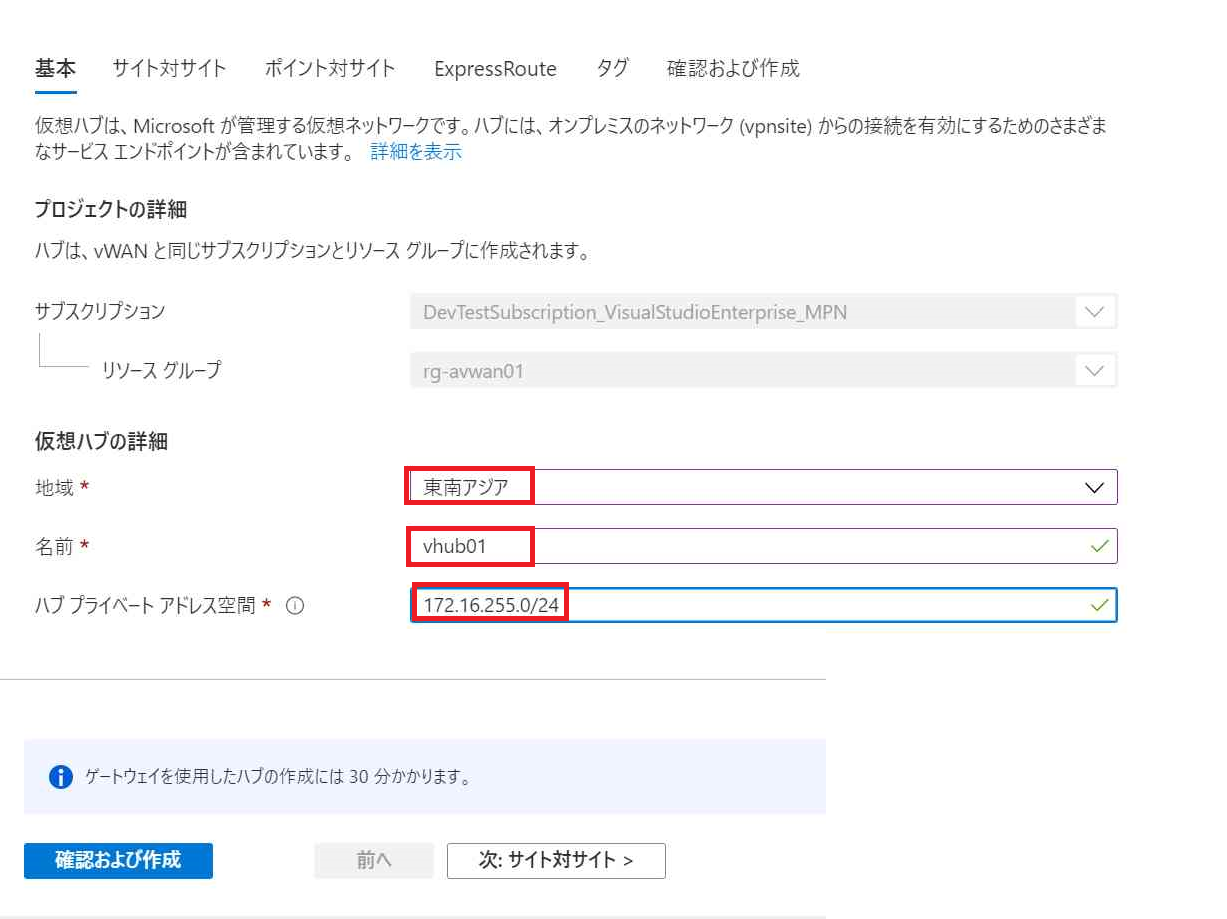

またリージョンとHubの名前、Hub用のプライベートアドレス空間を設定ます。

今回はHub用のプライベートアドレス空間はクラスBから172.16.255.0/24を選定しました。

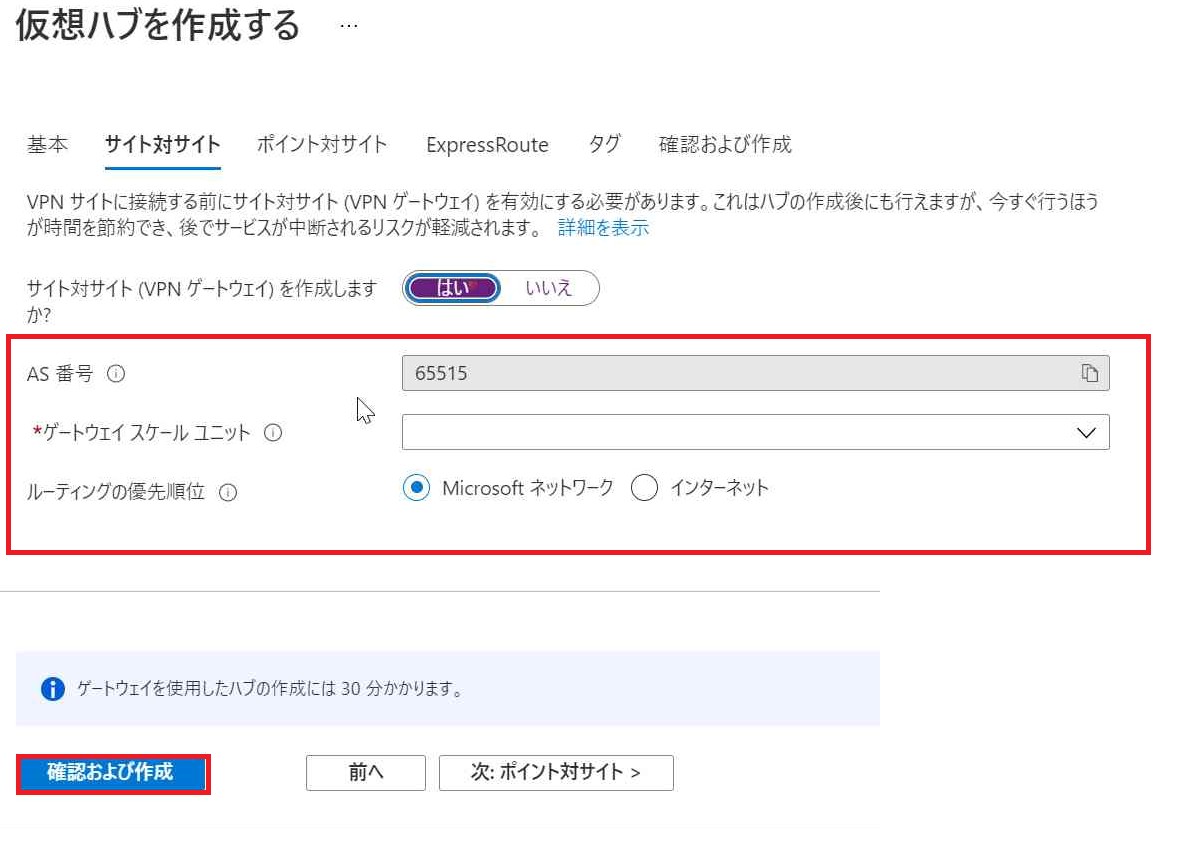

次に[サイト対サイト]をクリックします。

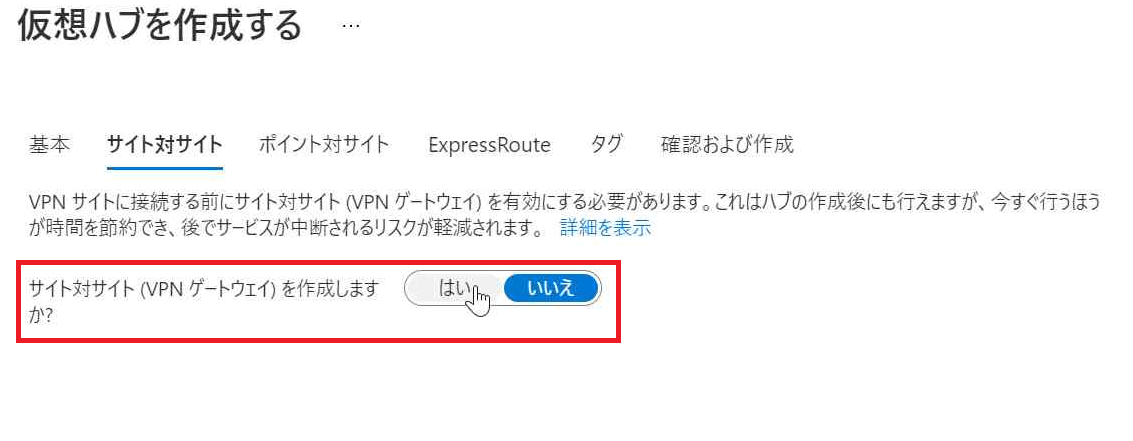

サイト対サイトの画面ではVPNゲートウェイ(仮想ネットワークゲートウェイ)を作成するか否かを聞かれるので、[はい]を選択します。すると・・・

追加でパラメータ―が増えました。

AS番号はBGPでおなじみのAS番号ですね。

これはグレーアウトしているのでGUIで手動での設定変更はできなさそうです。

続いてゲートウェイスケールユニットですが、これがAzure側のVPNゲートウェイの回線速度を表します。

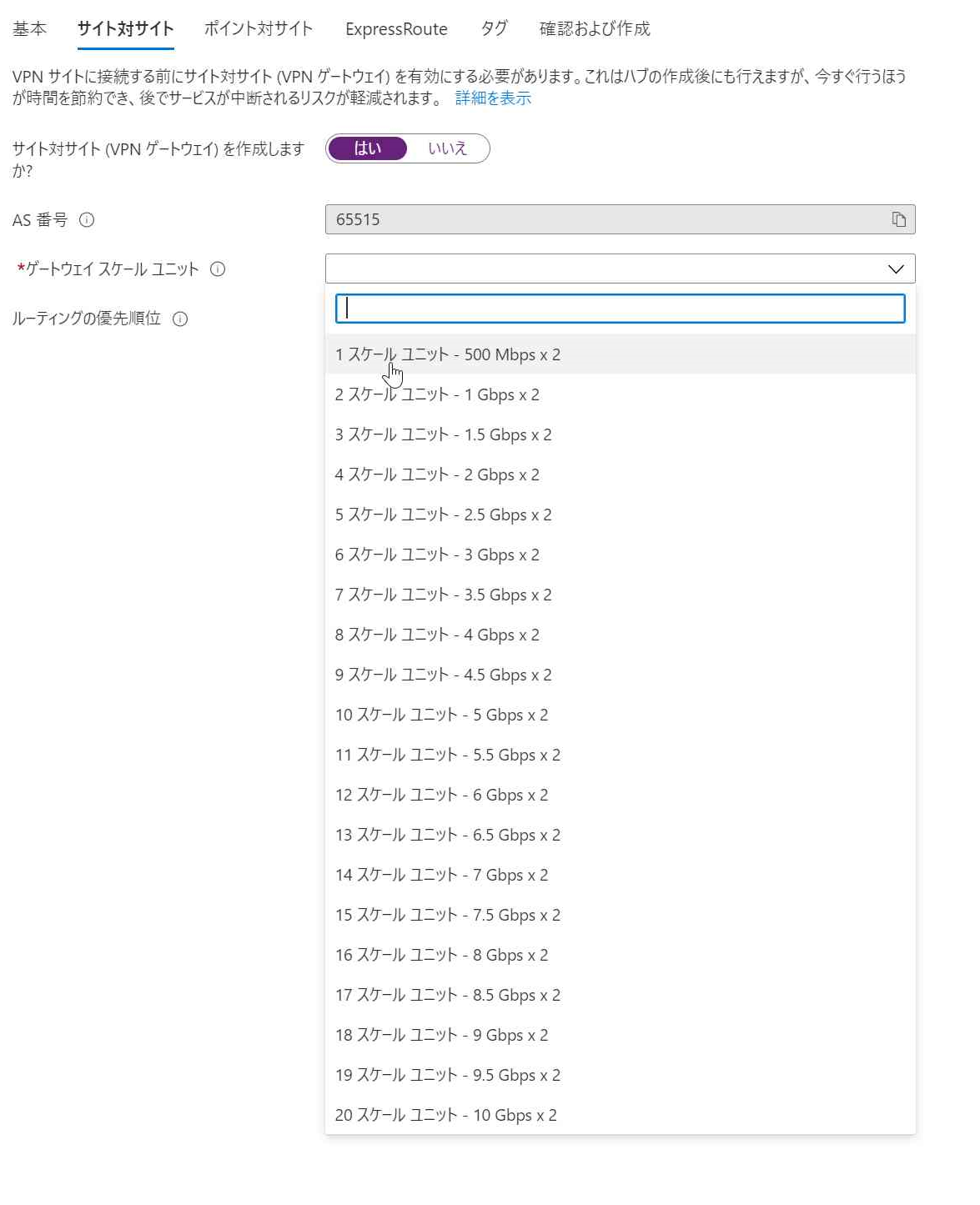

選択肢としては

これだけたくさんありますね。

500Mbpsから10Gbpsまで、すべて×2となっているのは冗長構成を表します。

回線速度と言い、冗長構成と言い、素晴らしいですね!

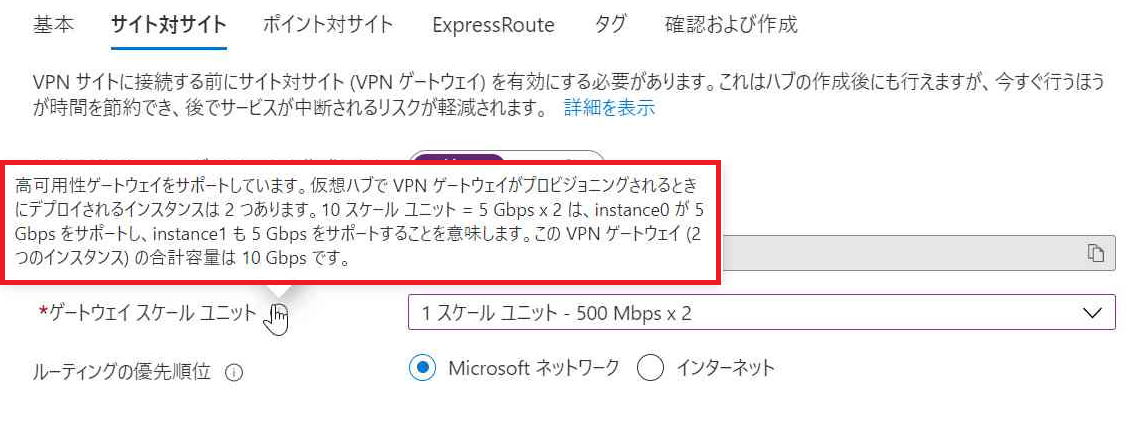

細かい説明文を読むために情報ボタンをクリックすると、

はい。

ちゃんと説明文が出てきます。

[高可用性(冗長化されている)ゲートウェイをサポートします。仮想ハブでVPNゲートウェイがプロビジョニングされるときにデプロイされるインスタンスは2つあります。(つまり冗長構成ということですね。)10スケールユニット=5 Gbps × 2は、intance0が5Gbpsをサポートし、intance1も5Gbpsをサポートすることを意味します。(!?)このVPNゲートウェイ(2つのインスタンス)の合計容量は10Gbpsです。]

最後の一文、実に味わい深いですね。

これはつまり、5Gbpsのインスタンスが暗黙的に冗長化されており、しかもActive/Activeで冗長化されているという意味です。

はい。

いつもの一言いきます。

Azure、始まってますね!

素晴らしい!の一言に尽きます。

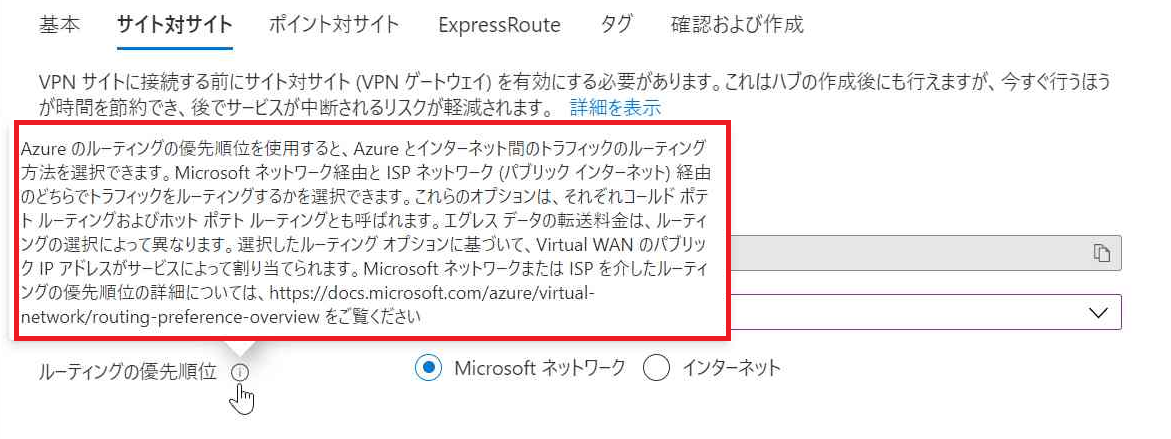

次に[ルーティングの優先順位]なるパラメータを見てみましょう。

・・・

なんのこっちゃわかりませんね。

ちょっと後で調べておきます。

料金が変わるというのが気になりますね。

とりあえずいったんMicrosoftネットワークを選択しておきます。

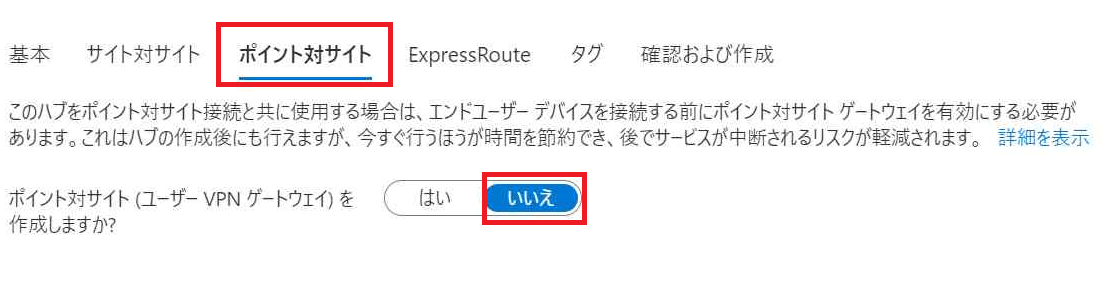

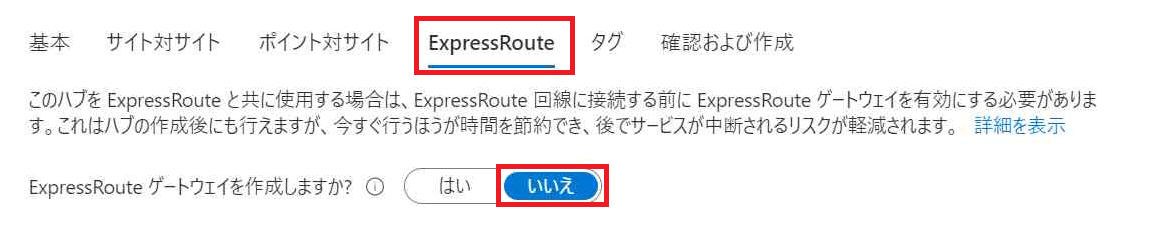

今回使わないので[いいえ]、Express Routeももちろん

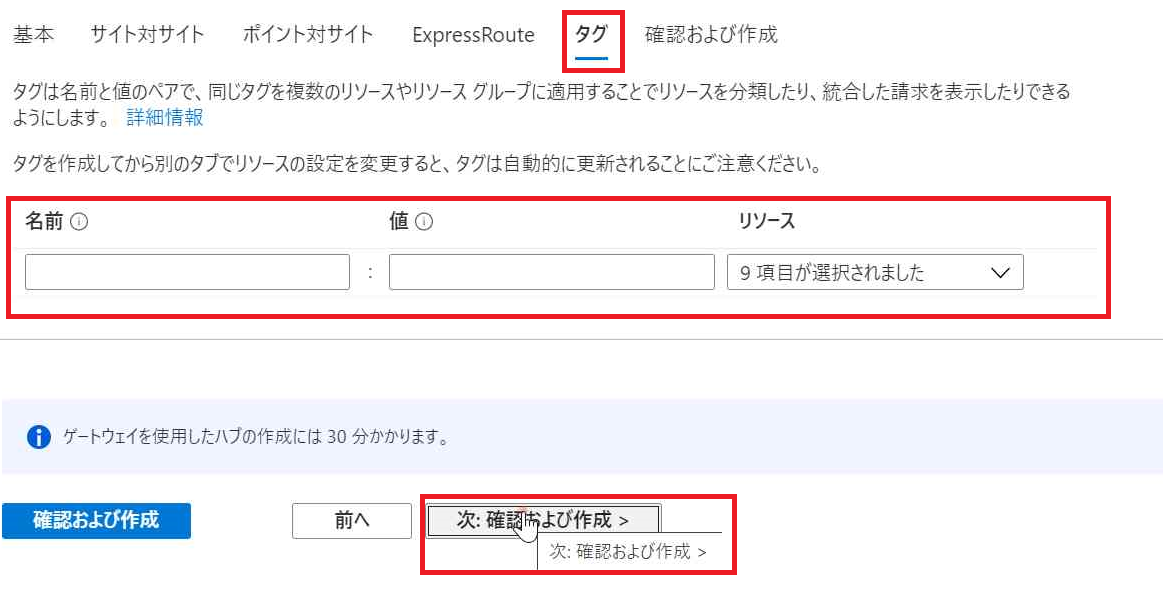

使わないので[いいえ]を選択、続いてタグも今回は設定しないので、

この通り何もなしです。

そして[確認および作成]をクリックします。

[作成]をクリックします。

はい。

ここから待ち時間が30分程度かかります。

これでAzure Virtual WANと仮想Hubの作成ができますので待ちましょう。

本日はここまで。