AWS Client VPNとAzure P2Sを比較してみた

アドベントカレンダー1日目です。

このシリーズ3番目の記事が本記事です。

このシリーズの最初の記事

このシリーズの2番目の記事

以前の記事を書いてからかなり日が空いてしまいました。

入院してました。

まだ体調は万全ではないですが、この季節が来たのでリハビリがてら記事を書いてみようと思います。

AWS Client VPNはフルトンネル(フルトンネリング)という構成でしたが、Azureはスプリットトンネルという形式です。

このフルトンネルとスプリットトンネルの違いはいつか記事にしようと思います。

まずは仮想ネットワークゲートウェイ(Virtual Network Gateway)の構築です。

前提条件として

- リソースグループは作成済み

- 仮想ネットワークは作成済み

- 仮想ゲートウェイ用のサブネット、「GatewaySubnet」は作成済み

- 通信確認用のVMは作成済み

とします。

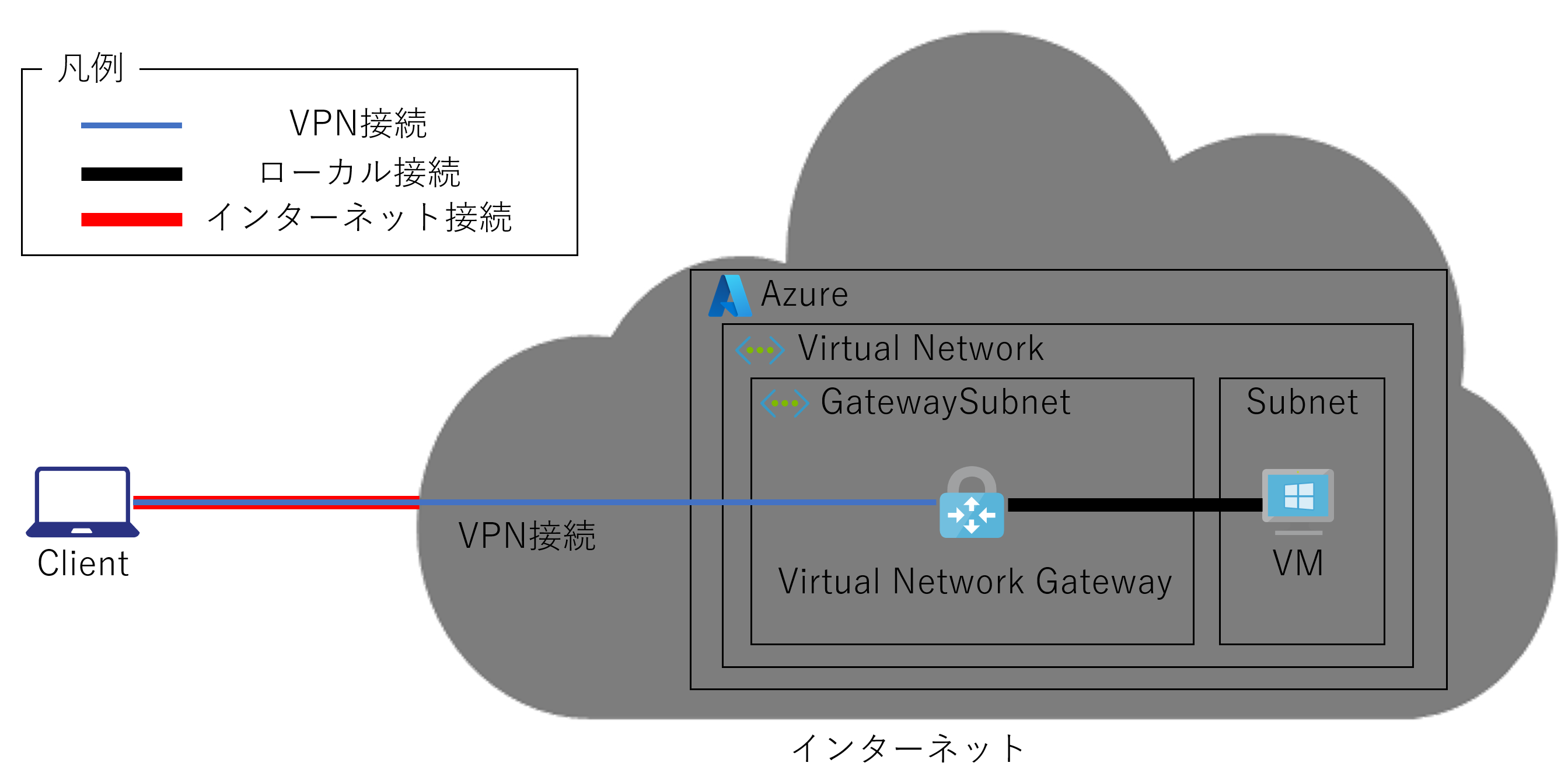

Azure P2S VPNの構成図

簡単ですがこんな感じです。

まぁAzureもAWSもインターネット上にあるんですが、ちょっと概念的にわかりにくいですかね・・・

こちらはスプリットトンネルなのでP2S経由でアクセスできるのはAzureの仮想ネットワークのみとなり、インターネットは普通にクライアントから直接出ていきます。

こっちの方がわかりやすいですかね?

もうちょっと具体的に言うと、AzureのVirtual Networkのサブネット宛の通信のみがVirtual Network Gatewayにルーティングされます。

ポイントは1つ、

- 証明書設定

これだけです。

エンタープライズ証明書と自己署名証明書と2種類ありますが、今回は検証なので自己署名証明書(いわゆるオレオレ証明書)で設定を行います。

では早速構築していきましょう。

1. Virtual Network Gatewayの構築

Virtual Network Gatewayの構築はPowerShellでも可能ですが、今回はAzure Portal上からGUIで行います。

1-1. Azure Portalから仮想ネットワークゲートウェイを作成

Azure Portalのホームから[リソースの作成]をクリックします。

各種パラメーターを入力します。

[サブスクリプション]、[リソースグループ]は既に構築済みのものを選択します。

[名前]は適当に入力しましょう。

[地域]がはリージョンですね。なので5つ下の項目にある[仮想ネットワーク]と同じリージョンにしましょう。

仮想ネットワークと仮想ネットワークゲートウェイとは同じリージョンに作成しなければならないAzureの仕様です。

これはAWSも同じですね。

[ゲートウェイの種類]は[VPN]を選択します。

[VPNの種類]は[ルートベース]を選択します。

[SKU]は何でもいいのですが、今回は一番安価な[Basic]を選択します。

[SKU]を選択すると[世代]も[Generation1]か[Generation2]かが自動で選択されます。

[パブリックIPアドレスの種類]はBasicとStandardがありますが、2025年にBasicが無くなるそうなのでStandardにしておきましょう。

Standardの方が330円くらい、Basicは300円くらいなので1割ほど高いのですが、パブリックIPアドレスをBasicからStandardにするのに仮想ネットワークゲートウェイの再作成が必要なので、無用な停止を避けたいのが人情だと思うので、Standardにしておきましょう。

[パブリックIPアドレス]を[新規作成]にしましょう。

もし既にあれば[既存のものを仕様]を選択します。

[パブリックIPアドレス名]も分かりやすい命名にしましょう。

[アクティブ/アクティブ モードの有効化]は[無効]にします。

[BGPの構成]も今回は[無効]にしましょう。

この最後の2項目、[アクティブ/アクティブ モードの有効化]と[BGPの構成]はとても面白いので別で記事を書こうかと思います。

最後にパラメーターを確認し、[確認及び作成]をクリックします。

[次:タグ>]は必要があれば設定しましょう。

ここからAWSとAzureの違いですが、AWSは1~2分程度でこのゲートウェイの構築が完了するのですが、Azureは35分から45分程度かかります・・・

この構築時間はAWSに軍配が上がります。

しかし必要なリソース構築は全てこの1つで完了しますので、全体的な構築の難易度が低い=簡単である、という観点からはAzureに軍配が上がります。

1-2. ルート証明書とクライアント証明書を作成する

仮想ネットワークゲートウェイ作成待ちの間にサーバ証明書とクライアント証明書を作成しましょう。

これはポイントの作業の1つですが、PowerShellを2つ、管理者権限で実行するだけでOKです。

#RootCert20221127

$RootCommonName01="RootCert20221127"

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature -Subject "CN=$RootCommonName01" -KeyExportPolicy Exportable -HashAlgorithm sha256 -KeyLength 2048 -CertStoreLocation "Cert:\CurrentUser\My" -KeyUsageProperty Sign -KeyUsage CertSign -NotAfter (Get-Date).AddYears(100)

#ChildCert20221127

$ChildCommonName01="ChildCert20221127"

New-SelfSignedCertificate -Type Custom -DnsName "$ChildCommonName01" -KeySpec Signature -Subject "CN=$ChildCommonName01" -KeyExportPolicy Exportable -HashAlgorithm sha256 -KeyLength 2048 -CertStoreLocation "Cert:\CurrentUser\My" -Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2") -NotAfter (Get-Date).AddYears(100)

ルート証明書からクライアント証明書を作成しているので、以下のように同じPowerShellの画面で実行しましょう。

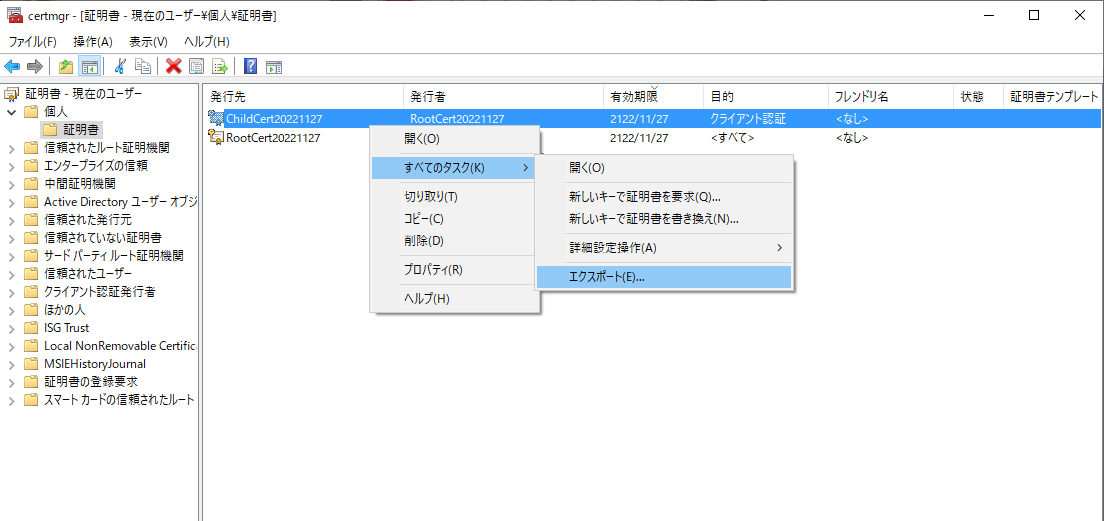

1-3. クライアント証明書をエクスポートする

ここで作成した証明書はルート証明書もクライアント証明書も以下のようにcertmgr.mscで呼び出せる[証明書 - 現在のユーザー]内にある[個人]の中の[証明書]にあります。

証明書を作成したPC以外で利用することも想定し、クライアント証明書はcertmgr.mscから右クリックで秘密鍵を内包する形式、pfx形式でエクスポートしましょう。

以下の画面で[次へ]をクリックし、

以下の画面で[はい、秘密キーをエクスポートします]を選択して[次へ]をクリックします。

赤枠部分はデフォルトで選択されていますが、青枠部分は選択されていないので、追加で選択してください。

そして[次へ]をクリックします。

[パスワード]にチェック入れ、パスワードを2回入力します。

[暗号化]はTripleDES-SHA1を選択します。

TripleDES-SHA1、つまり3DES-SHA1という事なので、ハッシュ衝突を回避するためにAES256-SHA256を選択したいところなのですが、AES256-SHA256を選択すると他のWindows PCでエクスポートした証明書をインポートできなくなります。

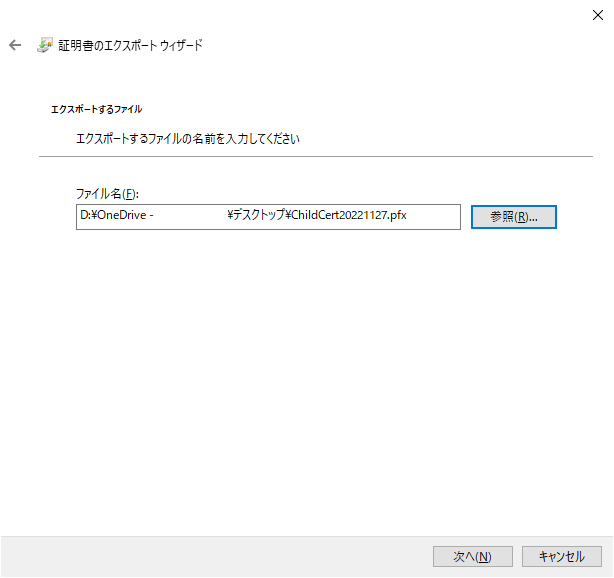

出力先を選択しファイル名を入力し、[次へ]をクリックします。

[OK]をクリックします。

これでクライアント証明書のエクスポート作業はおしまいです。

このクライアント証明書をP2Sで接続するWindows PCに移動させインポートします。

1-4. ルート証明書をエクスポートする

ルート証明書は秘密鍵を内包しない形式、cer形式で、かつBase 64形式でエクスポートしましょう。

クライアント証明書と同じくcertmgr.mscから対象のルート証明書を右クリックし、[すべてのタスク]から[エクスポート]を選択します。

[次へ]をクリックします。

[いいえ、秘密鍵をエクスポートしません]を」選択し、[次へ]をクリックします。

[Base 64 encoded X.509(.CER)]を選択し、[次へ]をクリックします。

ルート証明書の出力先ディレクトリとファイル名を入力し、[次へ]をクリックします。

ルート証明書のエクスポート内容を確認し[完了]をクリックします。

[OK]をクリックします。

このエクスポートしたルート証明書は次項の設定で利用しますので、大切に保管します。

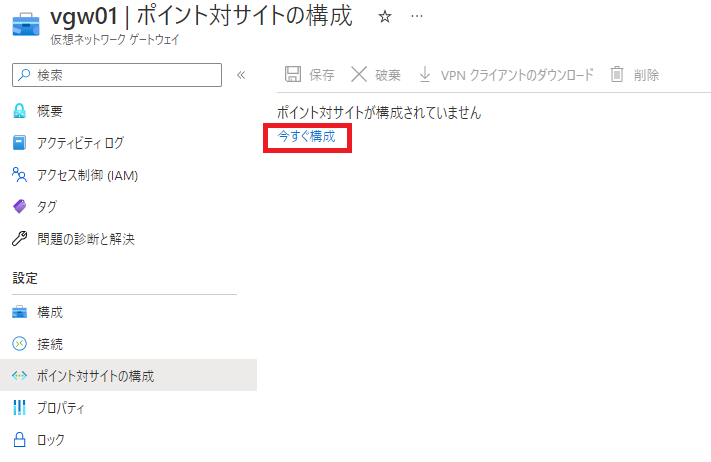

1-3. 仮想ネットワークゲートウェイでP2S設定を行う

1-1. Azure Portalから仮想ネットワークゲートウェイを作成で作成した仮想ゲートウェイで[ポイント対サイトの構成]をクリックします。

[今すぐ構成]をクリックします。

画面が切り替わるので[アドレス プール]にこの仮想ネットワークゲートウェイの存在する仮想ネットワークのサブネットや、オンプレミスのサブネットと重複しないアドレスプールを入力します。

ルート証明書の[名前]ですが分かりやすく証明書の名前にしておきましょう。

公開証明書データですが、1-4. ルート証明書をエクスポートするでエクスポートしたファイルをメモ帳で開いて加工する必要があります。

各行の最後の赤枠部分に改行コードがあるので、これをすべて削除してこのファイルを1行にします。

改行を全て削除すると以下のようになります。

この1行にした乱数を先ほどの公開証明書データにコピーします。

これで[保存]がクリックできるようになるので、保存します。

これで仮想ネットワークゲートウェイ側の作業は完了です。

AWSに比べて簡単!

Azure、はじまってますね!

本日はここまで。