個人アカウントに AWS Control Tower を設定したので、その際の流れをメモしておきます。少し前で恐縮ですが、画面ショット自体は 2022/3/29 時点の情報です。Control Tower そのものや関連するサービス自体の説明はしていません。

セットアップの流れ

Control Tower コンソールに移動し、ランディングゾーンの設定に進みます。

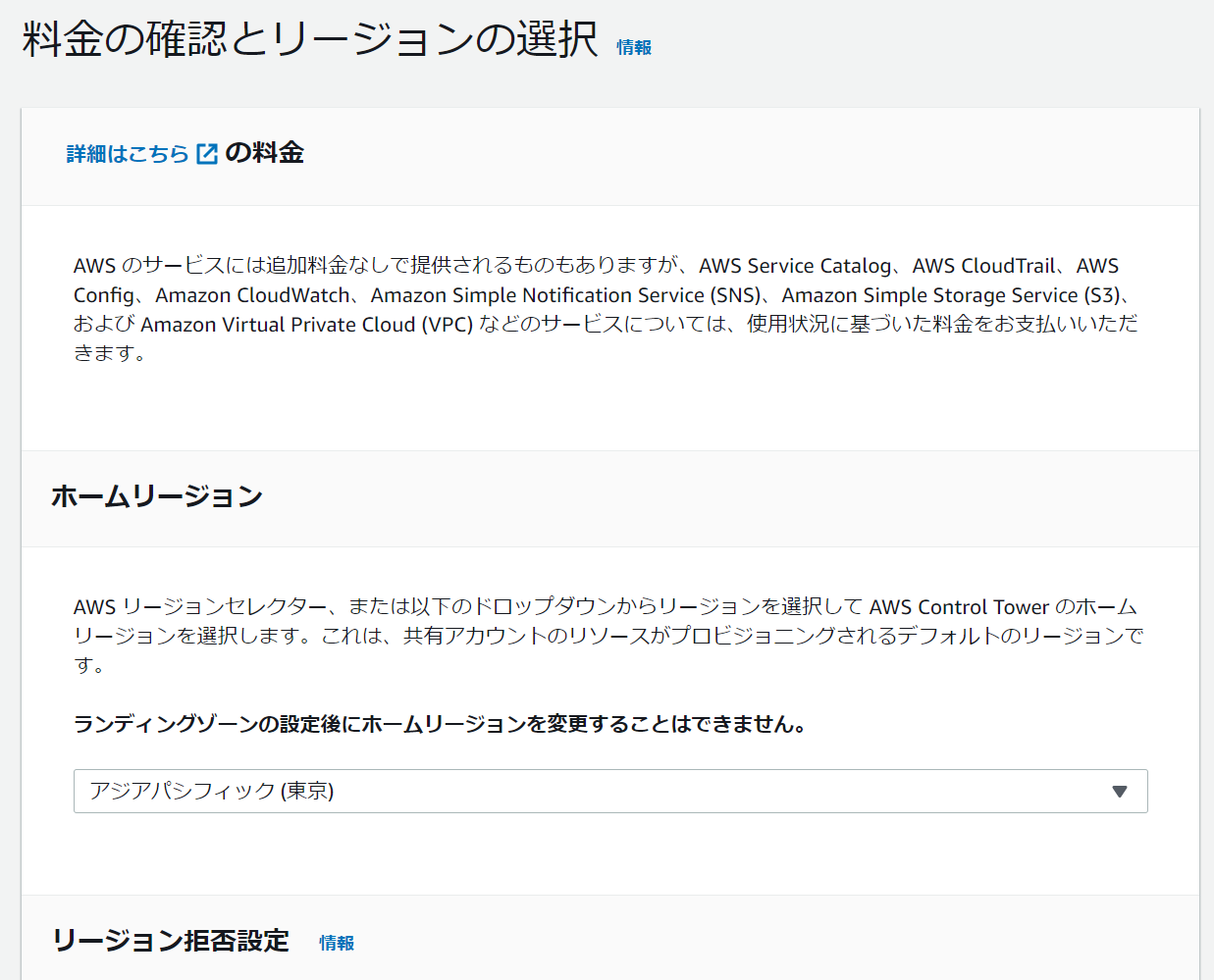

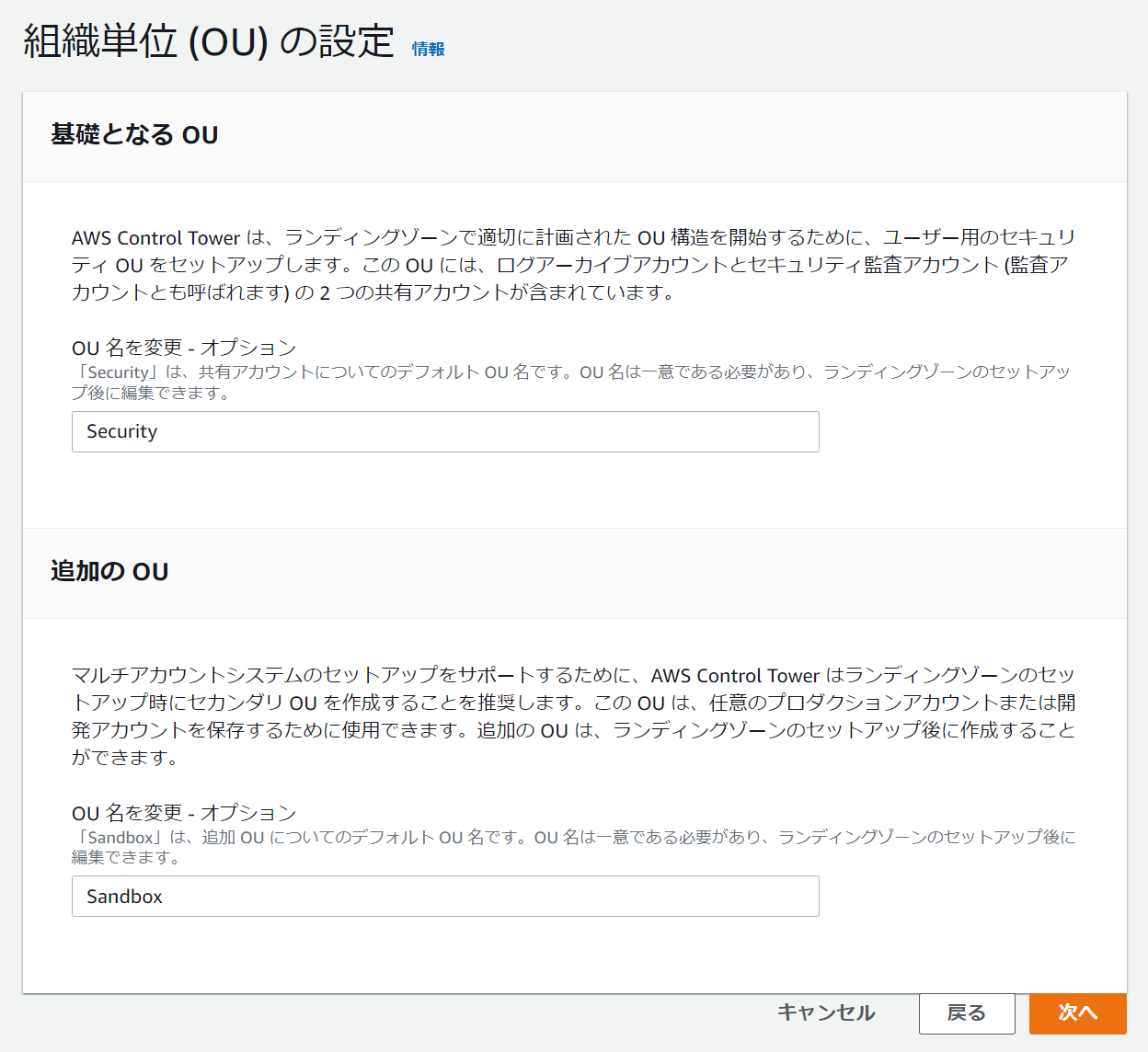

最初に Control Tower を設定するホームリージョンを指定します。ランディングゾーンの作成中に一部のリソースがホームリージョンでプロビジョニングされます。ランディングゾーンの作成後、ホームリージョンは変更できませんのでご注意ください。

2021/11/30 のアップデートでリージョン拒否ガードレールを設定できるようになりました。リージョン拒否設定を有効にすると、Control Tower の管理対象外とするリージョンに対するオペレーションを拒否できます。以下の例の場合、東京リージョン、バージニア北部リージョン、オハイオリージョンが管理対象リージョンとなり、それ以外のリージョンに対する操作はすべて拒否されます。

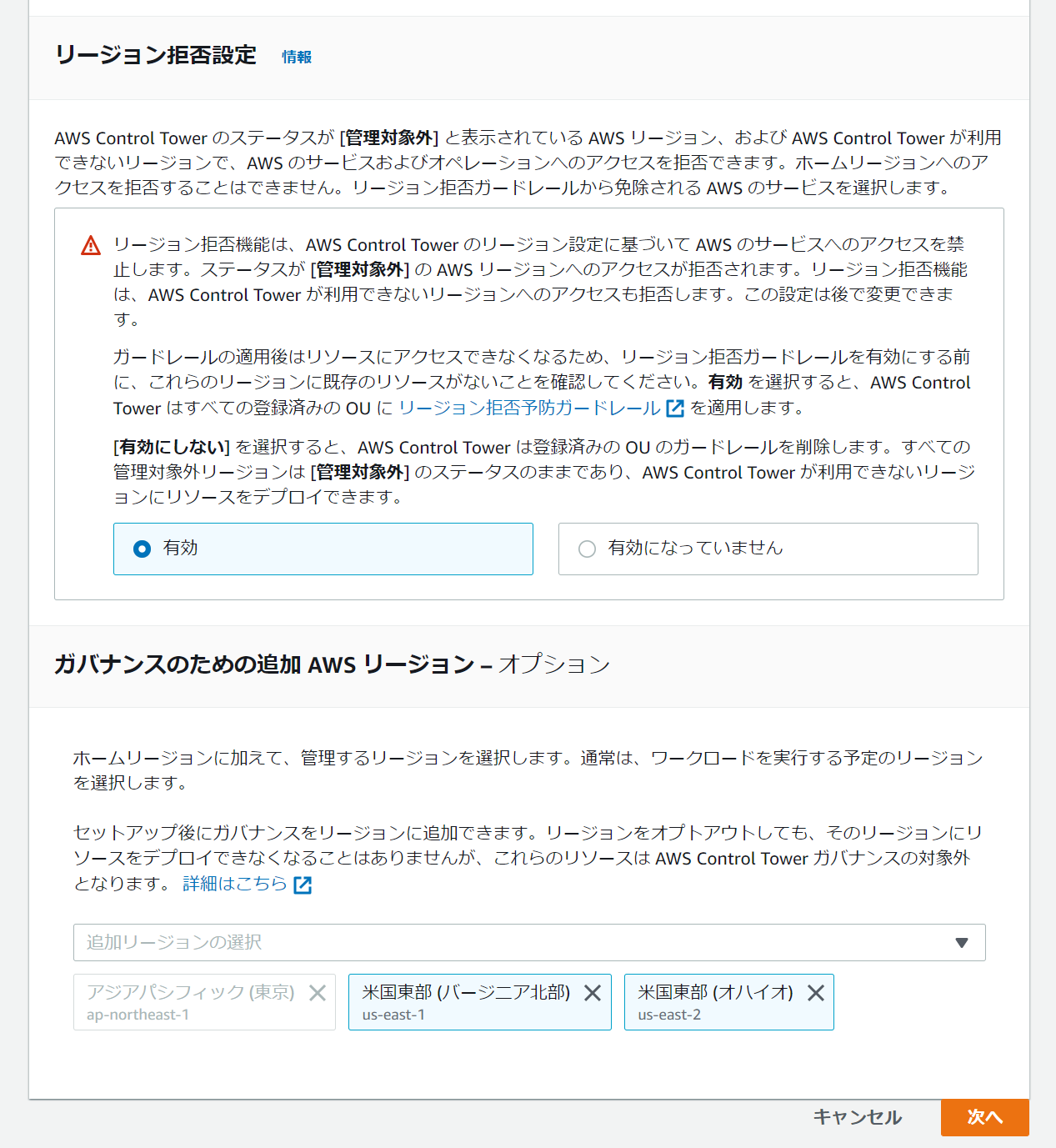

ランディングゾーンの設定後に、ランディングゾーン設定からリージョン情報を確認すると以下のように管理対象外のリージョンが拒否済みになっていることを確認できます。

参考:

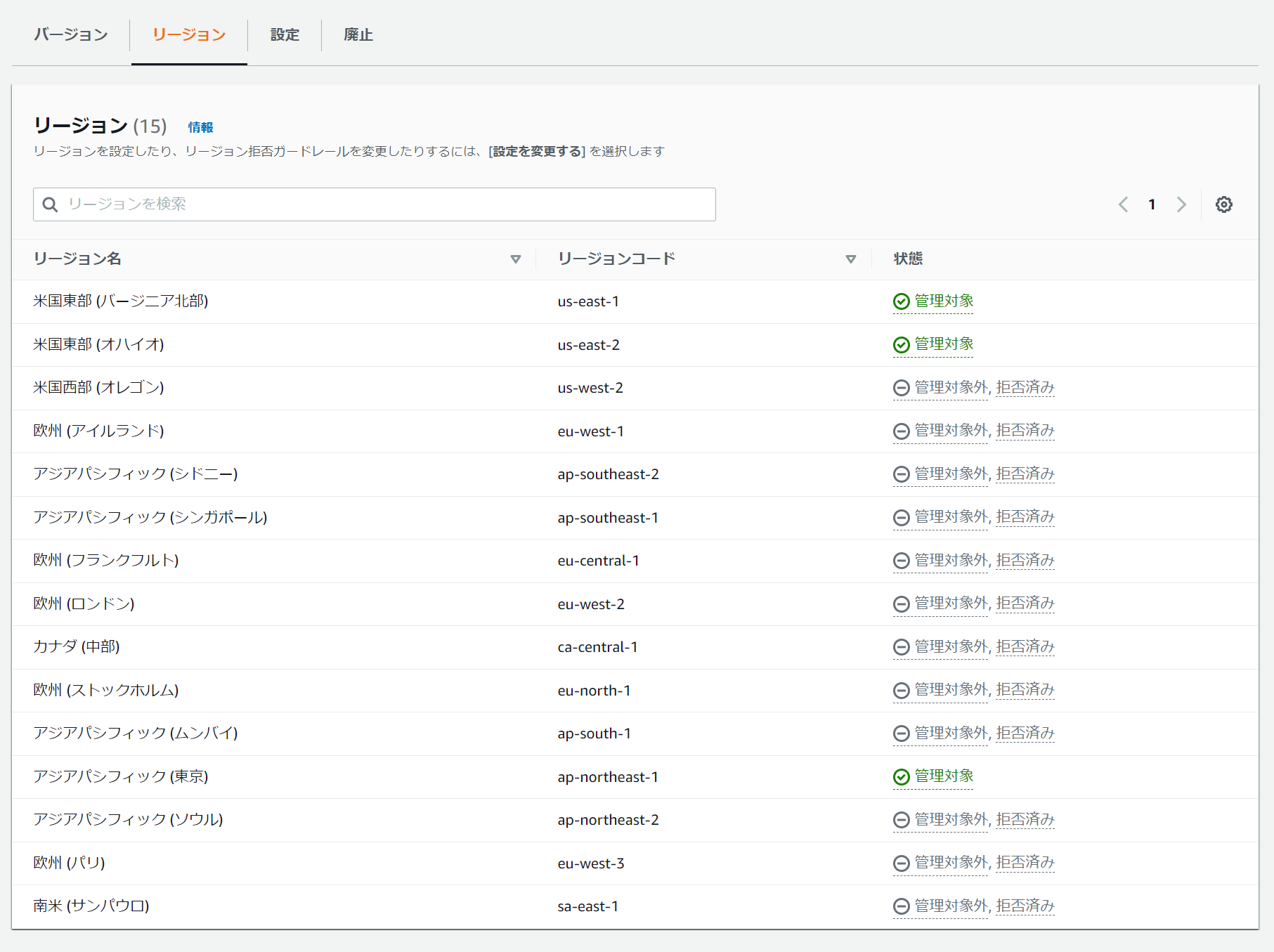

組織単位 (OU) の設定では、ログアーカイブアカウントと監査アカウントが所属する 基礎となる OU と追加の OU 名のカスタマイズができます。

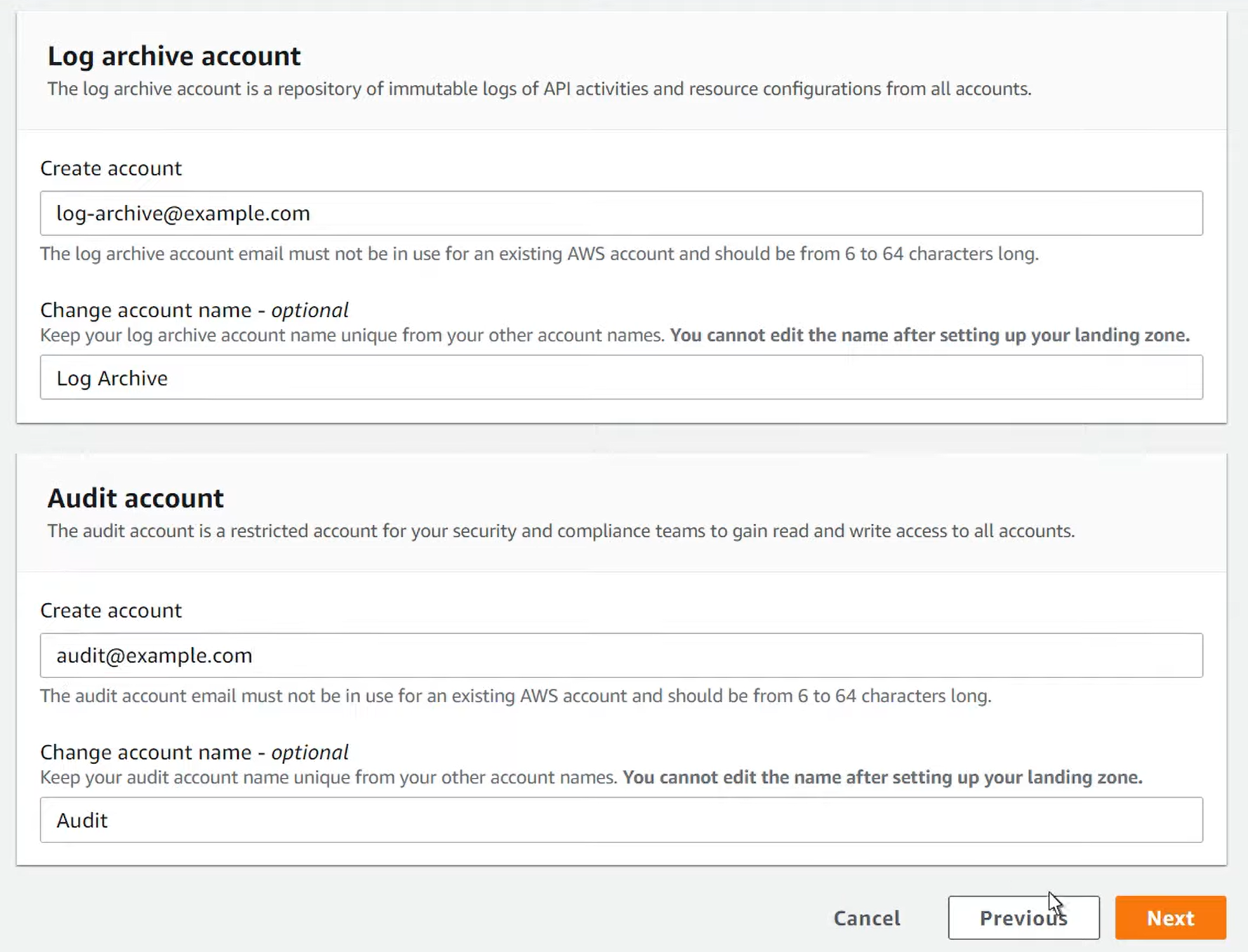

共有アカウントの設定ではログアーカイブアカウントと監査アカウントのメールアドレスを指定します。新規のアカウントを作成するため、既存や閉鎖済みのアカウントで使用したアドレスを使用することはできません。

※スクリーンショットを取り忘れたため、Enable AWS Control Tower for Existing Organizations より引用

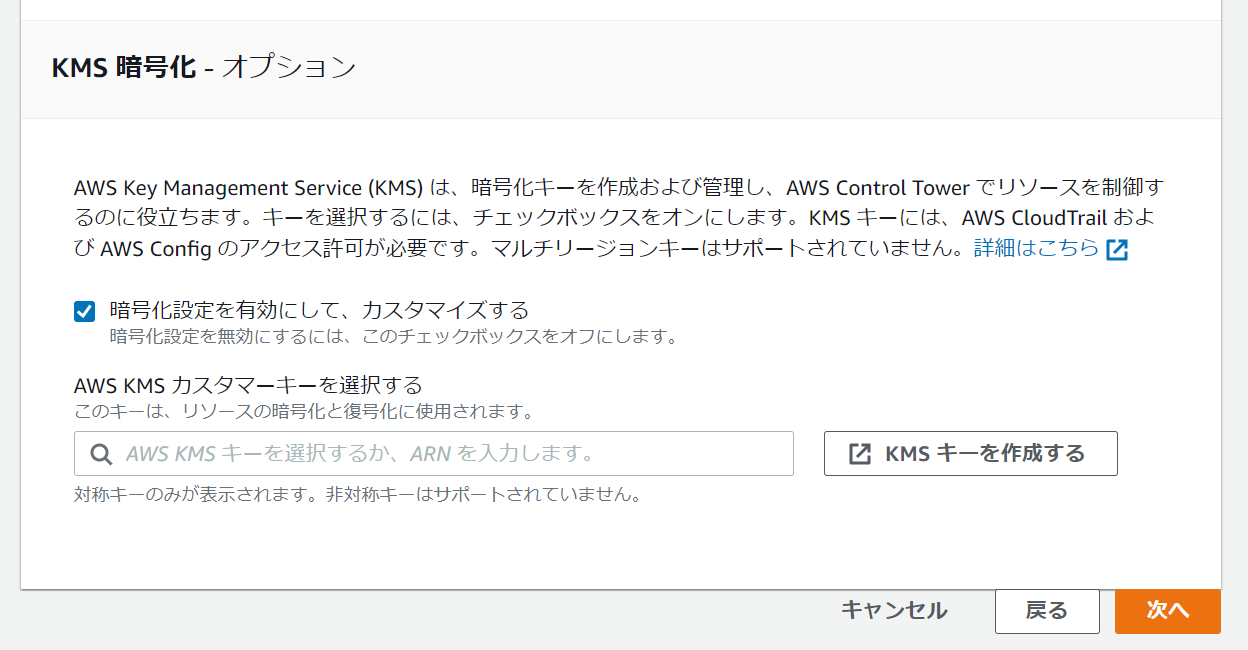

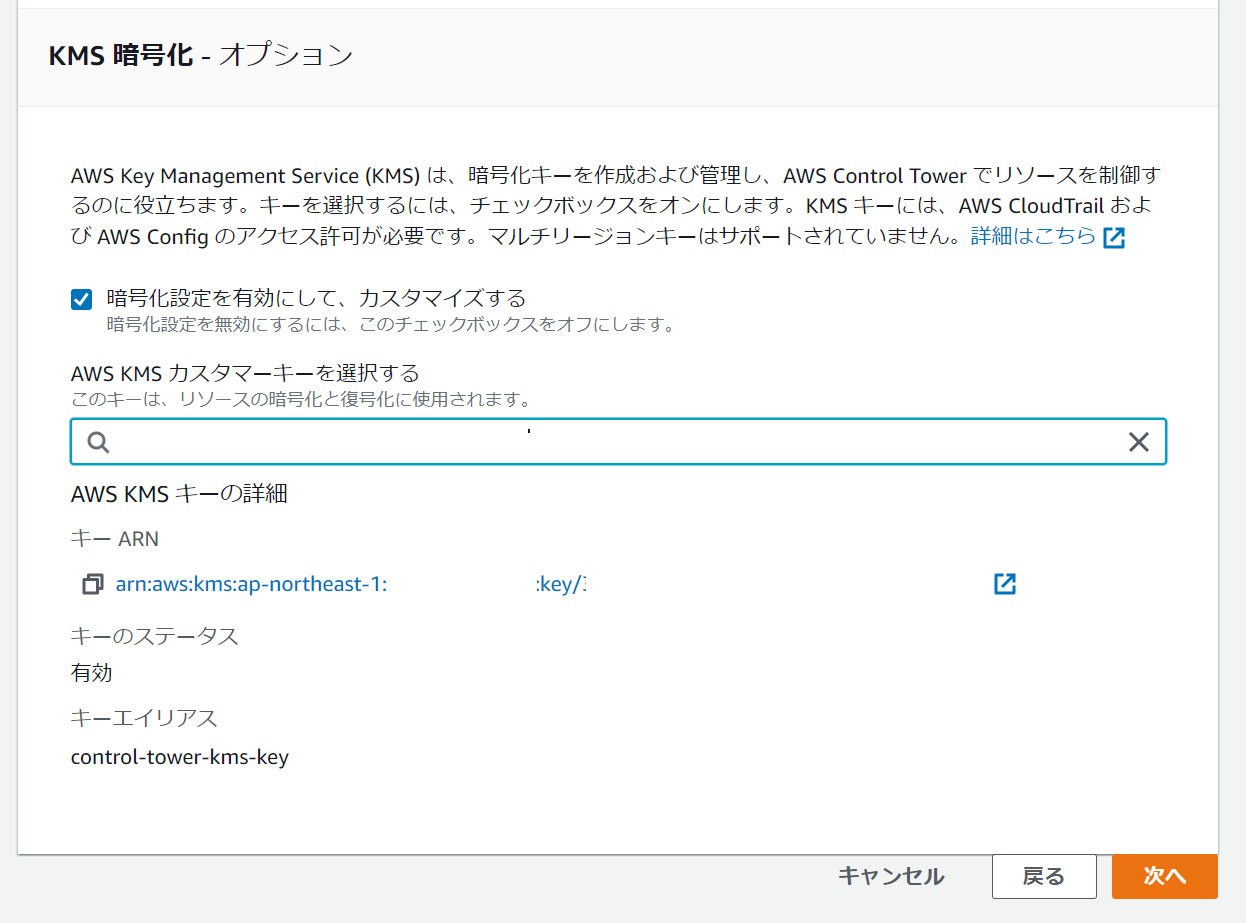

2021/7/28 のアップデートで KMS による暗号化設定をサポートしています。Control Tower が設定する CloudTrail および AWS Config のログファイルに対して AWS KMS 管理キーによる暗号化 (SSE-KMS) を設定できます。特に CloudTrail の証跡に関しては SSE-KMS による暗号化が CIS AWS Foundations Benchamrk や AWS 基礎セキュリティのベストプラクティスでも推奨されているため、設定をおすすめします。

「暗号化設定を有効にして、カスタマイズする」にチェックを入れて、新しい KMS キーを作成します。

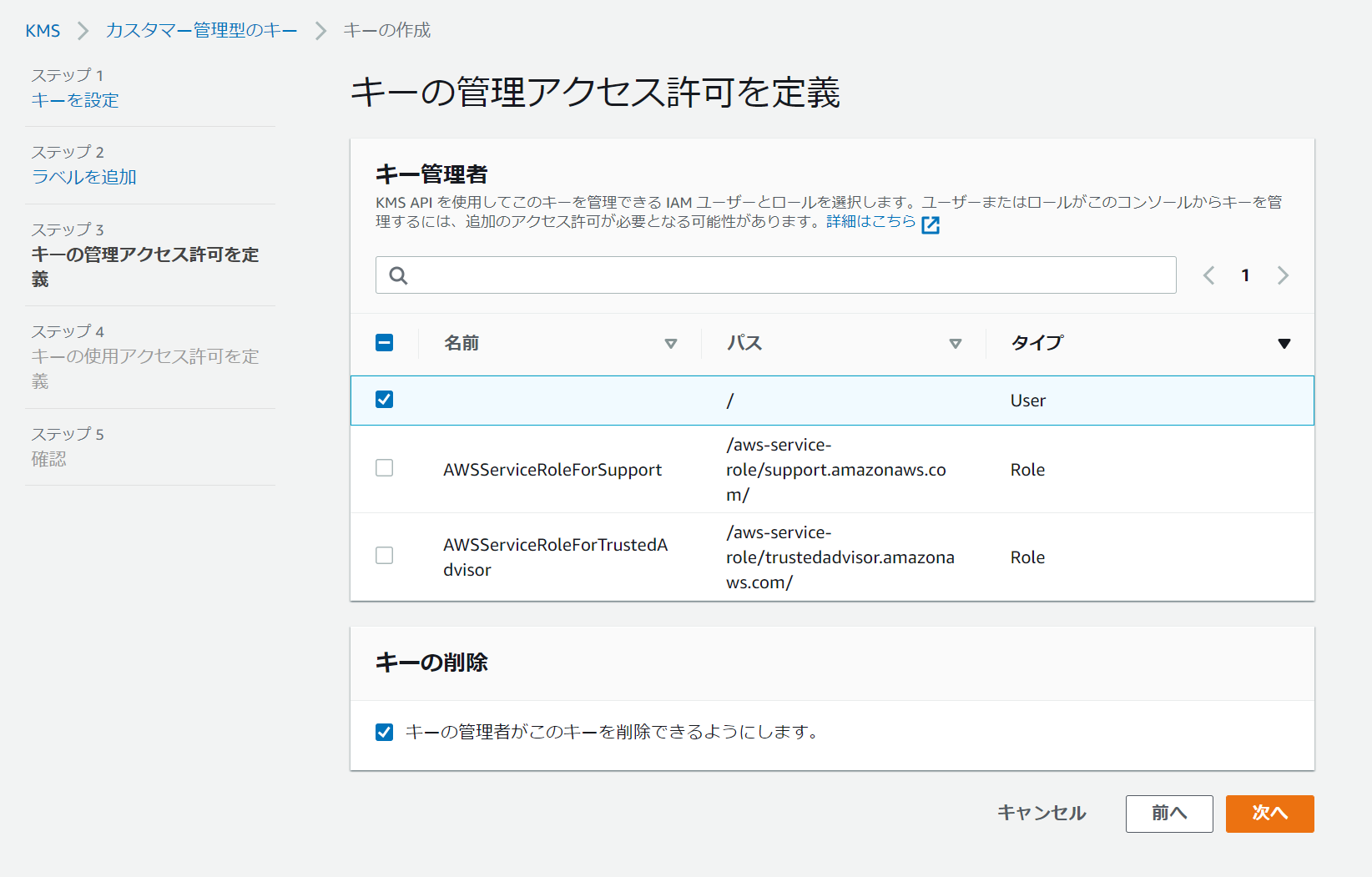

Control Towerは、マルチリージョンキーおよび非対称キーをサポートしていないため、必ず対象キーかつ単一リージョンキーで作成します。

エイリアスや説明、タグは任意の値を設定します。

キーの管理アクセス許可および使用アクセス許可では必要に応じて管理ユーザーやロール等を追加しておきます。

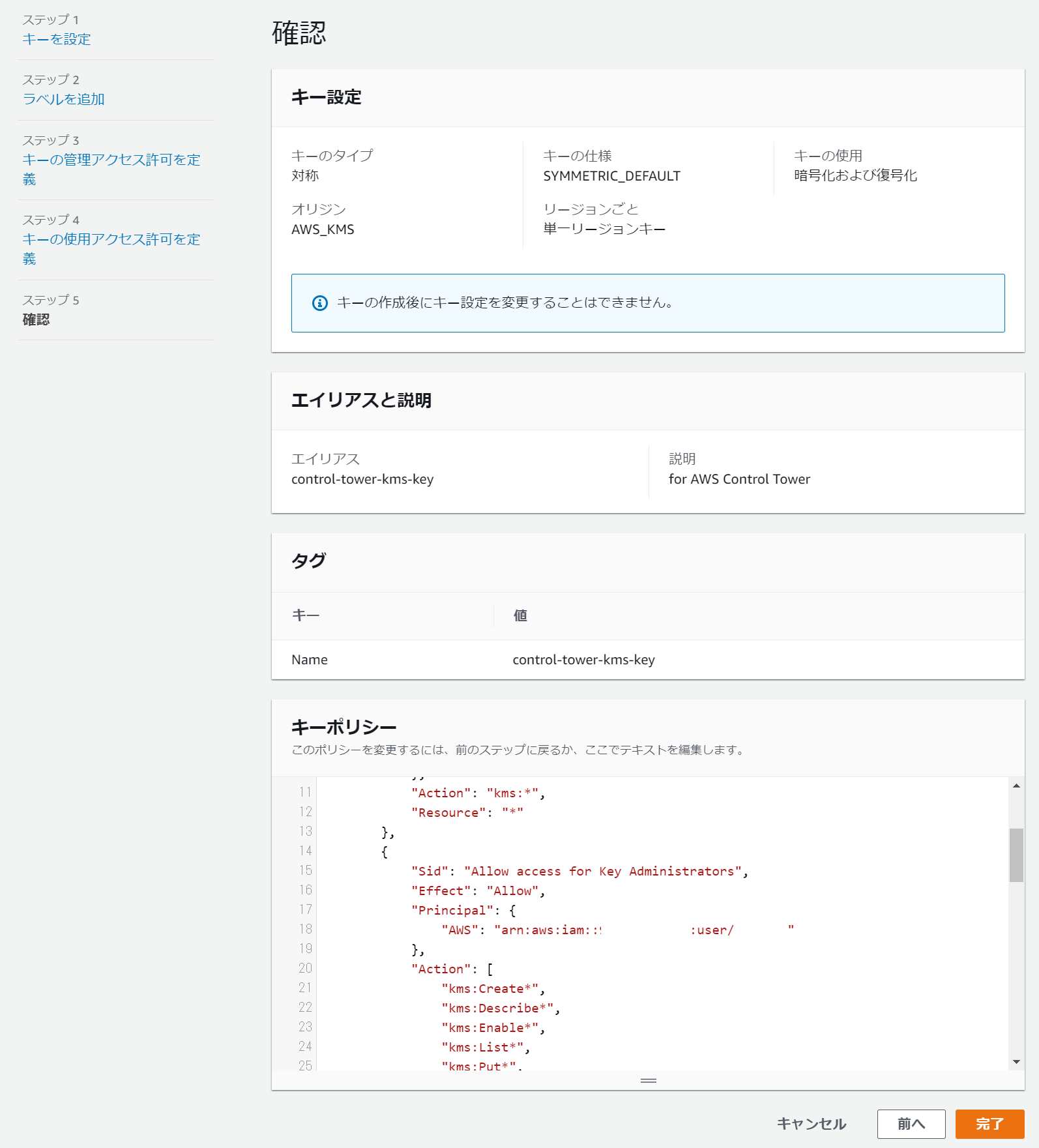

設定を確認し、キーを作成します。

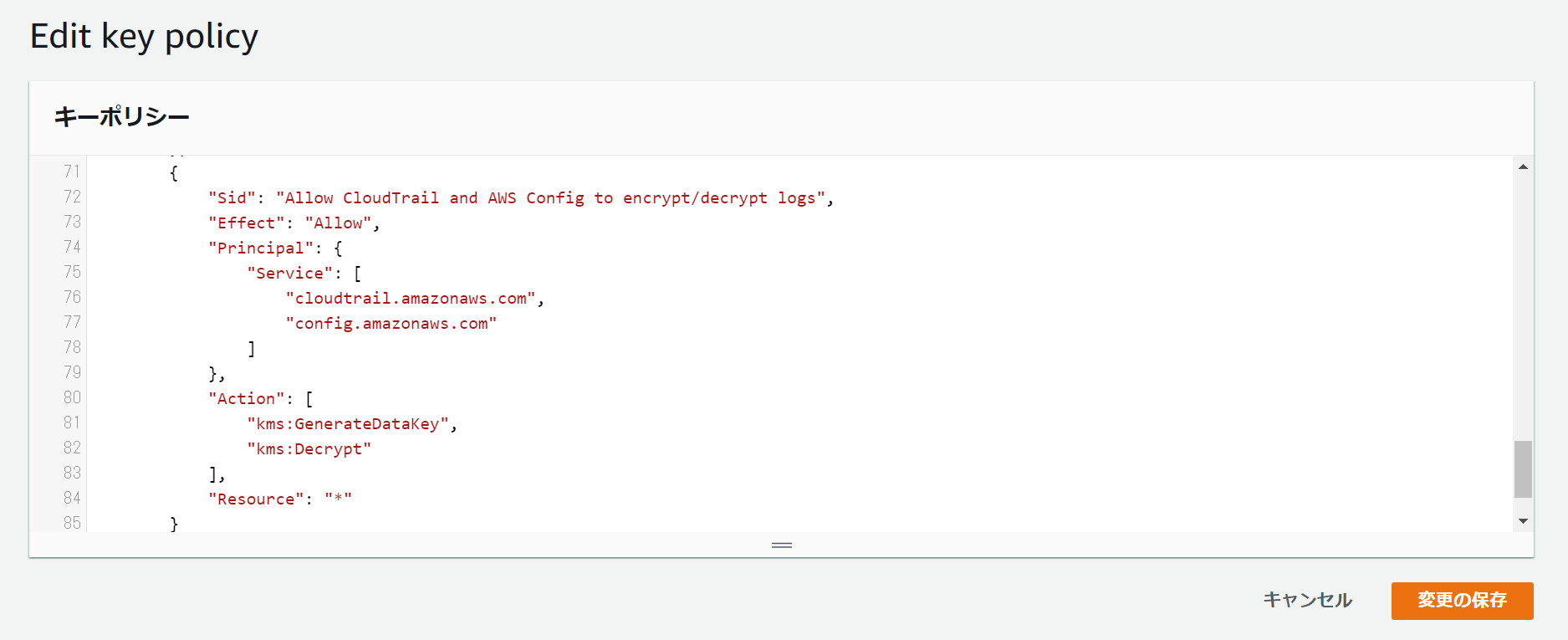

キーの作成後に以下のキーポリシーを追加します。CloudTrail および AWS Config が KMS キーを使用できるようにするため追加が必要です。

{

"Sid": "Allow CloudTrail and AWS Config to encrypt/decrypt logs",

"Effect": "Allow",

"Principal": {

"Service": [

"cloudtrail.amazonaws.com",

"config.amazonaws.com"

]

},

"Action": [

"kms:GenerateDataKey",

"kms:Decrypt"

],

"Resource": "*"

}

ランディングゾーンの設定画面に戻り、カスタマーキーの指定で作成した KMS キーを指定します。

最後にサービスのアクセス許可に関する確認にチェックを入れ、ランディングゾーンの設定を開始します。

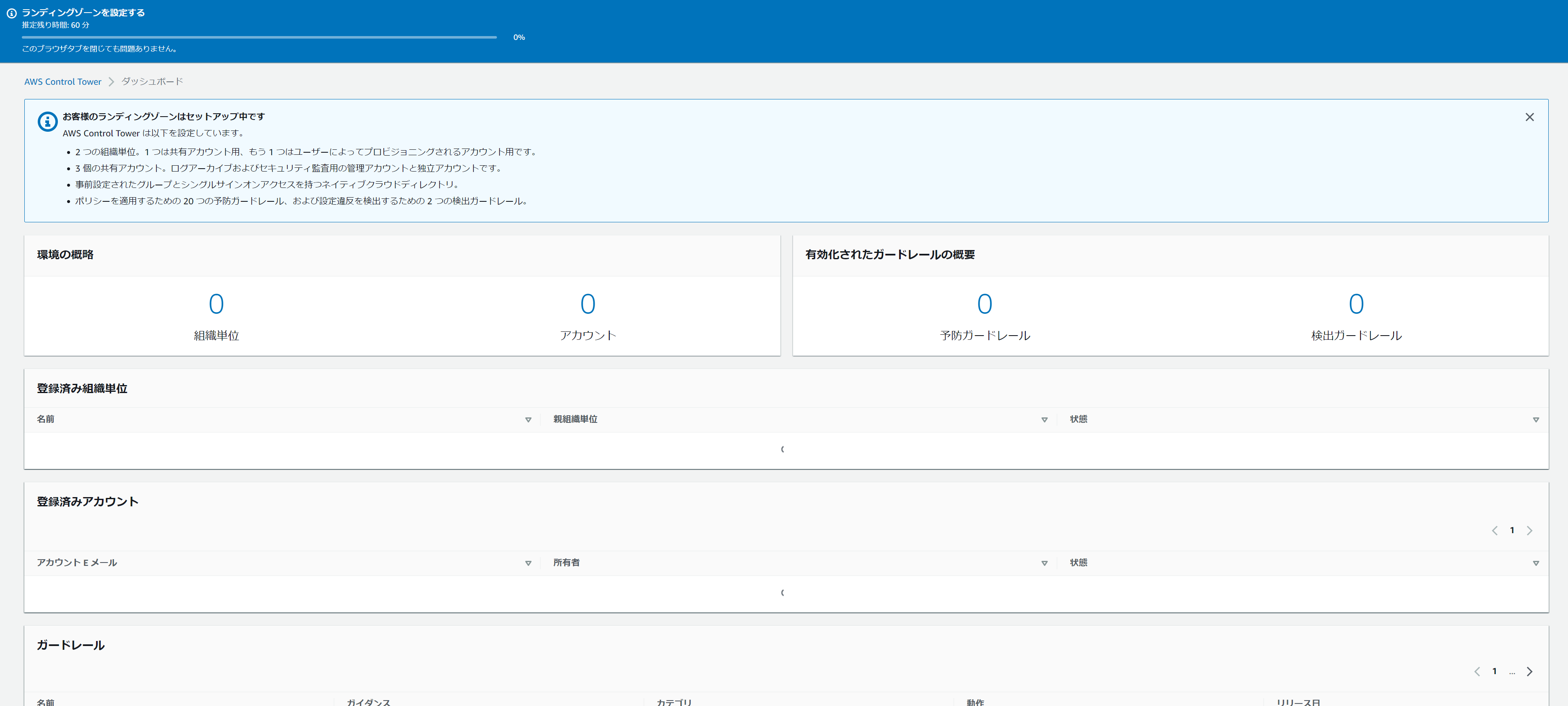

ランディングゾーンの設定には時間がかかりますのでしばらく待ちます。

推定残り時間は60分と表示されますが、今回の設定内容では 30 分程度で完了しました。

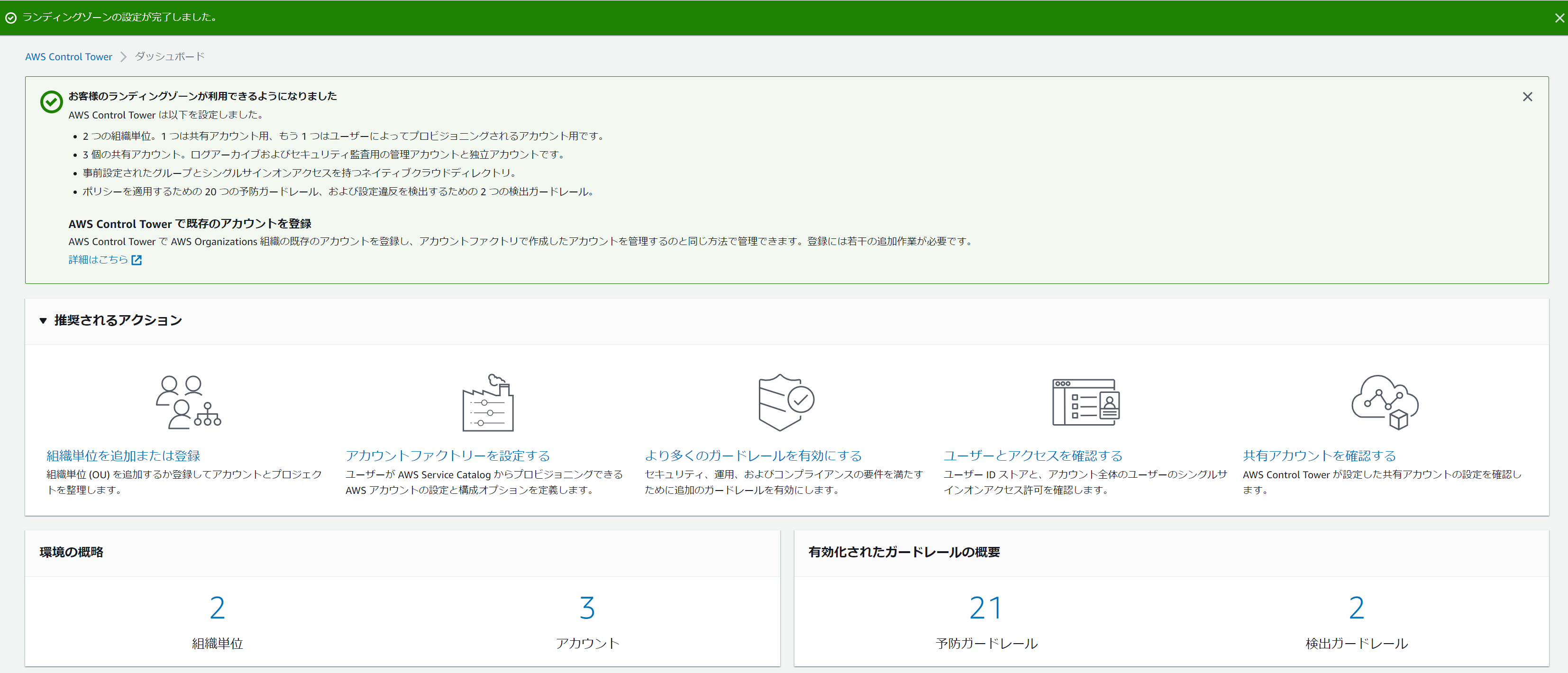

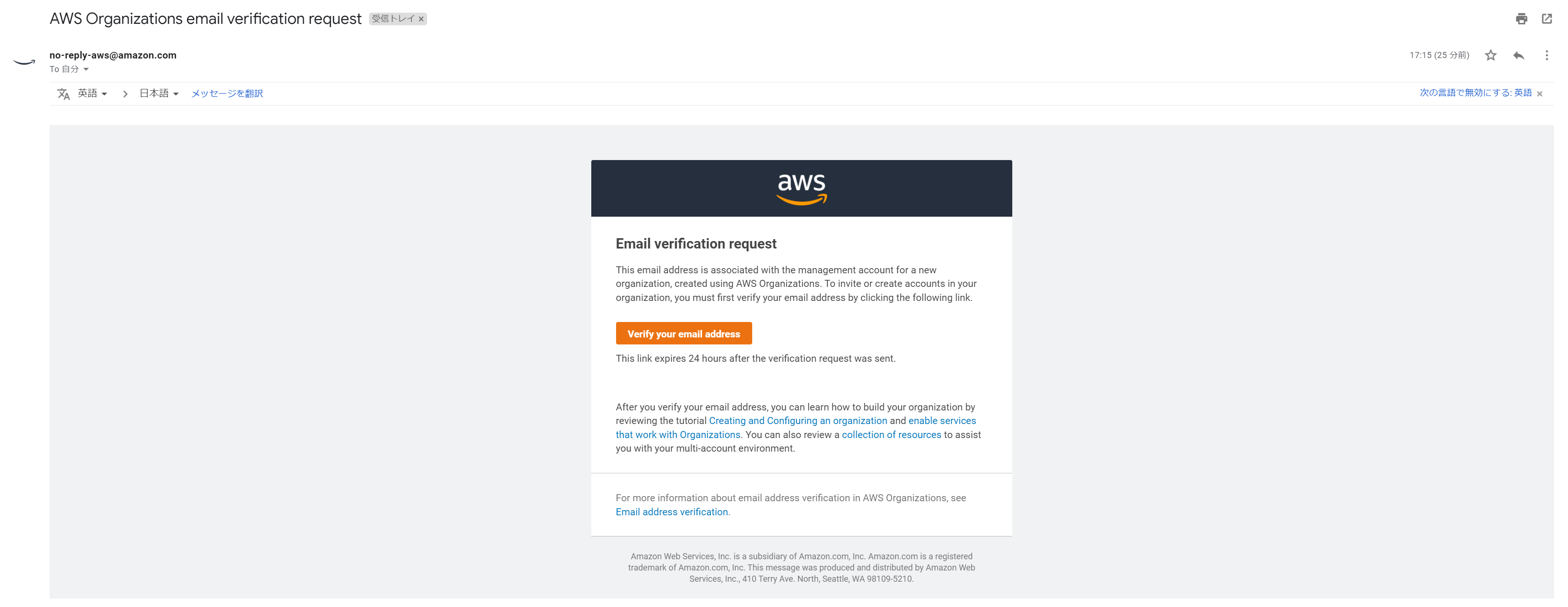

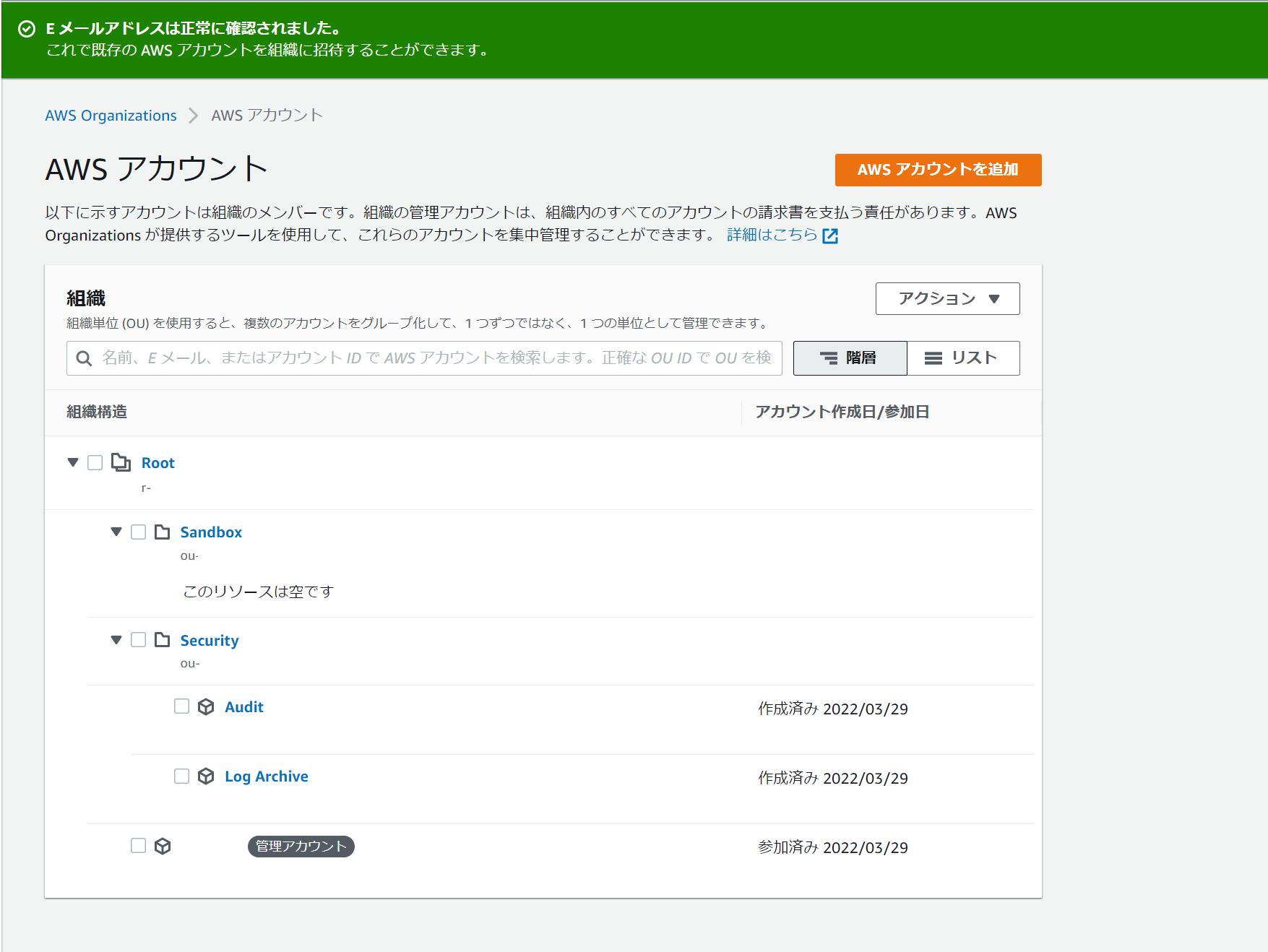

AWS Organizations の管理アカウントのメールアドレス認証が飛んでいるので Verify します。

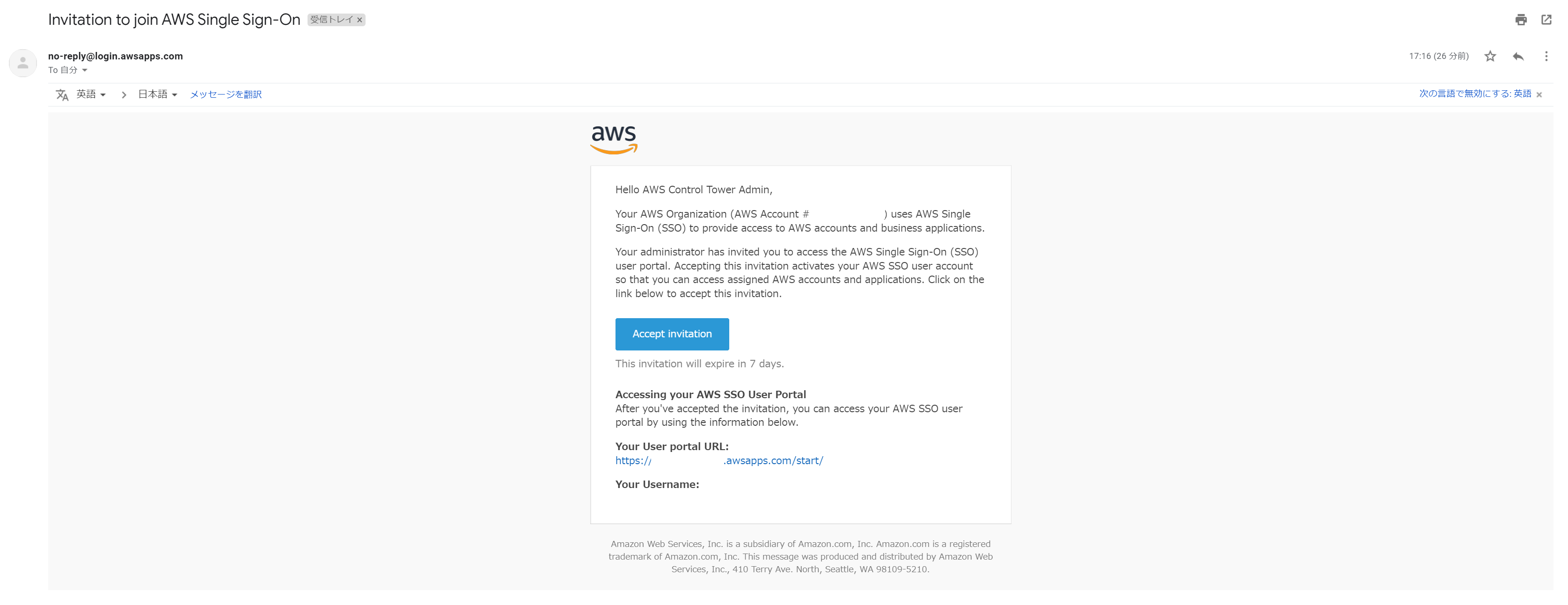

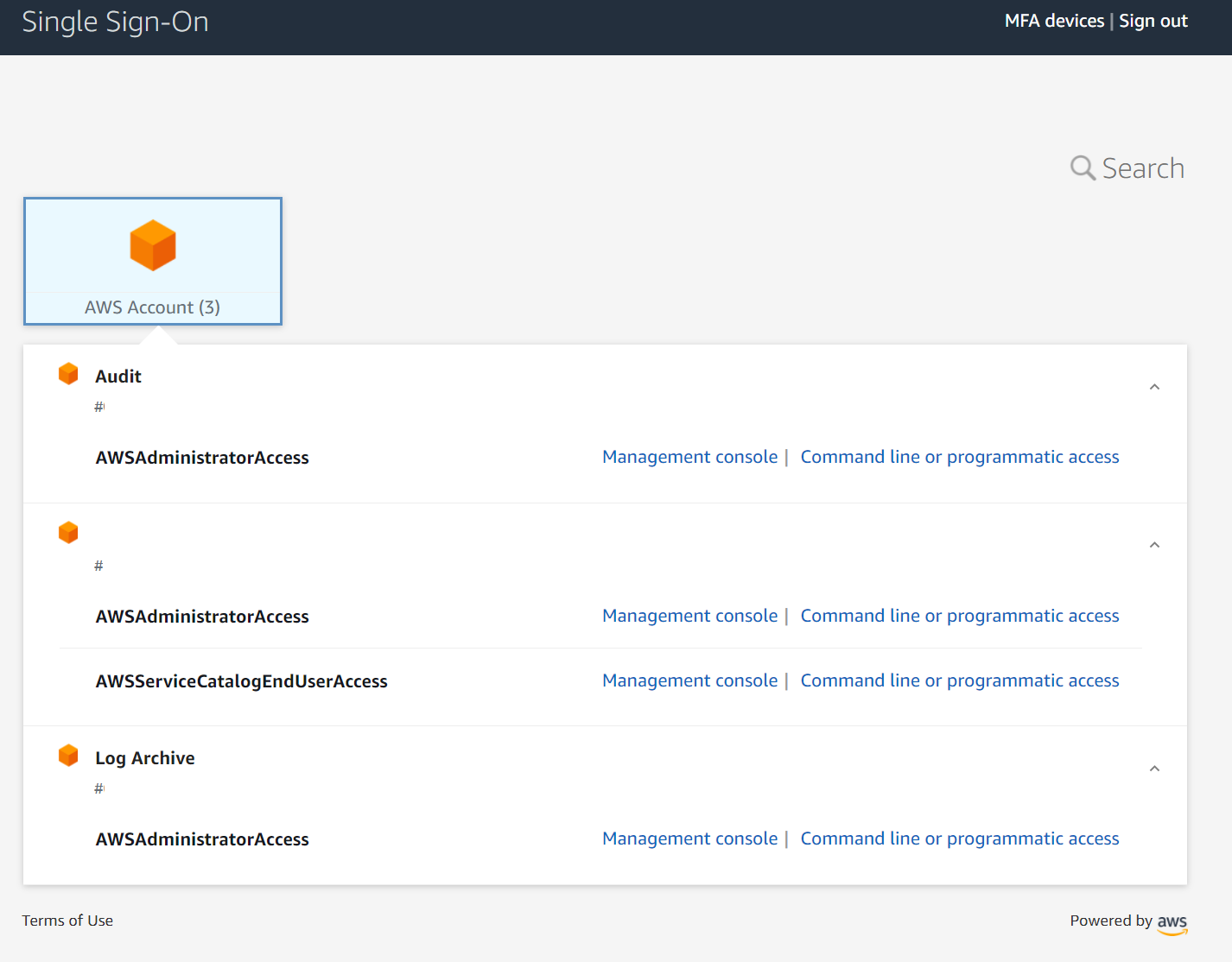

AWS SSO の招待メールも飛んでいます。Accept すると AWS SSO から各アカウントへサインインできるようになります。

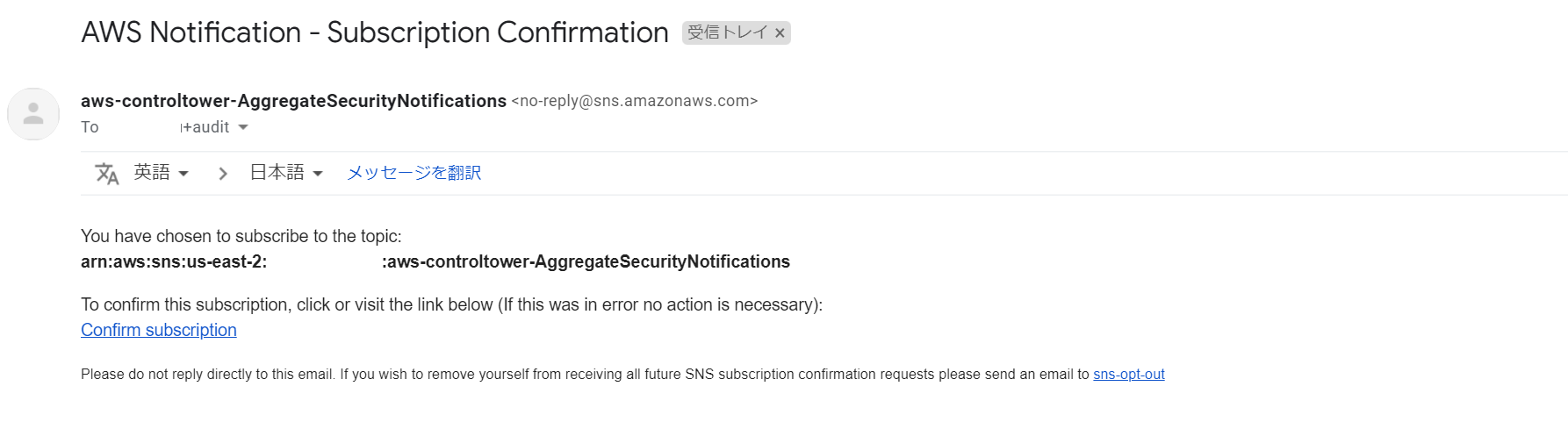

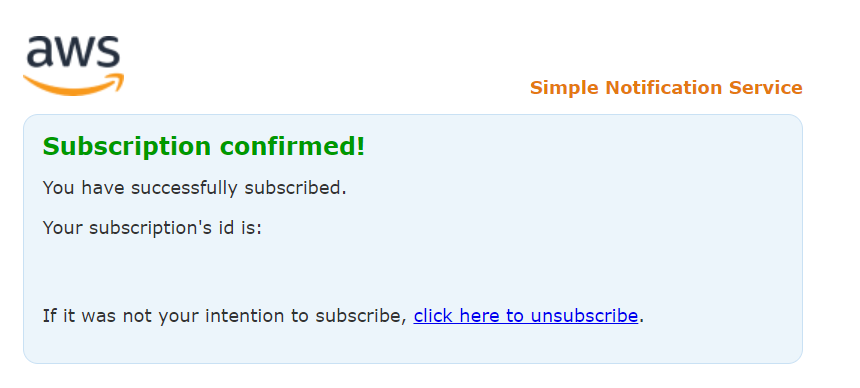

Control Tower の違反通知やドリフト通知を受け取るため、監査アカウントには各リージョンにaws-controltower-AggregateSecurityNotifications という SNS Topic が作成され、監査アカウントのメールアドレスがサブスクライブされます。管理対象にしたリージョンの数だけサブスクリプションの確認メールが飛んでいるはずですので、すべてのサブスクリプションを確認しておきます。

参考:

以上でランディングゾーンの初期設定は完了です。

その他おすすめ初期設定

AWS SSO

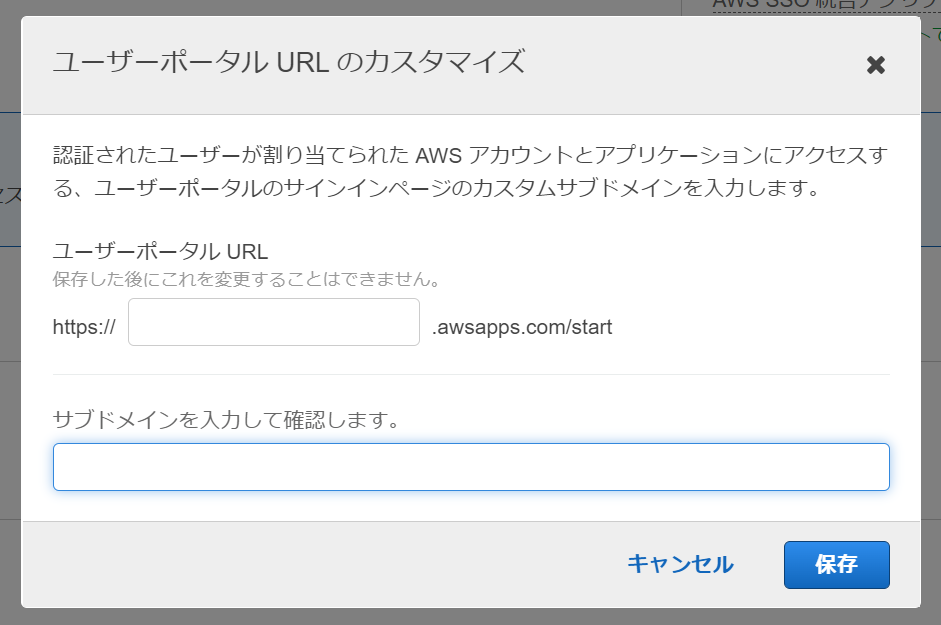

ユーザーポータル URL のカスタマイズ

AWS SSO のスタートページはについてデフォルトでは ID ストア ID (d-xxxxxxxxxx)がサブドメインになっているが、任意のサブドメインに変更可能です。

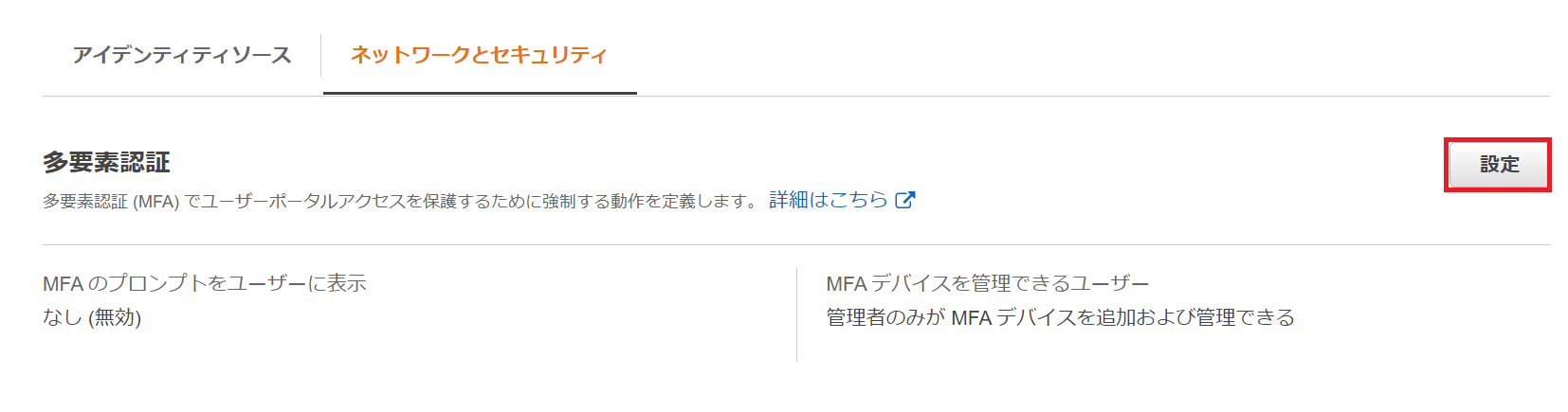

多要素認証 (MFA) の設定

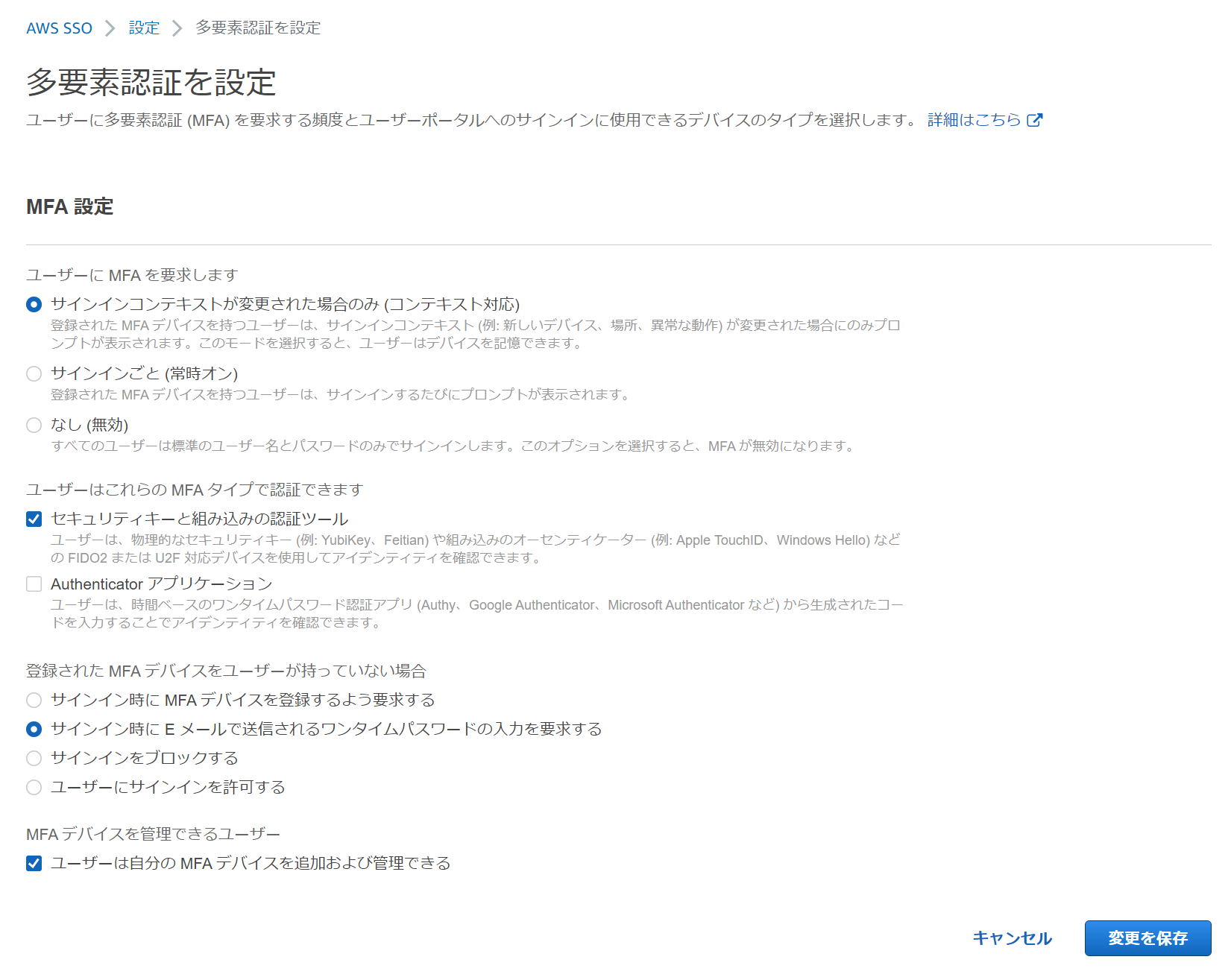

今回は個人アカウントであるため、AWS SSO のサインインに IdP を使用しません。AWS SSO の ID ストアを使用するため、AWS SSO ユーザーが MFA を設定できるよう変更します。

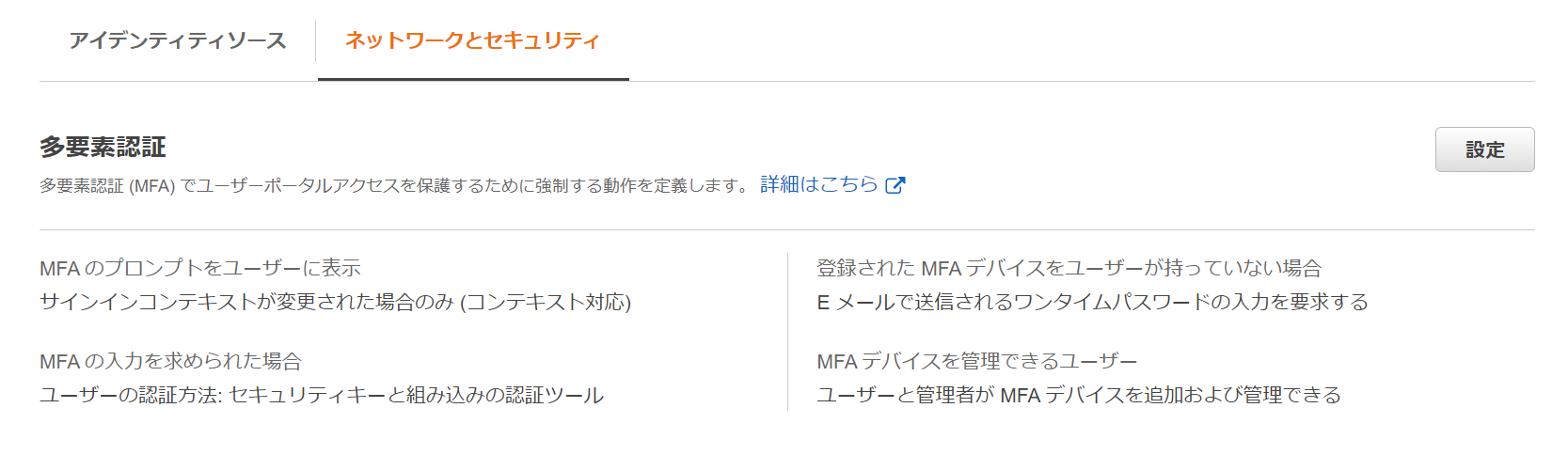

設定 → ネットワークとセキュリティから AWS SSO ユーザーに多要素認証 (MFA) の設定を行います。

MFA を要求するタイミングやタイプなど任意のカスタマイズし、変更を保存します。

ここでは以下のように設定しました。

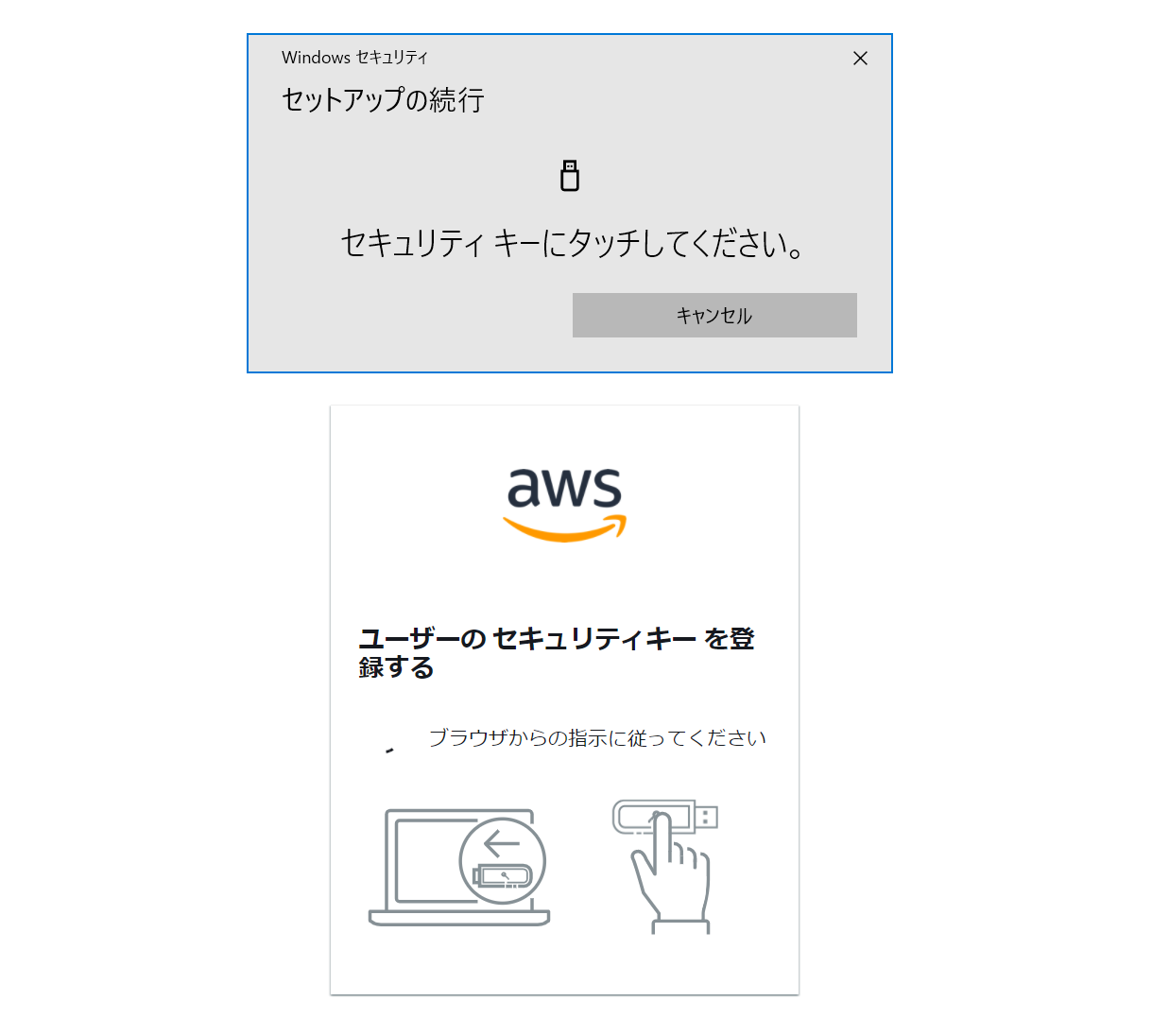

セキュリティキーで MFA を登録します。

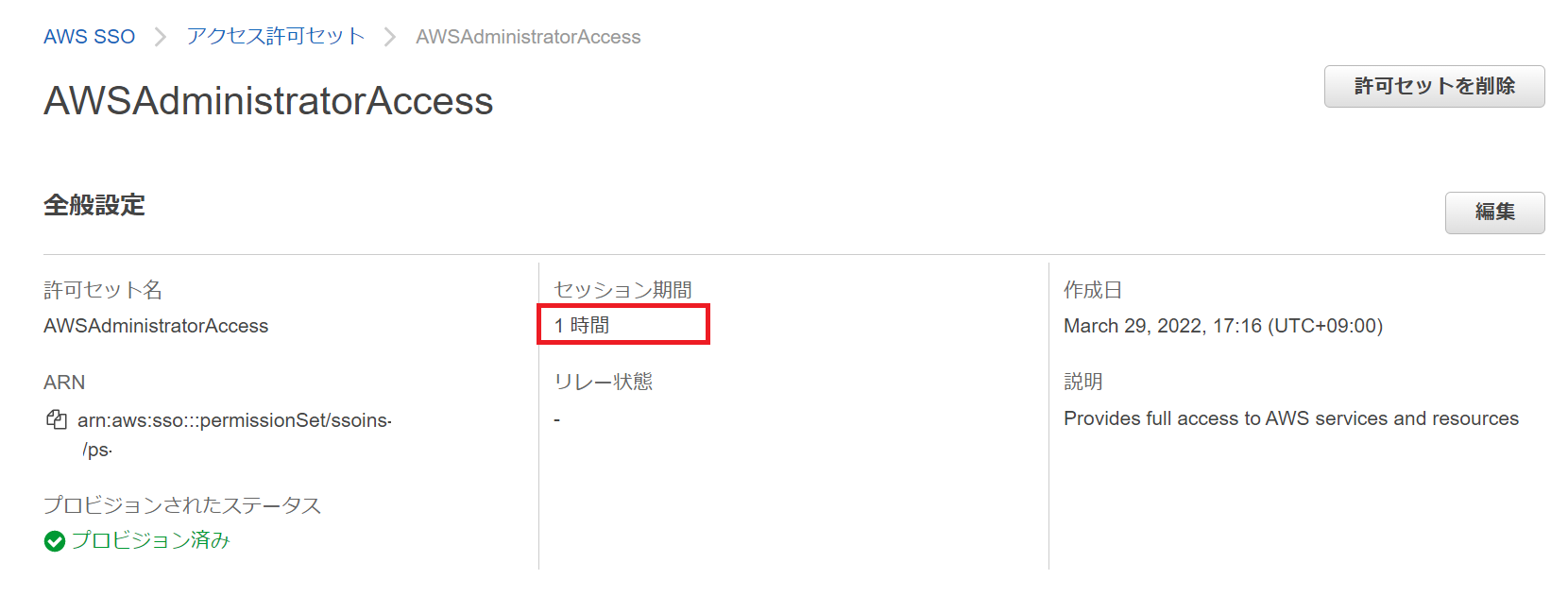

アクセス許可セットのデフォルトセッション時間

アクセス許可セットのセッション時間はデフォルトで1時間となっているため、必要に応じて変更します。

以上です。

参考になれば幸いです。