話の概要

AirStationの設定をミスってしまい、手元のストリーミングサーバ用ラズパイが意図せず何でもアクセスできるSandboxと化していたという、お粗末なお話がありましたので、注意事項を簡単にまとめてみました。

シチュエーション

- 外部(インターネット側)からラズパイにhttpでアクセスできればOK!

- セキュリティを考え、外部からはtcp/10080でアクセスして、AirStationのNAPTでhttp(tcp/80)に捻じ曲げて渡したい。

ポート変換のみでOK!!

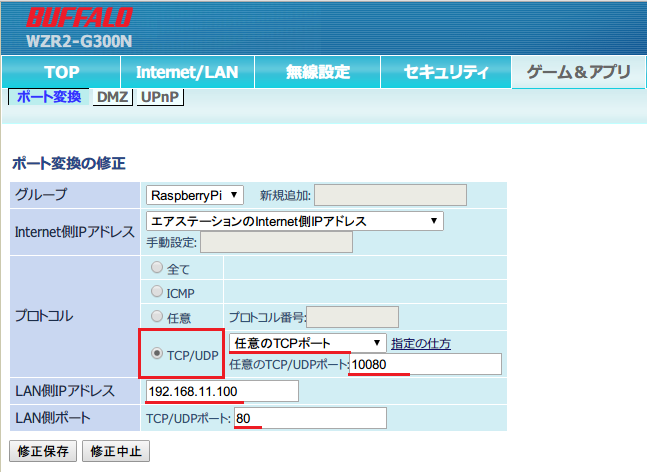

以下、設定例です。

- AirStation側で待ち受けするポートを紐づける

- プロトコル: [任意のTCPポート] 10080

- ラズパイのLAN側IPアドレスと、使用するポート番号を入力

- LAN側IPアドレス: 192.168.1.100

- LAN側ポート: 80 (tcp/udpの指定なし)

これだけでOKです!!

はまったポイント

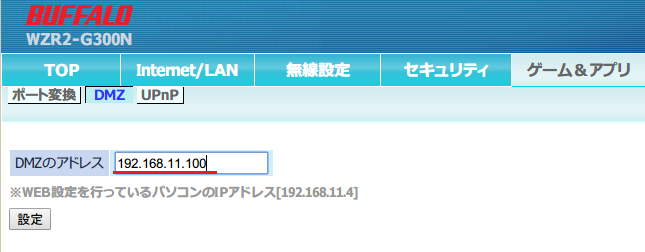

必要かと思い、AirStationのDMZ機能でラズパイのIPアドレスを登録してしまいました。

結果、インターネットからルータ宛の通信をsshなどすべて(tcp/10080以外も!!)ラズパイに素通ししていたようです…

DMZ機能は不要

DMZ機能をOFFにしても、外部(インターネット側)からtcp/10080でhttpに問題なくアクセスできることを確認。

特定のポートだけアクセス可にしたい場合は、ポート変換のみでOKなのが分かりました。

ちなみに

なぜSandbox化しているかわかったか?

たまたま、ラズパイの/var/log/auth.logを見て、sshのアクセス拒否のログが大量に記録されていたのが発端です。

理由がわかるまで、かなり悩みました…

Sandboxでさらしていて大丈夫だったか?

SSHを鍵交換認証必須にしていたため、特に不正ログインされた記録もなく、大丈夫でした。

やはり、セキュリティ対策は重要ですね…

ちなみに、ラズパイ(rapsbian)デフォルトIDの"pi"での試行記録は見つかりませんでした。案外メジャーなアカウント名ではないのかもですね。

この辺りは、別途纏めてみたいと思います。

以上、お粗末様でした…