前回までの記事紹介

- Splunkでは、サイバー攻撃の検出・調査で使用する相関サーチ集を「Splunk ES Content Update(ESCU)」として提供しています。このESCUは、Splunkセキュリティコンテンツに該当します。ESCUについては、こちらの記事に参考となる情報を載せています。

- 前回までの記事で、「Splunk Security Essentials(SSE)」または「Splunk Enterprise Security」のAppを活用した検知ルール(相関サーチ)の探し方について紹介しました。

はじめに

- ESCUのサーチは、それぞれ検知・分析のためのタイプが定義されています。例えば、Splunk Enterprise Securityでアラート(Notableイベント)生成を行うべきサーチや、CRONスケジュールで定期的に実行すべきサーチ(スケジュールサーチ)、サーチ画面で手動で実行するサーチ(アドホックサーチ)やダッシュボードで使うべきサーチです。

- 通常はないようなアクティビティ(アノマリ)を捉える目的のサーチをアラート設定した場合、不要に多くのアラートを生成してしまう場合があります。ある程度タイプによる用途の違いについては抑えておいた方がいいと思いますので、ここでESCUのサーチタイプに関してご紹介します。

Splunk Security Contentサイトでサーチタイプを確認する

まず、サーチタイプがどこで確認できるかについてご説明します。タイプはSSEのSecurity Content画面や、ESの使用事例ライブラリ上には記されないもので、確認はSplunk Security Contentサイトから可能です。

Splunk Security Contentサイトでは、ESCUに使われる「Detections」や「Analytic Stories」、Splunk SOARで使われる「Playbooks」が公開されています。

Splunk Security Contentサイトのリンク

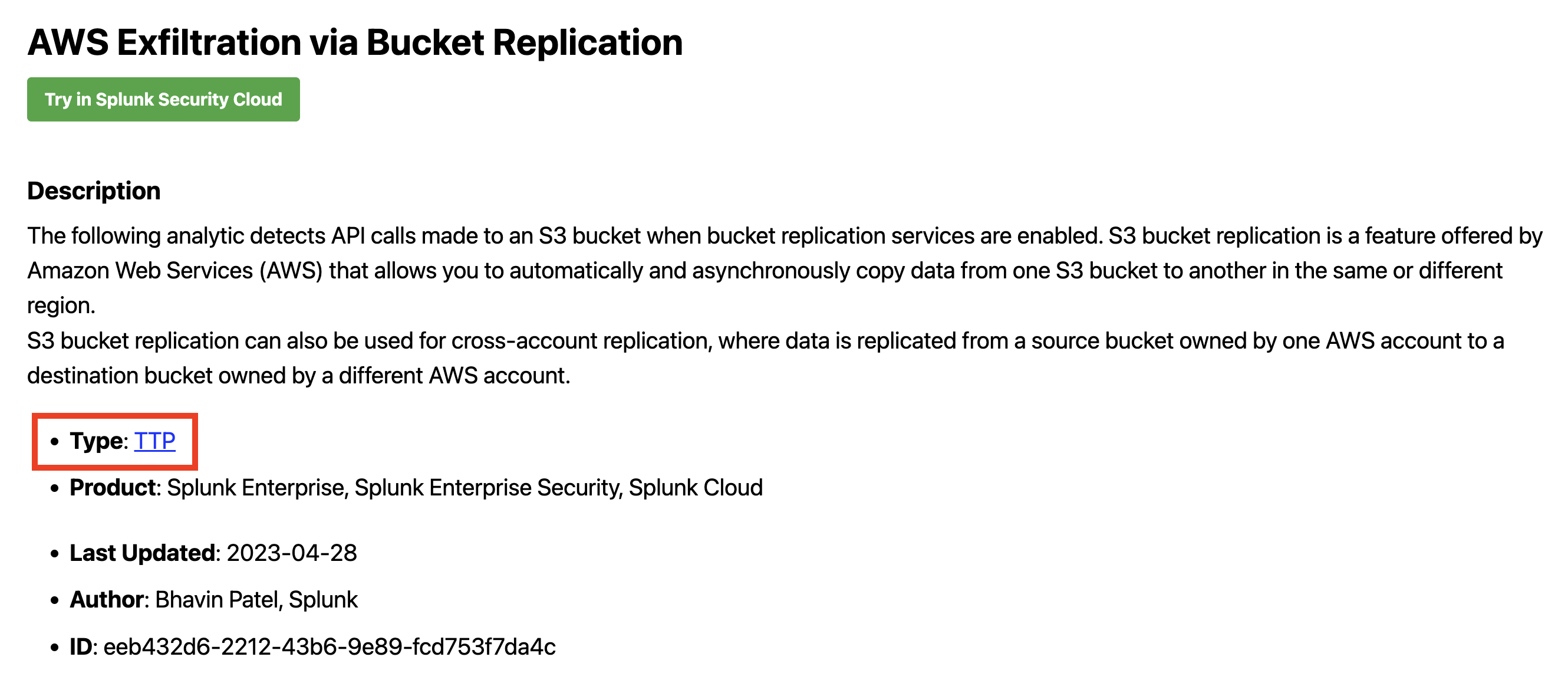

以下は「Detections」から「AWS Exfiltration via Bucket Replication」をクリックして、ESCUのサーチを表示した画面です。赤枠の「Type」箇所で、それぞれのサーチタイプを確認できます。このサーチでのタイプは「TTP」です。

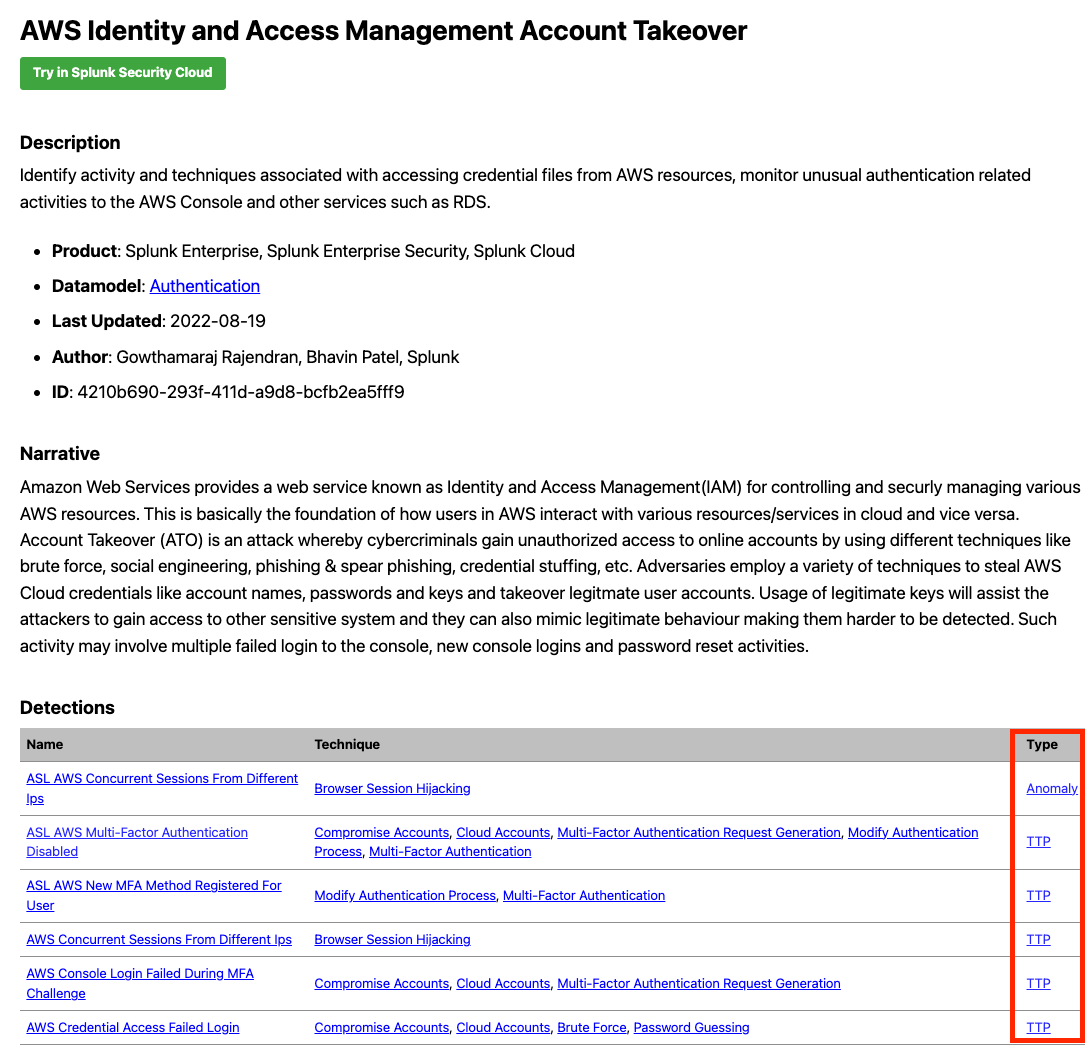

他に、Splunk Security Contentサイトの「Detections」をクリックして表示したサーチ一覧や、「Analytic Stories」のそれぞれの分析ストーリーを表示した際に、赤枠の箇所でサーチタイプを確認できます。

サーチタイプの種類と用途が載っているSplunk GitHubサイト

サーチタイプの種類と用途は、以下のSplunk GitHubサイトに記載されています。Detection Analytic Typesサイトのリンク。

次の章にて、日本語でそれぞれのタイプの説明と利用例を記載しました。

サーチタイプの説明と利用例

サーチのタイプごとに、どのようなシーンで使用するのに適しているのかを知る事ができます。例えば日常の業務の中でほぼリアルタイムで検知する事が目的や、特定のインシデントをアドホックに発見するために行うHuntingなどです。以下に相関サーチのタイプごとの利用例を記載しました。

| タイプ | 説明 | 利用例 |

|---|---|---|

| TTP | TTPは、特定の敵の戦術、技術、手順 (TTPs)を検出するように設計されている。 | Notableアラートの生成、リスクベースアラート(RBA)有効化、SOARのPlaybook実行、スケジュールサーチ実行 |

| Anomaly | Anomaly分析は、通常は観察されない動きをトリガーする。Anomalyの検知は明示的に悪意がある動きではないかもしれないが、疑わしい検出の可能性がある。Anomaly分析は必ずしも攻撃を示すわけではない。 | リスクベースアラート(RBA)有効化、スケジュールサーチ実行 |

| Hunting | リスクを高める動きを検出する。ただし、それ自体ではNotableイベントを生成するには誤検知が多すぎる傾向がある。他のさまざまな検出からの集約されたリスクを活用して、Notableイベントを生成する。ハンティング クエリとも呼ばれる | アドホックでのサーチ実行、ダッシュボードへのサーチ組込み |

| Correlation | さまざまな検出結果を関連付けて高レベルの脅威を相関付ける分析であり(具体的にはRisk Indexを分析の対象としている)、その主な目的はNotableイベントを生成すること。 | Notableアラートの生成、SOARのPlaybook実行、スケジュールサーチ実行 |

| Baseline | 他のタイプのサーチや、機械学習(MLTK)を利用する一部のESCUサーチでは、関連するBaselineサーチを事前に実行する必要がある。※Baselineサーチを実行する必要がある場合、各サーチ説明の「How To Implement」(実装方法)に関連するBaselineサーチ名が記載されている。 | リスクベースアラート(RBA)有効化、SOARのPlaybook実行、スケジュールサーチ実行 |

| Investigation | 調査に使用される分析。一般的には、各種ワークフローの結果を基に、次のステップとして(別のサーチタイプの分析結果を得た後に必要に応じて)Investigationのサーチを実行する。その他、調査目的として単体で使用することも想定される。 | SOARのPlaybook実行、別のタイプのサーチ結果を得た後に必要に応じて実行、もしくは調査目的として単体で実行 |

- Notableアラートの生成・リスクベースアラート(RBA)はSplunk Enterprise Securityの機能で、SOARのPlaybook実行はSplunk SOARの機能です。

- タイプがAnomaly・Huntingのサーチでアラート生成を行った場合、不要な多数のアラートを生成する可能性がありますので、利用例を参照ください。

- ただし、必ずしも利用例に従う必要もなく、SOCの運用形態によっては、Notable・Anomaly・Huntingのサーチをダッシュボードに取り入れて、該当するイベントがないかモニタリングしていく手法も取れます。また、Anomalyのサーチであっても、アラートチューニングができるのであれば、アラート生成していっても問題ないと思います。

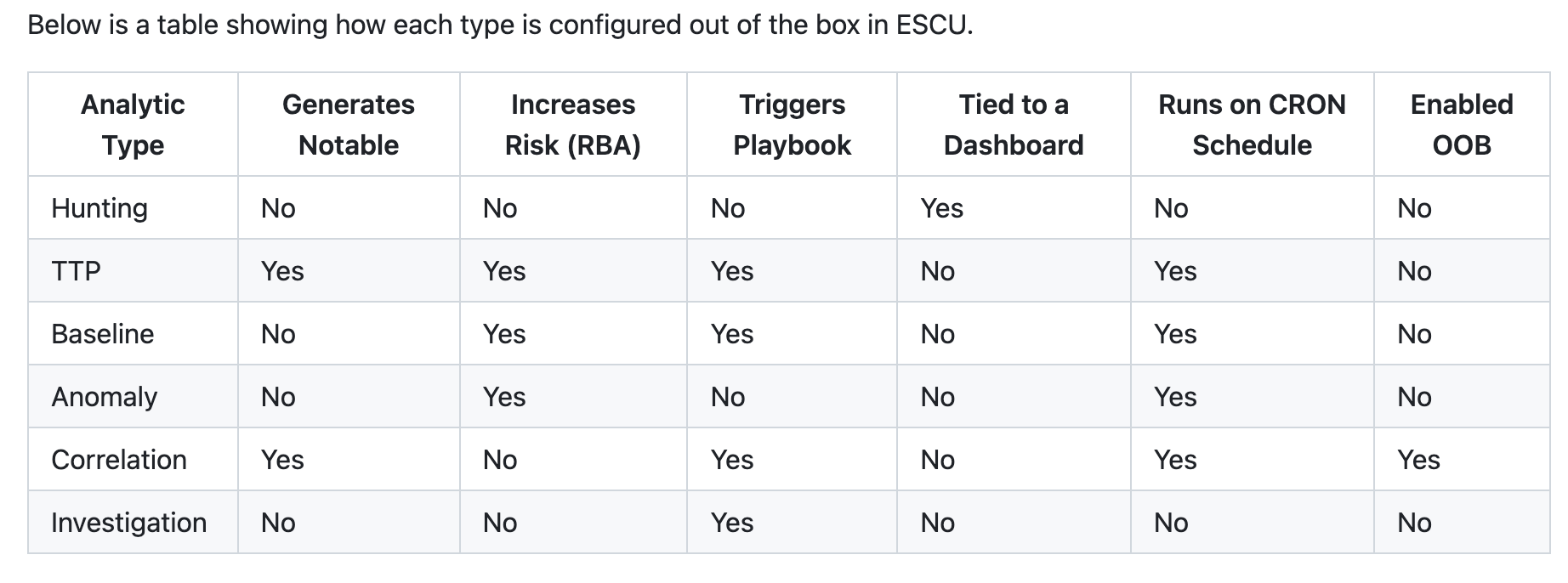

サーチタイプの特徴に関するマトリックス表

-

各タイプの相関サーチは、以下のような特徴を理解して利用することを推奨します。あくまで推奨であるため、タイプがHuntingであっても常時動作(=モニター目的)させても問題はありません。

-

以下の内容を基本として、Splunk Enterprise Securityのコンテンツ管理で設定されています。必要に応じて設定の変更をすることを推奨します。

| タイプ | Notableの生成 | Riskスコアの増加(RBA) | Playbookの実行 | ダッシュボードと連動 | CRONスケジュールの実行 |

|---|---|---|---|---|---|

| TTP | Yes | Yes | Yes | No | Yes |

| Anomaly | No | Yes | No | No | Yes |

| Hunting | No | No | No | Yes | No |

| Correlation | Yes | No | Yes | No | Yes |

| Baseline | No | Yes | Yes | No | Yes |

| Investigation | No | No | Yes | No | No |

Splunk Enterprise SecurityのESCUサーチ設定

Splunk Enterprise Securityのコンテンツ管理で、「Splunk ES Content Update(ESCU)」の相関サーチ設定を編集・有効化することができます。

サーチタイプ「TTP」は”Notable” , ”Risk Analysis ”の設定が既にセットされているため、デフォルトの設定で「Notableアラートの生成」、「リスクベースアラート(RBA)有効化」がされています。

このようにESCUサーチは、Splunk Enterprise Securityでデフォルトの設定を使っていくことができます。

- 以下は、分析ストーリー「Office 365 Account Takeover」に含まれる相関サーチ 「O365 Multiple Users Failing To Authenticate From Ip」の設定

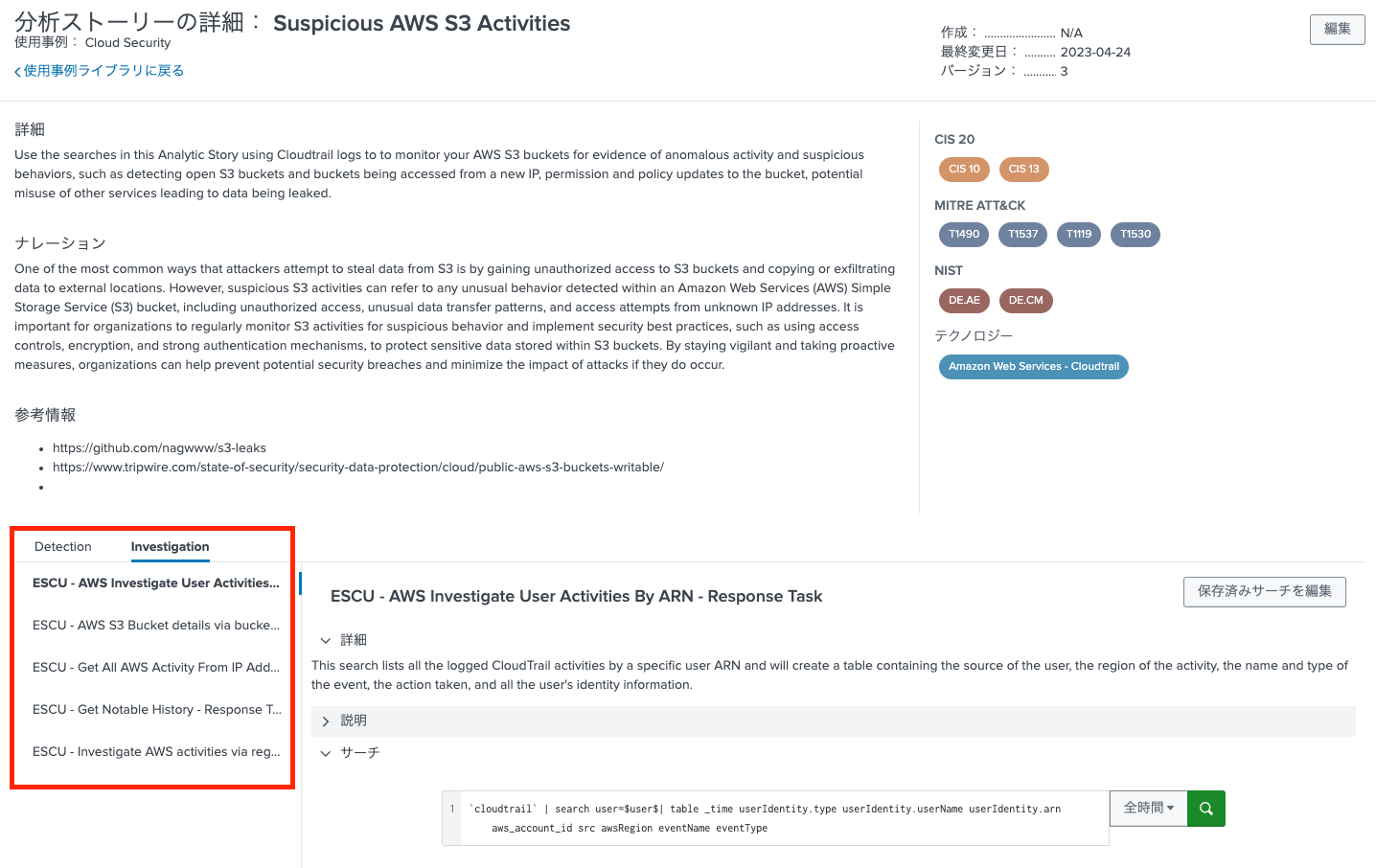

Investigationのサーチを参照できる箇所

Splunk Enterprise Securityの使用事例ライブラリで、分析ストーリーによっては、以下の赤枠箇所のようにInvestigationタブがあり、クリックすると該当のサーチを参照することができます。

別のサーチタイプの分析結果を得た後に、さらに調査を進めるために、必要に応じてInvestigationのサーチを実行します。

さいごに

- 日々のアナリスト業務や、ESCUのサーチをSIEMでより活用していくために参考となるかと思いましたので、今回の記事でESCUのさまざまなサーチタイプに関してご紹介しました。

- Splunk Enterprise SecurityではESCUが既に組み込まれているため、検知・分析を拡張していく上でも参考になるかと思います。

今日もHappy Splunking!!