はじめに

- 前回の記事で、Splunkセキュリティコンテンツ「Splunk ES Content Update(ESCU)」と、検知ルール(相関サーチ)を探すために使うApp「Splunk Security Essentials(SSE)」について紹介しました。

- 今回はさらに「Splunk Security Essentials(SSE)」を使ったSIEM検知ルール(相関サーチ)を探す方法についてご紹介します。

「Splunk Security Essentials(SSE)」を利用した相関サーチの検索例

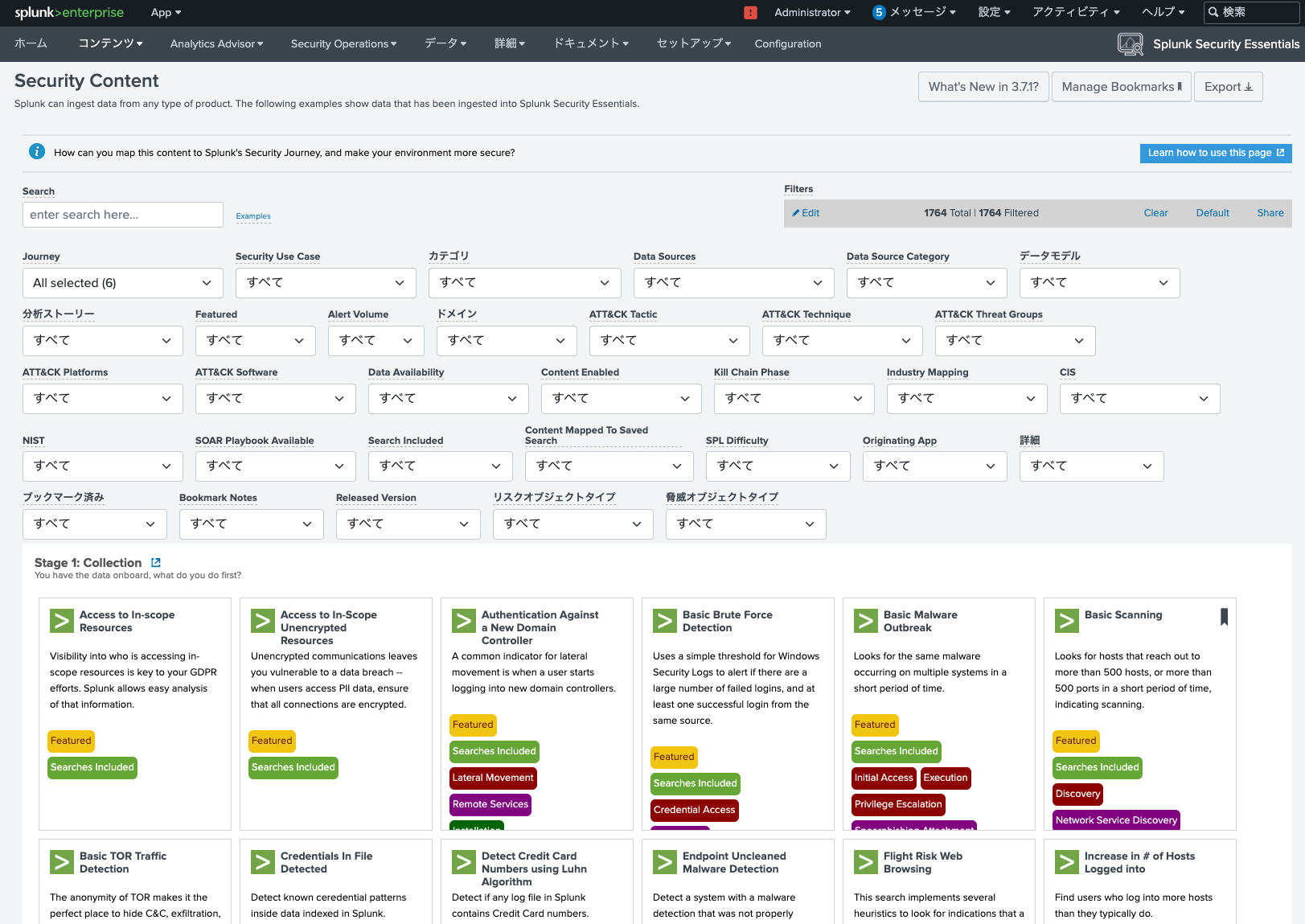

- SSEで相関サーチを検索する場合、メニューの「コンテンツ」にある、「Security Content」を使います

- SIEMの相関サーチでないコンテンツを除外するため、「Originating App」のフィルタで以下画像のように関連するコンテンツだけ選択してください。

1. 特定のログソースで使える相関サーチを検索

前回の記事に載せていますので、そちらを参考にしてください。

2. Search欄で文字列を入力して相関サーチを検索

Search欄に「Brute Force」を入力して、ブルートフォース攻撃(総当たり攻撃)関連の相関サーチを抽出

3. MITRE ATT&CK Matrixの攻撃手法(Technique)に該当する相関サーチを検索

MITRE ATT&CK Matrixの攻撃手法(Technique)のID・Nameに該当する相関サーチを抽出

※今回は「T1003:OS Credential Dumping」に該当する相関サーチを抽出しました

「Security Content」上の相関サーチ選択後の画面構成

Security Contentで「AWS Multi-Factor Authentication Disabled」の相関サーチを選択

以下、相関サーチ詳細画面のそれぞれの構成について説明します。

①相関サーチの説明と各関連情報

選択した相関サーチの詳細説明と、相関サーチに関連した各種情報をこちらの画面で確認することができます。特に、MITRE ATT&CKとのマッピング情報は重要。

②相関サーチの動作に必要な条件

この相関サーチが期待通りに動作するのか、チェック結果を表示します。チェックは予め、SSEの[セットアップ]→[1 - Data Inventory]→Introspectionを実行しており、その結果から動作可否の判断をしています。

SSEの「Data Inventory」とは、どのような種別のデータがSplunkに取り込まれているか可視化するための機能です。

③使用されているサーチ文(SPL)

サーチ文の内容と、この画面上でサーチを実行・結果を確認したり、Splunk Enterprise Securityのサーチ設定に遷移することができます。

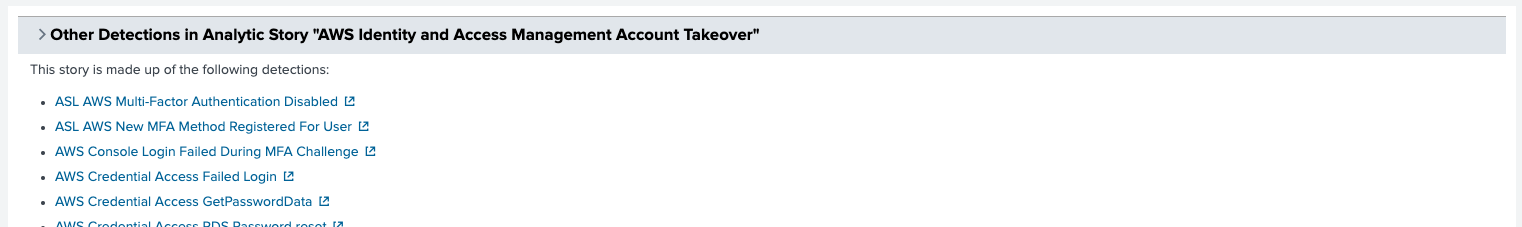

④この相関サーチの分析ストーリーに含まれる他のサーチ

「Splunk ES Content Update(ESCU)」では、攻撃の手口ごとに分析ストーリーという区分で相関サーチを分類しています。

「AWS Multi-Factor Authentication Disabled」は、 "AWS Identity and Access Management Account Takeover(AWS IAMアカウント奪取)"の分析ストーリーに含まれ、そのストーリー内の他のサーチを確認できます。

「Security Content」上の相関サーチ実行結果

Security Contentで「Detect Mimikatz With PowerShell Script Block Logging」の相関サーチを選択

今回、シミュレーション環境(Splunk Attack Range)でMimikatzツールを使用したLSASSプロセスのメモリダンプを実行したので、Security Contentの相関サーチ実行結果を確認します。

※Security Content上で相関サーチを実行し、関連するイベントログが表示されていることが確認できます。

さいごに: Splunk Security Essentials(SSE) Security Contentのフィルタ利用例

以下のようなフィルタでの指定の仕方で、相関サーチを検索できます

1. ログソースの種類・データモデルの指定(フィルタ名:Data Sources, Data Source Category, データモデル)

取得済み・取得予定のログソースの種類や、データモデルをフィルタで選択する

例) AWS, Network Communication, AWS Cloudtrail, Windows Security Logs, Authentication, Network_Traffic, Endpoint

2. MITRE ATT&CKフレームワークにおけるキーワードの指定(フィルタ名:ATT&CK Tactic, ATT&CK Technique, ATT&CK Threat Groups, ATT&CK Platforms, ATT&CK Sortware)

MITRE ATT&CKのTactic, Technique, Threat Group, Platforms, Softwareのキーワードをもとにフィルタで選択する

例)Defense Evasion, Privilege Escalation, T1562, Lazarus Group, IcedID

3. 攻撃の手口や環境をベースとしたカテゴリ・分析ストーリー名の指定(フィルタ名:カテゴリ, 分析ストーリー)

サイバー攻撃の手口や環境に関するキーワードをもとにフィルタで選択する

例)Data Exfiltration, Ransomware, SaaS, Suspicious AWS S3 Activities, Office 365 Account Takeover

今日もHappy Splunking!!