こんにちは。

本日は、仮想サーバー等のVPC内のリソースのアクセス制御で利用するセキュリティグループを作成する手順を記載します。

AWSのマネジメントコンソールでセキュリティグループを作成する手順

前提

AWSのマネジメントコンソールでVPC作成時に、以下の条件で作成していたものとします。

- 自動生成のタグに「PoC-20240105」を設定

1. 以下のリンクにアクセス

東京リージョンか大阪リージョンで作成する場合、以下のリンクでVPCを作成する画面に遷移します。

-

東京リージョンでセキュリティグループを作成する

https://ap-northeast-1.console.aws.amazon.com/vpcconsole/home?region=ap-northeast-1#CreateSecurityGroup: -

大阪リージョンでセキュリティグループを作成する

https://ap-northeast-3.console.aws.amazon.com/vpcconsole/home?region=ap-northeast-3#CreateSecurityGroup:

2. 以下の値を入力/設定

以下のような値を入力します。

| 項目 | 入力の仕方 | 入力値 | 備考 | |

| セキュリティ グループ |

テキスト | Common | - | |

| 説明 | セレクト ボックス |

PoC- 20240105-vpc |

タグ等でVPCを 検索して設定 |

|

| インバウンド ルール |

今回の作成時にはルールを追加せず、 セキュリティグループの更新時に ルールを追加する |

|||

| アウト バウンド ルール |

タイプ | セレクト ボックス |

HTTPS | Amazon S3他AWSの マネージドサービスへの アクセス、パッチ取得用 |

| プロト コル |

テキスト | TCP | プロトコル「HTTPS」を 設定すると「TCP」が 自動で設定される |

|

| ポート 範囲 |

テキスト | 443 | プロトコル「HTTPS」を 設定すると「443」が 自動で設定される |

|

| 送信先 | セレクト ボックス |

Anywhere -IPv4 |

|

|

| テキスト | 0.0.0.0/0 | 任意の送信先を設定 | ||

| 説明 | テキスト | Allow HTTPS Outbound | 任意のコメントを入力 | |

| タグ | テキスト | - | 任意 | |

入力が終わりましたら、「セキュリティグループを作成」を押します。

セキュリティグループが作成されましたと表示されたら作成完了です。

ここでは、追加したアウトバウンドルールを表示しています。

3. 作成したセキュリティグループを更新

3-1. インバウンドのルールを追加

次に、セキュリティグループにインバウンドのルールを追加します。

セキュリティグループの「アクション」メニューの「インバウンドのルールを編集」を選択します。

以下のような値を入力します。

セキュリティグループをいったん作成しているため、「ソース」で、自分自身のセキュリティグループを選択できるようになっています。

| 項目 | 入力の仕方 | 入力値 | 備考 | |

| イン バウンド ルール |

タイプ | セレクト ボックス |

SSH | 仮想サーバーへの SSHログイン用 |

| プロト コル |

テキスト | TCP | プロトコル「SSH」を 設定すると「TCP」が 自動で設定される |

|

| ポート 範囲 |

テキスト | 22 | プロトコル「SSH」を 設定すると「22」が 自動で設定される |

|

| ソース | セレクト ボックス |

カスタム | ||

| テキスト | セキュリティ グループID |

自分自身の セキュリティ グループIDを 選択 |

||

| 説明 | テキスト | Allow SSH Inbound | 任意のコメントを入力 | |

入力が終わりましたら、「ルールを保存」を押します。

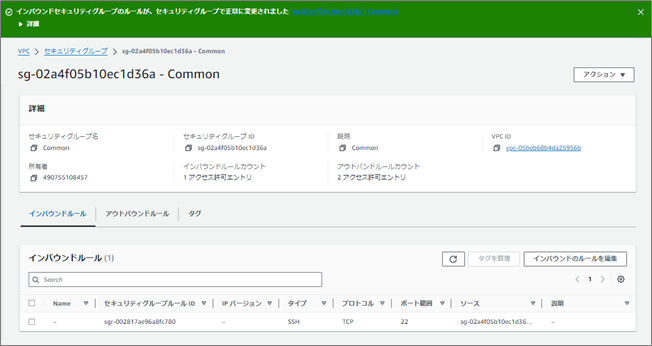

「インバウンドセキュリティグループのルールが、セキュリティグループで正常に変更されました」と表示されたら更新完了です。

ここでは、追加したインバウンドルールを表示しています。

3-2. アウトバウンドのルールを追加

同様に、セキュリティグループにアウトバウンドのルールを追加します。

セキュリティグループの「アクション」メニューの「アウトバウンドのルールを編集」を選択します。

以下のような値を入力します。

| 項目 | 入力の仕方 | 入力値 | 備考 | |

| イン バウンド ルール |

タイプ | セレクト ボックス |

SSH | 仮想サーバーへの SSHログイン用 |

| プロト コル |

テキスト | TCP | プロトコル「SSH」を 設定すると「TCP」が 自動で設定される |

|

| ポート 範囲 |

テキスト | 22 | プロトコル「SSH」を 設定すると「22」が 自動で設定される |

|

| 送信先 | セレクト ボックス |

カスタム | ||

| テキスト | セキュリティ グループID |

自分自身の セキュリティ グループIDを 選択 |

||

| 説明 | テキスト | Allow SSH Outbound | 任意のコメントを入力 | |

入力が終わりましたら、「ルールを保存」を押します。

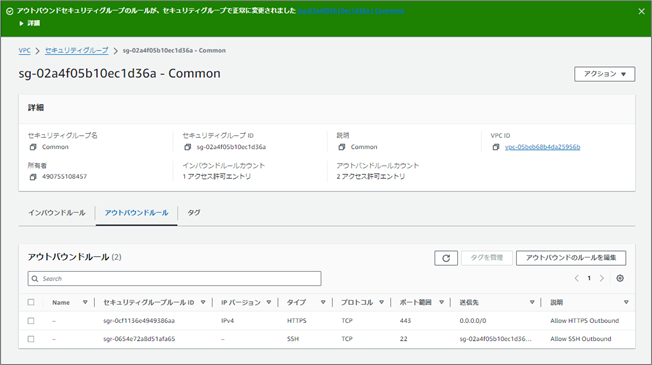

「アウトバウンドセキュリティグループのルールが、セキュリティグループで正常に変更されました」と表示されたら更新完了です。

ここでは、追加したアウトバウンドルールを表示しています。

4. この投稿で設定したセキュリティグループのルールの解説

この投稿では、以下のルールでセキュリティグループを設定しました。

| 方向 | 通信種別 | 通信相手 | プロトコル |

| インバウンド | ソース | Commonセキュリティグループ | SSH |

| アウトバウンド | 通信先 | Commonセキュリティグループ | SSH |

| 0.0.0.0/0 | HTTPS |

これらのルールを含めたCommonセキュリティグループを設定した仮想サーバーでは、

以下ができるようになります。

- 同じ Commonセキュリティグループを設定した仮想サーバー間では、

SSHの送受信が許可される - 仮想サーバーから任意の宛先にHTTPS通信ができる

= AWSのマネージドサービスにアクセスしたり、

パッチの取得のためにインターネット上等のリポジトリにアクセスできる

どなたかのお役に立てれば幸いです。

今日はこのあたりで。