概要

知り合いの事務所でフレッツ光の固定IP(IPv4 PPPoE)契約の大阪拠点と、au光(HGW経由、IPoE接続、非固定IP)の滋賀拠点を拠点間VPN接続する相談がありやってみました。

環境

- 拠点1(大阪)

回線:フレッツ光(最大1Gbps)

プロバイダー:インターリンク ZOOT NEXT(PPPoE IPv4 固定IP)

ルーター等:YAMAHA RTX830 - 拠点2(滋賀)

回線:auひかり 都市機構 西日本(VDSL 上下最大100Mbps)

プロバイダー:So-net(IPoE接続、IPv4)

ルーター等:HGW-BL1500HM、YAMAHA RTX830

auひかりの方は契約している方はご存じだと思いますがホームゲートウェイ(HGW-BL1500HM)は取り外せないため、VPNルーターであるRTX830はその後ろ側のLAN側へ接続する形となります。

構成図は以下のような形です

IPアドレス: IPアドレス:

203.0.113.1 不定

| LAN1+---+LAN2 WAN+------+LAN | LAN2+---+LAN1 |

+----+.2 |-----|RTX|------Internet--------| HGW |----|-----|RTX|-----| .101+----+

| PC |-----| .1|830|PPPoE IPoE|BL1500|.1 | .254|830|.100 |-----| PC |

+----+ | +---+ +------+ | +---+ | +----+

| <====================> | |

192.168.100.0/24 L2VPN 192.168.0.0/24 192.168.100.0/24

このように、

拠点1のLAN側アドレス:192.168.100.1

拠点1のWAN側アドレス:203.0.113.1(固定)

拠点2のHGWのWAN側アドレス:不定

拠点2のHGWのLAN側アドレス:192.168.0.1

拠点2のRTXのWAN側アドレス:192.168.0.254

拠点2のRTXのLAN側アドレス:192.168.100.100

となっていて、また両拠点のRTXのLAN側はDHCPを別々に動かし、拠点1では192.168.100.80-192.168.100.99を、拠点2では192.168.100.180-192.168.100.199までを払い出すようにします。

図のように、auひかり側のHGWのLAN側アドレスはデフォルトで192.168.0.0/24になっており、ルーターのアドレスは192.168.0.1です。RTX830のLAN2(WAN)ポートと、HGW-BL1500HMのLANポートを接続し、RTX830のLAN1(LAN)ポートにPCを接続します。

LAN1ポートに接続したPCは、通常のインターネットの使用(Web閲覧やメール等)ができます。

要点

RTX側の設定に関しては以下のYAMAHAのページを参考にできました。

上記ページの環境と今回の環境の一番大きな違いは拠点2のRTXの手前にHGWが挟まっていることであり、それに合わせて主に拠点2の設定を変更していく必要があります。

ここで重要な点は、

- 拠点2のWAN(LAN2)側はppインターフェースではなく静的アドレス(192.168.0.254)にする

- デフォルトゲートウェイはppではなく、HGWのLAN側アドレス(192.168.0.1)にする

- 拠点双方のRTXのLAN1(LAN)側アドレスに対してproxyarpを有効にしておく

この3点です。

3点目に関してはYAMAHAではないVPNルーターでL2TPされている以下のページがあり、そこにproxyarpをオンにしておかないと対向側のARP応答が返ってこずpingが通らない状態となるという記述を見つけるまで延々と数日ハマっていました。

auひかりでL2TP/IPsec接続をNEC IX2105で実現した話

chatGPTに聞いてもRTXにないコマンドばかり出力されて埒が明かず、最終的にはRTX830では不可能でRTX1210ならできるとか言いだして危うくRTX1210を調達しそうになったりとかして危なかったです。

RTX関連の設定はchatGPT君イマイチですね・。なんかあちこちの情報をつまみ食いして整合性が取れてない感じがします。

YAMAHAの公式ページや有志の方々が色々書いてくれている情報の方が当たり前ですが100万倍良いと思いました。YAMAHAは公式だから嘘をつくはずがないし、有志の資料も実際に自分がやっていることなので信頼度は高いですから。

chatGPTの方はどこからそんなコマンド持ってくるんだろっていうくらい載っていないコマンドを出してきて挙げ句の果てにできませんですからね・・・。

ちなみに2025/08現在の中古価格ではほぼ同じRTX830とRTX1210ですが、個人的にはRTX1210の方が良いと思っています。

というのもRTX830はL2TPv3のVPN対地数が1しかなく、オプションの拡張ライセンス(25000円)を購入しないと対地数が増えないのに対し、RTX1210の方は最初からL2TPv3の対地数が9、L2TPは20持っています。

元々の値段からすればRTX830は安価で、オプションを追加することによってRTX1210等の上位機種相当の仕様にできるという位置づけのエントリー機種なのでこういうことになっていると思います。

ファームウェアのバージョンがRTX1210は14.x系で、既に最新の15.x系ではないという点でRTX830には後れを取っている部分はあるものの、制限を考えると現時点ではまだRTX1210の方がやれることが多いですしインターフェースも3つ(LAN1〜LAN3)あるため、個人で使う分にはまだまだ優位であると思っています。

さて、RTXの方の設定はそういう感じですがそれに加えて拠点2のHGWの設定にL2TPv3で使用するポートからのデータを転送する設定を追加する必要があります。

HGW-BL1500HM(192.168.0.1)へログインし、ホーム画面を表示させます。

右下の「ホームゲートウェイ詳細設定」の所の「ここから設定/家訓」というボタンをクリックします。

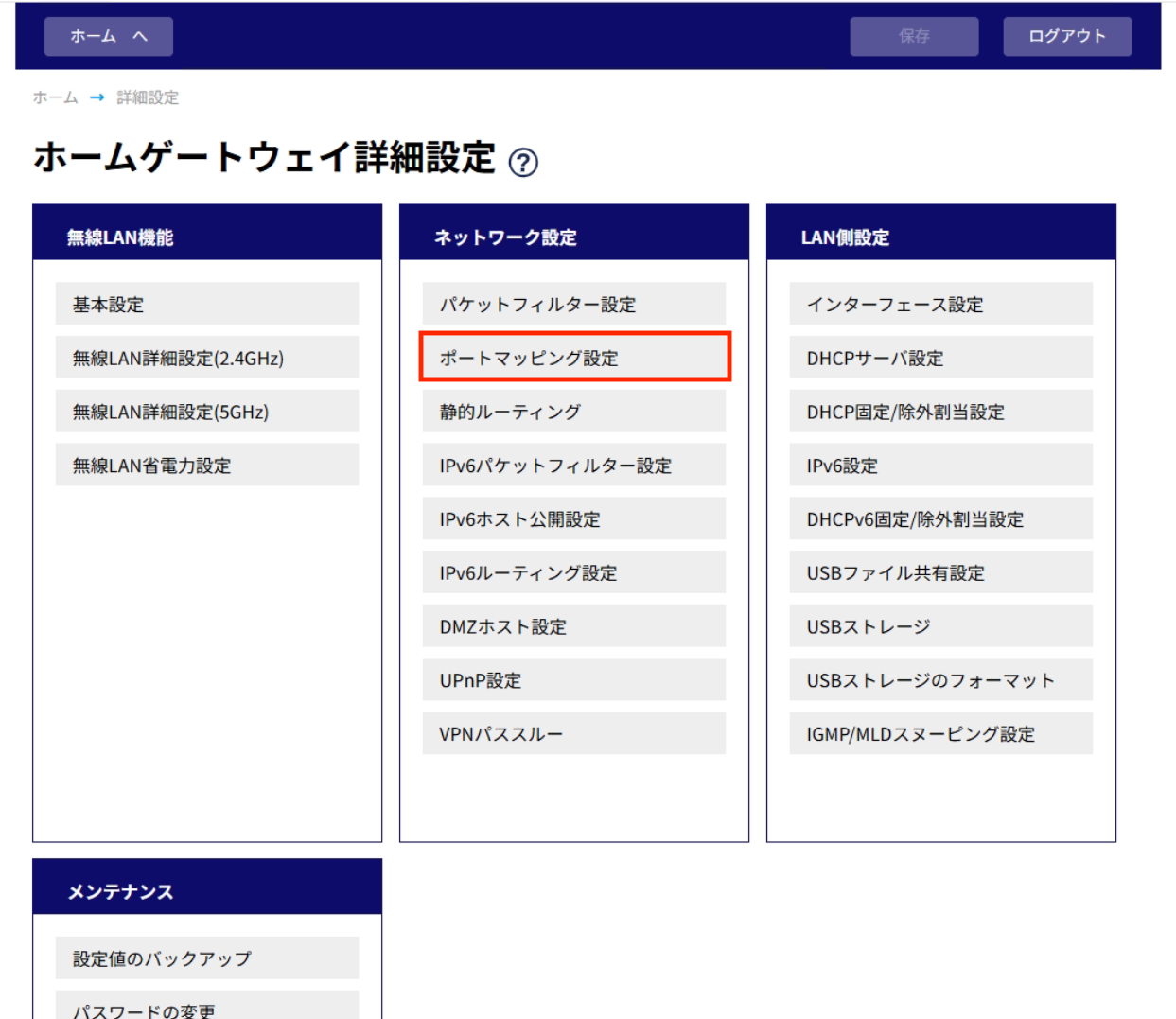

ホームゲートウェイ詳細設定画面になるので、「ポートマッピング設定」をクリックします。

ポートマッピング設定の画面で写真のように4つのマッピング設定をついかします 。

以上が設定における要点部分になります。

HGW-BL1500HMの詳細設定に「VPNパススルー」という項目があるのですが、一応これはオンにしています。デフォルトでオンだったのでここでは特別に書いていませんが確認しておいても良いでしょう。

ポートの転送自体は追加しているので、OFFでもいけるのかもしれません(未確認)

実際の設定

実際の設定を以下に置いておきます。

フィルターは人によってまちまちだと思うので各拠点で自分以外の拠点のDHCPに反応しないように入れているフィルター以外は抜いています。

あと、グローバルIPアドレスやpre-shared-keyはYAMAHAの例のままですので適当に変えてください。

- 拠点1(大阪、フレッツ光側 RTX830設定)

2025/09/03

bridgeのアドレスと同じにすると競合するのか通常のインターネット接続がものすごく不安定になったため、以下の修正を行いました。

・lan1アドレスが192.168.100.1/24になっていたところを192.168.100.2/24に変更しました

・DHCPサーバーのゲートウェイアドレス(192.168.100.2)を追加しました

ip route default gateway pp 1

bridge member bridge1 lan1 tunnel1

ip bridge1 address 192.168.100.1/24

ip lan1 address 192.168.100.2/24

ip lan1 proxyarp on

pp select 1

description pp "Interlink ZOOT Next"

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (プロバイダ接続ユーザーID) (プロバイダー接続パスワード)

ppp lcp mru on 1454

ppp ccp type none

ip pp address 203.0.113.1/32

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

tunnel select 1

ip tunnel secure filter in 1 2

tunnel encapsulation l2tpv3

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha-hmac

ipsec ike keepalive log 1 on

ipsec ike keepalive use 1 on

ipsec ike local address 1 203.0.113.1

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote address 1 any

ipsec ike remote name 1 l2tpv3 key-id

l2tp always-on on

l2tp hostname YAMAHA-RT1

l2tp tunnel auth on yamaha

l2tp tunnel disconnect time off

l2tp keepalive use on 60 3

l2tp keepalive log on

l2tp syslog on

l2tp local router-id 192.168.100.1

l2tp remote router-id 192.168.100.100

l2tp remote end-id yamaha

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 1 reject * * udp dhcps,dhcpc dhcps,dhcpc

ip filter 2 pass * *

nat descriptor type 1 masquerade

nat descriptor address outer 1 ipcp

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 esp

nat descriptor masquerade static 1 4 192.168.100.1 udp 4500

ipsec auto refresh on

ipsec transport 1 101 udp 1701

telnetd host lan

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.80-192.168.100.99/24 gateway 192.168.100.2

dns server (プロバイダー指定のDNSアドレス)

dns server pp 1

dns private address spoof on

l2tp service on l2tpv3

httpd host any

statistics traffic on

- 拠点2(滋賀、au光側 RTX830設定)

2025/09/03

bridgeのアドレスとlan1アドレスを同じにすると通常のインターネット接続がものすごく不安定になったため、以下の修正を行いました。

・lan1アドレスが192.168.100.1/24(これは192.168.100.100/24にしていたつもりが拠点1と同じアドレスにしてしまっていたので完全に間違いでした)になっていたので192.168.100.101/24に変更しました

・DHCPサーバーのゲートウェイアドレス(192.168.100.101)を追加しました

ip route default gateway 192.168.0.1

bridge member bridge1 lan1 tunnel1

ip bridge1 address 192.168.100.100/24

ip lan1 address 192.168.100.101/24

ip lan1 proxyarp on

ip lan2 address 192.168.0.254/24

tunnel select 1

ip tunnel secure filter in 1 2

tunnel encapsulation l2tpv3

tunnel endpoint address 192.168.0.254 203.0.113.1

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha-hmac

ipsec ike keepalive log 1 on

ipsec ike keepalive use 1 on

ipsec ike local address 1 192.168.0.254

ipsec ike local name 1 l2tpv3 key-id

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote address 1 203.0.113.1

l2tp always-on on

l2tp hostname YAMAHA-RT2

l2tp tunnel auth on yamaha

l2tp tunnel disconnect time off

l2tp keepalive use on 60 3

l2tp keepalive log on

l2tp syslog on

l2tp local router-id 192.168.100.100

l2tp remote router-id 192.168.100.1

l2tp remote end-id yamaha

ip tunnel secure filter in 100000

ip tunnel tcp mss limit auto

tunnel enable 1

ip filter 1 reject * * udp dhcps,dhcpc dhcps,dhcpc

ip filter 2 pass * *

nat descriptor type 1 masquerade

nat descriptor address outer 1 192.168.0.254

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.100.100 udp 500

nat descriptor masquerade static 1 2 192.168.100.100 esp

nat descriptor masquerade static 1 3 192.168.100.100 udp 4500

ipsec auto refresh on

ipsec transport 1 101 udp 1701

telnetd host lan

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.180-192.168.100.199/24 gateway 192.168.100.101

l2tp service on l2tpv3

終わりに

久々にRTXとか触ったのでこの程度の設定で結構時間が掛かってしまいました・・・。

何かの参考になれば幸いです。

最後までお読みいただきありがとうございました。