とりあえず初めに

署名されている = 信頼できる安全なものってわけではない事に注意

署名済みプロファイルを入れさせようとするフィッシングサイトも出てきています。

佐川急便を騙り、デバイス登録チャレンジペイロードを含むプロファイル。

一般的にはMDM(iOSの遠隔監視ツール)の登録をさせようとするもの。

インストールを完了させなくても、デバイス情報をサーバに送る場合があります。というか送る仕様のプロファイル。

Apple Developerの証明書による署名をしているため、検証済みとなってしまっています。

構成プロファイル署名の目的

「その構成プロファイルが誰によって作成されたものか」を明示することと、「署名された以降に内容を改竄(書き換え)されていないか」を保証するもの。

繰り返しとなるが「署名されている = 信頼できる安全なもの」ではない。署名されていても内容が危険な場合はある。

署名された構成プロファイルが「検証済み」となっている場合は、その証明書がiOSが保持しているCAによって署名された正しい証明書であることを検証しているのみである。

プロファイルの中身まで検証しているわけではないので、署名されていても内容が危険な場合はある。

詐欺サイトやフィッシングサイトで「SSL化されているから安心安全ね」ってわけじゃないのとだいたい同じ。

いわゆる「オレオレ証明書」で署名してあっても、そのルート証明書を予めiOSに入れておけば「検証済み」となるし、未検証であったとしても、署名されている証明書のフィンガープリントを確認するなどして署名者を特定したうえでその署名者を信用するのであればある意味検証済みと同義と考えていいかもしれない。

Apple Developerの証明書は金さえ出せば容易に入手でき、たぶん本人確認とか無いので信用しちゃいけないかも知れない。上の画像とか、「誰だよJohn Gabriel?」ってな話

企業名でのApple DeveloperアカウントはDUNS番号での企業認証があるのでまだマシ。でも知らない企業名のとかはもちろん信用しちゃいけない。

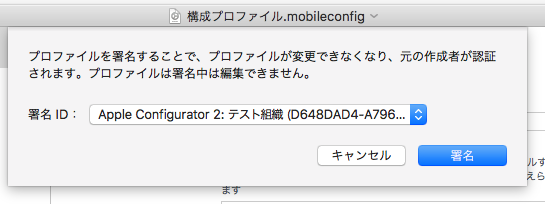

Apple Configurator 2を用いた署名

-

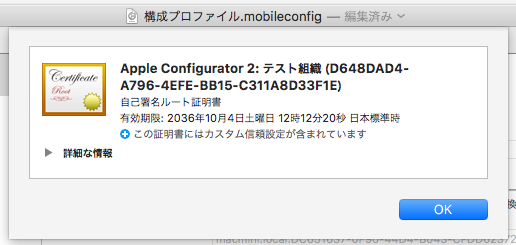

組織識別情報を作成している場合は、それを用いて署名が可能。

- ただし自己署名ルート証明書となり、iOS側では未検証となる。

- iOSに信頼済み証明書として登録することで回避できるが、不特定多数への配布に向かない。

- ただし自己署名ルート証明書となり、iOS側では未検証となる。

Apple Configurator 2を用いた署名解除

署名を削除する場合は、[ファイル]→「プロファイルの署名を削除」を選択。

Apple Configurator 2で署名ができない場合

前項の「署名ID」で証明書が出てこなくて署名ができない場合

署名するためには鍵用途(Key Usage)に「デジタル署名(Digital Signature)」が含まれていないとリストに出てこない様子。

なのでオレオレ証明書とかでプロファイルに署名をしたい場合は、そのように作るか、次項のOpenSSLを使って署名する。

なお、俺々証明書を作る場合はXCAを使えば楽かも知れない。

っていうかもうちょっとイイ感じのPKI管理は無いものか。。。

OpenSSLを用いた署名

macOS Sierra, OpenSSL 0.9.8zh 14 Jan 2016

$ openssl smime -sign -nodetach \

-signer [証明書].cer \

-inkey [秘密鍵].key \

-in [未署名プロファイル入力元].mobileconfig \

-out [署名プロファイル出力先].mobileconfig \

-outform der

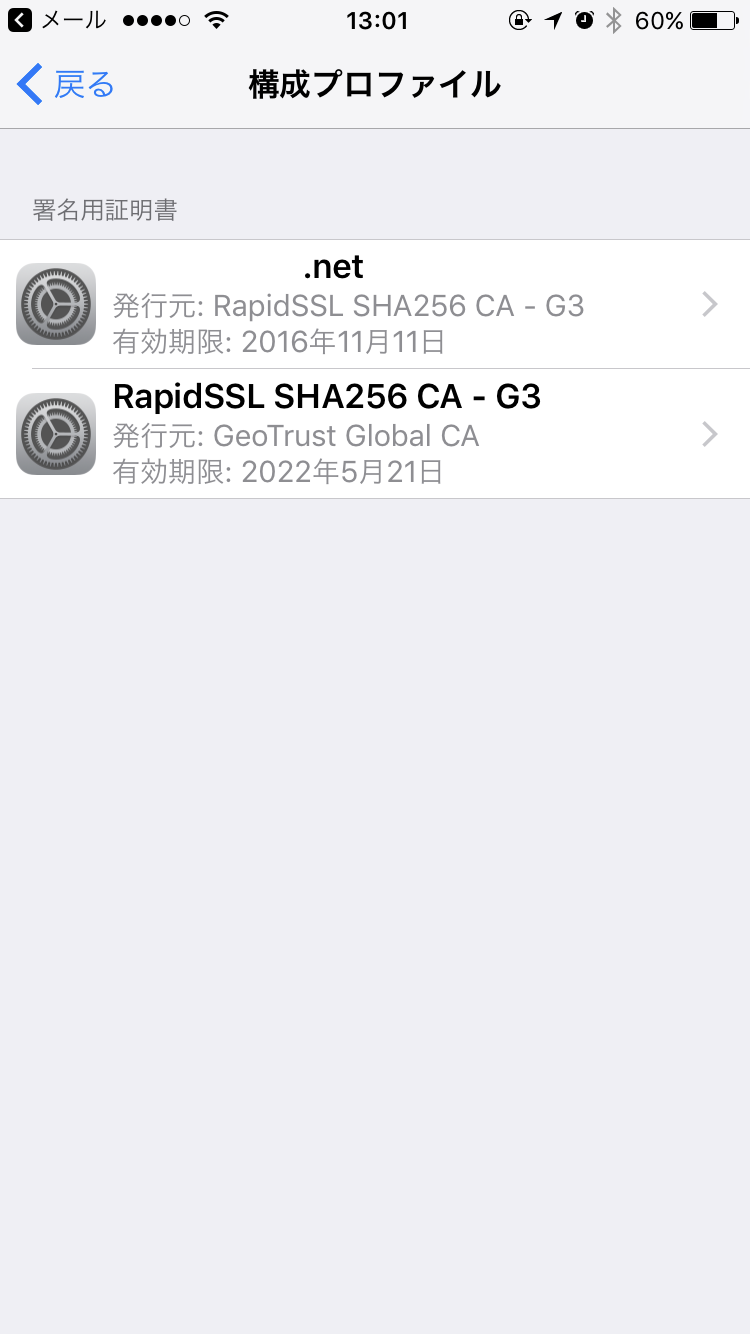

SSL証明書を用いてOpenSSLで署名例

有効な証明書を用いれば、検証済みプロファイルとして扱われる。

(Let's Encryptでも可能だが、有効期限が短いため使いづらいか)

その場合は、チェーン証明書を追加する必要がある。

$ openssl smime -sign -nodetach \

-signer [証明書].cer \

-inkey [秘密鍵].key \

-certfile [チェーン証明書].cer \

-in [未署名プロファイル入力元].mobileconfig \

-out [署名プロファイル出力先].mobileconfig \

-outform der

但し、プロファイルへの署名はコードサイニングに近しいため、特に有料SSL証明書の場合は使途外利用にあたらないか確認が必要

OpenSSLを用いた署名済みプロファイルの証明書確認

$ openssl pkcs7 \

-in [署名済みプロファイル入力元].mobileconfig \

-inform der \

-print_certs

OpenSSLを用いた署名解除

$ openssl smime -verify -noverify \

-in [署名済みプロファイル入力元].mobileconfig \

-inform der \

-out [署名解除プロファイル出力先].mobileconfig

macのkeychainに入っている鍵で署名

$ security cms -S \

-i [未署名プロファイル入力元].mobileconfig \

-o [署名プロファイル出力先].mobileconfig \

-N "[Keychain証明書名]"

署名解除

$ security cms -D \

-i [署名済みプロファイル入力元].mobileconfig \

-o [署名解除プロファイル出力先].mobileconfig

署名済みプロファイルのサンプル入手元

別記事「構成プロファイルの削除コントロールといまさらながらixintpwn(YJSNPI)の削除方法の没ネタ」のために作成した「上のプロファイル(署名版)」か、「iOS14 encrypted DNS(DNS over TLS, DNS over HTTPS)」の「参考元とか」にある「iOS 14でAdGuard DNSを使う方法 | AdGuard」に署名されたプロファイルが転がっている。

前者は期限切れ。後者はiOS14以上対象だが署名を見るだけなら14未満でも見られる。

プロファイル毎のiPhone上での表示

個人的まとめ

あくまで、プロファイルを署名することの目的は「作成者の明示」と「改竄の防止」である。プロファイルの中身が信頼できるものであることを保証するものではない。

正規の証明書で署名することで、インストール時の赤字表示や警告を無くすことができ、プロファイル自体の改ざんを防ぐ事が可能ではある。

だが、証明書の有効期限が切れてしまった場合はiOS側で期限切れの警告表示となり、警告を消すためだけに更新作業を行ったり、期限切れ警告を無視するよう利用者に案内することを考慮すると最初から署名しない選択肢もアリなのかもしれない。

各キャリアのメールやWi-Fiのプロファイル、MVNO各社のAPNプロファイルも未署名だし、一概に無署名は悪、信頼署名が正義って事でも無い。

だからと言って、未署名のプロファイルを配ると結局ユーザーがビビるし、「警告出るけどそのままインストールしてね」とされると危機感が薄れる。

Appleさん、せめて期限切れ問題をなくすためにもPDFみたくタイムスタンプ署名とかできないもんですかね?

あともうちょっと詳しく署名方法を公式に出しておいていただけないもんですかね?

よく調べていないこと

署名されたプロファイルの更新は、同一の証明書(もしくは同一CN)で署名されたものでのみ更新が可能っぽいが試していない。

プロファイル識別子が同一であっても、未署名or異なる署名のプロファイルで更新を試みた場合は「先にプロファイルを削除してください」と警告が出て更新ができない。

意図しないプロファイルの差し替えを防ぐ仕様として好ましいのではあるが、YJSNPIのような不正プロファイルが署名されていたら手の打ちようがなくなる。

おまけ

署名はあくまで署名なので、メールやWi-Fi、VPNのパスワード類はすべて平文のまま。

パスワードを伏せるのであれば、暗号化プロファイルの利用を。

正式に署名して運用をする場合は、オレオレ証明書やSSL証明書ではなくサイニング証明書を使うべき。普通のSSL証明書を使ってしまうと用途外利用で怒られるかもしれない。