参考

- https://www2.slideshare.net/AmazonWebServicesJapan/20201021-aws-black-belt-online-seminar-amazon-vpc

- https://aws.amazon.com/jp/vpc/

注意

基本的なところは割愛

概要

- AWS上にプライベートネットワーク空間を構築

- 論理的なネットワーク分離が可能

- ネットワーク環境のコントロールが可能

- 複数のコネクティビティオプションが選択可能

コンポーネント

VPCの構築

サブネットで利用できないIPアドレス(/24の例)

仮想ルータとルートテーブルの関係

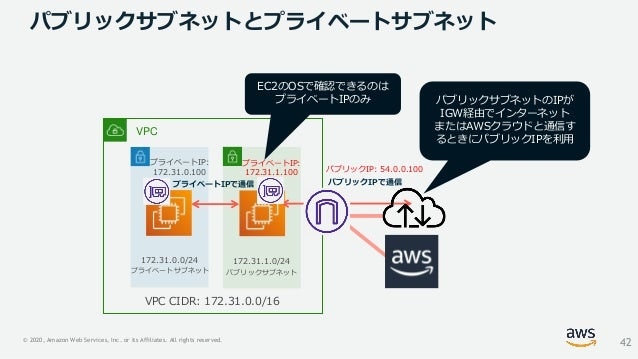

パブリックサブネットとプライベートサブネット

セキュリティグループとNACL

セキュリティグループ=ステートフルFirewall

Network ACLs=ステートレスFirewall

セキュリティコントロール

ネットワークACLとセキュリティグループ

カスタマーマネージドプレフィックスリスト

Ingress Routing

サブネット内のDHCP

Route53 resolver(Amazon Provided DNS)

DNS機能の有効かとホストへのDNS名割り当て

Amazon Time Sync Service

IPv6への対応

オンプレミスとのハイブリット構成

Site-to-Site VPN構成

ClientVPN構成

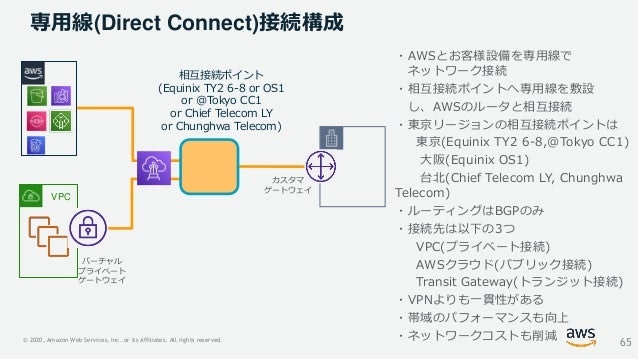

Direct Connect構成

VPCからオンプレミスへのルート設定

インターネットVPN vs 専用線

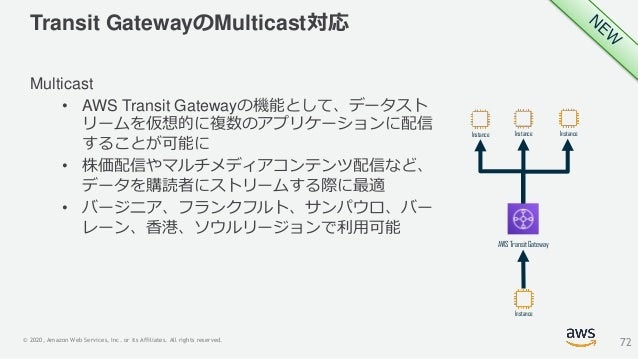

Transit GAteway

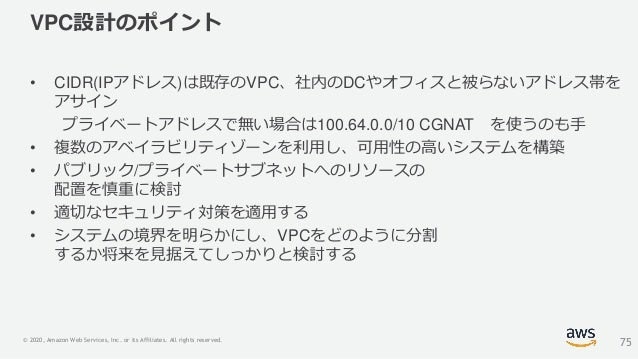

VPCの設計

ポイント

AWSクラウドとVPC

VPC Endpoint

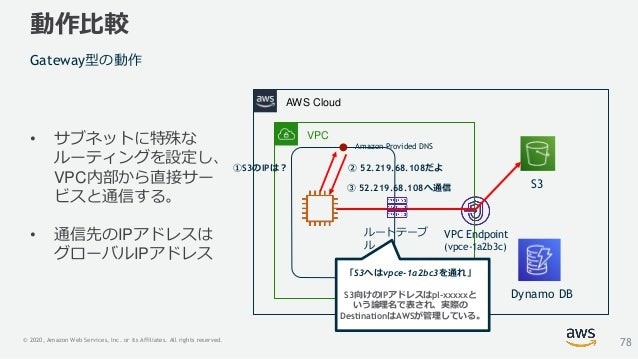

Gateway型

Private Link型

Gateway型 Private Link型 比較

Private Linkはオンプレミスにネイティブ対応

NATゲートウェイ

VPCの接続バリエーション

Transit Gateway と PrivateLink はスケーラブル

VPCの運用

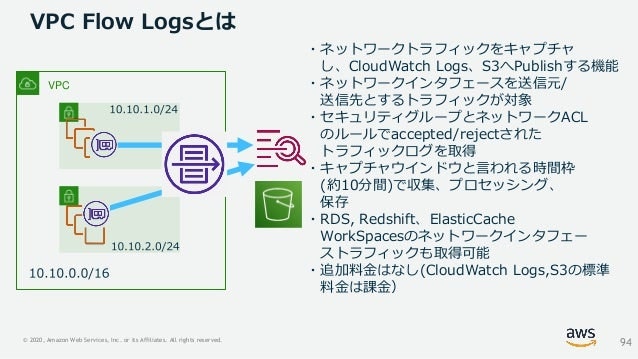

VPC Flow Log

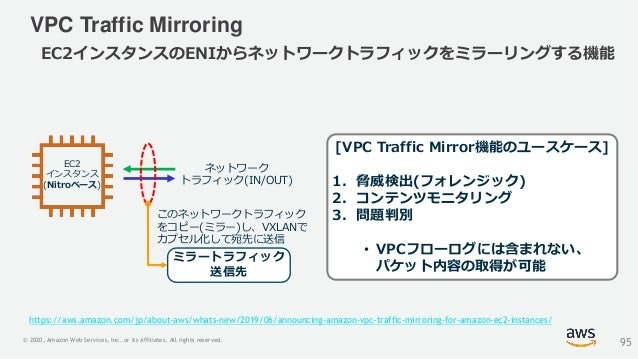

VPC Traffic Mirroring

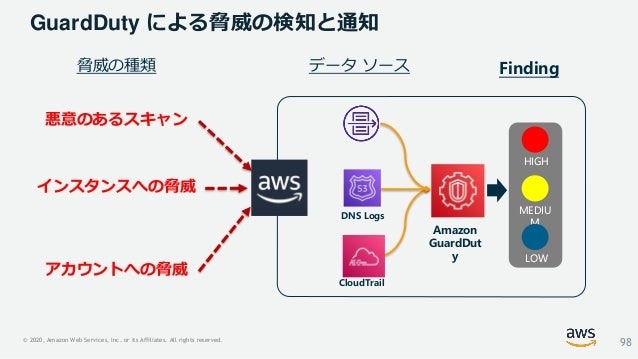

GuardDuty

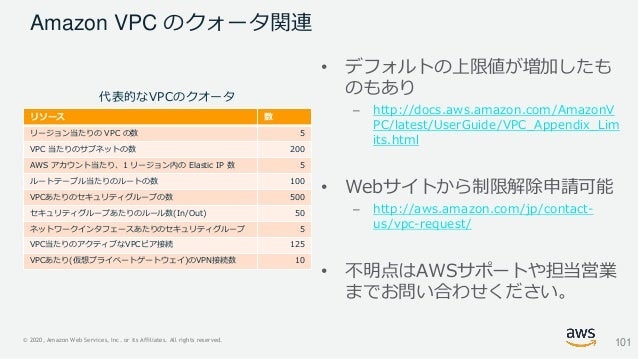

制限

- AWS リージョンごとに、AWS アカウントあたりデフォルト以外の Amazon VPC を最大 5 つ利用できます

- Amazon VPC ごとに、最大 4 つのセカンダリ IP アドレス範囲を追加できます

- Amazon VPC ごとに 200 までのサブネットを作成できます

- AWS リージョンごとに、AWS アカウントあたり Amazon VPC Elastic IP アドレスを最大 5 つ利用できます

その他

VPC Reachability Analyzer

SIEM on Amazon ES

- SIEM は Security Information and Event Management の略で、セキュリティ機器、ネットワーク機器、その他のあらゆる機器のデータを収集及び一元管理をして、相関分析によって脅威検出とインシデントレスポンスをサポートするためのソリューション

- ユースケース

- Amazon GuardDuty を利用して、悪意のあるアクティビティや不正な動作を継続的にモニタリングしているが、検出した脅威について、原因分析のためにイベント発生元サービスのログを調べることが負担になっている

- 複数のログからインシデントに関連する一連のログだけを抽出して相関分析をしたい

- AWS CloudTrail を利用して、ユーザーアクティビティと API 使用状況の追跡のためにログを保存しているが、可視化をしてより深く状況を把握したい

- 対応している AWS サービスは、AWS CloudTrail、Amazon Virtual Private Cloud (Amazon VPC) Flow Logs、Amazon GuardDuty、AWS WAF、Elastic Load Balancing、Amazon CloudFront、Amazon Simple Storage Service (Amazon S3)、Amazon Route 53 Resolver