はじめに

インフラ初心者の私がAWS Cloudtechを通して学んだことを記録&アウトプットするための備忘録です。

こちら(初の環境構築①)の記事の続きです。

※実際に手を動かしたあとにこちらの記事を作成しているため、キャプチャの内容に多少の違和感を感じるかもしれませんが、あまり気にしないでください笑

動作環境

・Windows10

・Tera Term(Ver4.105)

実現したいこと

自宅PC(Windows10環境)からssh接続でプライベートサブネット内のインスタンスにログインする。

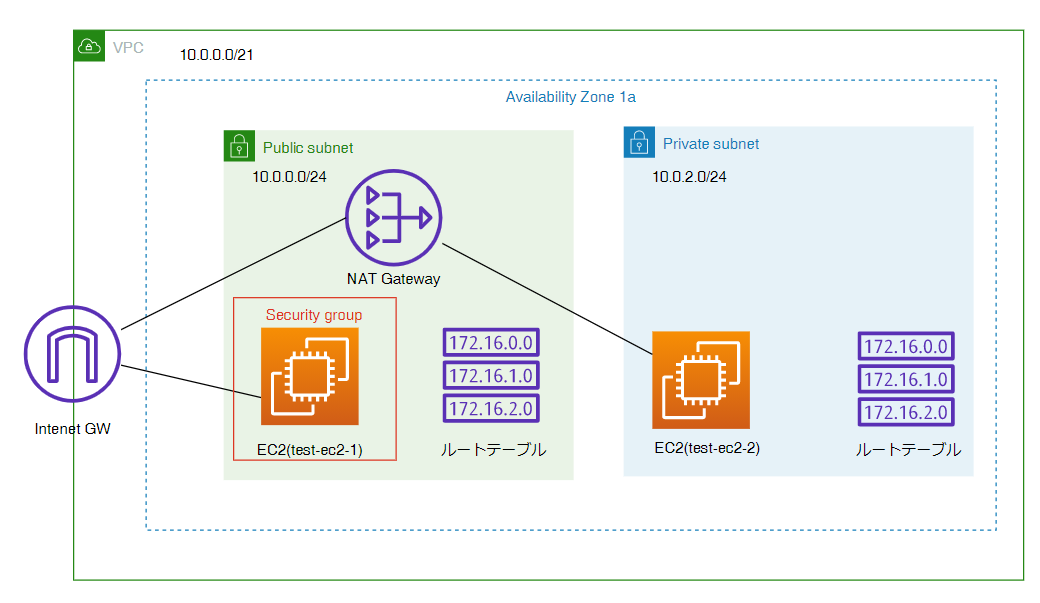

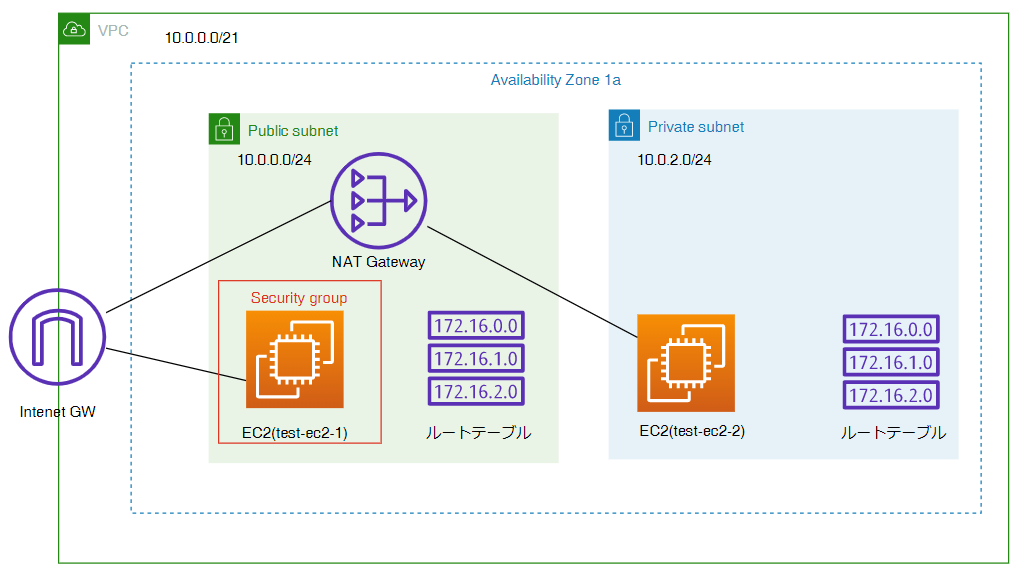

環境構築(最終的な環境)

構築~ログイン手順

自宅PC~Public subnet内のEC2(踏み台サーバー)へのログイン

こちらについては講座内でも紹介されている以下の記事を参考にしてログインすることができました。

※手順は割愛します。

参考

■windowsでEC2にログインする手順(Tera Termを使用) 【初心者向け】Amazon EC2にSSH接続する【Windows、Macintosh】

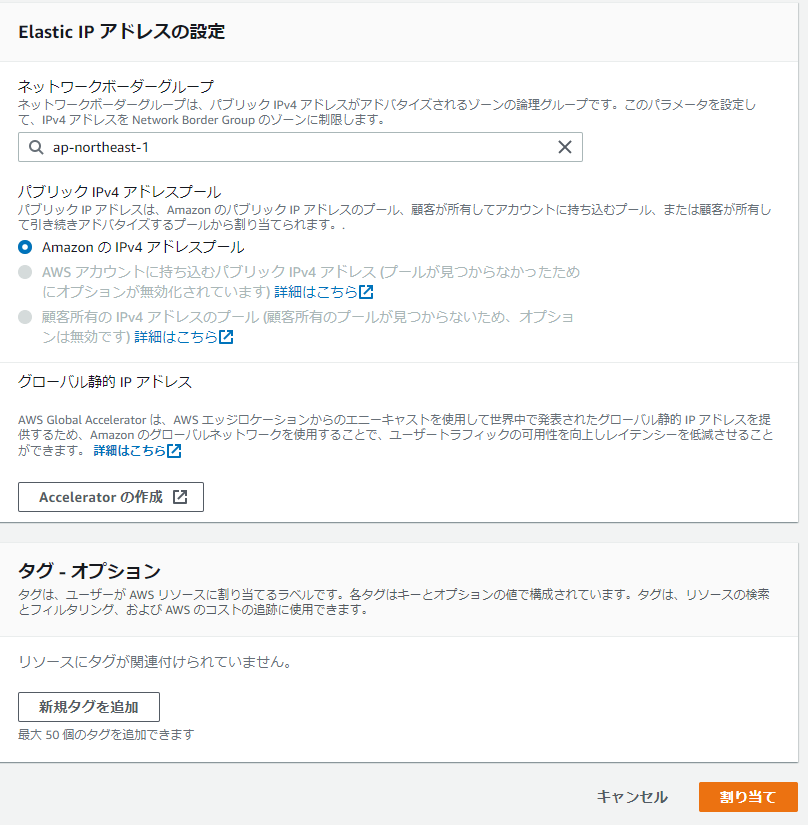

Elastic IPアドレスの作成

インスタンスを停止したり、再起動したりするとインタンスに割り当てられているパブリックIPアドレスが変わってしまうため、Elastic IPアドレスを作成します。

※パブリックIPアドレス(グローバルIPアドレス)が変わるとなんで駄目なの?なんで固定するの?と気になった方は以下のサイトを読んでみてください。(簡潔にまとめるとパブリックIPアドレスが頻繁に変わると外部からアクセスができなくなる。)

https://www.tramsystem.jp/voice/voice-3561/

①左ペインから、Elastic IPを選択し、[Elastic IPアドレスの割り当て]をクリック

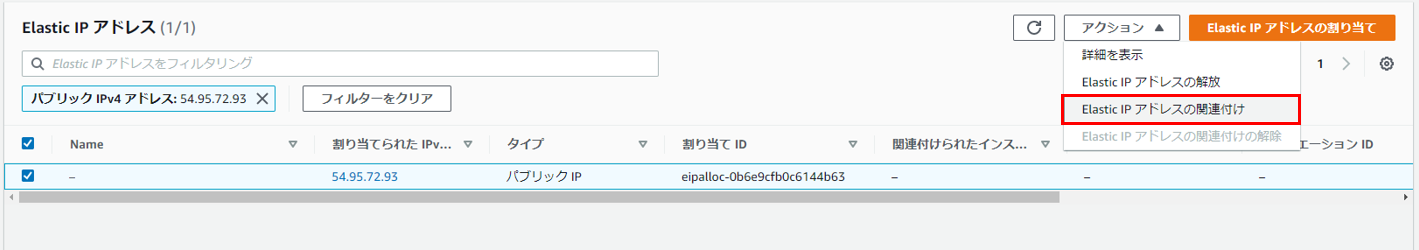

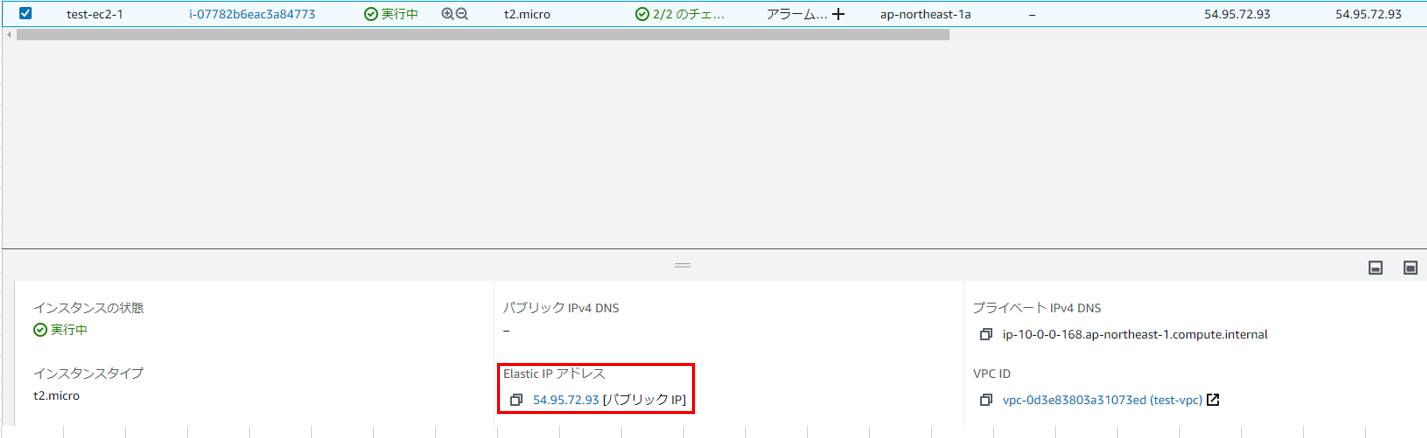

⑤指定したインスタンスにElastic IPアドレスが割り当てられていることを確認

※パブリックIPアドレスを変更されたため、Private Subnet内のインスタンスにログインする際は新しく割り当てたIPアドレスで再ログインする必要があります。

Private Subnet内でのインスタンス作成

※手順割愛

###踏み台サーバー~Private Subnet内のインスタンスへのログイン

講座内ではMac環境でこのような手順で進めていました。(超ざっくり)

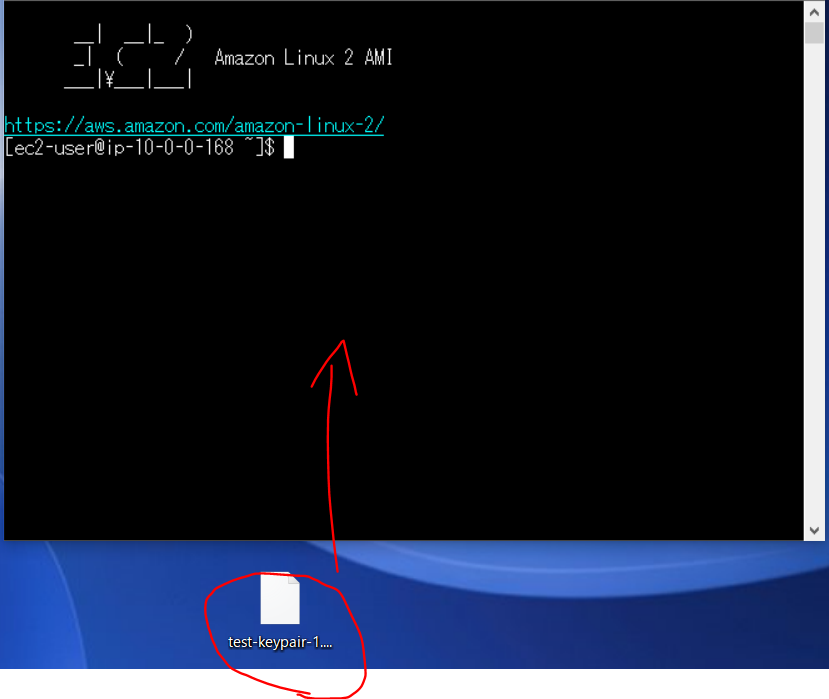

①デスクトップ(ローカル)上の秘密鍵をscpコマンドでPublic subnet内のインスタンスに配置 ②sshコマンドでPublic subnet内のインスタンスにログイン ③sshコマンドでPublic subnet内のインスタンスからPrivate subnet内のインスタンスにログインMacの場合は「ターミナル」を使って作業していました。

Windowsの場合はどうやって、ローカル上の秘密鍵をPublic Subnet内にインスタンスに配置するのかを調べてみました。

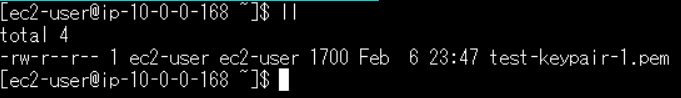

実際に私がどういった手順でログインしたかを記載していきます。

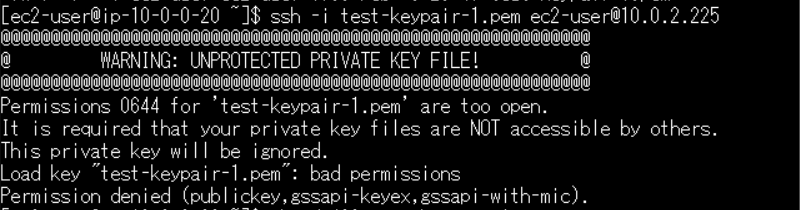

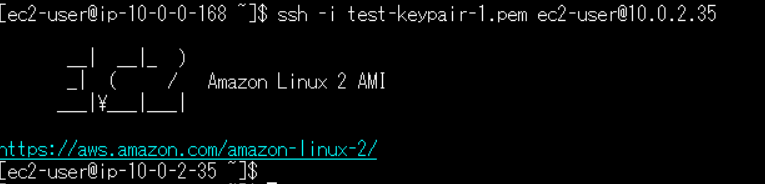

②秘密鍵を指定してprivate subnet内のインスタンスにsshログイン

※接続先のインスタンスのプライベートipアドレスを指定します。

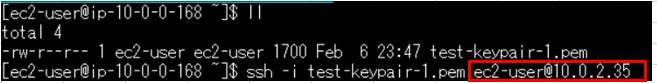

怒られました。このままだとログインできないようです。

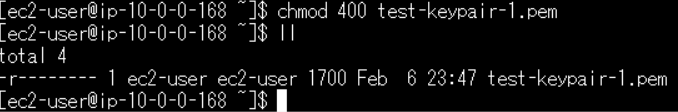

パーミッションが'644'で誰でも見れるようになっているため。'400'に変更する必要があります。

参考

【SSH】公開鍵認証とEC2について

Linuxコマンド【 ssh 】リモートマシンにSSHでログイン

今度は無事にログインすることができました!!

NAT Gatewayの作成

Private Subnet内のインスタンスからインターネットへの接続をできるようにするためにインターネットゲートウェイを作成する。(プライベートサブネット内から外部への発信をできるようにします。)

※外部から内部への発信はできません。

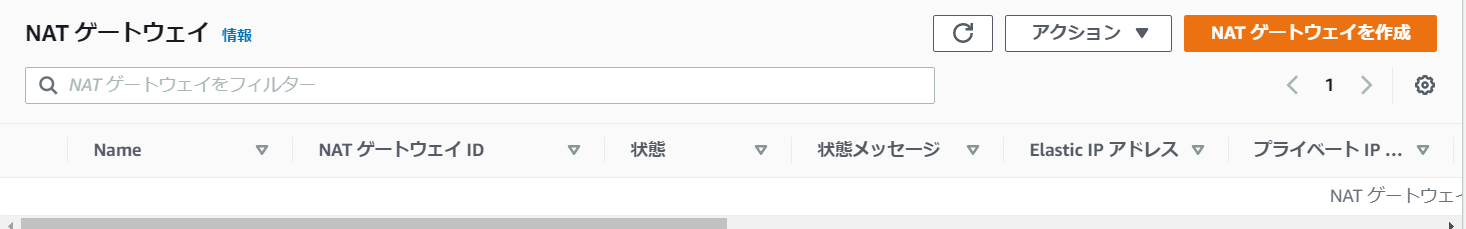

1.左ペインから[NATゲートウェイ]を選択し、[NATゲートウェイを作成]をクリック

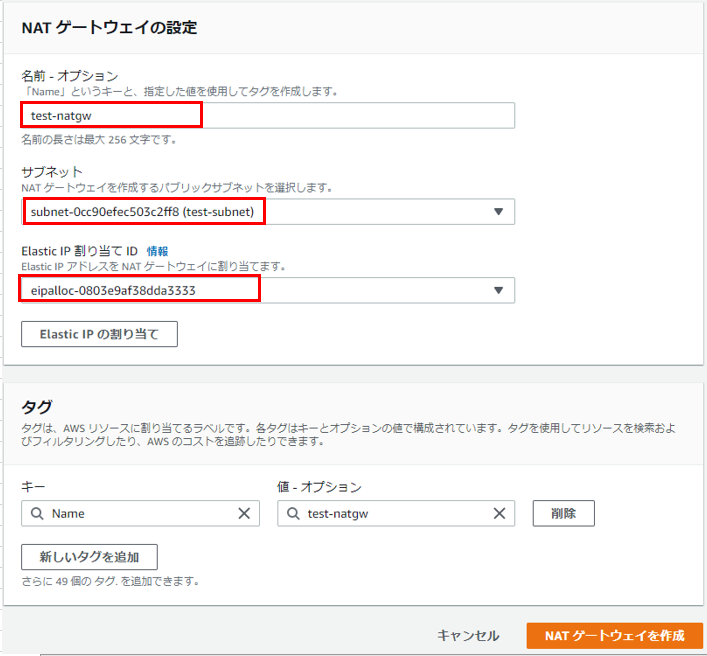

2.画像の通り、3箇所指定し[NATゲートウェイを作成]をクリック。(サブネットはpublic subnetのものを、ELastic IPは[Ekastic IPの割り当て]を選択)

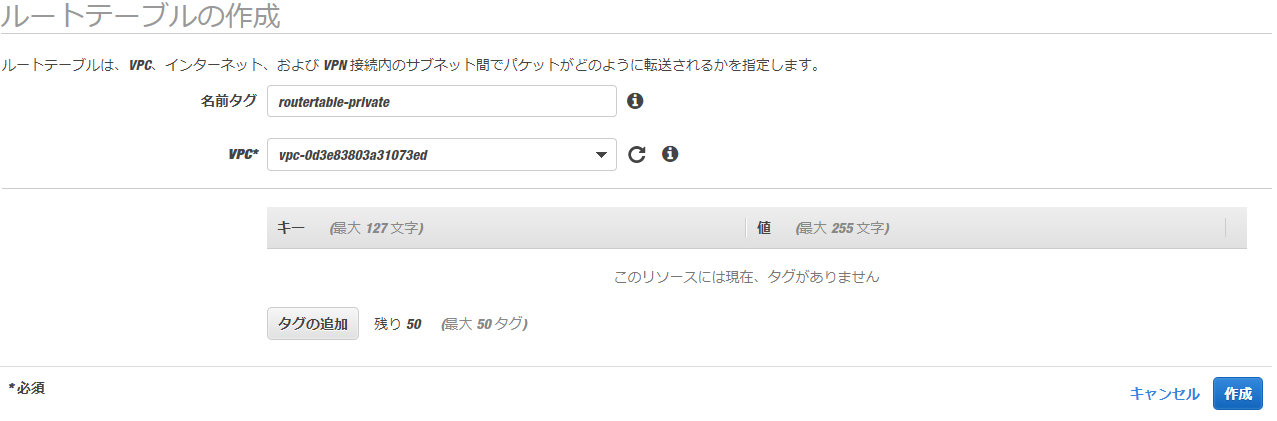

3.作成したNATゲートウェイのステータスが変わる間に、ルートテーブルを作成する。

VPCはtest-vpcのものを指定し、[作成]をクリック

4.作成したルートテーブルにルートを追加する。(送信先:0.0.0.0/0 ターゲット:NATゲートウェイ)

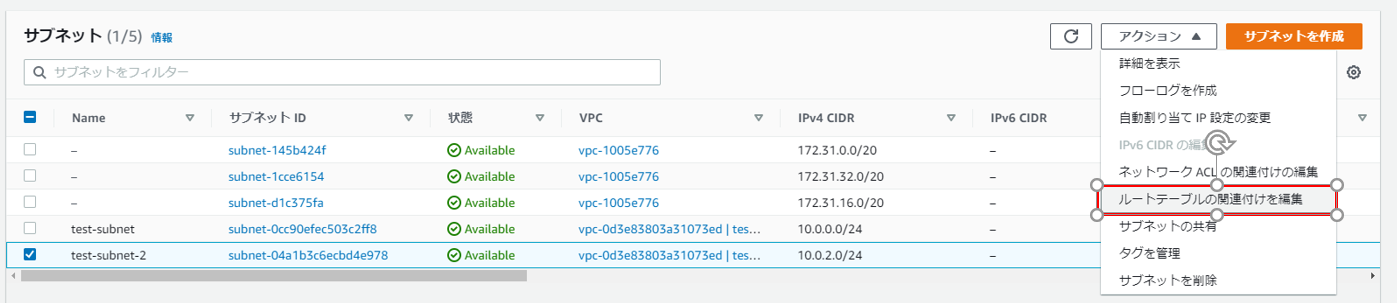

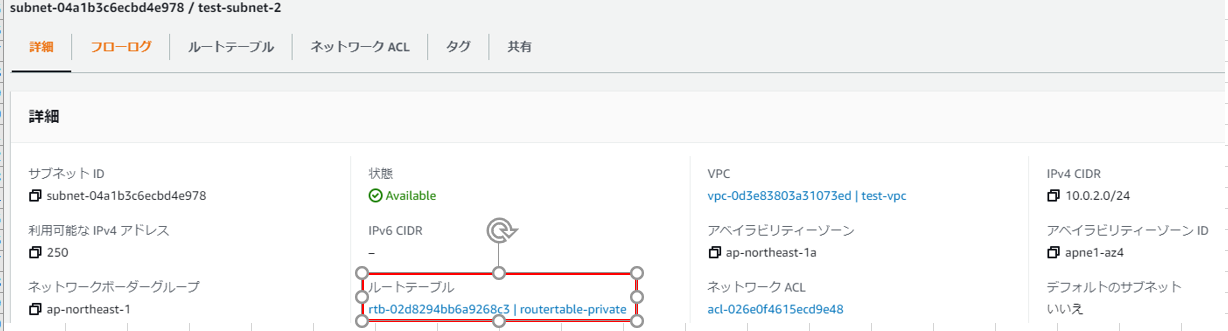

5.private subnetに作成したルートテーブルを関連付ける。

左ペインから[サブネット]を選択。対象のsubnetを選択し、アクション→ルートテーブルの関連付けを編集を選択

6.ルートテーブルIDに作成したルートテーブルを指定して[保存]をクリック。

private subnetに作成したルートテーブルが関連付けできていることを確認。

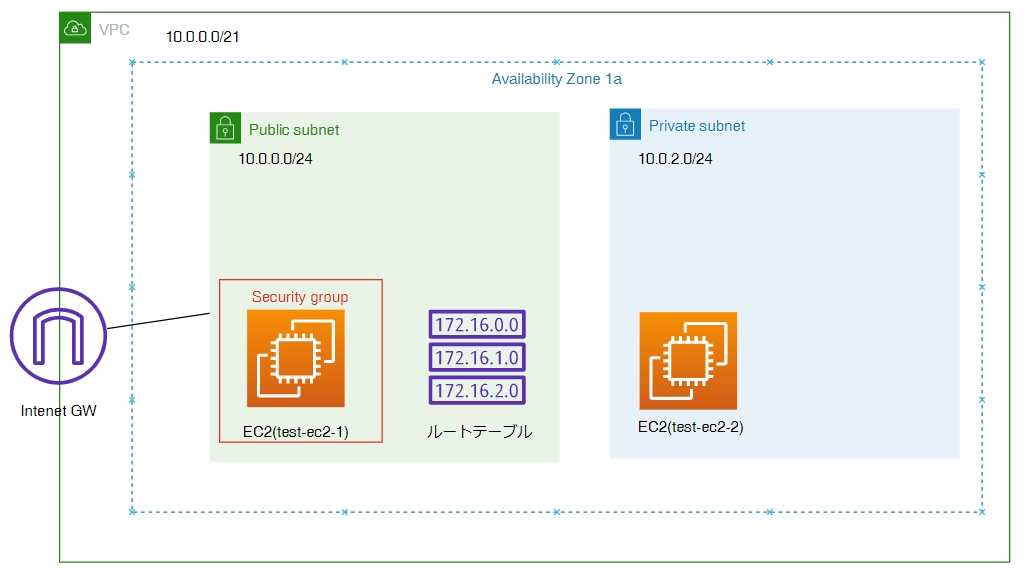

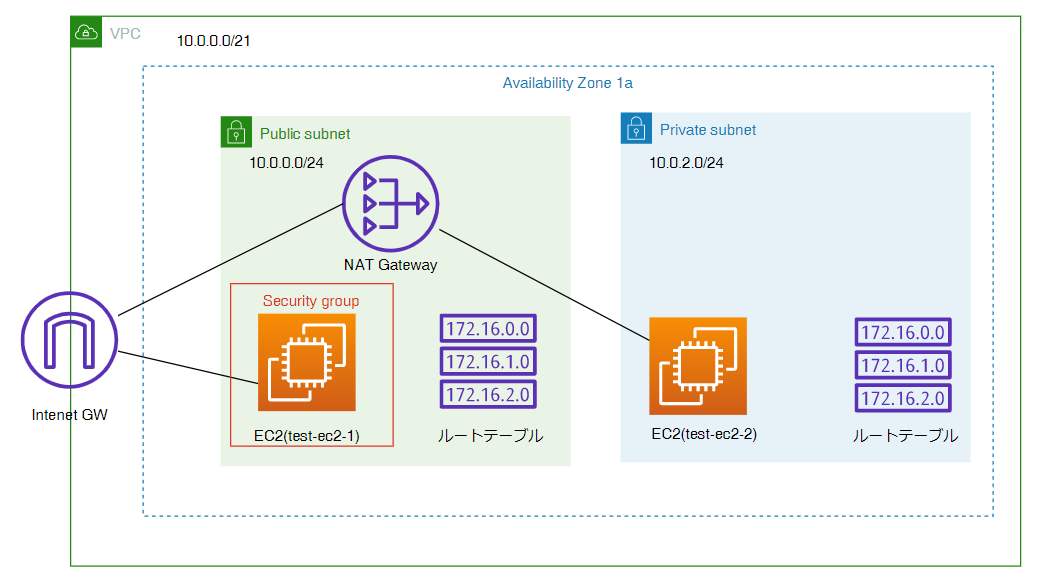

現在の構成図

やっと完成しました!!!

自分で環境構築&作図するの楽しいです笑

環境の削除

作成した環境を残しておくとお金がかかってしまうため削除します。

※手順は以下です。(詳細手順は割愛)

①EC2インスタンスの削除

②NATゲートウェイの削除

③②の削除後にElastic IPアドレスの解放

④VPCの削除

※VPCを削除するとセキュリティグループ、インターネットゲートウェイ、ルートテーブル等依存関係があるものが全て削除される。(すごくありがたい)

終わりに

自分用に2回に分けて環境構築の記事を作成しました。

記事の作成にはすごく時間がかかりましたが、動画の視聴&実際に手を動かす、記事の作成(復習&output)で知識がかなり定着したと思っています!

今後は自分用だけでなく、多くの人のためになる記事の作成もしてみたいと思っています。

時間はかかると思いますが、講座の受講&記事の作成を頑張っていきます!!

以下の記事やサイトが今後役に立ちそうだから残しておこう。

コマンドリファレンス

Markdown記法 チートシート

読み手をイライラさせない技術記事などを書くために最低限守ったほうがいいこと

この記事はAWS初学者を導く体系的な動画学習サービス

「AWS CloudTech」の課題カリキュラムで作成しました。

https://aws-cloud-tech.com