こんにちは、ひろかずです。

2014年9月にDeep Security as a service(以下、DSaas)がリリースされました。

TestDriveを利用された方も多いかと思います。

今回は、個別に構築したDeep Security ManagerからDSaasへの移行について、一筆書きます。

後述しますが、エクスポート・インポートで移行できるものと移行できないものがあります。

本稿では、エクスポート・インポートで移行できるものにフォーカスして記載します。

!!注意!!

テナントはエクスポート・インポートが可能ですが、本稿では取り扱いません

前提

- Deep Security Managerの導入が完了していること。

- ライセンスを投入していること。

- 最低でもRelayを導入しており、管理対象になっていること。

- インスタンスは、ポート443でインターネットへ疎通できること。

- DSaasのアカウントを作成していること。

参考情報

- DSaasのアカウント作成については、ken1さんのエントリが参考になります。

- AgentをManagerから登録する場合は、インスタンス側で4118ポートを開ける必要があります。Trend Micro Deep Security as a Service Reviewer Guideの18頁参照

- [マニュアル](URL http://files.trendmicro.com/jp/ucmodule/tmds/90SP1/Deep_Security_9_SP1_Admin_Guide_r3.pdf)の各頁(57,72,74,79,83,86,91,96,98,103,113,115,119,121,125,127,128,337,354,357)

用語について

本稿では、用語を以下のように定義します。

- DSaas:Deep Security as a serviceの略称、またはDeep Security as a service環境のManager

- Manager:個別に構築したDeep Security Manager

エクスポート・インポートで移行できるもの/移行できないもの

コンピュータをManagerから登録した場合に移行できるが、Agentから登録した場合に移行できないものがあります。

両方に ◯ が付いているものは、コンピュータの登録方式に係わらず、エクスポート・インポート移行できます。

両方に × が付いているものは移行できません。手動で設定してください。

表を見ると分かりますが、AgentからDSaasへ登録した場合、殆どの項目を手動設定する必要があります。

カスタムルールを移行できる一方で、各ルールのオーバーライド設定を移行できないのは、少々手間になりますね。

| 設定項目 | Managerから登録 | Agentから登録 |

|---|---|---|

| ダッシュボード | × | × |

| アラート>アラートの設定 | × | × |

| コンピュータ>コンピュータグループ | ◯ | × |

| コンピュータ>設定>コンピュータ | ◯ | × |

| コンピュータ>設定>ネットワークエンジン | ◯ | × |

| コンピュータ>ファイアウォール>一般 | ◯ | × |

| コンピュータ>ファイアウォール>一般(ポリシー) | × | × |

| コンピュータ>ファイアウォール>インタフェース制限 | ◯ | × |

| コンピュータ>ファイアウォール>攻撃の予兆 | ◯ | × |

| コンピュータ>ファイアウォール>詳細 | ◯ | × |

| コンピュータ>侵入防御>一般 | ◯ | × |

| コンピュータ>侵入防御>一般(ポリシー) | × | × |

| コンピュータ>侵入防御>詳細 | ◯ | × |

| コンピュータ>変更監視>一般 | ◯ | × |

| コンピュータ>変更監視>一般(ポリシー) | × | × |

| コンピュータ>変更監視>詳細 | ◯ | × |

| コンピュータ>セキュリティログ監視>一般 | ◯ | × |

| コンピュータ>セキュリティログ監視>一般(ポリシー) | × | × |

| コンピュータ>セキュリティログ監視>詳細 | ◯ | × |

| ポリシー>ポリシー | ◯ | ◯ |

| ポリシー>共通オブジェクト(タグ以外) | ◯ | ◯ |

| ポリシー>共通オブジェクト(タグ) | × | × |

| イベントとレポート | × | × |

| 管理 | × | × |

工程

- 移行準備

- ポリシーやルール、リスト、共有オブジェクトをエクスポート・インポート

- コンピュータをエクスポート・インポート(DSaasからAgentを登録する場合)

- コンピュータを移行(AgentからDSaasへ登録する場合)

1.移行準備

1−1. Manager側のルールアップデート

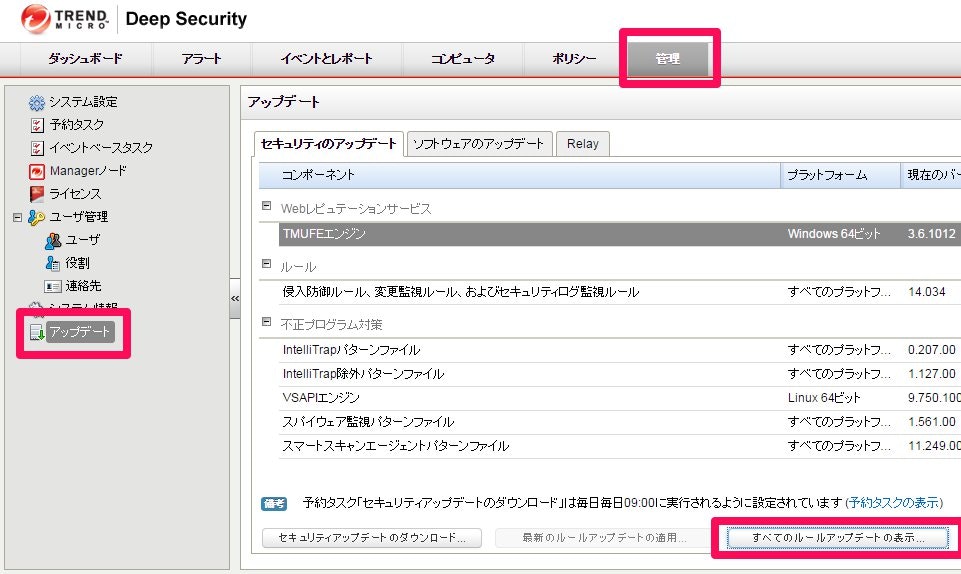

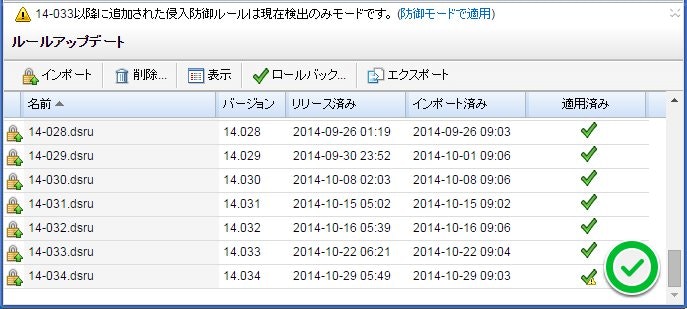

管理タブ>アップデートを選択して、「すべてのルールアップデートの表示」ボタンをクリックします。

ルールアップデート画面に最新のルールが適用されていることを確認します。

下図のようにチェックされていない場合、未チェックの行を右クリックして「適用」してください。

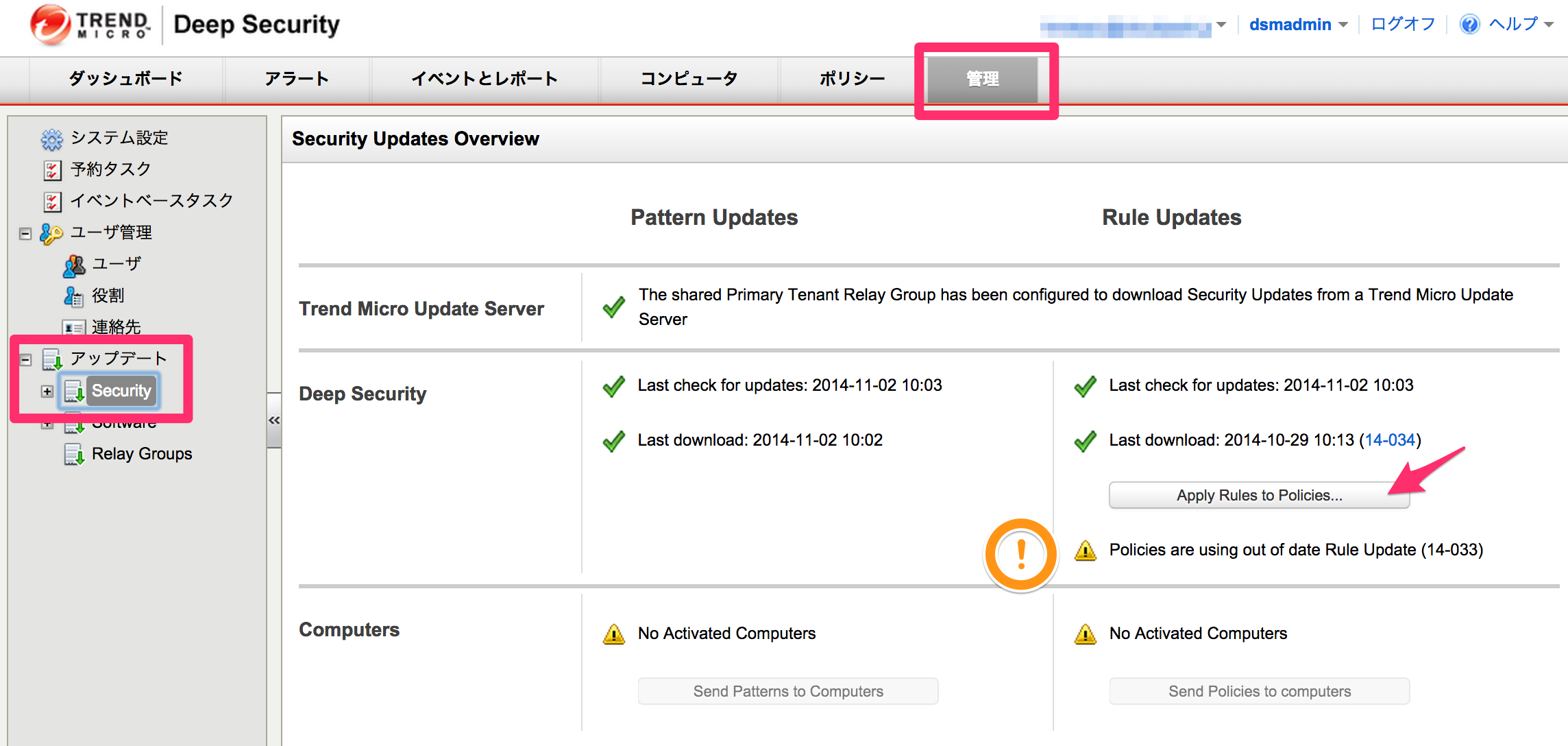

1−2. DSaas側のルールアップデート

管理タブ>アップデート>Securityを選択して適用状況を確認します。

下図のように警告が表示されている場合、Rule Updatesボタンをクリックして最新のルールを適用します。

1−3. この作業を怠ると

Manger側で適用されているルールのバージョンと、DSaas側で適用されているルールのバージョンが異なる場合、後続のルールインポート時に以下のように表示されてしまう場合があります。

インポート対象のファイルは、このシステムで利用できないルールを1つ以上参照しています。Managerで、ファイルのエクスポート元システムで使用されていたものと同じバージョンのルールアップデートが使用されていることを確認してください。

1-4. 移行対象インスタンスのSecurity Groupを確認

DSaasからAgentを登録する場合は、移行対象インスタンスのSecurity Groupが、InBoundで0.0.0.0/0から4118を開けておく必要があります。

インターネット側からアクセスができない環境の場合、コンピュータのエクスポート・インポートによる移行はできません。

後述の「4. AgentからDSaasに登録する」を実行後、各種設定値を手動にて設定してください。

2. ポリシーやカスタムルール、リスト、共有オブジェクトをエクスポート・インポート

2-1. エクスポート

移行対象のポリシーやカスタムルール、リスト、共有オブジェクトをXML形式でエクスポートします。

!!注意!!

本稿では単独で完結するカスタムルールの移行について記載します。

複雑な依存関係で構成しているカスタムルールの移行については、十分に検証の上で移行してください。

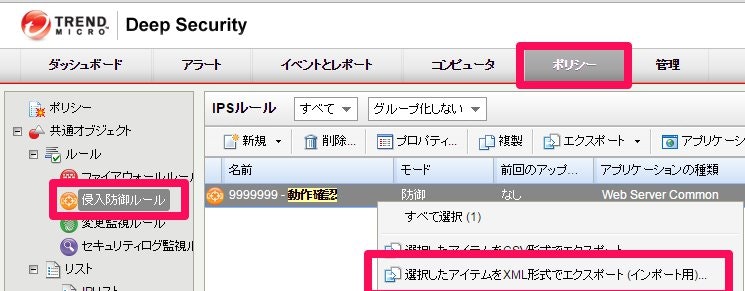

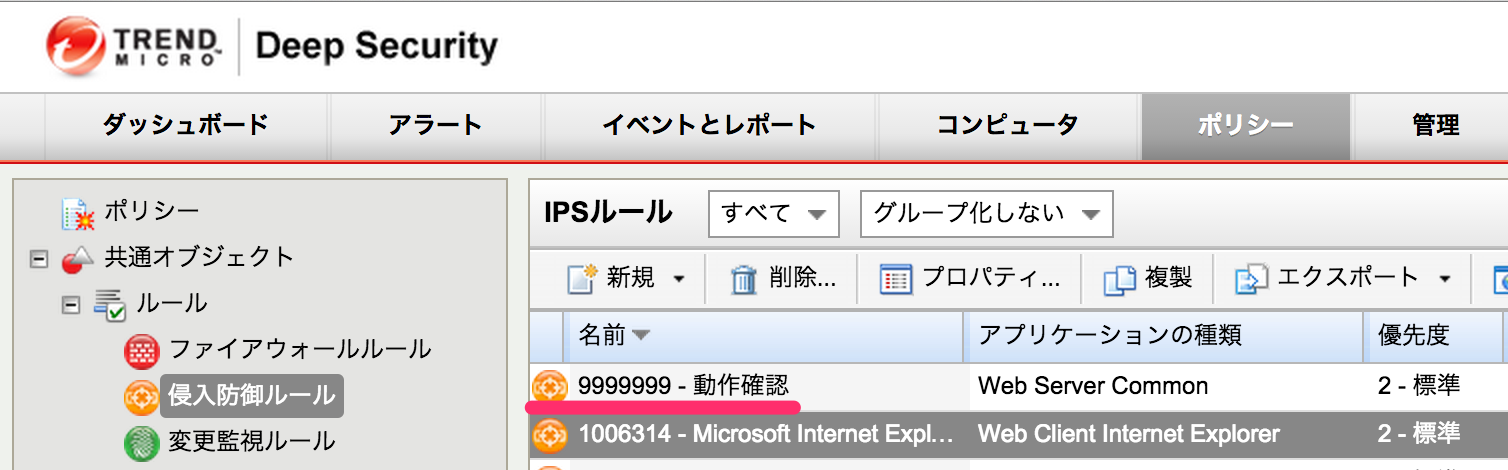

Managerの「ポリシー」タブをクリックし、左側ペインから移行対象のオブジェクト(下記例は、侵入防御ルールのカスタムルール)を選択します。

エクスポート対象のカスタムルールを右クリックして、「選択したアイテムをXML形式でエクスポート(インポート用)…」を選択します。

ダウンロードされたファイルを保存しておきます。

その他のポリシーやリスト、共有オブジェクトも同様にエクスポートしておきます。

2-2. インポート

エクスポートしたXMLファイルをインポートします。

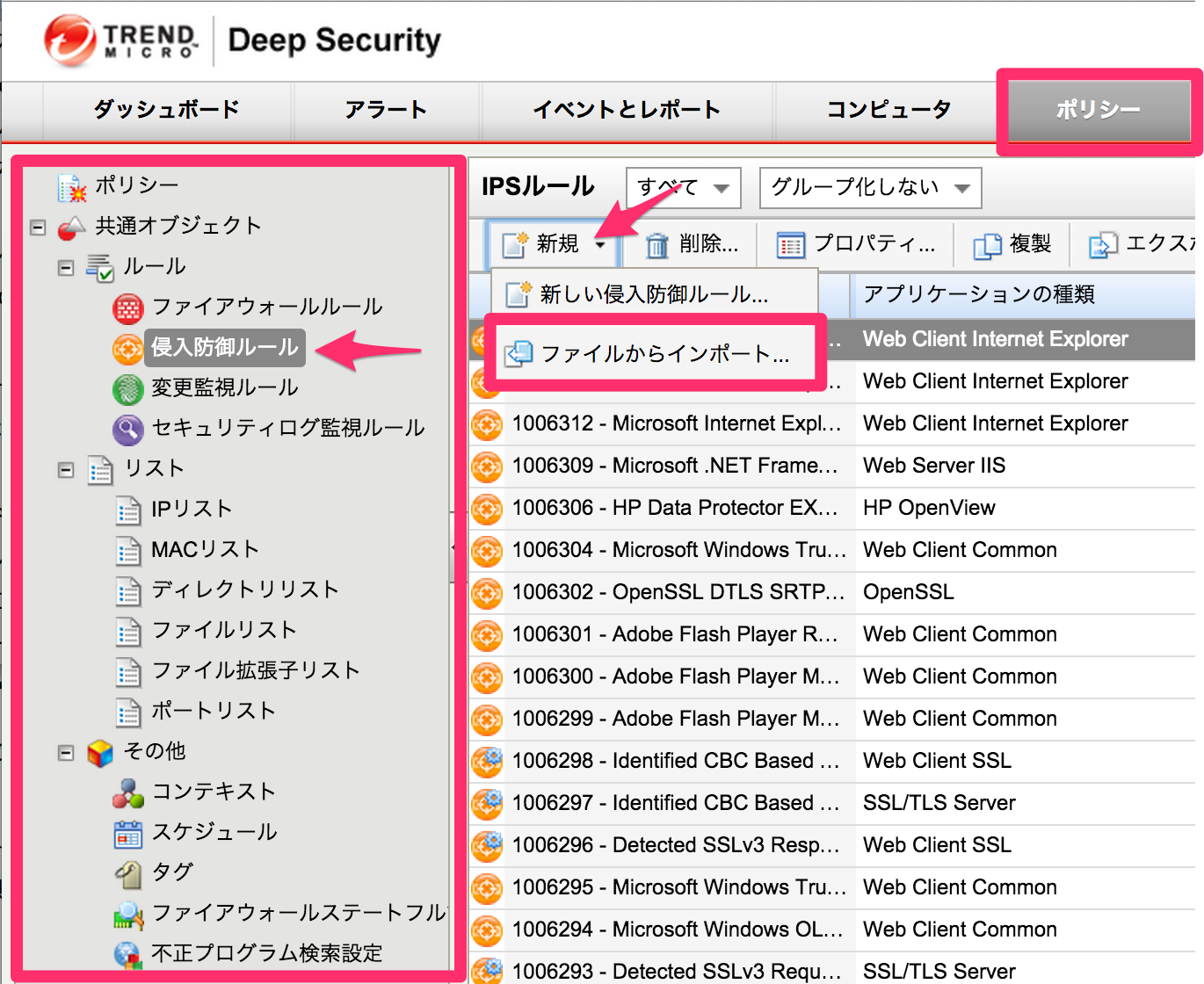

DSaas側の「ポリシー」タブをクリックし、対象ルールやリスト、ポリシー等を選択します。

先ほど、侵入防御のカスタムルールをエクスポートしたので、侵入防御ルールを選択します。

新規ボタンから「ファイルからインポート」を選択します。

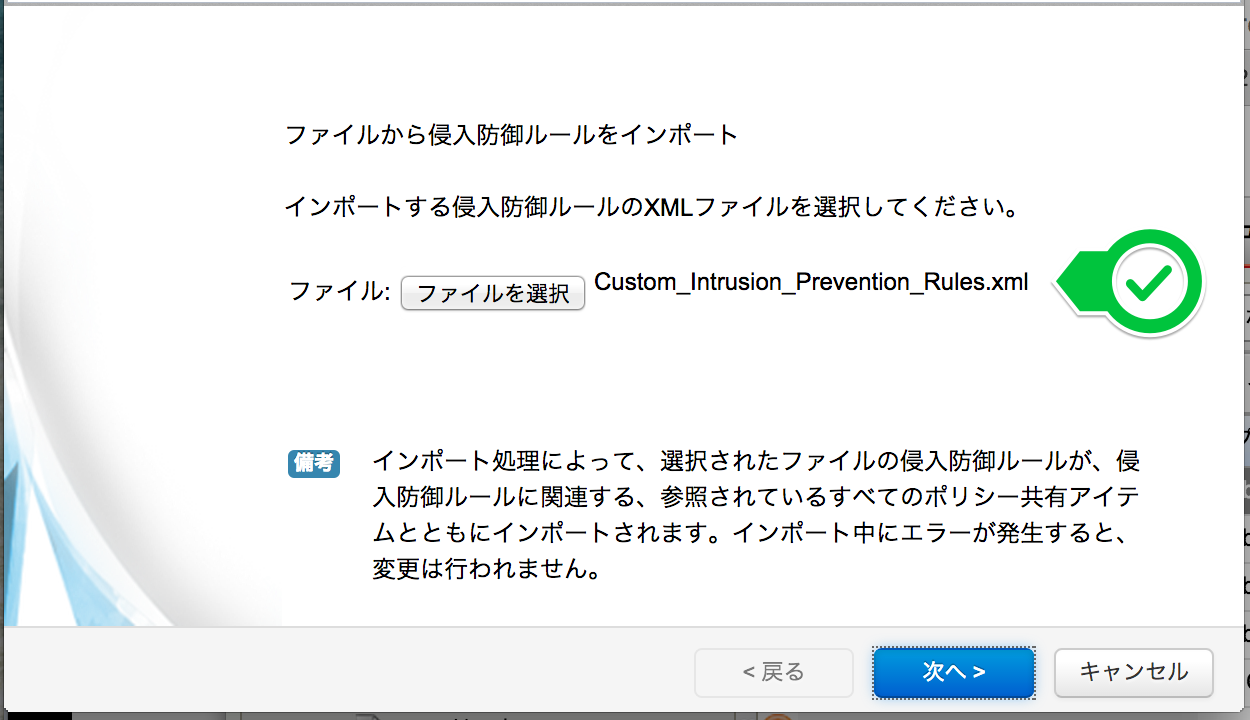

「ファイルを選択」ボタンをクリックして、インポートするXMLファイルを選択します。

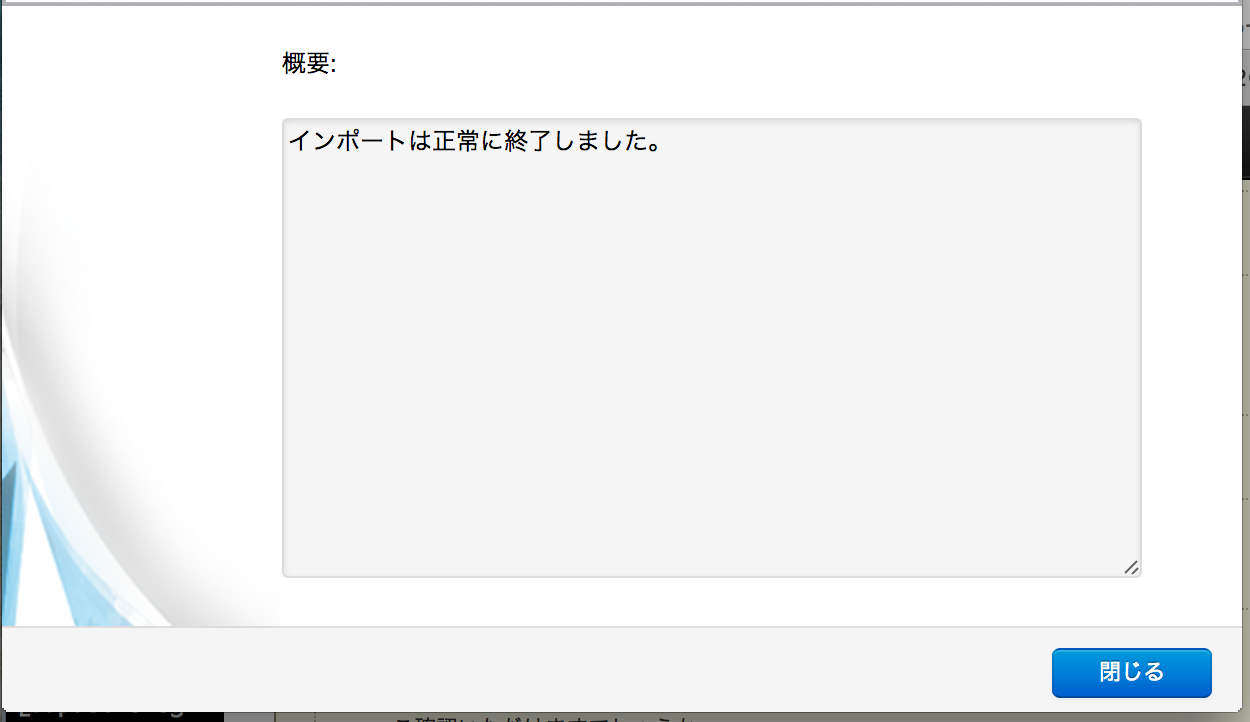

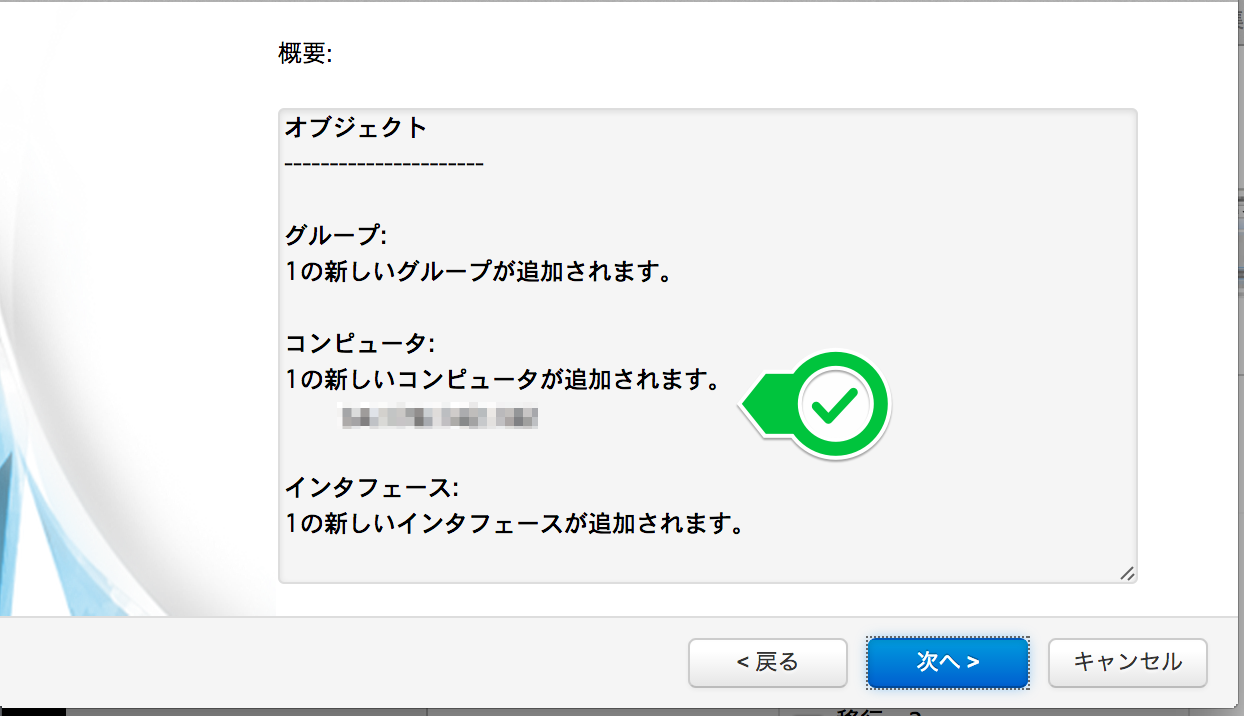

インポートデータの検査が終わると以下のように表示されます。

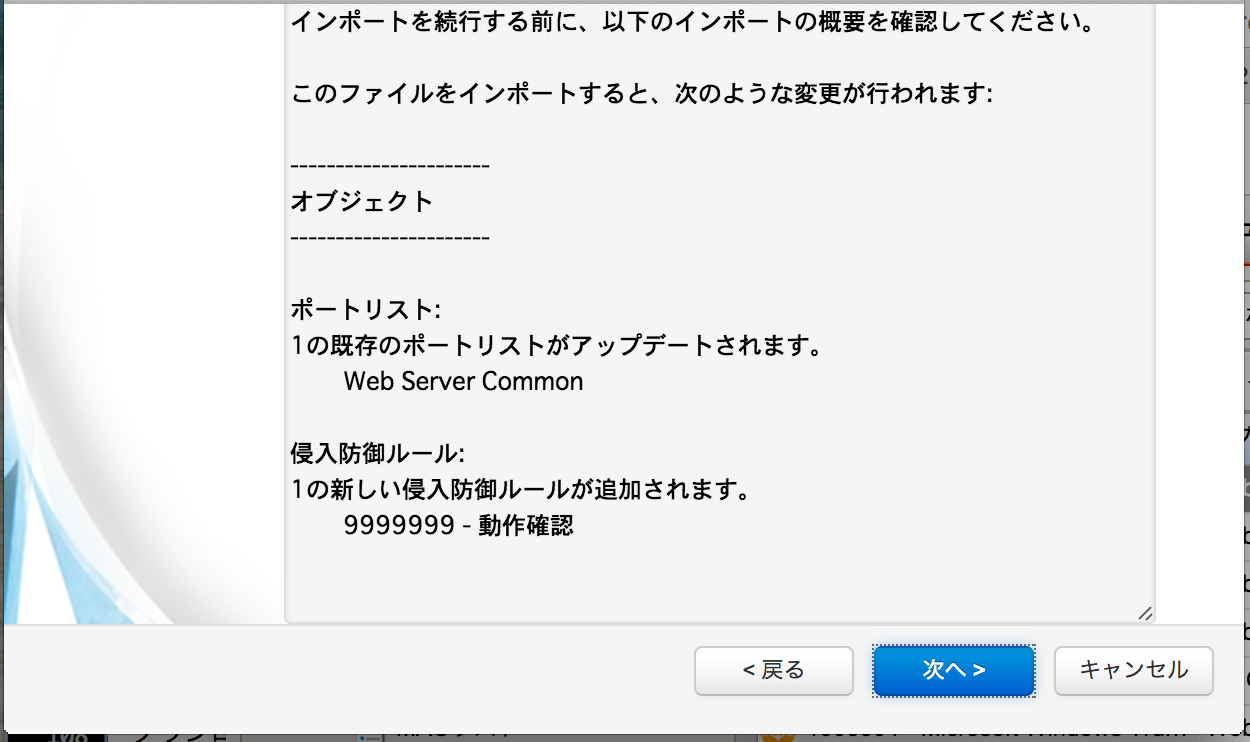

インポート予定のデータが表示されていることを確認して「次へ」ボタンをクリックします。

データのインポートが完了すると一覧に反映されます。

画面を更新する等して確認して下さい。

3. コンピュータをエクスポート・インポート(DSaasからAgentを登録する場合)

3-1. エクスポート

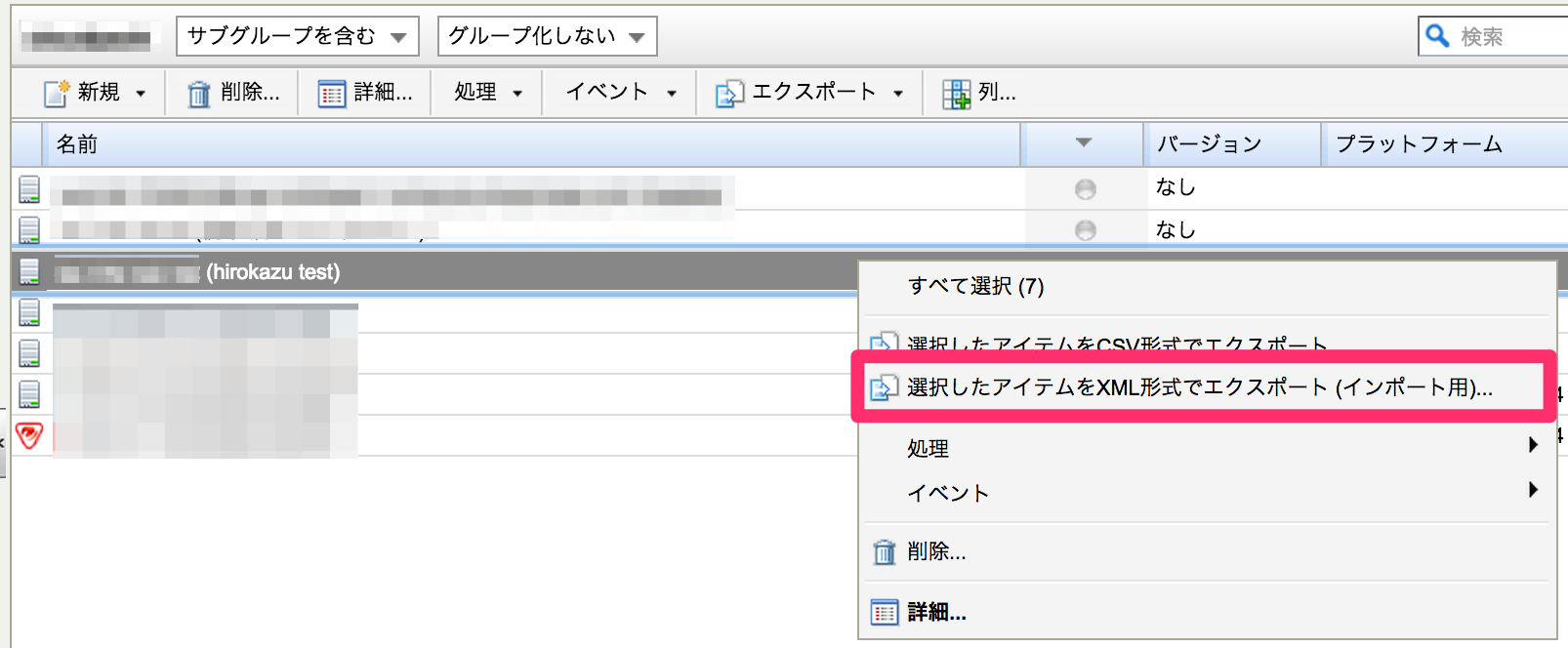

Managerの「コンピュータ」タブを選択し、移行対象のコンピュータを右クリックして「選択したアイテムをXML形式でエクスポート(インポート用)」をクリックします。

ダウンロードしたXMLファイルを保管しておきます。

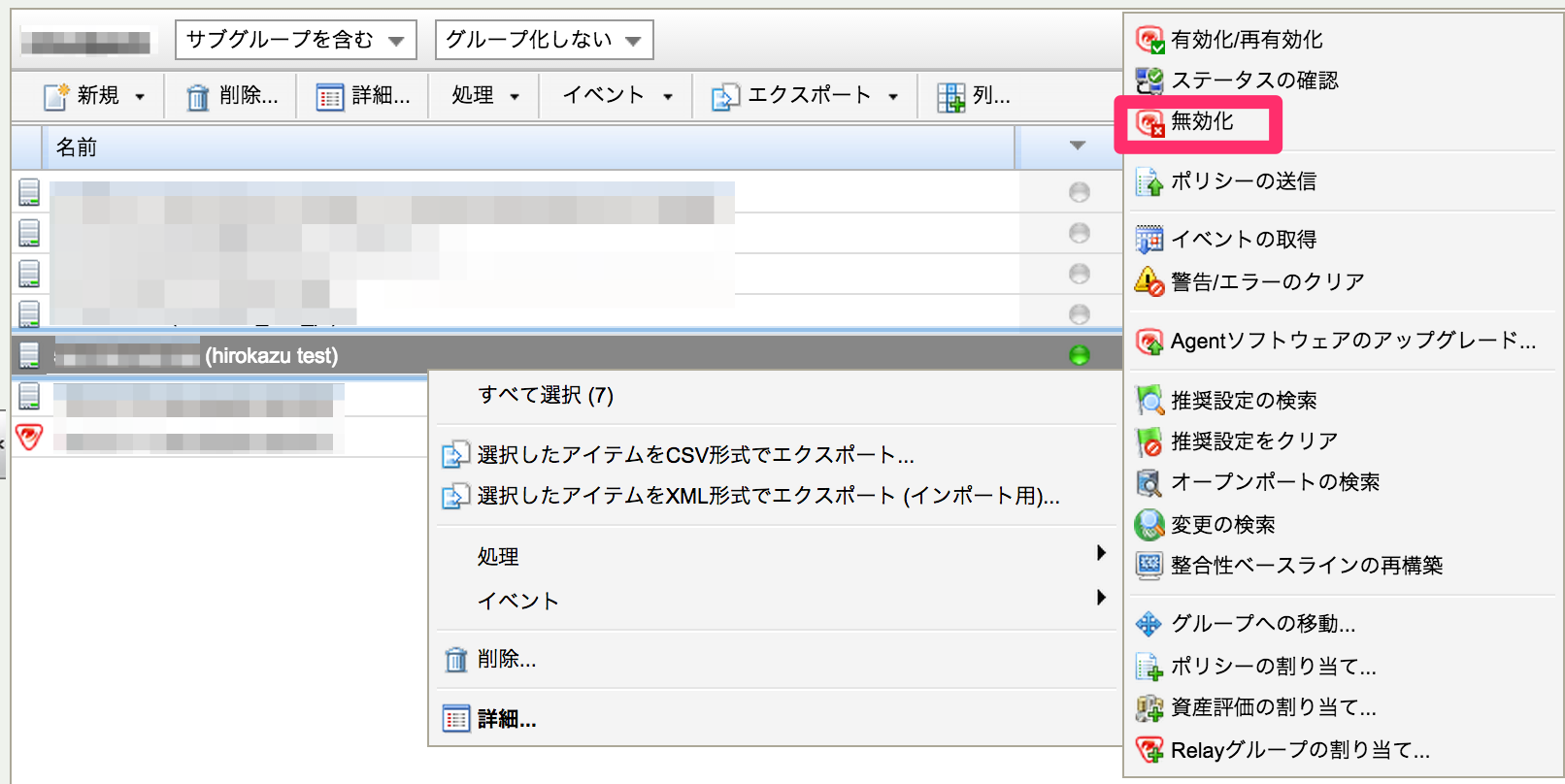

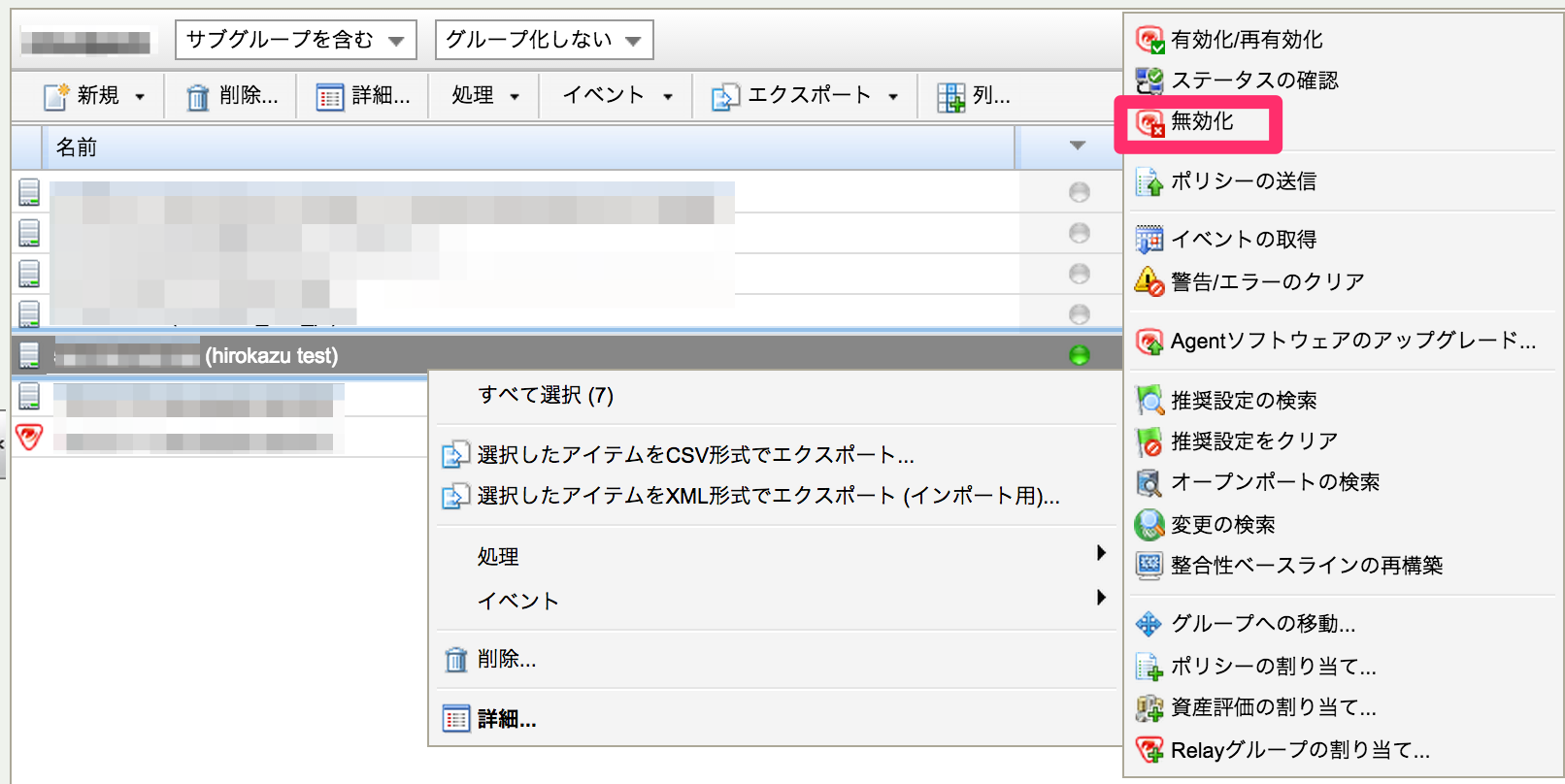

3-2. 移行対象のコンピュータを無効化

Managerの「コンピュータ」タブを選択し、移行対象のコンピュータを右クリックして、処理>無効化と選択します。

3-3. インポート

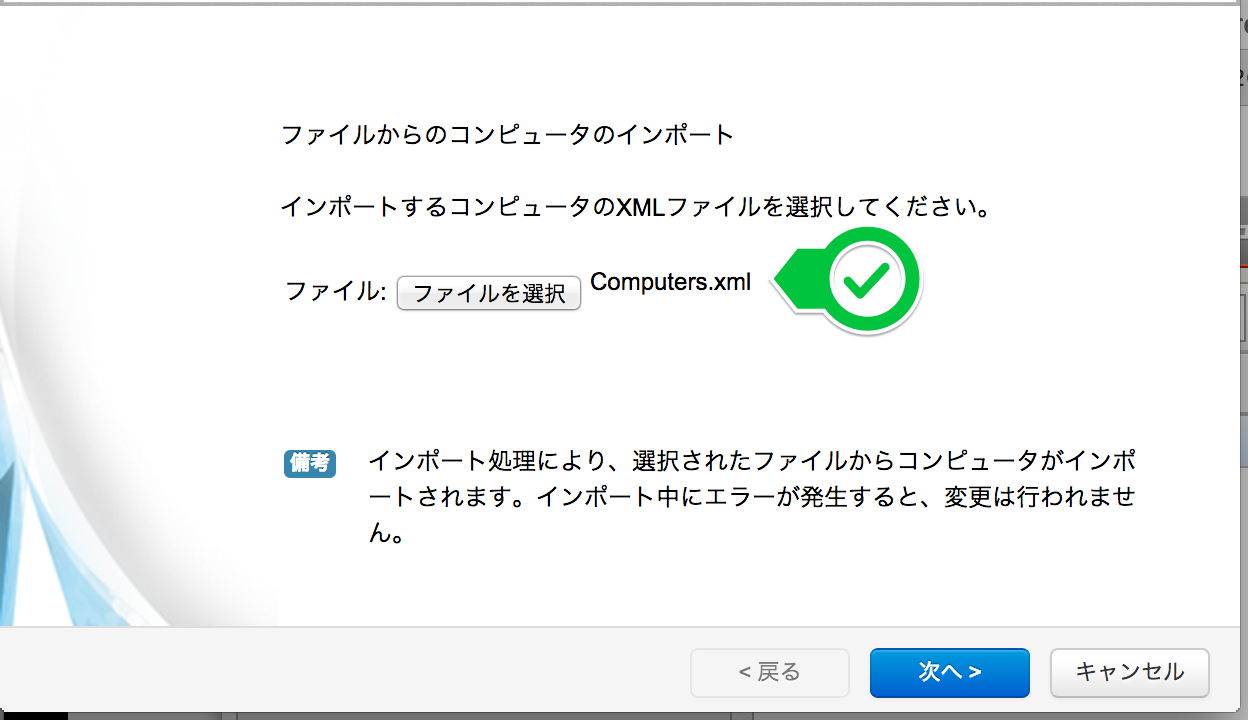

DSaasの「コンピュータ」タブを選択し、新規>ファイルからインポート…を選択します。

「ファイルを選択」ボタンをクリックし、先ほどエクスポートしたXMLファイルを選択して、「次へ」ボタンをクリックします。

以下のように表示されることを確認し、「次へ」ボタンをクリックします。

一覧にコンピュータグループとともに登録されていることを確認します。

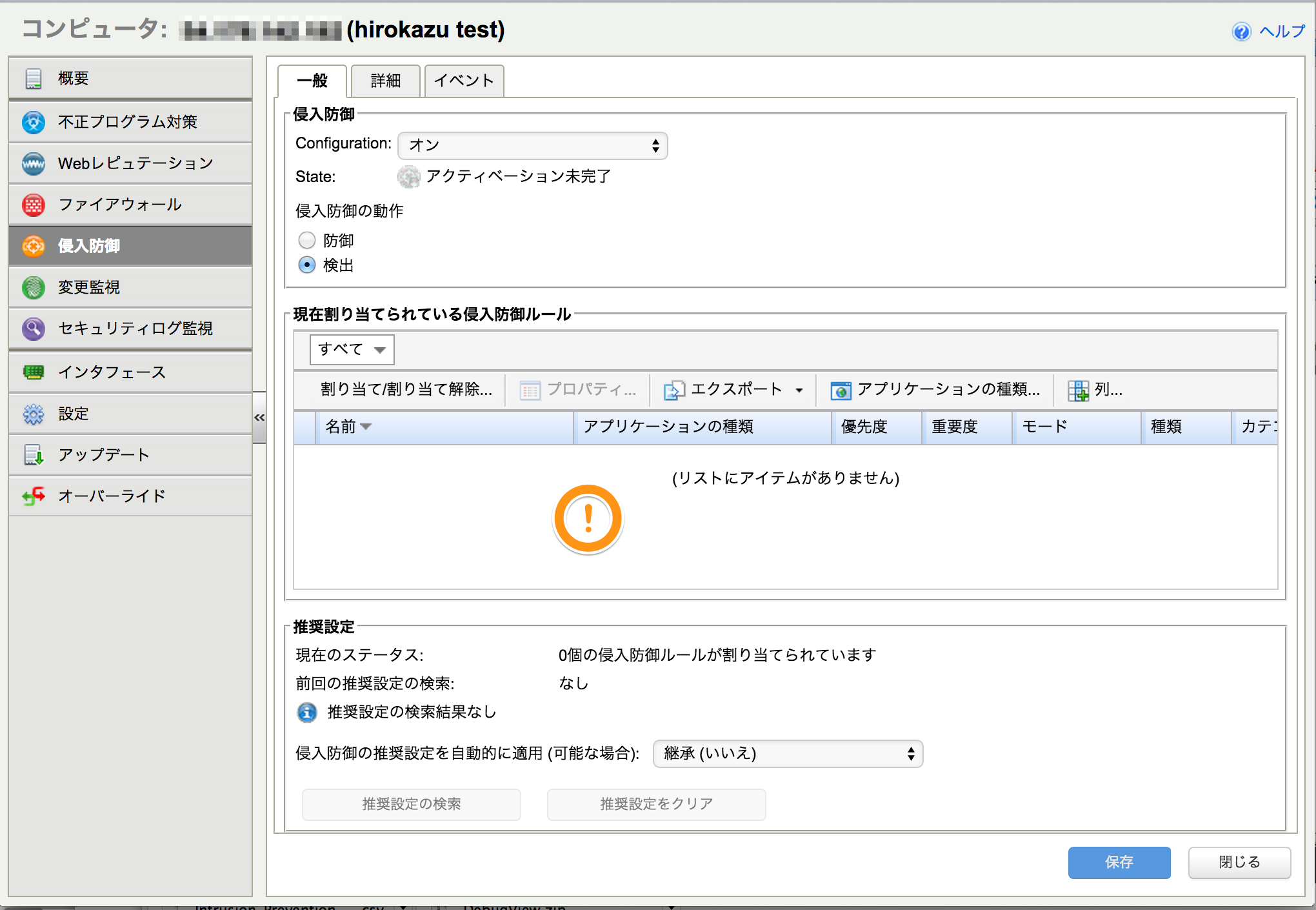

追加されたコンピュータをダブルクリックすると、各種ルールが適用されていないことが分かります。

後述の有効化してから推奨設定 → 検出された推奨を適用とするとが手間がありません。

ですが、一時的にセキュリティが下がりますので、要件に応じて事前に手動適用をするようにしてください。

ポリシーを使用していると、この辺は楽だと思います。

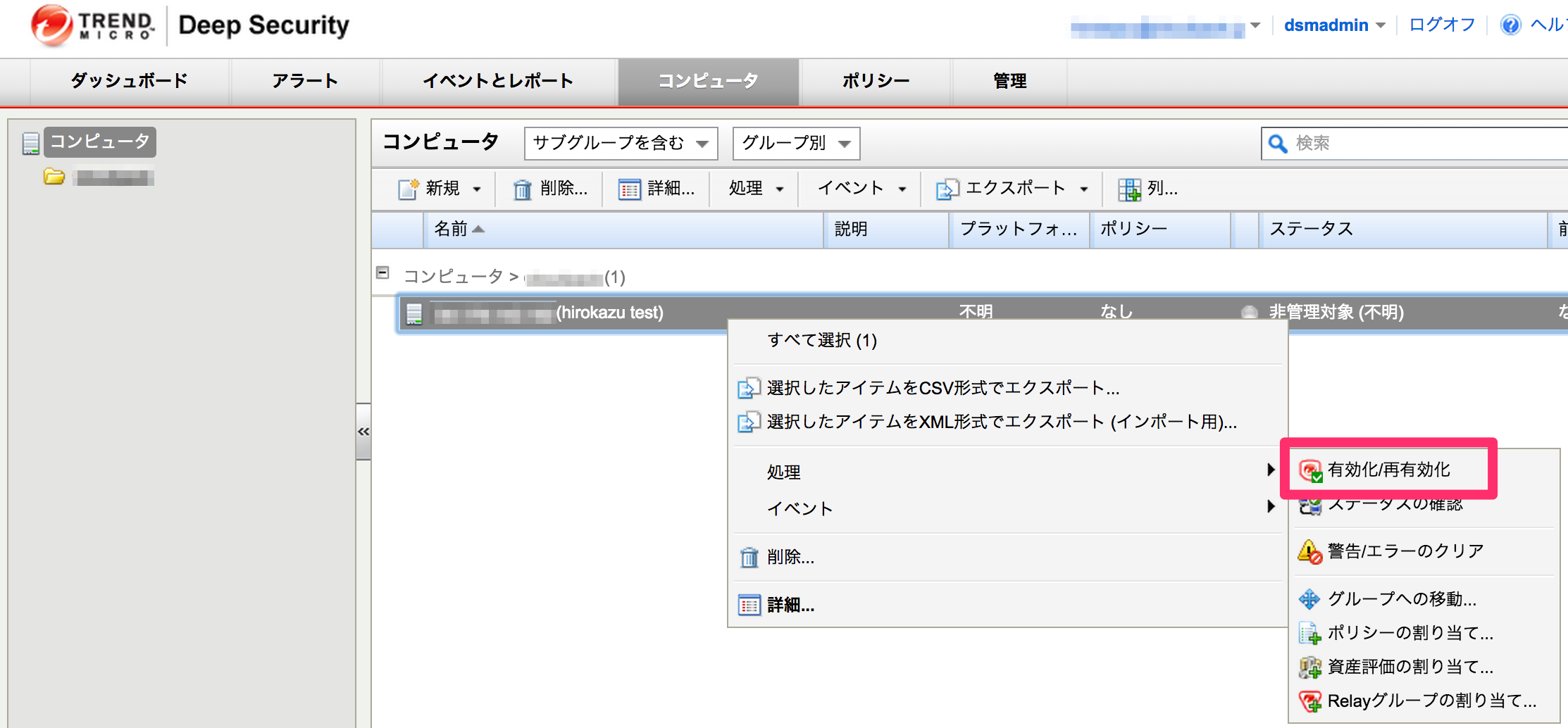

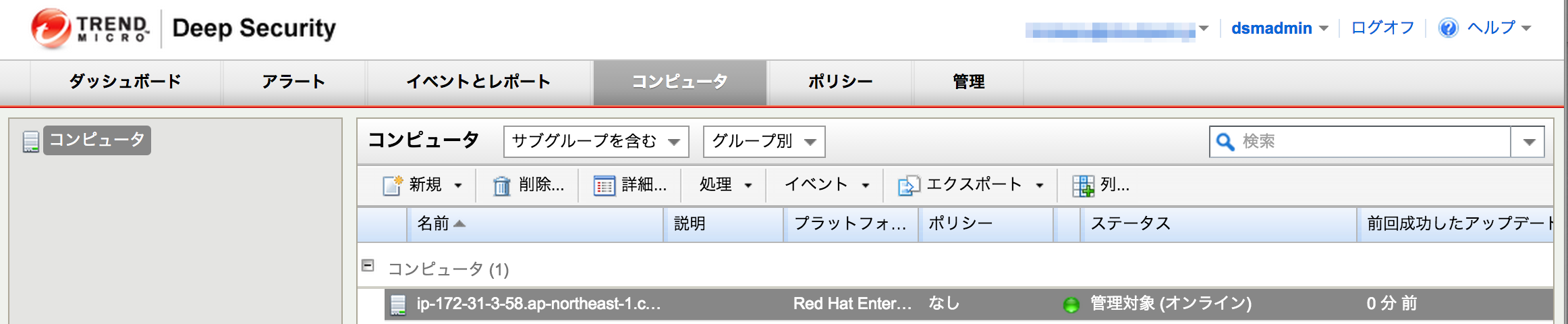

3−4. 移行対象のコンピュータの有効化

インポートしたコンピュータを右クリックして、処理>有効化を選択します。

以下のように「管理対象(オンライン)」となることを確認します。

4. AgentからDSaasに登録する

前述の「1-4. 移行対象インスタンスのSecurity Groupを確認」にてDSaasからAgentを登録することができない場合、AgentからDSaasへ登録します。

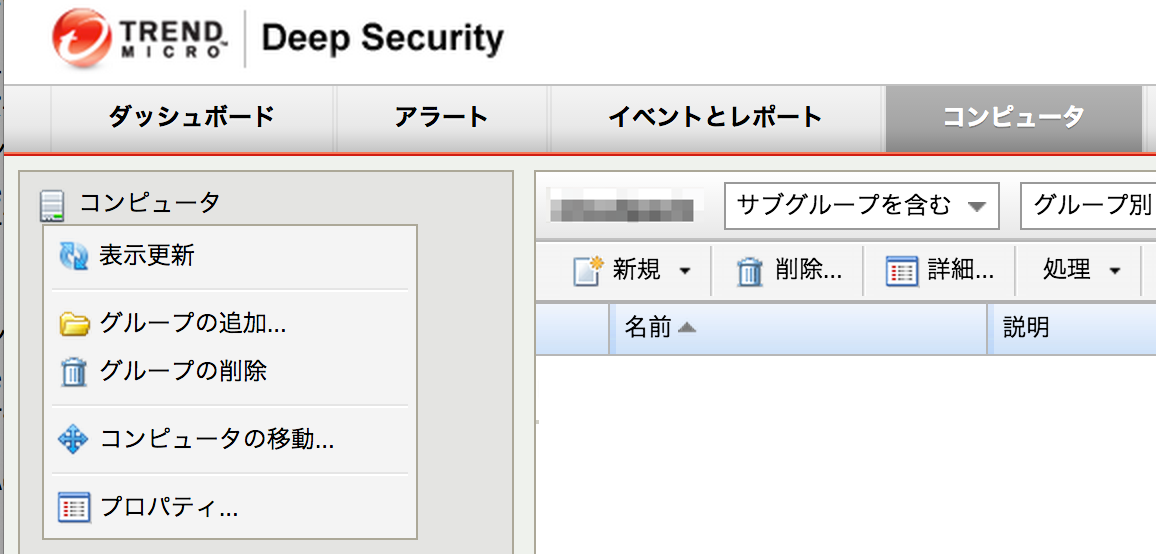

4−1. 登録先のコンピュータグループを作成

必要に応じて、「コンピュータ」タブ内の左側ペインを右クリックして、「グループの追加」を選択します。

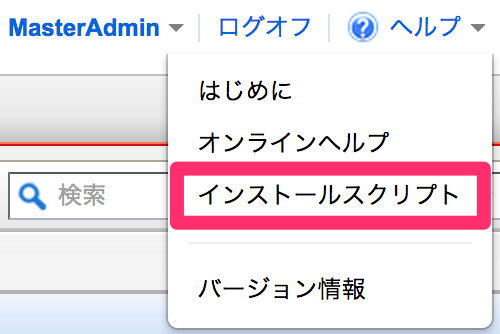

4-2. インストールスクリプトの取得

DSaasからインストールスクリプトを取得します。

DSaasの画面右上「ヘルプ」から「インストールスクリプト」を選択します。

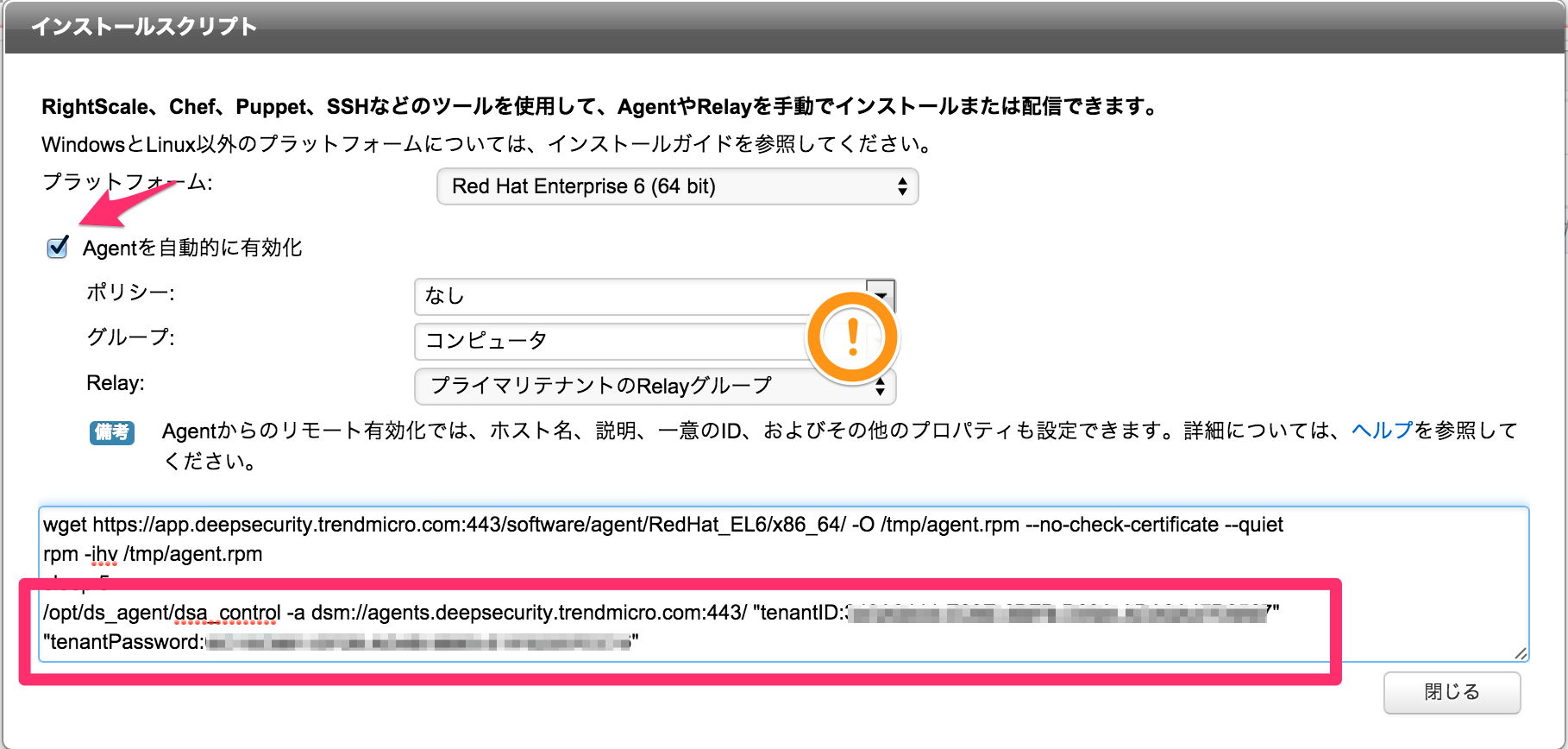

移行対象インスタンスのプラットフォームを指定して、チェックボックス「Agentを自動的に有効化」を指定します。

適用するポリシーやグループが決まっていれば、指定します。

枠線で囲った部分のコマンドを控えます。

4−3. 移行対象のコンピュータを無効化

Managerの「コンピュータ」タブを選択し、移行対象のコンピュータを右クリックして、処理>無効化と選択します。

4−4. 移行対象インスタンスにてインストールスクリプトを実行

移行対象インスタンスにログインし、先ほど控えたコマンドを実行します。

以下のように出力されれば成功です。

# /opt/ds_agent/dsa_control -a dsm://agents.deepsecurity.trendmicro.com:443/ "tenantID:XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" "tenantPassword:XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX"

Sending the command to the agent on the local machine...

Attempting to connect to https://agents.deepsecurity.trendmicro.com:443/

Connected successfully - attempting SSL handshake.

SSL handshake completed successfully - initiating command session.

Connected with AES256-SHA to peer at 54.235.92.114

Received a 'GetHostInfo' command from the manager.

Received a 'GetHostInfo' command from the manager.

Received a 'SetDSMCert' command from the manager.

Received a 'SetAgentCredentials' command from the manager.

Received a 'GetAgentEvents' command from the manager.

Received a 'GetInterfaces' command from the manager.

Received a 'GetAgentEvents' command from the manager.

Received a 'GetAgentStatus' command from the manager.

Received a 'GetAgentEvents' command from the manager.

Received a 'GetComponentInfo' command from the manager.

Received a 'SetSecurityConfiguration' command from the manager.

Received a 'GetAgentEvents' command from the manager.

Received a 'GetAgentStatus' command from the manager.

Command session completed.

DSaas上で移行対象インスタンスが登録され、有効化されていることを確認します。

コンピュータ名をはじめ、全ての設定を手動で登録し直す必要があります。

お疲れ様でした。