AWS Organizations の SCP (サービスコントロールポリシー) で、使わないリージョンを殺しておきます。

Why ?

クレデンシャルが悪人の手に渡った場合、意図しない EC2 インスタンスを大量に立ち上げて仮想通貨掘られるなどの事態が起こりうる。特に普段使わないリージョンで悪意のある操作をされると気づきにくい。

特に日本から距離も遠く金額も高くあまり利用しないであろう思われる南米サンパウロリージョンなどで EC2 インスタンスを大量に立ち上げられてしまうと被害も大きくなる。

このような被害を防ぐため、 AWS Organizations の SCP (サービスコントロールポリシー)を使えば、普段使用しないリージョンの利用を制限しておくことができる。

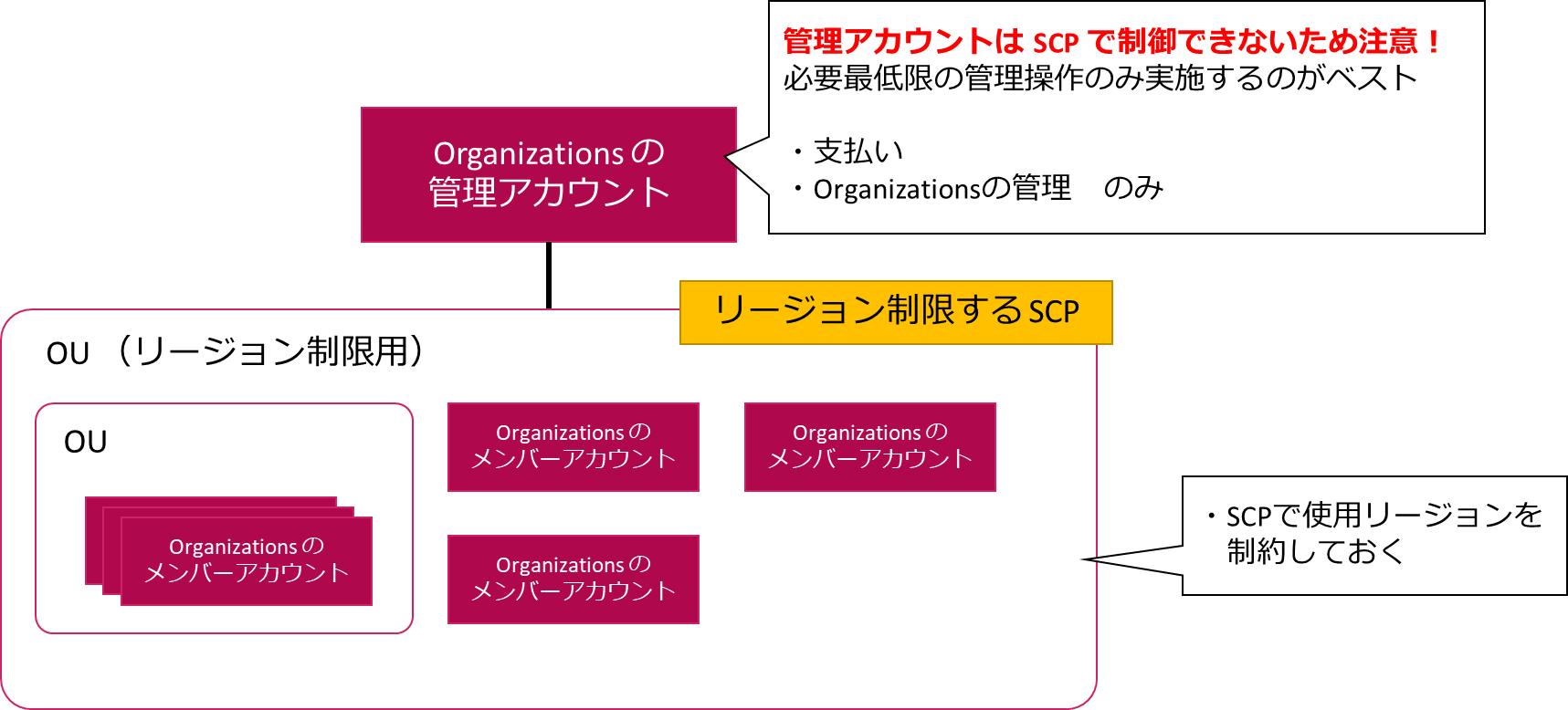

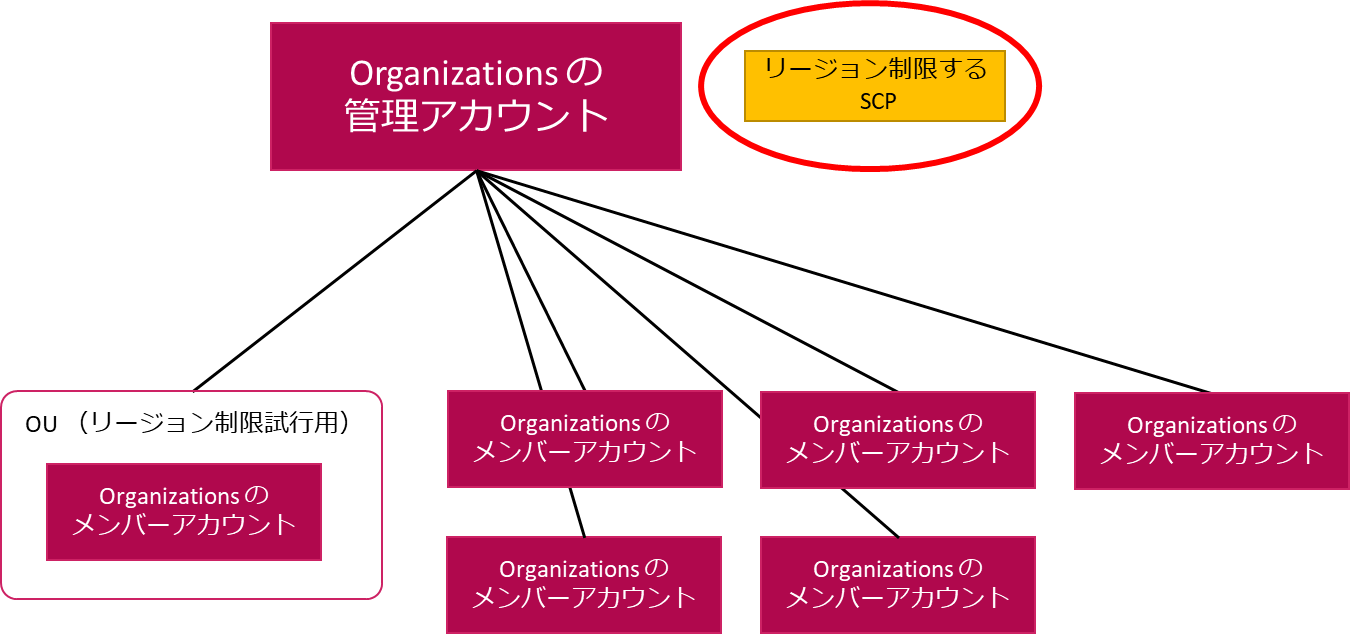

望ましい構成として、 Organizations の親アカウントでは管理者権限の IAM ユーザを作らず、支払いと Organizations の操作のみ許可して普段は使用しない方針で運用する。

Organizations の親アカウントは SCP で制御できないため、多くの権限を持たせないようにするとよい。

SCP (サービスコントロールポリシー)とは

子アカウントなら root ユーザでさえも制約できる、強力なポリシー。

SCP で許可された操作がそのまま配下の AWS メンバーアカウントに適用されるのではなく、SCP で許可されたポリシーの中から、さらに個別 AWS メンバーアカウント内で許可された操作が最終的に許可される。

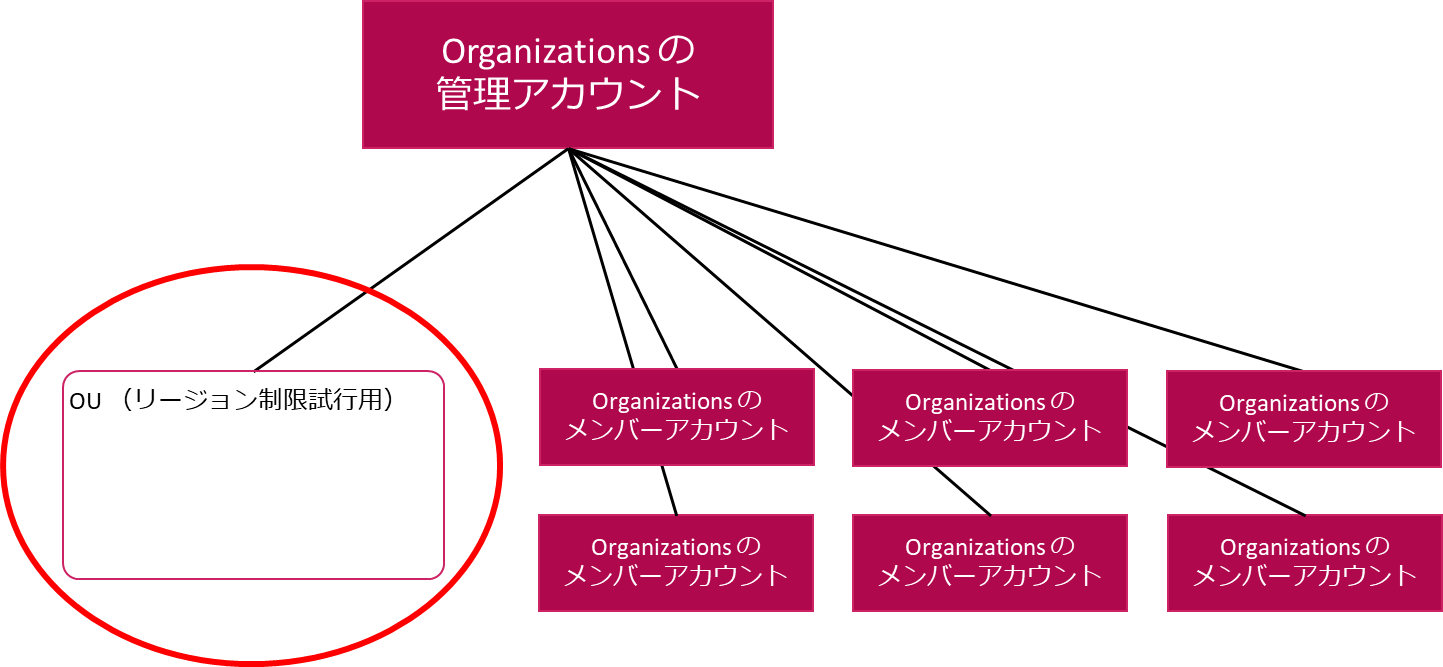

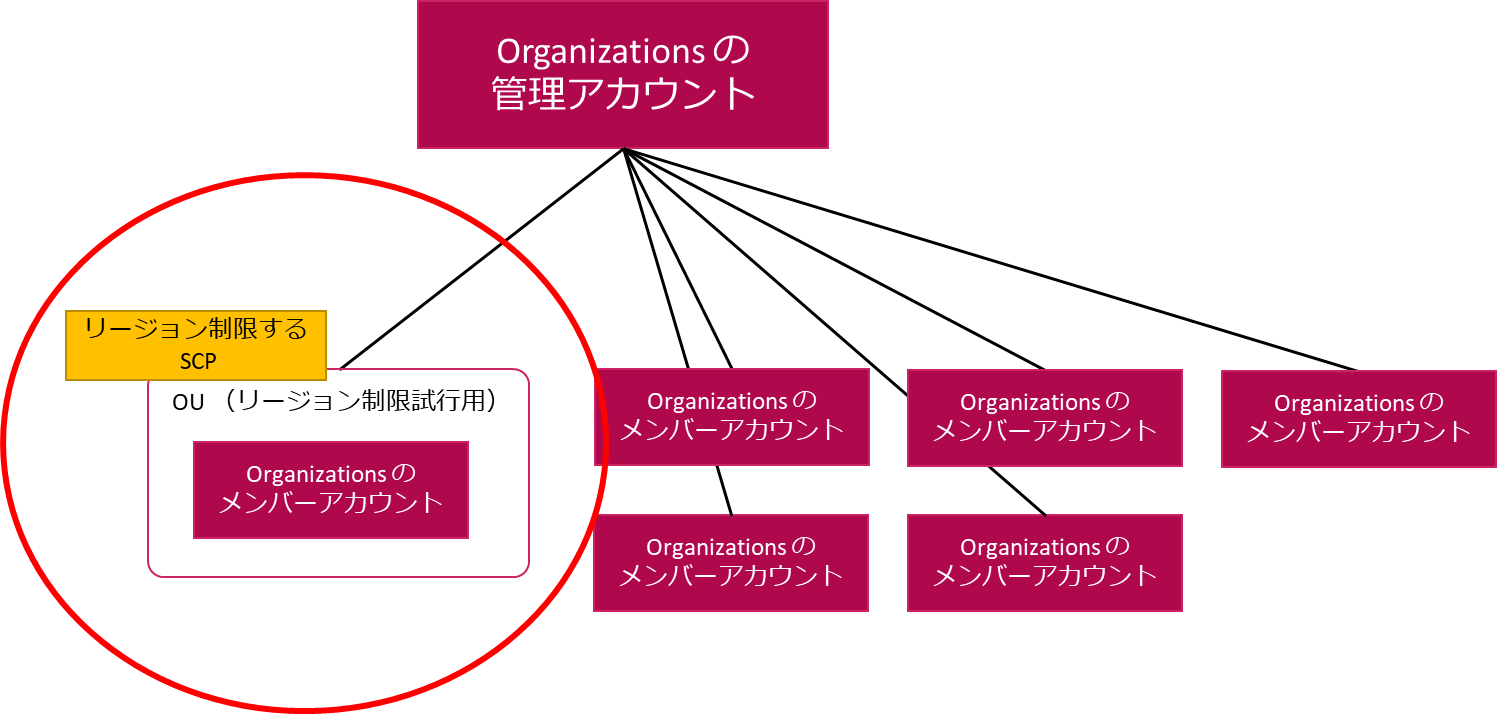

SCP は強力なポリシーであるため、一度試行用アカウントで適用し、挙動を確認するのが望ましい。

以下のような手順でリージョン制限を実施する。

1. 試行用 OU を作成する

2. 試行用 AWS アカウントを 試行用 OU に移動する

3. SCP を作成する

4. 試行用 OU に SCP を適用する

5. 挙動確認する

6. 挙動が確認できたあと、リージョン制限すべきメンバーアカウントを OU に移動する

0.事前準備

すでにAWS Organizations の組織ができている前提で手順を記載する。

Organizations の始め方は以下記事を参照。

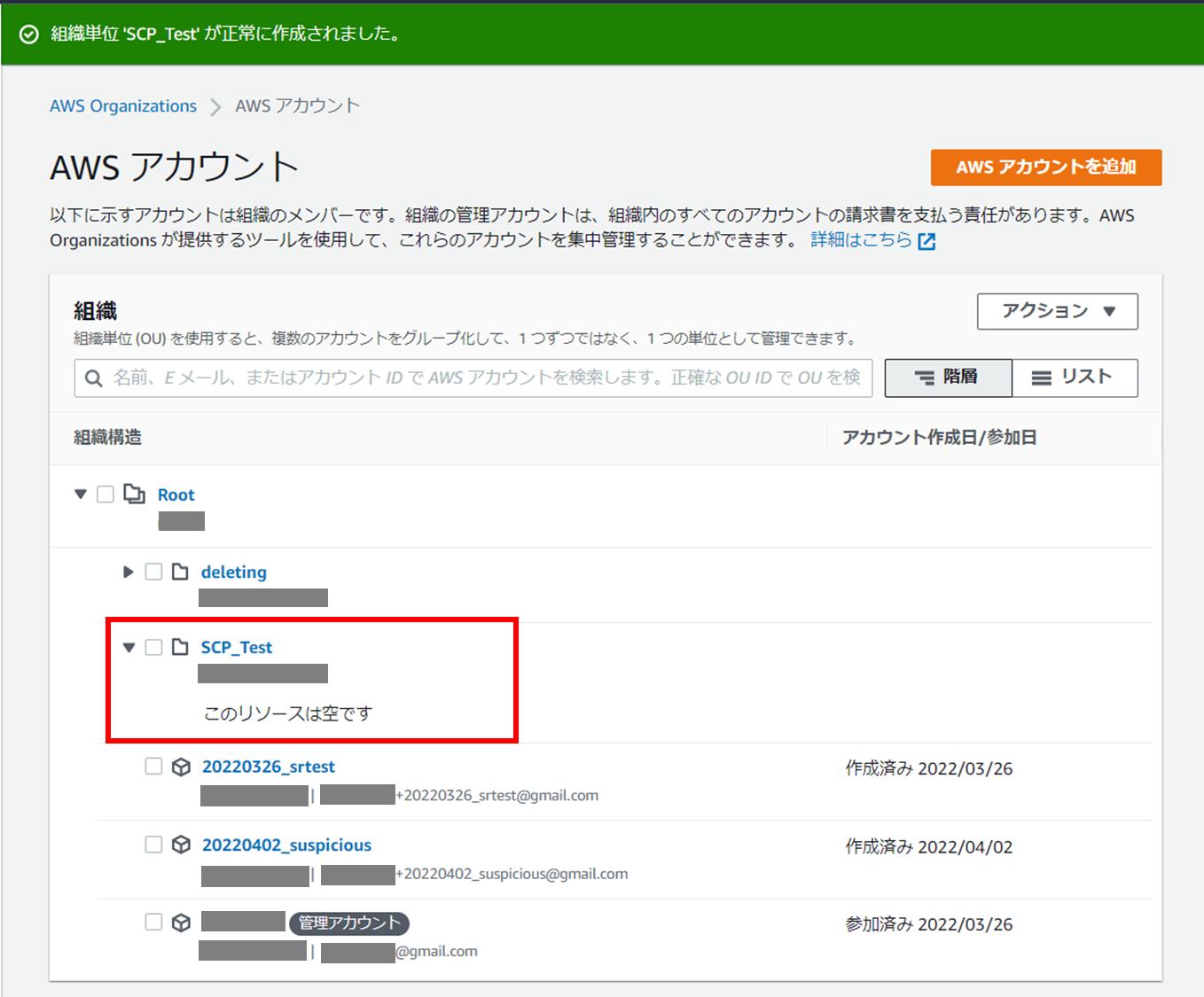

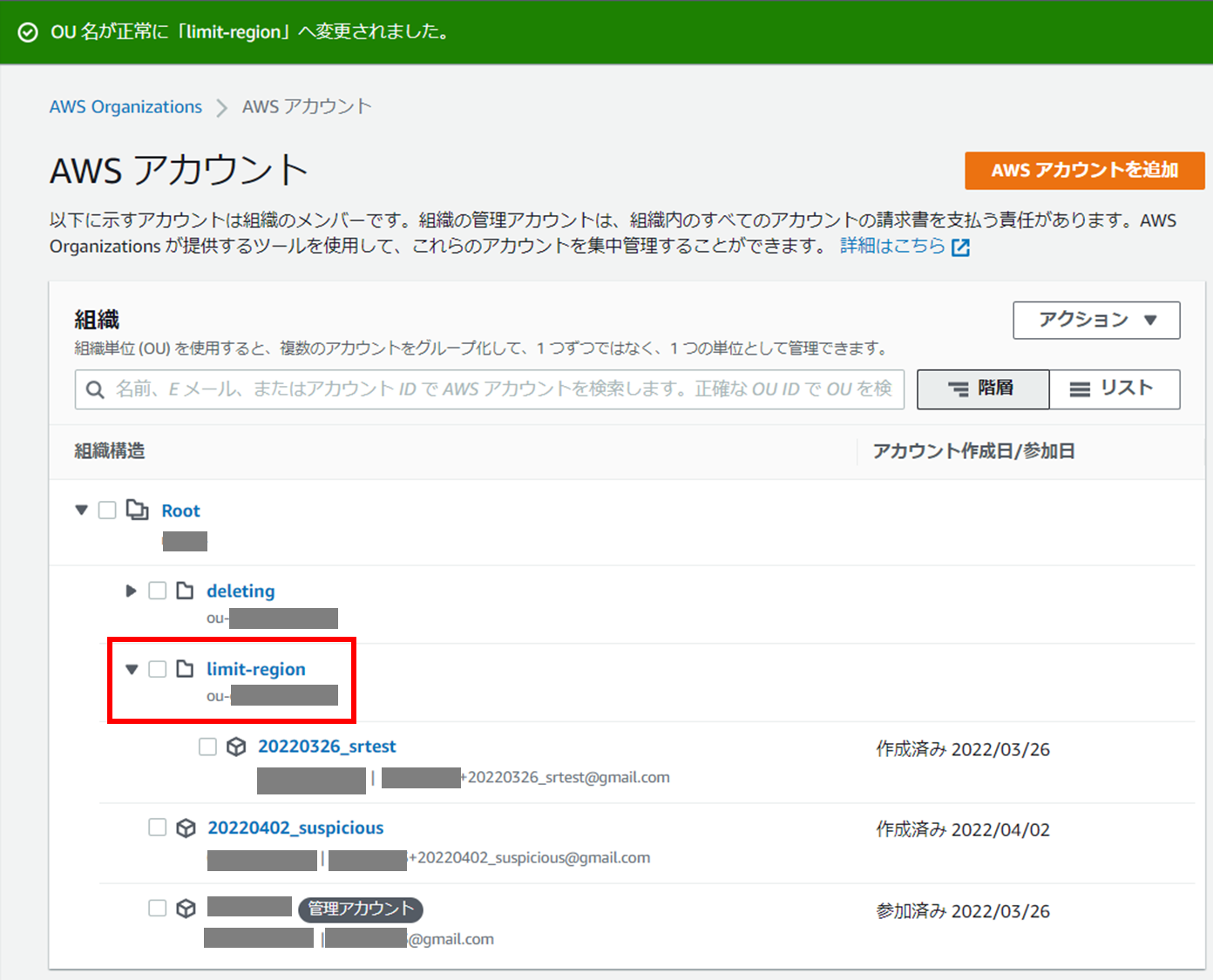

1.SCP を適用する OU を作成する

Organizations の組織 root を選択し、[アクション]-[組織単位]-[新規作成]をクリックする。

「組織単位名」を付け、タグは任意で追加し、「組織単位の作成」をクリックする。

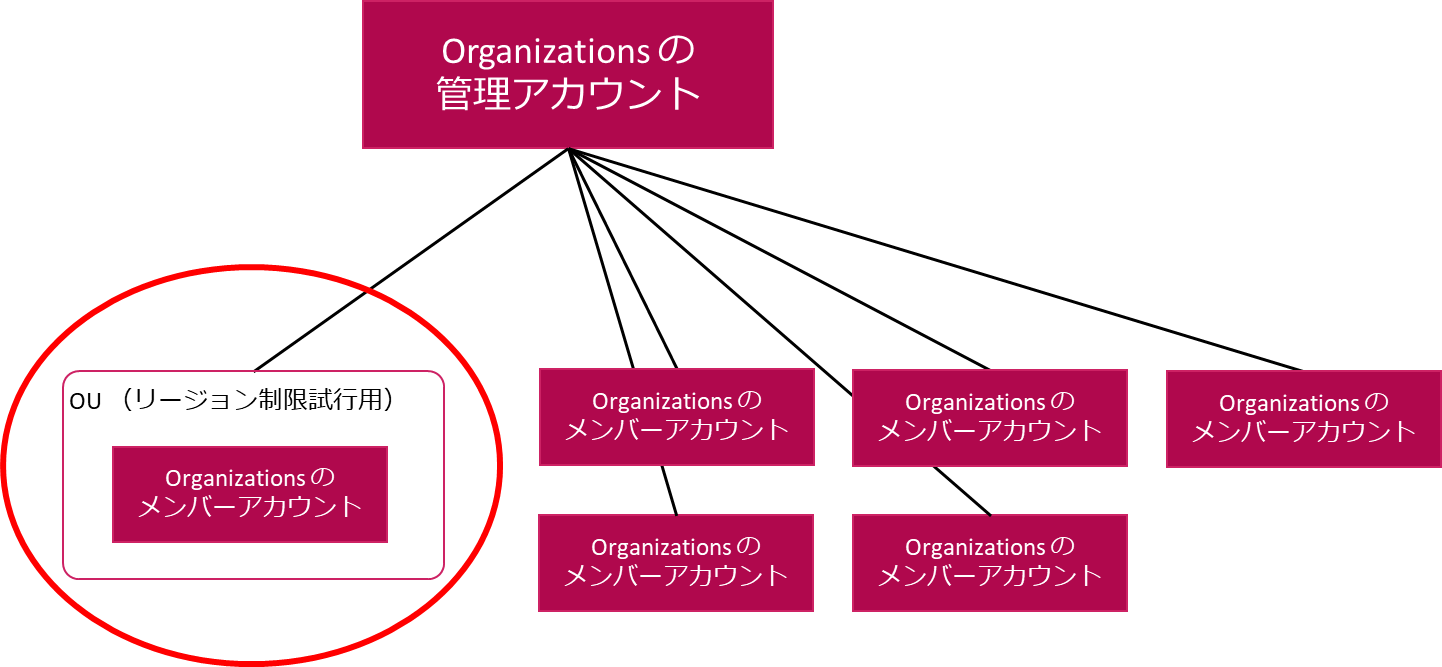

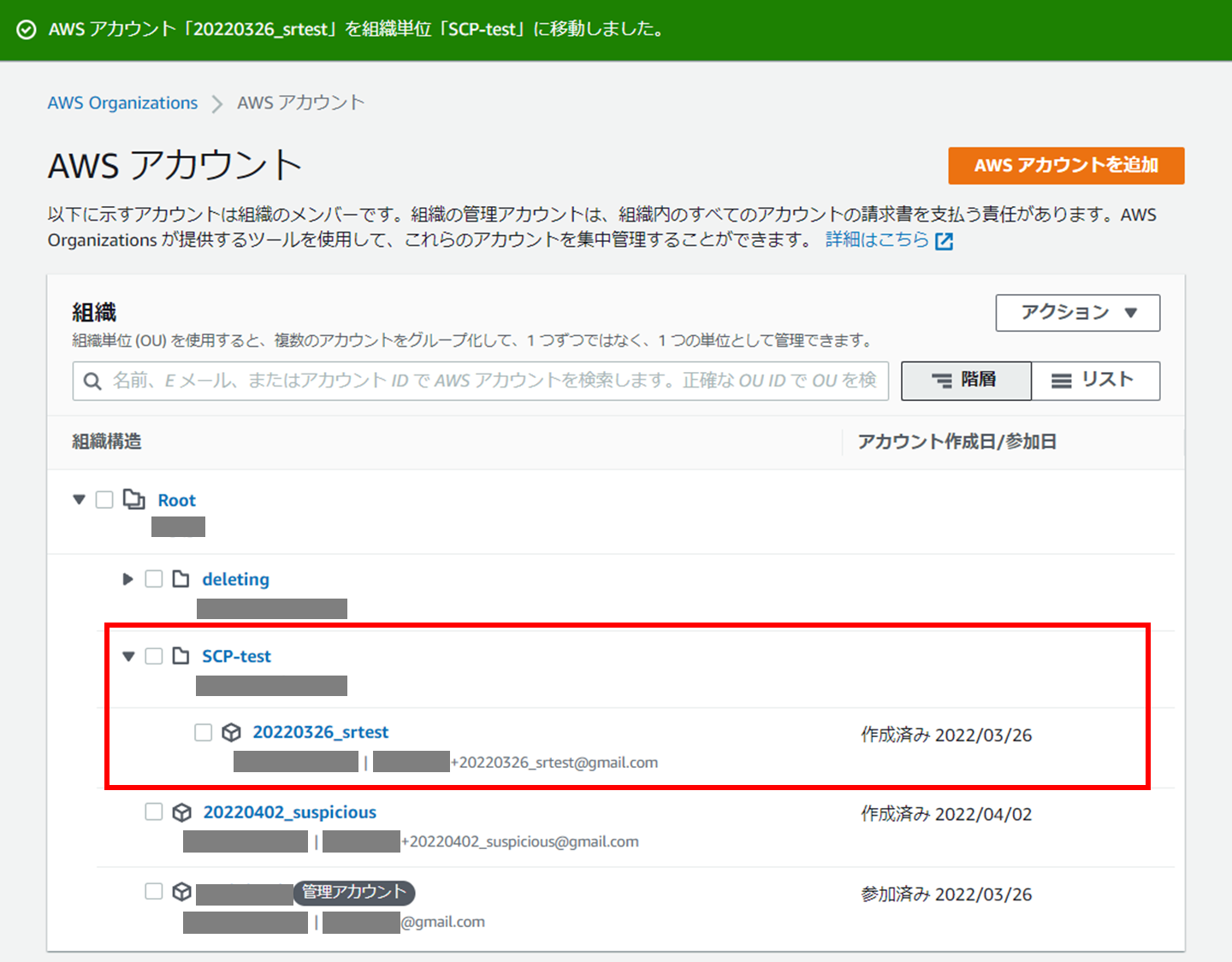

2.試行用 AWS アカウントを 試行用 OU に移動する

メンバーアカウントの一つを作成した OU に移動する。移動するメンバーアカウントにチェックを入れ、[アクション]-[AWS アカウント]-[移動]をクリックする。

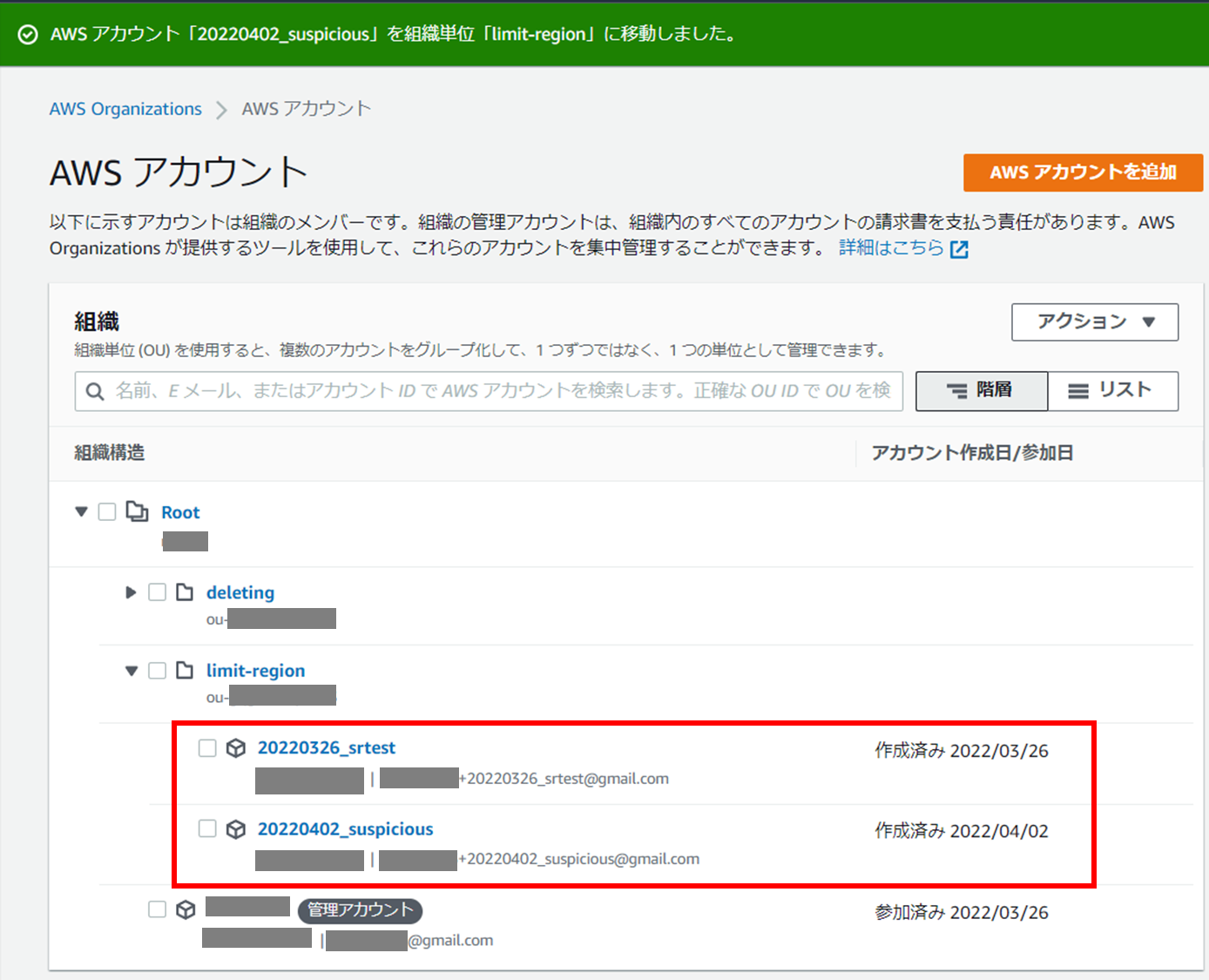

作成した OU にチェックを入れ「AWS アカウントを移動」をクリックする。

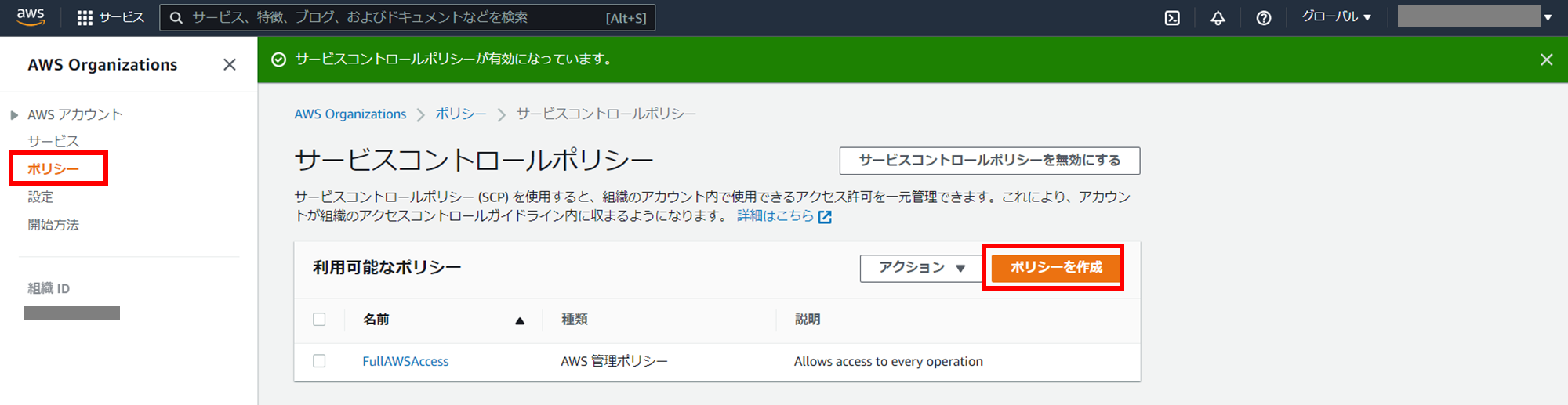

3.SCP (サービスコントロールポリシー)を作成する

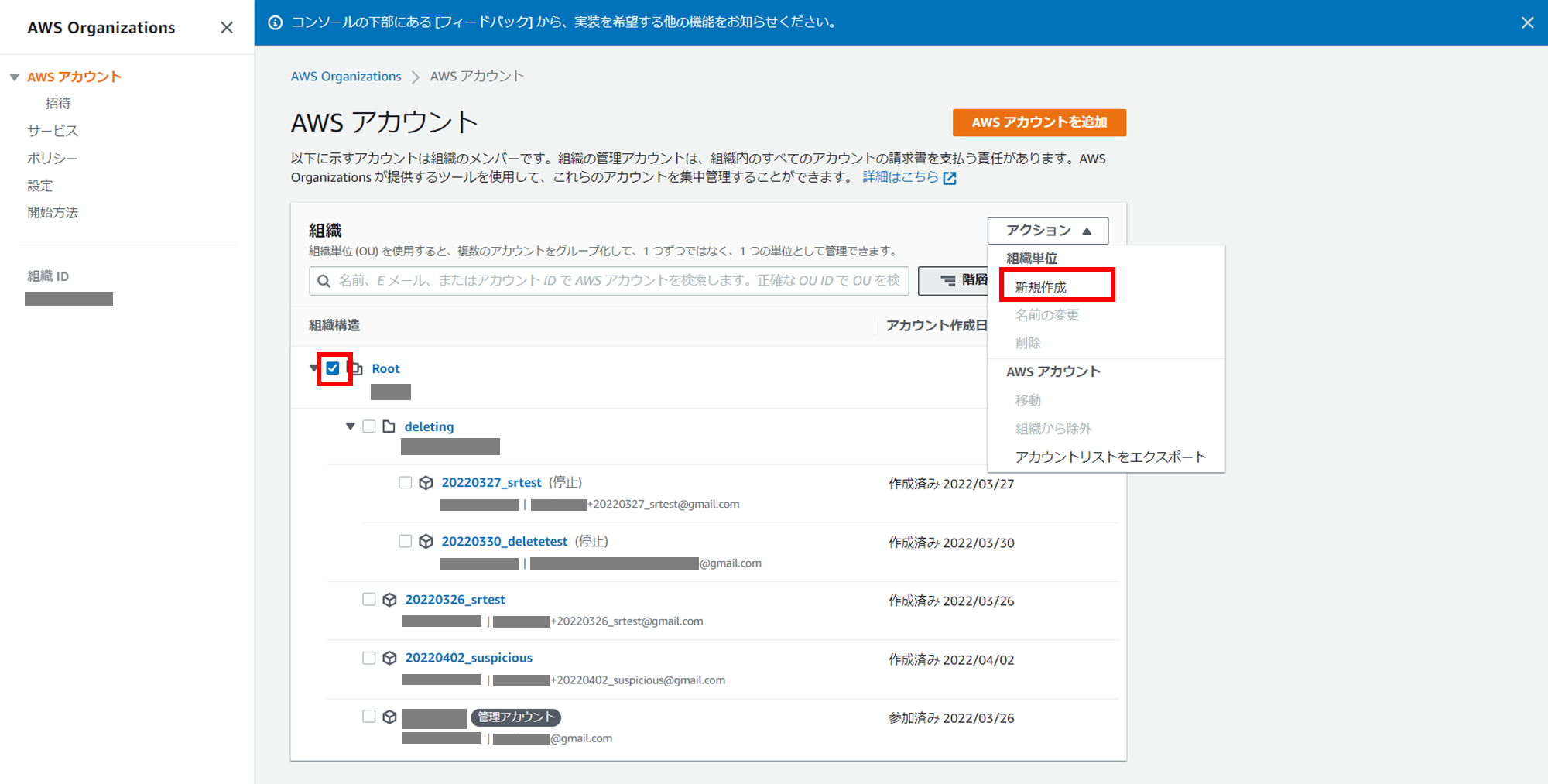

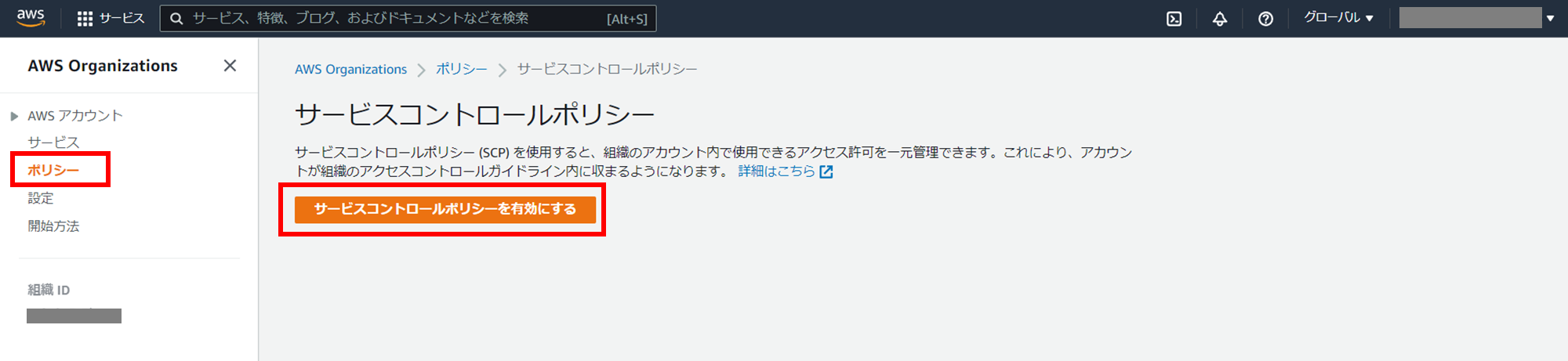

画面左メニューで「ポリシー」を選択し、「サービスコントロールポリシー」をクリックする。

「サービスコントロールポリシーを有効にする」をクリックし、有効化する。

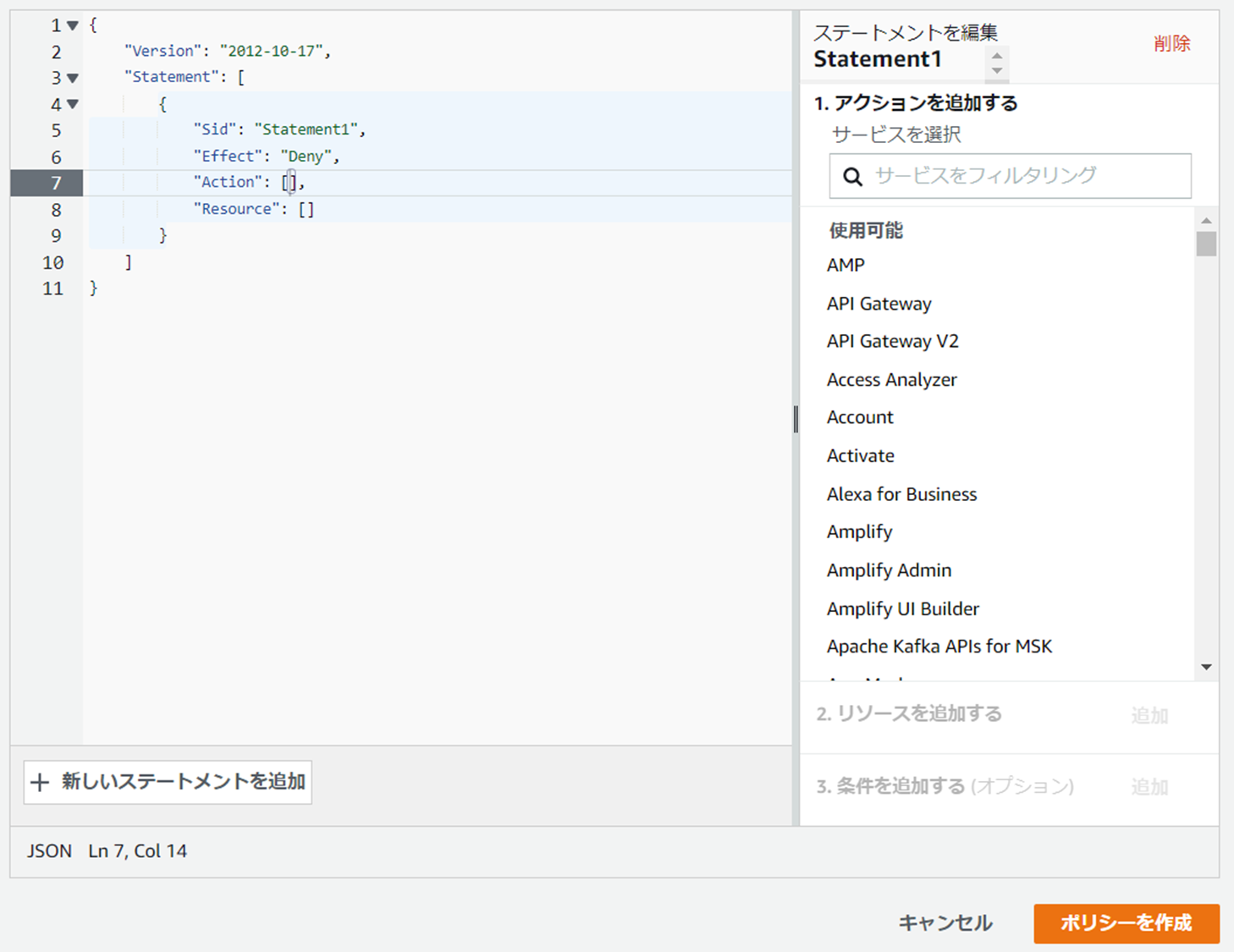

画面をスクロールし、ポリシーステートメントを編集する。最初は以下のようになっている。

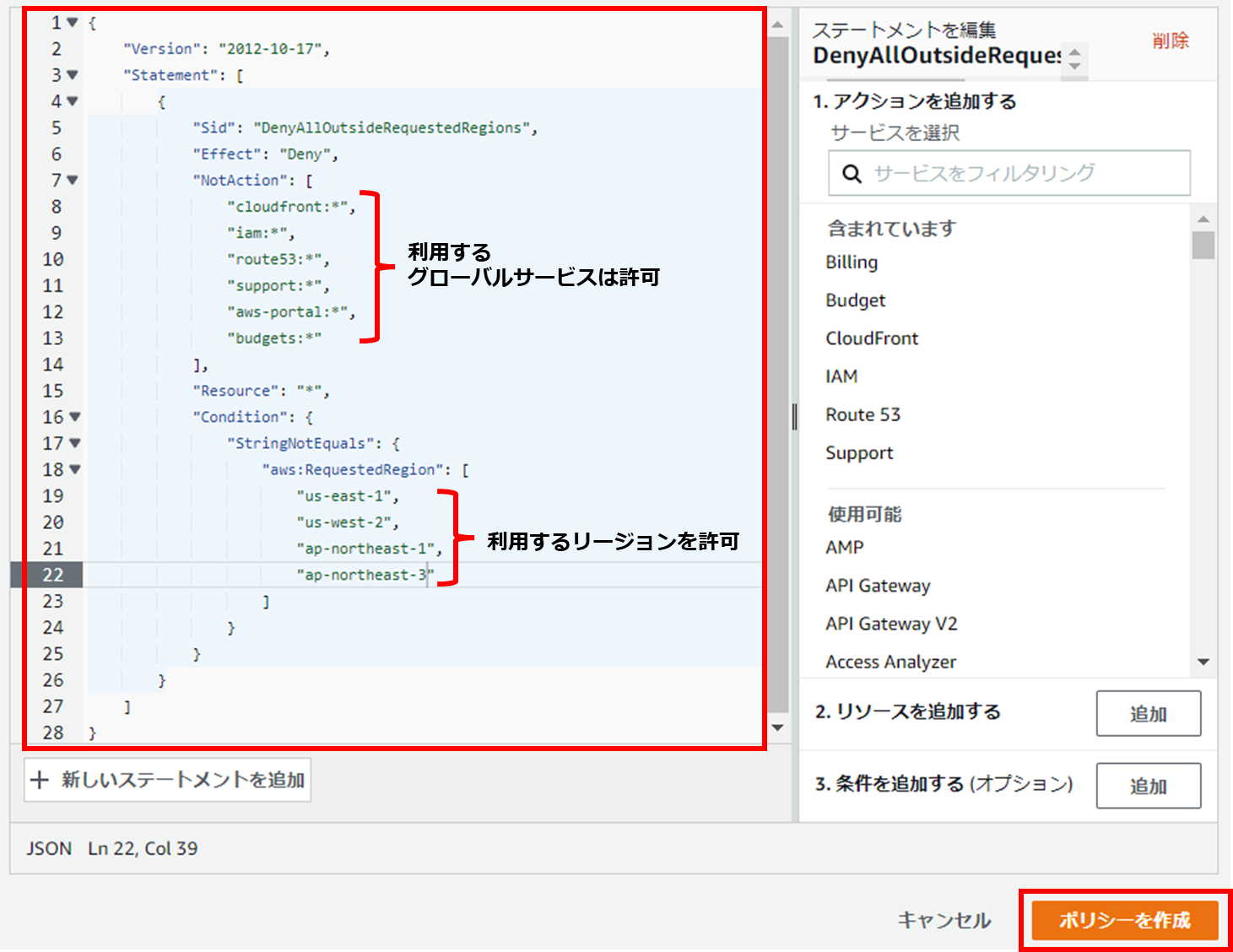

リクエストされたリージョンに基づいて、AWS へのアクセスを拒否する を参考に、以下のようにステートメントを編集する。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyAllOutsideRequestedRegions",

"Effect": "Deny",

"NotAction": [

"cloudfront:*",

"iam:*",

"route53:*",

"support:*",

"aws-portal:*",

"budgets:*"

],

"Resource": "*",

"Condition": {

"StringNotEquals": {

"aws:RequestedRegion": [

"us-east-1",

"us-west-2",

"ap-northeast-1",

"ap-northeast-3"

]

}

}

}

]

}

基本は"Deny"で拒否しておき、利用するものを除外する書き方をする。

利用するグローバルサービスは"NotAction"で除外しておく。

利用するリージョンも"Condition"句で除外する。

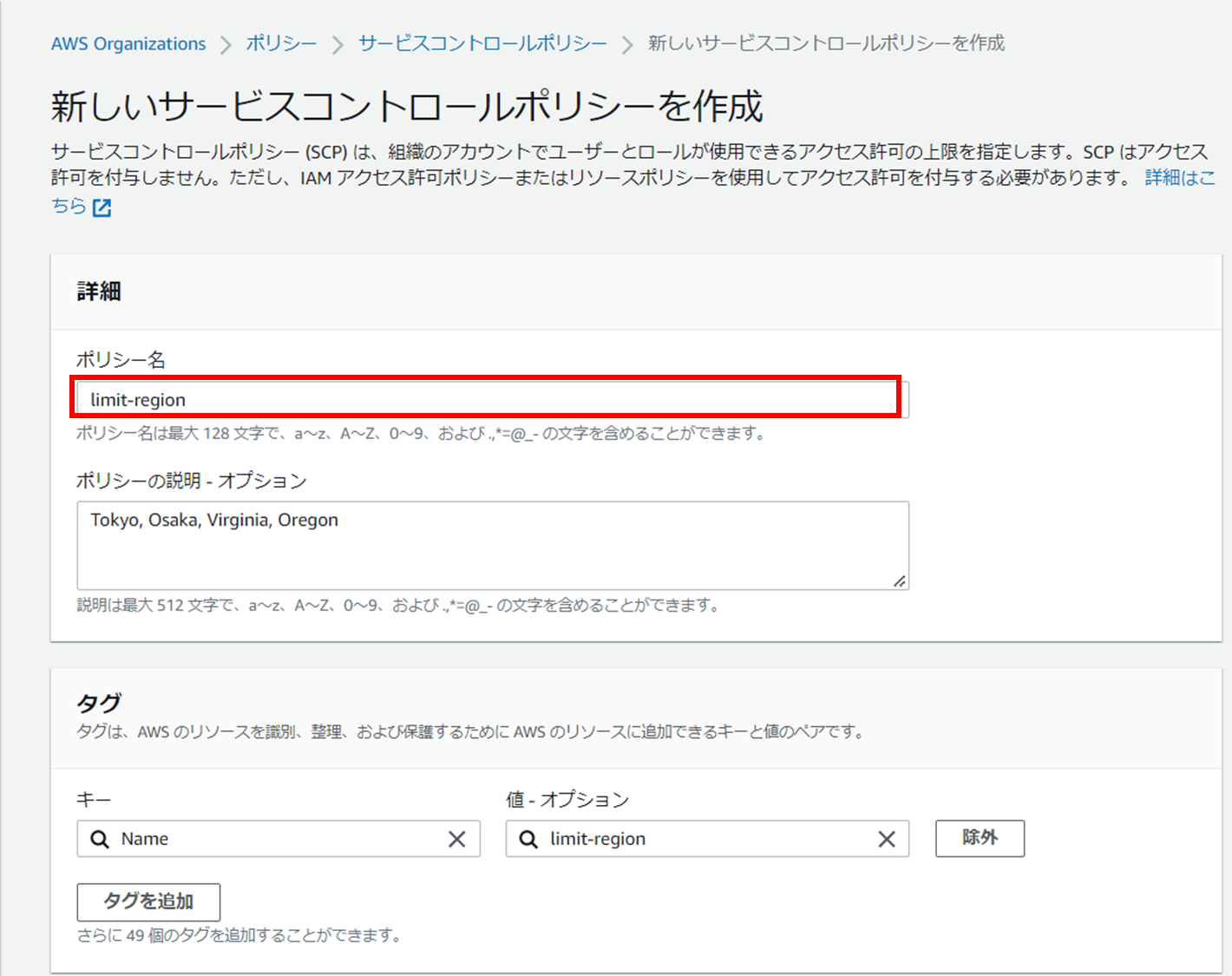

今回は

- よく使う日本のリージョン「東京」「大阪」

- グローバルサービスで利用する「バージニア北部」

- 太平洋西海岸で日本に比較的近く利用料金の安い「オレゴン」

の4リージョンを許可している。「ポリシーを作成」をクリックする。

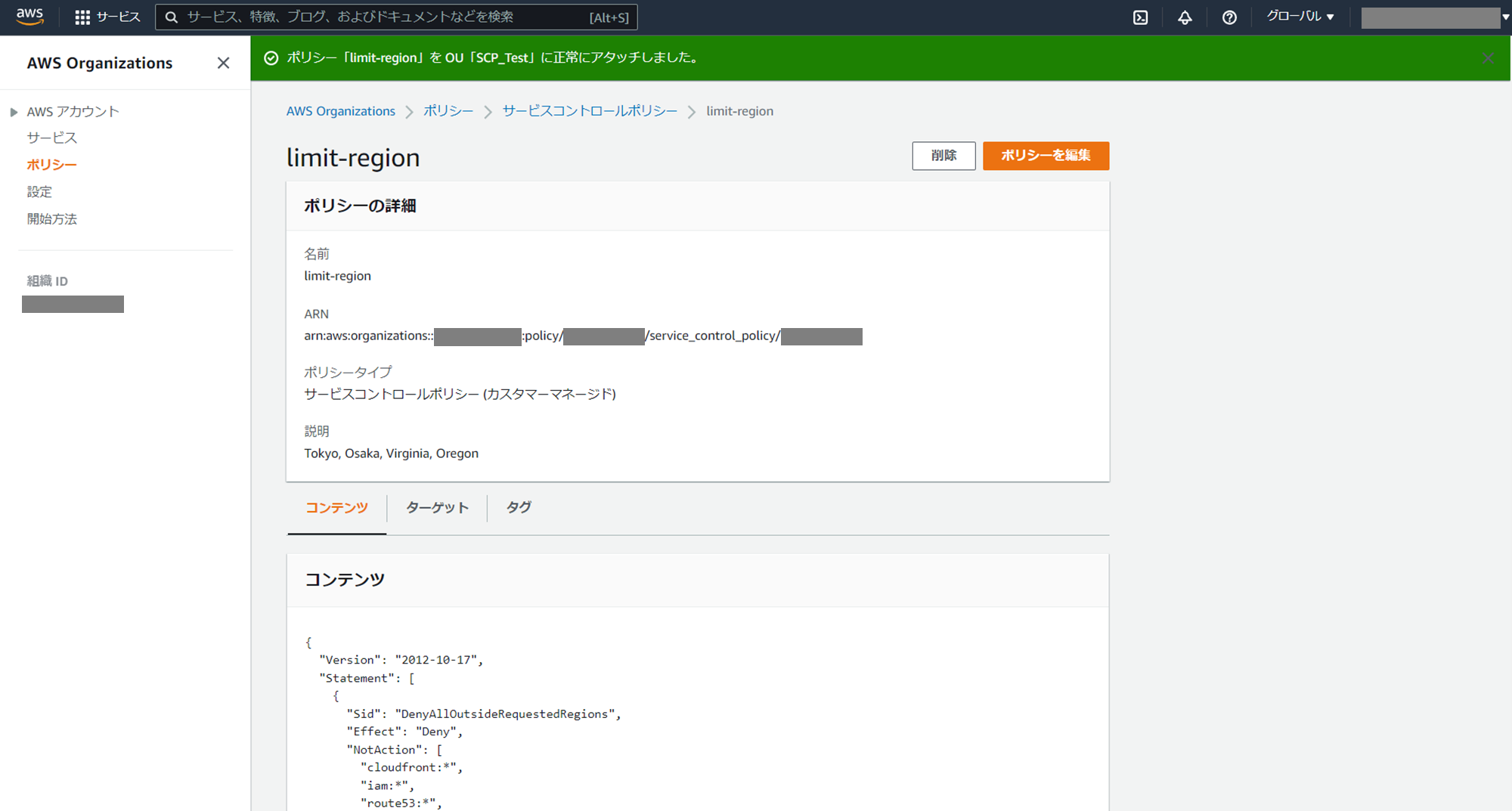

4.試行用 OU に SCP を適用する

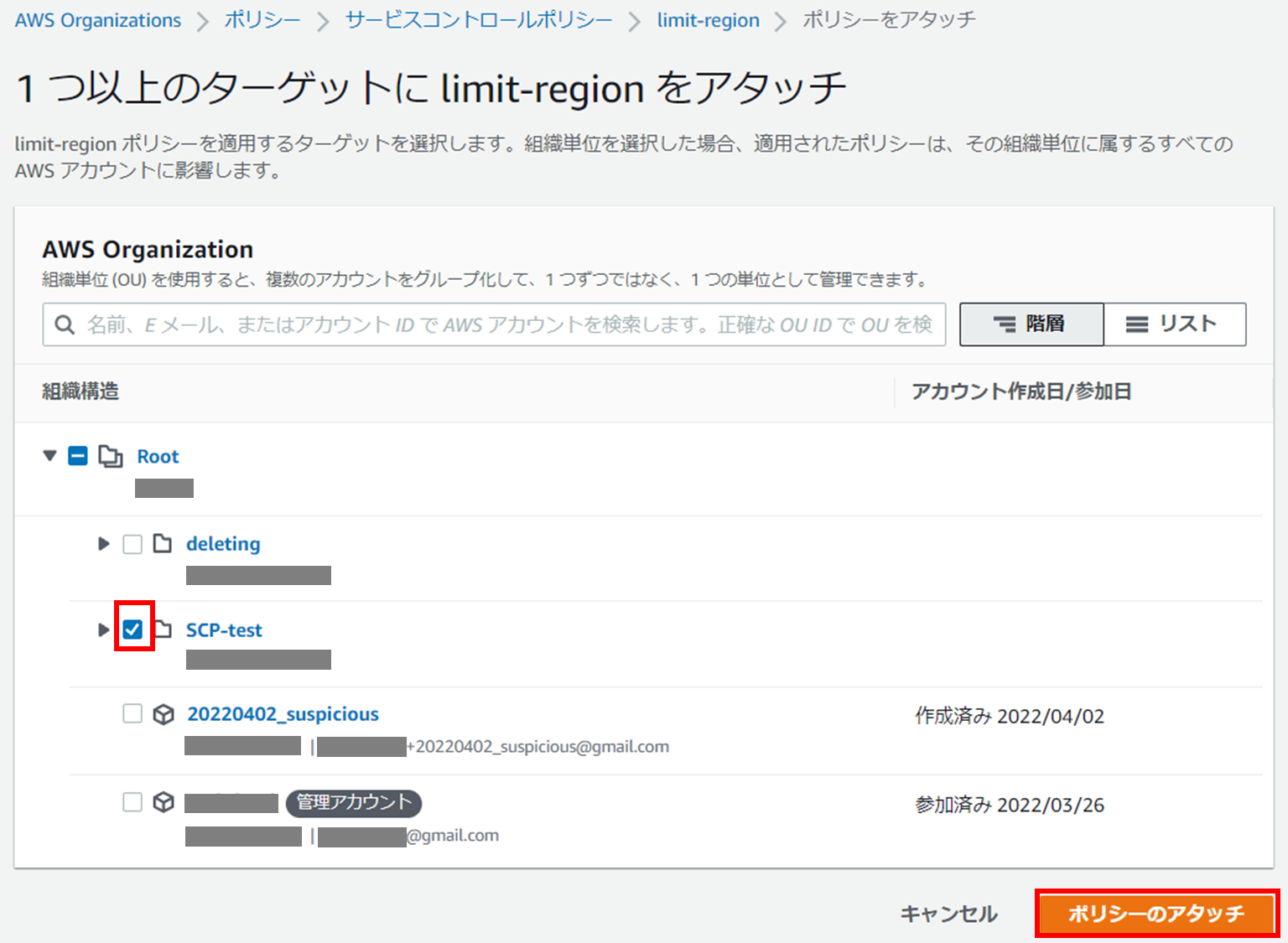

作成した SCP をチェックし、[アクション]-[ポリシーのアタッチ]をクリックする。

作成した OU にチェックを入れ、「ポリシーのアタッチ」をクリックする。

ターゲットタブを開くと、 SCP をアタッチした OU を確認できる。

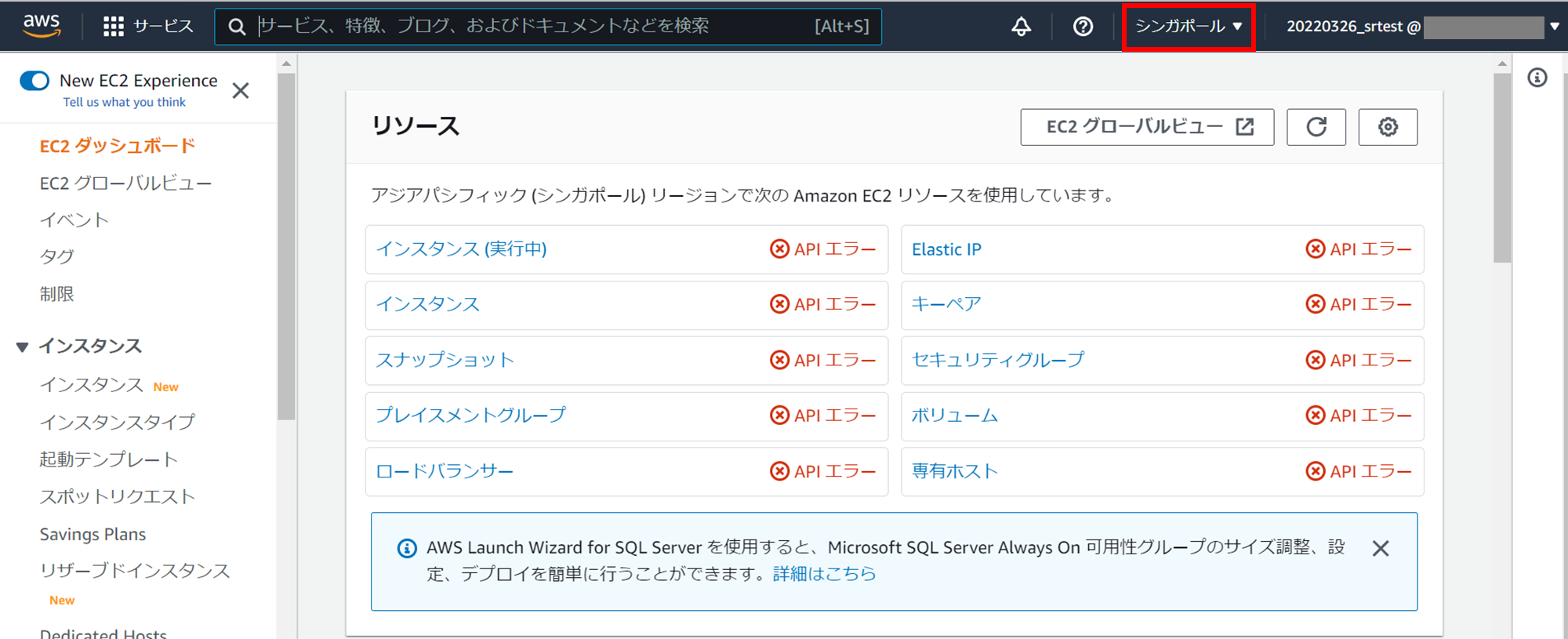

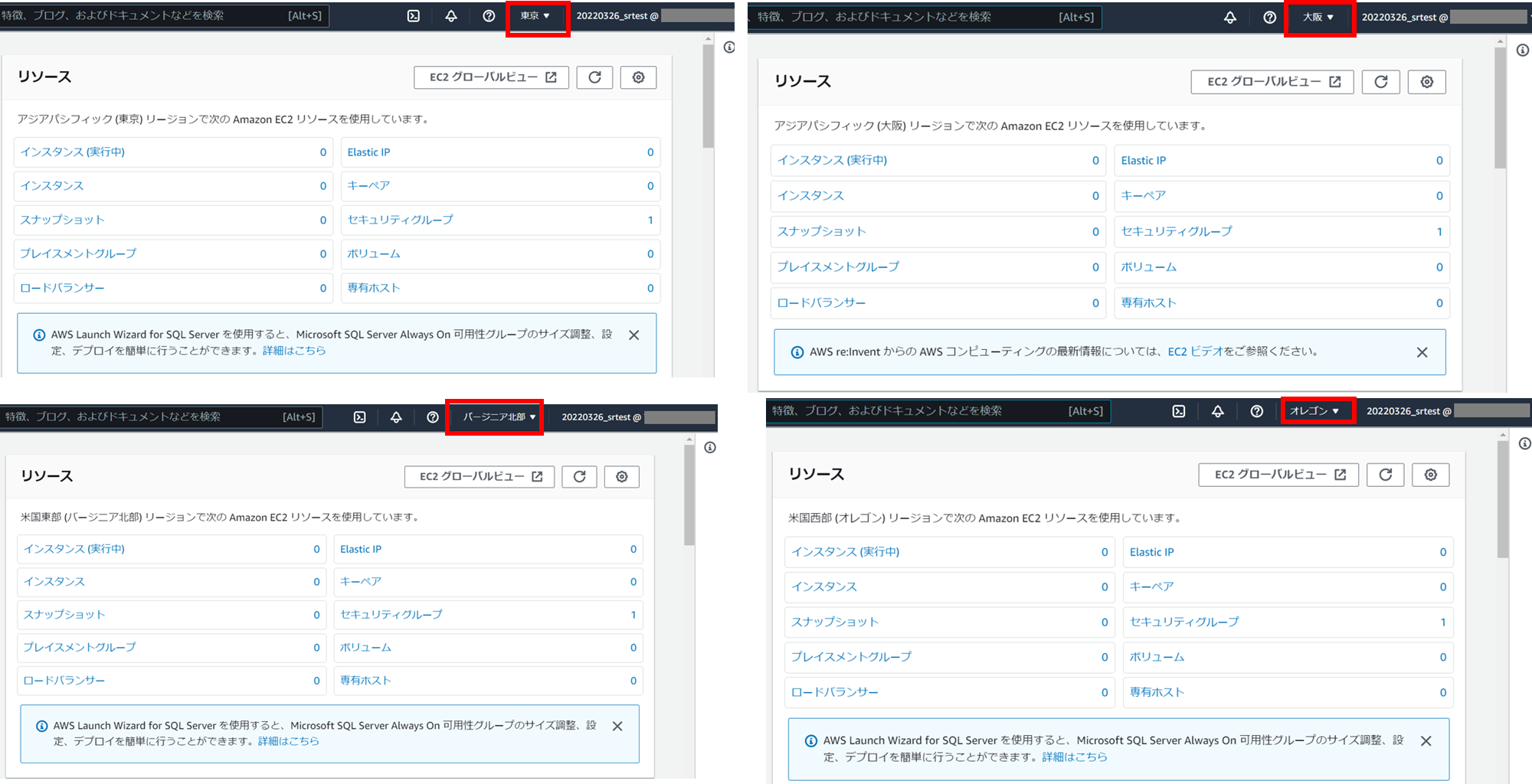

5.挙動確認する

SCP をアタッチした OU に所属しているメンバーアカウントでマネジメントコンソールから EC2 の画面を見てみると、許可したリージョンでは問題なくマネジメントコンソールから情報を参照できるが、許可していないリージョンでは API エラーになる。

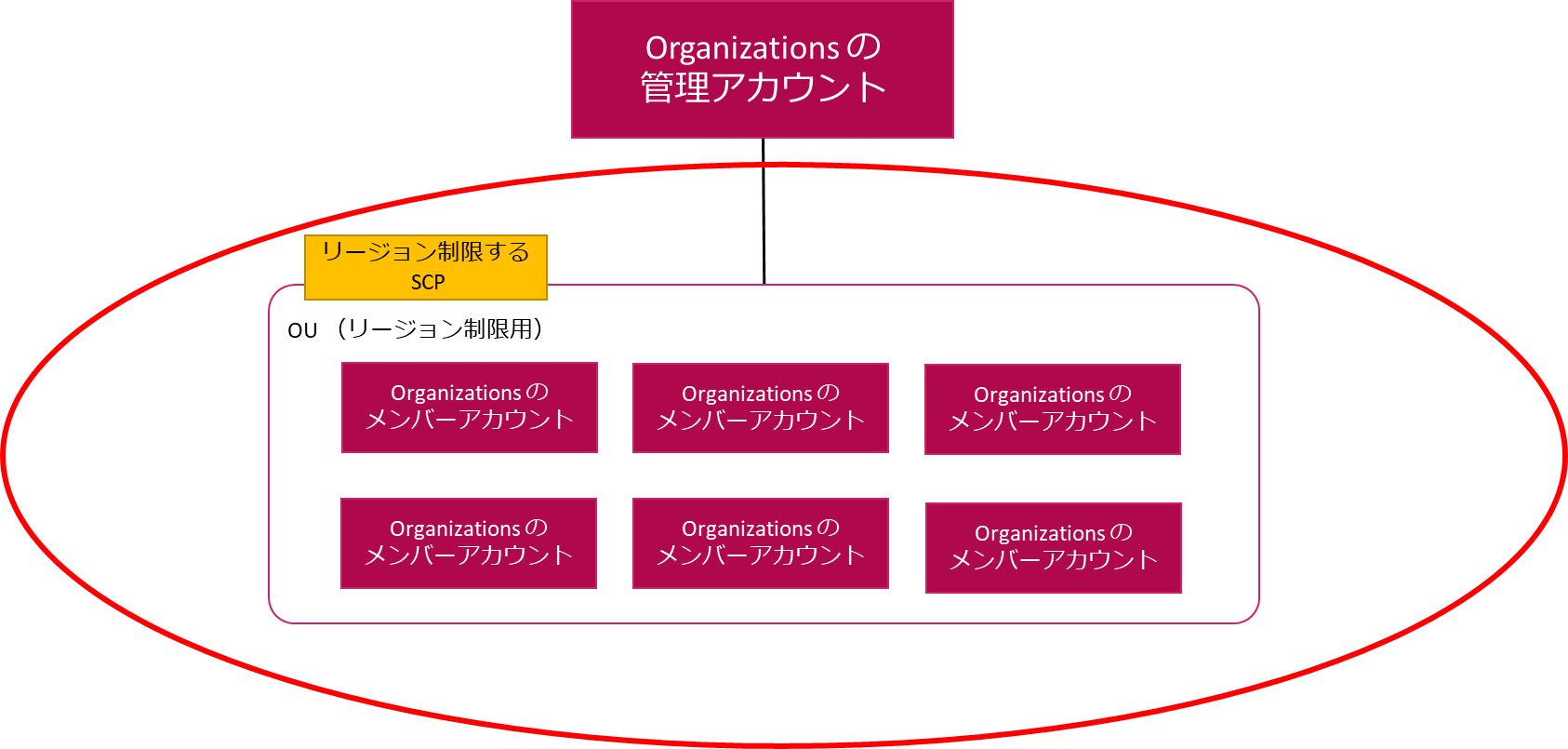

6.挙動が確認できたあと、リージョン制限すべきメンバーアカウントを OU に移動する

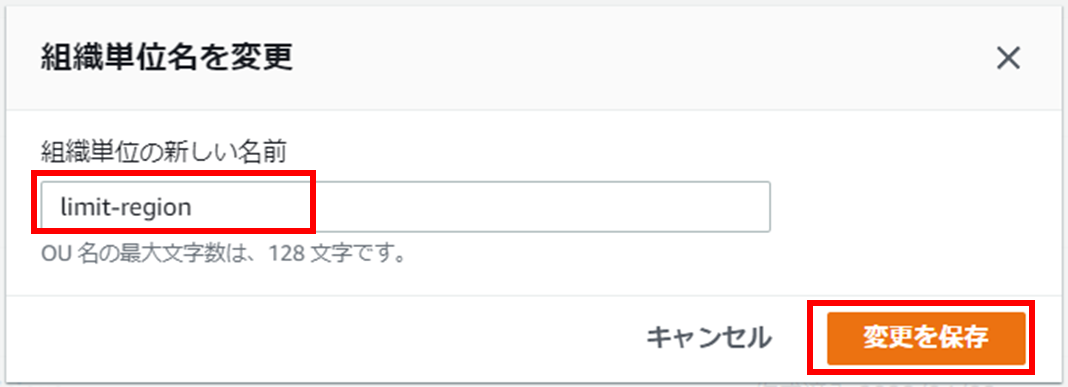

6-1.OU の名前変更

名前を変更する OU を選択し、[アクション]-[組織単位]-[名前の変更]をクリックする。

6-2.メンバーアカウントの移動

2.試行用 AWS アカウントを 試行用 OU に移動する の手順を参考に、リージョン制限すべきメンバーアカウントを、 OU に移動する。

おわり。

参考