1. VPNの概要

・VPN(Virtual Private Network)は、拠点間や外出先から社内ネットワークへ安全に通信するための技術。

・インターネットのような公共のネットワーク上に暗号化されたトンネルを作り、あたかも直接つながっているかのように通信できる。

・セキュリティリスク(盗聴・改ざん)を防げる。

2.VPNの特徴

2.1 安全性

・インターネットのような公開ネットワーク上でも暗号化などの技術により安全に通信可能

・IP-VPN(閉域網利用)の場合は、契約者だけが使えるためセキュリティと安定性がさらに高い

2.2 コスト削減

・専用線は距離や拠点数が増えるほど高額になるが、VPNは既存のインターネット回線や閉域網を利用できるため、専用線より低コストで拠点間通信が可能

2.3 拡張性

・専用線は1対1接続だが、VPNはフルメッシュ接続(多拠点間を相互に接続)が容易

・拠点の追加が簡単で、柔軟に拡張可能

3. VPNの種類

3.1 インターネットVPN

< 仕組み >

インターネット上に仮想化された仮想専用線(トンネル)を作る

< メリット >

既存のインターネット回線を使えるため低コスト

< デメリット >

不特定多数が利用するインターネットを通過するため、盗聴や改ざんのリスクがある → 暗号化必須

帯域保証がないため、混雑すると速度が不安定

3.2 IP-VPN

<仕組み>

通信事業者の閉域網を利用し、MPLS技術で宛先を識別

<メリット>

契約者専用の閉域網 → インターネットVPNより安全安定

専用線より安価で利用可能

帯域保証オプションあり

<デメリット>

インターネットVPNよりコストが高い

IPベースのプロトコルしか利用できない

MLSとは

パケットにラベルを付与し、転送の処理はそのラベルに基づいて行われる

<メリット>

4バイトの短い固定長ラベルであり、IPヘッダよりも含まれる情報が少なくシンプルな為、転送時の処理が軽減され速い

QoS制御が可能(ラベルで優先度をつけて、音や映像などの遅延に弱い通信を優先できる)

顧客ごとの識別ができる(VPNサービスで契約者ごとにネットワークを分離できる)

インターネットVPNの種類

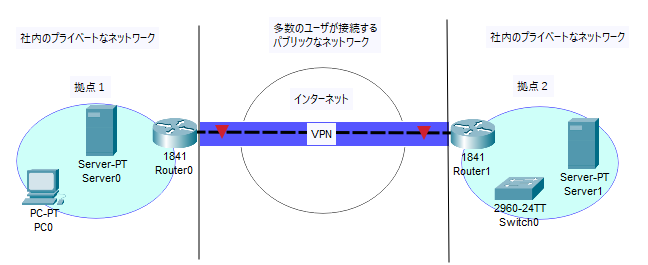

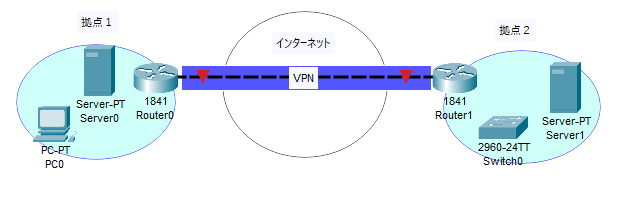

・サイト間VPN

拠点のLAN同士をつなぐ

各拠点のルータにVPN機能を設定し、ルータ同士で暗号化された仮想トンネルを作成

暗号化や複合はルータが行うため、各端末にはVPN専用ソフトが不要

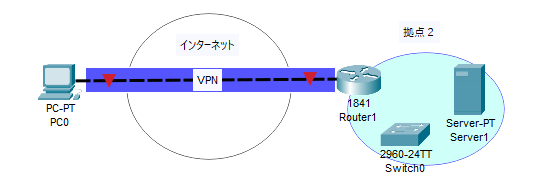

・リモートアクセスVPN

モバイル端末や自宅PCから社内ネットワークへ接続

拠点側にVPNゲートウェイ(アクセスを受け付ける機器)が必要

利用者の端末にVPNソフトをインストールし、トンネルを作成

社外から安全に社内リソースへアクセス可能

4. VPNの技術

4.1 トンネリング

ネットワーク上で仮想的な専用線を作る技術

相手と通信するためのパケットを別のプロトコルでカプセル化し、元のデータを隠ぺいする

途中のネットワーク構成に依存せずに通信できる

→ 外側に新しいヘッダを付けられるから

中身が隠蔽されるから

到着後にもとに戻せるから

4.2 暗号化

トンネリングでカプセル化しても暗号されていなければ内容が読み取られる可能性があるため、元のパケットを暗号化することで重要な情報を保護する。

また、VPNは暗号化だけでなく、なりすまし防止のために接続先の正当性を確認する認証機能なども備わっている。

4.3 IPsec

IPsec(Internet Protocol Security)はネットワーク層で動作する暗号化・認証の仕組み

・ セキュリティ機能

・完全性:データが通信途中で改ざんされていないことを検出し保証する(hashなど)

・機能性:データが第三者に盗聴・閲覧されないように暗号化して保護する(AESなど)

・送信元の認証:受信したデータがなりすましでないまっとうな送信者から送られてきたことを確認し保証する(事前共有鍵や認証書で認証)

・アンチリプレイ:不正に再送されたパケットを検出して破棄し、リプレイ攻撃を防ぐ(シーケンス番号とウィンドウ)

・ AHとESPで構成されている

・AH(Authentication Header)

認証機能とデータの完全性を保護する機能を備えている

・ESP(Encapsulated Security Payload)

AHの機能に加えて暗号化を行う

ESPを使用することが一般的

・ プロトコルの動作モード

・トランスポートモード

[IPヘッダ][ESPヘッダ] | [上位層のデータ][ESPトレーラ] | [ESP認証]

元のIPヘッダをそのまま使用し、データ部のみをESPでカプセル化して暗号化する

・トンネルモード

[新IPヘッダ][ESPヘッダ] | [IPヘッダ][上位層のデータ][ESPトレーラ] | [ESP認証]

IPヘッダとデータ部の両方をESPでカプセル化・暗号化し、その上に新たなIPヘッダを付ける

サイト間VPNではトンネルモードが主流

・ SAが送受信間で事前に確立される

SA(Security Association)には暗号化アルゴリズムや暗号鍵、認証方式などの様々な情報が含まれる

5. その他のVPN

5.1 SSL-VPN

SSLまたはTLSを使用して暗号化を行う技術

ソフトウェアを必要とせずwebブラウザで接続できるため、リモートアクセスVPNで広く利用されている。

5.2 広域イーサネット

IP-VPNと同じく通信事業者の閉域網を使う

IP以外のネットワーク層のプロトコルによる通信が可能

VLANタグを用いて各契約者の通信を識別している

VLANタグが重なる問題を問題を解決するためQ-in-Q(二重タグ付け)やEoMPLSを使用している

全拠点を繋げやすい、専用線よりコストが安く拡張しやすいというメリットがある

5.3 Cisco独自のVPN実装

・DMVPN

動的にトンネルを張れる拡張性の高いVPN

・GET VPN

トンネルを作らず暗号化する

シンプルに導入できるVPN

6.GREの概要

トンネリングプロトコルの1つ

元のパケットをそのままカプセル化して相手に届ける

6.1 特徴

・マルチプロトコル対応

IP以外のパケットも運べる

・マルチキャスト・ブロードキャスト対応

ユニキャストにカプセル化して転送できる

・セキュリティ機能を持たない

暗号化しない

6.2 IPsecとの関係

IPsecはセキュリティありだが、ユニキャストしか対応できない

GREはマルチキャストやブロードキャストに対応できるが、暗号化なし

→ 大規模拠点間のVPNではGRO over IPsecを使うのが一般的