はじめに

現在は、Azure Virtual Desktop (AVD) で、ホストプールと仮想マシンを作成する際に、どれだけシンプルな画面からデプロイさせられるか? を研究しています。

その際には、いくつかのハードルがあったのですが、そこで得られたノウハウを記事にしていこうと思っています。以下のリンク先で シリーズ化 していますので併せて参照ください。

今回は、Azure Virtual Desktop (AVD) で RDP Shortpath を検証してみました。

RDP Shortpath を構成すると、クライアントから セッションホスト (AVD VM) への接続がショートカットされ、UDP 接続 も実現できます。

※通常は、ゲートウェイを経由した通信になりますが、それが ショートカット されます。

公開情報:Azure Virtual Desktop の RDP Shortpath を構成する

本記事でも 上記で説明されている手順を踏襲しています。

1. 前提条件

1-1. AVD 環境

検証で使用する AVD 環境は、以下を使います。

オンプレミスドメインに参加する方式を採用しています。

全項目を終える必要はありません。No.6(簡単デプロイ)まで完了していれば、RDP Shortpath の検証は行えます。

1-2. 検証用クライアント

クライアントマシン へ アプリ版の リモートデスクトップクライアント をインストールしておきます。

アプリの入手先

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/users/connect-windows?wt.mc_id=MVP_407731

上記のサイトから、前提事項 の章に 以下の赤枠のリンク先があります。

2. RDP Shortpath 構築手順

2-1. AVD ホスト側の構成

今回ターゲットとなる AVD は、ドメイン環境なので GPO で設定を配布します。

公開情報:マネージドネットワークの RDP Shortpath 用に RDP Shortpath リスナーを有効にする

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/configure-rdp-shortpath?wt.mc_id=MVP_407731&tabs=group-policy%2Cportal%2Cconnection-information#enable-the-rdp-shortpath-listener-for-rdp-shortpath-for-managed-networks

2-1-1. AVD 用 管理用テンプレート

既定で Windows Server には AVD 設定用の項目が用意されていません。

そのため、別途 AVD 用の 管理用テンプレート を取得して 配置する必要があります。

上記のサイトから、管理用テンプレートをダウンロードして、ドメインコントローラー のテンプレート保存場所に配置します。

| ファイルの種類 | ドメインコントローラーのテンプレート保存場所 |

|---|---|

| terminalserver-avd.admx | %systemroot%\sysvol\domain\policies\PolicyDefinitions |

| terminalserver-avd.adml | %systemroot%\sysvol\domain\policies\PolicyDefinitions\ja-jp |

参考:セントラルストアについて

ドメインコントローラーが ポリシーテンプレートを管理する方法として、ローカルストア と セントラルストア という仕組みがあります。

以下のサイトで解説されているのですが、内容が難しいと感じる人は 何も考えずに Sysvolフォルダ配下に PolicyDefinitions というフォルダを作ってください。

https://learn.microsoft.com/ja-jp/troubleshoot/windows-client/group-policy/create-and-manage-central-store?wt.mc_id=MVP_407731#the-central-store

配置手順

- ダウンロードした cab ファイルを開きます。

-

cab ファイル内にある zip ファイルを展開します。

zip を展開すると 以下の内容になっています。

- 上記の一覧から terminalserver-avd.admx を、ドメインコントローラーのセントラルストア にコピーします。

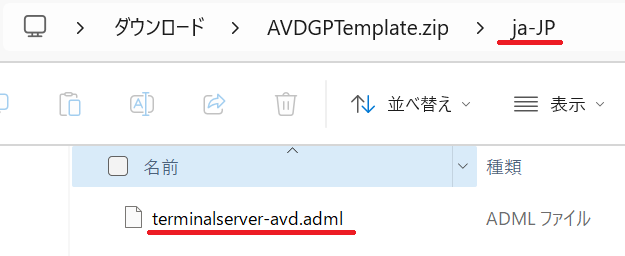

- 同様に ja-jp フォルダ内にある .adml ファイルを セントラルストアの ja-jp にコピーします。

セントラルストア の ja-jp フォルダ配下

ポイント

公開情報の手順には、en-us と書かれていましたが、ja-jp のものが使用できました。

日本語で表示されるようになるので、おススメ です。

2-1-2. GPO の設定

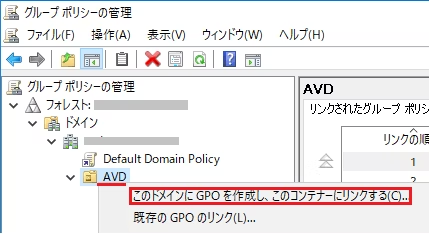

- ドメインコントローラーで グループポリシーの管理 を開き AVD のセッションホスト が含まれている OU を右クリックして このドメインに GPO を作成し、このコンテナーにリンクする を選択します。

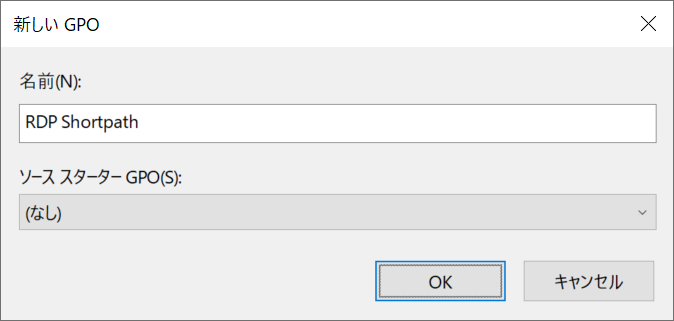

- 以下の通り、GPO の名称を設定して、OK を押します。

- 上記で作成した GPO を右クリックして 編集 で開きます。

- 以下のように パスを開いていき、リモートデスクトップセッションホスト の下にある Azure Virtual Desktop を選択し、管理されているネットワークの RDP ショートパスを有効にする という項目をダブルクリックして開きます。

※項目名が表示されない場合は、前章の 管理用テンプレート の配置がうまく行っていないかもしれません。

- 設定を 有効 に変更し UDP ポートは 既定値 (3390) のまま OK を押します。

- セッションホストの再起動してください。

2-2. RDP Shortpath クラウド側 の設定

この設定を行う事で、セッションホストへ 直接接続するための IP アドレスを クライアントに返すことができるようになります。

公開情報:ホスト プールのネットワーク設定を構成する

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/configure-rdp-shortpath?wt.mc_id=MVP_407731&tabs=group-policy%2Cportal%2Cconnection-information#configure-host-pool-networking-settings

-

Azure Virtual Desktop の画面を開いて、ホストプール 名を選択します。

- 左ペインから ネットワーク を選び、RDP ショートパス のタブを開きます。

下図の赤枠で示した箇所を 有効 に変更します。

3. 接続確認

では、AVD に接続してみてください。

AVD に接続したときに表示されるバー を確認し、以下の赤枠部分をクリックします。

RDP Shortpath での接続が行われると、プロトコルが UDP、ゲートウェイ名 が 非使用中 という表示になります。

リモートコンピューター名は、実際の VM 名が表示されています。

なお、RDP Shortpath を使われずに、通常の接続となっている場合は、以下の表示になります。

WebSocket が使われ、ゲートウェイ名 も表示されています。

そのため、ゲートウェイ経由 の接続であることが判ります。

ここまでの構成で RDP Shortpath の構成は完了です。

4. 追加の構成(閉域化との組み合わせ)

さらに、以下の記事で 閉域化 を構成し RDP Shortpath と組み合わせて接続することも可能です。

その場合は、以下のように UDP (プライベートネットワーク) と表示されます。

注意点 1

この組み合わせは、利用はできますが 完全にはサポートされない事が明記されているため、注意してください。

公開情報:Private Link with Azure Virtual Desktop の既知の問題と制限事項

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/private-link-overview?wt.mc_id=MVP_407731#known-issues-and-limitations

(上記より抜粋)

マネージド ネットワーク用 の Private Link と RDP Shortpath の両方を使用することは サポートされていませんが、連携して動作できます。

マネージド ネットワーク用 の Private Link と RDP Shortpath は、ユーザー自身の責任 で利用できます。

注意点 2

なお、閉域化 と RDP Shortpath を組み合わせる場合は、セッションホスト 側で Firewall のポートを解放しておく必要があります。これ、忘れがちなので 注意点です。

セッションホスト の UDP (3390) Firewall ポート開放 の手順

※閉域網経由で接続する場合のみ必要。インターネット経由は 未構成でも接続可。

- 前章(2-1-2. GPO の設定)で作成した GPO を再度 編集で開きます。

- 以下のようにパスを開いていき、セキュリティが強化された Windows ファイアウォール の配下にある 受信の規則 を右クリックします。その際に表示されたメニューから 新しい規則 を選択します。

-

ポート を選択して 次へ を押して進めます。

-

UDP を選択し 特定のローカルポート に、3390 を指定して 次へ を押して進めます。

-

接続を許可する を選択して 次へ を押して進めます。

- ドメイン参加した セッションホストであれば、ドメインプロファイル にチェックが入っていれば OK です。

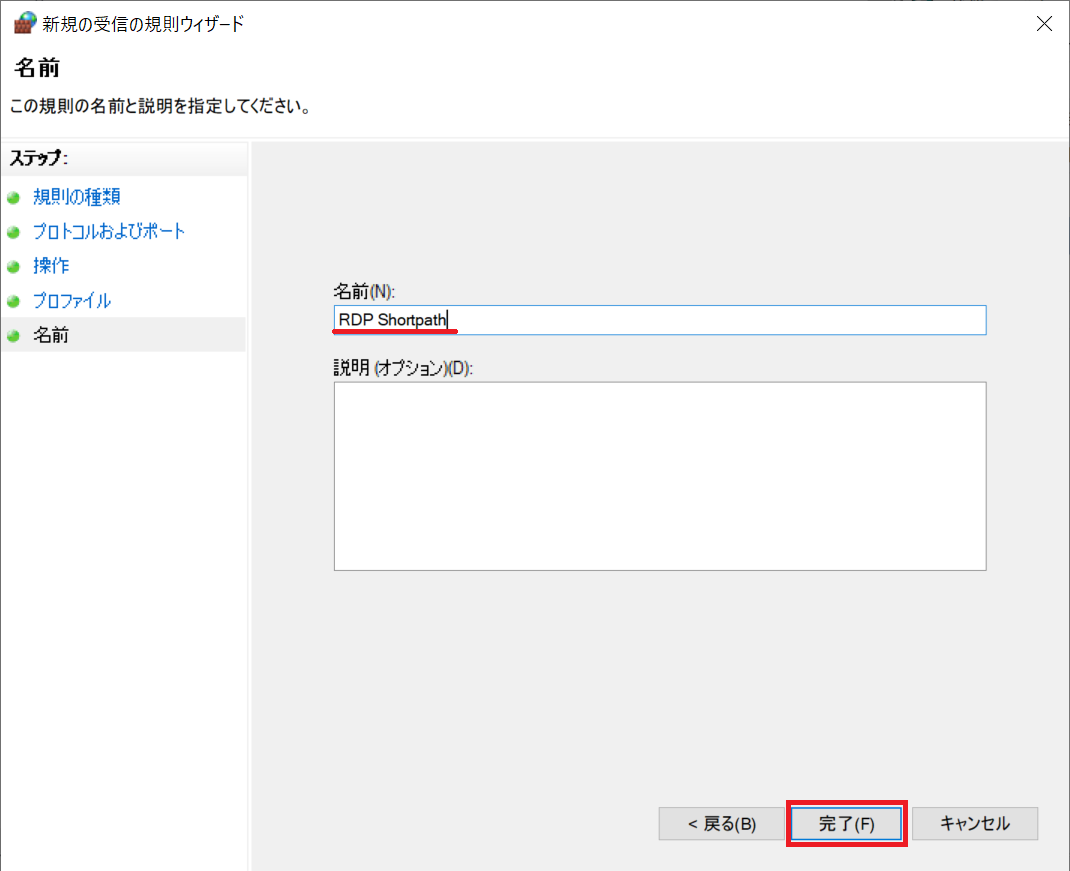

- 判りやすい 名前 を入力して、完了 を押して ルールを保存します。

- 以下のように登録されれば OK です。

以上の構成で、閉域網経由で AVD セッションホスト に接続する際に RDP Shortpath が利用できるようになります。

参考: GPO で ファイアウォール規則 を構成する手順は、以下の手順を踏襲しています。

公開情報:グループポリシーを使用してファイアウォール規則を構成する