はじめに

WHfB と FIDO2 のみを許可した 完全パスワードレス(Microsoft Authenticator さえも使用させない)を目的とした 条件付きアクセス はどういう構成になるのか、研究の成果を共有したいと思います。

想定したシーン

Microsoft Entra テナントを初めて導入する場合、通常は 認証に MFA が使われれるため、スマホ (Microsoft Authenticator) の利用が必要です。

しかし、従業員に 社用のスマホを貸与できない組織も多く存在していると思います。

そして、個人所有や、協力会社 の人のスマホを使ってもらおうとした場合、調整が難航することもあるかと思います。

このスマホの手配が足枷となり、Microsoft Authenticator の利用が困難になることもあります。

そのような場合の解決策として、FIDO2 セキュリティキー を提供する方法があります。

社用スマホが既に導入されていれば、実質 コストゼロで Microsoft Authenticator を利用できるのですが、スマホを新規に手配する必要がある場合は、数万円のコストがかかり、さらに 通信料もかかるため、認証のためだけに スマホを 導入することはナンセンスです。

それに対して、FIDO2 セキュリティキー であれば、数千円の物品を購入するだけで済むため、現実的です。

課題

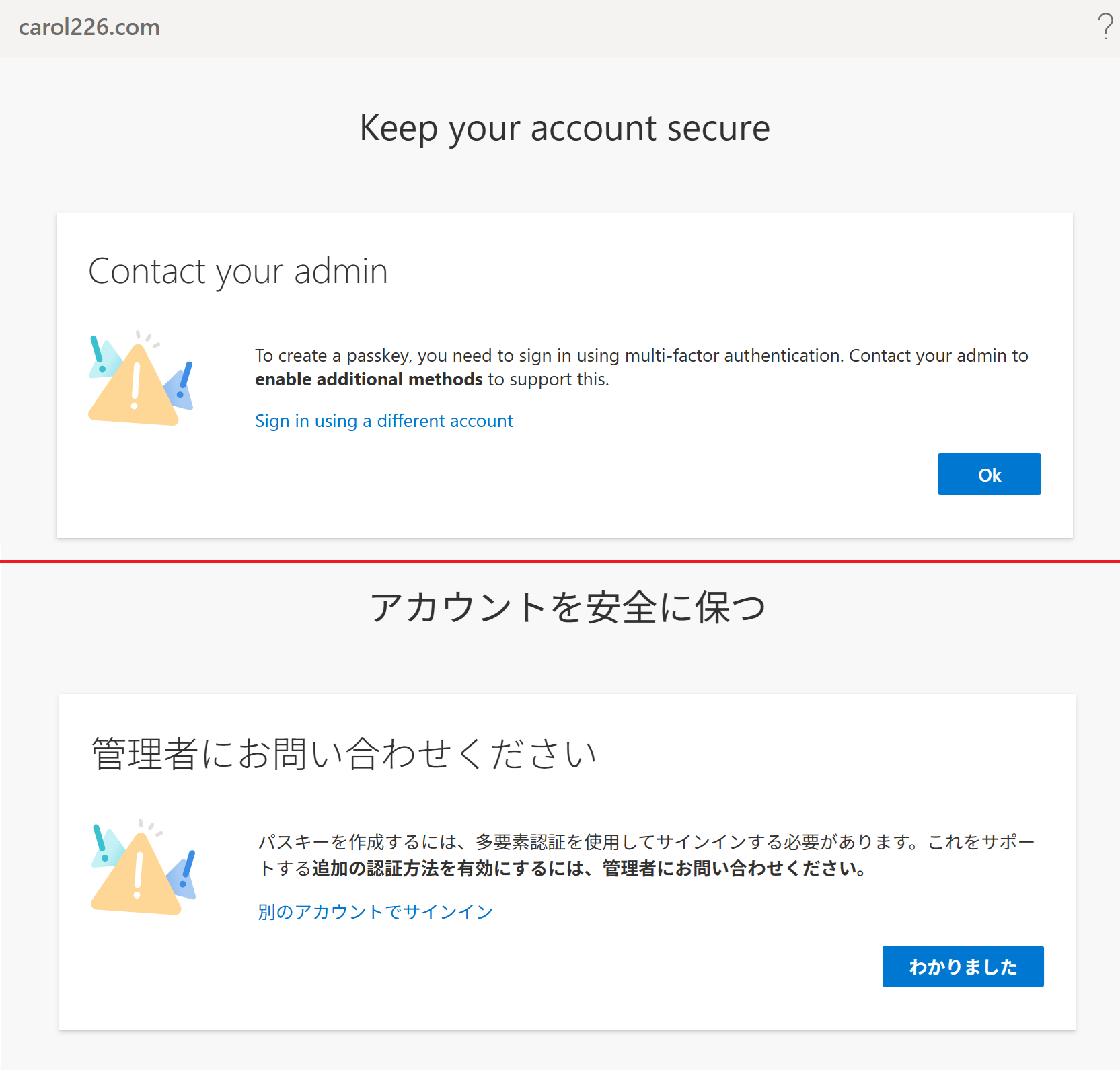

ユーザーアカウントに FIDO2 セキュリティキーを割り当てる際には、なんと MFA を求められてしまうのが 既定の動作となっています。

そして、その MFA 要件を満たすために、Microsoft Authenticator が必要になります。

先ほど説明したとおり、スマホの提供が難しい組織にとっては、これでは 完全パスワードレス化ができません。

解決策

今回の記事で紹介する方法を使うと、そのようなアンバランスな状況を脱却でき、課題を解決できます。

期待される結果(ゴール)

-

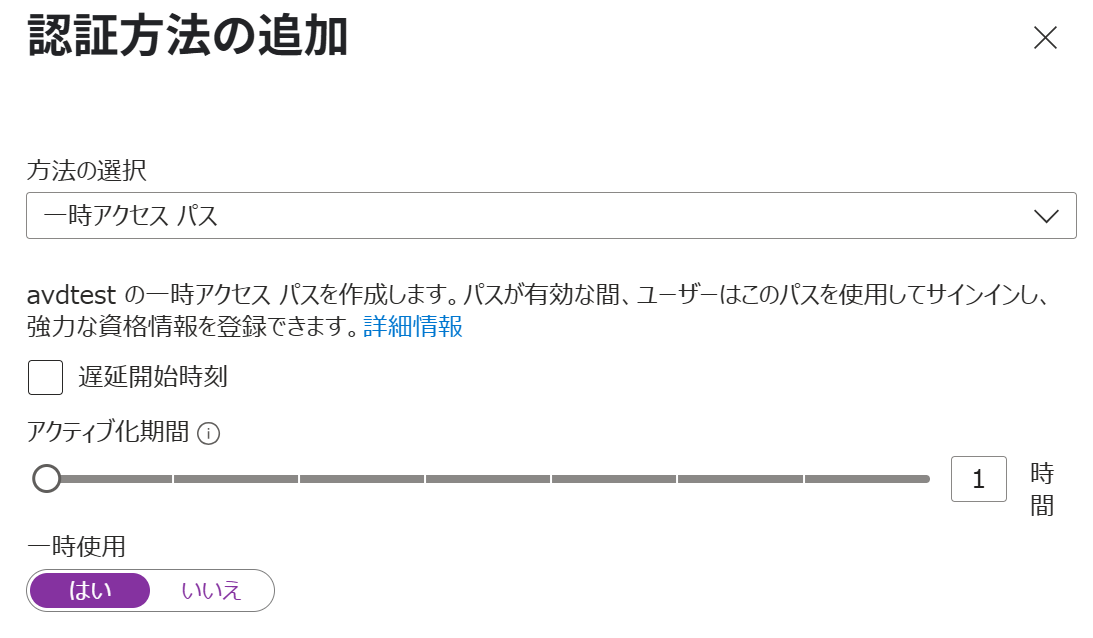

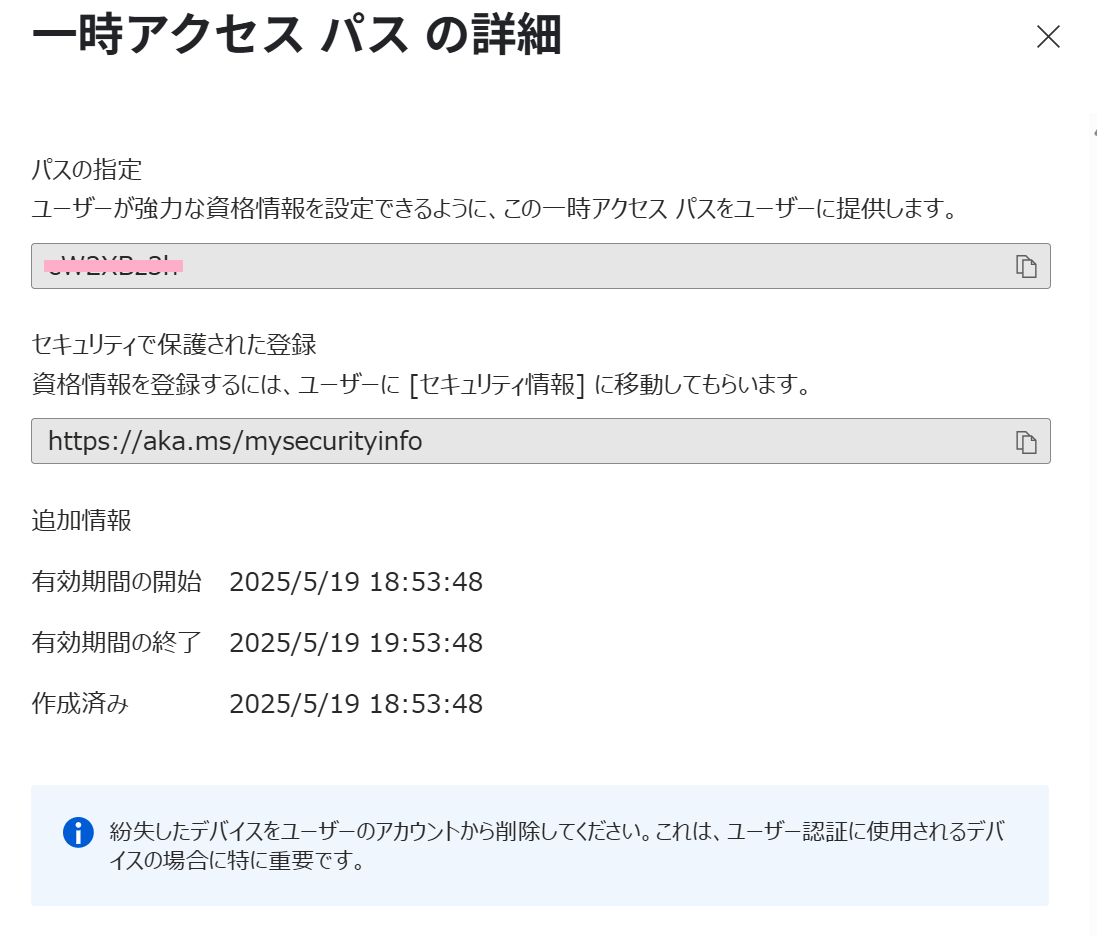

マイアカウント(セキュリティ情報)画面には、TAP (Temporary Access Password) でアクセスを行い、ユーザー自身で、FIDO2 セキュリティキー をプロビジョニングできるようになります(TAP は、MFA の要件を満たします)

-

ログオンについては、条件付きアクセスで、WHfB or FIDO2 のみが許可されます

-

ユーザーに対して、Microsoft Authenticator の登録を求めることがなくなります

-

利用者には、組織が未検証の FIDO2 セキュリティー は、使わせません

前提事項

本章以降の構成を実施する前には、以下の記事を参考に FIDO2 を有効化しておく必要があります。

さらに セキュリティの既定値群 が 無効化されており、条件付きアクセス が利用できるようになっている必要があります。これは、Microsoft Entra Premium P1 以上のライセンスが必要です。

1. 認証強度についての構成

1-1. 認証強度とは?

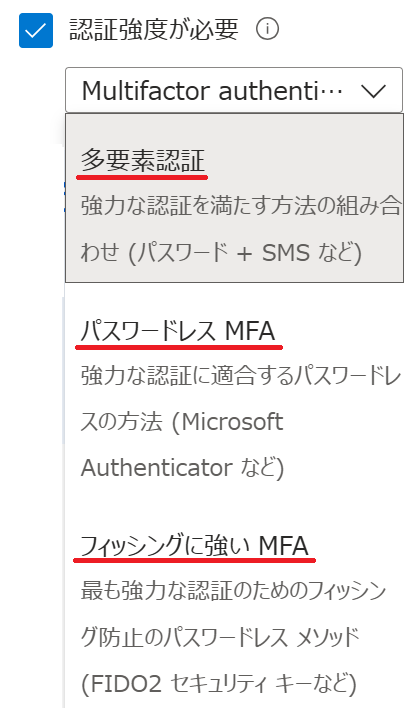

Microsoft Entra の 認証強度 は、条件付きアクセス を使って、リソースへのアクセスを許可する際の 認証方法の組み合わせ を指定することができます。

あらかじめ 3種類 の 組み込みの 認証強度 が用意されており、さらに 任意の組み合わせを定義できる、カスタムの認証強度 という機能も用意されています。

- MFA 強度(多要素認証 / Multifactor authentication)

- パスワードレス MFA 強度 (Passwordless MFA)

- フィッシングに強い MFA 強度 (Phishing-resistant MFA)

- カスタムの認証強度(任意の名前)

公開情報:条件付きアクセスの認証強度

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-strengths?wt.mc_id=MVP_407731

条件付きアクセス で "認証強度が必要" を使用する際の 選択肢

あらかじめ用意された組み合わせ以外で運用したい場合には、カスタムの認証強度 を利用することができます。

公開情報:カスタム条件付きアクセス認証の強度

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-strength-advanced-options?wt.mc_id=MVP_407731

1-2. 完全パスワードレス運用 を実現するための認証強度は?

今回のシナリオでは、以下の ①~③ だけを テナント へのサインインとして許可する必要があります。

① Windows Hello for Business

② パスキー (FIDO2)

③ 一時アクセス パス(1回限りの使用)

この組み合わせは、組み込みの認証強度 の組み合わせには存在しないため、カスタムの認証強度 を使用する必要があります。

次章の手順で、まず カスタムの認証強度 の定義を行って、条件付きアクセスポリシー で利用できる状態にしておきます。

1-3. カスタムの認証強度 を定義する手順

1.引き続き、Microsoft Entra 管理センターで作業を行います。

左ペインの 保護 を開き、条件付きアクセス を選択します。

続いて、認証強度 を選んでから 新しい認証強度 を押します。

オプション

条件付きアクセス で セキュリティキー の種類(メーカー、製品)も制限したい場合は、以下の ▶ を開いて 追加の手順を確認してください。

セキュリティキー の種類 で制御したい場合の追加手順

セキュリティキー の種類 を制御するためには、AAGUID を知る必要があります。

AAGUID について

以下の記事を参考にしてください。

以下の記事のうち、AAGUID の確認方法 の章だけ参照いただければ OK です。

Microsoft Entraで特定製品の FIDO2 セキュリティキーのみを許可する

https://qiita.com/carol0226/items/4d26717594c2b11126b4

上記の記事の内容を適用すると、該当の AAGUID のセキュリティキーだけをユーザーに紐づけできるようにすることで、結果的に 認証でも使えなくなります(テナント内の 全ユーザーに一律で適用)

条件付きアクセス で制御する場合は、ユーザーへの紐づけは どのセキュリティキーでも可能にしておきますが、条件(ユーザー・場所・デバイス・アプリ)の組み合わせごとに、個別に AAGUID を可変させて制御することが可能になります。

AAGUID を指定する手順

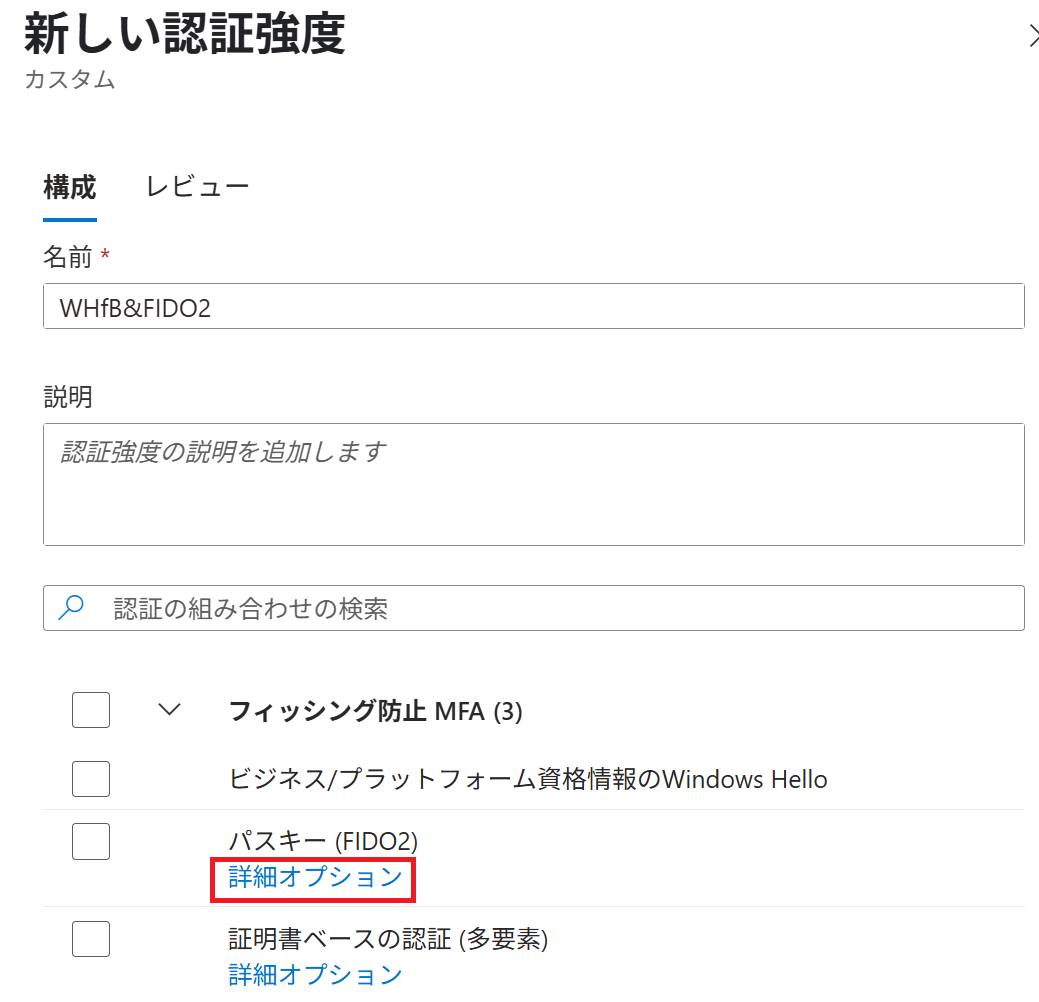

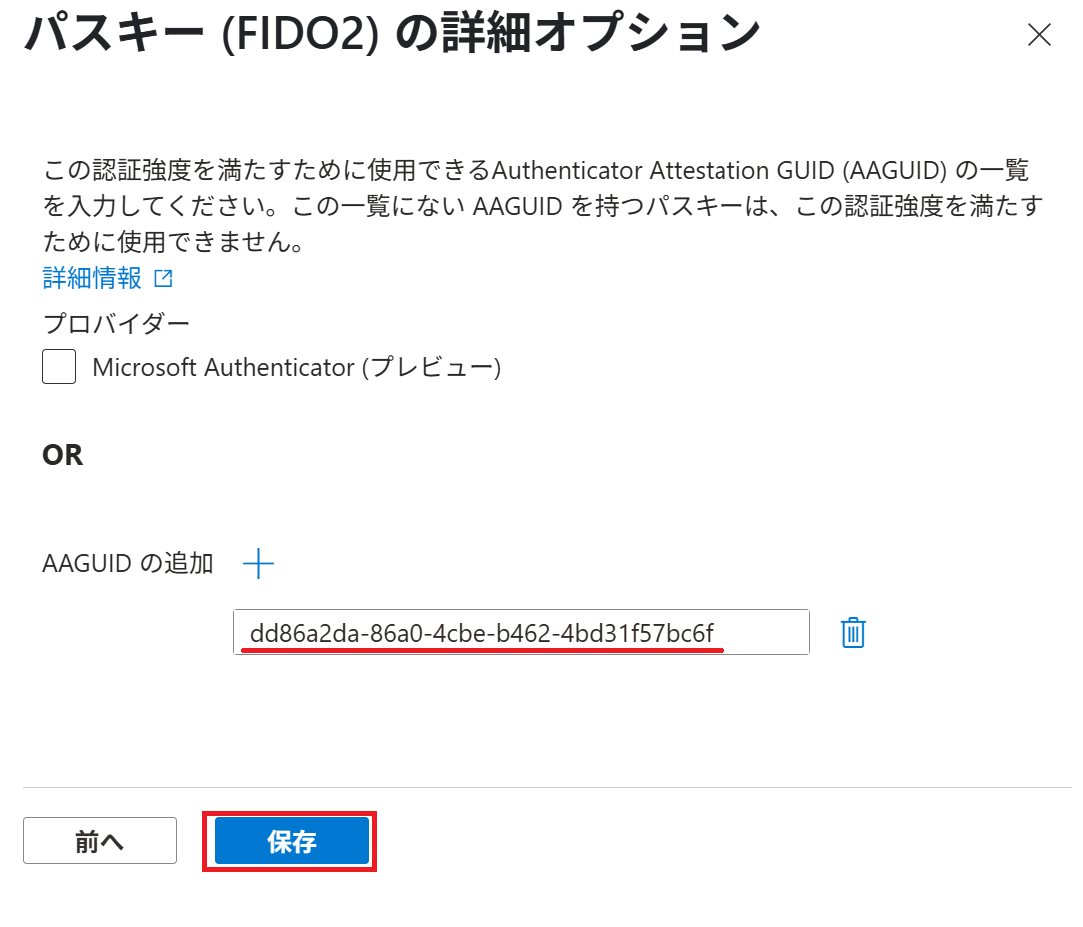

a) 新しい認証強度 のウィンドウ が開いたら、パスキー(FIDO2) 欄の 詳細オプション を選択します。

b) パスキー (FIDO2) の詳細オプション のウィンドウで 導入した FIDO2 セキュリティキーの AAGUID を入力して、保存 を押します。

以上で、指定した AAGUID を持つ セキュリティキー のみを この 認証強度 として定義することができました。

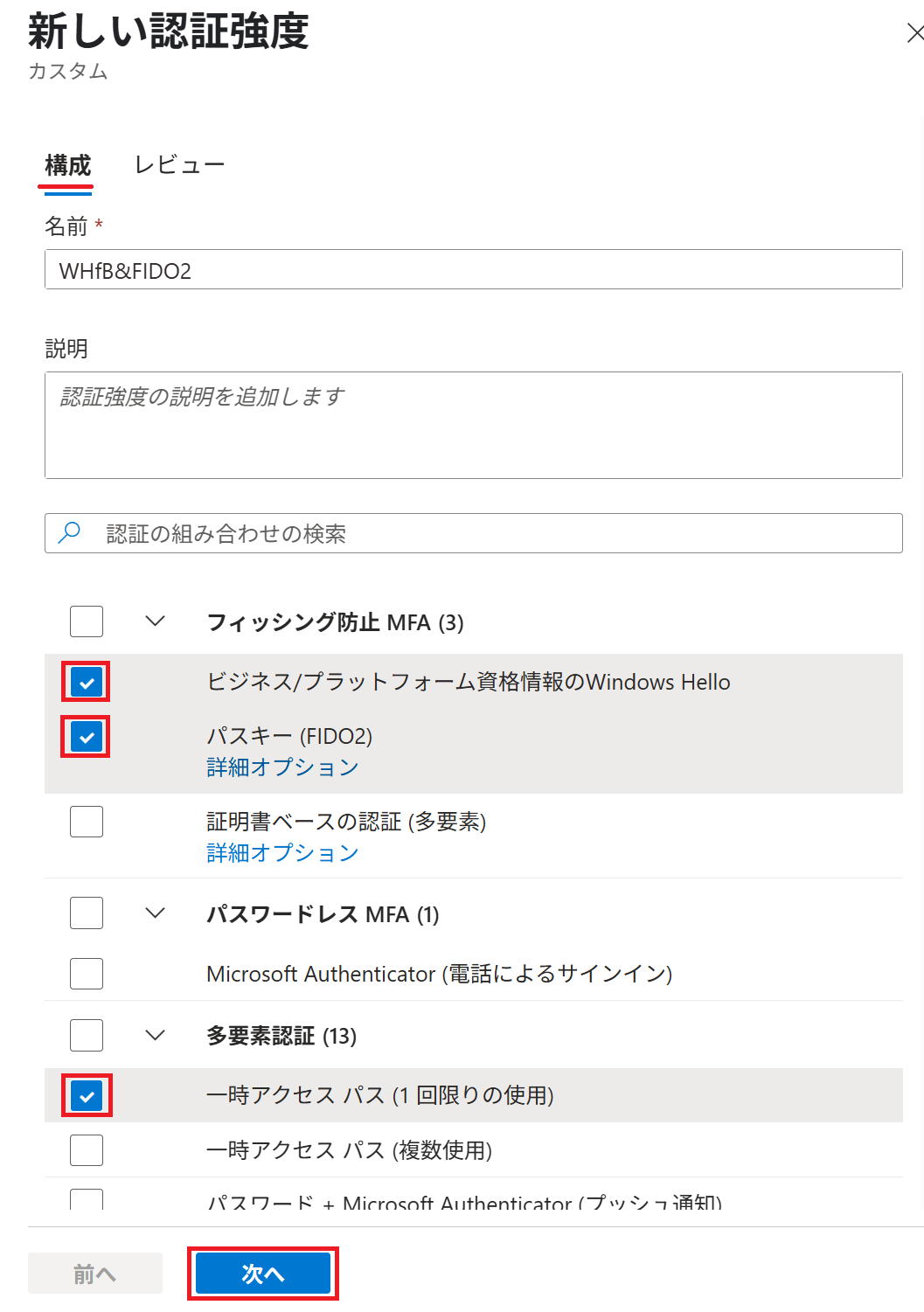

2.新しい認証強度 のウィンドウ が開いたら、任意の 名前 を指定したあと、以下の項目に チェック を入れてから 次へ を押します。

- ビジネス/プラットフォーム資格情報のWindows Hello

- パスキー (FIDO2)

- 一時アクセス パス(1回限りの使用)

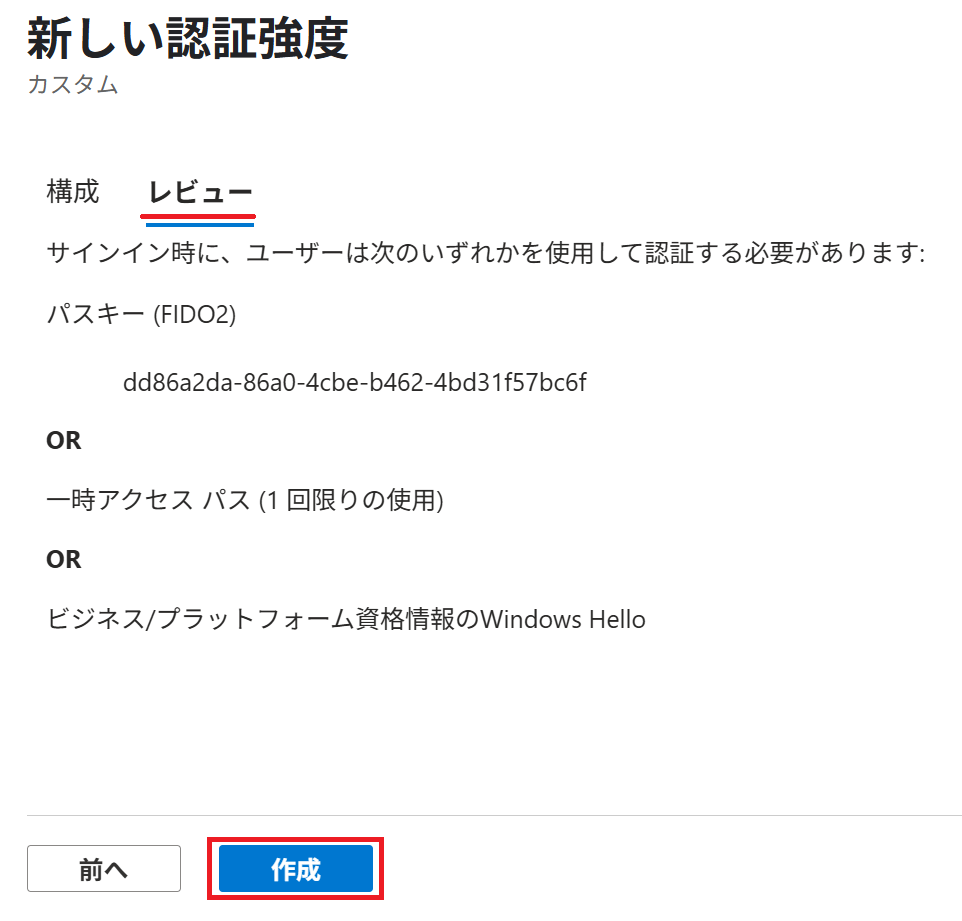

3.レビュー タブ では、以下のように表示されたことを確認して 作成 を押します。

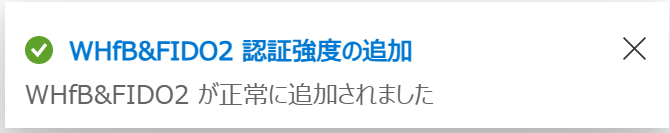

5.以下のように カスタムの認証強度 が追加されていれば OK です。

(参考)

2022 年 10 月 19 日 に パブリックプレビュー され、2023 年 5 月 31 日 に 一般公開 (GA) された機能です。

Support Blog:認証強度 - シナリオに適した認証方式を選択可能に(2022/10/19 パブリックプレビュー)

https://jpazureid.github.io/blog/azure-active-directory/authentication-strength-choose-the-right-auth-method-for-your/

Support Blog:条件付きアクセスの認証強度 一般提供開始のお知らせ(2023/5/31 一般公開)

https://jpazureid.github.io/blog/azure-active-directory/ca-authentication-strength-ga/

2. 条件付きアクセス で 認証強度 を強制する

前章で定義した カスタムの認証強度 は、条件付きアクセス で設定を行うことで、テナントの動作に反映させることができます。

2-1. 既存の条件付きアクセスの状態を確認する

まず、完全パスワードレス 用のポリシーを 新規で作成するか、既に運用されているポリシーをカスタマイズすれば良いのかを考えます。

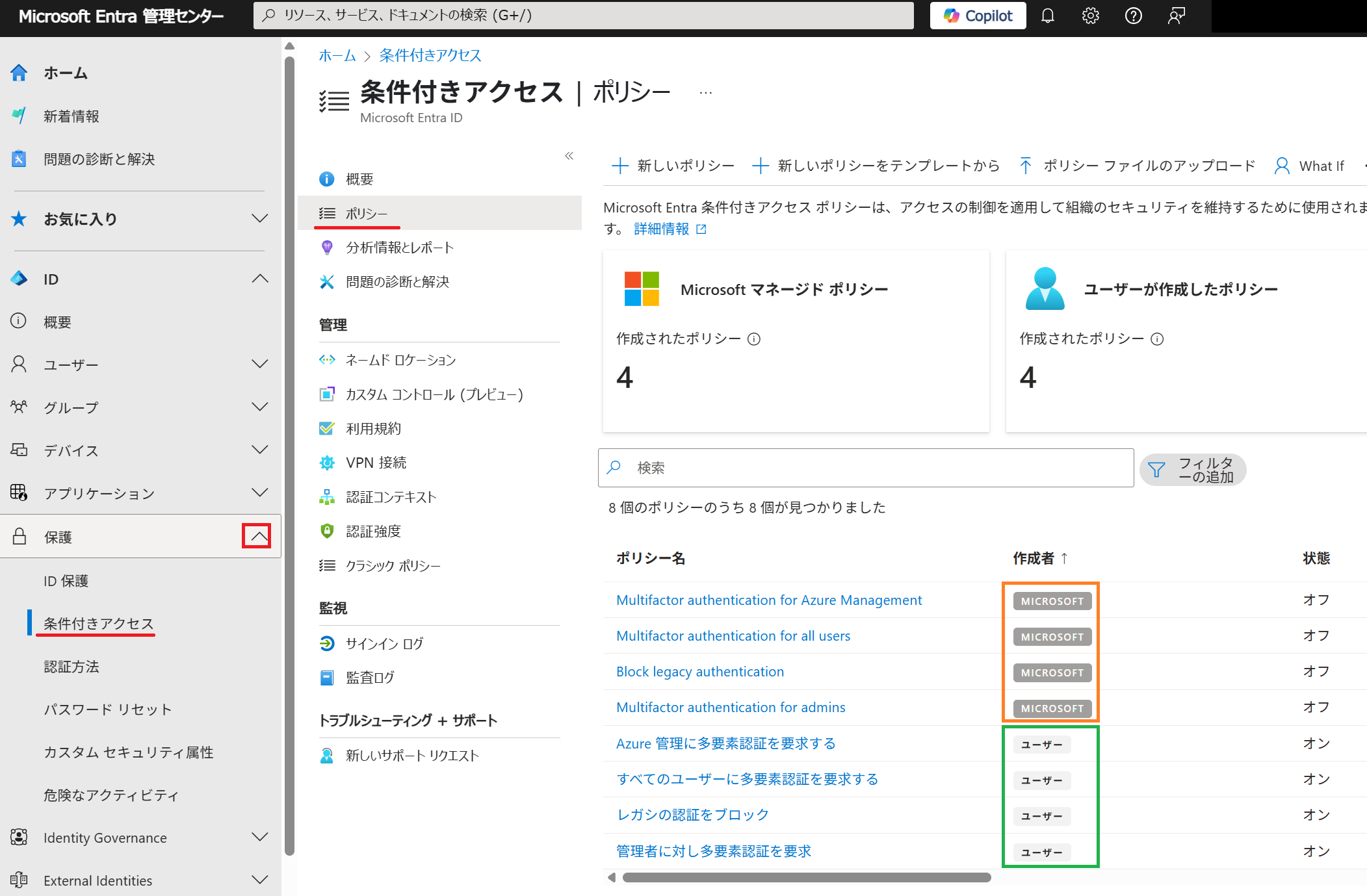

今回 初めて 条件付きアクセスを展開した場合

もし、今回のために セキュリティの既定値群 を無効化して 初めて条件付きアクセス を構成した場合は、以下の オレンジ枠(MICROSOFT マネージド)または グリーン枠(ユーザー管理)のポリシーが作成されていることと思います。

グリーン枠(ユーザー管理)のポリシーが作成されている場合は、そのポリシーをカスタマイズして利用することができます。

オレンジ枠(MICROSOFT マネージド)は、今回の 完全パスワードレス の構成とは共存できません。

そのため、以下の セキュリティの既定値群 の記事を参考に、MICROSOFT マネージドのポリシーを オフ に構成して、4章の "条件付きアクセス を構成する" に記載されている手順を使って、"ユーザー" の ポリシー を作成してください。

セキュリティの既定値群 と 条件付きアクセス の初回利用について

https://qiita.com/carol0226/items/51a70a561b78af567972

運用中のポリシーに反映させる場合

従来から、条件付きアクセス を使って運用中のテナントの場合は、基本的には、次章(ポリシーの変更箇所)を見ながら、「多要素認証を要求する」が構成されているポリシーを「認証強度が必要」へ変更いただけば良いはずです。

なお、ポリシーの影響が 運用中の既存ユーザーに及ばないように、注意しながらテストを行ってください。推奨は 別途 検証用テナントを使って、仕組みを理解してから 本番適用いただいた方がベターです。

2-2. ポリシーの変更箇所

テンプレートから展開したポリシーの場合は、以下の ① と ② に該当するポリシーを変更していきます。

① すべてのユーザーに多要素認証を要求する

② 管理者に対し多要素認証を要求する

注意点

ゲストユーザー(つまり社外の人)は FIDO2 セキュリティーキーを持っているのか分かりません。

すべてのユーザーに対して 完全パスワードレス化 を実施しつつ、ゲストアクセス に例外を構成するためには、以下の記事を参考にしてください。

FIDO2 & Entra 完全パスワードレス環境で ゲストアクセスはどうする?

https://qiita.com/carol0226/items/49bfa0dcf67dfaca7d1f

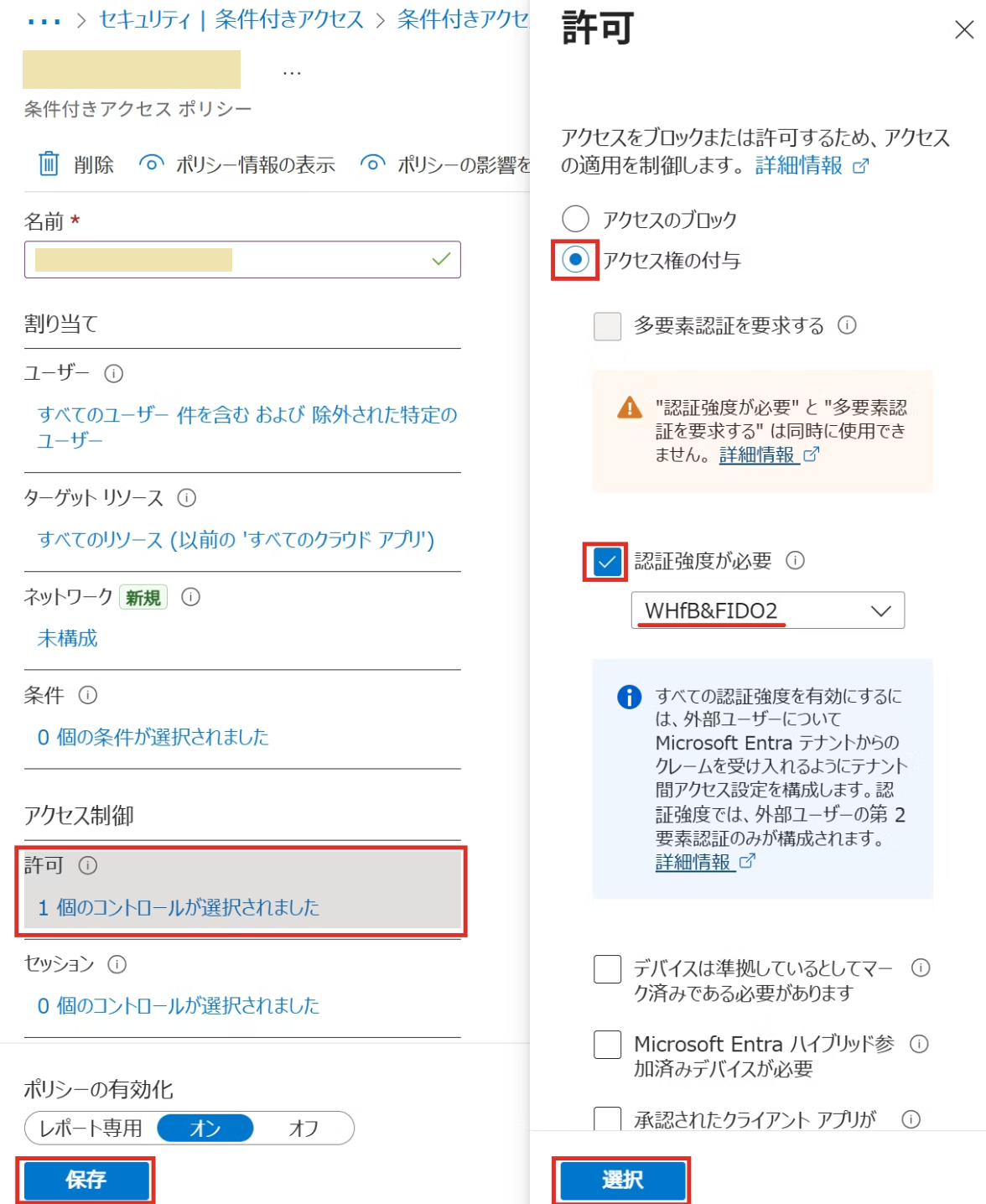

ポリシーの設定変更箇所

① と ② のポリシーを順に開いて同じように作業を行います。

ポリシーを開いたら、赤枠の 許可 を選択します。

右ペインが開いたら、グリーン枠の 多要素認証を要求する にチェックが入っているので、これを外します。

続いて、下図のように、認証強度が必要 にチェックを入れて、前章で定義した カスタムの認証強度 である "WHfB&FIDO2" が選択できるようになっているので、これを選択し、選択 ボタンを押します。

続いて 保存 ボタンを押します。

以上の作業で もともとは Microsoft Authenticator(WHfB / FIDO2 も可)の認証だった構成から、フィッシングに強い MFA(WHfB / FIDO2 / TAP のみ)の認証に移行できました。

公開情報:Microsoft Entra 多要素認証を有効にする

https://learn.microsoft.com/ja-jp/entra/identity/authentication/tutorial-enable-azure-mfa?wt.mc_id=MVP_407731

公開情報:条件付きアクセスの認証強度のトラブルシューティング

https://learn.microsoft.com/ja-jp/entra/identity/authentication/troubleshoot-authentication-strengths?wt.mc_id=MVP_407731

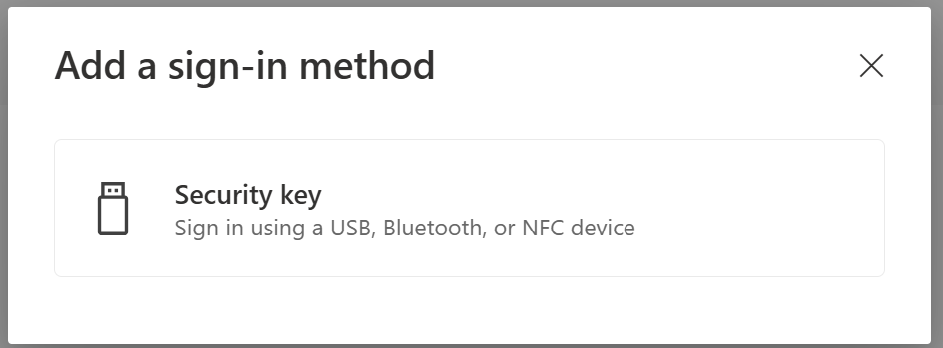

3. ユーザーが FIDO2 セキュリティキー 以外を登録できなくする

前章までの構成で 意図したルールによる制御が実現しています。

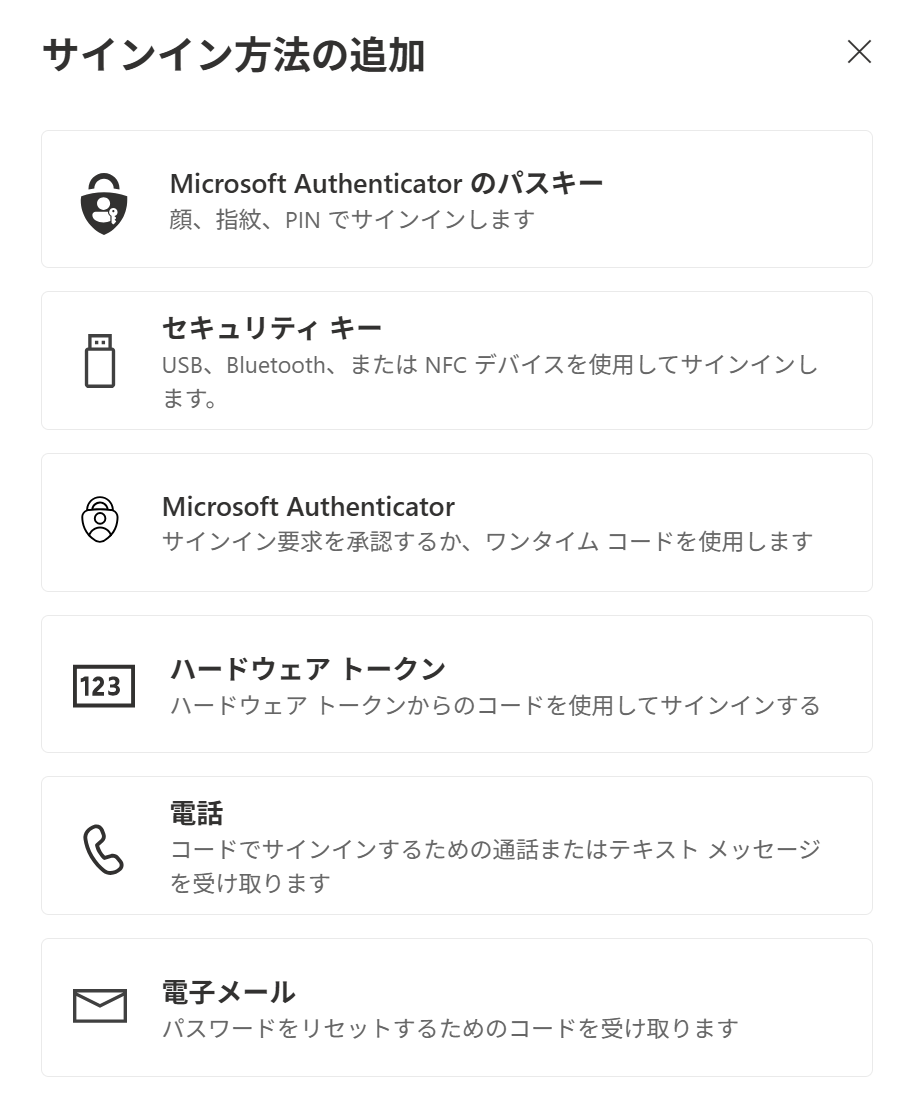

しかし、ユーザーが マイアカウントのセキュリティ情報から登録する画面では、以下のような選択肢が表示され、なんと Microsoft Authenticator や 電話 の登録 ができてしまう場合があります。

この問題に対する説明と回避策は、以下の記事を参照してください。

4. オプション:例外設定

以下のような例外がある場合は、どのように対応すればよいか、別の記事に記載してあります。

- 他社のテナント からの ゲストアクセス(前章でも紹介した内容です)

- 自宅に セキュリティキー を置き忘れて出社してしまった場合

(記載中、後日公開予定)

- セキュリティキーの PIN を失念した場合

(記載中、後日公開予定)

5. 動作検証

以下の観点で 検証していきましょう。

① ID + パスワードでサインインしようとした場合は、ブロックされること

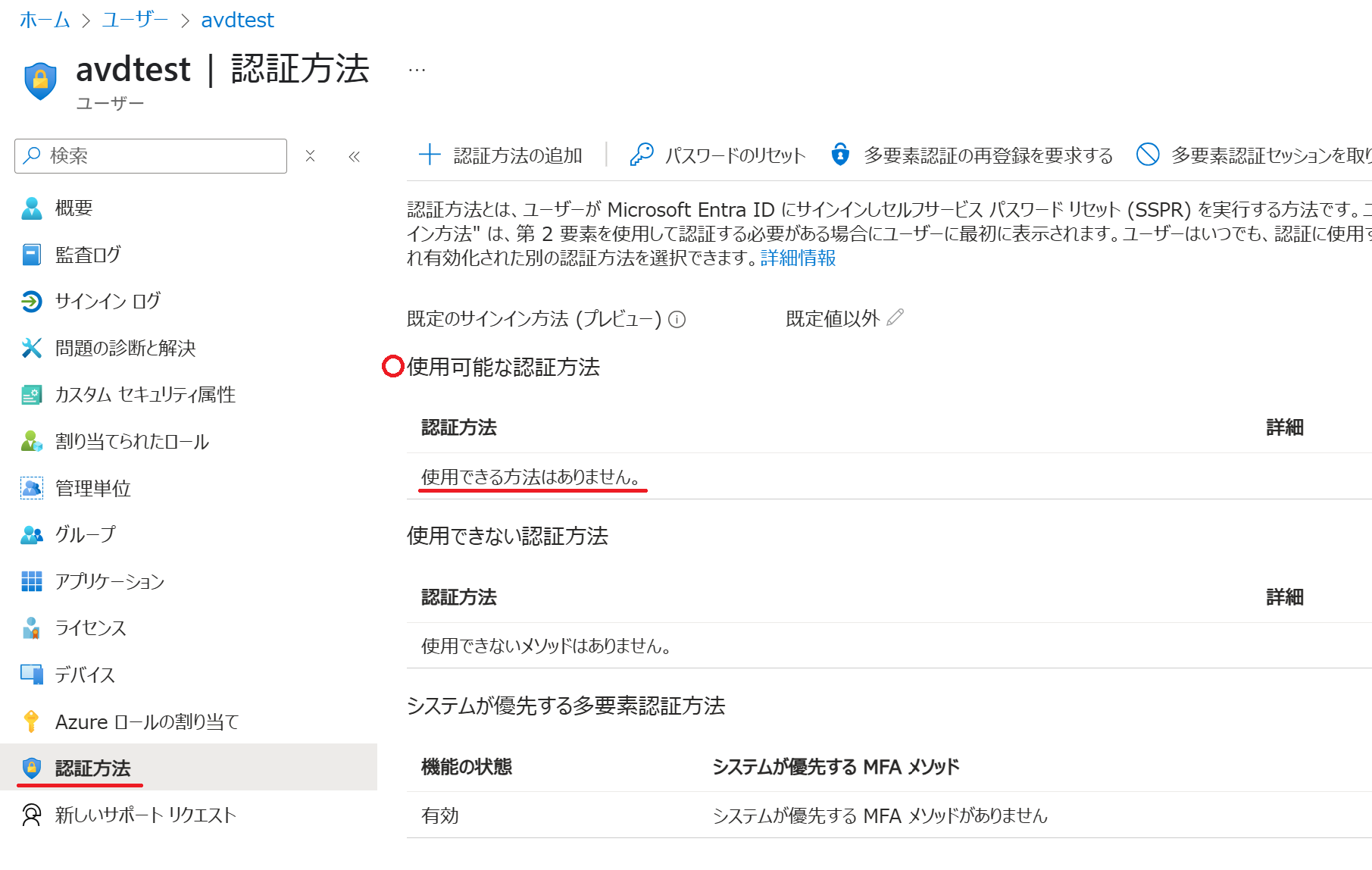

② FIDO2 セキュリティキー を 渡された利用者が、自身の Microsoft Entra アカウントに紐づけを行えること

※TAP (Tempory Access Password) でのログオンのみになります。

③ FIDO2 を登録した ユーザーが 問題なく サインインができること

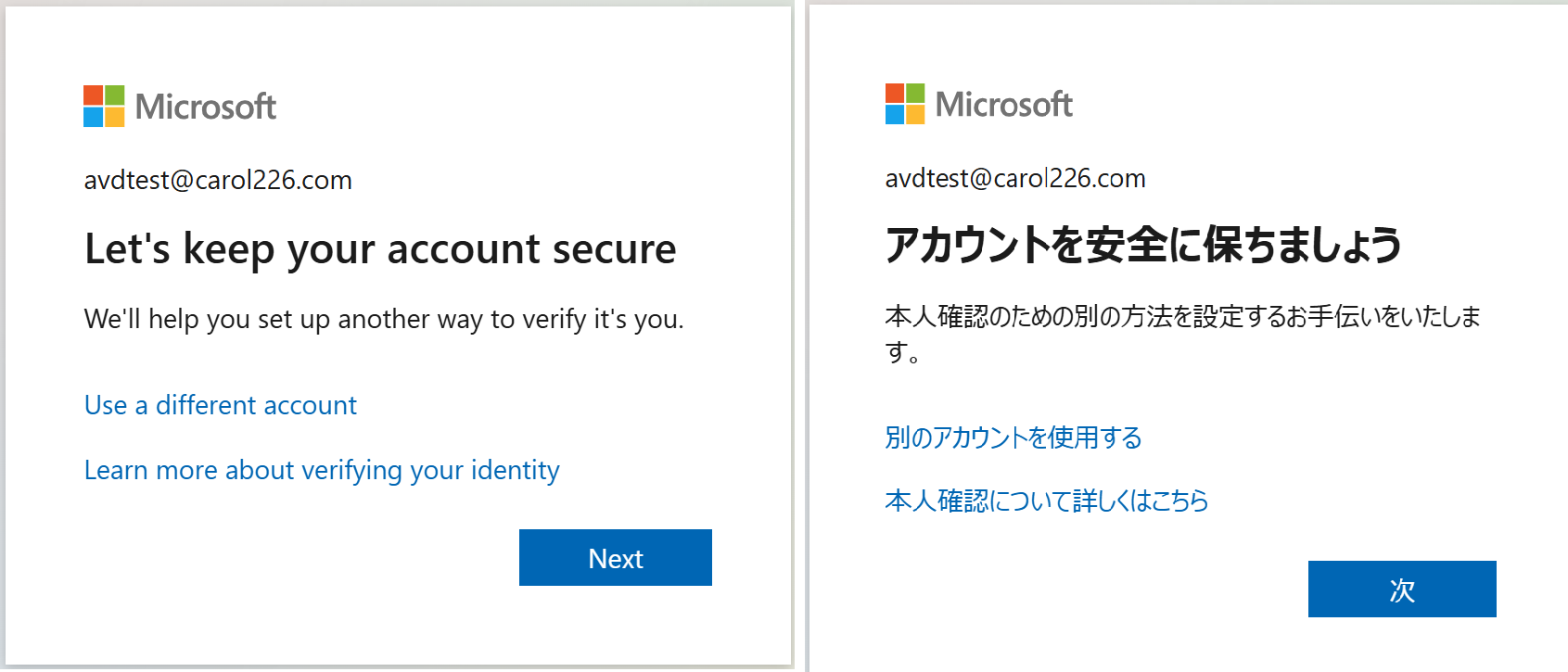

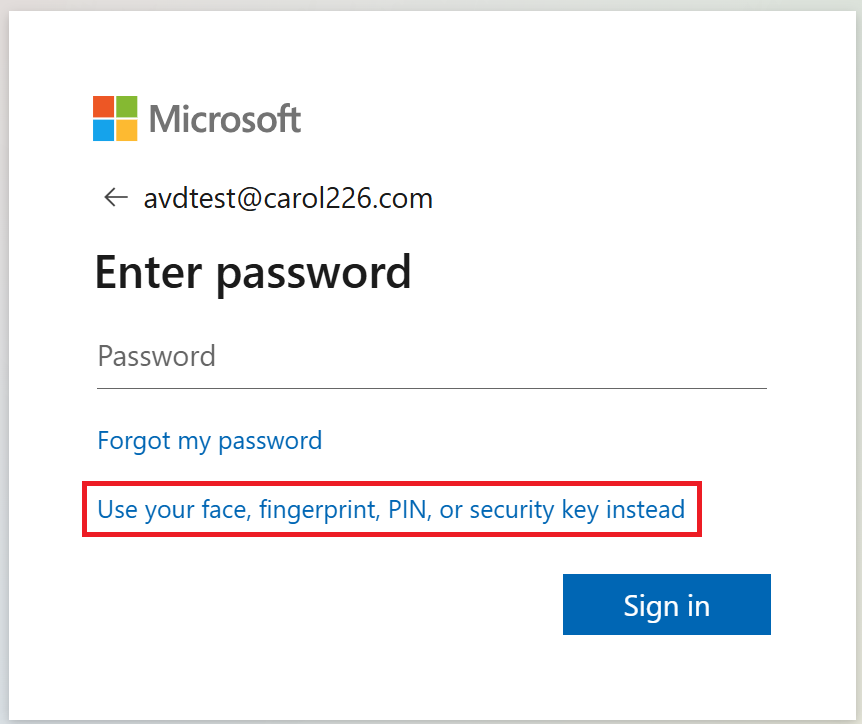

① ID + パスワードでサインインしようとした場合は、ブロックされること

前提: MFA の設定が無い、新規の Entra ユーザーを用意

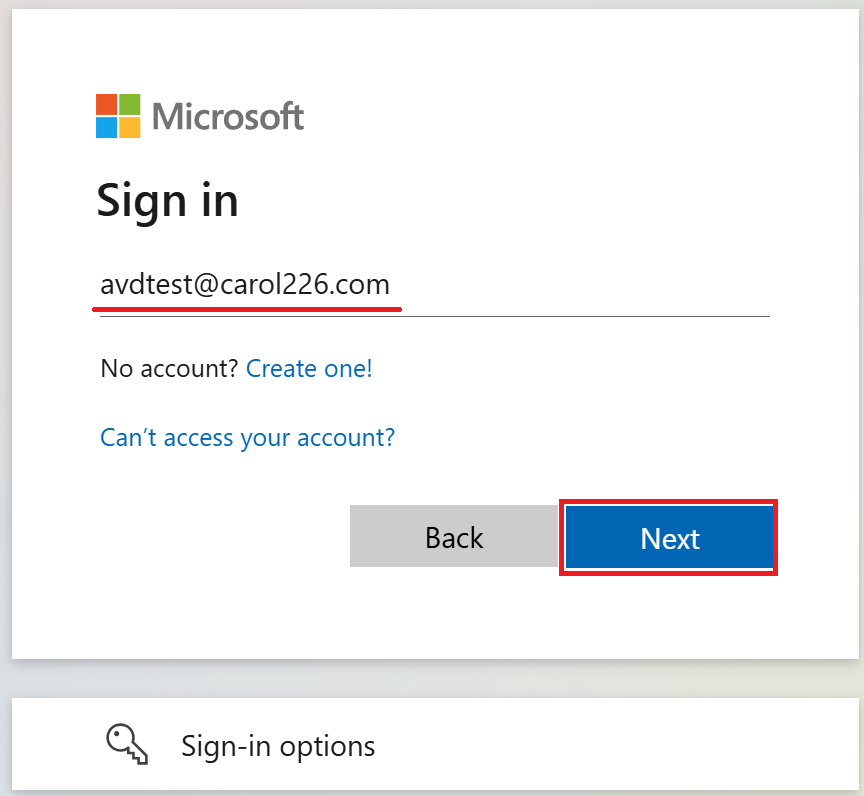

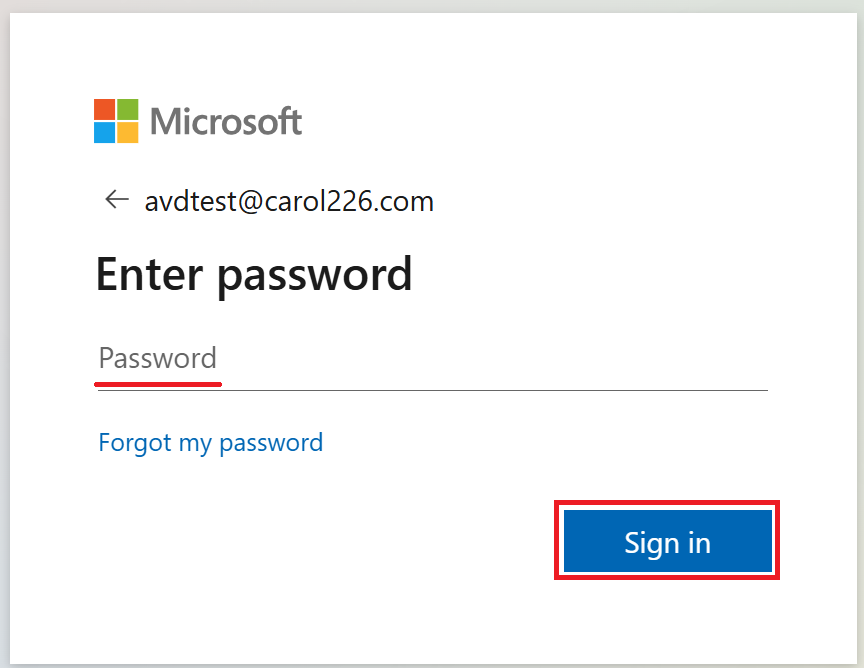

1.Edge の InPrivate ウィンドウ で、Microsoft 365 にサインインします。

https://www.office.com/?omkt=ja-jp

4.別の認証などは選択できず、別のアカウントに切り替えることが可能なだけです。

Next(次へ)を選ぶことしかできないため、Next を押します。

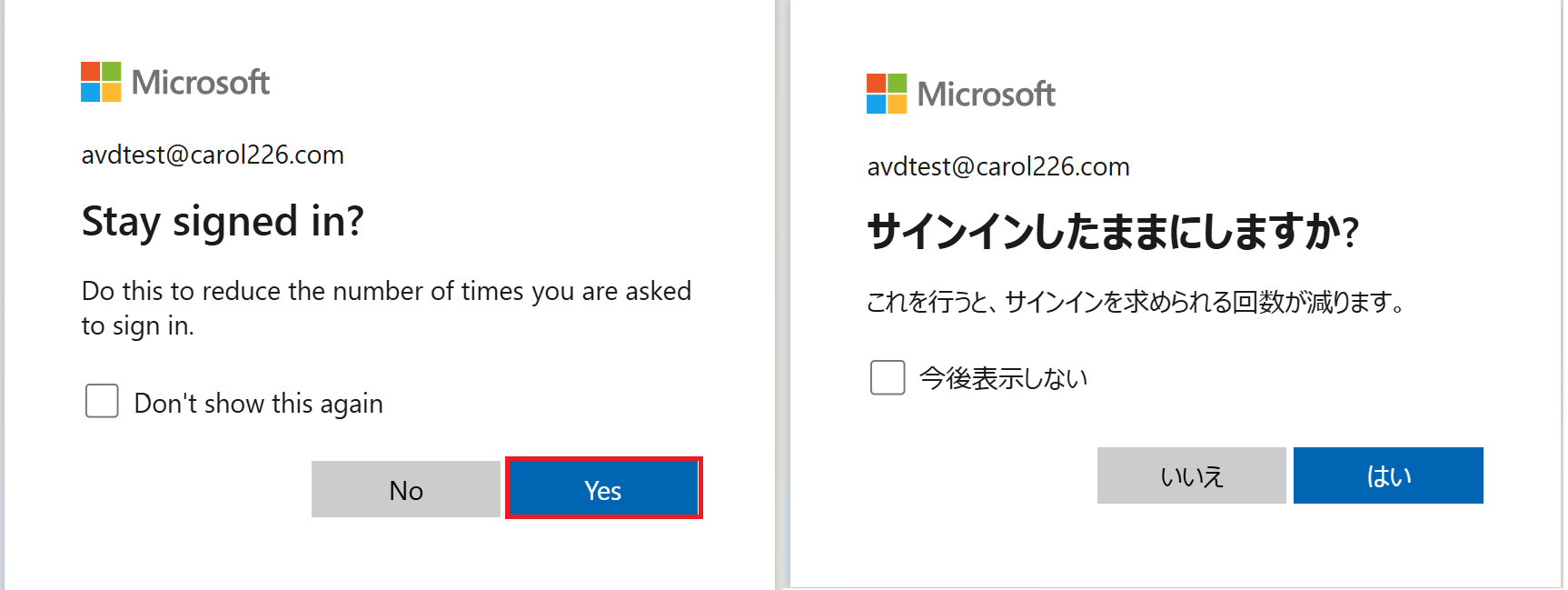

※左側が実際に表示された画面です。右側は ブラウザ翻訳で 日本語 で見せているだけ。

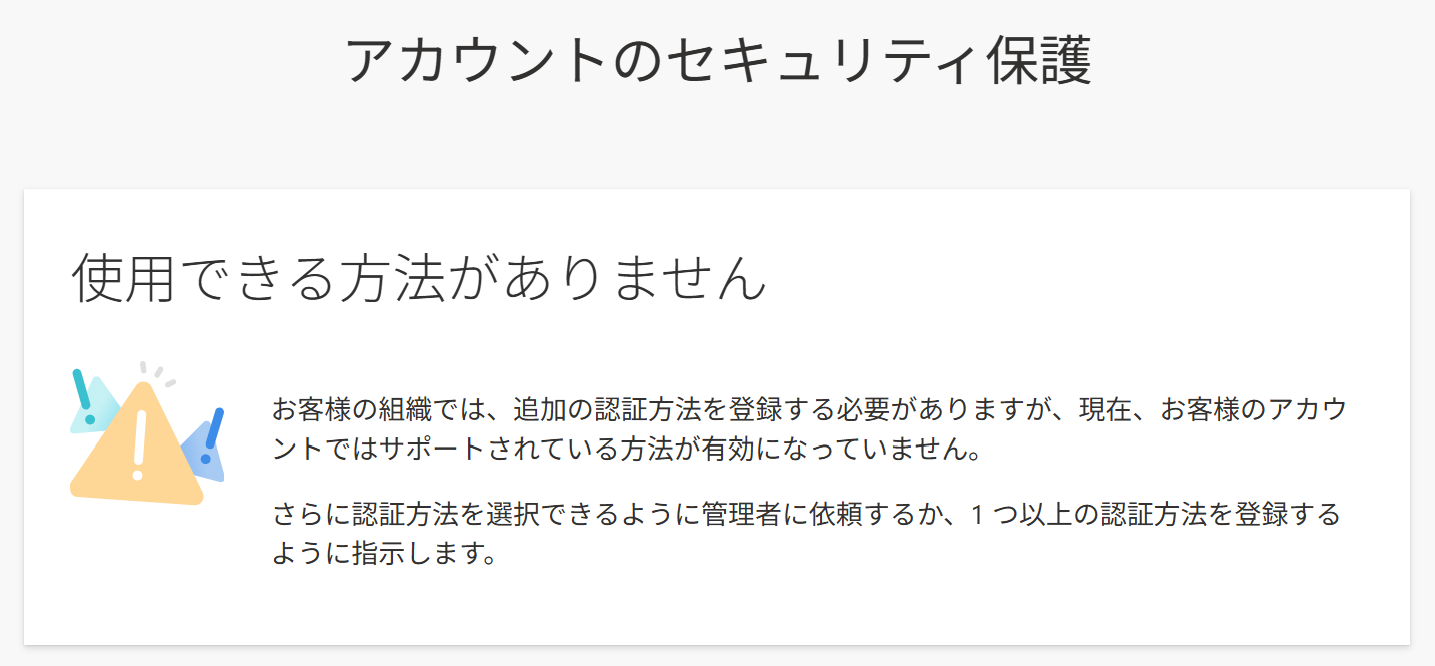

5.サインインすることはできずに、以下の画面が表示されて ブロックされます。

※上段が実際に表示された画面です。下段は ブラウザ翻訳で 日本語 で見せているだけ。

★画面キャプチャでは、Microsoft 365 の URL での実施を残しましたが、そのほか Microsoft Entra ID で認証を行うサイトは、すべて 同じ画面でブロックされます。

私の以下の Qiita 記事で掲載している 管理センター と ビジネス利用者向けポータル の URL は、すべてブロックされたことを確認しています。

管理センター

https://qiita.com/carol0226/items/8375107246b0ea6bda9a#管理センター

ビジネス利用者向けポータル

https://qiita.com/carol0226/items/8375107246b0ea6bda9a#ビジネス利用者向け-ポータル

登録キャンペーン について

Microsoft Authenticator の場合は、登録キャンペーン という機能があって、自動的に スマホ を登録する画面に遷移しますが、FIDO2 セキュリティキー用には、そのような機能はありません。

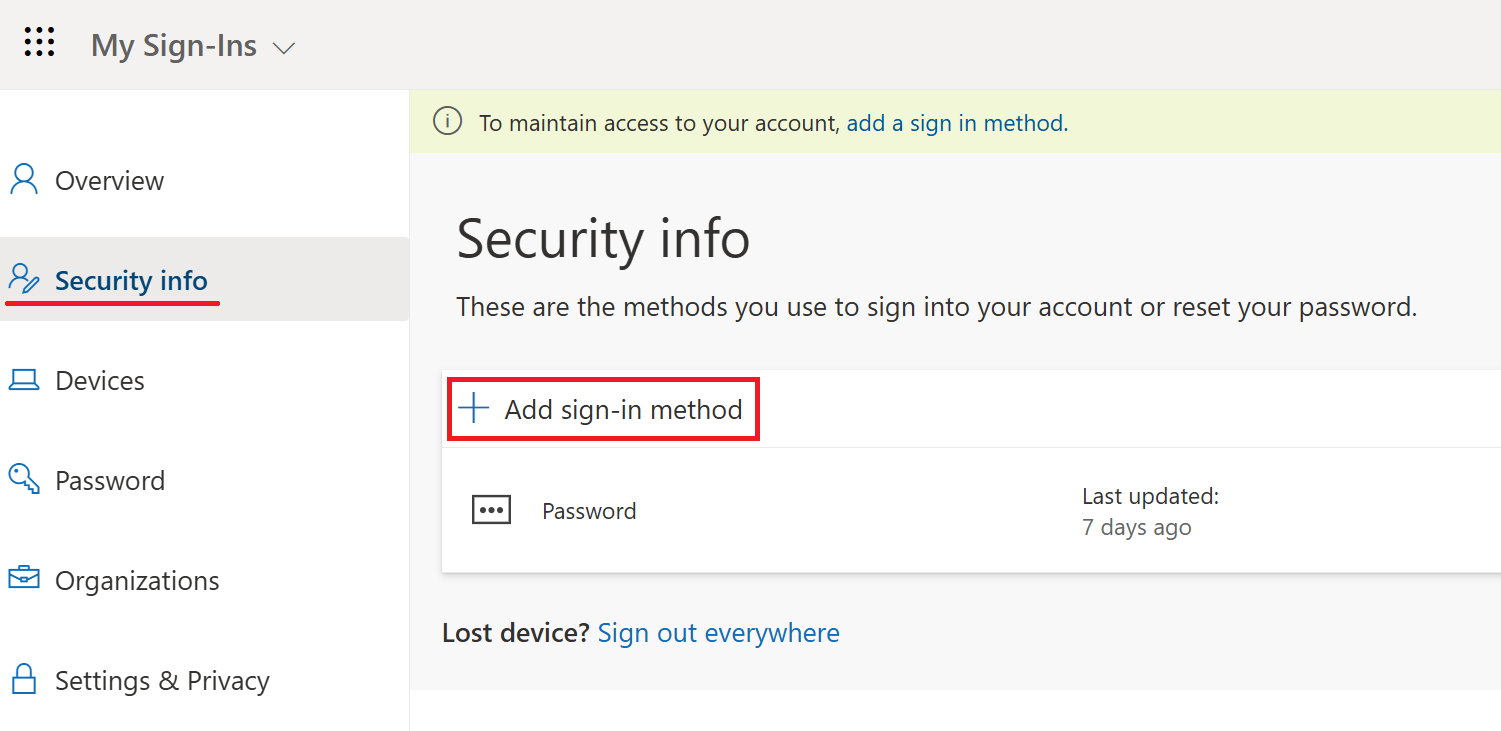

ユーザー自身が マイアカウント の セキュリティ情報 へサインインして、セキュリテイキーの登録を行う必要があります。

公開情報:Microsoft Authenticator を設定してもらうための登録キャンペーンを実行する方法

https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-mfa-registration-campaign?wt.mc_id=MVP_407731

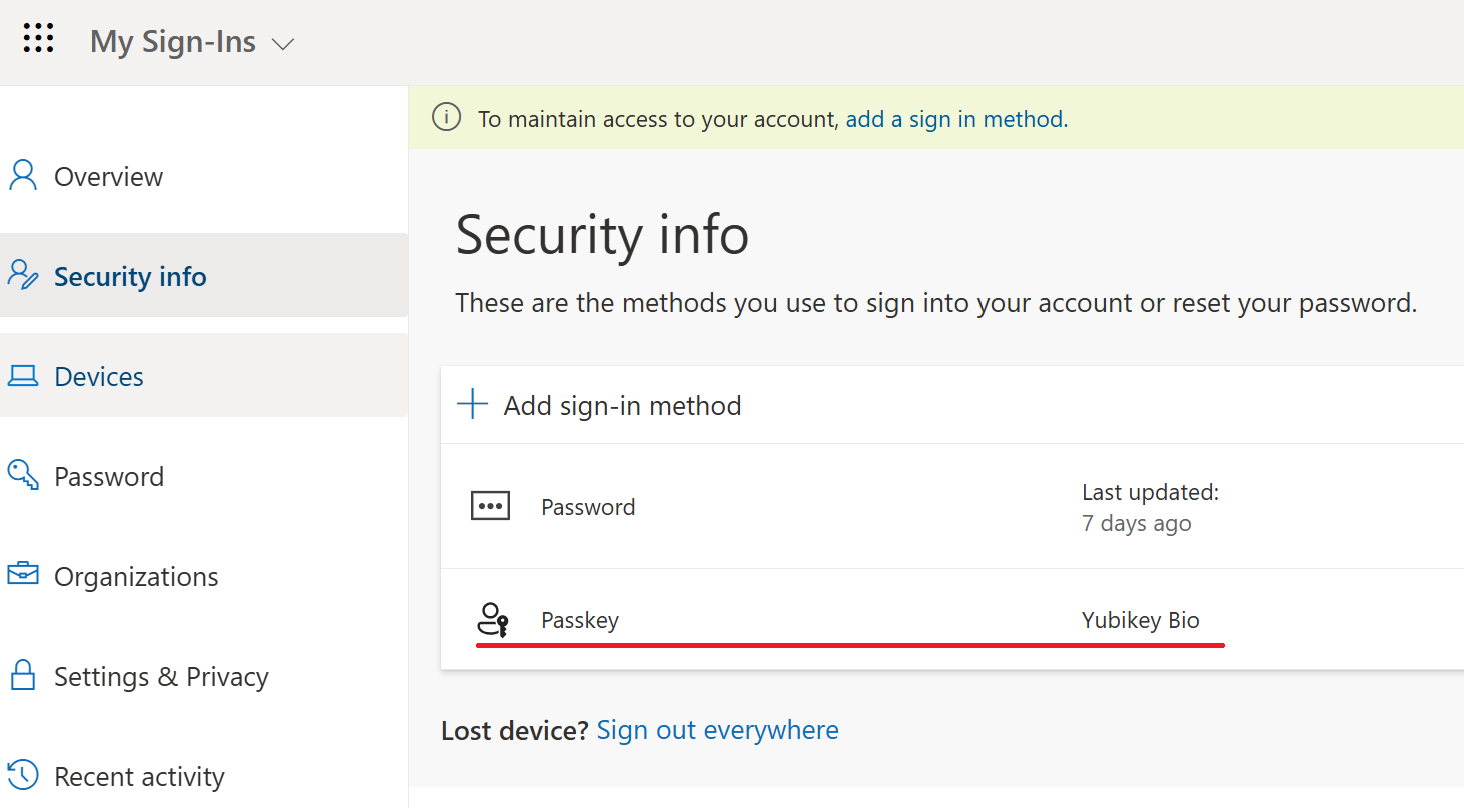

② FIDO2 セキュリティキー を 渡された利用者が、自身の Microsoft Entra アカウントに紐づけを行えること

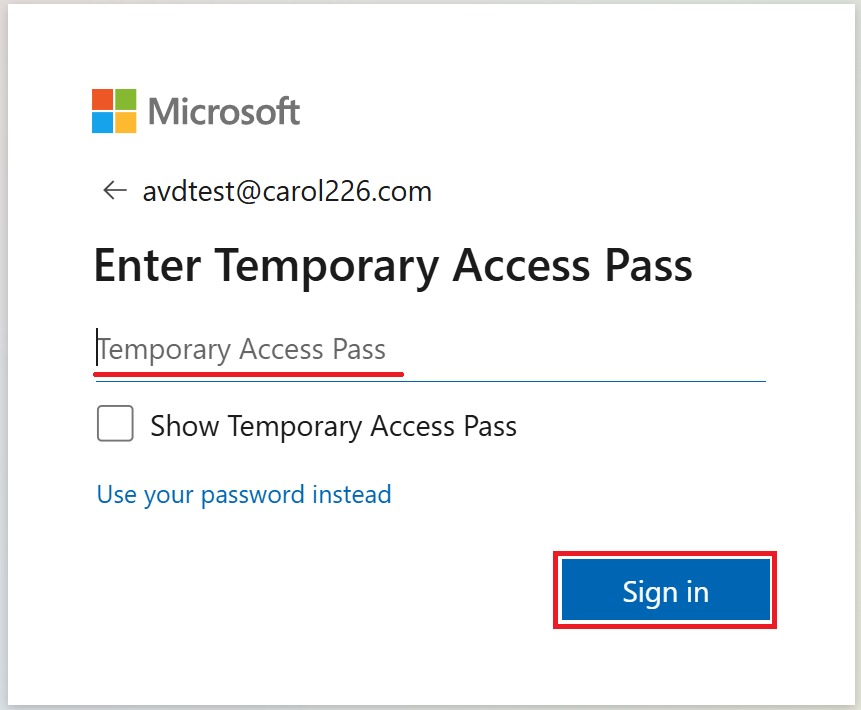

前提: 前章で作成したユーザーに TAP (Tempory Access Password) を発行します。

1.先ほど検証したブラウザセッションは、完全にログオフします。

※InPrivate ウィンドウであれば、全タブを閉じるだけです。

2.検証用ユーザーに、TAP (Temporary Access Password) を発行します。

3.Edge の InPrivate ウィンドウ で、以下の URL にアクセスします。

https://aka.ms/mysecurityinfo

7.Security info のページで + Add sign-in method を押します。

③ FIDO2 を登録した ユーザーが 問題なく サインインができること

前提: 前章で セキュリティキーを登録したユーザー

1.先ほど検証したブラウザセッションは、完全にログオフします。

※InPrivate ウィンドウであれば、全タブを閉じるだけです。

2.Edge の InPrivate ウィンドウ で、以下の URL にアクセスします。

https://www.office.com/?omkt=ja-jp

3.初回は パスワードの入力を求められるため、赤枠 を押して、セキュリティキー に切り替えます。

以後は、セキュリティキーでの認証を促されるようになります。

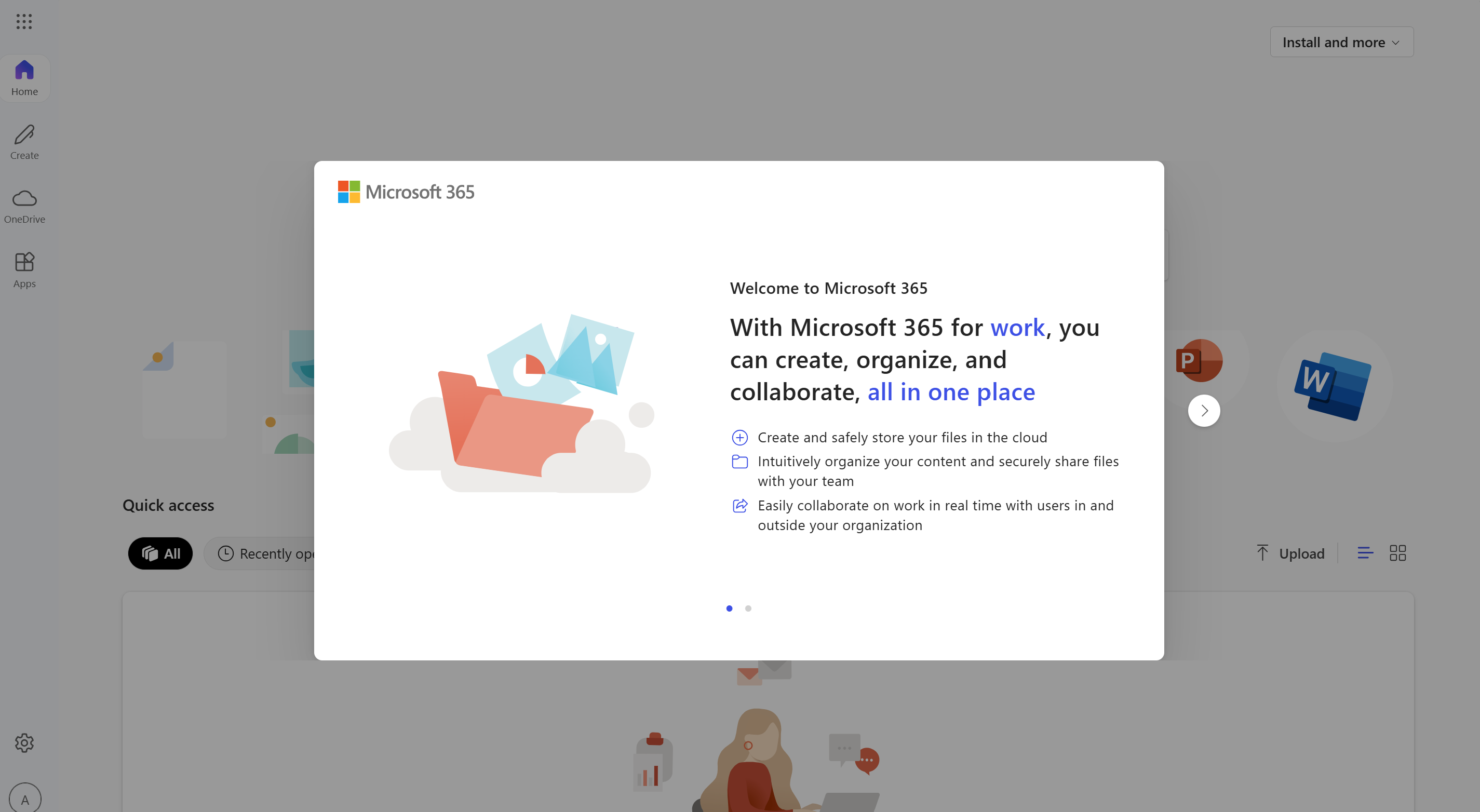

4.認証に成功すると、無事に Microsoft 365 に入れました。

さいごに

如何でしょうか?

このような構成が可能なことが分かったことで、皆さんの運用環境も パスワードレス にしてみたくなってきたのではないでしょうか?

今年は、集中的に パスワードレス や FIDO2 に関する記事を投稿しています。

以下に、ストックリスト を公開していますので、併せて 参照してみてください。

参考

条件付きアクセス については、国井さんが 素晴らしい記事を記載いただいているので、紹介させていただきます。