はじめに

以下の記事で 完全パスワードレス を構成する方法を案内しました。

これで、このテナントには 強度なフィッシング耐性のある方法(WHfB / FIDO2 / TAP)でしかサインインできなくなっています。

自社のみの運用の場合は、これでも良いのですが、他社のユーザーがゲスト参加して、Teams でコラボレーションをするようなシチュエーションがあると思います。

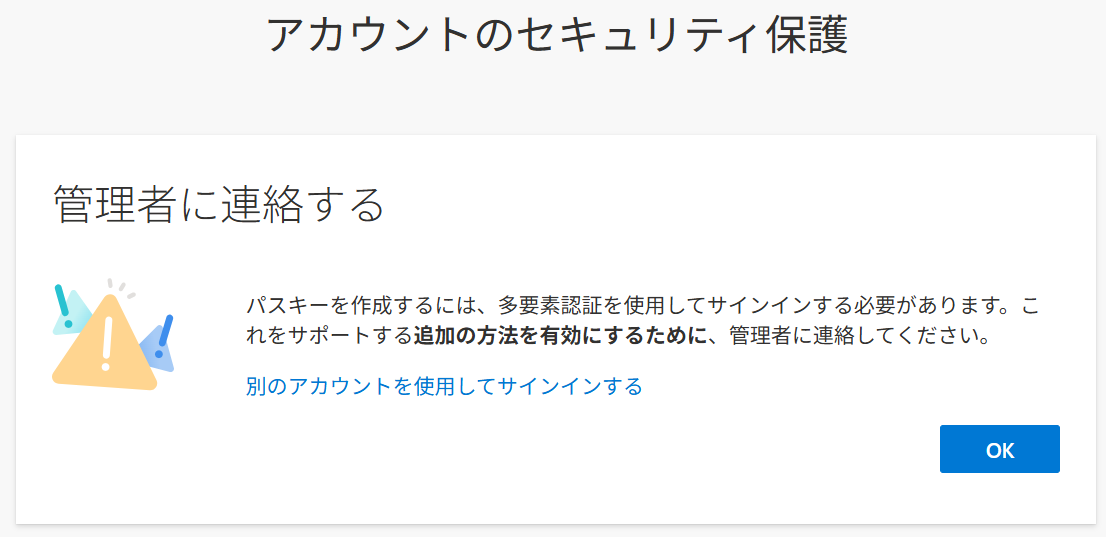

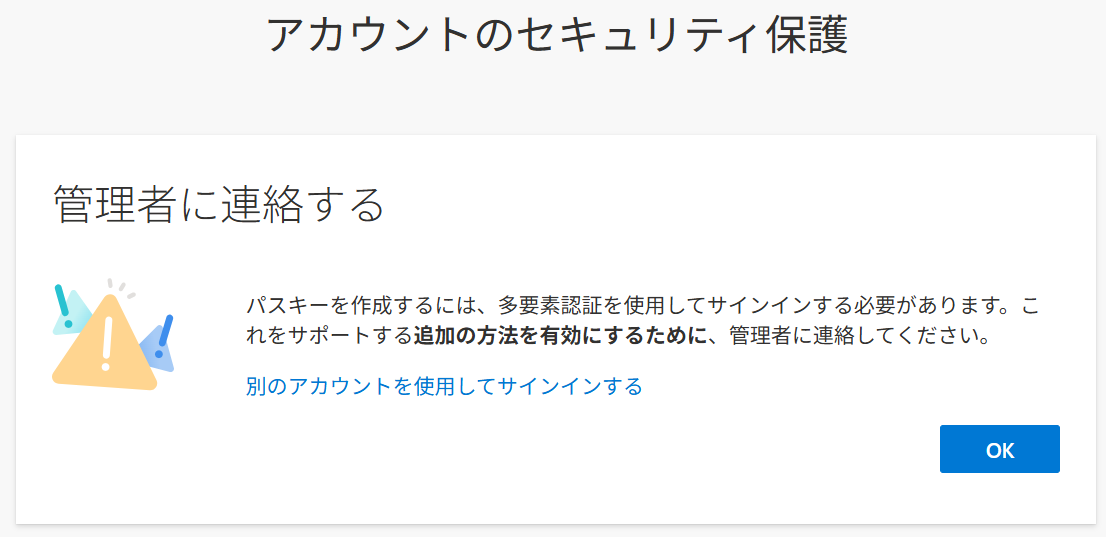

そのような場合、ゲスト参加したユーザーへ 招待メールが届くのですが、そのあと 承諾を行ったあとに、以下の画面でブロックされて、テナントに参加することができません。

ソリューション

FIDO2 の普及は少しずつ進んでいますが、まだ 大多数が FIDO2 で認証している状態かというと、そうではありません。

Microsoft Authenticator で認証しているテナントの方が まだ全然 多いと思います。

そのため、自社を パスワードレス化したとしても、お付き合いのある会社のテナントは、Microsoft Authenticator で MFA 認証を行っているという可能性が高いです。

そういう時のために、条件付きアクセスを使って、ゲストからのアクセスは MFA であれば OK という例外を設けることで対応します。

1. 条件付きアクセスの構成手順

注意

条件付きアクセスは、テナントに構成された 複数のポリシーが関連しあって動作しています。

本記事では、基本的な構成のポイントをお伝えしますので、この内容を参考に、検証用テナントなどで十分評価したうえで、本番環境へ適用してください。

1-1. ゲストのアクセスを制限する 条件付きアクセス を準備する

すでに、テナント内で ゲストアカウント用のポリシーが存在している場合は、そのポリシーが利用できますので、本章は SKIP してください。ゲストアカウント用のポリシーが存在していない場合は、以下の手順で展開します。

1.Microsoft Entra 管理センター を開きます。

https://entra.microsoft.com/

2.保護 を開き 条件付きアクセス を選択します。

続いて、ポリシー を開いて +新しいポリシーをテンプレートから を押します。

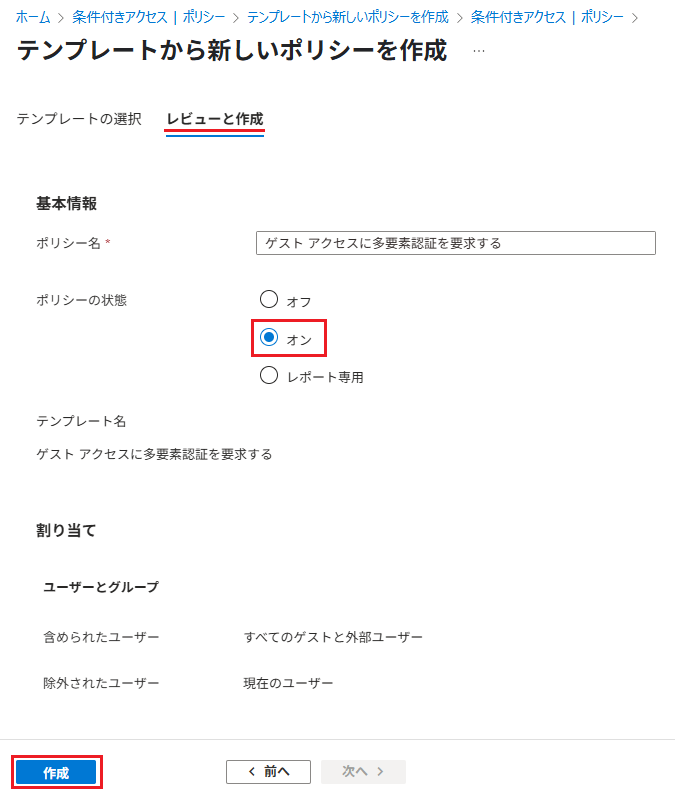

3.ゼロトラスト のタブを選択してから ゲストアクセスに多要素認証を要求する を選択して レビューと作成 を押します。

4.ポリシーの状態 を オン にしてから 作成 を押します。

6.以下のように ポリシーが作成されていれば OK です。

表示されていなければ、最新の情報に更新 を押しましょう。

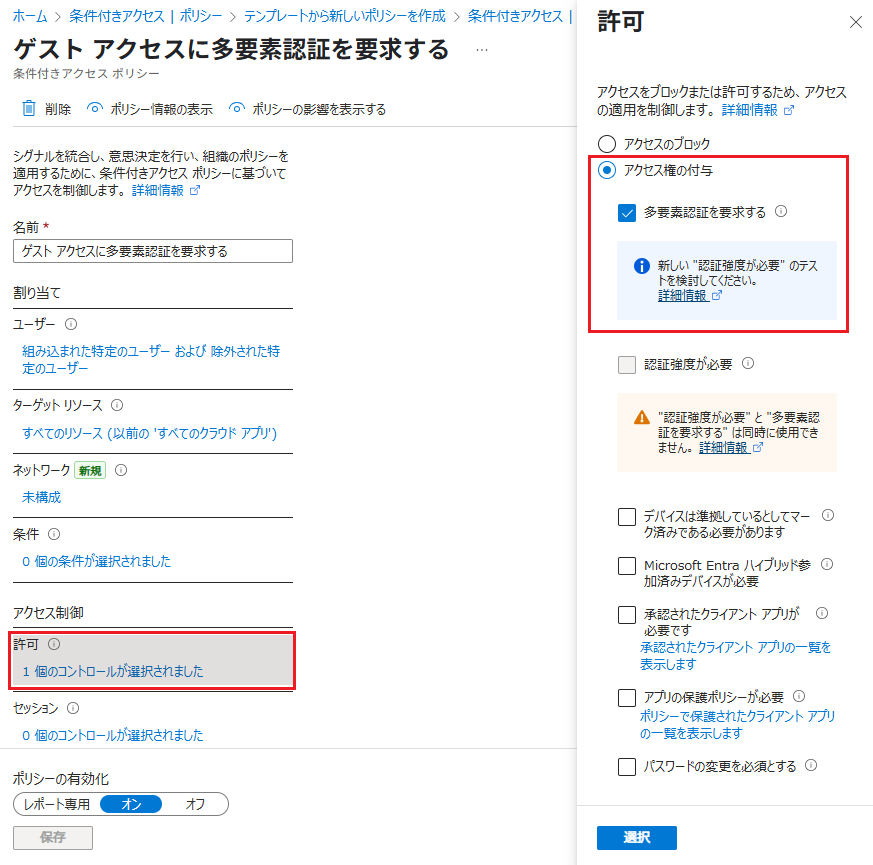

作成されたポリシーは、以下のようになっています。

割り当て:ユーザー

対象は、ゲストまたは外部ユーザー

対象外は、テナントの管理者(テンプレートを作成した際のアカウント)

アクセス制御:許可

アクセス権の付与が選択され、多要素認証を要求する にチェック

ポリシーの内容を確認しただけですので、× を押して 閉じてください。

注意

上記のような ゲスト専用 のポリシーが無い場合に、次章の 全ユーザーから ゲスト の除外 を行うと、ゲストには制限が掛からない状態になってしまうので、注意してください。

1-2. テナント内の全ユーザーから ゲスト を対象外にする

前提

冒頭でも紹介した 以下の記事の手順を構成していた場合は、テナント内の 全ユーザー(ゲストも含む)に対して、強力な耐フィッシングのある認証(WHfB / FIDO2 / TAP)が強制されています。

考え方

上記のポリシーの対象ユーザーから、ゲストアカウントを除外し、条件を緩めることで対処を行います。

このポリシーから ゲストアカウントが除外されますが、ゲストアカウントには 前章で構成した 多要素認証を要求する の許可ポリシーが 適用されることになるため、MFA レベルのセキュリティが 維持されます。

以下のように すべてのユーザー に 強力な耐フィッシングを強制しているポリシーを開いてから、対象外 のタブを開き、ゲストまたは外部ユーザー にチェックを入れます。

以上の設定によって、ゲストアカウントへの 強力な耐フィッシングの強制 が解かれて、前章で構成した MFA が強制されるようになります。

オプション

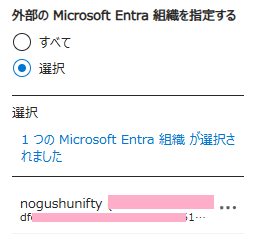

この時、緑枠の箇所にて、対象となる 外部テナント を制限することも可能です。

こうすることで、強力な耐フィッシングの認証から除外するのは、お付き合いのある会社のテナントのみ・・・ということも実現が出来ます。

2. 動作検証

1.外部テナントのユーザー へ招待を出します。

参考:公開情報

https://learn.microsoft.com/ja-jp/entra/external-id/b2b-quickstart-add-guest-users-portal?wt.mc_id=MVP_407731

2.外部テナントのユーザーにメールが届くため、招待の承諾を押します。

4.設定変更の 前 と 後 で振る舞いが変わります。

(設定変更前) ※条件付きアクセスで ゲストの除外をしていないとき

(設定変更後) ※ゲストを除外し、ゲストには MFA を強制した場合

以下のように 招待 をした側のテナントから、Microsoft Authentiator の登録を求められますので、手続きを進めます。

MFA の登録が完了すると、以下のように 招待をしたテナント側の マイアプリ 画面にサインインできました。

以後、このゲストアカウントを使って、招待をした側のテナントユーザーとコラボレーションが行えるようになりました。

参考

このほかに FIDO2 に関する記事を投稿しています。

こちらも あわせて参照ください。