ご注意

以下の公開情報で案内されている通り、MSIX アプリ アタッチは、2025年6月1日 に非推奨になることが発表されています。

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/app-attach-overview?wt.mc_id=MVP_407731

せっかく記事にしたのに~ とは思いますが、今後は アプリアタッチ を使いましょう。

※いずれ アプリアタッチ の記事も書かなければ・・・

はじめに

現在は、Azure Virtual Desktop (AVD) で、ホストプールと仮想マシンを作成する際に、どれだけシンプルな画面からデプロイさせられるか? を研究しています。

さらに、事前にゴールデンイメージを作成せずに、全自動でデプロイされ、利用者が接続する時には MSIXアプリが利用できるように構成することを目的としています。

その際には、いくつかのハードルがあったのですが、そこで得られたノウハウを記事にしていこうと思っています。以下のリンク先で シリーズ化 していますので併せて参照ください。

その中でも、この記事では、MSIXアプリアタッチ について説明しています。

MSIXアプリ とは

一言で言うと、Windowsのアプリを パッケージで1本化して 管理&展開をしやすくします。

実行時には アプリコンテナー で隔離され 他のアプリとの関係も排除され 独立して実行されます。そのため、1台のマシンに複数のアプリを導入した際の相性問題のようなことが発生しづらくなります。

まとめると、アプリの機能はそのままに、機動性、柔軟性、独立性 を高くすることができます。

MSIXアプリのアタッチ とは

MSIXアプリの、機動性・柔軟性・独立性をフルに活かして、AVD 上で動作させる仕組みです。

MSIXアプリを あらかじめ VHD, VHDX または CIM という仮想ディスクとして イメージ化しておき、ユーザーが VM を利用しようとしたときに、オンデマンドで 仮想ディスク を VM にマウントし MSIXアプリを利用できるようにします。

通常は、管理者が ゴールデンイメージ という VM の元となるイメージを作成する際に、イメージ内にアプリケーションをインストールしておく必要がありますが、OS のバージョンと アプリケーションの組み合わせの分だけ ゴールデンイメージを作成しておく必要があり、管理が煩雑になってしまうという課題もあります。

MSIXアプリのアタッチを活用すれば、実行環境としての VMイメージ と、複数の MSIXアプリ を分離して配備しておき、用途に応じて 自由に組み合わせて 利用者に提供できるようになります。

仮想ディスクは、OSの機能として VM起動中にオンデマンドで接続して利用できる仕組みになっています。

USBメモリをPCに挿入したら すぐに読み込めますが、それと同じような理屈になっています。

例えると、MSIX化したアプリを、1つずつ USBメモリに入れておき、必要なUSBメモリを 仮想マシンに接続して起動するという感じです。その接続を 自動的に割り当て(アタッチ)してくれている・・・という風に考えてもらうと良いと思います。

本記事の位置づけ

私が、MSIXアプリアタッチの動作検証を行った際には、主に 公開情報を読み解いて 作業をおこないましたが、あいまいな記述が多く 大変苦労しました。

技術的に理解して、それらを体系的にまとめて、記事にしようとした際に、以下の Microsoftのブログ記事をみつけました。大変わかりやすくまとめられています。

MSIXアプリアタッチの手順は、非常にボリューミーになるため、この記事へのリンクと 補足説明という形で記載させていただく事にしました。ご承知おきください。

MSIXアプリのアタッチ の動作要件

以下に重要な点を挙げました。

- AVD 上で動作します

- MSIXパッケージ(msixファイル形式) を イメージ化 (仮想ディスク形式) して、ファイル共有に配置しておく必要があります。

- ファイル共有は、各VM から参照できる必要があります。

- MSIXパッケージは、証明書で署名されている必要があり、 アタッチされる VM 側は、この証明書が「信頼されたユーザー」のストアに配布されている必要があります。

(必要要件)

https://jpwinsup.github.io/blog/2021/04/26/RemoteDesktopService/AVD/avd-how-to-deploy-msix-app-attach/#%E5%BF%85%E8%A6%81%E8%A6%81%E4%BB%B6

利用のための段取り

おおきく、3つの段取りに整理してみました。

1. MSIXアプリの作成

→ ここで作った環境をバックアップしておくと 繰り返し再利用が可能です。

2. MSIXアプリの配置

→ この処理で Windowsアプリから MSIXアプリを作成します。

3. MSIXアプリの配布から実行

→ 作成した MSIXアプリを AVDに展開できるように構成します。

1. MSIXアプリの作成

1-1. 作業環境の選定と手配

1-2. 証明書作成

1-3. 作業環境の準備

1-4. 通常アプリ を MSIX形式 でパッケージ化する

1-5. MSIXアプリ をイメージ化する(msix -> vhdx)

1-1. 作業環境の選定と手配

MSIXアプリを作成するための環境を用意する必要があります。

1つのWindowsアプリケーションをMSIX化する都度、クリーンな環境が推奨されます。

これを満たせる環境であれば、何でも良いのですが、決まっていないだけに 迷うところです。

私としては、以下の3通りを候補に挙げてみましたので、参考に手配頂ければと思います。

① Azure VM(Windows 10 Pro 22H2 Gen2)+日本語化

MSIXの動作を試すだけなら、新規で Azure VM をデプロイして使ってしまえば良く、手順さえ理解しておけば、必要な都度 新しい VM をデプロイすれば良いです。実は 手離れが良くて楽です。まずは、MSIXの動作を確認したいという場合なら、これで十分です。

② Azure VM(上記の①)と、Disk のスナップショットの併用

何種類かのMSIXアプリを作成する場合、①の方法だと、VMをデプロイする都度 日本語化の処理や MSIXツールのインストールが発生して手間になります。そのため、仮想ハードディスクのスナップショット の機能を使って、クリーンな作業環境のバックアップを作成しておき、毎回 スナップショットから作業環境に戻すことで、効率化することができます。

③ Hyper-V環境を利用する

Hyper-V上に仮想マシンを用意して、チェックポイントの機能で 都度 クリーンな作業環境に戻して再利用することができます。

本格的に運用する場合は、この方法が効率が良いと思いますが、初めから これを目指さなくても良いと思います。もし Hyper-V環境が手元にあり、操作方法も理解しているなら、初めから活用いただくのも手です。

Azure上に Hyper-V を構築する手順 も、過去に記事化していますので、試してみたい方は参照ください。

他にも、VMware や Oracle Virtual Box などのサードパーティのツールを使っても良いですし、とにかく MSIXアプリ を作成する都度、クリーンな Windows OS を使いなれた方法で準備する方法を考えていただければ OK という事です。

1-2. 証明書作成

MSIXアプリのアタッチでは、以下のタイミングで証明書が使われます。

- アプリのパッケージ化

- Azure Portal で アプリケーショングループに MSIXアプリを割り当てる

- アプリを VM 上で実行する

※いずれも、アプリをパッケージ化した時の証明書が必要です。

この章では、このための証明書を作成します。

まず、「1-1.」で準備した作業環境上で 自己署名証明書を発行します。

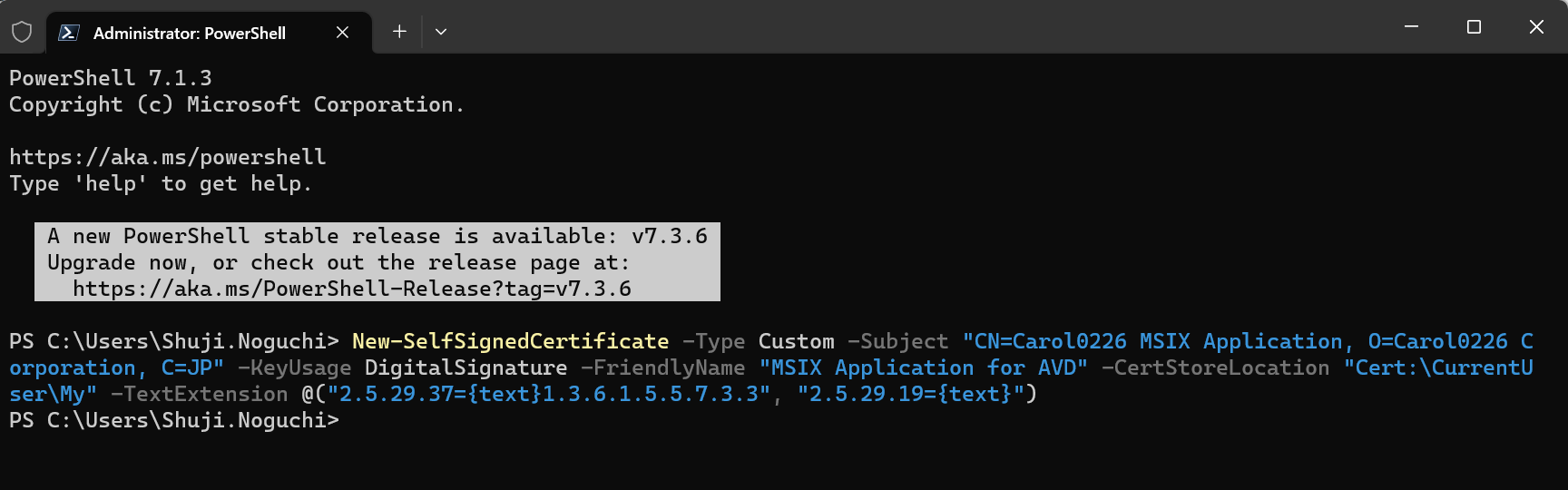

1. 以下の PowerShell をメモ帳などにコピーします。

このコマンドの元は、このサイト から引用しています。

New-SelfSignedCertificate -Type Custom -Subject "CN=Contoso Software, O=Contoso Corporation, C=US" -KeyUsage DigitalSignature -FriendlyName "Your friendly name goes here" -CertStoreLocation "Cert:\CurrentUser\My" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3", "2.5.29.19={text}")

2. 以下のパラメータを、修正例を参考にして 任意に修正します(それ以外の箇所は変更しない)

テスト目的なら、修正せずに使ってしまっても問題ありません。

【-Subject】

(修正前)"CN=Contoso Software, O=Contoso Corporation, C=US"

(修正例)"CN=Carol0226 MSIX Application, O=Carol0226 Corporation, C=JP"

【-FriendlyName】

(修正前)"Your friendly name goes here"

(修正例)"MSIX Application for AVD"

【修正後の全体象】

New-SelfSignedCertificate -Type Custom -Subject "CN=Carol0226 MSIX Application, O=Carol0226 Corporation, C=JP" -KeyUsage DigitalSignature -FriendlyName "MSIX Application for AVD" -CertStoreLocation "Cert:\CurrentUser\My" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3", "2.5.29.19={text}")

3. 作業環境上で PowerShell(管理者)を開いて貼り付け、実行します。

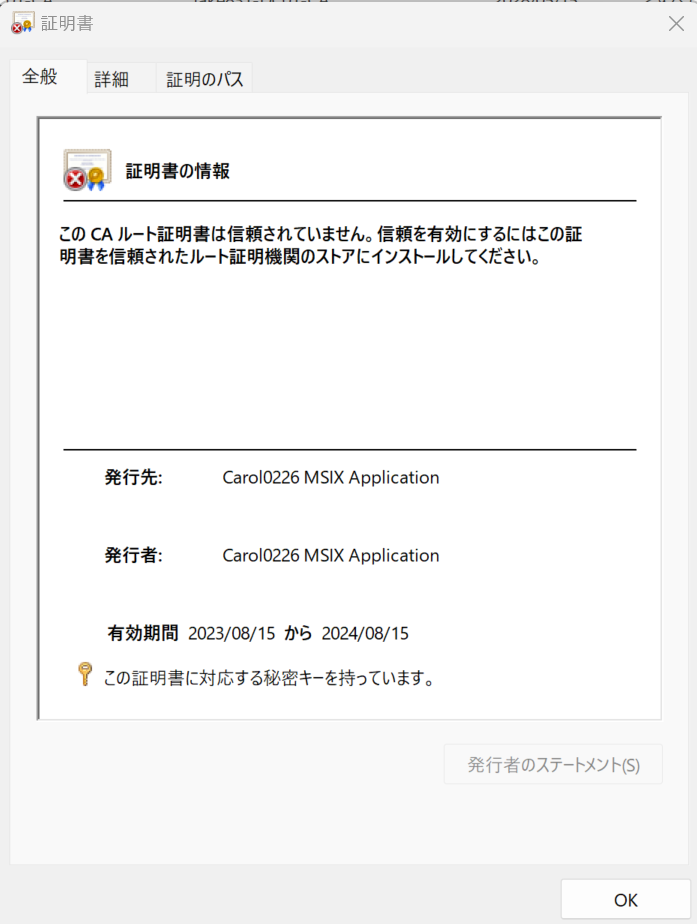

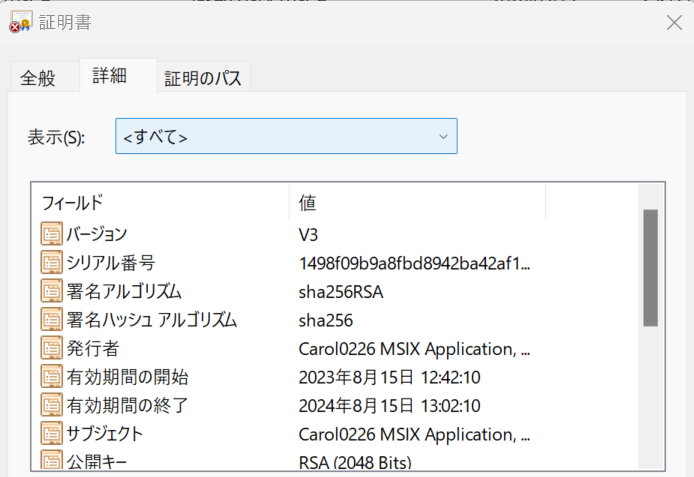

4. 作成した証明書は、「ユーザー証明書の管理 (Certmgr.msc)」ツールで確認できます。

(参考)証明書をダブルクリックして表示させると、以下のようになっています。

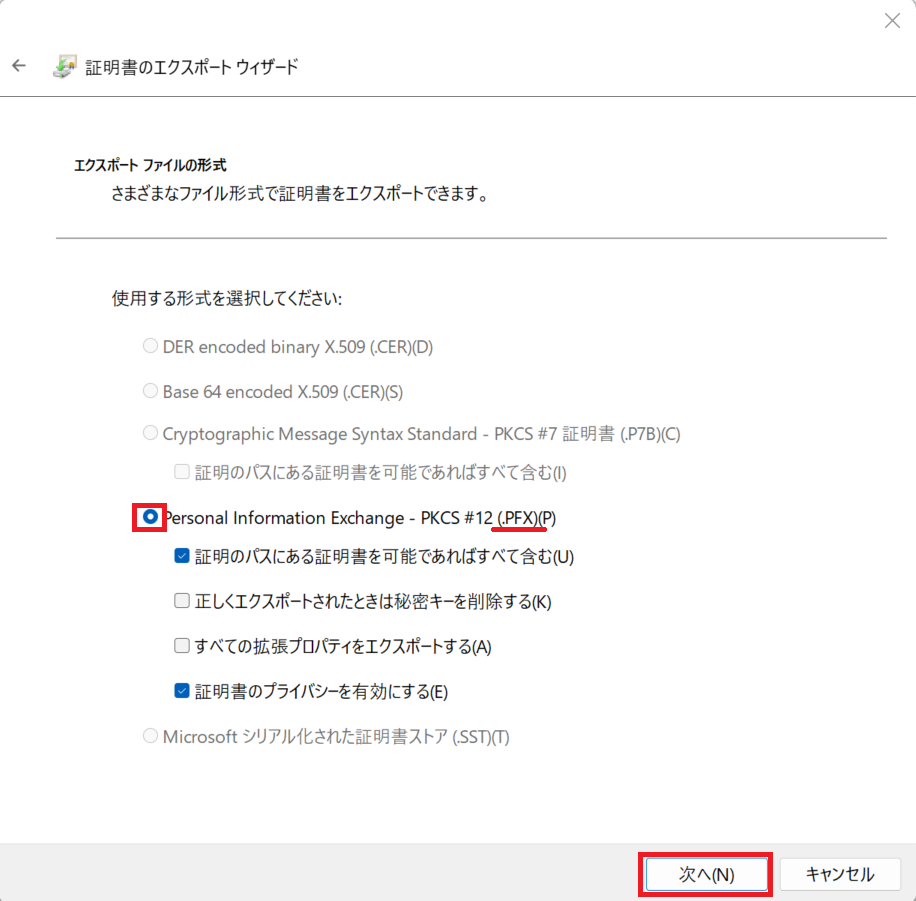

5. この証明書を AVD に配布するためにエクスポートします。

6. この証明書が MSIXパッケージを実行する際に 参照されるように「信頼されたユーザー」の証明書ストアに移動しておきます(個人ストアから、信頼されたユーザーストアへドラッグ&ドロップできます)

※個人ストアのままだと、MSIXパッケージ用とはみなされません。注意しましょう。

1-3. 作業環境の準備

引き続き、「1-1.」で作成した作業環境で操作を続けます。

- 以下の 公開情報 に記載されているコマンドを実行します。

Windows Update などのバックグラウンド処理があると、MSIXアプリ作成時の妨げになるため、停止しておく必要があります。

rem Disable Store auto update:

reg add HKLM\Software\Policies\Microsoft\WindowsStore /v AutoDownload /t REG_DWORD /d 2 /f

Schtasks /Change /Tn "\Microsoft\Windows\WindowsUpdate\Scheduled Start" /Disable

rem Disable Content Delivery auto download apps that they want to promote to users:

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\ContentDeliveryManager /v PreInstalledAppsEnabled /t REG_DWORD /d 0 /f

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\ContentDeliveryManager\Debug /v ContentDeliveryAllowedOverride /t REG_DWORD /d 0x2 /f

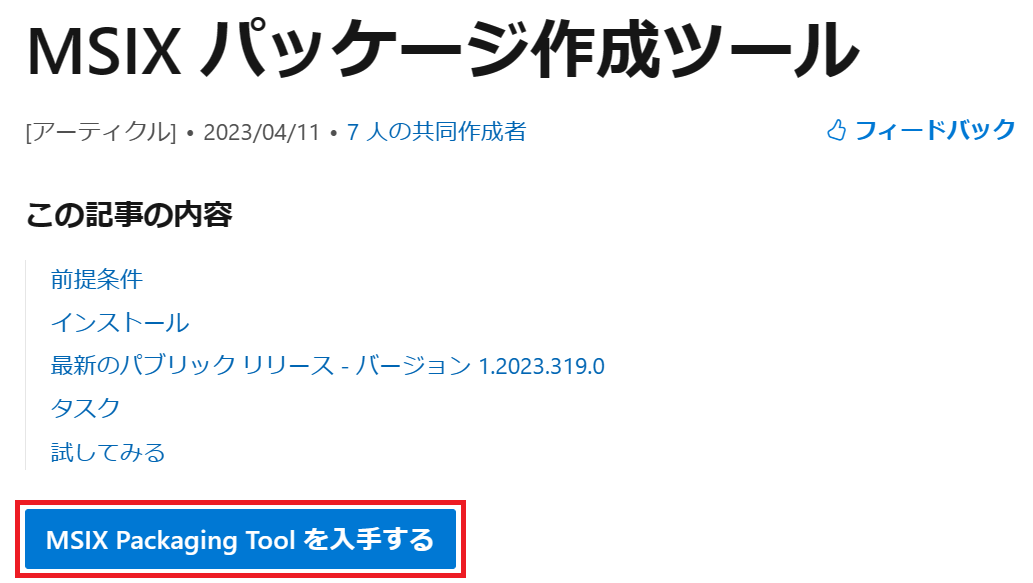

2. 以下のサイトへアクセスして「MSIX Packaging Tool を入手する」を押します。

https://learn.microsoft.com/ja-jp/windows/msix/packaging-tool/tool-overview?wt.mc_id=MVP_407731

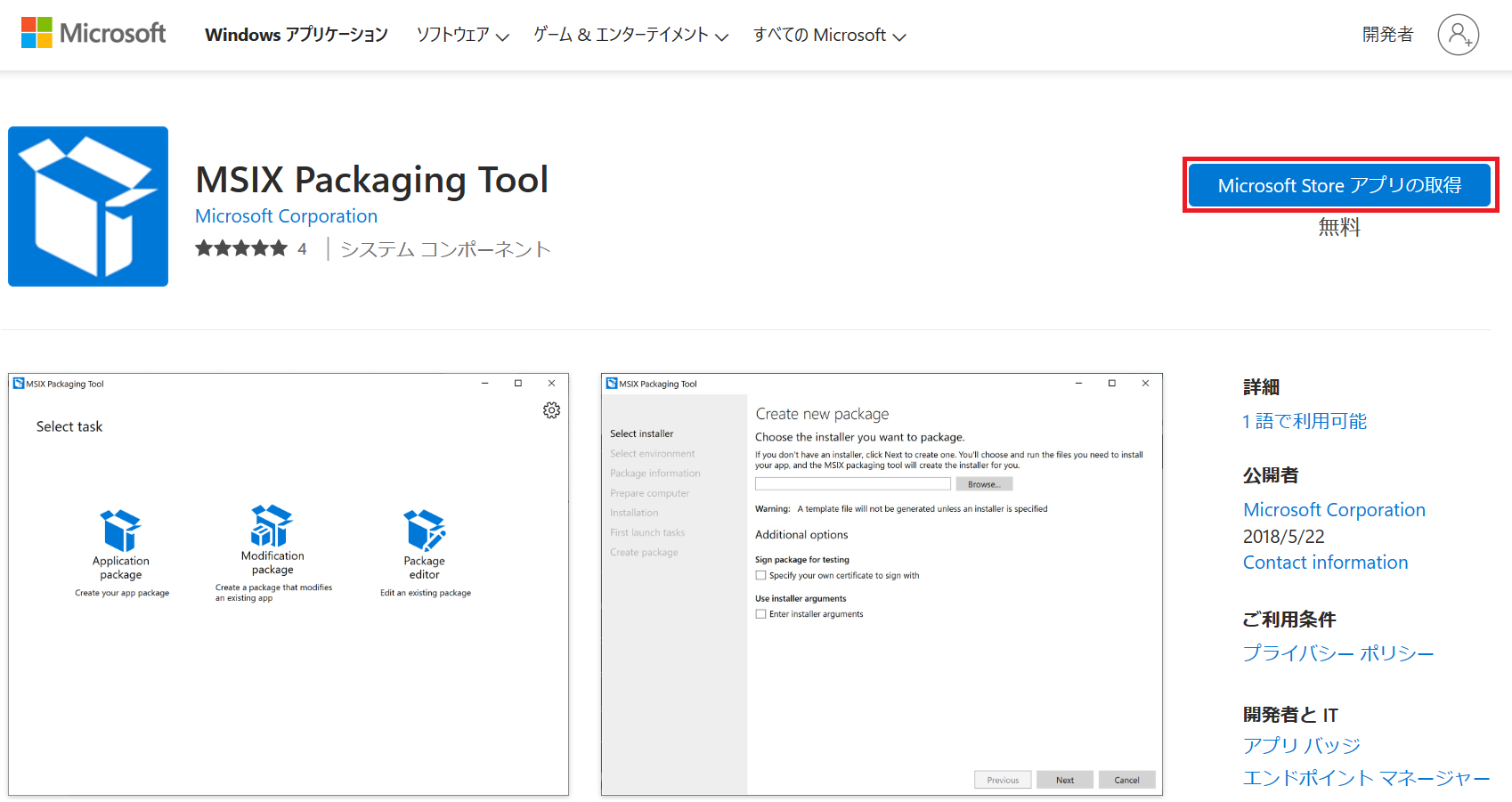

3. 以下の画面で、「Microsoft Store アプリの取得」を押します。

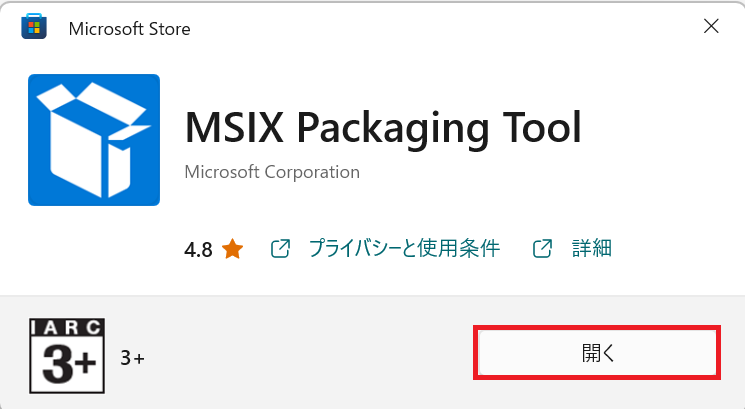

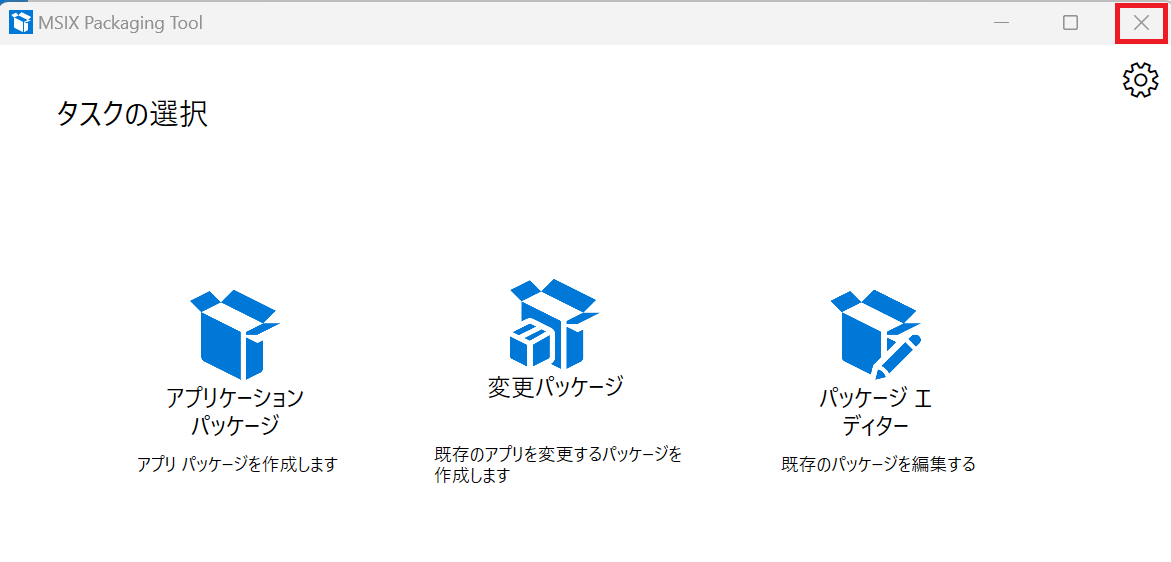

以下の画面がひらけば「OK」なので、「X」を押して 一旦 ウィンドウを閉じます。

この状態で、作業環境の準備が整ったので、Cドライブのバックアップを取得してください。

※バックアップは、VMのスナップショットや Hyper-Vのチェックポイント等で取得してください。

1-4. 通常アプリ を MSIX形式 でパッケージ化する

引き続き、「1-1.」で作成した作業環境で操作を続けます。

以下に、何種類かのアプリを MSIXでパッケージする手順のリンク先を紹介しますので、これを参考にして アプリを MSIX形式 でパッケージ化してください。

- Azure PowerShell v7

- Visual Studio Code

- Google Chrome ※Chromeは私が書いた記事です。💡おススメ!

1-5. MSIXアプリ をイメージ化する(msix -> vhdx)

引き続き、「1-1.」で作成した作業環境で操作を続けます。

この章では、前章で作成した MSIXパッケージをイメージ化します。

-

Cドライブ配下に、以下のように msix というフォルダを作成し、前章で作成したパッケージを移動しておきます(フォルダ名は任意)

-

以下のサイトの「前提条件」で紹介されている MSIXMGRツール を作業環境にダウンロードします。

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/msix-app-attach-create-msix-image?tabs=vhdx?wt.mc_id=MVP_407731#prerequisites

-

ダウンロードした ZIPファイルを解凍します。

以下は、Cドライブ配下に msixmgr というフォルダを作って 解凍し x64フォルダを開いた様子。

-

以下のコマンドを実行します。

cd C:\msixmgr\

cd x64

.\msixmgr.exe -Unpack -packagePath "C:\msix\GoogleChrome_1.0.0.0_x64__gt68tsy8y2y8w.msix" -destination "C:\msix\GoogleChrome.vhdx" -applyACLs -create -fileType vhdx -rootDirectory apps

6.以下の通り、.vhdx ファイルが出来ていれば OK です。

(Azure Virtual Desktop 用の MSIX イメージを作成する)

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/app-attach-create-msix-image?wt.mc_id=MVP_407731&tabs=vhdx

2. MSIXアプリの配置

MSIXアプリ(vhdx) をファイル共有に配置します

2-1. ファイル共有について

MSIXアプリ を配置するための ファイル共有 は ドメインに参加されていて NTFSと共有の権限管理を行えることが要件になっていて、以下の4つの仕組みから選択することが一般的と思います(おそらくSMB+Kerberos認証に対応しているストレージであれば良いのでしょう)

- Windows Server のファイルサーバー の機能 で提供される ファイル共有

- Azure ストレージアカウントの Azure Files で提供される ファイル共有

- Azure NetApp Files で提供される ファイル共有

- Windows Server と Azure Stack HCI で構成した 記憶域スペースダイレクト で提供された ファイル共有

今回の検証では、AVD の一般的な構成であり、コストも安価となる Azure ストレージアカウントのファイル共有を選択することにしました。

Windows ファイルサーバーを使う場合、ADサーバー と同居させて構築すればコスト安ではありますが、ファイルサーバーを独立させたり、冗長化したりを考えると Azure Files の方が安価になると思います。

そのため、検証用途なら Windowsファイル共有もあると思いますが、本番運用で採用されるのかは疑問であり、あえて記事化する意味も無くなってしまうと思い、採用しませんでした。とにかくMSIXアプリアタッチ の機能を動かしてみたいという人は、Windowsファイルサーバーでやってみるのも手かと思います。

2-2. Azure Files を構成し、ドメインに参加する

この ファイル共有 の準備は、当初 それほど難しく考えていなかったのですが、これが 思っていたよりも大変でした。

この記事と一緒に掲載できないほどのボリュームとなったため、以下の記事で説明しています。

この記事で Azure Files の構成とドメイン参加 までを実施してください。

2-3. 作成したファイル共有を MSIXアプリアタッチ 向けに権限設定する

-

ロール設定で、検索窓に「記憶域」と入力し、「記憶域ファイルデータの SMB 共有の管理者特権の共同作成者」を選択して、「次へ」を押します。

-

以下の画面の番号を参考に、以下のグループやメンバーを選択します。

なお、「オンプレミスから同期されたセキュリティグループ」に、あらかじめ オンプレミスのコンピューターや ユーザーを所属させておきます。

| アカウント | アカウントの種類 | 所属するリソース |

|---|---|---|

| AVDSessionHosts | オンプレミスから同期された セキュリティグループ | セッションホストのコンピューターオブジェクト |

| AVDValidationUsers | オンプレミスから同期された セキュリティグループ | AVDへ接続するユーザー |

| noguchisu | Azure AD ユーザー | グローバル管理者 |

※「nogushu」は、各テナントのグローバル管理者 に読み替えてください。

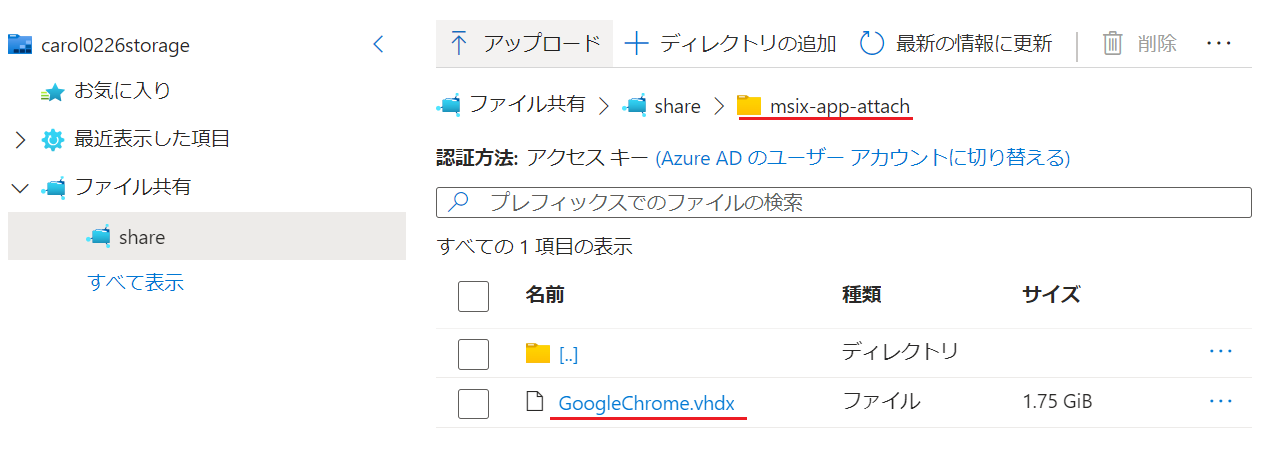

5.以下の通り、ファイル共有の画面で、「+ディレクトリの作成」を選択します。

6.以下の通り、MSIXアプリアタッチ用の ディレクトリ名を設定して「OK」を押します。

7.以下の通り、作成した ディレクトリを開き、「↑アップロード」を押します。

8.以下の通り、赤枠内に 作成した MSIXアプリ(.vhdx) をドラッグ&ドロップし、「アップロード」を実行します。

9.アップロードが完了し、以下のような画面になっていれば OK です。

(MSIX アプリのアタッチ用にファイル共有を設定する)

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/app-attach-file-share?wt.mc_id=MVP_407731

3. MSIXアプリの配布から実行

MSIXアプリを AVD 上の VM で実行できるようにするには、以下のアクションが必要です。

3-1. VM へ 証明書を GPO で配布する

3-2. MSIXアプリを AVDのホストプールに登録する

3-3. MSIXアプリを AVD のアプリケーショングループに登録する

3-1. VM へ 証明書を GPO で配布する

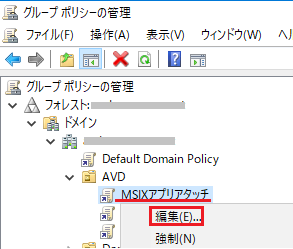

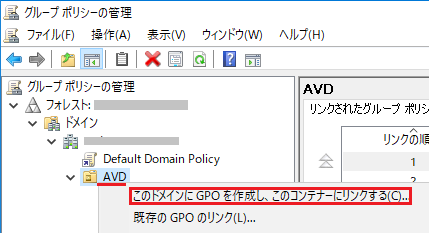

ドメインコントローラーで操作します。

-

「グループポリシーの管理」ツールを開き、セッションホストが配置されている OU を右クリックして「このドメインに GPO を作成し、このコンテナーにリンクする」を選択

※下図の場合は、AVD という名称の OU 配下に セッションホストのコンピューターオブジェクトが配置してあります。

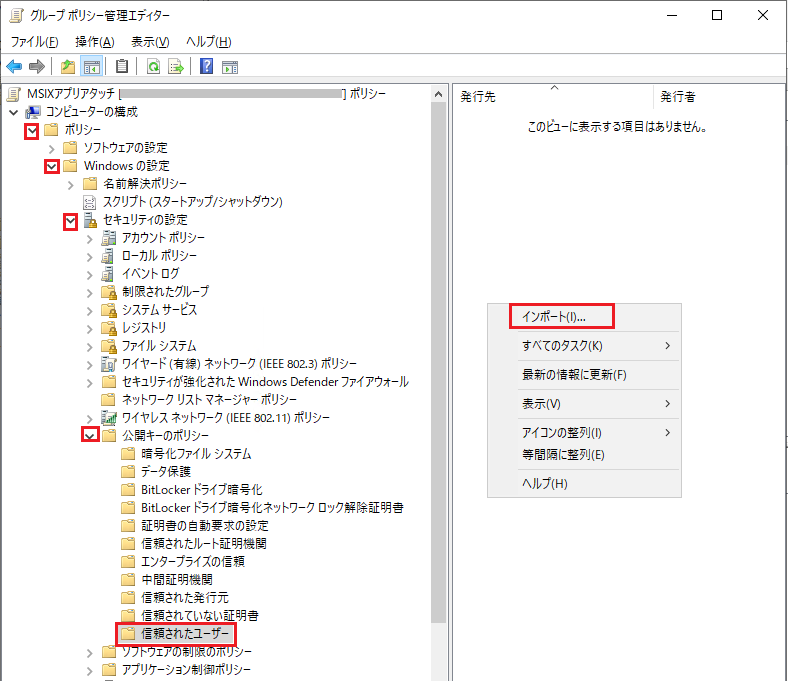

-

下図では まず、緑枠で pfxを選びます。

すると、拡張子が pfxファイル を指定できるようになるので MSIXアプリの署名に使用したものとおなじ 証明書(.pfx) を指定して「開く」を押します。

以上で、GPO によって AVD OU 配下にあるコンピューターの 信頼されたユーザー ストアに MSIXアプリ用の証明書が 自動配布されます。

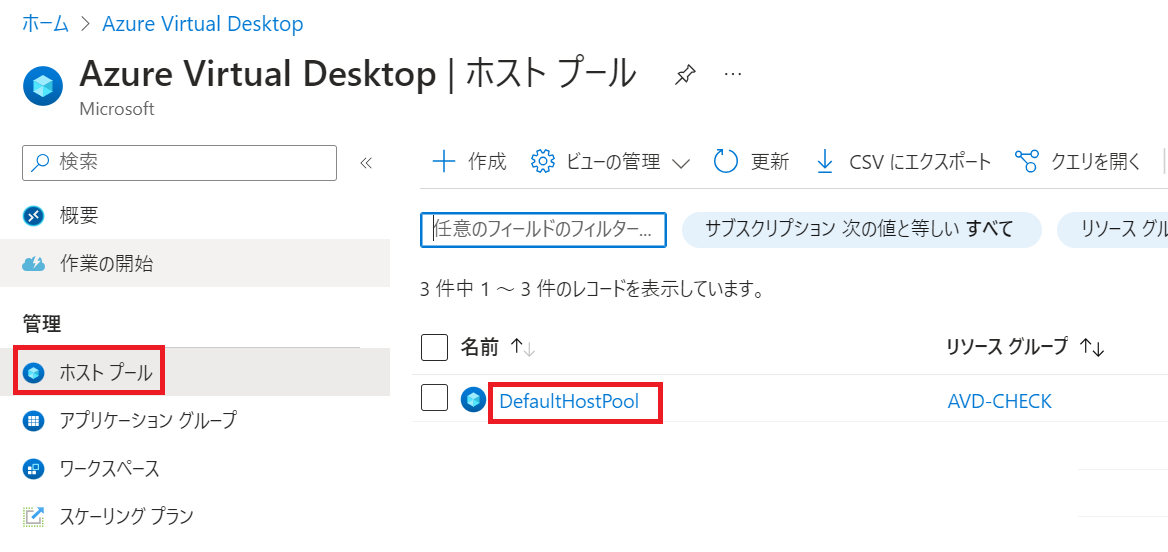

3-2. MSIXアプリを AVDのホストプールに登録する

-

コピーした URL をメモ帳などに貼り付けして、以下を参考に 書き換えます。

(変更前)https://carol0226storage.file.core.windows.net/share/msix-app-attach/GoogleChrome.vhdx

(変更後)\\carol0226storage.file.core.windows.net\share\msix-app-attach\GoogleChrome.vhdx

ホストプール内の VM が起動されており、更に 証明書が信頼されたユーザーのストアにインポートされていないと、MSIXイメージの追加ができないので、注意してください。

上記の要件を満たせていない場合は、以下のように 「利用可能な仮想マシンが含まれていません」と表示されます。その場合は、VMの電源と証明書の2点について 確認してください。

-

「+追加」を押したあと、以下のように「MSIXパッケージの追加」の画面が表示されれば OK です。赤枠内に 先ほど メモ帳で編集した MSIXアプリ のパスを貼り付けます。

-

もし パスの入力を誤った場合は、以下のように表示されます。

その場合は、パスのスペルミス、ファイル共有のアクセス権の設定ミス などを疑ってみてください。

※該当のセッションホスト に、RDP接続して イメージパスの共有フォルダにアクセスできるかどうかでも切り分けできます。 -

パスが正しく入力され セッションホストから vhdxファイルへのアクセスが確認できたら、以下の画面になるため、追加項目を入力&選択して「追加」を押します。

以上で、MSIXアプリを アタッチするための構成が完了しました。

(MSIX イメージをホスト プールに追加する)

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/app-attach-setup?tabs=portal&pivots=msix-app-attach&wt.mc_id=MVP_407731#add-an-msix-image-to-a-host-pool

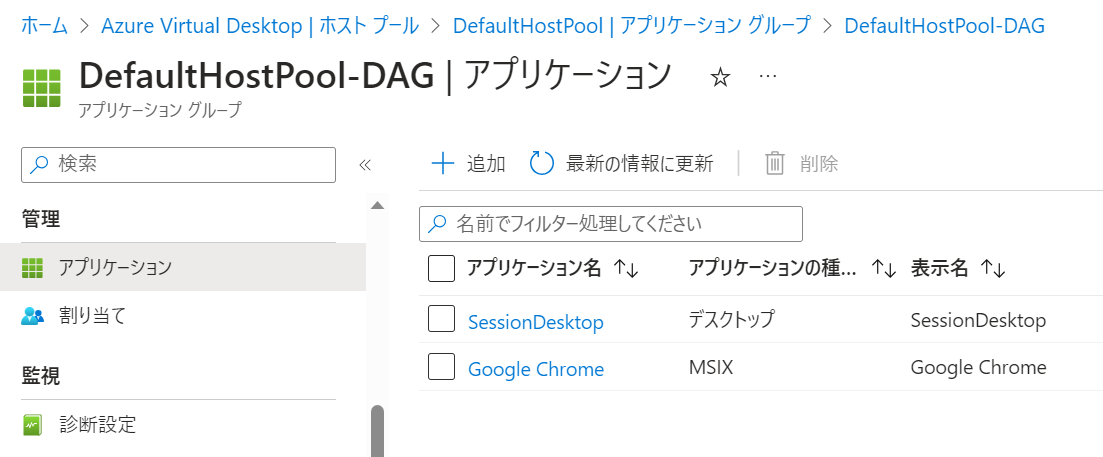

3-3. MSIXアプリを AVD のアプリケーショングループに登録する

最後に、利用者と MSIXアプリの紐づけを行います。

※これを行わないと、AVDのデスクトップ上に MSIXアプリが表示されません。

-

以下の通り、ホストプール画面で「アプリケーショングループ」を選択し MSIXアプリを割り当てたいホストプールを選択します(ここで選択したホストプール上で、割り当てた MSIXアプリが使用できるようになります)

-

以下の画面で、緑枠 のリストで 登録されている MSIXアプリを選択できます。

赤下線部分で アプリの名称等を決めて「保存」を押します。

(MSIX アプリをアプリケーション グループに公開する)

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/app-attach-setup?tabs=portal&pivots=msix-app-attach&wt.mc_id=MVP_407731#publish-an-msix-application

なお、私が確認する限りは、MSIX版の Chrome の初回起動時に デスクトップ上に ショートカットアイコンが自動作成されますが、このリンク先には Chrome がなくて リンク切れです。

Chromeの初回起動処理が MSIXを意識していないために このような振る舞いになります。

本来は、このショートカットが作成されないようにするとか、作成されたら自動削除されるような処理と組み合わせた方が理想的ですが、まだ その方法まで解明できていません。

参考

AVDセッションホストのディスク構成

AVDの利用者に ホストの管理者権限を付与すると 下図の通り「ディスクの管理」を表示できます。

以下の図では、赤枠が MSIXアプリアタッチによって割り当てられた vhdxディスクということになります。

なお、緑枠は FSLogix の機能で割り当てられた プロファイルコンテナー です。

URL

本記事執筆の際に、参考にさせていただいサイト