はじめに

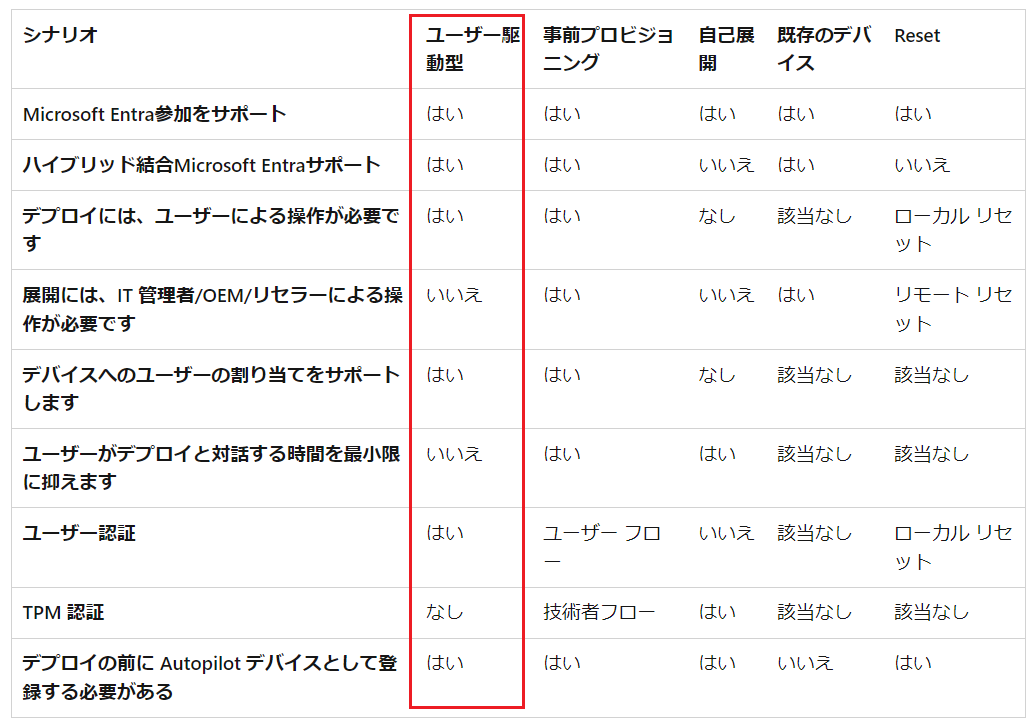

Windows Autopilot には、いくつかのシナリオがあります。

この記事では、そのなかから ユーザー駆動モード のシナリオについて 公開情報のチュートリアルに沿って画面キャプチャ付きで、手順を紹介しています。

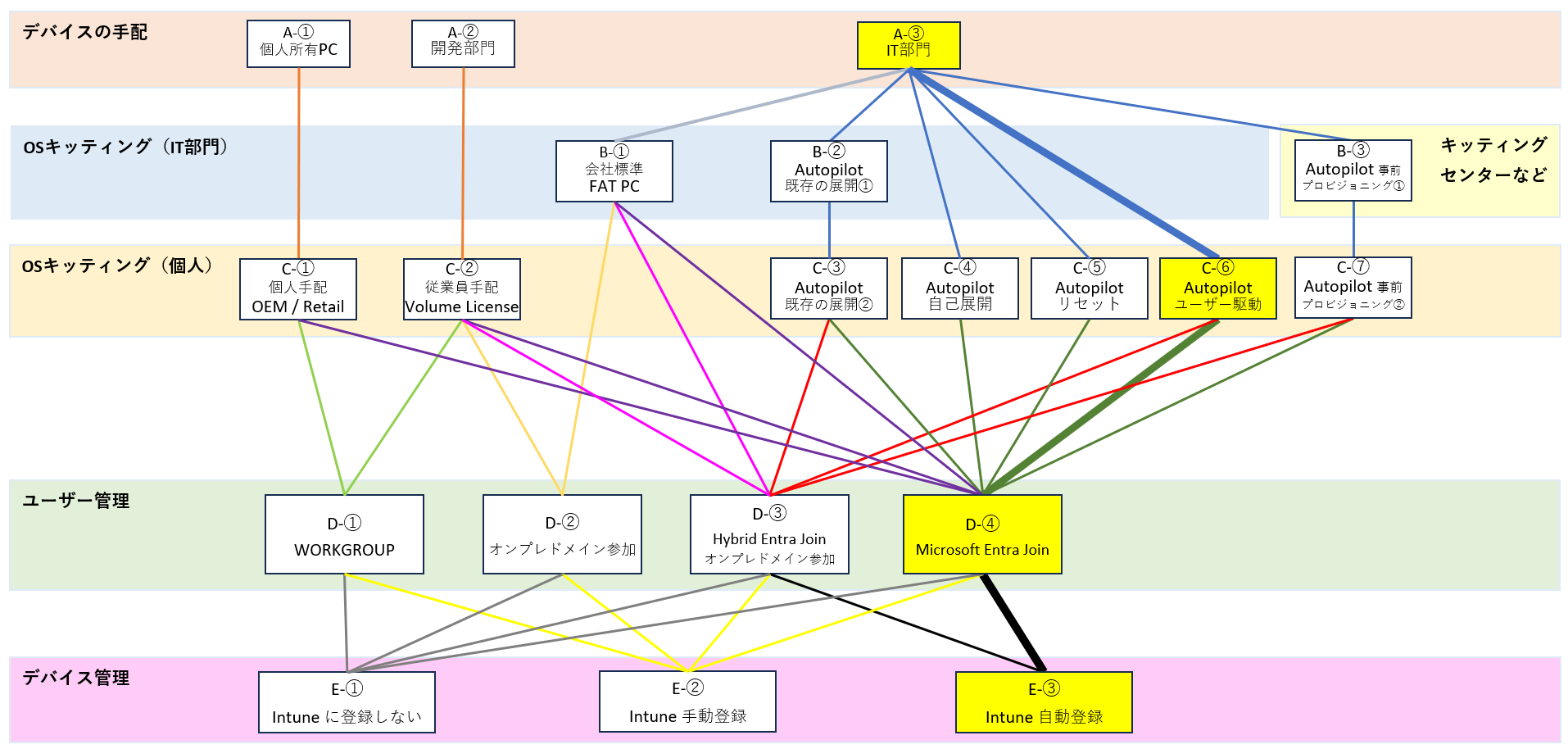

※上記のサイトより抜粋。下図の赤枠のパターンのシナリオです。

本手順の位置づけ

私が Microsoft Entra 関係で記載している記事で共通で使っている表です。

私なりに、機能を分類して コンポーネント に分割しています。

このうち、本手順は、以下のエリアが対象となります。

| 分類 | コンポーネント | 備考 |

|---|---|---|

| デバイスの手配 | A-③ IT 部門 |

IT 部門がデバイスを購入する |

| OSキッティング (個人) |

C-⑥ Autopilot ユーザー駆動モード |

デバイスを利用者へ直接受け渡し 利用者の手元で展開を実施 |

| ユーザー管理 | D-④ Microsoft Entra Join |

Autopilot の工程の中で、 自動的に Join される |

| デバイス管理 | E-③ Intune 自動登録 |

MDM の自動登録の構成によって、 Intune にも自動登録される |

オンプレミス Active Directory へ参加させる場合は、以下の記事を参照してください。

[ADDS] ドメイン参加の Autopilot(FIDO2も対応)

https://qiita.com/carol0226/items/d849bb4bb345051f0727

※上記の記事は、構成が複雑で難易度が高いため、先に 本記事(Entra Join)で Autopilot の動作を理解してから、オンプレドメインの方式へステップアップすることをお勧めします。

シナリオ:ユーザー駆動モードについて

ユーザー駆動モードの特長として、メーカーから出荷された PC を、IT 管理者の手を介さずに、直接 利用者に渡すことが可能です。利用者が PC を初回起動した際に、Autopilot によるキッティングが実施されます。

利用者が 以下のアクションを実施することによって Autopilot が実行されます。

(利用者によるアクション)

- デバイスの電源をオンにする。

- 言語、ロケール、キーボード レイアウトを選択する。

- デバイスを 有線 または 無線 ネットワークに接続する。

- エンド ユーザーの Microsoft Entra 資格情報を使用して Microsoft Entra ID にサインインする。

(行われる処理内容 - デバイス ESP フェーズ)

- デバイスを Microsoft Entra ID に参加

- Intune にデバイスを登録

- アプリケーション(システム割り当て)のインストール

- BitLocker や Windows Hello for Business などのデバイス構成ポリシーを適用

- コンプライアンスポリシーの適用

- 登録状態ページ (ESP) によって、利用者が すぐに デバイスを利用できるかどうかを制御

(行われる処理内容 - ユーザー ESP フェーズ)

- アプリケーション(ユーザー割り当て)のインストール

- ポリシー(ユーザー割り当て)の適用

公開情報:ユーザー駆動モード

以下の HP 社 の Autopilot の説明記事が 図解されていて判りやすいです。

この購入&展開の仕方を実現したい場合に、Intune 管理センター側で実施しておくべき設定内容が "ユーザー駆動モード" のシナリオ という事になります。

前提となる環境

以下の3つの条件があります。

① Windows デバイス(10 または 11 , Professional Edition 以上)

② Windows デバイスが インターネットに接続されていること

③ Autopilot が利用可能なライセンスを保持していること

① Windows デバイス

以下のいずれかの方法で、Windows デバイス を手配してください。

- 物理デバイス

物理デバイスを用意するのが一番です。

- 仮想マシン

物理デバイスが用意できない場合、Hyper-V や VMware , Oracle Virtual Box などの仮想基盤を使って、仮想マシンを使って用意することも可能です。

※私が検証してみたところ、OS が 評価版 でも Autopilot や Intune は動作しました。

- Azure 上 の Hyper-V を用いた Hyper-V 仮想マシン

物理デバイスが一切用意できない場合は、以下の記事を参考に Azure 上に Hyper-V 環境を構築して Nexted Virtualization 構成にすることで、仮想マシンを用意できます。この手順で Hyper-V を構築したあとに、上記の「Hyper-Vへ Windows 10 / 11 をインストールする」の記事を参考に Windows 10 / 11 を手配してください。

2024/3/24 追記

上記の Nested VM の記事だけでは、Autopilot の検証には不足があります。

以下の構成を追加で実施してください。

① NAT の構成

上記の記事では、プロキシ を使った構成ですが、これでは Autopilot は動作しません。内部スイッチ を構成して、NAT を使うように構成する必要があります。

② DHCP サーバーの構成

NAT を使うだけだと、ゲストには 手動で 固定 IP を付与する必要があります。Autopilot を実行するために リセット を掛けると 固定 IP もリセットされてしまうため、IP アドレスを失う事になるため、Autopilot が発動できません。内部スイッチ内に DHCP サーバー を追加で構成する必要があります。

参考記事:How to Setup Nested Virtualization for Azure VM/VHD

https://techcommunity.microsoft.com/t5/itops-talk-blog/how-to-setup-nested-virtualization-for-azure-vm-vhd/ba-p/1115338

上記とは別の案ですが、クライアント OS で Hyper-V を動かすと、Default Swtich というものが自動構成されます。これを使うと NAT と DHCP が自動的に提供されるので、上記の回避策となるかもしれません。

公開情報:Hyper-V を使用して仮想スイッチを作成して構成する

https://learn.microsoft.com/ja-jp/windows-server/virtualization/hyper-v/get-started/create-a-virtual-switch-for-hyper-v-virtual-machines?wt.mc_id=MVP_407731&pivots=windows&context=%2Fvirtualization%2Fhyper-v-on-windows%2Fcontext%2Fcontext&tabs=hyper-v-manager

② Windows デバイスが インターネットに接続されていること

有線LAN、無線LAN どちらでも構いません。

何らかの方法で インターネットへの接続を実施してください。

③ Autopilot 利用のために必要なライセンス

以下の ③-1 または ③-2 のライセンス要件があれば、Autopilot を利用できます。

(③-1. 必要な単発のライセンス)※以下の 両方のライセンスが必要です。

- Microsoft Entra ID P1 以上

- Microsoft Intune サブスクリプション (または代替 MDM サービス)

(③-2. 必須のライセンスを包含する上位のライセンス)※以下のいずれか1つがあれば OK です。

- Microsoft 365 Business Premium サブスクリプション

- Microsoft 365 F1または F3 サブスクリプション

- Microsoft 365 Academic A1、A3、または A5 サブスクリプション

- Microsoft 365 Enterprise E3 または E5 サブスクリプション

- Enterprise Mobility + Security E3または E5 サブスクリプション

- Intune for Education サブスクリプション

チュートリアルに沿った構築手順

Setp 1:Windows の自動 Intune 登録を設定する

公開情報チュートリアルの Step 1 は、以下の処理を実現するための手順です。

| 分類 | コンポーネント |

|---|---|

| 管理 | D-④ Microsoft Entra Join |

| デバイス管理 | E-③ Intune 自動登録 |

以下の私の記事に記載されているとおり、「Windows デバイスが Intune に自動登録可能な環境」になっていることと同じ意味です。ライセンスや MDM の構成も含めて、この記事の通りとなるように構成してください。

上記の記事に記載されているとおり、一度 Windows デバイスを Microsoft Entra Join させてみて、Intune へ自動登録されることを確認しておくことをお勧めします。そうすることで、後々の手戻りの発生を防ぐことができます。

(公開情報のチュートリアル : Step1)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-automatic-enrollment?wt.mc_id=MVP_407731

Step 2:ユーザーがデバイスを Microsoft Entra ID に参加できるようにする

この章は、設定値の確認程度で OK です(既定値のままなら大丈夫)

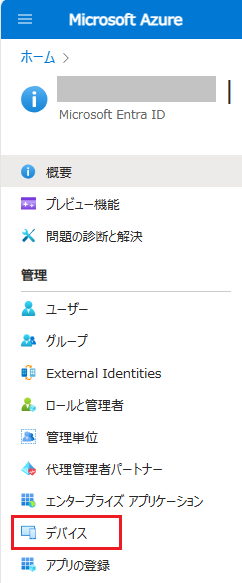

Azure Portal へグローバル管理者アカウントでサインインして、Microsoft Entra ID を開きます。

「デバイス」を開きます。

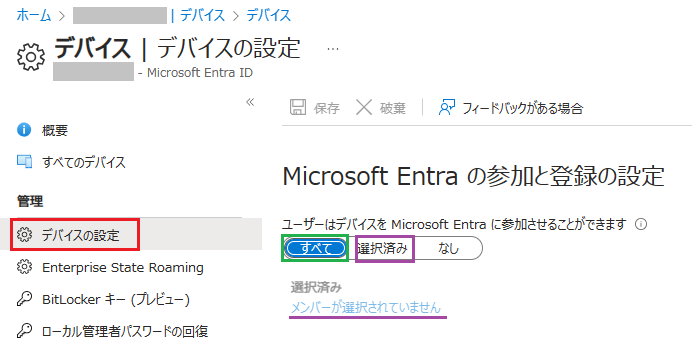

「デバイスの設定」を開き「Microsoft Entra の参加と登録の設定」が「すべて(緑枠)」か「選択済み(紫枠)」になっていることを確認します。「選択済み」の場合は、紫下線部で選択されているグループのユーザーのみが、Autopilot を実行することが可能となりますので、ユーザーを確認しておいてください。

この設定「なし」の場合は、Autopilot を利用できないので、注意してください。

(公開情報のチュートリアル : Step 2)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-allow-users-to-join?wt.mc_id=MVP_407731

Step 3:デバイスのシリアルを Autopilot に登録する

本運用時は、ハードウェアメーカーから Autopilot 用の ハードウェアハッシュの情報を提供してもらい、Intune 管理センターにアップロードします。そうすることで、メーカーから出荷された PC を Autopilot の対象にすることができます。

例えば、HP のパソコンの場合ですが、以下のサイトの後半の方に、デバイス ID 発行についての説明が記載されています。

このように、利用する PC メーカーから情報を入手して対応する必要があります。

Surafce の場合は、以下の公開情報に説明されています。

しかし、事前に Autopilot を検証する際に 新品の PC を使う訳にはいかないため、既存の PC や 仮想マシン を使うことになります。

Step 3 では、既存 PC や 仮想マシン を使って Autopilot の検証をする際に、ハードウェアハッシュ を取り出す方法が説明されています。

Step 3-1. ハードウェアハッシュ を取得する

1.手配した Windows デバイスから、ハードウェアハッシュ を取得します。

取得の方法は、以下の公開情報に記載されている通り、いくつかあります。

https://learn.microsoft.com/ja-jp/autopilot/add-devices?wt.mc_id=MVP_407731#collect-the-hardware-hash

この記事では、2番目のPowerShell で シリアルを取得する方法を紹介します。

https://learn.microsoft.com/ja-jp/autopilot/add-devices?wt.mc_id=MVP_407731#powershell

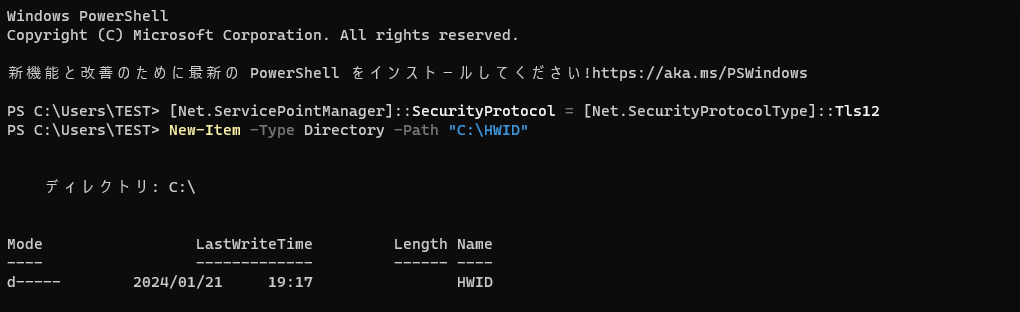

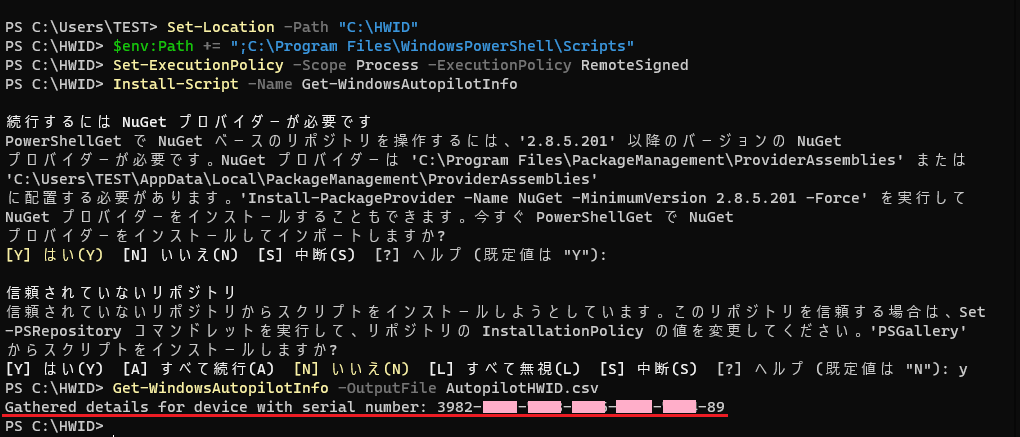

2.目的の PC にサインインして、PowerShell(管理者)を開いて、以下のスクリプトを実行します。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

New-Item -Type Directory -Path "C:\HWID"

Set-Location -Path "C:\HWID"

$env:Path += ";C:\Program Files\WindowsPowerShell\Scripts"

Set-ExecutionPolicy -Scope Process -ExecutionPolicy RemoteSigned

Install-Script -Name Get-WindowsAutopilotInfo

Get-WindowsAutopilotInfo -OutputFile AutopilotHWID.csv

(実行結果)

上記の赤下線部に、デバイスのシリアルナンバーが表示されます。

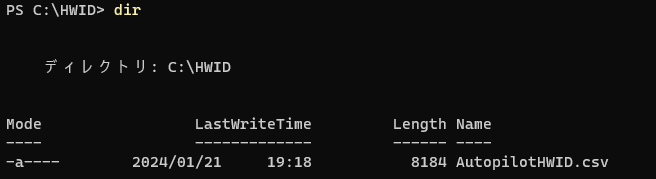

上記の AutopilotHWID.csv ファイルが出力されています。

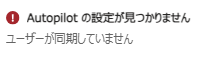

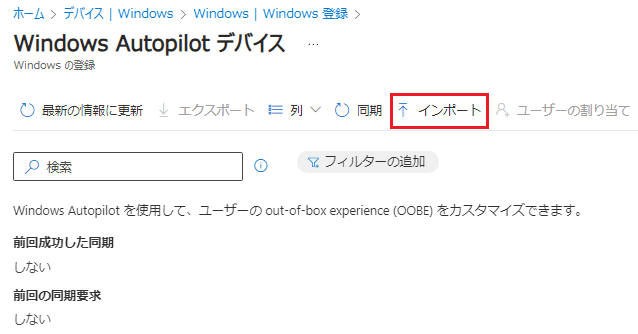

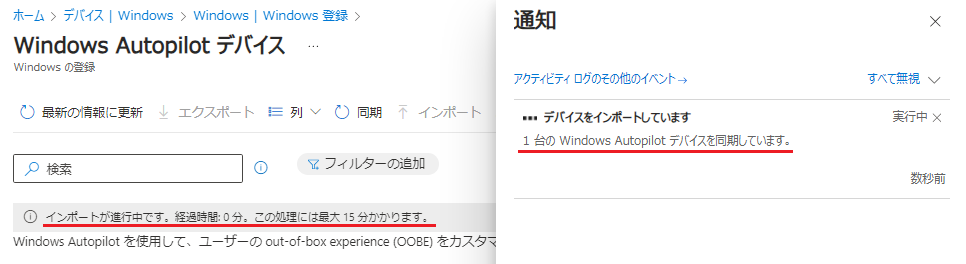

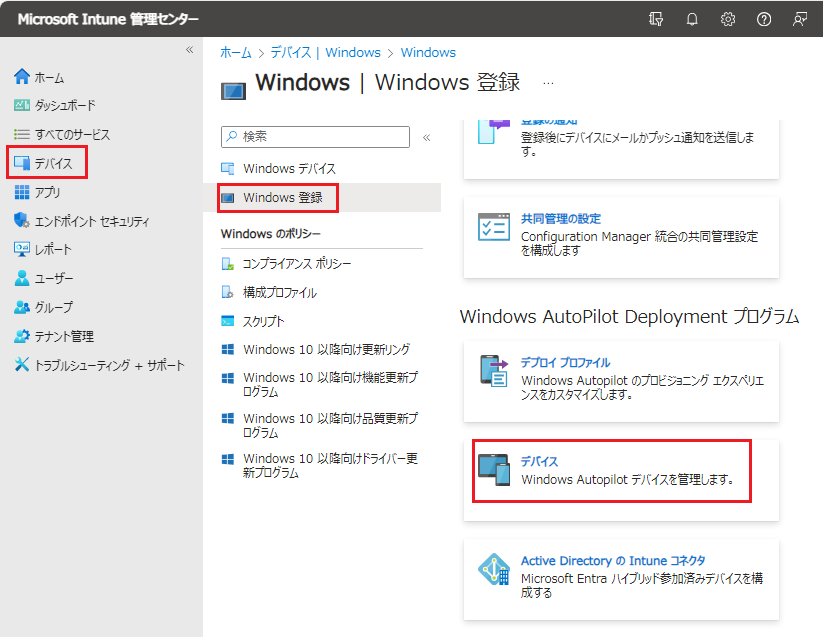

3.続けて、Intune 管理ポータルへ AutopilotHWID.csv ファイル をアップロードします。

こうすることで、このハードウェアが Autopilot で展開できるようになります。

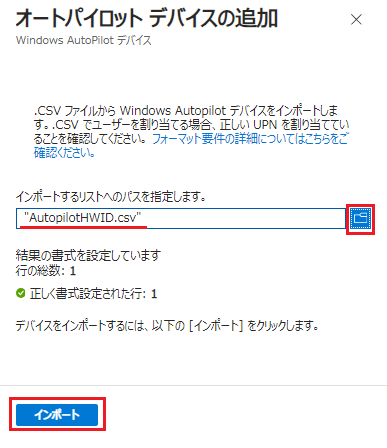

6.先ほどエクスポートされた AutopilotHWID.csv ファイル を指定して「インポート」を押します。

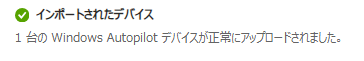

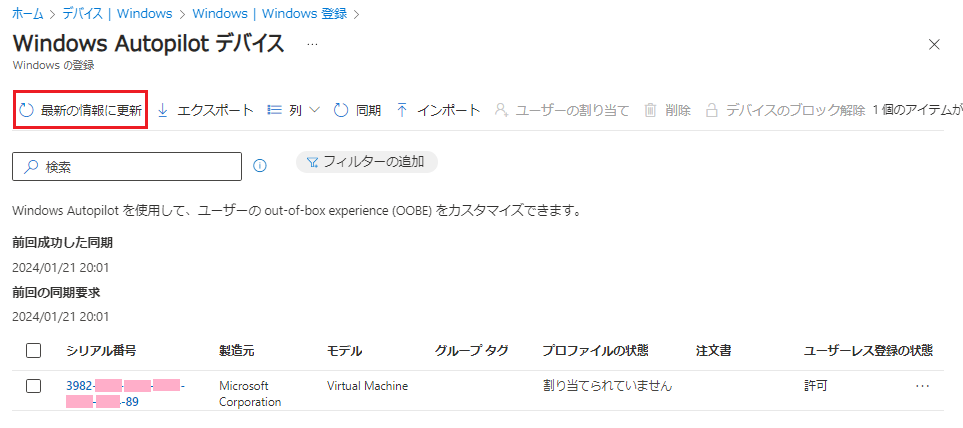

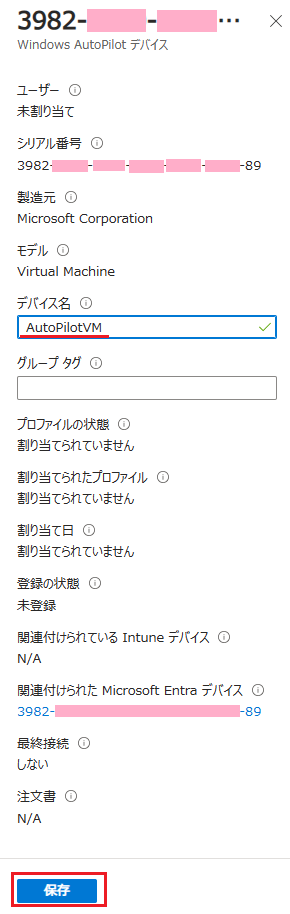

9.「最新の情報に更新」を押すと、一覧に インポートされたデバイスが表示されます。

10.シリアル番号の箇所をクリックして、デバイスの詳細を表示できます。

この画面で、デバイス名 を任意で設定が可能です。

ここで付与した名前が、Windows の コンピューター名になります。

(公開情報のチュートリアル : Step 3)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-register-device?wt.mc_id=MVP_407731

Step 4:デバイス グループを作成する

Autopilot を実施するデバイスのグループを作成する必要があります。

グループの作成には、動的デバイスグループと 静的デバイスグループの2通りがあります。

動的デバイスグループ の場合は、Step 3. の手順で Windows デバイスのシリアルをインポートする都度、そのデバイスを グループに自動追加させることが可能です。

静的デバイスグループの場合は、一部のデバイスだけをテスト的に割り当てて検証する場合などに向いています。デバイスを グループに追加し忘れると、Autopilot が動作しない事になります。

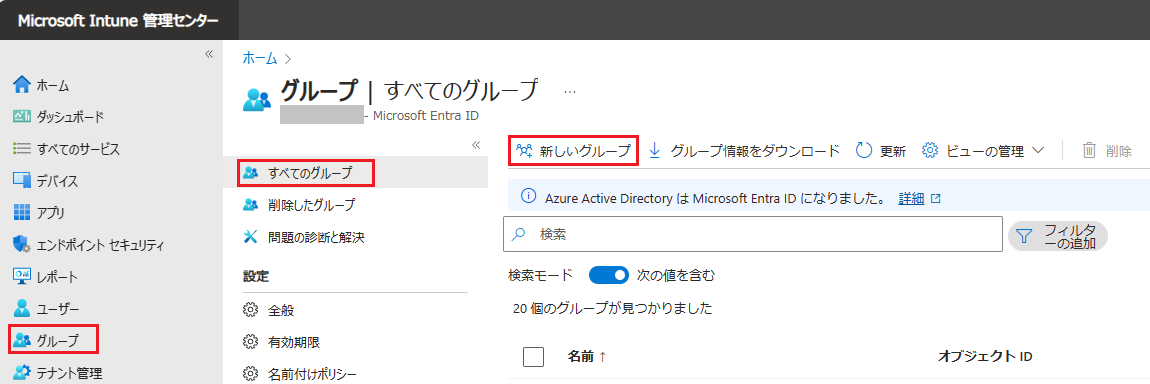

まず初めに、Intune 管理センターで「グループ」-「すべてのグループ」を選択し、「新しいグループ」を選択します。このあと、4-1(動的) または、4-2(静的) いずれかの作業を行ってください。

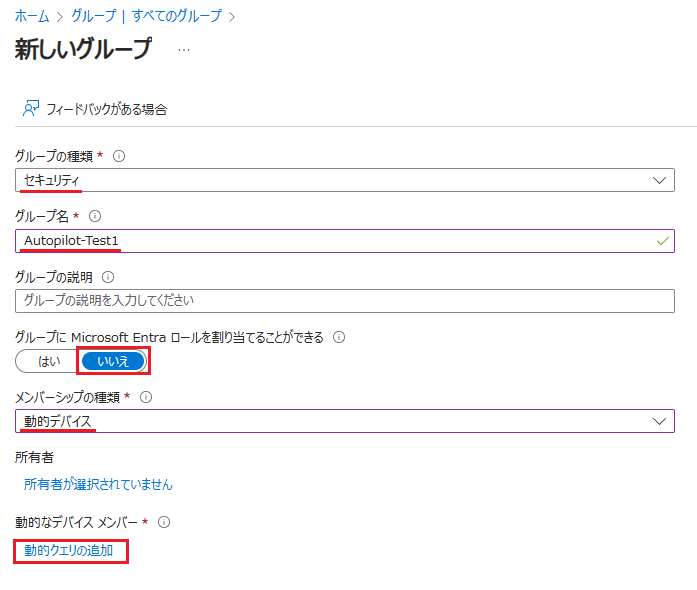

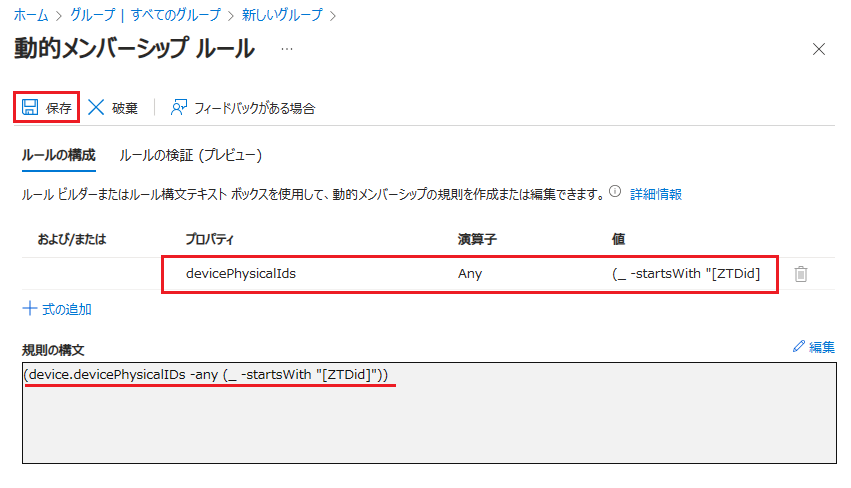

Step 4-1. 動的デバイスグループ を指定する場合

1.以下の項目を 選択・入力 して、「動的クエリの追加」を押します。

- グループの種類 = "セキュリティ"

- グループ名 = [任意で決めてください]

- グループに Microsoft Entra ロールを割り当てることができる = "いいえ"

- メンバーシップの種類 = "動的デバイス"

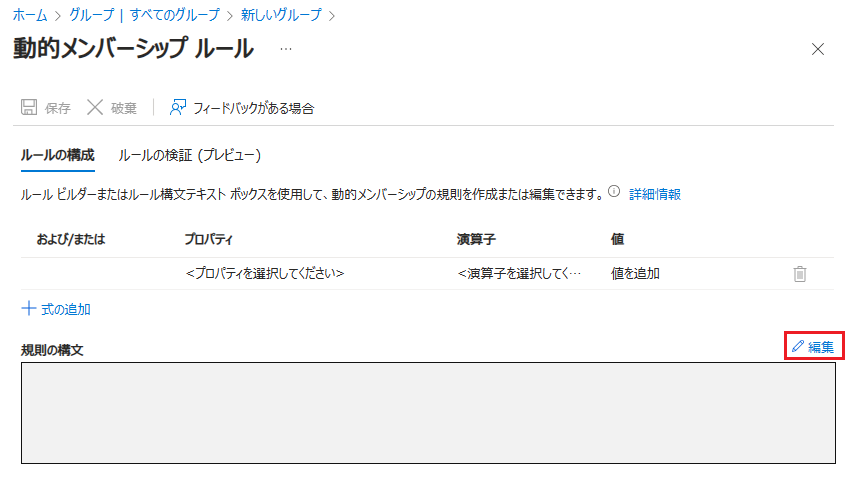

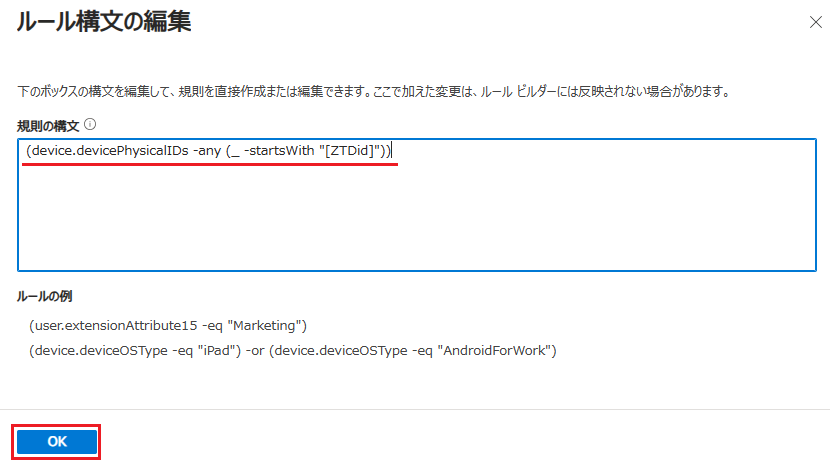

3.公開情報に記載されている 以下の 動的クエリの内容 を 以下の 赤下線部へペーストして「OK」を押します。

(device.devicePhysicalIDs -any (_ -startsWith "[ZTDid]"))

4.すると、以下のように 1 行分のルールが追加されるため「保存」を押します。

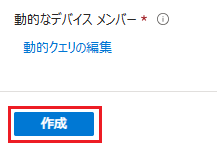

5.以下の通り、「作成」ボタンが押せるようになるので、押します。

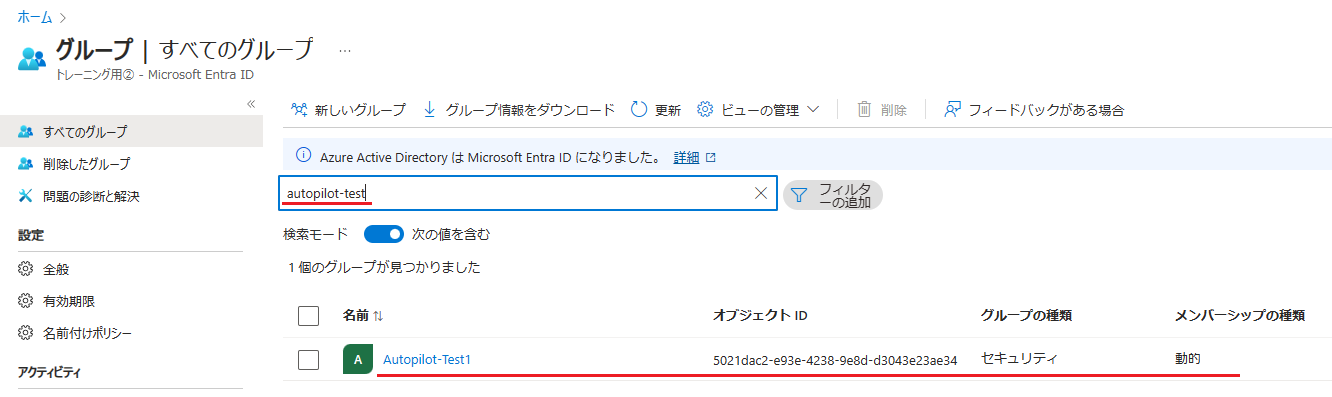

6.以下の通り、作成された 動的デバイスグループ が一覧に表示されます。見つからないときは 「更新」をおしたり、フィルタで検索してみてください。メンバーシップの種類が「動的」になっていることも確認できます。

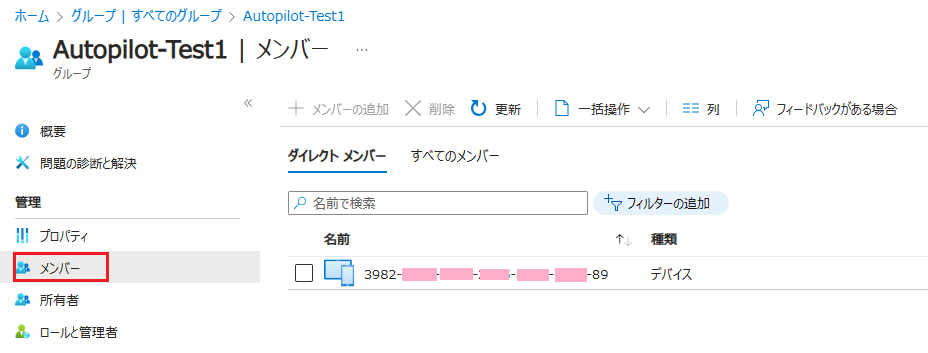

7.一覧から、グループ名をクリックし「メンバー」を選択すると、動的に認識されたデバイスが一覧表示されます。

なお、この一覧が生成されるまでには 最大で 24時間掛かるとの説明があります。私が検証したときには 10 分くらいで表示されました。

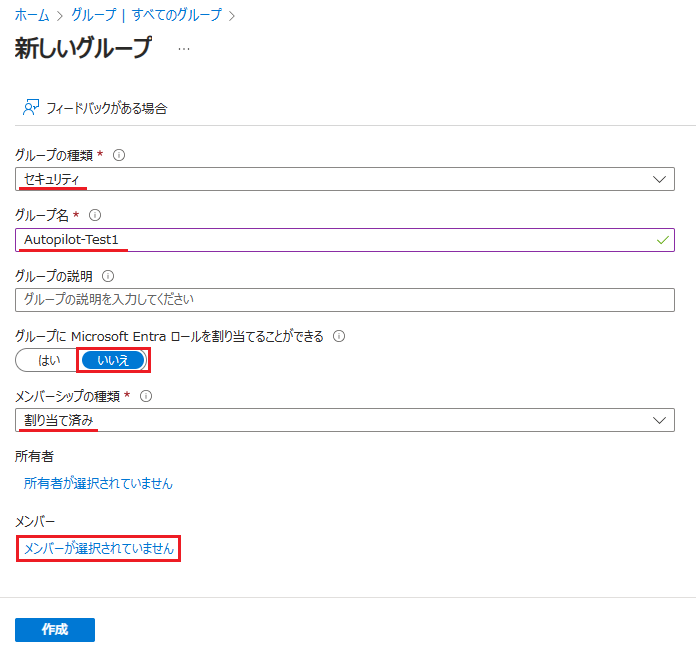

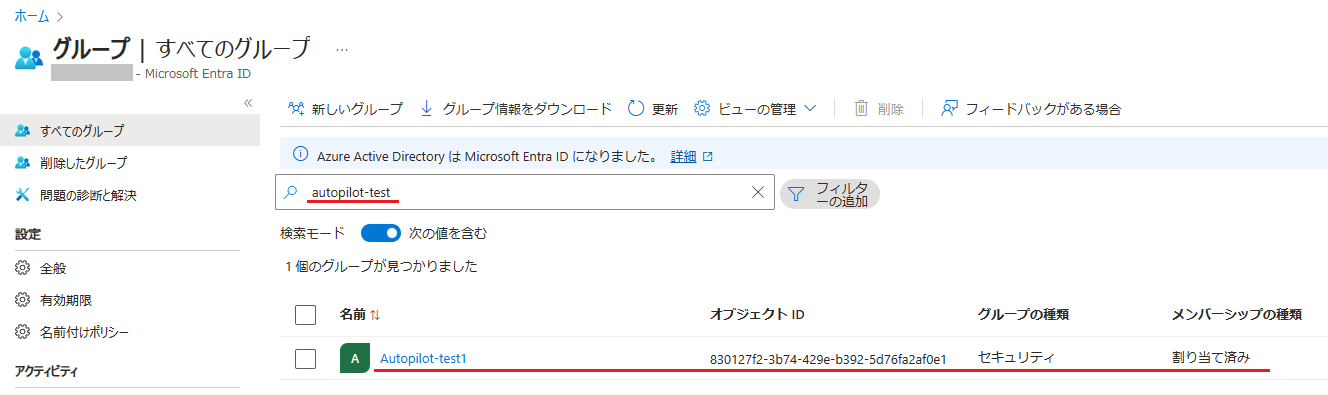

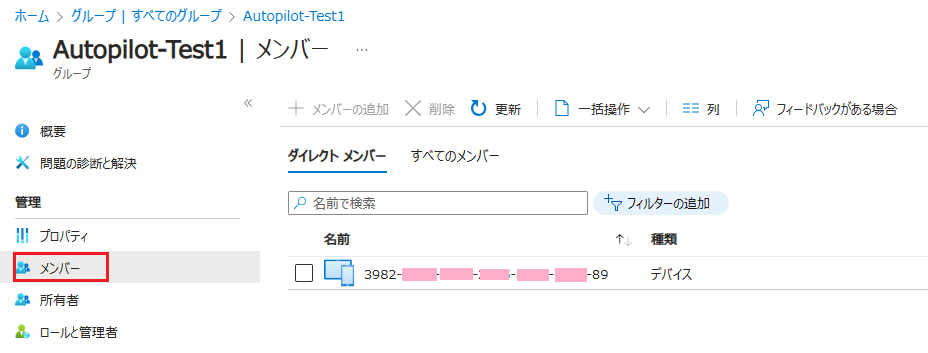

Step 4-2. 静的デバイスグループ を指定する場合

1.以下の項目を 選択・入力 して、「メンバーが選択されていません」を押します。

- グループの種類 = "セキュリティ"

- グループ名 = [任意で決めてください]

- グループに Microsoft Entra ロールを割り当てることができる = "いいえ"

- メンバーシップの種類 = "割り当て済み"

2.全ての一覧から、「デバイス」タブでフィルタを掛けてから、グループに追加するデバイスを選択します。

以下の一覧では、別の検証で登録した Android と iPhone のデバイスも表示されていますが、ここでは 一番上の Windows デバイス のみ チェックを入れて「選択」を押します。

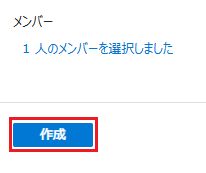

3.以下のように、選択されたメンバー数が表示されたことを確認して、「作成」を押します。

4.以下の通り、作成された 静的デバイスグループ が一覧に表示されます。見つからないときは 「更新」をおしたり、フィルタで検索してみてください。メンバーシップの種類が「割り当て済み」になっています。

5.一覧から、グループ名をクリックし「メンバー」を選択すると、割り当てられたデバイスが一覧表示されます。

(公開情報のチュートリアル : Step 4)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-device-group?wt.mc_id=MVP_407731

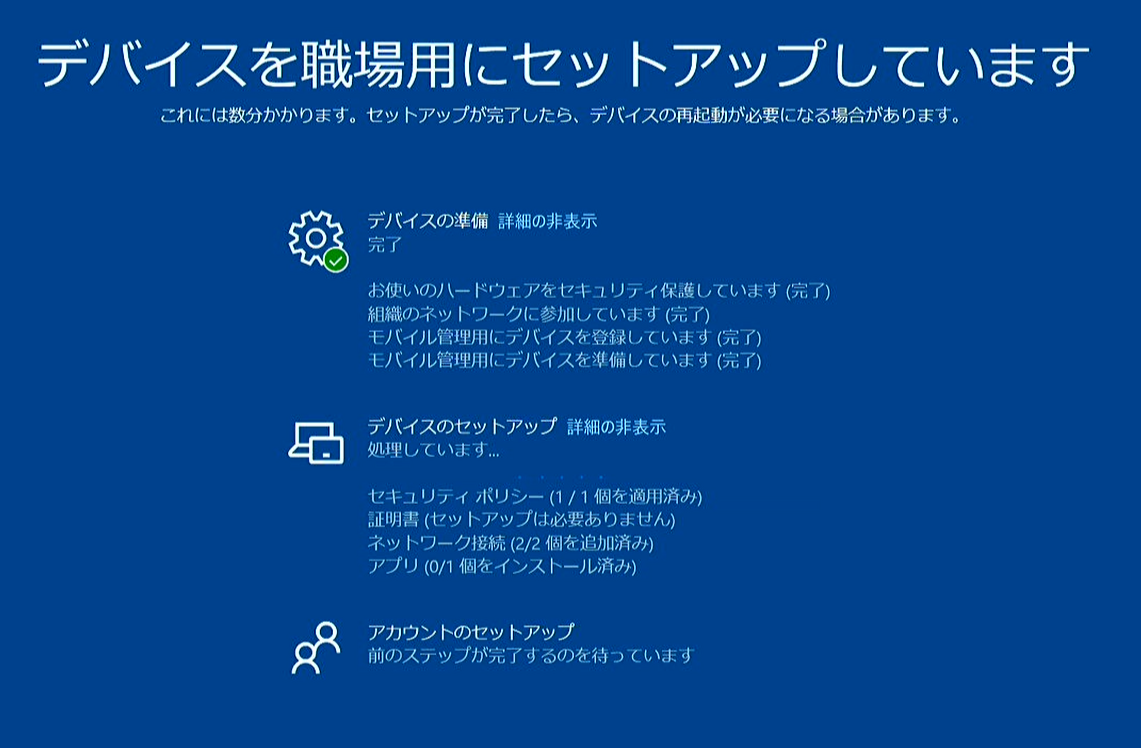

Step 5:登録状態ページ (ESP) を構成して割り当てる

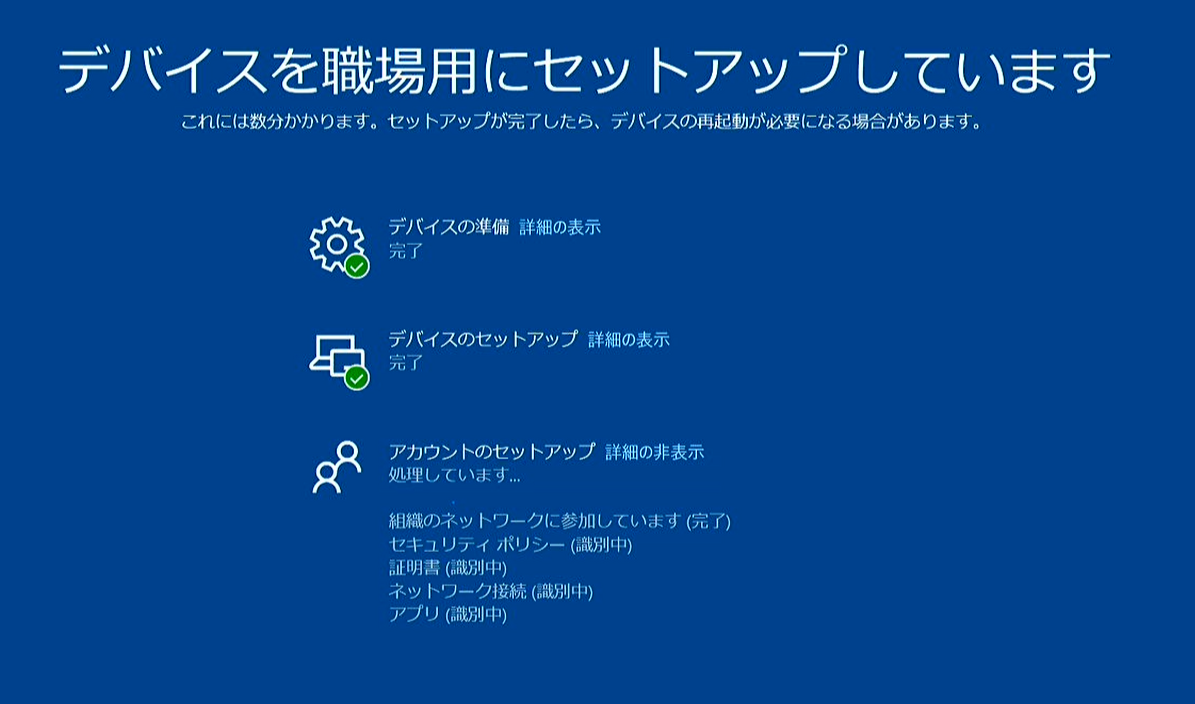

この章の設定は、Autopilot で自動構成している間に、ユーザーに見せる画面や、ユーザーに行うことができるアクションを定義します。

初めて Autopilot をテストする場合は、この章は SKIP しても構いません。

SKIP した場合は、既定の ESP が割り当てられますが、登録状態 は表示されずに 利用者は すぐにサインインすることができ、バックグラウンドで セットアップが続行される形になります。

本運用へ移行するまでに、登録状態ページ (ESP) を適切なものにカスタマイズするようにしましょう。

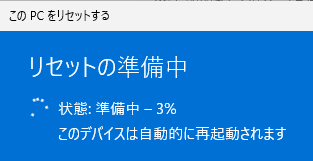

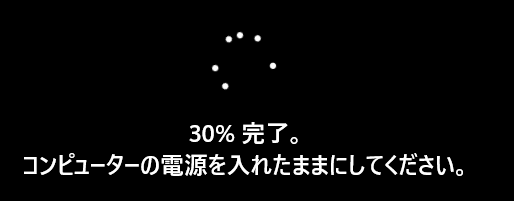

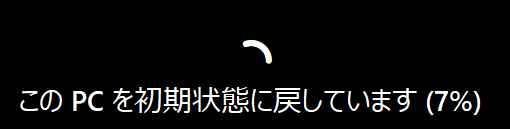

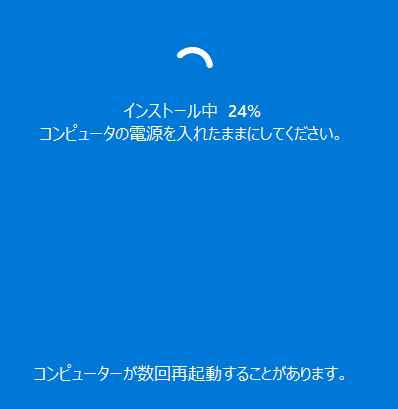

登録状態ページの表示例

(デバイス ESP フェーズ)

※デバイス ESP の構成が終わると、一旦 再起動されます。

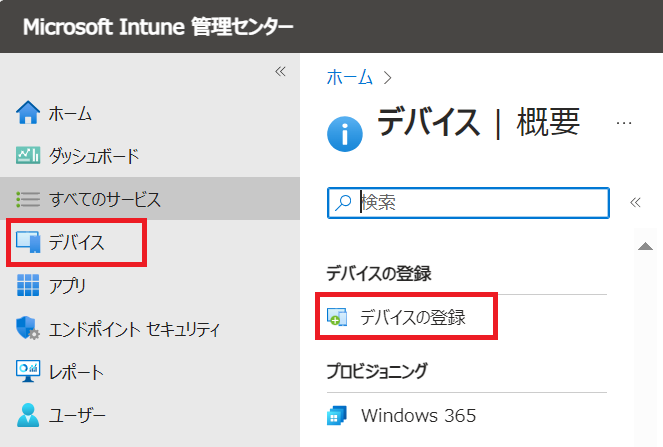

ESP の設定手順

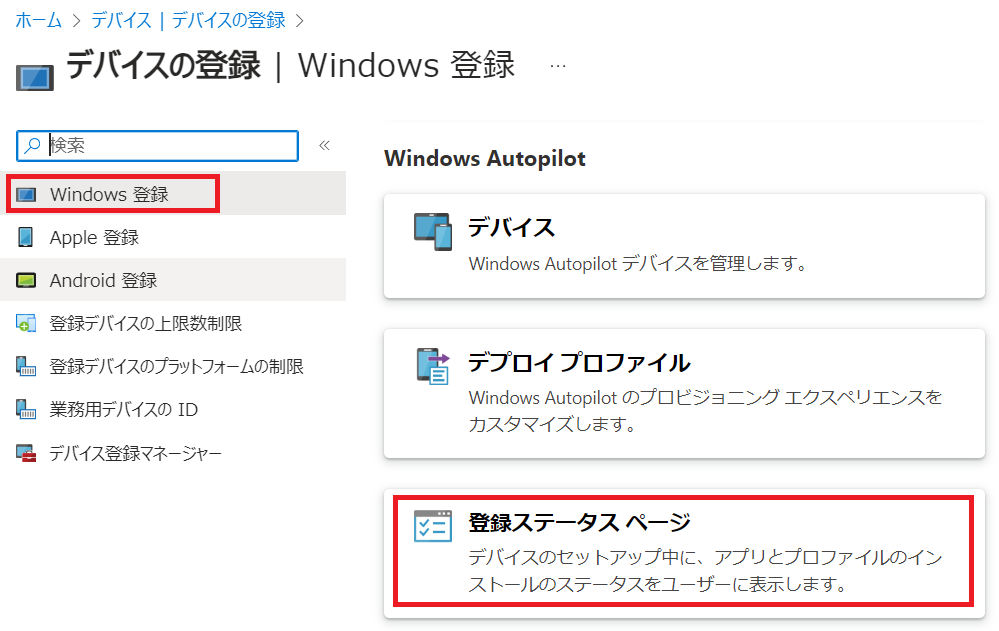

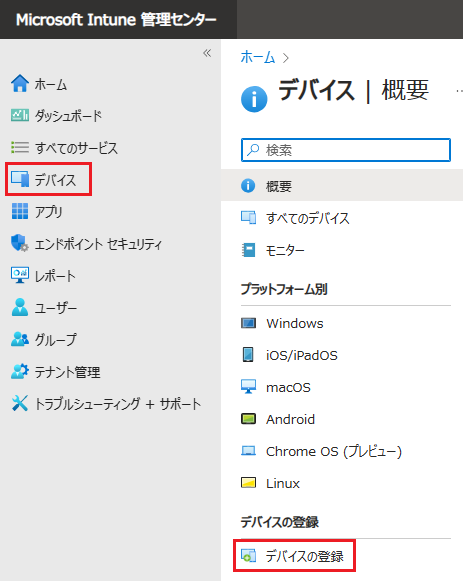

- Intune 管理センターで「デバイス」から「デバイスの登録」を選択します。

- 「Windows 登録」を選び「登録ステータス ページ」を選択します。

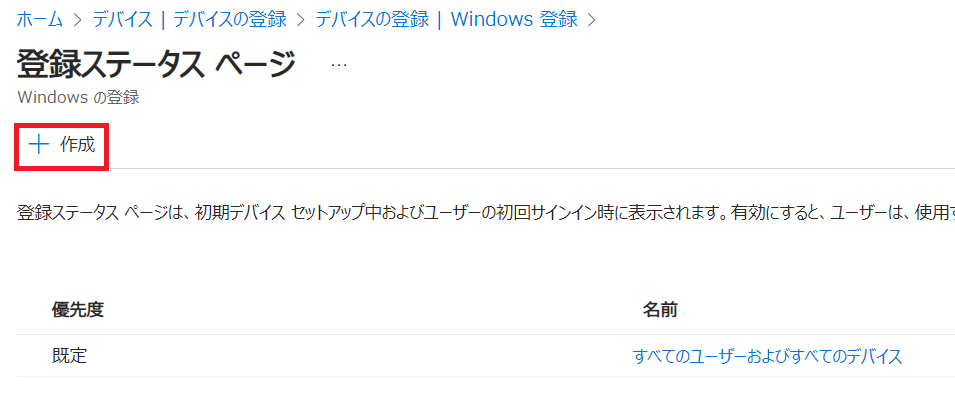

- 「作成」(赤枠)をクリックします。

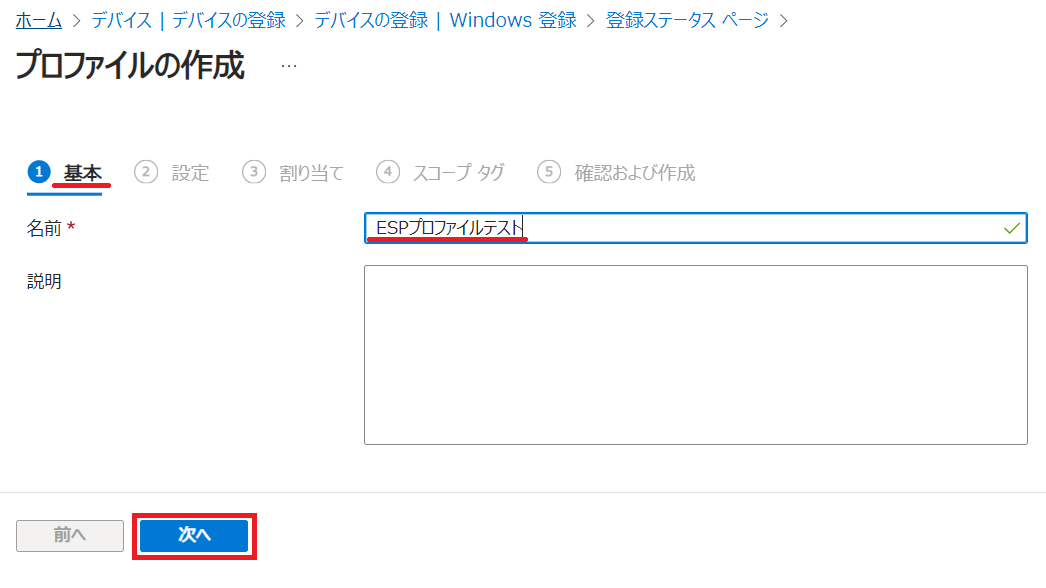

- 「基本」タブでは、プロファイルの名前を入力して「次へ」を押します。

- 「設定」タブでは、"アプリとプロファイルの構成の進行状況を表示します" を "はい" 変更して「次へ」を押します。詳細設定は、既定値のままで OK です。

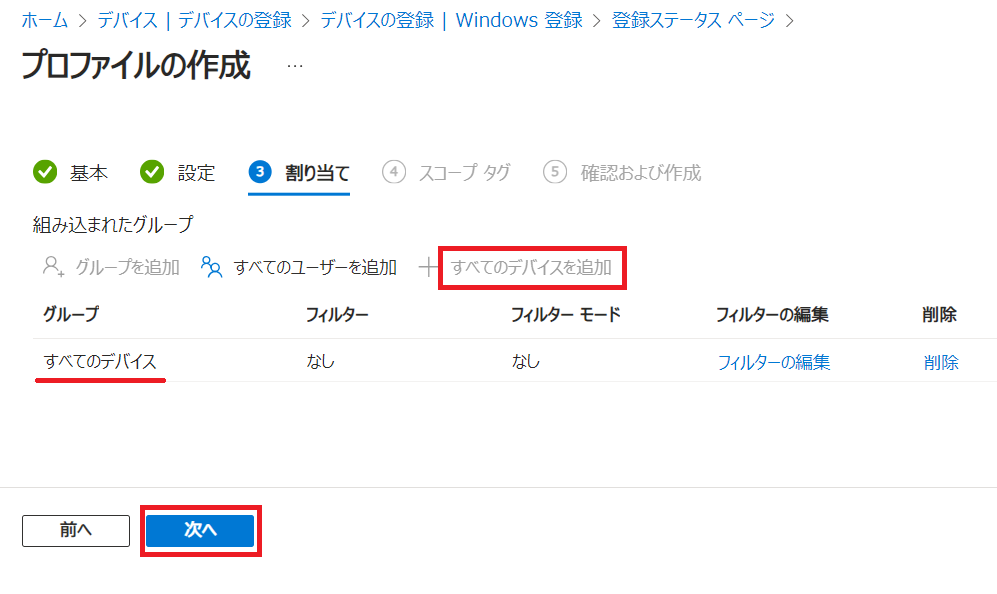

- 「割り当て」タブでは、ESP を割り当てる デバイス グループを選択して「次へ」を押します。

今回は、「すべてのデバイス」を割り当てて検証しています。

- 「スコープ」タブでは、さらに対象を絞り込めます。「次へ」を押します。

今回は 未設定で検証しています。

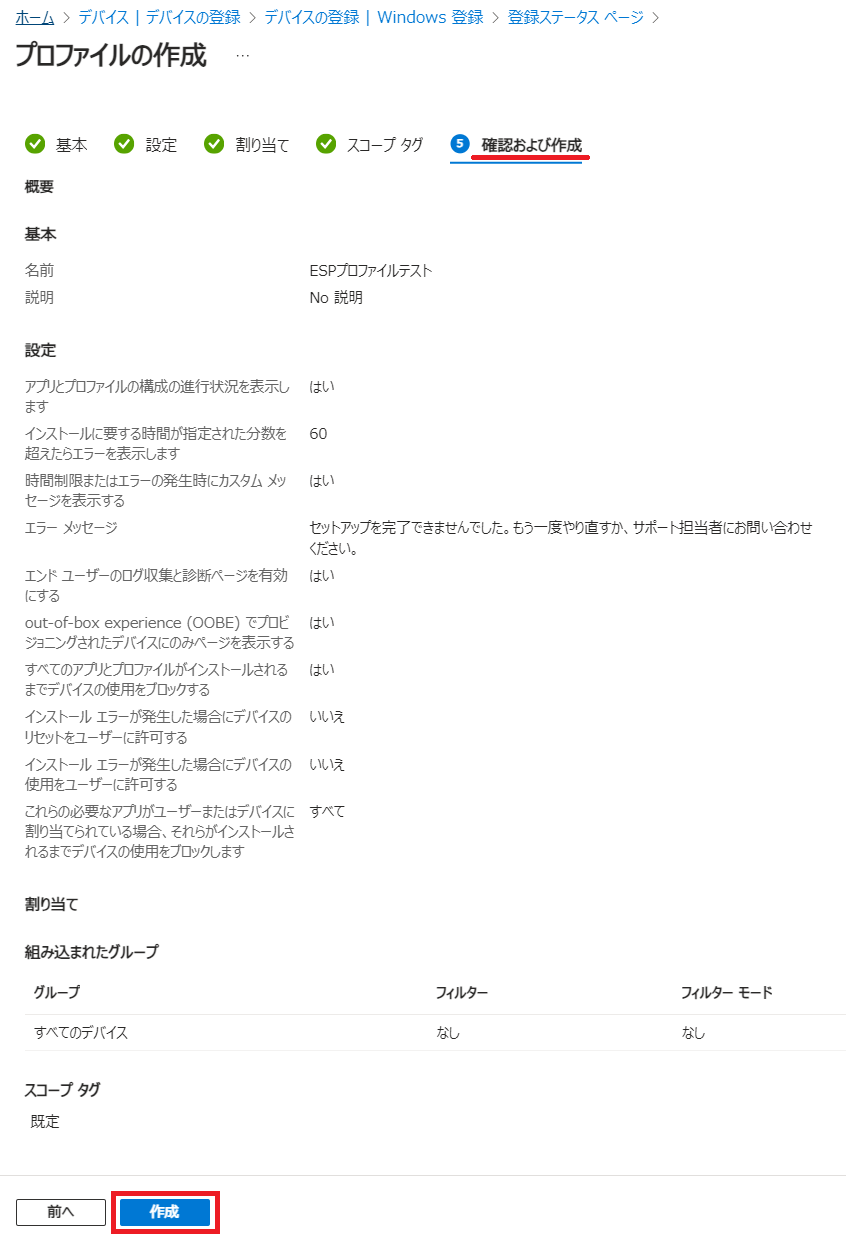

- 「確認および作成」タブで、設定値を確認して「作成」を押します。

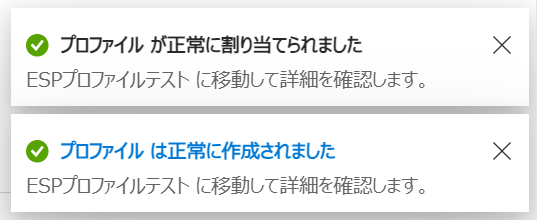

- 以下のような通知が表示されれば OK です。

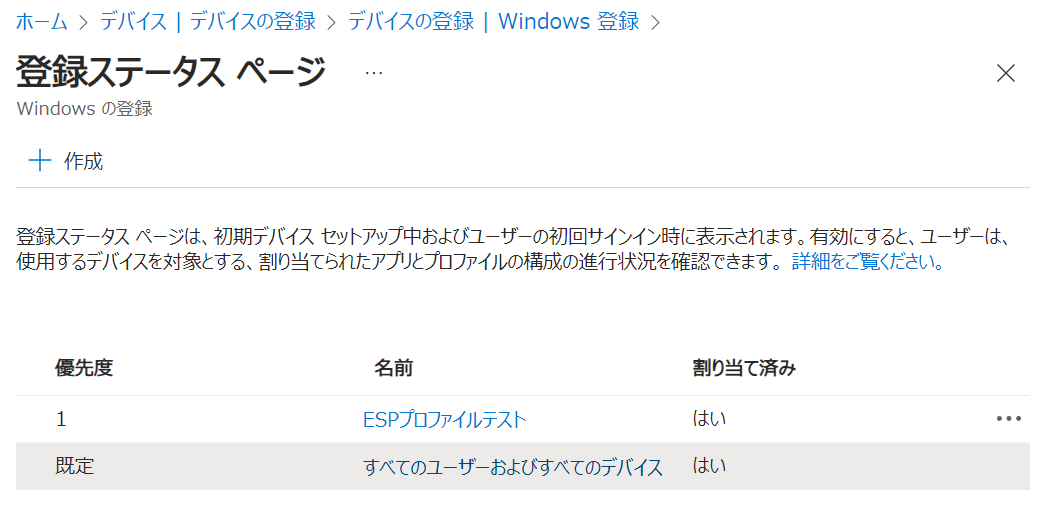

- 一覧には、以下のように追加されます。

公開情報より抜粋

既定では、すべてのデバイスに割り当てられている既定の ESP があります。

既定の ESP の既定の設定では、Autopilot プロセス中にアプリとプロファイルの進行状況が表示されません。

ただし、アプリとプロファイルの進行状況を表示するには、別のカスタム ESP を使用してこの既定値を変更することを強くお勧めします。

ESP を有効にして構成すると、エンド ユーザーはセットアップ中のデバイスの進行状況を適切に確認でき、デバイスが完全に構成されてプロビジョニングされるまでデバイスを使用できなくなります。

デバイスが完全に構成されてプロビジョニングされる前にデバイスにサインインすると、問題が発生する可能性があります。

(公開情報のチュートリアル : Step 5)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-esp?wt.mc_id=MVP_407731

Step 6:Autopilot プロファイルに参加するユーザー駆動型 Microsoft Entra を作成して割り当てる

章のタイトルは、公開情報 の Step 6 をそのまま採用したのですが、誤訳なのか 意味不明ですね。

この章で実施していることを踏まえると、以下のようなタイトルが適切ではないかなと思います。

(タイトル候補)

"ユーザー駆動型 Autopilot の展開時に Microsoft Entra Join を実施するための Autopilot プロファイルを割り当てる"

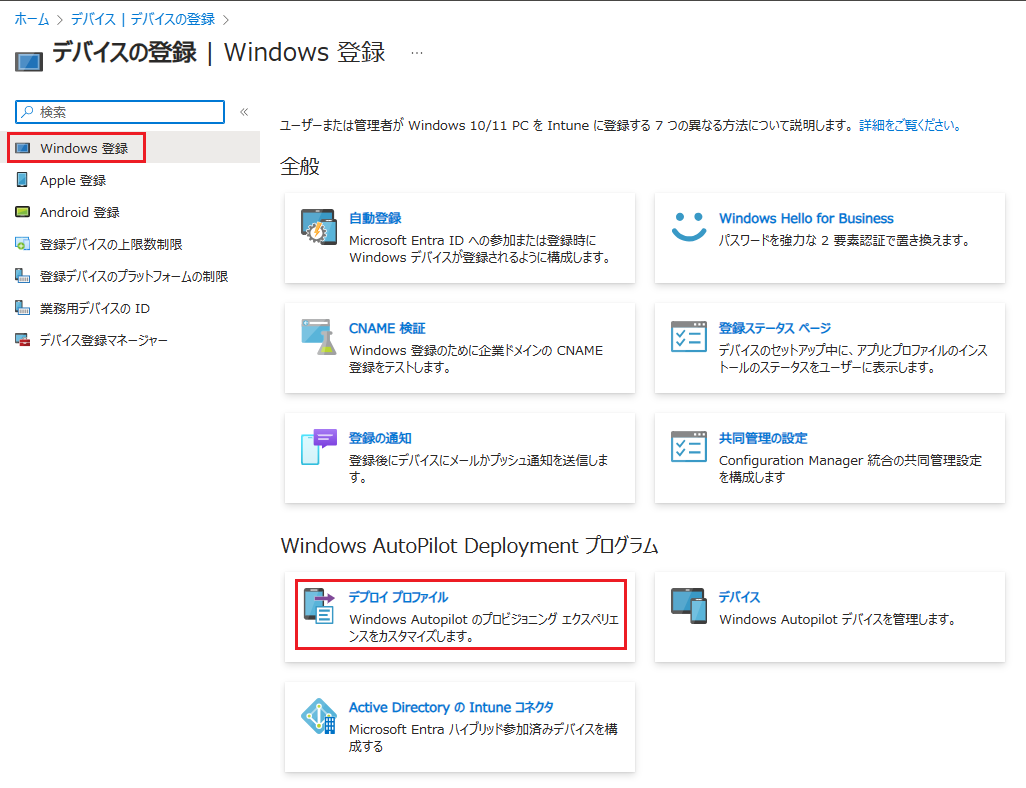

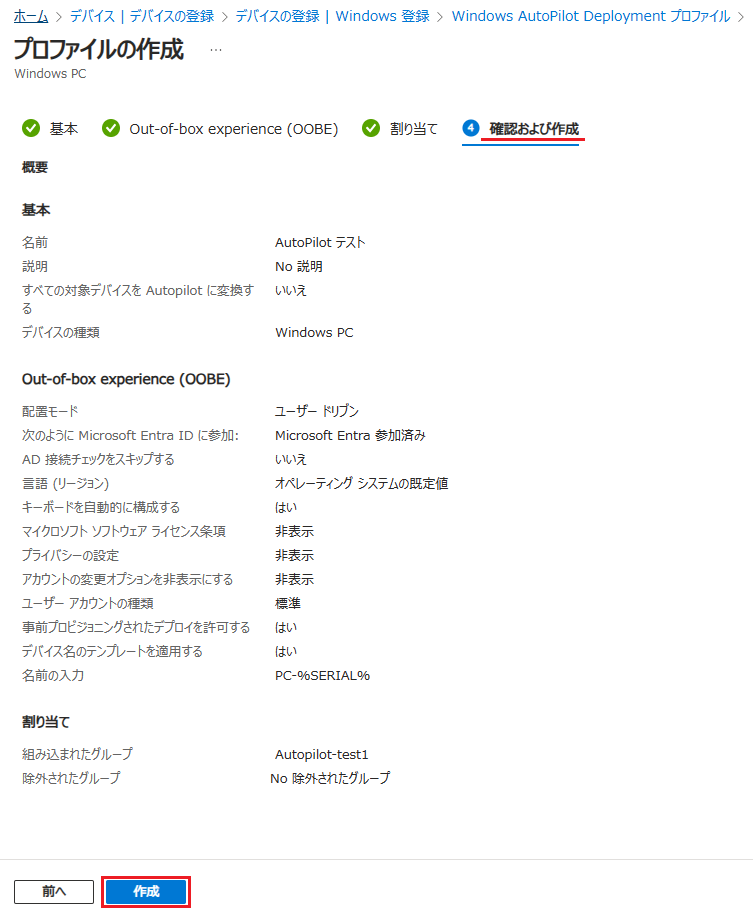

- Intune 管理センター の 左ペインから「デバイス」を選び、「デバイスの登録」を選択します。

- 左ペインから「Windows 登録」を選び、「デプロイ プロファイル」 を選択します。

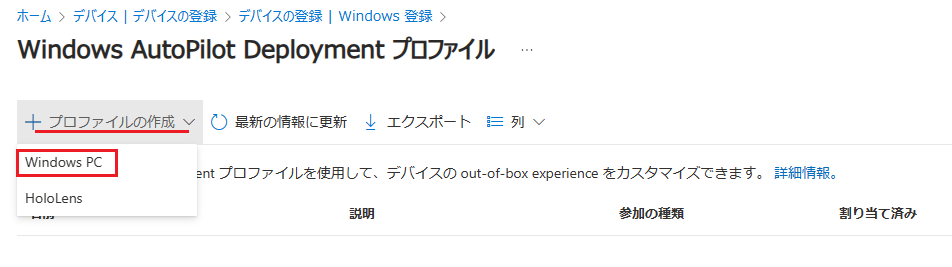

- 「プロファイルの作成」ボタンを押し「Windows PC」を選択します。

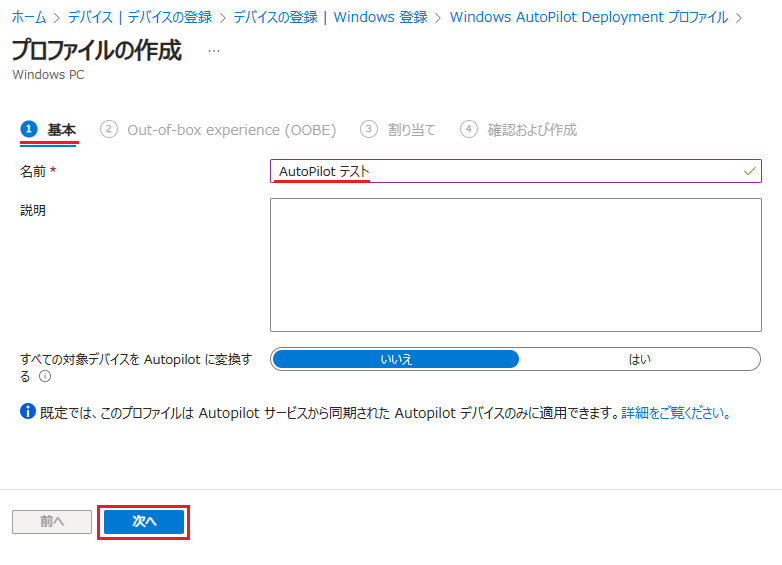

- 「基本」タブで プロファイル名 を指定して「次へ」を押します。

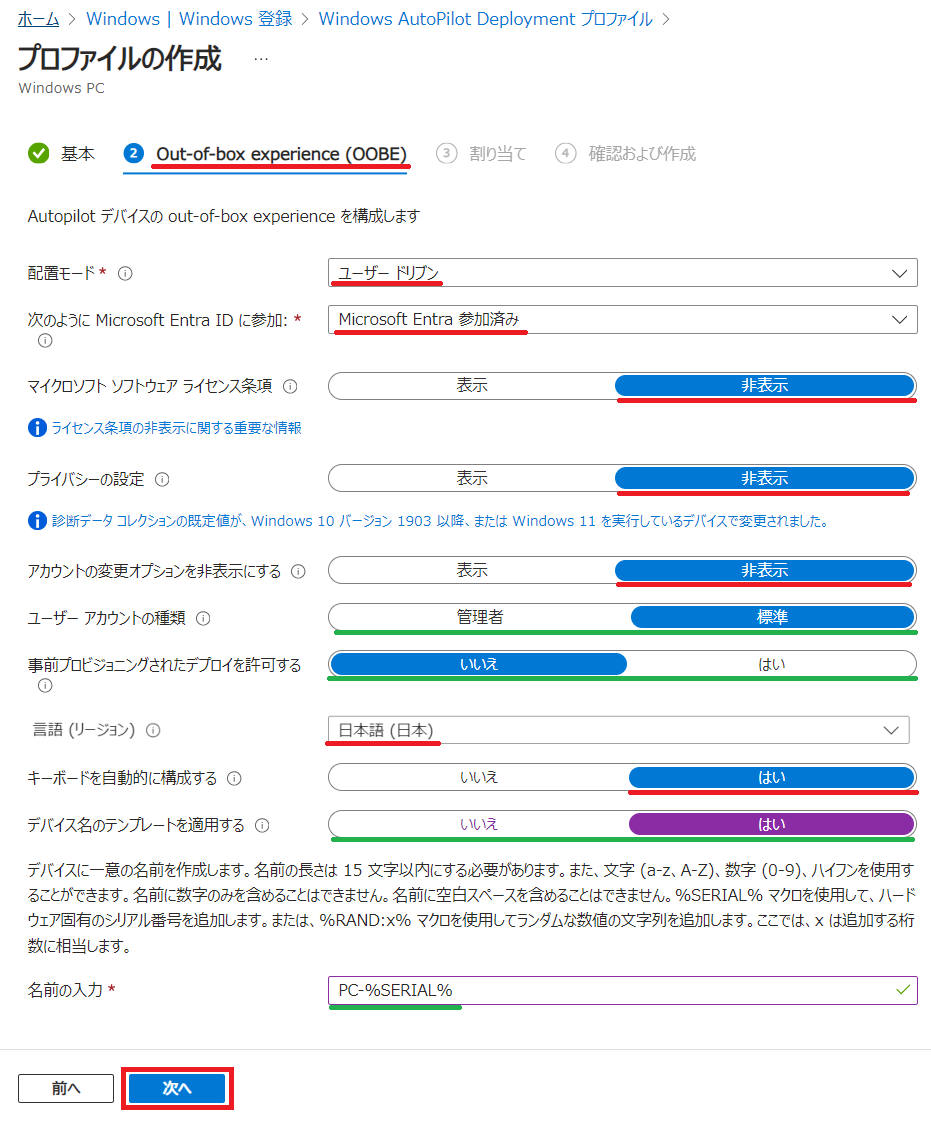

- 「OOBE」タブで、下図を参考に 設定値を入力して「次へ」を押します。

赤の下線部は、ユーザー駆動モードで動作させる際の 私の 推奨項目 です。

緑の下線部は、任意で設定を変更しても ユーザー駆動モード の動作に悪影響はありません。

(緑の下線部:補足)

| 項目名 | 任意の値 | 補足 |

|---|---|---|

| ユーザーアカウントの種類 | 標準 | "管理者" を選択すると、登録時に使用した Microsoft Entra アカウントに対して、その PC のローカル管理者権限を付与します。 |

| 事前プロビジョニングされたデプロイを許可する | いいえ | 事前プロビジョニング を行う可能性がある場合は、"はい" にしておきます。 |

| デバイス名のテンプレートを適用する | はい | コンピューター名を 自動付与するルールを設定できます。 |

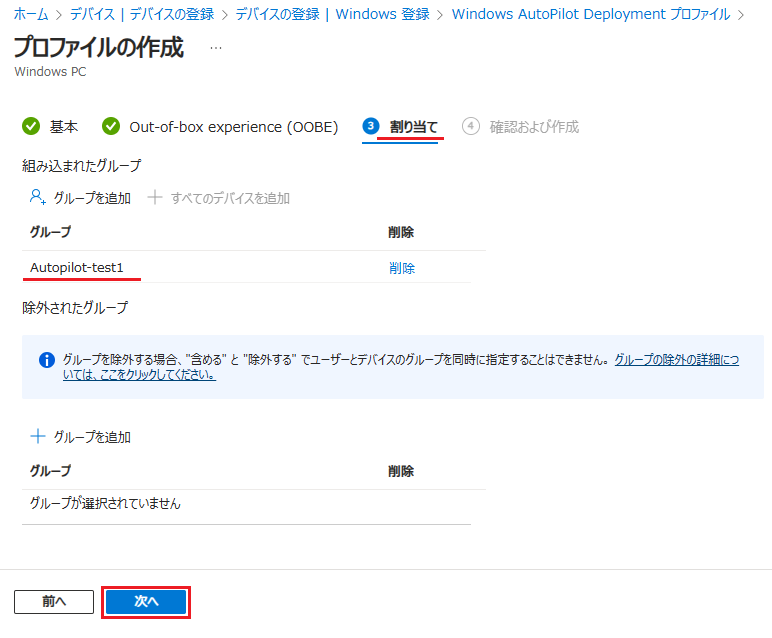

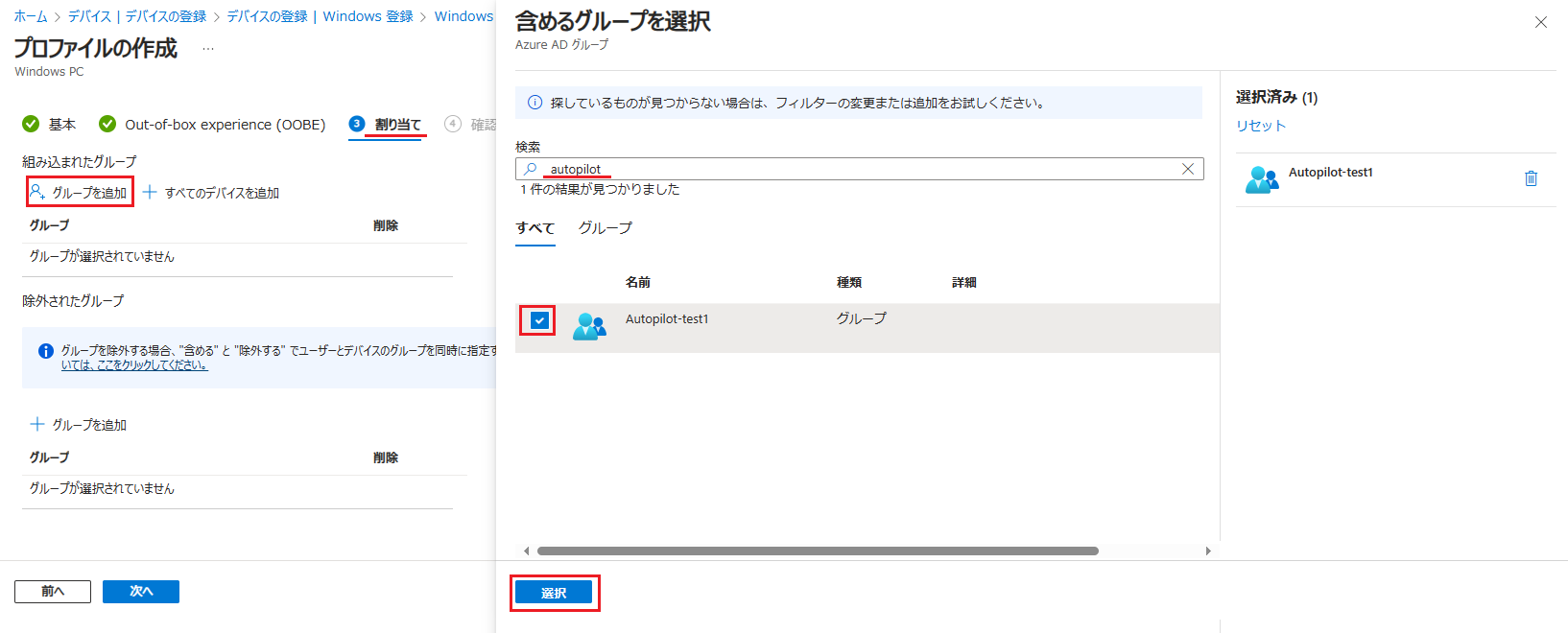

6.「割り当て」タブで「グループを追加」を押して、このプロファイルを割り当てる デバイスグループ (Step 4 で作成したもの) を選択します。

8.「確認および作成」タブでは、最終確認して「作成」を押します。

9.プロファイルが作成されると、以下のような 通知メッセージ が表示されます。

(公開情報のチュートリアル : Step 6)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-autopilot-profile?wt.mc_id=MVP_407731

Step 7:Autopilot デバイスをユーザーに割り当てる (任意)

このタイミングで ユーザー に ポリシーなど を割り当てておくことで、そのユーザーに割り当てられている ユーザー ポリシーと アプリケーション インストールは、Windows Autopilot プロセス中にデバイスに適用されます。

(公開情報のチュートリアル : Step 7)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-assign-device-to-user?wt.mc_id=MVP_407731

Step X:追加設定

ここまでのタイミングで、以下のような Intune 構成プロファイル を用意しておくと、Autopilot を実行したあとに、PC 設定や アプリが 展開されます。以下は一例です。

(例1) VPN や WiFi 構成プロファイル

例えば、以下の私の記事で紹介したような VPN や WiFi の構成プロファイルを適用しておけば、Autopilot の展開後に VPN or WiFi の設定が PC に適用されます。

新品の PC が 利用者の自宅でキッティングされた際に、会社の VPN や WiFi に自動接続できるようにする設定を仕込む・・・というようなことが可能になります。

VPN プロファイル

WiFi プロファイル

(例2) アプリの展開

このタイミングで、アプリケーションの割り当ても実施できます。

例として、Microsoft 365 for Apps や Office VL 版 を展開する場合について、以下の記事で説明してあります。

Microsoft 365 Apps の展開

Office VL 版 の展開

(例3) Windows Hello for Business のカスタマイズ構成

以下の記事の手順を実施する事で、Intune に参加したデバイスの認証が 高度なセキュリティに進化します。

どういうサービスなのかや、構成手順を紹介しています。

(例4) ログオンを FIDO2 で行えるようにする

この構成によって、事前に ユーザーに FIDO2 セキュリティキーを所持してもらい、PC へのサインインを パスワードレス にすることが可能になります。

(例5) BitLocker 暗号化

ハードディスクの暗号化 (BitLocker) も構成できます。

なお、動きを観察してみると、暗号化が終わる前でも サインインは可能なようです。

Step 8:デバイスをデプロイする

前章までの準備が完了したら、いよいよ Autopilot の動作を検証できます。

ハードウェアハッシュを登録した 検証用の PC を使って、動作をテストしましょう。

OS の機能で "PC をリセットする" を実施することで、OS が初期状態に戻り、その後 再起動されます。OS は、インターネット経由で ハードウェアハッシュがマッチしたテナントに接続され、Autopilotプロファイルが適用されていると、自動的に Autopilot が発動されます。

8-1. リセットの実施

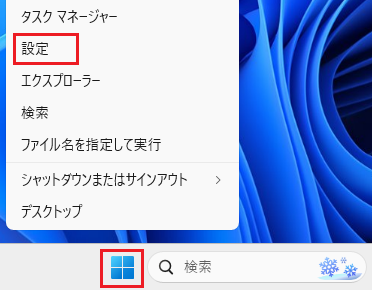

- 検証用の PC にサインインして、「設定」アプリを開きます。

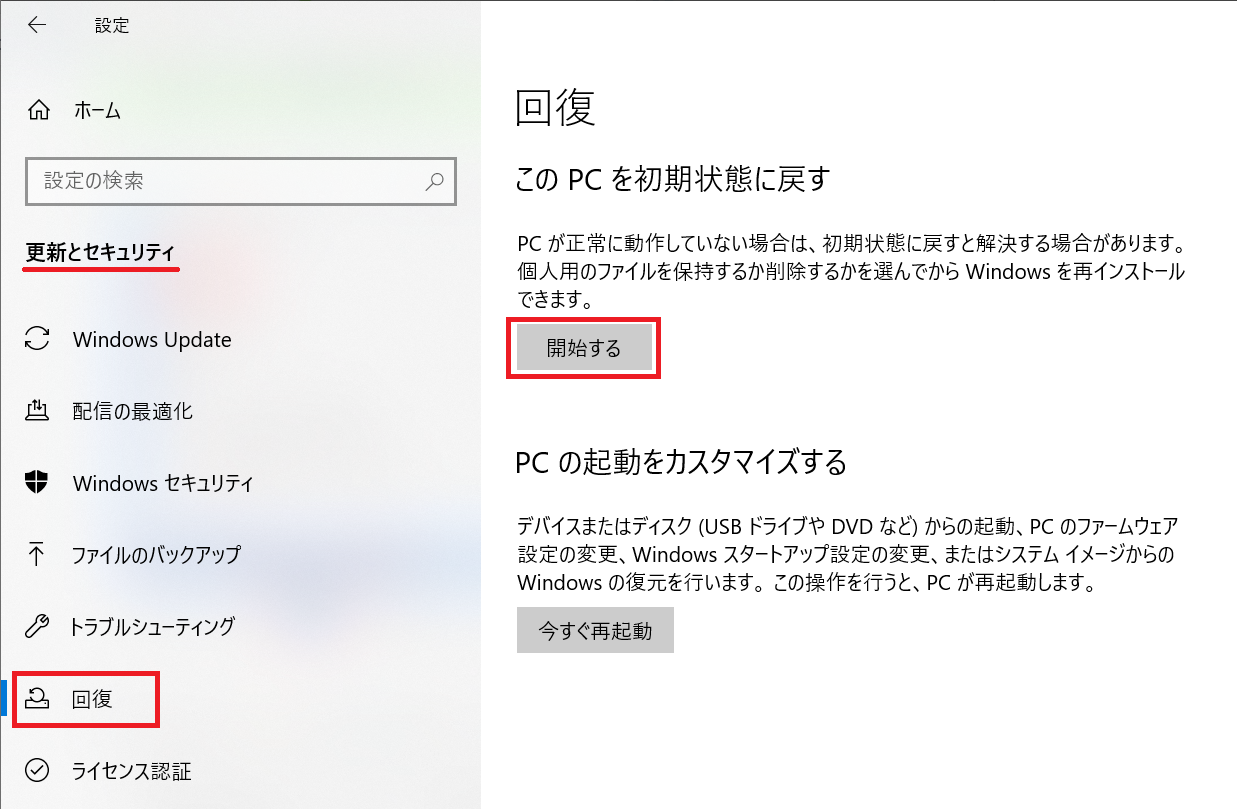

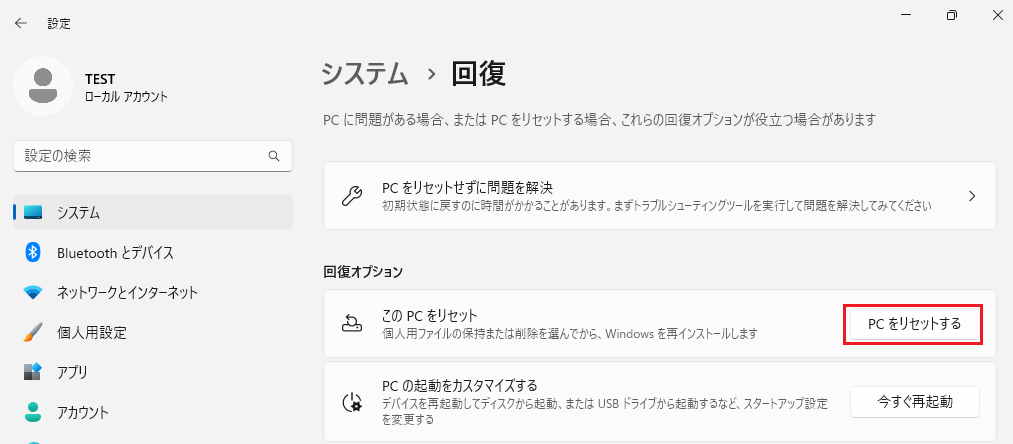

- OS ごとに違いますが「回復」の操作を実行します。

(Windows10) 左ペインの「更新とセキュリティ」から「回復」を選択し「開始する」を押します

(Windows11) 左ペインの「システム」から「回復」を選択します。

「PC をリセットする」を選択します。

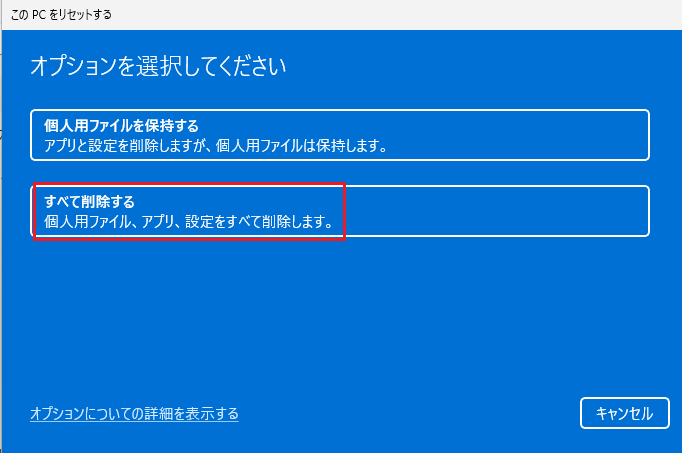

- 「すべて削除する」を選択します。

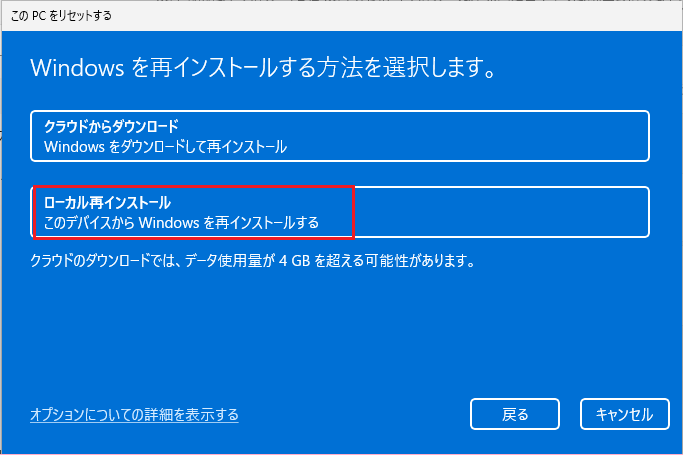

- 「ローカル再インストール」を選択します。

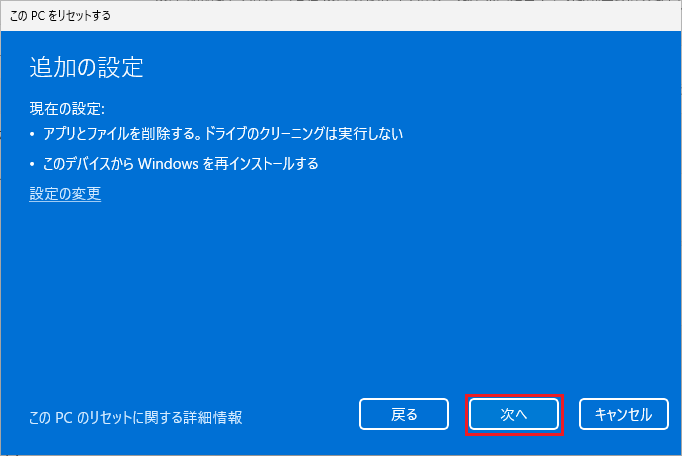

- 確認画面となるので「次へ」を押します。

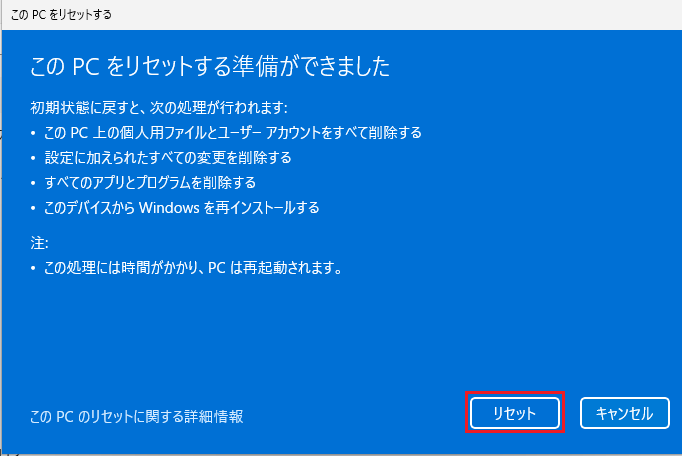

- 「リセット」を押します。

8-2. Autopilot による デプロイ実施の画面遷移

以下のような画面遷移が続きます。説明は省略しています。

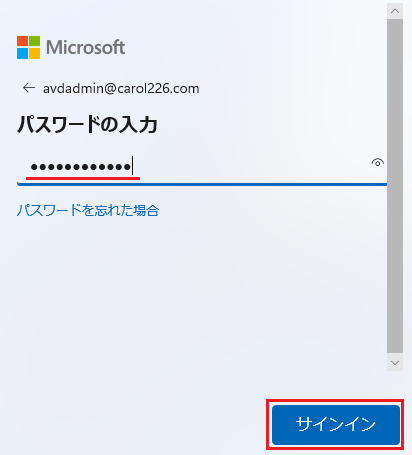

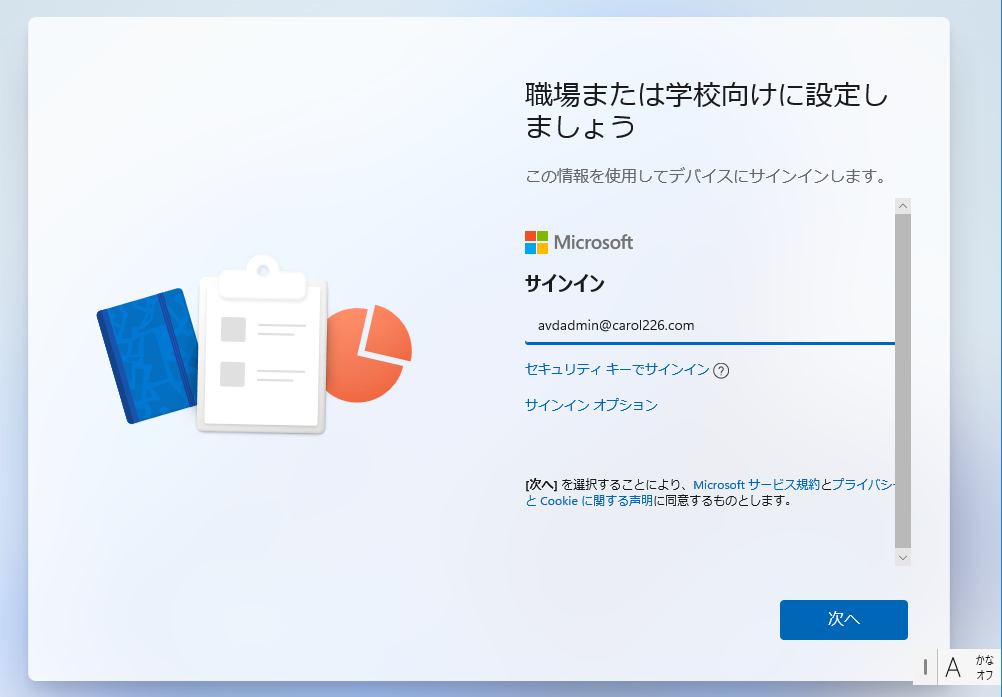

1.リセットが完了して、初回起動されると、以下の画面になります。Intune 自動登録 (MDM) に割り当てられたユーザーを使って、サインイン を行います。

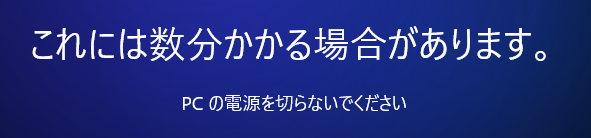

初回のサインインなので、以下のような画面遷移となります。

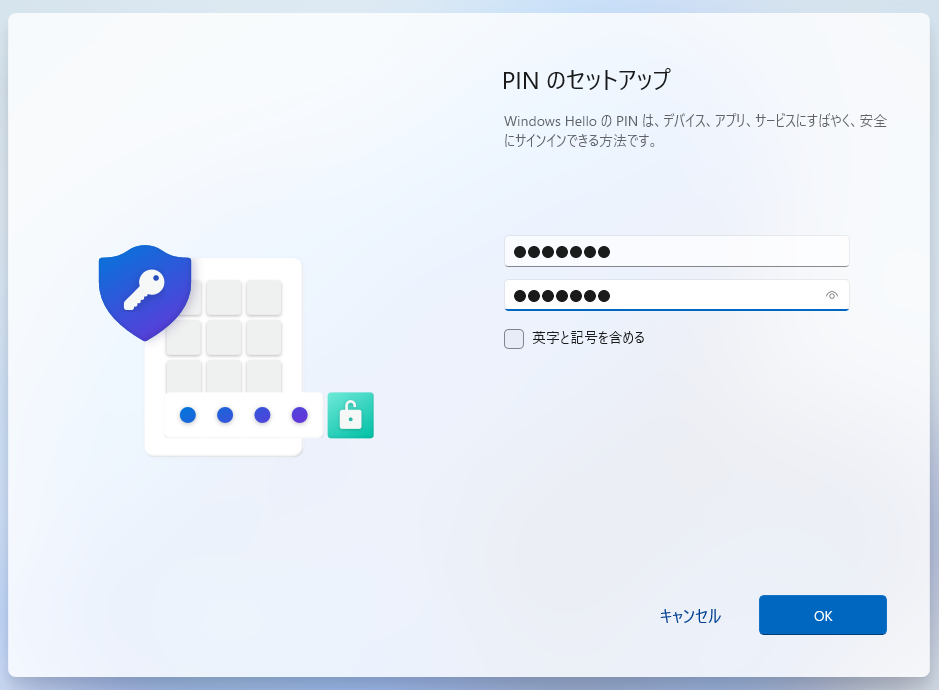

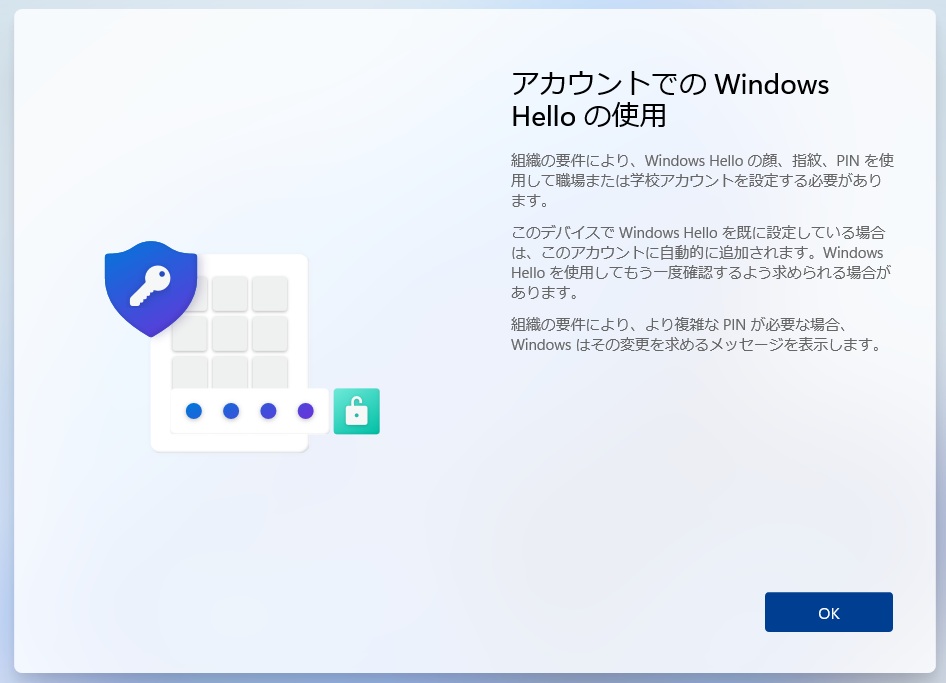

2.Windows Hello の 初期設定が求められます。仮想マシンでテストしているので PIN 設定のみですが、物理 PC でテストすると、デバイスによっては、顔認証 などの登録画面に遷移するかもしれません。

以上で、Autopilot による展開が完了です。

サインイン された デスクトップを確認し、Step 7 で設定した 構成プロファイル や アプリケーション が適用されているかどうかを確認してください。

(公開情報のチュートリアル : Step 8)

https://learn.microsoft.com/ja-jp/autopilot/tutorial/user-driven/azure-ad-join-deploy-device?wt.mc_id=MVP_407731

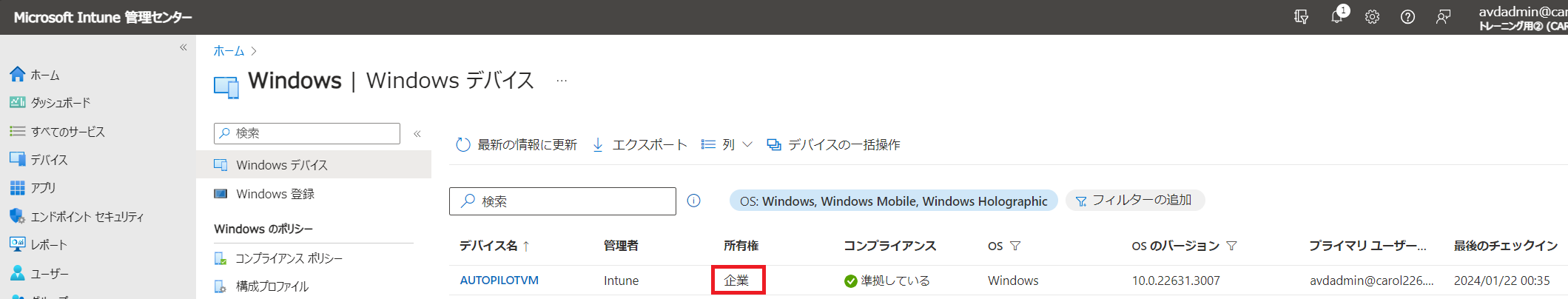

Intune 管理センター での確認

以下のように デバイス の一覧に表示されます。

この展開方法を実施した場合は、所有権 が "企業" になっています。

Next Step 1

Autopilot の展開が実装できたら、次は リセット の構成を実施してみましょう。

リセット(リモート)を 実行すると、Intune 管理センター側から リセットを実行することが出来、デバイス は 次回 Autopilot で展開できる状態に戻ります。

構成方法は、以下に記事化してありますので、ご参照ください。

Next Step 2

ユーザー駆動モードを理解できたら、次は 事前プロビジョニング を試してみましょう。

今回構築した環境をもとに実施ができるため、それほど 手間は掛かりません。

※なお、事前プロビジョニングは 仮想マシンが使えず、物理マシンが必要な点だけ要注意です。