ごめんなさい

2024/9/10 追記

本記事で公開していた情報に 誤りがあることが判明しました。

この記事を直接編集することも考えたのですが、構成を大きく変える必要があり、タイトルの変更も必要なため、廃版にすることにしました。

2024/9/12 追記:新たに書き下ろした記事です

今後 WHfB については、以下の記事を参照ください!

Windows Hello for Business とは?

https://qiita.com/carol0226/items/441659a20bc256bbe639

訂正箇所 と 正しい内容

以下の表の通り、Join の実施方法によって違います。

| 解釈 ▶ ▼ Join の方法 |

本記事での記載内容 | 正しい解釈 |

|---|---|---|

| Microsoft Entra Join 実施済み PC |

Intune で WHfB を有効化 ※1:影響 |

何もしない |

| Microsoft Entra Hybrid Join 実施済み PC |

GPO で WHfB を有効化 | GPO で WHfB を有効化 ※変更なし |

※1:影響

なお、私の記事を見たまんま Intune で WHfB の構成を実施して WHfB を利用していたとしても、特に 不具合などは無い為、安心してください。

※Entra Join で WHfB が有効なところに対して、Intune からも WHfB の有効を配っているだけのため。

訂正箇所

Microsoft Entra Join の場合は、この記事で Intune で有効化が必要と説明していましたが、誤りです。

Intune を使う必要は無かったです。

Entra Join を実施するだけで、PC は WHfB の対象になります。

注意

では、Intune のポリシーに WHfB の設定があるのはなぜか?

以下のような例外設定をする場合に利用します。

新しい記事の方で詳しく説明します。

- 特定のグループのみ、WHfB の動作を停止する場合

- WHfB の振る舞いをカスタマイズする場合

変更なし

Microsoft Entra Hybrid Join の場合は、以前の説明と差異はありません。

何もしないと利用できず、GPO で WHfB を有効化することで利用できます。

これ以降は、2024/2/18 に投稿していた過去の内容です

クラウド単独展開 の 構築手順 が そもそも 不要です。

この部分は、新しい記事へ 転載しました(見る場合は、ココをクリックしてください)

はじめに

唐突ですが、あなたの会社では Windows Hello ではなく、Windows Hello for Business を使っていますか? と聞かれても、IT 部門か、Intune の開発/構築 をしている人でもない限り、答えられないんじゃないかと思います。

そのくらい、見た目では 両社の見分けがつかないのですが、裏方では 違うプロセスで動作しているサービスだと 私は思います。

Windows Hello for Business を採用すると、セキュリティ が向上し リスクが低減します。

Professional Edition 以上のクライアント OS であれば利用でき、クラウド・オンプレの どちらの認証基盤からでも 有効化 することができ、それ以外の 追加コストなく 利用ができるため、ビジネスシーンでは 是非使っていきたいサービスとなっています。

この記事では、クラウド から Windows Hello for Business の有効化が可能な Intune を使った構成の方法を紹介していきたいと思います。

公開情報

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/

Windows Hello と Windows Hello for Business の似ているところ

(1) OS のサインインの際に、PIN や 生体認証 を利用できる

(2) OS 上の表記は、"Windows Hello" になっていて同じ

(2) が特に厄介で、クライアント PC 上での見た目は、一見 どちらを使っているのかどうか分からないです。

見分け方 は、PIN の利用が強制されているかどうかが ポイント かなと思います。

Windows Hello と Windows Hello for Business の違い

違いを一覧化してみました。

| Windows Hello | Windows Hello for Business | |

|---|---|---|

| 認証 | Microsoft アカウント 高速 ID Online (FIDO) v2.0 |

Microsoft Entra ID アカウント Active Directory アカウント 高速 ID Online (FIDO) v2.0 |

| 認証 | 個人向け 生体認証 便利な PIN |

企業向け 生体認証 PIN |

| セキュリティ | 対称シークレット (パスワード) パスワード ハッシュ |

非対称 (公開/秘密キー) 証明書ベース TPM |

| リスク | サーバーから盗まれたり、 ユーザーからフィッシングされ、 リモートで使用されたりする可能性 |

低 |

| 利用の強制 | なし | ポリシーにより強制可 |

| 環境 | スタンドアロン WORKGROUP |

クラウド単独展開 ハイブリッド展開 オンプレミス展開 |

| サポート | すべての Edition ※Home 含めて |

Professional Enterprise Education |

| その他 | - | PINリセット デュアル登録 動的ロック 多要素ロック解除 リモートデスクトップ(RDP)サインイン |

公開情報:Windows HelloとWindows Hello for Businessの違いは何ですか?

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/faq#windows-hello-windows-hello-for-business--------

WHfB の展開方式について

WHfB を利用するためには、いくつかの展開方式があります。

それぞれ、利用シーン、動作、要件 に差があるため、必要な展開方式を選択する必要があります。

公開情報:Windows Hello for Businessデプロイを計画する

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/deploy/

厳密には、上記の公開情報を読み込んで 比較検討する必要がありますが、ざっくり抜粋すると、以下のような感じです。

| デプロイモデル | 必要な最小構成 | おすすめ度 |

|---|---|---|

| クラウド単独展開 | Microsoft Entra テナント Microsoft Entra Join |

★★★ |

| ハイブリッド展開 Cloud Kerberos 信頼 |

オンプレミス ドメイン Microsoft Entra テナント Microsoft Entra Hybrid Join Microsoft Entra Kerberos 認証 |

★ |

| ハイブリッド展開 キー信頼 |

オンプレミス ドメイン Microsoft Entra テナント Microsoft Entra Hybrid Join 証明書 |

|

| ハイブリッド展開 証明書信頼 |

オンプレミス ドメイン Microsoft Entra テナント Microsoft Entra Hybrid Join 証明書 AD FS |

|

| オンプレミス展開 キー信頼 |

オンプレミスドメイン 証明書 AD FS |

|

| オンプレミス展開 証明書信頼 |

オンプレミスドメイン 証明書 AD FS |

AD FS は、旧来の技術であり 現在利用中の場合に限られるため、限定的です。

これから 新規構築するなら、クラウド単独展開 の1択だと思います。

次章からは、クラウド単独展開 の構築手順について説明していきます。

現在、Microsoft Entra Hybrid Join が構成されている組織の場合は、ハイブリッド展開 (Cloud Kerberos 信頼) が選択肢に入ってくると思います。

ハイブリッド展開 (Cloud Kerberos 信頼) の構成方法については、以下に記事化してあります。

クラウド単独展開 のライセンス要件

本記事では、Intune による クラウド単独展開 について取り上げています。

なお、以下の公開情報にも記載があるとおり、特に ライセンスなどの追加コストは不要です。

クラウド単独展開 の 構築手順

以下の公開情報に記載の手順をもとに、画面キャプチャ付きで紹介します。

公開情報:Intune x Windows Hello for Business

① 全ユーザーに対して 有効化する手順

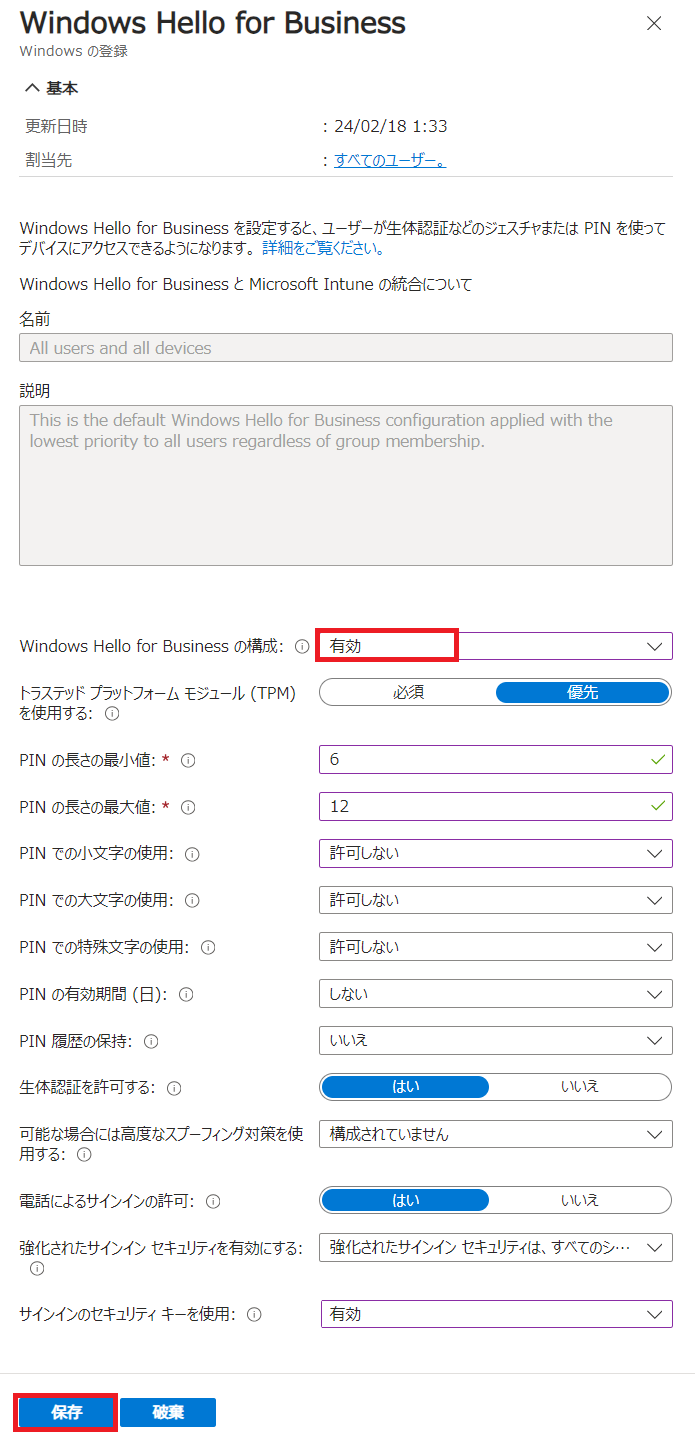

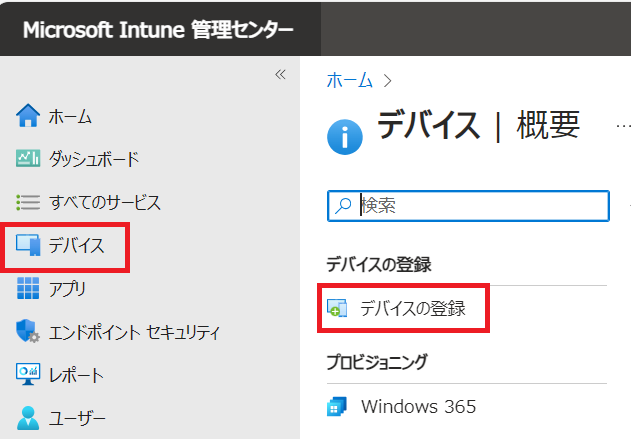

- Intune 管理センター にサインインし、左ペイン「デバイス」から「デバイスの登録」を選択します。

- 「Windows 登録」を選び「Windows Hello for Business」を選択します。

- 以下の 項目(図の赤枠)を 有効 にしてください。保存 を押したら構成完了です。

・ Windows Hello for Business の構成

② 一部のユーザーに対して 有効化する手順

以下で紹介されている方法を使うと構成できます。

https://yjk365.jp/config/windows-hello-for-business-group/

この部分は、新しい記事へ 転載しました(見る場合は、ココをクリックしてください)

Windows Hello for Business 利用の見分け方

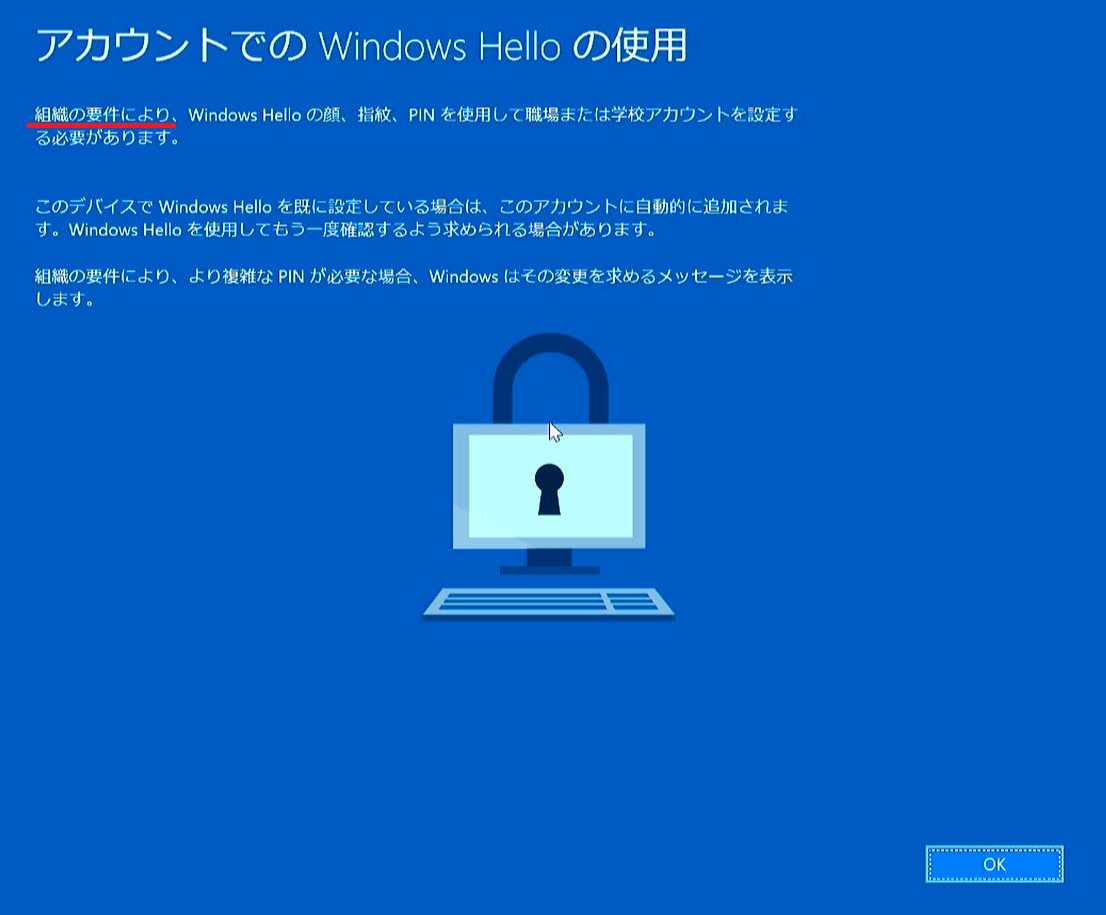

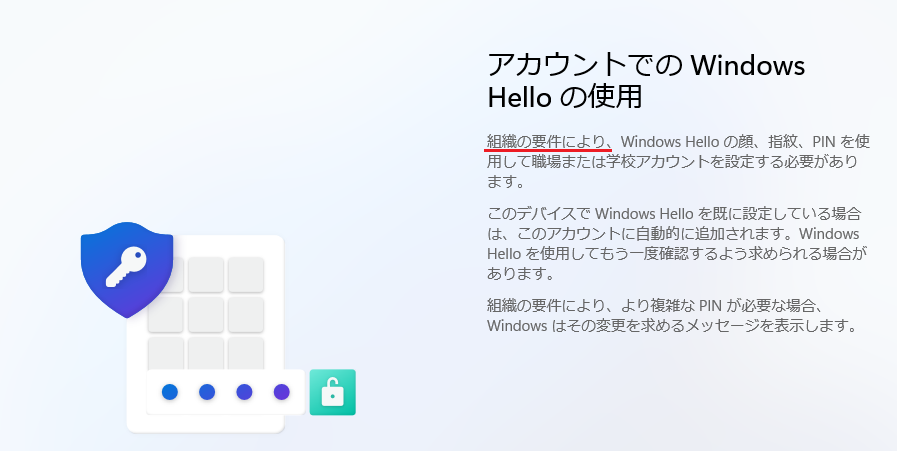

構成が 有効 になっている デバイス に 初回サインインする際に、以下の通り 組織の要件により という形で Windows Hello の利用が強制されます。

画面上の表記は "Windows Hello" のままであり、"~for Business" が付いていないので、判りづらいです。

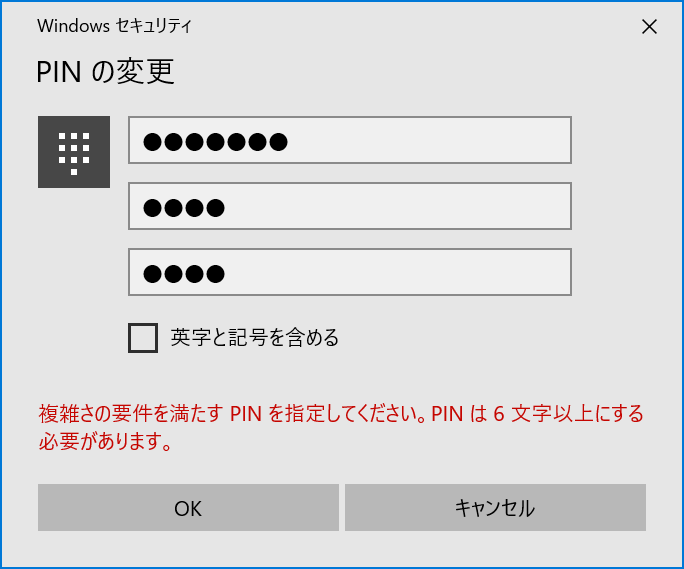

サインイン後は、「設定パネル」を使って、「アカウント」-「サインインオプション」から、「PIN の変更」が可能になっています。

その PIN 変更の際に、わざと 4 桁を入力してみてください。

Windows Hello の場合

PIN のルールが単一なので シンプルなエラーです。

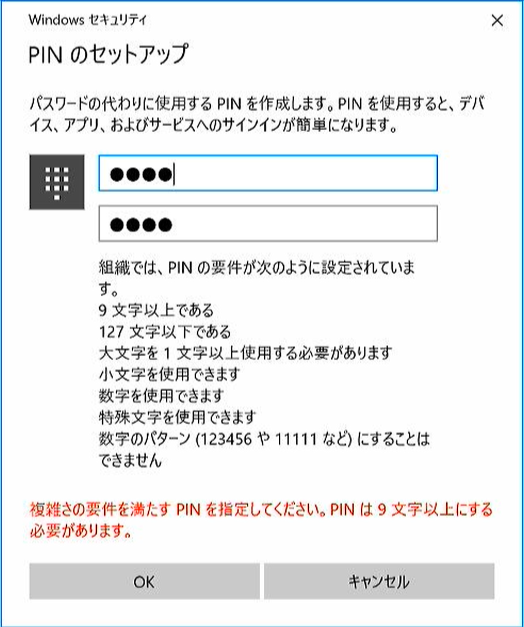

Windows Hello for Business の場合

組織で定められた要件の詳細が表示されます。

上記、画面の色も違って見えますが、これは キャプチャを取得する OS のバージョンが 混在してしまったためです。ご容赦ください。機能に違いはありません。

Next Step

WHfB が構成できたら、追加機能である 動的ロック と 多要素ロック解除 も構成してみましょう。

結構 簡単に構成できます。

https://qiita.com/carol0226/items/51487eeb06871cb65a7a

参考情報

https://jpazureid.github.io/blog/azure-active-directory/whfb-configuration-explanation/

https://jpazureid.github.io/blog/azure-active-directory/how-to-disable-whfb/

https://jin-kuro.com/windowshelloforbusiness-azureadmfa/

https://jin-kuro.com/hybridkeytrust-whfb/

上記の記事の おまけ欄に、Windows Hello for Businessのプロビジョニングはイベントログの「User Device Registration」という項目に記録される と説明されていて、WHfB のプロビジョニング時に イベントログ 358 が出るみたいですね。後日、私も実機で確認してみたいと思います。