はじめに

Windows Hello for Business を展開するためには、いくつかの方法があります。

一番簡単なのは、Intune を使った クラウド単独展開 です。

とにかく Windows Hello for Business を試してみたい・・・という事だけであれば、クラウド単独展開 の方をお勧めします。

Windows Hello for Business についての説明 や、クラウド単独展開 については、まず 以下の記事を参照ください。

以後は、"Windows Hello for Business" だと長いので、本記事では 頭文字をとって "WHfB" と表記します。

本記事では、Microsoft Entra Hybrid Join を構成している環境向けに "WHfB" を展開する方法として、ハイブリッド展開(Cloud Kerberos 信頼) を説明していきます。

この展開方式をつかうと、オンプレミスドメイン の アカウント でサインインを行うユーザー向けに "WHfB" を提供できます。

ハイブリッド展開にも、3種類の方法があり、Cloud Kerberos 信頼 は、新しい方式であり、PKI 基盤(証明書等)や AD FS の構成が不要で構築できるため、これから構築する場合には 推奨される方法です。

本記事では、以下の公開情報の内容をもとに、画面キャプチャ付きで 手順を紹介していきます。

公開情報:ハイブリッド展開 Cloud Kerberos 信頼 デプロイ ガイド

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/deploy/hybrid-cloud-kerberos-trust?wt.mc_id=MVP_407731&tabs=gpo

1. 前提条件

前提条件は、色々あります。

- デバイスが Microsoft Entra ハイブリッド参加 されていること

以下の記事に記載された内容が構成されている必要があります。

- テナントに Microsoft Entra Kerberos 認証 が構成されていること

以下の記事に記載された内容が構成されている必要があります。

- デバイスへの 初回サインイン時に、以下の条件が揃っていること

① オンプレミスのドメインコントローラーと 通信が行える状態

② インターネットへの疎通が可能で、テナント(以下リンク先に記載の URL)と通信が行える状態

https://learn.microsoft.com/ja-jp/entra/identity/devices/how-to-hybrid-join?wt.mc_id=MVP_407731#network-connectivity-requirements

- サインインするユーザーは オンプレミスにアカウントがあり、テナントへ Connect 同期されている ハイブリッドユーザー であること

- クライアント OS の要件

Windows 10 21H2 (KB5010415 以降)

Windows 11 21H2 (KB5010414 以降)

- Server OS の要件

Windows Server 2016 (KB3534307 以降)

Windows Server 2019 (KB4534321 以降)

Windows Server 2022

2. 構築手順

構築というよりも、前提条件を満たす作業の方がボリュームあります。

(Microsoft Entra Hybrid Join や Microsoft Entra Kerberos 認証 など)

前提条件が満たされていれば、あとは 本作業で GPO を配布するだけです。

本章の操作は、ドメインコントローラー 上で行ってください。

手順としては、2-1 章 ~ 2-3 章 まで順に説明していますが、必須の設定は 2-3 章 の GPO 設定のみです。

2-1 章 と 2-2 章 は、あらかじめ OU を作成して、"WHfB" を適用したい コンピューターオブジェクトを OU 内に配置させる操作となっていますので、既に 管理上の OU がある場合は、それを利用いただき、GPO を適用していただければ問題ありません。

2-1. OU の作成

あらかじめ GPO を割り当てるための OU を作成しておきます。

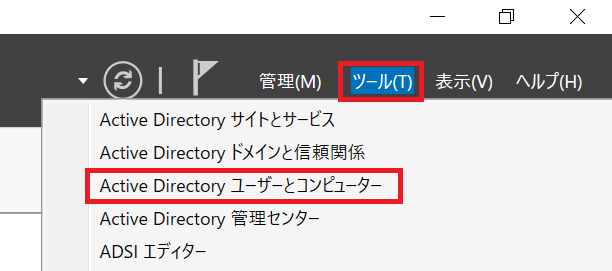

- サーバーマネージャーの ツール から Active Directory ユーザーとコンピューター のツールを開きます。

- ドメイン名を右クリックして、新規作成 から 組織単位 (OU) を選択します。

- 以下のウィンドウ内に 任意の OU 名 を入力して、OK を押します。

なお、間違って削除されないようコンテナーを保護する にチェックが入っていると、簡単に削除できません。ちょっと検証して削除する予定がある場合は、チェックを外しておきましょう。

※本運用の時には、チェックを入れた状態で OU を作ります。

2-2. OU へ移動

先ほど作成した OU に 物理 PC のコンピューターオブジェクトを移動させます。

なお、以下で紹介する手順以外にも、オブジェクトを ドラッグ&ドロップで移動させることもできます。

- コンピューターオブジェクトの既定の場所である Computers コンテナーを開き、対象となる コンピューターオブジェクトを右クリックして 移動 を選びます。

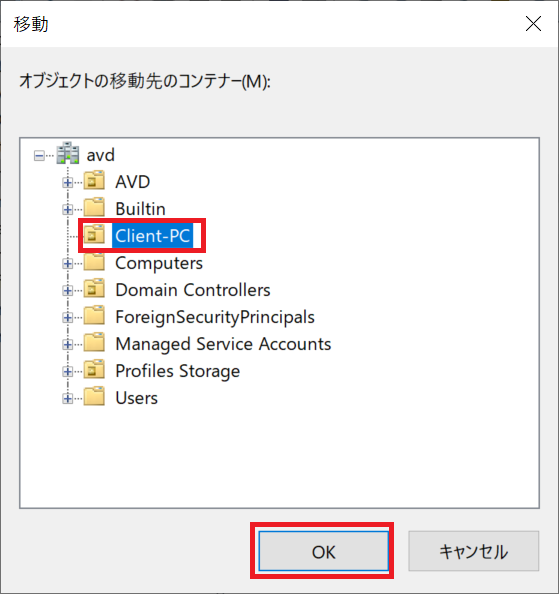

- 前章で作成済みの 移動先の OU を選び OK を押します。

- 下図は、移動された後の状態です。この状態で 次章で Client-PC の OU に対して GPO を適用することで、この OU に配置したコンピューターに対して、"WHfB" を有効化させることができます。

2-3. GPO の作成

本章では、以下の公開情報の手順を 画面キャプチャ付きで 説明していきます。

公開情報:Windows Hello for Business のポリシー設定の構成

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/deploy/hybrid-cloud-kerberos-trust?wt.mc_id=MVP_407731&tabs=gpo#configure-windows-hello-for-business-policy-settings

- サーバーマネージャーの ツール から グループポリシーの管理 のツールを開きます。

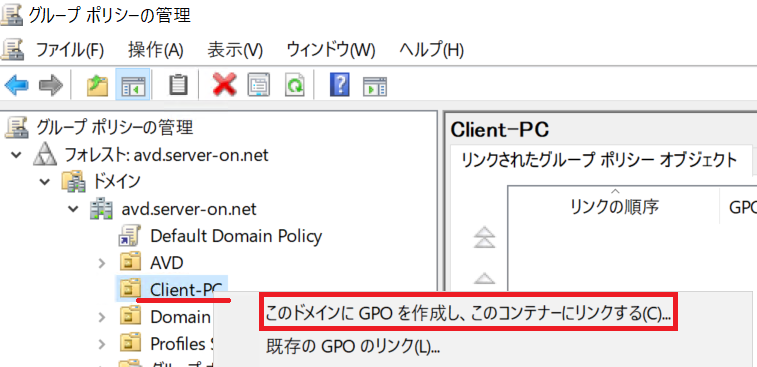

- 前章で作成済みの OU を右クリックして このドメインに GPO を作成し、このコンテナーにリンクする を選択します。

- 以下のウィンドウが開くため、任意の GPO 名 を入力し OK を押します。

※ "WHfB" であることが判る名称が良いと思います。

- 以下の画面が表示されたら OK を押します。

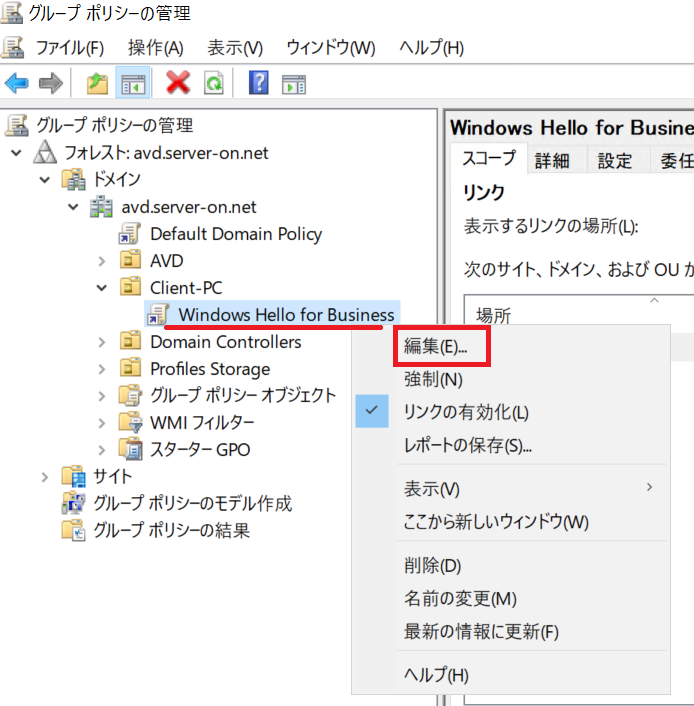

- 直前に作成した GPO 名 を右クリックして 編集 を選択します。

-

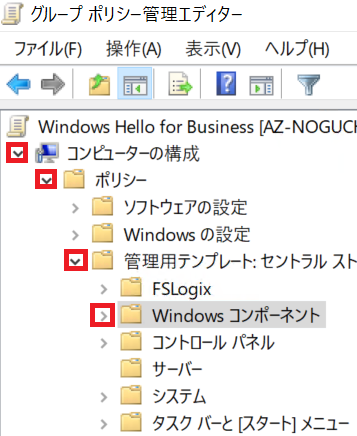

グループポリシー管理エディター が開くため、左ペインから 赤枠の箇所を開いていきます。

[コンピューターの構成] - [ポリシー] - [管理用テンプレート] - [Windows コンポーネント]

-

Windows Hello for Business を開き、下図の赤枠で示したポリシーを 有効化 していきます。

・ハードウェアのセキュリティデバイスを使用する

・Windows Hello for Business の使用

・オンプレミス認証にクラウドトラストを使用する

Windows Hello for Business の使用 の画面

オンプレミス認証にクラウドトラストを使用する の画面

※ OS のバージョンによっては、"オンプレミス認証にクラウド Kerberos 信頼を使用する" という項目名になっているかもしれません。

8.3か所を有効化した結果、以下のようになっていれば、OK です。

グループポリシー管理エディター を閉じてしまって構いません。

9.GPO の設定結果を反映させるため、コマンドプロンプトを開いて、以下のコマンドを実行してください。

gpupdate /force

3. ユーザー操作 と WHfB の初回登録

ポリシーが適用されていても、PC へ最初のユーザーがサインインした場合には、"WHfB" 初回登録のアクションは発生しません。

これは 初回ログオン時には、まだ デバイスが Hybrid Join 状態になっておらず、"WHfB" の要件を満たしていない状態だからだと考えられます。

2回目のサインイン時や、2人目以降の場合は、"WHfB" 初回登録のアクションが発生します。

3-1. 手順(MFA 認証まで)

-

"WHfB" の登録が発動すれば 構成は正常です。

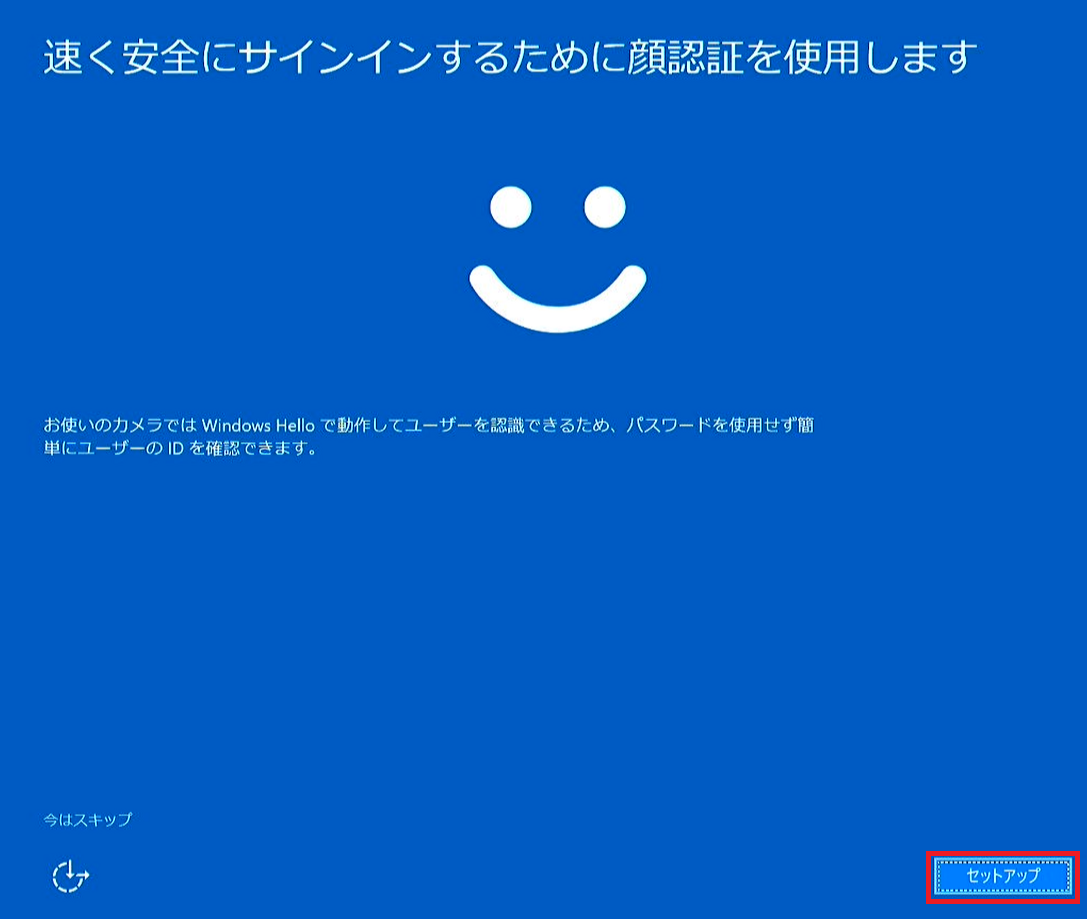

Windows Hello 対応のカメラ搭載機の場合は、ここで 顔認証 の設定が求められます。セットアップ を押します。

-

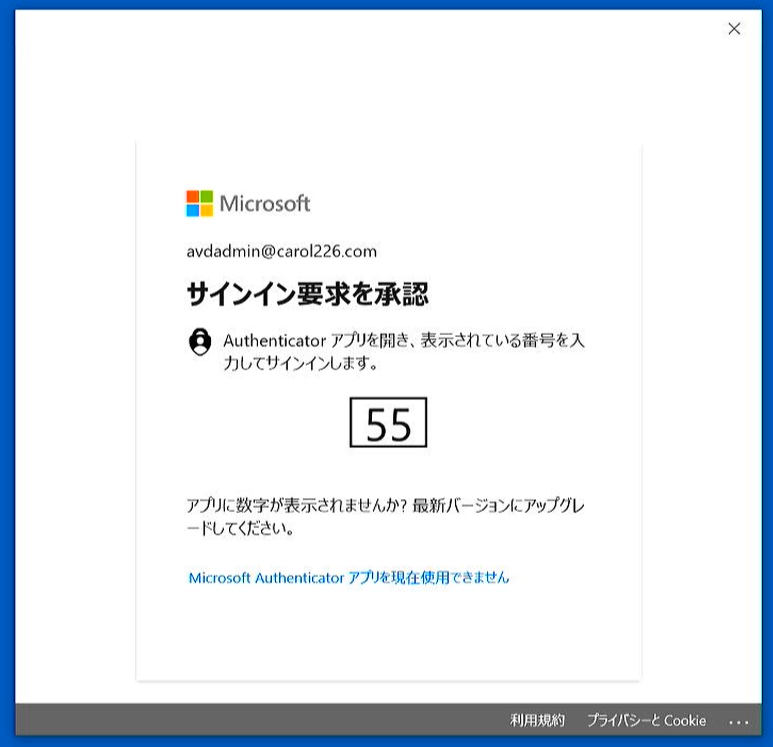

MFA が発動するため、認証します。

MFA 発動時

認証が済めば 3-2. 手順(PIN 設定以降) へ進んでください。

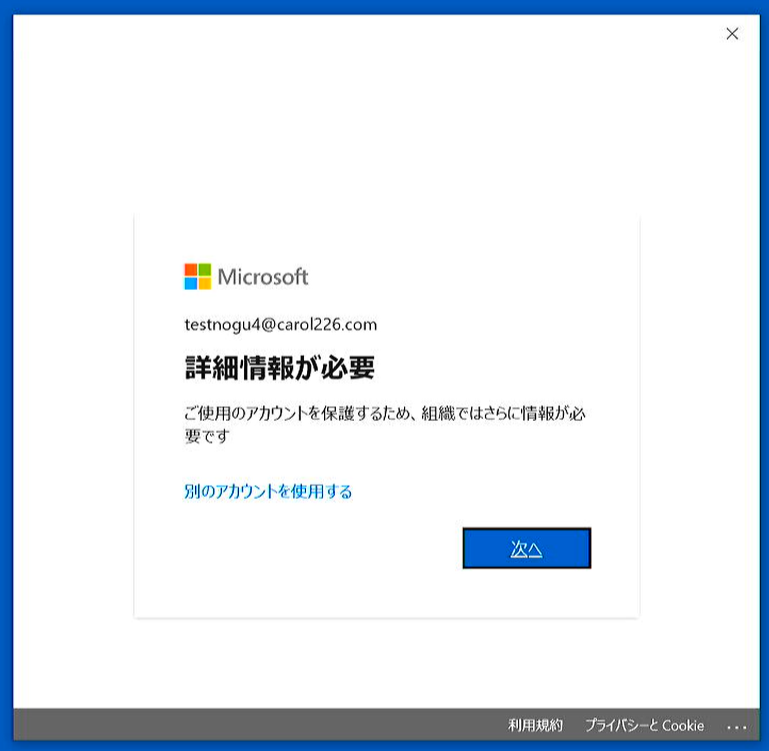

MFA 未登録時

テナントで MFA の登録が済んでいないユーザーは、MFA の登録を求められるため、Microsoft Authenticator や SMS を使って登録を済ませてください。

- モバイルデバイスの登録を求められます。次へ を押します。

- モバイルデバイスに Microsoft Authenticator の導入が求められるため、準備が終わったら 次へ を押します。別の方法を設定します を選べば、電話番号を登録して、SMS を使った認証を構成することもできます。

-

次へ を押します。

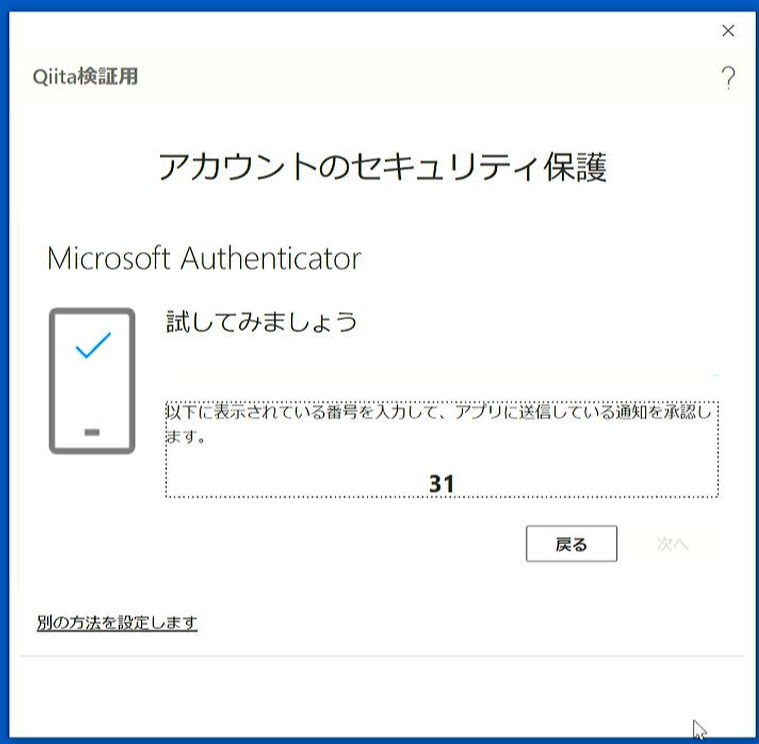

- モバイルデバイスにインストールした Microsoft Authenticator を使って、QR コードを読み取ってから 次へ を押します。

- Microsoft Authenticator の画面に コードの入力を求める画面が表示されているため、そこに PC の画面上に表示されている数字(下図の場合は "31")を入力します。

- うまく登録が完了すると、以下の画面になるため、次へ を押します。

-

完了 を押すと、PIN の登録画面に遷移します。

このタイミングで、MFA の登録は 必ず要求されてしまいます。

まだ、オンプレミスの運用が中心で、ユーザーに クラウドサービスを展開していない組織の場合は、ここで MFA が要求されてしまうと 困惑してしまうユーザーも居るかもしれず、都合が悪いかもしれません。

MVP の Tamai さんが本件の回避策 (Temporary Access Pass) をわかりやすく紹介してくれています。以下の URL を参照ください。

https://sccm.jp/2023/12/27/post-5728/

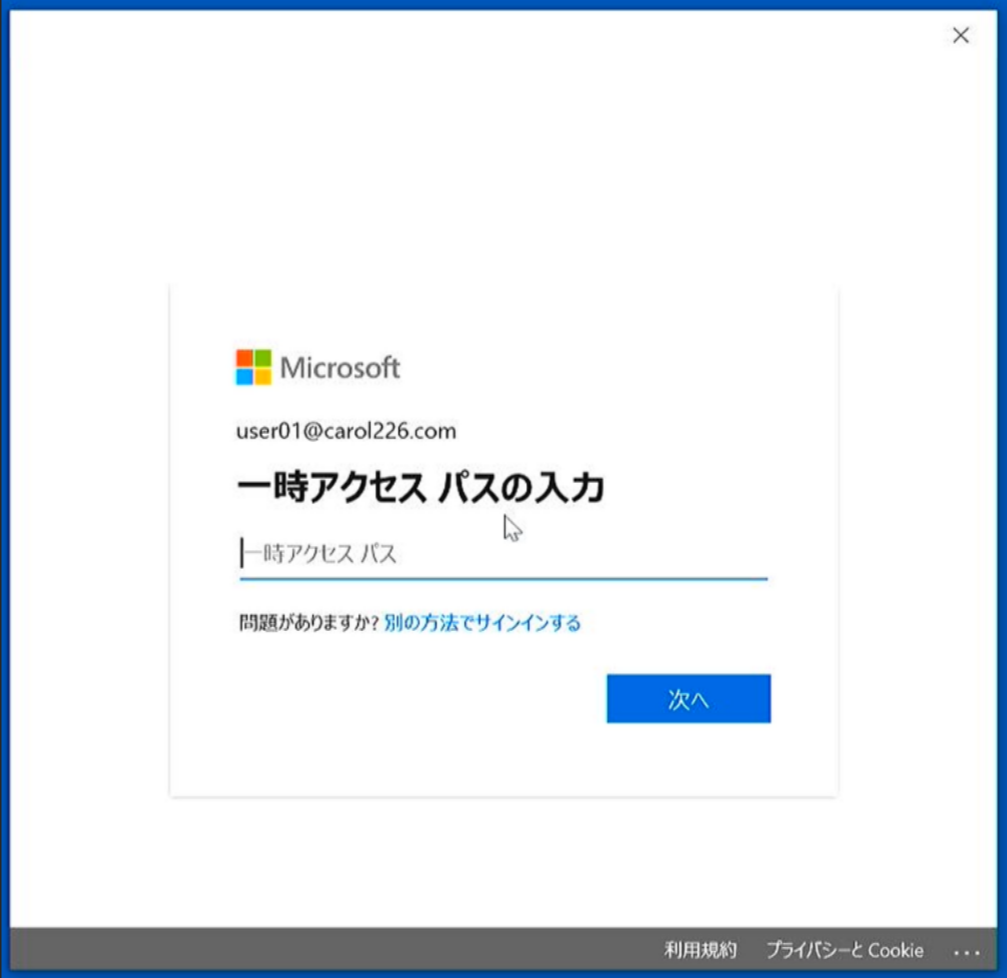

私も Temporary Access Pass を検証済みです

手順(testnogu4) とは別のユーザー(user01)でテストした時の画面です。一時アクセスパスを入力することで、MFA 登録を行わずに、先へ進めました。

この場合でも、一時アクセスパスを 事前に ユーザーに伝えておく必要がありますので、ご注意ください。

公開情報:一時アクセスパス - Temporary Access Pass (TAP)

3-2. 手順(PIN 設定以降)

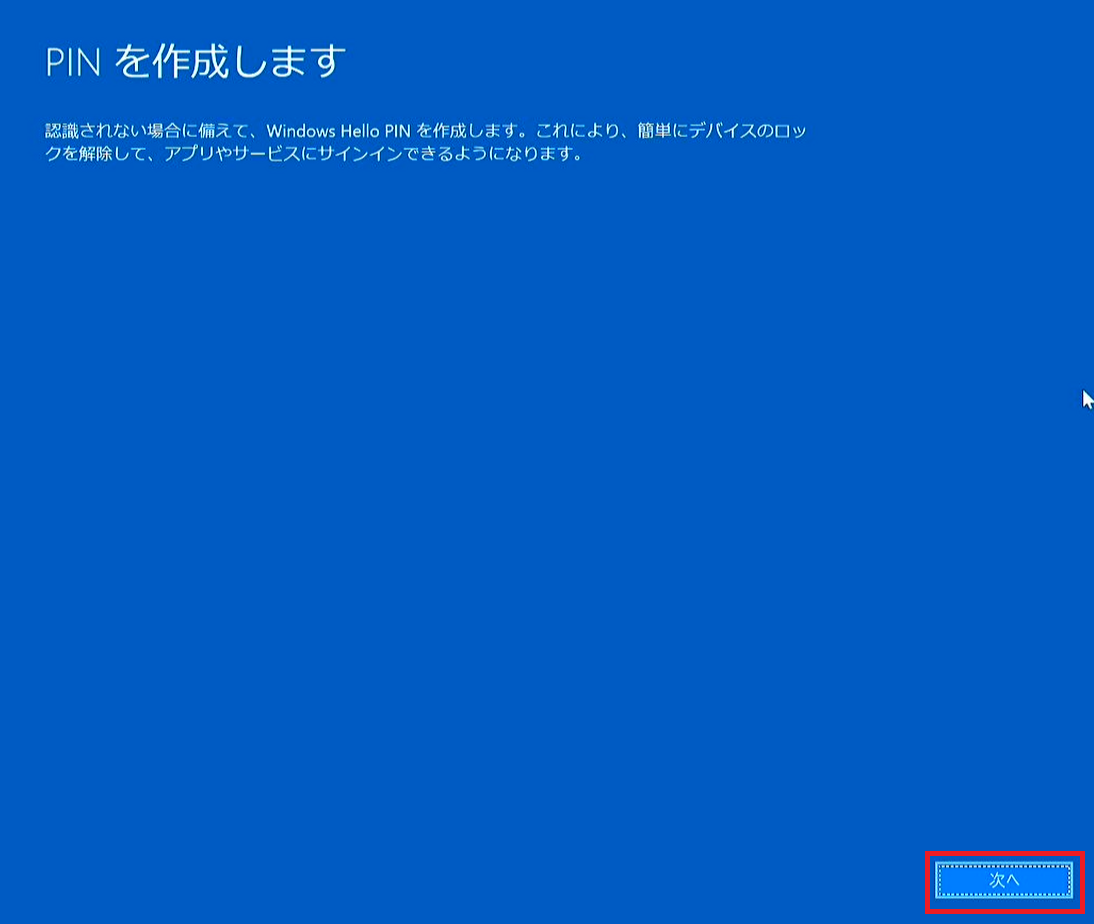

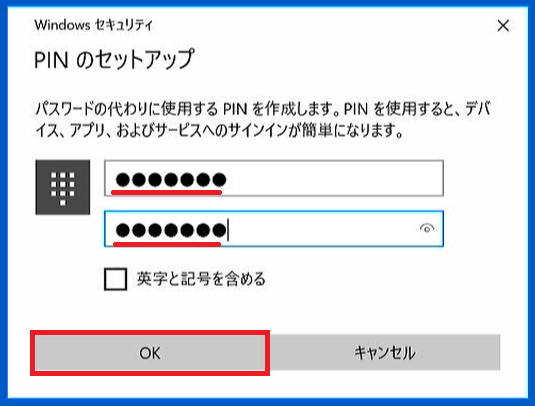

- PIN を設定していきます。

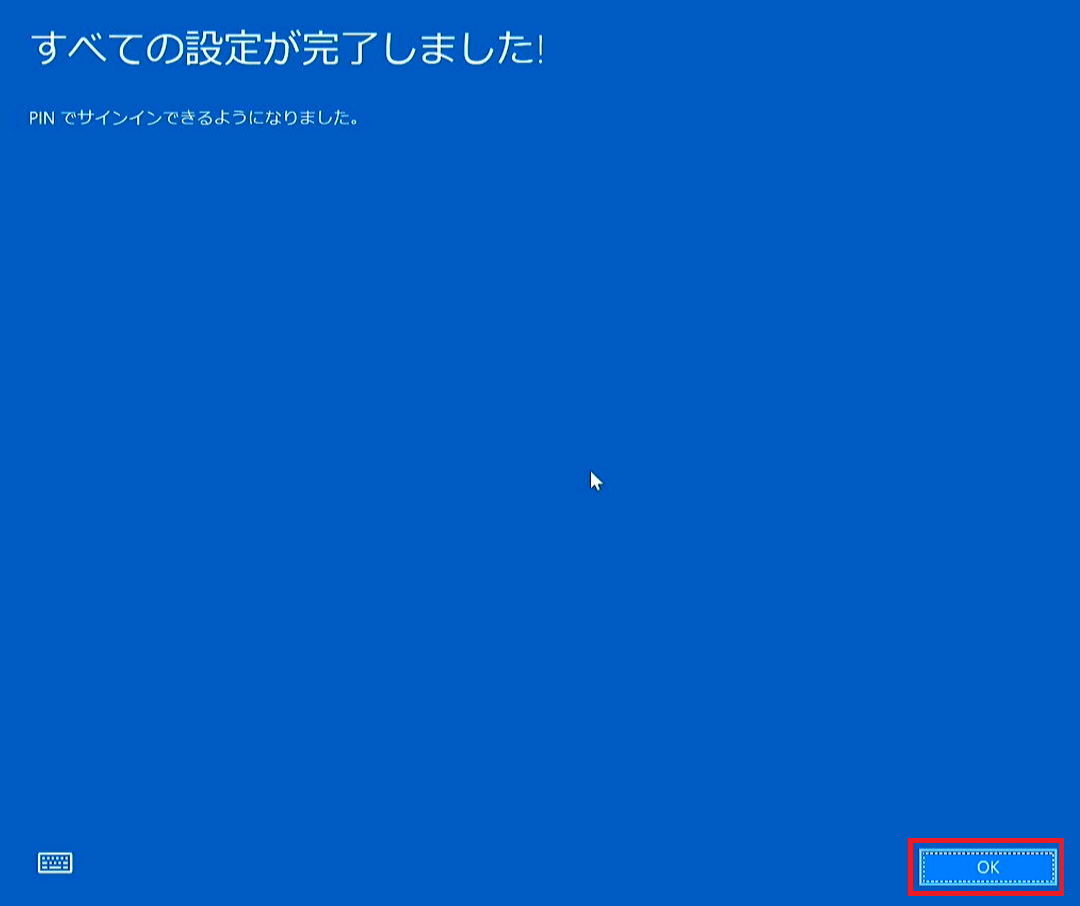

- すべて完了すると、以下の画面になるので "OK" を押すと サインイン されます。

- サインインされて、デスクトップが表示されます。

- これ以降は、再度 サインインする際に、下図のように 顔認証や PIN を使ったサインイン操作となります。

紫枠のアイコンは、通常は 表示されていませんが、サインイン オプション(緑下線)を押すと表示されます。

サインインオプション の凡例

| 鍵マーク | 点10個マーク | 顔マーク |

|---|---|---|

| パスワード認証 | PIN 認証 | 顔認証 |

気になる情報

公開情報で説明されている サポートされていないシナリオ に 気になる説明がされていました。

DC 接続で以前にサインインせずに、Microsoft Entra ハイブリッド参加済みデバイスでクラウド Kerberos 信頼を使用してサインインする

これは、文字通り、オンプレミスドメインにサインインしたことがないユーザーが、いきなり ハイブリッド参加済み デバイスにサインインすると、WHfB を利用できない・・・という意味だと思われます。

実際に 私の検証環境で、オンプレミスユーザーを作り、テナント側に同期されたことを確認してから、該当のデバイスにサインインしてみたのですが、WHfB の初回登録は発動しませんでした。

同じデバイスで、過去に ドメインログオンしたことがあるユーザーでサインインすると、WHfB の初回登録が発動しましたので、公開情報に書かれた通りの事象は、再現しています。

公開情報:サポートされていないシナリオ

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/deploy/hybrid-cloud-kerberos-trust?wt.mc_id=MVP_407731#unsupported-scenarios

Next Step

以上で、Windows Hello for Business ハイブリッド展開(Cloud Kerberos 信頼)が構成できました。

WHfB の構成があれば、さらに 以下の使い方ガイドに記載されているような機能が利用できます。

ぜひ チャレンジしてみてください。

動的ロック と 多要素ロック解除 について、記事化してあります。

これは、結構 楽に 構成できて お勧めの機能です。

リモートデスクトップ (RDP) サインインを構成する については、以下の記事を参照してください。

これも、WHfB が動作している環境なら、ひと手間加えるだけで実現できます。

関連情報