概要

YAMAHA RTX1210(RTX1200)の設定例は巷にいくつかあるものの、RTX1100 (IKEv1)での設定例が無かったので、備忘録として残しておく。

目的

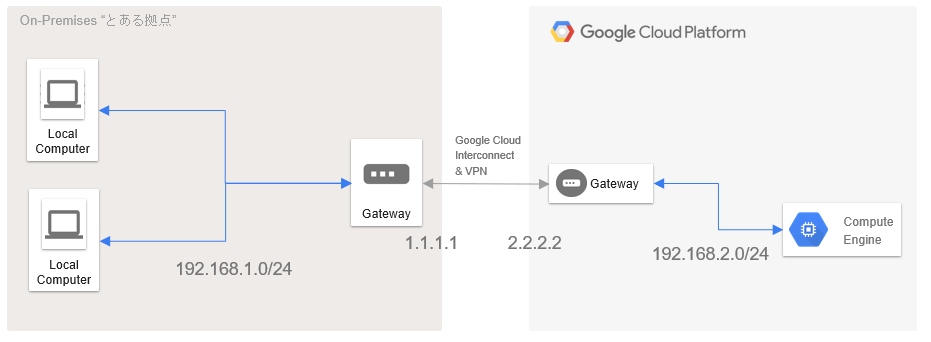

Google Cloud Platformととある拠点をVPN接続すること。

VPN接続後、とある拠点からプライベートIPアドレスでGCPのCompute Engineにアクセスしたい。

環境

とある拠点はYAMAHA RTX1100を利用中。

インターネットは固定IP1の契約。

構成図

GCPでのVPN設定

GCP管理コンソールから、「ハイブリッド接続」→「VPN」と辿る。

「VPN設定ウィザード」か「VPN接続を作成」をクリック。

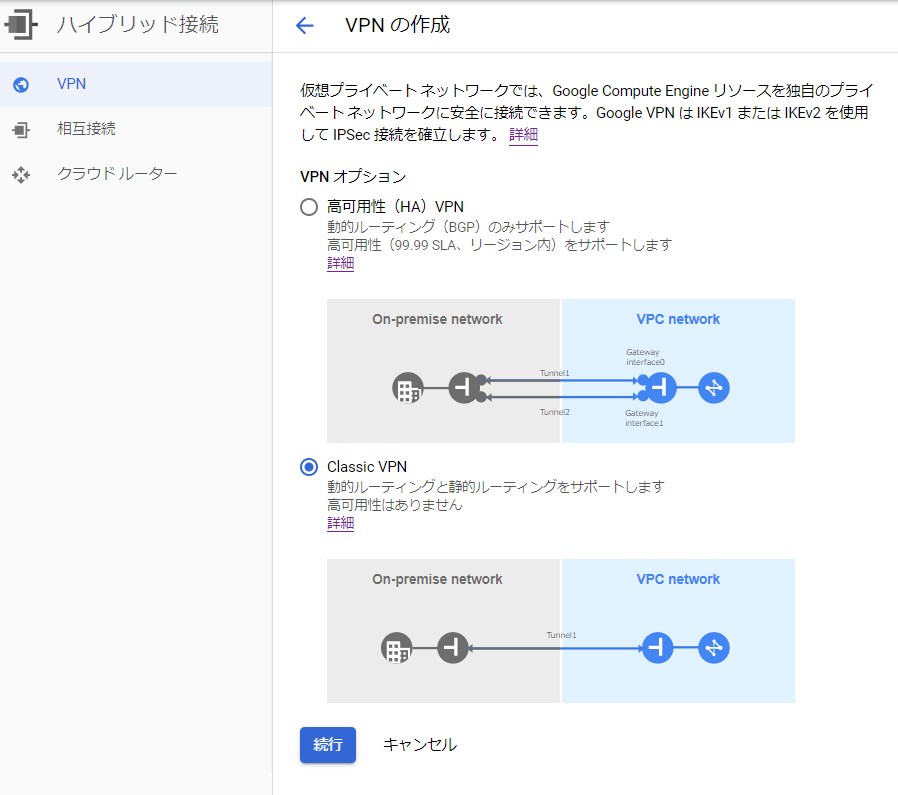

VPN接続の作成

ルータが1台しかなく、トンネル2つ張るメリットもそこまでないため、今回は「Classic VPN」を選択して「続行」を押下。

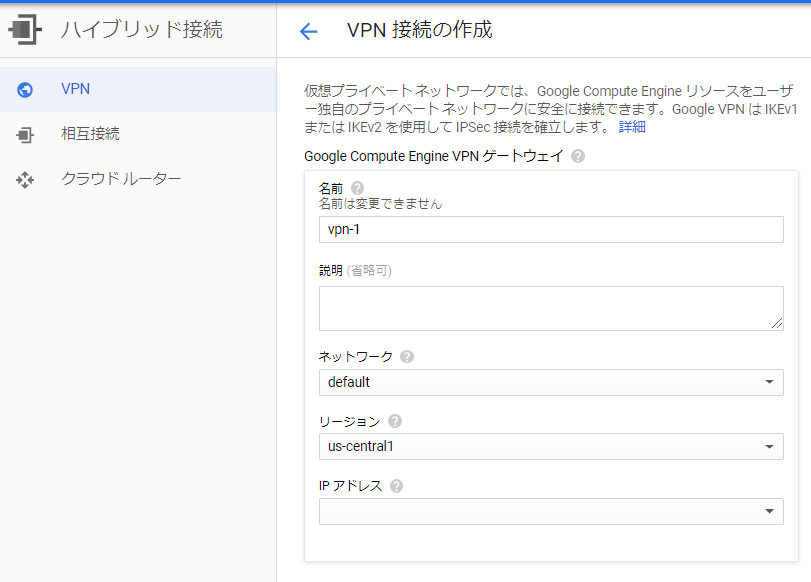

Google Compute Engine VPN ゲートウェイ

- 名前:適当にわかりやすいもの

- ネットワーク:Compute Engineと同じネットワーク

- リージョン:Compute Engineと同じリージョン

- IPアドレス:ここはGCPのVPNのゲートウェイとなるため、新たに静的IPアドレスを取得 (構成図の2.2.2.2)

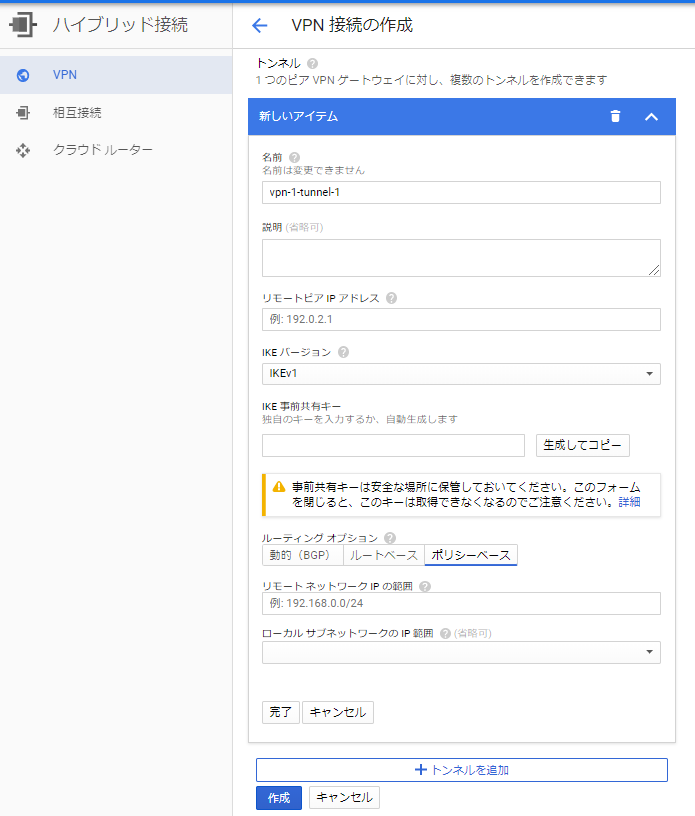

トンネル

- 名前:適当にわかりやすいもの

- リモートピアIPアドレス:RTX1100のグローバルIPアドレス (構成図の1.1.1.1)

- IKEバージョン:RTX1100はバージョン1しか対応していないので、IKEv1を選ぼう

- IKE事前共有鍵:生成してコピー

- ルーティングオプション:ポリシーベース

- リモートネットワーク:RTX1100側のプライベートIPアドレスのNW (構成図の192.168.1.0/24)

- ローカルサブネットワークのIP範囲:GCPのVPCネットワークを選択 (構成図の192.168.2.0/24のNW)

「完了」および「作成」を押下する。

以上でGCPのVPN部分は終了です。

YAMAHA RTX 1100設定

VPN接続部分のみ抜粋。

ルーティング設定

ip route 192.168.2.0/24 gateway tunnel 1

トンネル設定

tunnel select 1

description tunnel To-GCP

ipsec tunnel 10

ipsec sa policy 10 1 esp aes-cbc sha-hmac

ipsec ike always-on 1 on

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

ipsec ike keepalive log 1 on

ipsec ike keepalive use 1 on icmp-echo 192.168.20.2

ipsec ike local address 1 1.1.1.1

ipsec ike nat-traversal 1 on

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text 生成してコピーした事前共有鍵

ipsec ike remote address 1 2.2.2.2

ipsec auto refresh 1 on

ip tunnel tcp mss limit auto

tunnel enable 1

local addressの箇所はRTXのプライベートIPアドレスではなく、グローバルIPアドレスを指定します。

NAT設定

nat descriptor masquerade static 1 1 192.168.1.1 udp 500

nat descriptor masquerade static 1 2 192.168.1.1 esp

参考にさせていただいたサイト

追記

安定しない…

オンプレ側ルータの再起動等のタイミングでVPN切断→再接続の際に異様に時間がかかる現象に見舞われた。

接続しっぱなしであれば、切れたりしないみたいなんだが、う~ん。

以下の情報によるとGCPとYAMAHAのデフォルトのIKEのライフタイムに違いがあるようだ。

おまじないとして以下の設定を追加してみた。

ipsec ike duration ipsec-sa 1 10800

ipsec ike duration isakmp-sa 1 36000

が効果の程は不明。

また、以下の情報によるとYAMAHAルータは相互運用ガイドになく利用推奨してないみたいだ。