はじめに

「[発表]Amazon API GatewayでWebsocketが利用可能 - AWS」と「【新機能】APIGatewayでWebSocketが利用可能になったのでチャットAPIを構築してみた - Qiita」を参考にして、API Gateway を使用したチャットを作成しようとしたら思わぬところでハマったので、解決したときのメモです。

APIGateway で実現する WebSocket

「[発表]Amazon API GatewayでWebsocketが利用可能 - AWS」にある通り、2018年12月19日に Amazon API Gateway で WebSocket 通信を実現出来るようになりました。

AWS ではこの機能を使用した簡単なチャットアプリを「simple-websockets-chat-app - Serverless」や「aws-samples/simple-websockets-chat-app - GitHub」で公開しています。

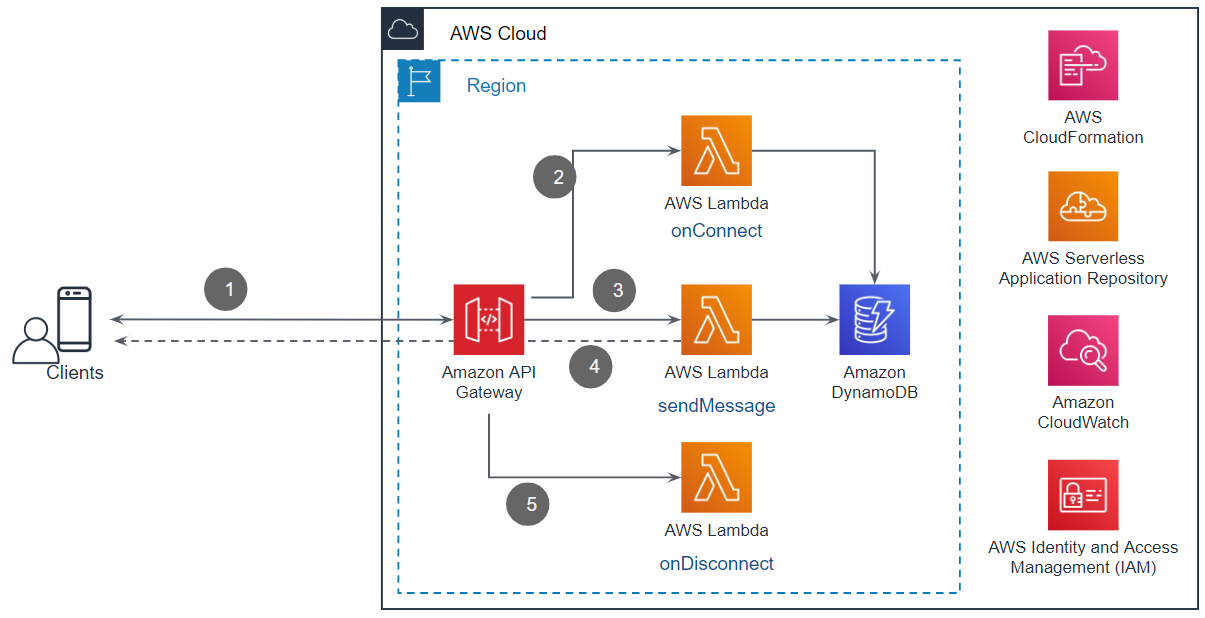

このサンプルアプリは以下のような構成で実装されています。

このコードの解説は、「【新機能】APIGatewayでWebSocketが利用可能になったのでチャットAPIを構築してみた - Qiita」という記事で詳細に解説されています。

メッセージが正しく送れない問題

記事を見ると、AWSが公開しているコードをそのままデプロイすれば問題なく動作しているようでしたが、自分がやってみると正しく送ることが出来ませんでした。

Lambda のデバッグログを確認しながら見てみると、 sendMessage の処理をしている箇所でエラーを吐いているようでした。

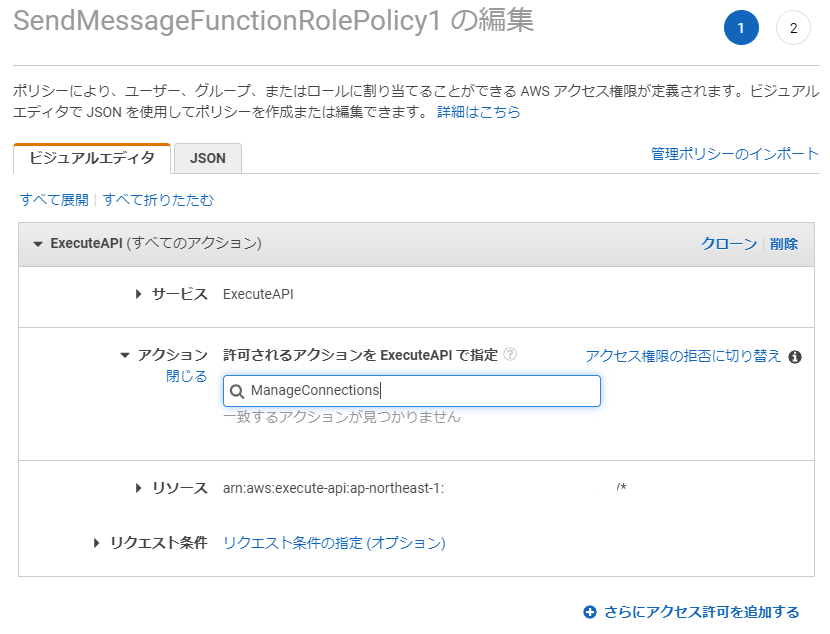

ここで、sendMessageの Lambda 関数に設定された IAM Role の設定状況を見てみると、以下のように、execute-api:ManageConnections が正しく設定されていません。

AWSの記事を見ると、確かに設定が必要と記載がありますが、マネジメントコンソール上では「一致するアクションが見つかりません」となってしまいます。

接続されたクライアントに呼び出しを行うには、アプリケーションに新しいアクセス権 “execute-api:ManageConnections”が必要です。 これは、AWS SAMテンプレートで処理されます。

cf. [発表]Amazon API GatewayでWebsocketが利用可能 - AWS

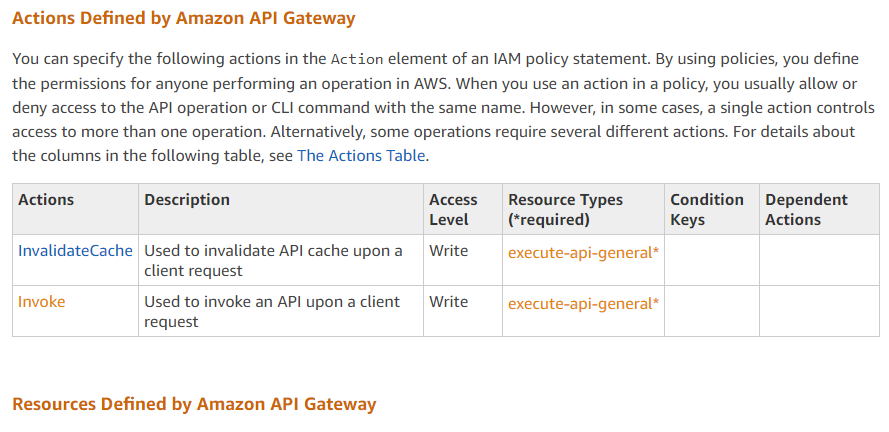

ここで、execute-api にアクションとして設定出来る選択肢の一覧を探したのですが、以下の記事では InvalidateCache と Invoke の2つしか記載がありませんした。

cf. Actions, Resources, and Condition Keys for Amazon API Gateway - AWS Identity and Access Management

対策

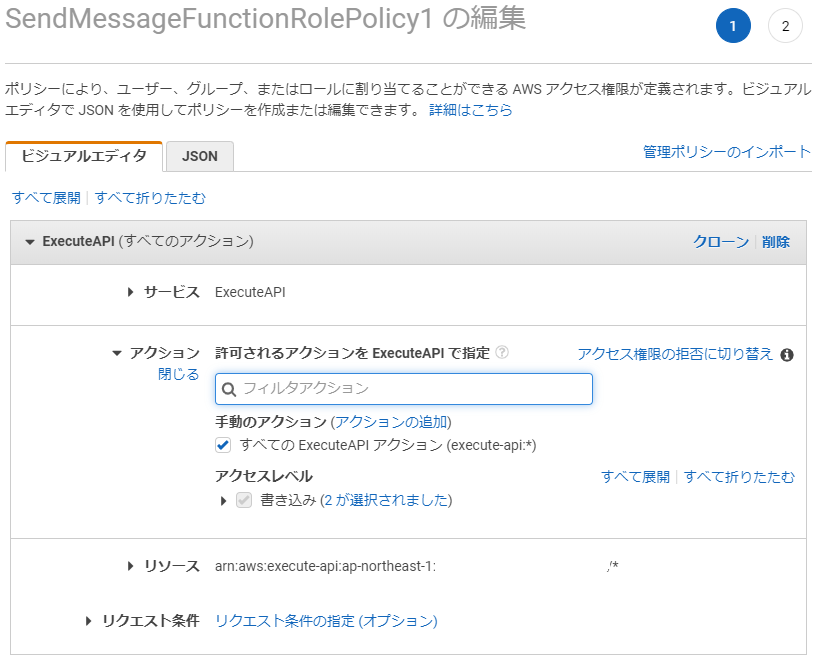

現状では、以下の図のように「すべての ExecuteAPI アクション」を指定することで、期待する動きを確認することが出来ました。

ドキュメントのアップデートが遅れることはあると思うので、execute-api:ManageConnections が設定出来ないのは日本のリージョンだけなのかもしれませんが、思わぬところでハマってしまいました。

参考

APIGatway

IAM

execute-api

- API 実行アクセス権限の IAM ポリシーの例 - Amazon API Gateway

- API を呼び出すためのアクセスの制御 - Amazon API Gateway

- IAM アクセス権限により API へのアクセスを制御する - Amazon API Gateway

- IAM ユーザー認証の使用 - Amazon API Gateway

- Actions, Resources, and Condition Keys for Amazon API Gateway - AWS Identity and Access Management

- AWS Lambda Websockets - Medium

- API Gateway での REST API へのアクセスの制御と管理 - Amazon API Gateway