きめ細かいパスワードポリシー(PSO)とは

GPOで設定可能なパスワードポリシー設定とは異なり、ユーザごと、グループごとにパスワードポリシーの設定ができるもの。

設定方法

※今回設定を行ったのはAWSのMSAD、win2012の環境です※

スタート > ActiveDirectory管理センター > 該当ドメインフォルダ > [System] > [Password Setting Container]

CustomerPSO-01〜05まで表示があります。

優先順位は数が小さいものから優先されます。

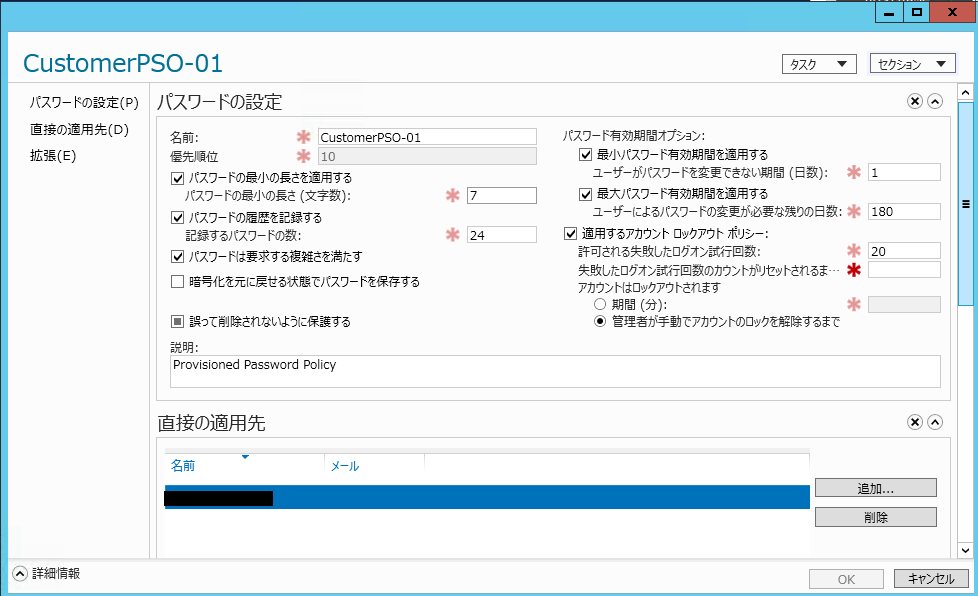

今回は01のもので設定を行いました。

[パスワードの設定]で希望の設定値に設定を行ったら、[直接の適用先]で適用を行いたいユーザやグループの選択を行います。

設定を行ったのち[OK]をクリックすれば設定は完了です。

適用後の確認方法

今回頭を悩ませたのが、この確認方法です。

はじめはNet Userコマンドでユーザの情報を確認していたためPSOで適用したはずのポリシー内容が反映されていませんでした。

よくよく調べてみると、Net Userコマンドでは、カスタムパスワードポリシーの情報を取得することがきないとのこと。

カスタムパスワードポリシーが適用されているかどうかを確認する場合は、以下のコマンドで。

Get-ADUserResultantPasswordPolicy -Identity <ユーザー名>

もしくは、以下。

> dsget user “CN=test,OU=Users,OU=test,DC=test,DC=intra” -effectivepso

effectivepso

“CN=CustomerPSO-01,CN=Password Settings Container,CN=System,DC=test,DC=intra”

dsget 成功

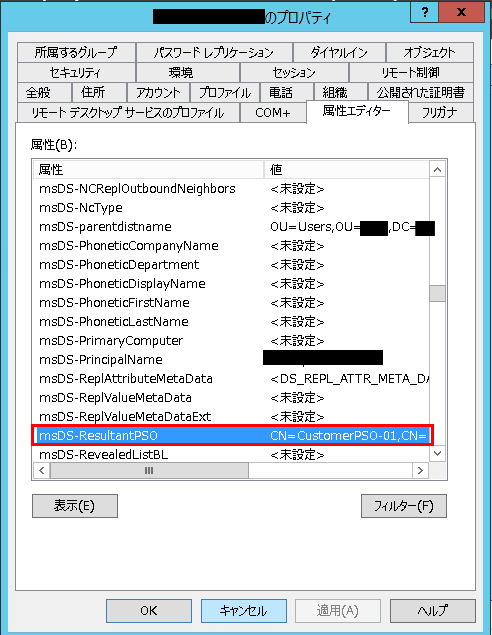

PSOの設定を行ったユーザのプロパティ > 属性エディターからも確認できます。

属性エディターの[msDS-ResualtantPSO]に適用したPSOが表示されていればOK。

ちなみに[msDS-ResualtantPSO]既定では非表示になっているため[フィルター]から[構築済み]を選択すると表示されるようになります。

PSOの設定を行った場合のポリシーの適用順位

PSOとGPOの両方が設定されている場合、適用される優先順位は以下の通り。

1.PSOのユーザー

2.PSOのグループ

3.ドメイン配下のGPO(Default Domain Policy)

PSOが設定されていないユーザに関してはGPOが適用されるようになっています。