本記事について

Microsoft Sentinel は、マイクロソフト社が2019年にリリースした、SIEM as a Service です。SIEM ということもあり、オンプレミスのファイヤウォールや他社のセキュリティ製品からのログ・アラート収集が重要な機能です。ただ一方で、Azure や Microsoft 365 上のリソースやサービスのセキュリティログ・アラートの管理・分析ツールとしてだけでも十分に活用できます。本記事では、特に Microsoft 365 の各サービスからどのようなログを取得し、どのようなことが行えるかを、個人的な見解からご紹介していきます。

[姉妹編である、Azure での Sentinel 活用について] (https://qiita.com/YoshiakiOi/items/87fad7e7bfef5056cd00)も合わせてご覧いただけますと幸いです。

Microsoft Sentinel の機能について

Microsoft Sentinel では、データの収集、脅威の検出、インシデントの調査、脅威への対応の自動化の4機能を提供しています。

本記事では、特にデータの収集に焦点を当ててご紹介しますが、その他の機能については、手前味噌ですが、こちらの記事をご参照ください。

Microsoft 365 からのログ・アラートの取得

ここからは、具体的に何のログ・アラートを入れていくことができるかを、個人的な優先度評価を入れて見ていきます。

【優先度高】Azure Active Directory - サインインログ・監査ログ

Microsoft 365 は Azure と同じく ID &アクセス管理基盤として ID as a Service である Azure AD を利用します。これが、Microsoft 365 全体のセキュリティの基盤となり、マイクロソフト社のゼロトラストセキュリティの中心を担うのですが、それと同時にそのログの管理が重要になります。

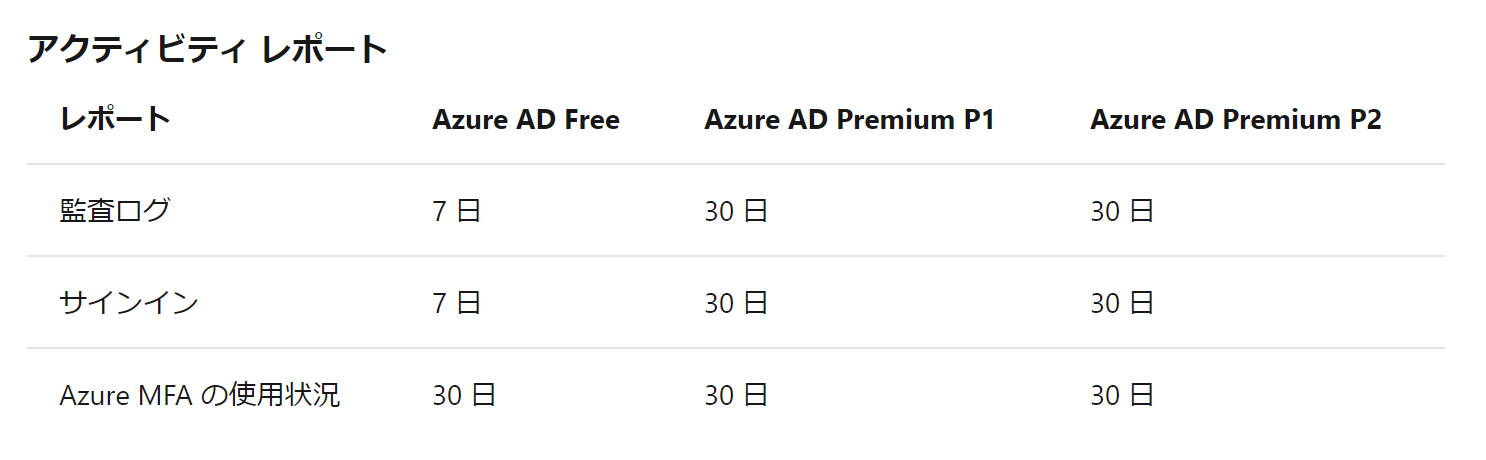

Azure AD は サインインレポートを提供していますが、Azure AD 側には30日しか保存がされないため、こちらも長期保管・検索機能・脅威検知の観点で、Sentinel への転送が推奨です。サインインログには、成功・失敗、ユーザー名、ロケーション、対象アプリ、条件付きアクセスの有無など、認証に関する様々な情報が含まれます。また、同様に Azure AD での操作を記録する監査ログも30日のみ保存されているので合わせて Sentinel への送信をおすすめします。

https://docs.microsoft.com/ja-jp/azure/active-directory/reports-monitoring/reference-reports-data-retention#how-long-does-azure-ad-store-the-data

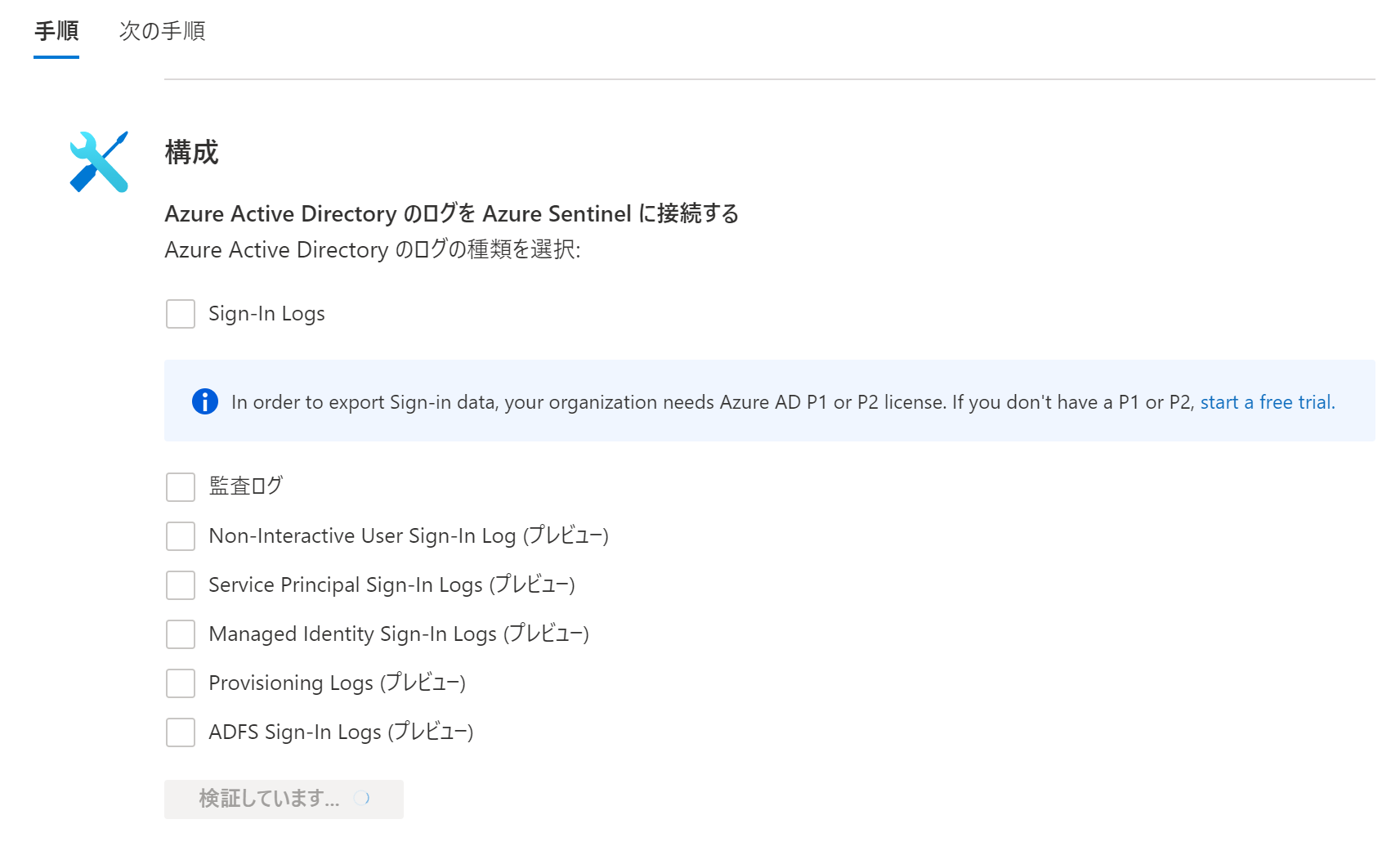

Azure AD サインインログ・監査ログ は Sentinel のデータコネクターで取得可能です。

【優先度高】Office 365 監査ログ

Microsoft Sentinel の Office 365 コネクター では、Exchange Online, SharePoint Online (OneDrive 含む) と Teams の監査ログを収集しています。Office 365 側での保存は、デフォルトでは 90 日のため、こちらも Microsoft Sentinel での保管が推奨です。特に、業務上重要なデータの保管に SharePoint Online / OneDriveを利用している場合は、必ず監査ログを取っておき、不正利用検知などに活用したいところです。

ちなみに、Exchange Online と SharePoint Online では、下記のようなログが取れています。

- ファイル アクティビティとページ アクティビティ

- フォルダー アクティビティ

- SharePoint リスト アクティビティ

- 共有アクティビティとアクセス要求アクティビティ

- 同期アクティビティ

- サイトの権限のアクティビティ

- サイト管理アクティビティ

- Exchange メールボックス アクティビティ

- Exchange 管理アクティビティ

Office 365 の監査ログのうち、上記以外も取りたい場合はどうするか? (【優先度低】)

こちらも良く聞かれる話題です。そのためには、Office 365 Management API を利用して特定の監査ログを取得し、Data Collector API などを利用して Log Analytics ワークスペースに格納する必要があります。詳細については、[こちらの記事] (https://qiita.com/YoshiakiOi/items/8fde7595042f0f281de8) にまとめましたのでご参照ください。

【優先度高】 Microsoft 365 Defender アラート

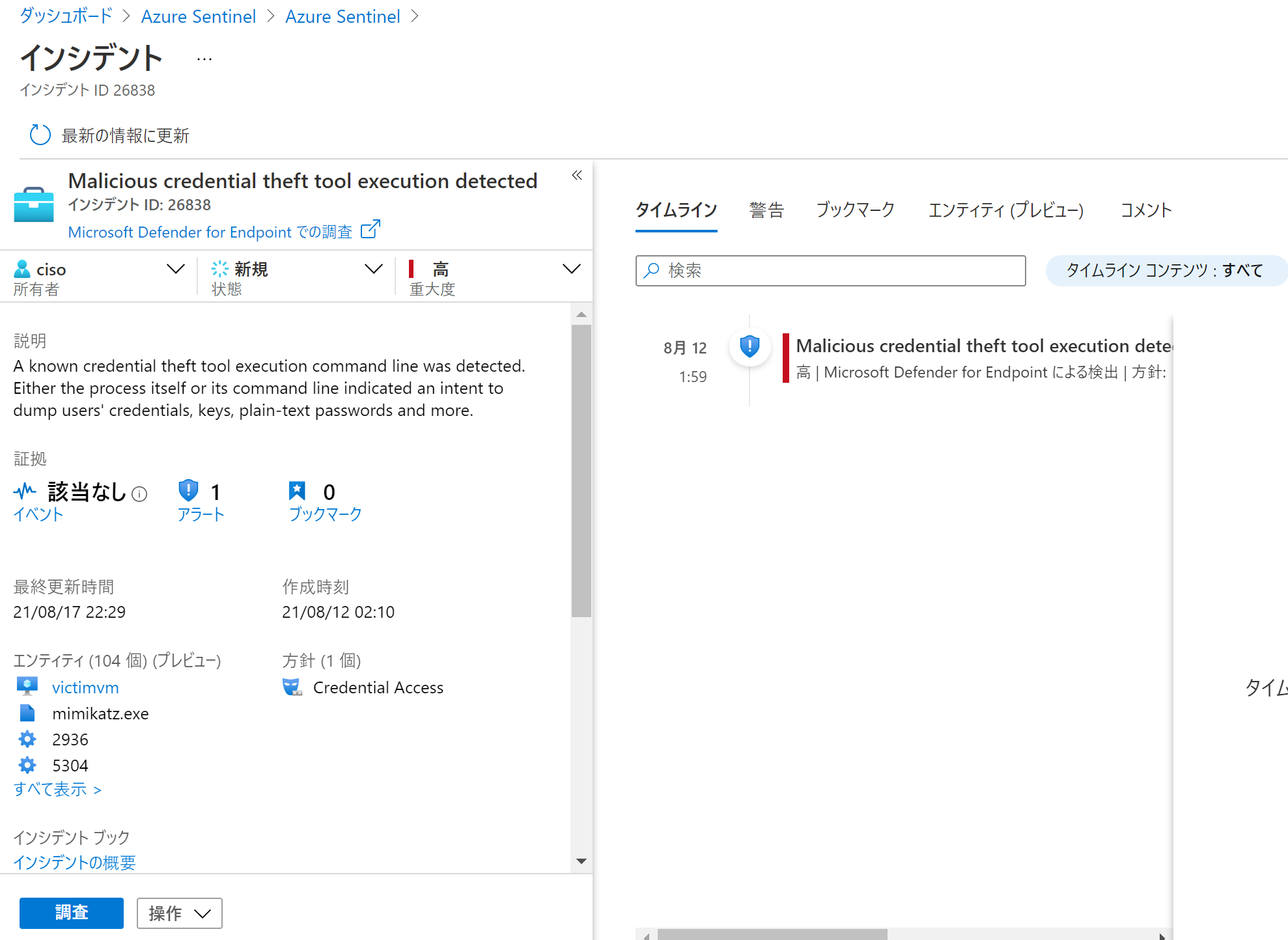

Microsoft Sentinel では、取り込み料金なくMicrosoft 365 Defender のアラートが取り込め、Sentinel 側で相関分析やインシデント管理が行えます。これには、Microsoft Defender for Endpoint、Microsoft Defender for Identity、Microsoft Defender for Office 365、および Microsoft Defender for Cloud Apps が含まれます。

例:Microsoft Defender for Endpoint からのアラート

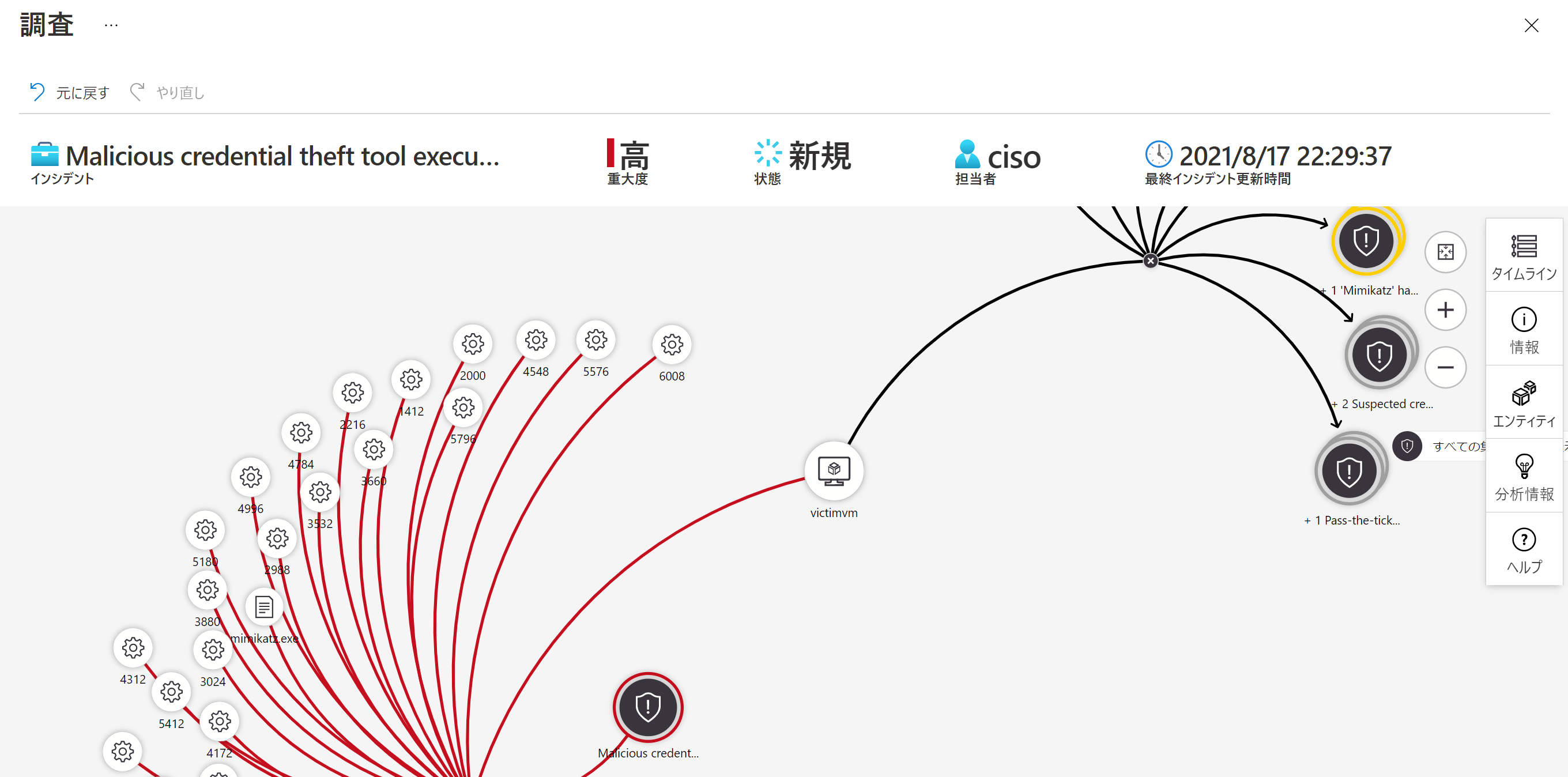

例:相関分析イメージ

インシデント管理は双方向同期がなされ、またエンティティ情報などを介して別の製品からのアラートとの関係性を調べていくことができます。Microsoft 365 Defender がセキュリティ検知の中心的な役割を果たしている場合は、SIEM を Sentinel にすることでより効率的にセキュリティ運用ができるようになります。

【優先度中】Microsoft 365 Defender の詳細ログ

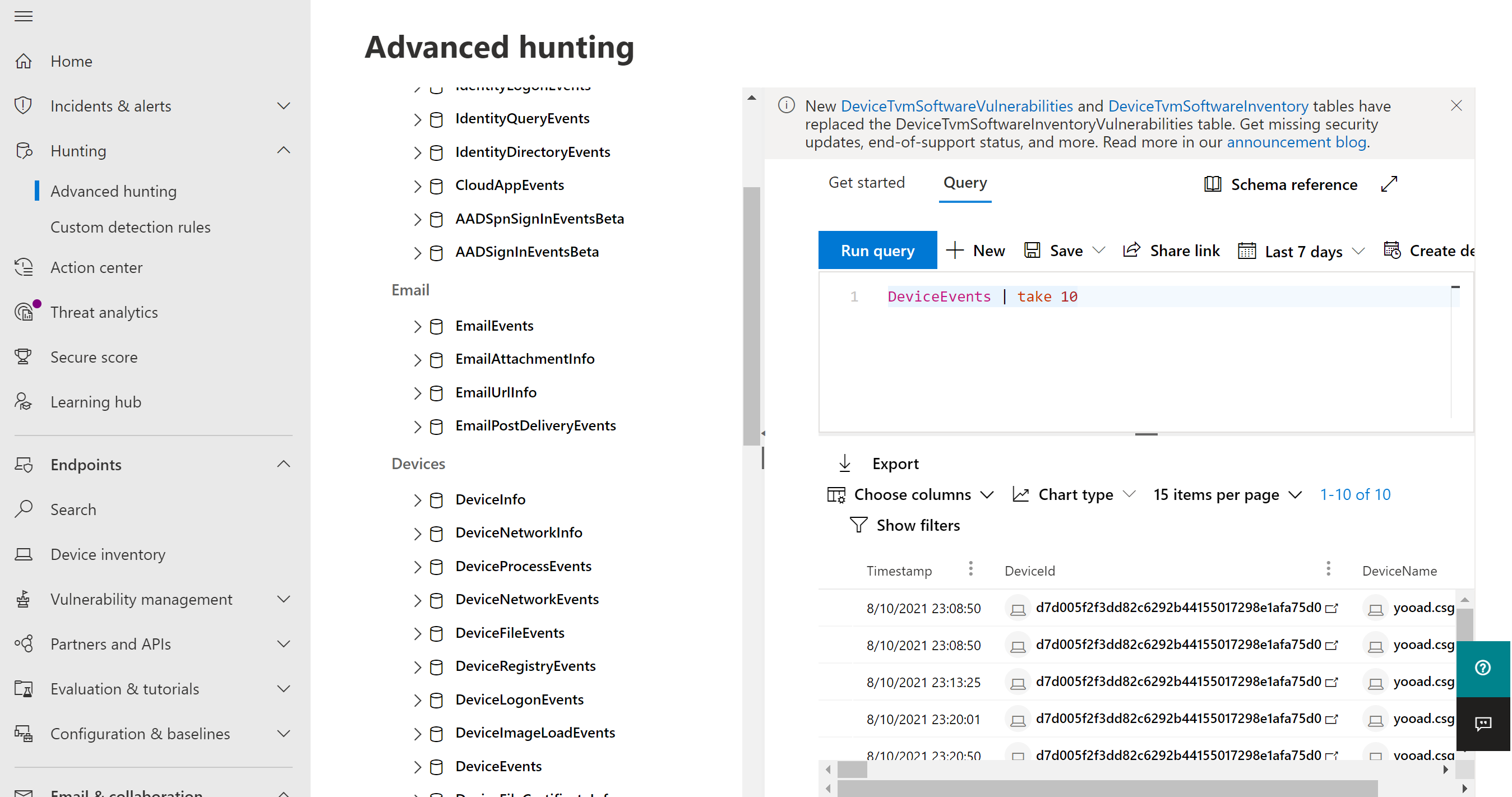

Microsoft 365 Defender には Advanced Hunting という、Kusto Query Language (KQL) を使ってログに対してクエリをかける仕組みがあります。ただし、こちらは直近30日のデータに限られ、また検索速度も制限がかかっています。そのため、より長期間のデータへの検索や高速なクエリの実施、他のソースからのログとのクロスクエリなどの用途で Microsoft Sentinel へ送信するケースが増えてきています。

2022年3月時点では、Microsoft Defender for Endpoint と Microsoft Defender for Office 365 のみが対応していますが、順次別の Defender シリーズにも拡張予定です。

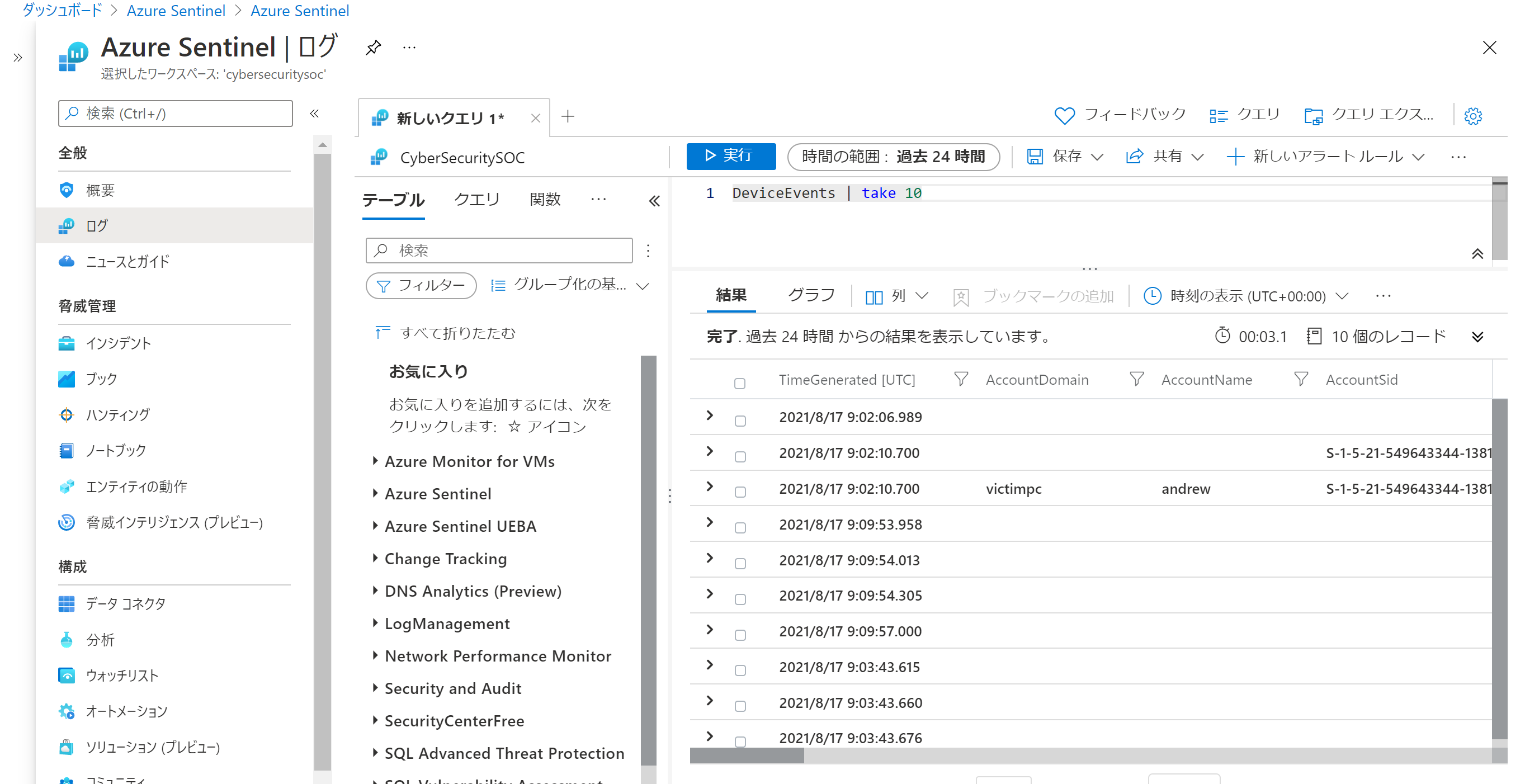

- Microsoft 365 Defender Advanced Hunting の画面

- Microsoft Sentinel の画面

全く同じクエリ言語とテーブルのスキーマなので、片方を勉強しておくともう片方でもすぐに利用できます。

【優先度低】 Azure AD のその他のログ(サインインログの3つの追加カテゴリのログ・プロビジョニングログ) (Preview)

こちらはプレビュー中の機能なので、検証用途などでご活用ください。サインインログの追加カテゴリには、

- サービスプリンシパルのサインインログ

- マネージド ID のサインインログ

- 対話型ではないユーザーサインインログ

が含まれます。詳細は、こちらのドキュメントをご参照ください。

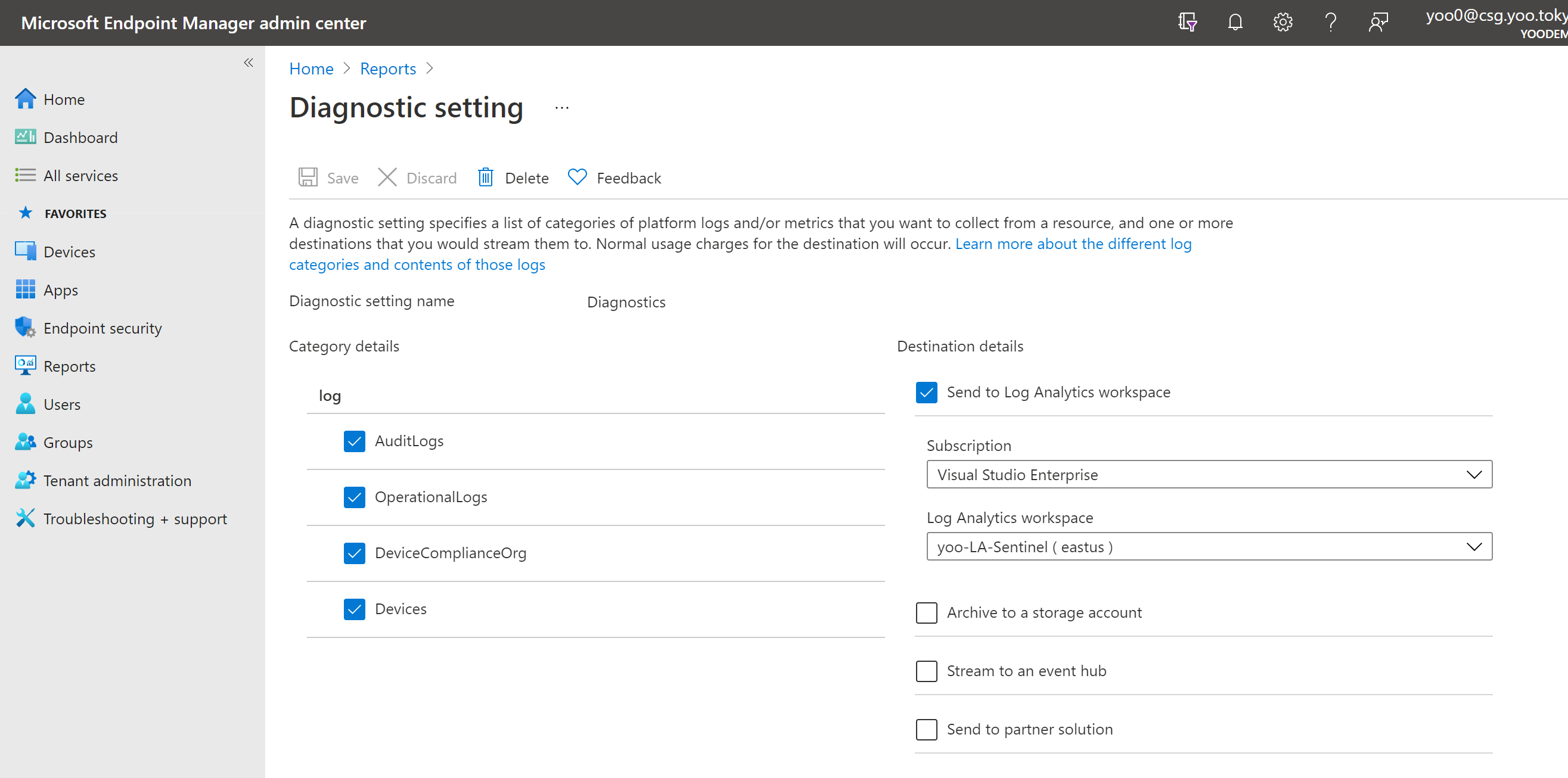

【優先度低】Microsoft Endpoint Manager (Intune) の監査ログ

Microsoft Sentinel のコネクターにはありませんが、診断ログの仕組みを利用して、Microsoft Endpoint Manager (Intune) から Sentinel の利用している Log Analytics ワークスペースにオペレーションログや監査ログを送付することができます。詳細は、こちらのドキュメントをご参照ください。

最後に

本記事では、筆者の見解から、Microsoft Sentinel で取得すべきログ・アラートの情報をまとめました。Microsoft Sentinel を活用することで、ログの長期保管や統合的なセキュリティ運用の観点から、Microsoft 365 をよりセキュアにご利用いただけるようになれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。