目的

社内プロジェクトにてDynatraceを活用する場面に遭遇した。

EKSのアプリケーションの一般的な監視をどのようにして設定するか、本記事にて説明を行う。

インストール方法

1.DynatraceのNamespaceを作成する。

# コンテキスト名切り替え

kubectl config use-context "<コンテキスト名>"

# Namespace作成

kubectl create namespace dynatrace

2.Operaterトークンを設定する。

Dynatraceコンソールよりトークンを発行し、値をコピー。下記コマンドにてKubernetes内部のSecrets設定を行う。

$DYNATRACE_OPERATOR_TOKEN = "<ここにトークンの値を設定する。>"

kubectl -n dynatrace create secret generic Dynakube --from-literal="apiToken=${DYNATRACE_OPERATOR_TOKEN}"

3.DynatraceのYamlファイルを適用して、Operator, Agentインストールを行う。

下記を開き、kubernetes.yamlを(hostMonitoringモードの場合はkubernetes-csiのYamlファイルも)適用する。

※バージョンの指定については、自分が指定したいバージョンを設定する。ここではv1.2.2を設定している。

# 全モードで共通のYamlファイルを適用する

$VERSION_DYNATRACE = "<ここにインストールしたいDynatraceバージョンを設定(例:v1.2.2)>"

kubectl apply -f https://github.com/Dynatrace/dynatrace-operator/releases/download/$VERSION_DYNATRACE/kubernetes.yaml

# host monitoringモードの場合は下記コマンドも実行

kubectl apply -f https://github.com/Dynatrace/dynatrace-operator/releases/download/$VERSION_DYNATRACE/kubernetes-csi.yaml

4.DynakubeのYamlファイルをダウンロードする。

※バージョンの指定については、自分が指定したいバージョンを設定する。ここではv1.2.2を設定している。

2.ダウンロードしたYamlファイルを適用する。

kubectl apply -f xxxxx.yaml

# DynatradeのPodが正常に動作しているかを確認

kubectl get pod -n dynatrace

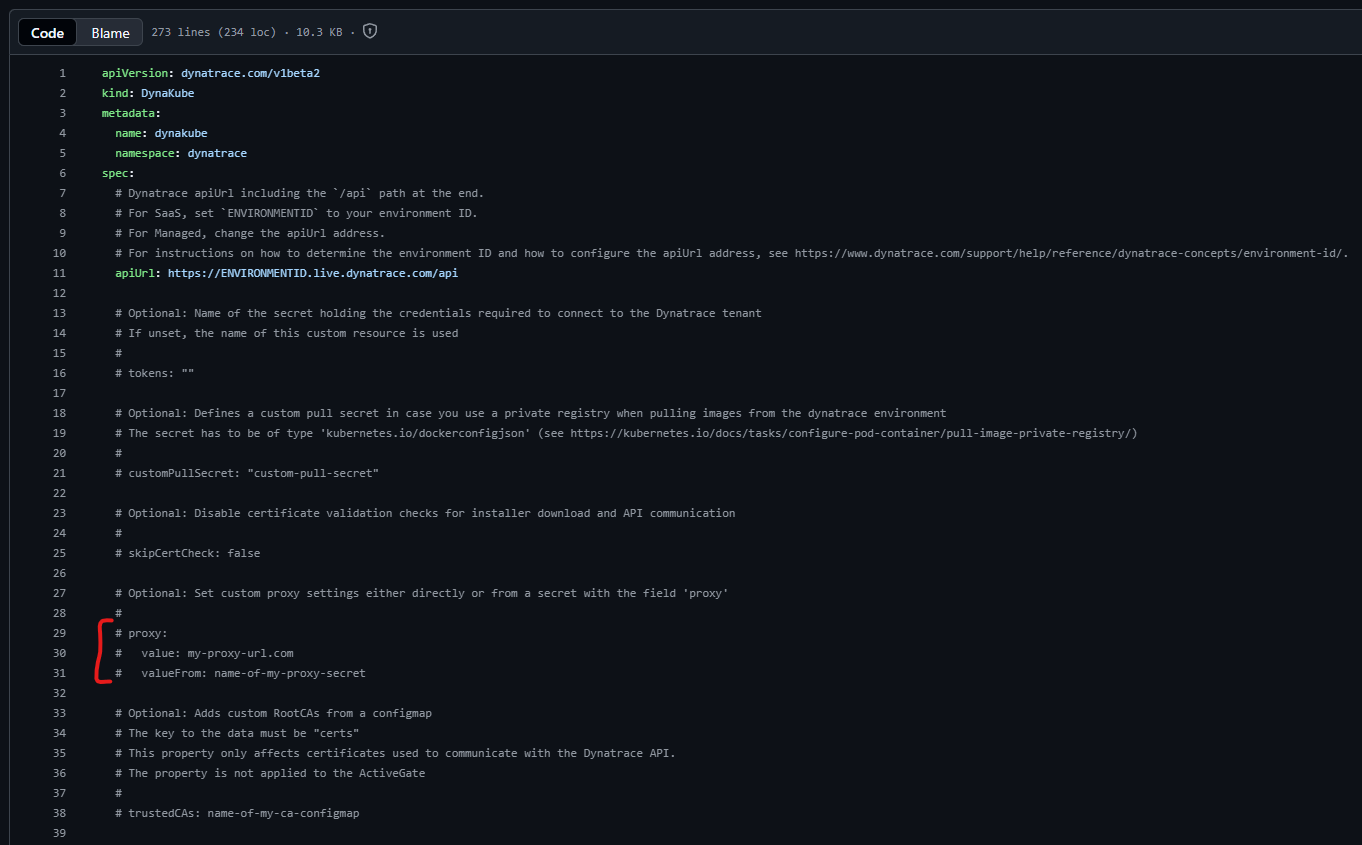

プロキシサーバを経由したインターネットへの出口の場合

下記ハイライトした箇所のコメントアウトを外してから実施する。

proxy:

value: <ここにプロキシのURLを設定する>

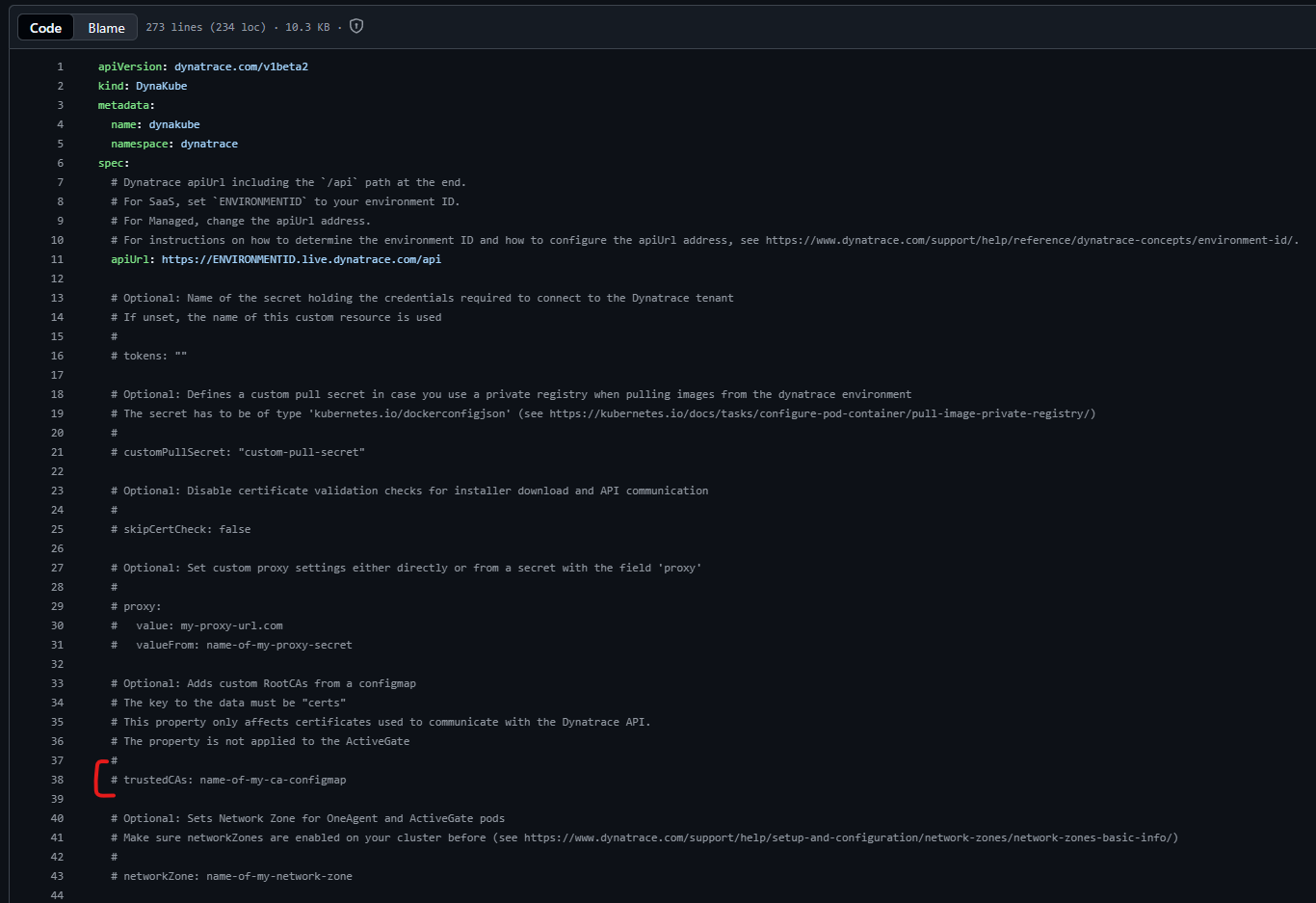

通信の際に自己証明書を割り当てる場合

ConfigMapに事故証明書を登録した後、下記ハイライトした箇所のコメントアウトを外してから適用する必要があります。

kubectl create configmap <CA証明書名> --from-file=certs=xxxxxx.crt -n dynatrace

下記を更新します。

trustedCAs: name-of-my-ca-configmap

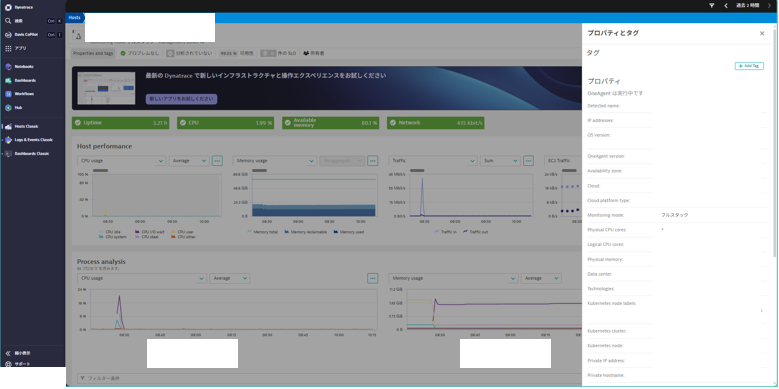

メニュー>hostsから、適切に設定されていることを確認できます。

まとめ

Kubernetes上のPodや、NodeそのものをDynatraceで監視するうえで必要な設定を紹介しました。

プロキシ設定や自己証明書の利用など、セキュリティ要件の厳しい会社では利用する可能性が高いと思います。

ぜひ上記のような設定を確認し、インストールしていただけると嬉しいです。