セキュリティを実現する仕組み(技術編)

攻撃者に簡単に中央部分に侵入されないために、セキュリティは多層で実現する必要がある。

一つこれをやったらセキュリティは大丈夫!というわけではない。

おすすめ資格

安全確保支援士

comptia Security+

認証

- パスワード認証

ワンタイムパスワード、パスワードポリシー、公開鍵認証 - バイオメトリクス認証

指紋、静脈、虹彩、声紋

暗号化

・暗号化は以下①~③要素を備えており、セキュリティ界の中心技術といえる。

・通信相手を本物か確かめて(真正性)、改ざんを防ぎつつ(完全性)、安全に通信できる(機密性)。

①機密性(暗号化・復号)

②完全性(メッセージ認証、MAC)

③真正性(認証:ユーザ認証、クライアント認証、サーバ認証)

→ 暗号化技術に立脚するセキュリティ技術は広範囲。

- 共有鍵暗号方式(DES,AES)、公開鍵暗号方式(RSA)

- PKI(Public Key Infrastructure)

- SSL(HTTPS)

- VPN

セキュリティソフトウェア、ハードウェア

-

ファイアーウォール、Proxy

-

UTM(Unified Threat Management:統合脅威管理)

<メリット>

・一つのハードウェアに基本的なセキュリティの技術が詰め込まれているので、導入すればセキュリティを一通りカバーできる。

例

ファイアーウォール,IDS,IPS,スパムメール対策ソフト、アンチウィルスソフト、プロキシ、コンテンツフィルタ、ロギングシステム、管理ダッシュボード

・一元管理できる

・個別でセキュリティを実現するよりも価格を抑えられる。<デメリット>

・一つの機能が壊れたら、全部の機能が使えなくなりやすい。 -

監視、ロギング、ウイルス対策ソフト、DRM(Digital Rights Managements)

-

DLP(情報漏洩を防止する仕組み)

セキュリティを実現する仕組み(取り組み編)

物理セキュリティ・運用ルール

- セキュリティゲート

- 安全な廃棄(シュレッダー、ハードディスククラッシャー)

使用しているときはセキュリティを意識できるが、使うことをやめるときにセキュリティの意識が弱まりがち。

実際に、廃棄業者が受け取ったハードディスクをネットで転売していた事件があった。

セキュリティ教育

セキュリティの観点では、人が最も弱いため狙われやすい。

例:ランサムウェアはファイルの暗号化を行っているが、目的は人を揺さぶること。

- 集合研修、Eラーニング

認証制度

体形的なセキュリティの取り組みの導入と定期的な見直しを行う。

定期的なトレーニングを義務付けているものもあるため、これらを維持することが一定の水準を超えられることに繋がる。

- ISMS(ISO/IEC 27001)

- プライバシーマーク

関連法規

- 個人情報保護法

- 不正アクセス禁止法

- プロバイダ責任制限法

- 電子署名法

ネットワークセキュリティの基本パターン

PC

- アンチウイルスソフト

- セキュリティパッチ

- パーソナルファイアウォール

・端末単位でのファイアウォール。

・アプリケーション単位でパケットを通すか通さないかを設定できる。

・企業がインターネットと社内ネットワークの間に設置するファイアウォールは、どんなアプリケーションがどのパケットを受け入れているかまでは把握できない。 - 利用制限(パスワード・指紋認証、アクセス制限)

- ディスクの暗号化

→ BitLocker - EDR (Endpoint Detection and Response)

組織内のネットワークに接続されているエンドポイントからログデータを収集し、解析サーバーで相関解析、不審な挙動・サイバー攻撃を検知し、管理者に通知します。通知を受けた管理者はEDR管理画面でサイバー攻撃を確認し、遠隔で対処するエンドポイント・セキュリティ・ソリューション。

<メリット>

企業は前項で挙げたEDRの機能を活用することで、社内ネットワークに侵入したマルウェアやランサムウェアが本格的な活動を始めて問題が深刻化する前に、その存在をいち早く検知・除去できるようになる。

タブレット端末・スマートフォン

- アンチウイルスソフト

- MDM (Mobile Device Management)

→企業などで利用するモバイルデバイスを一元管理するサービスやソフトウェア - 盗難・紛失対策(iCloud等)

- 利用制限(パスワード・指紋認証、アクセス制限)

→ 他には、コンテナを使って、一つの端末を業務利用時と個人利用時で分けるようにする。

サーバ

クライアントPCと比較すると使用者が多い、使用頻度が多い、重要な情報が扱われるため

攻撃にされされる可能性も高い。

PCよりも基本設定を引き締める必要がある。

- アンチウイルスソフト、アンチスパムソフト

- 不要サービスの停止・削除

- セキュリティパッチの導入

- ファイアウォール、不正な通信の検出

- ログの記録

- 利用制限(パスワード・指紋認証、アクセス制限)

- 暗号化通信(VPN, SSH, SSLなど)、公開鍵認証

→ パスワードよりも鍵認証を使うようにするなど、より高いセキュリティ技術を採用する。

通信監視・通信制限

- ゾーニング(セグメント分割)

セキュリティ要件が異なるネットワークは基本的には分けるべき。

より少ない努力で安全性を高めることができる。

例:ルータのACL(Access Control List)を使って通信制限をかけることが可能。

制御しやすくなる。

→ サブネット分割、VLAN - 検疫ネットワーク

安全性が確認されたコンピュータのみネットワークへのアクセスを許可する仕組み。

例:

PCを有線LANや無線LANに接続したときに、最初に検疫ネットワークに繋がってセキュリティチェックが行われる。

(Windows Updateやその他セキュリティパッチが適用されているか、アンチマルウェアのソフトウェアが作動しているか、Windows Updateが指摘されたバージョンまで更新されているか、変なアプリケーションが動いていないか)

問題が見つからなかったときのみ、業務用ネットワークに接続できる(VLANでネットワークの切替を実現)。 - ファイアウォール、WAF(Web Application Firewall)

- IDS, IPS

IDS:ネットワークを見張って攻撃を検出。IPSより低価格。

IPS:ネットワークを見張って攻撃を検出+対処 - アンチウイルス, アンチスパム

- UTM

- 暗号通信(VPN)

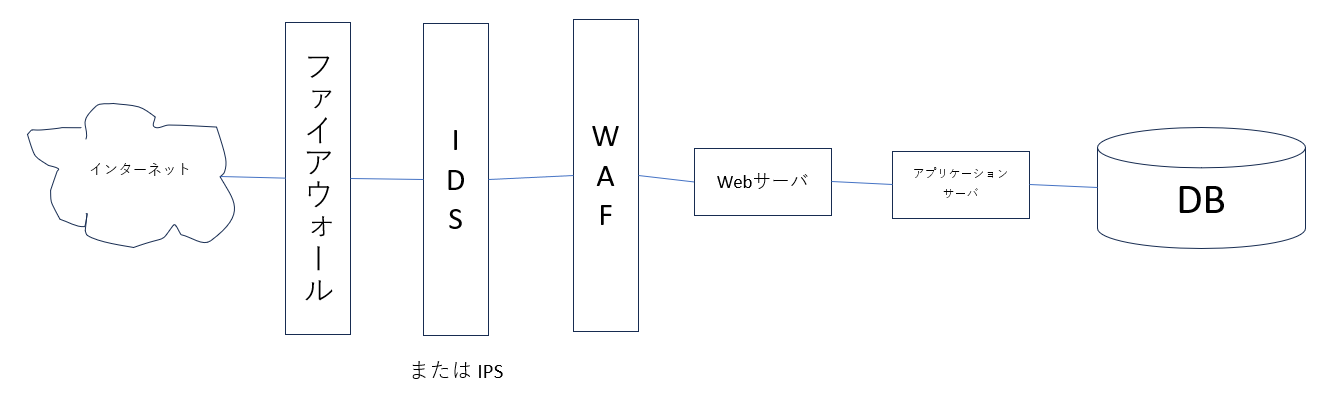

ネットワークセキュリティツールの組み合わせ(一例)

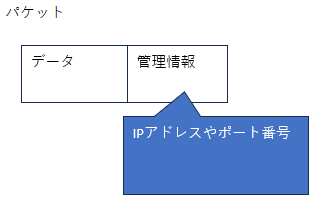

< ファイアウォール >

・パケットの管理情報のみをチェックする。データ部分にウイルスが潜んでいるかどうかは調べることができない。

・パケットは元データを分割したものであり、全体のごく一部である一つのパケットを見ても良し悪しを判断できない。

・またHTTPSの普及により、殆どが暗号化されているため、解読できない(見るだけ無駄)。

< IDS/IPS >

WAFと比べて広く浅く調査

< WAF >

Webアプリへ特化したファイアウォール。

Webアプリへの攻撃を細かく調査する。