はじめに

BeeX営業の田中です![]()

まだ4月ですが、東京はあっという間に初夏の陽気です![]()

昨年12月のアドベントカレンダー以来の記事執筆です。

今回は、「KMSを使ってS3バケットを暗号化してみた!」というタイトルで実際にKMSを使って暗号化にトライしたので、その記録を残したいと思います。

今回、KMSの学習及びハンズオンの参考にさせて頂いた教材は以下です↓

Udemy:https://www.udemy.com/

AWS Key Management Service - KMS Fundamentals

全編英語の講座ですが、数少ないKMSに特化した映像教材ですので、おすすめです。

KMSを使ってS3バケットを暗号化する

暗号化とは?

ハンズオンに入る前に、「暗号化」とは何か整理したいと思います。

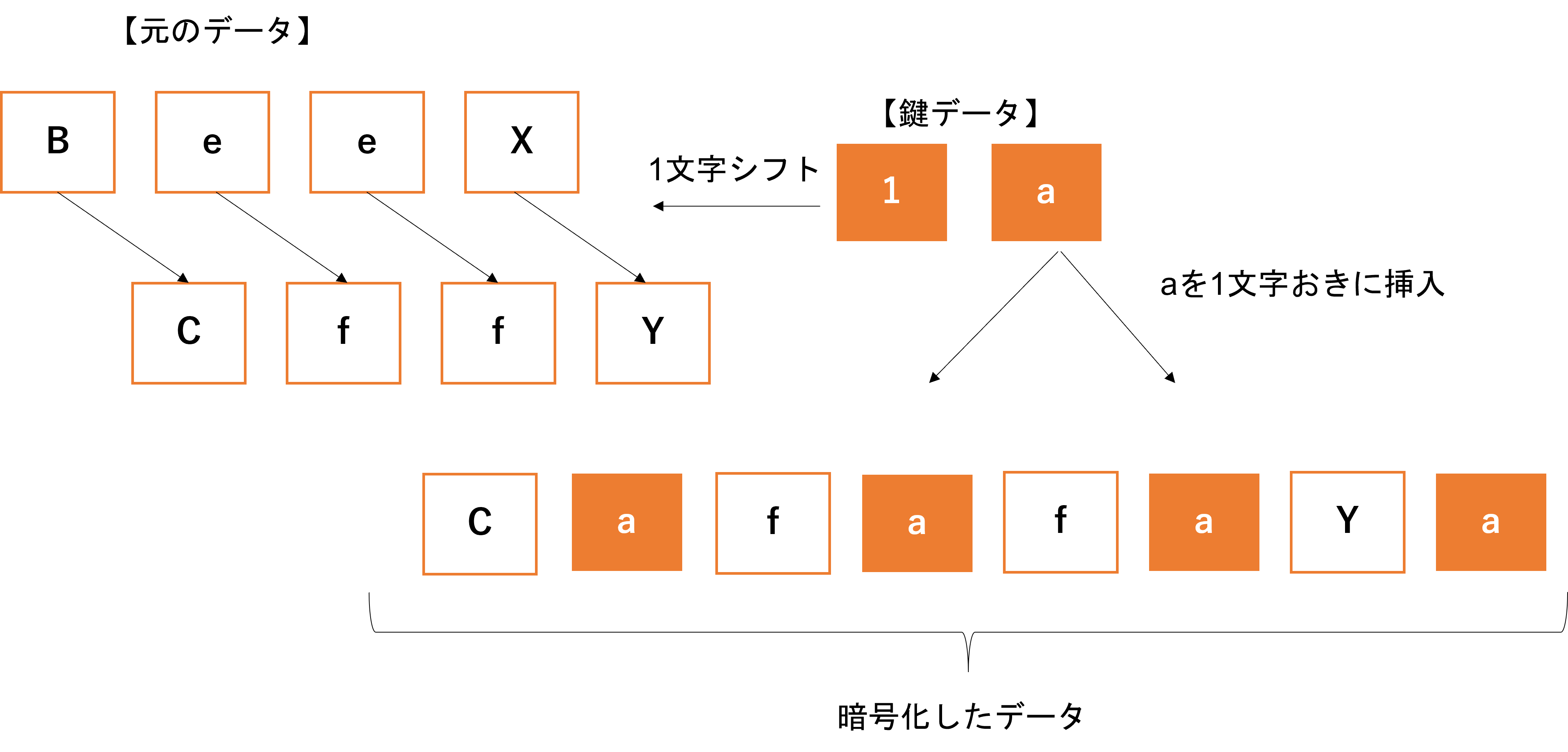

元のデータを別のデータに変換することを「暗号化」といいます。

変換には、鍵となるデータが必要で暗号化のアルゴリズムに従って変換処理が実行されます。

具体例は以下です。

元のデータを「BeeX」とし、鍵のデータを「1a」とします。

暗号化のアルゴリズムは、「各文字を1文字シフトし、aを1文字おきに挿入する」とします。

元の「BeeX」から暗号化されたデータ「CafafaYa」を生成することができました。

「CafafaYa」から逆の動作をすることで「BeeX」を生成することができます(復号)。

「BeeX」を暗号化して何か格好いい英単語にしようと思ったけど、出来なかった・・・

大まかな流れ

今回は、AWSのS3バケットをKMSのCustomer Managed Keyを使って暗号化します。

1.暗号化するS3バケットを用意する

2.KMSで今回のデモに利用する暗号化キーを用意する

3.S3バケットのデフォルト暗号化を「AWS-KMS」に変更する

4.デフォルト暗号化が有効になっていることを確認する

1.暗号化するS3バケットとファイルを用意する

demo-2204というバケットを用意し、そこにdemobachi.txtというデモ用のテキストファイルをアップデートします。

2.KMSで今回のデモに利用する暗号化キーを用意する

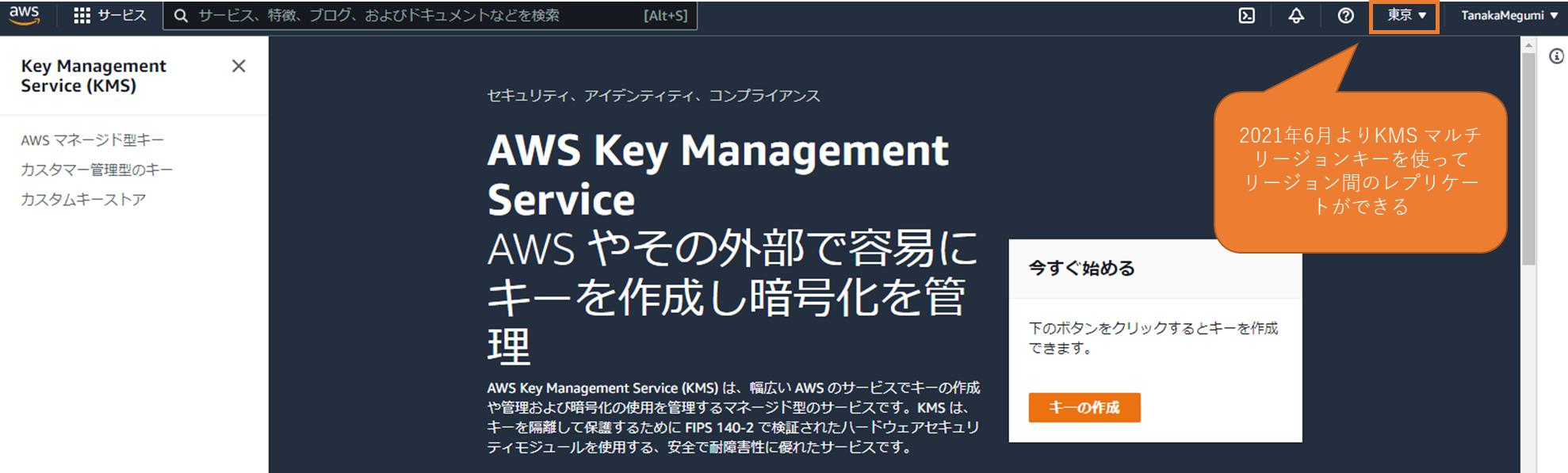

マネジメントコンソールからKMSを検索し、KMSのサービスページに入ります。

今回は東京リージョンでキーを作ります。

KMSのリージョン間のレプリケートは、昨年6月よりKMS マルチリージョンキーを使って実施することができるようです。

https://aws.amazon.com/jp/about-aws/whats-new/2021/06/kms-multi-region-keys/

「キーの作成」を押して、実際のキーを作成していきます。

今回は、暗号と復号が同一キーで実施される「対称キー」を選択します。

「次へ」を押します。

この画面で「マルチリージョンキー」を選ぶと、他のリージョンへのレプリケートを許可されたキーの作成ができるようです。

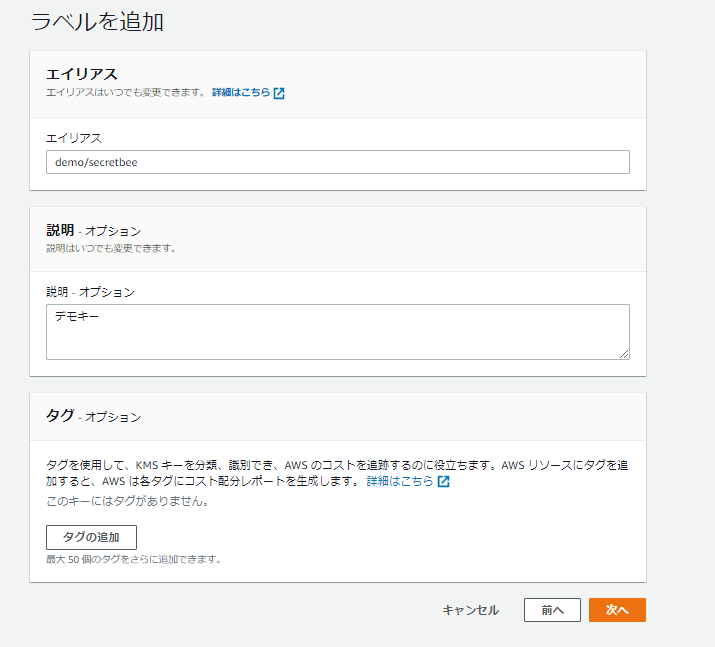

次のページでキーのエイリアスや説明を追加します。

今回は、「demo/secretbee」というキーをデモ用に作成します。

エイリアスを設定するとき、aws/ではじまるエイリアスはAWS管理CMKで利用されるエイリアスのため設定できません。

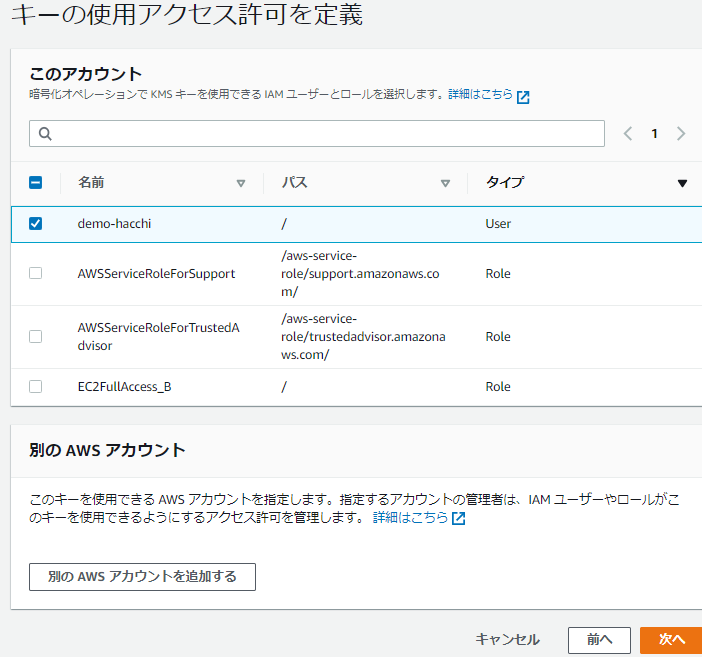

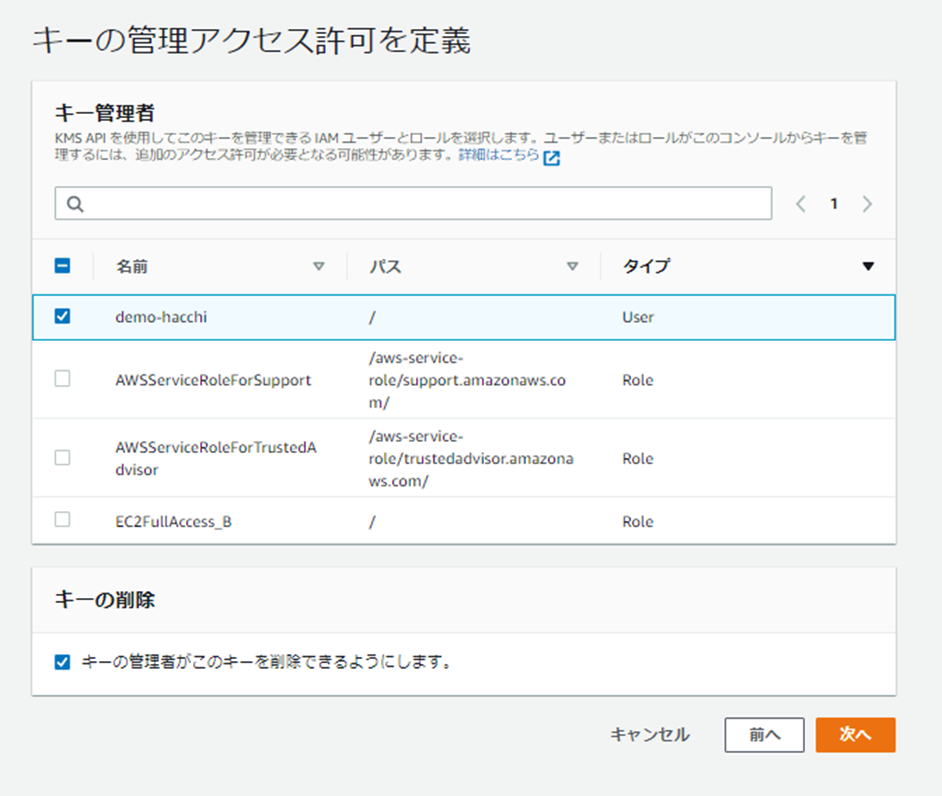

続いて、キーの管理者を選択します。

今回は、あらかじめadmin権限が付与された「demo-hacchi」というIAMユーザーをデモ用に用意しておいたので、こちらを選択します。

キーの管理者が削除もできるようにします。

次に、暗号化操作でKMSキーを使用できるIAMユーザー/ロールを選択しますが、今回はデモなので、先ほどと同じ「demo-hacchi」を選びます。

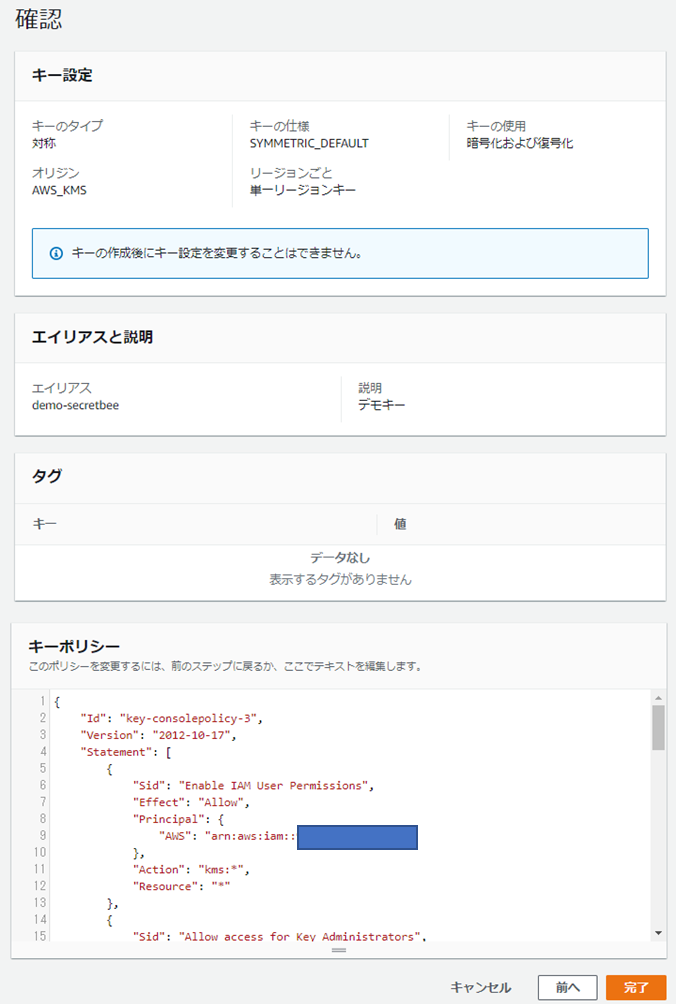

最後に今回の作成するキーの設定内容を確認し、「完了」します。

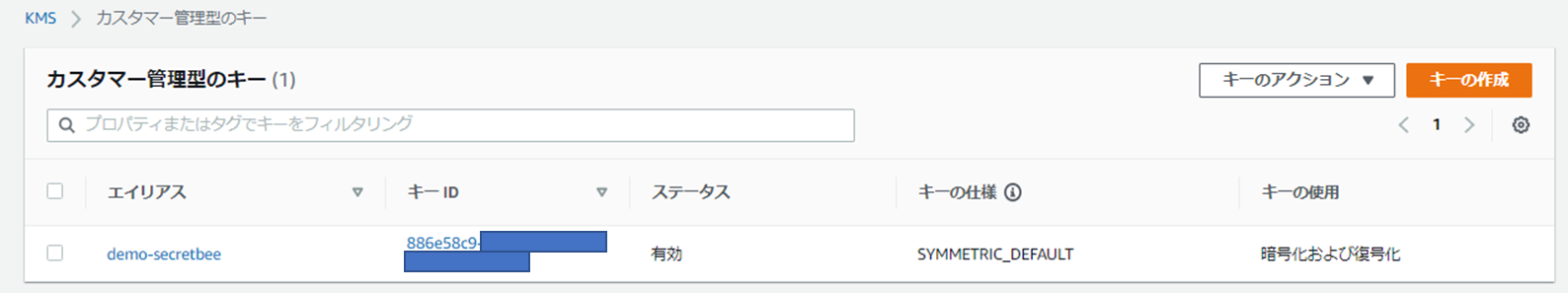

「demo-secretbee」というKMSキーができあがりました!

3.S3バケットのデフォルト暗号化を「AWS-KMS」に変更する

先ほど作成した「demo-secretbee」というKMSキーを使ってS3のファイルを暗号化する前に、S3バケットのデフォルト暗号化を「AWS-KMS」に変更する必要があります。

最初に作ったs3のdemo-2204バケットに入ります。

プロパティから「デフォルト暗号化」を編集します。

今回は、KMSを使った暗号化を実施するので、画像の通り選択します。

「AWS-KMSキーから選択する」を選ぶと、先ほど作成した「demo-secretbee」のKMSキーが選択候補に出てくるので、選択し、変更の保存をします。

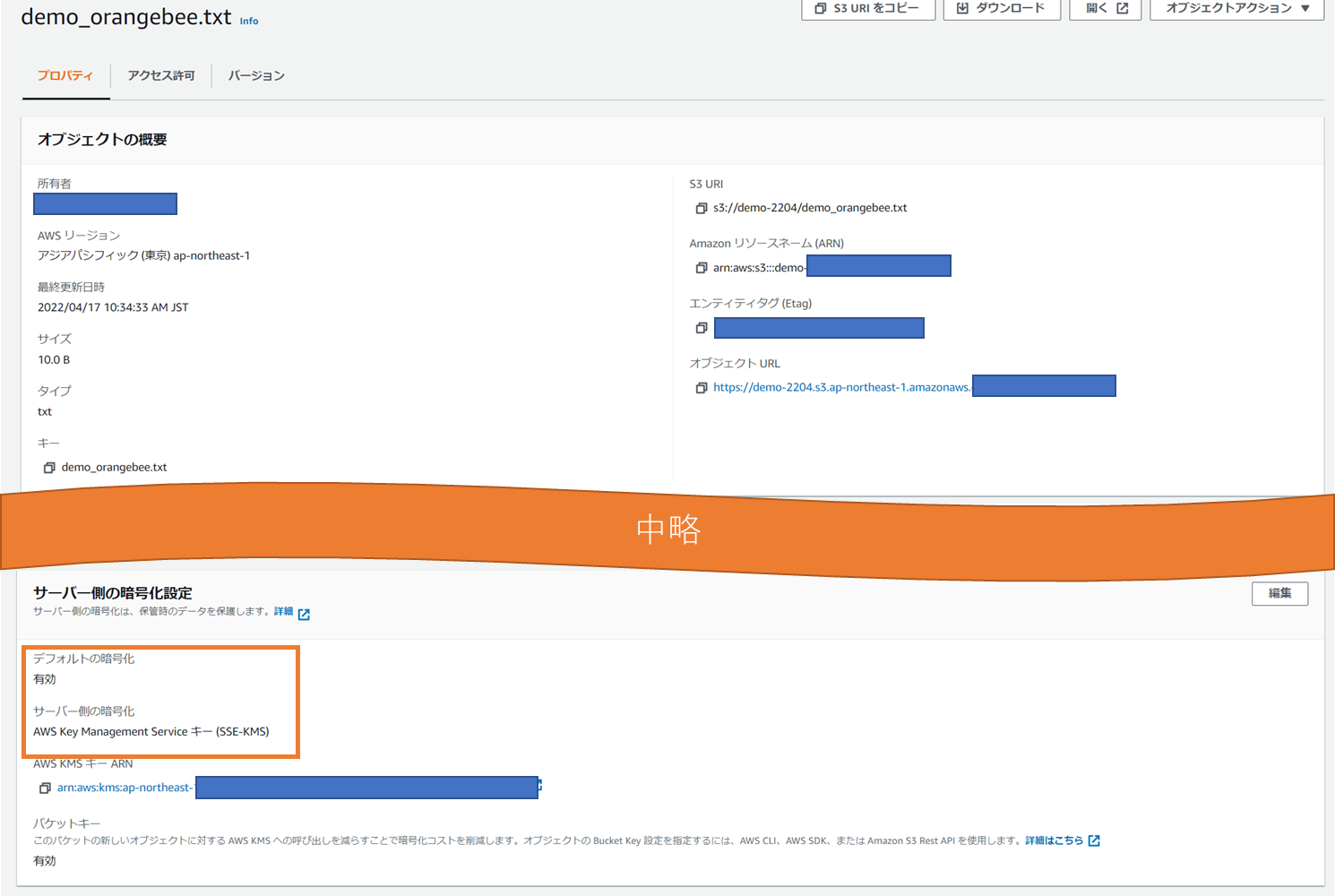

4.デフォルト暗号化が有効になっていることを確認する

それでは、S3のdemo-2204にファイルをアップロードしてデフォルト暗号化がきちんと効いているか確認してみます。

demo-2204に「demo_orangebee」というファイルを新たにアップロードします。

デフォルト暗号化が有効になっていることが確認できました。

できました・・・?

できました・・・??

できました・・・???

ぶっちゃけ本当にこれでデフォルト暗号化に成功した実感がないので、KMSのアクセス権限がないIAMユーザーでログインして、本当にデフォルト暗号化が効いている確認します。

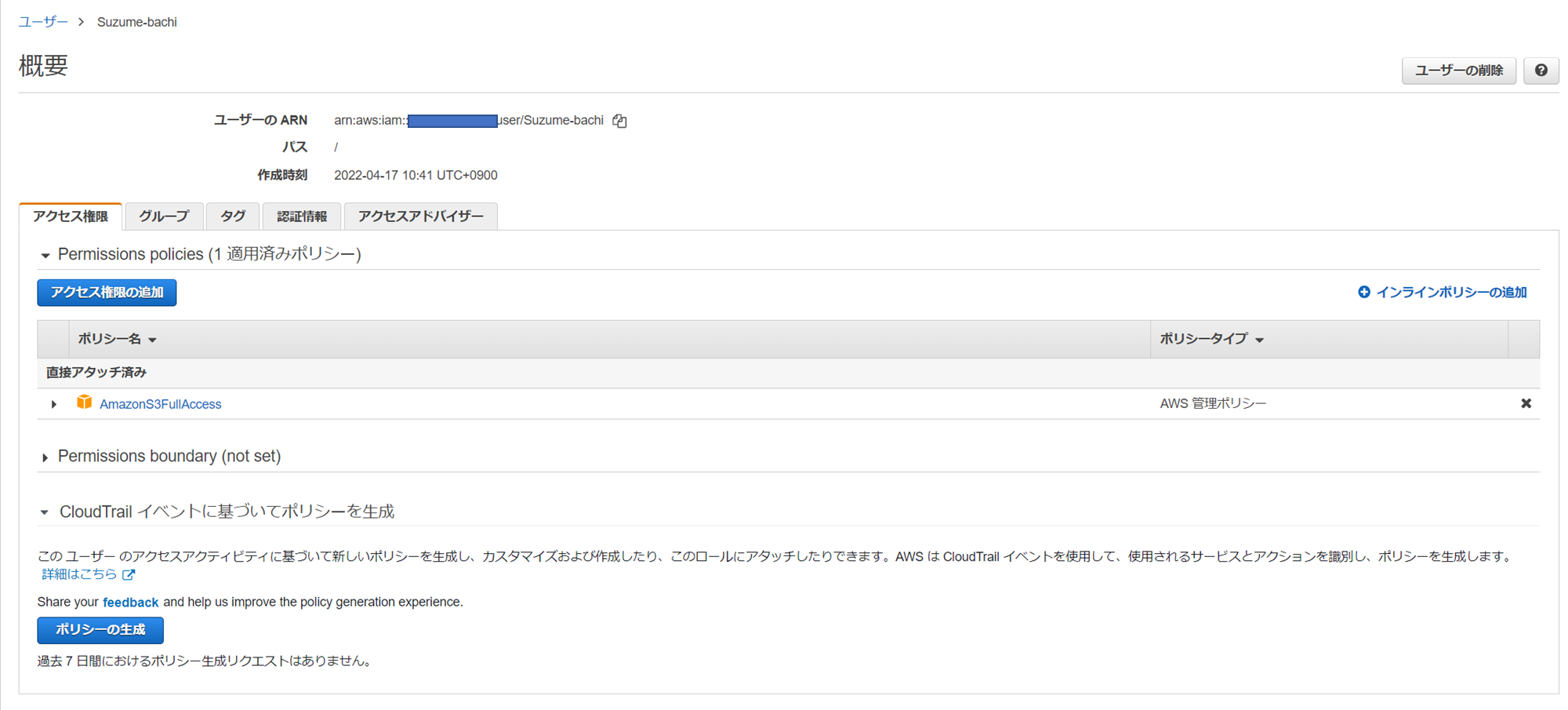

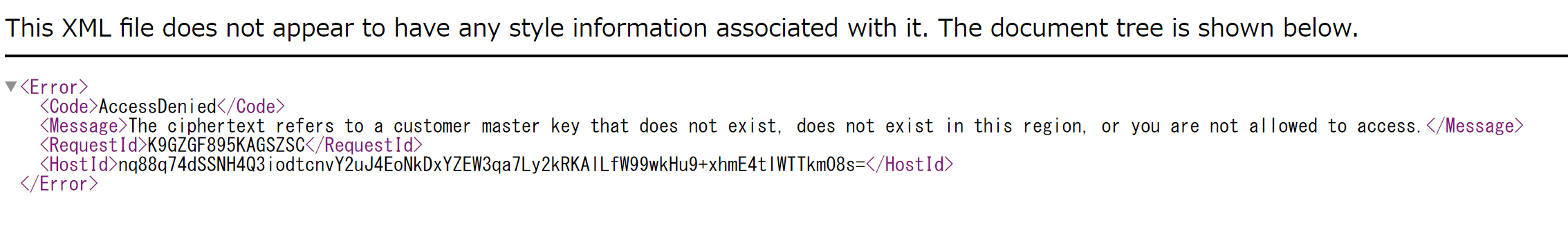

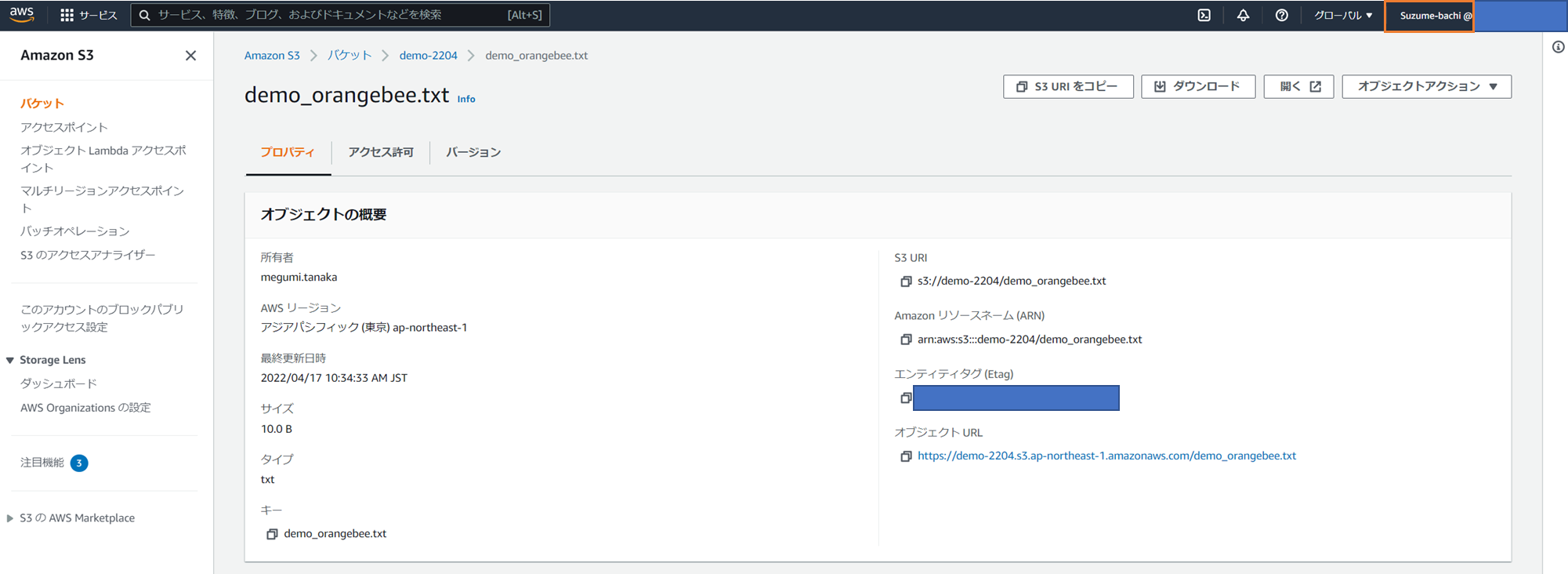

S3のFullAccess権限のみ付与された「Suzume-bachi」というIAMユーザーを新たに作りました。

この「Suzume-bachi」というIAMユーザーでログインをし、S3バケットにアクセスします。

「demo_orangebee」のオブジェクトの詳細画面まではアクセスできます。

KMSの権限が付与されていないIAMユーザーのため、復号ができず、ダウンロードができません。

これでdemo-2204にデフォルト暗号化が効いていることが確認できました!

おわりに

久しぶりにQiitaの記事執筆しました。

執筆するまでは腰が重いのですが、いざ書き始めると、わかったつもりでわかっていないことが出てきて、やっぱり実際に操作してみるのが一番の勉強になるなと思います![]()

営業の初歩的なハンズオン記事なので、回りくどかったり、物足りない部分も多々あるかと思いますが、生暖かい目でこれからも見守っていただけると嬉しいです![]()

アドバイスなどのコメント大歓迎です![]()