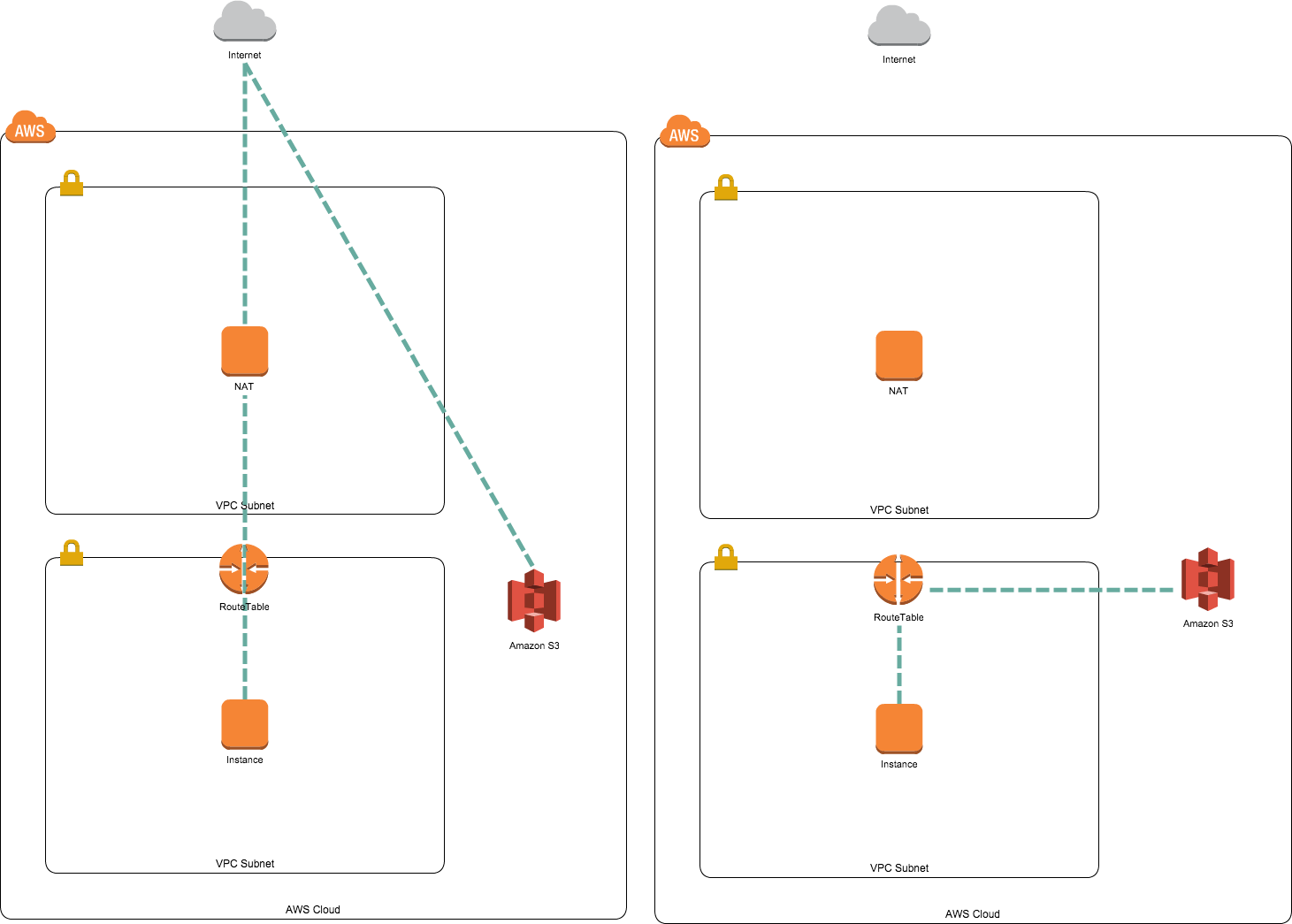

S3 VPCエンドポイント

通常S3へのアクセスはインターネットを通して通信され、

プライベートサブネットからの通信はNATを、Publicであればゲートウェイを通過したアクセスとなる。

しかし、S3エンドポイントを設定することにより、インターネットをかえさないセキュアな通信となり、

プライベートサブネットの場合はNATを通さない通信が可能となる。

通信経路

AWSのRouteTableはロンゲストマッチとなるため、詳細経路を優先する。

0.0.0.0/0より、S3エンドポイントの経路が優先となりNATを通過しない通信が可能となる。

http://docs.aws.amazon.com/AmazonVPC/latest/PeeringGuide/peering-configurations-partial-access.html#one-to-two-vpcs-lpm

左VPCエンドポイント設定なしでは、NATを通過させインターネット経由の通信となる。

右VPCエンドポイント設定ありでは、NATを通過せず直接バケットとのやり取りを行う。

メリデメ

デメリットはあまりないため、基本的にはデフォルトで有効の方針を立てている。

メリット

- インターネットを通過しないセキュアな通信が可能

- NATを通過しないため、NATのネットワーク負荷が軽減させる。

- VPCエンドポイントの設定でバケット単位のアクセス制限が可能

デメリット

- 設定時に経路変更があるため、S3通信を行っている場合には一旦切断する。

- S3のバケットポリシーをEIPで制御している場合は、PrivateIPの制御に変更する必要がある。

設定方法

こちらのAWSブログどおりで実装可能です。

http://aws.typepad.com/aws_japan/2015/05/vpcendpointfors3.html

まとめ

特に大きなデメリットがないため、基本的に有効にし要件に応じて無効にする運用が良いのではないだろうか。