はじめに - なぜ "最後の防衛線" なのか?

企業のIT環境には、あらゆるセキュリティレイヤーが存在します。ファイアウォール、アンチウイルス、EDR、MFA……どれも大切です。

でも、もし攻撃者が特権アカウントを手に入れてしまったら!?

- ADサーバに自由にログインできる

- 本番DBにroot権限で接続できる

- クラウドのIAMポリシーを改変できる

こうなってしまっては、他の防御はすべて無力化されます。

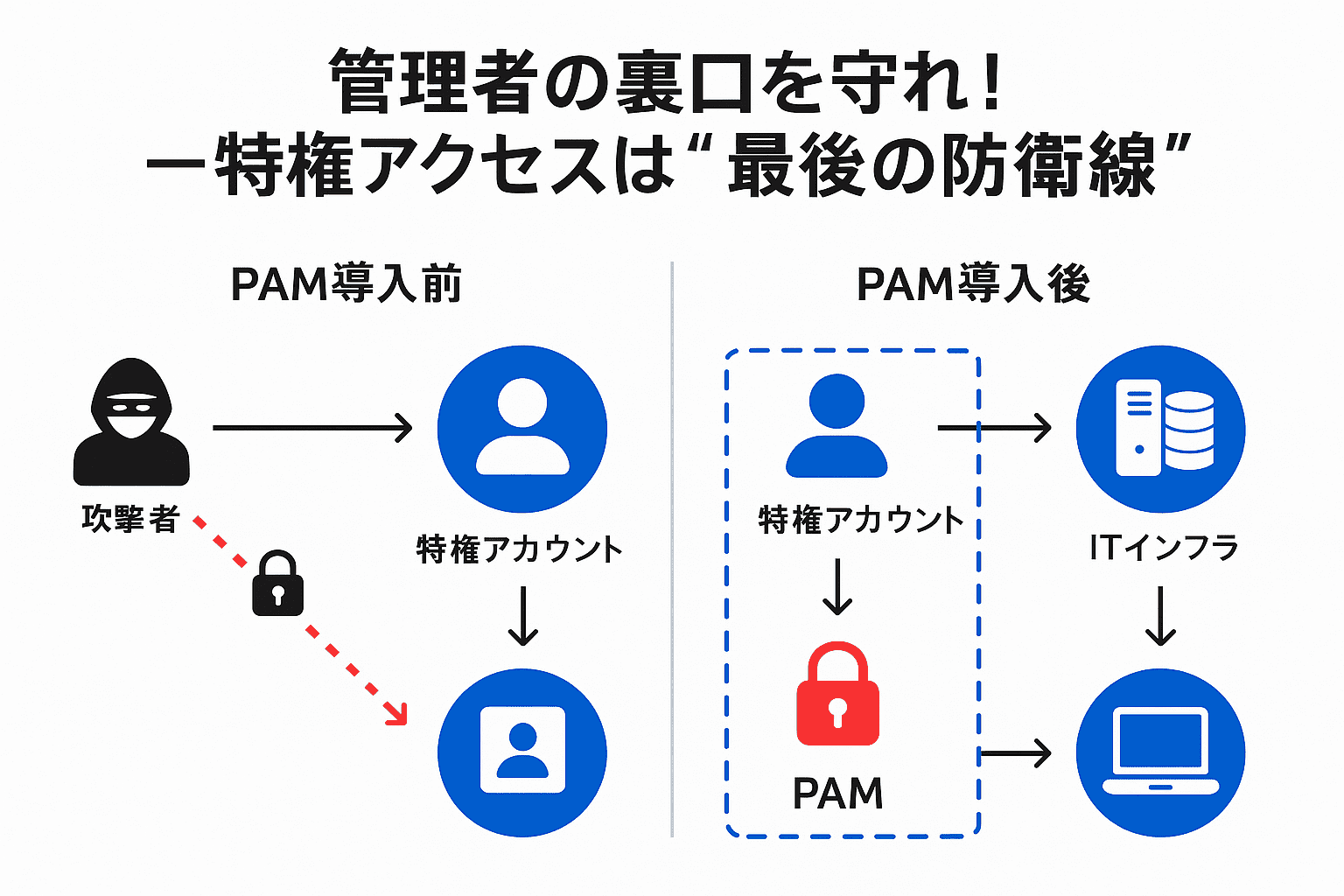

特権アクセスは、まさに「管理者の裏口」──最後の砦です。それを守る技術と仕組み、それが PAM(特権アクセス管理) です。

攻撃者の「最短ルート」は、まず特権を奪うこと

高度なサイバー攻撃の多くは、次のようなパターンを取ります。

![]() ユーザーアカウントをフィッシングなどで奪取

ユーザーアカウントをフィッシングなどで奪取

![]() 内部ネットワークに侵入

内部ネットワークに侵入

![]() 特権アカウントを探索・取得(パスワードファイル、メモリ上の認証情報など)

特権アカウントを探索・取得(パスワードファイル、メモリ上の認証情報など)

![]() lateral movement(横展開)で他システムを制圧

lateral movement(横展開)で他システムを制圧

![]() ランサムや情報窃取などの本命を実行

ランサムや情報窃取などの本命を実行

つまり、特権アカウント = 攻撃 の跳躍台なのです。

よくある「管理者アカウントの闇」

セキュリティ監査などでよく指摘されるのが以下のような状態です。

![]() 複数人で共有して使っている「admin」「root」アカウント

複数人で共有して使っている「admin」「root」アカウント

![]() 退職者の特権IDが残ったまま

退職者の特権IDが残ったまま

![]() 運用スクリプトにハードコードされたDBパスワード

運用スクリプトにハードコードされたDBパスワード

![]() 管理者のパスワードをGoogleスプレッドシートで管理

管理者のパスワードをGoogleスプレッドシートで管理

こうした状態では、誰が何をしたのかログが残らず、事故や不正の抑止もできません。

PAMがやってくれること(ざっくり)

| 項目 | 具体的な内容 |

|---|---|

| アカウントの管理 | 特権アカウントの集中管理と自動ローテーション |

| アクセス制御 | ユーザーごとのアクセス許可、時間帯制限など |

| ログ・録画 | 操作履歴やセッション録画による証跡の確保 |

| 可視化 | 誰がどのアカウントをいつ使ったかを一覧で確認可能 |

| 通知・アラート | 不審なアクセスや失敗ログインを即座に通知 |

「いつ」「誰が」「何をしたのか」がすべてログに残り、不正行為の抑止力としても絶大な効果があります。

PAMの具体的な機能とメリット

アカウント管理機能

PAMシステムでは、特権アカウントを以下のように管理します。

| 機能 | 説明 |

|---|---|

| パスワード自動ローテーション | 定期的にパスワードを自動変更 |

| ワンタイムアクセス | 一時的なアクセス権限の付与 |

| アカウントの棚卸し | 不要なアカウントの自動検出 |

| ライフサイクル管理 | 作成から削除までの一元管理 |

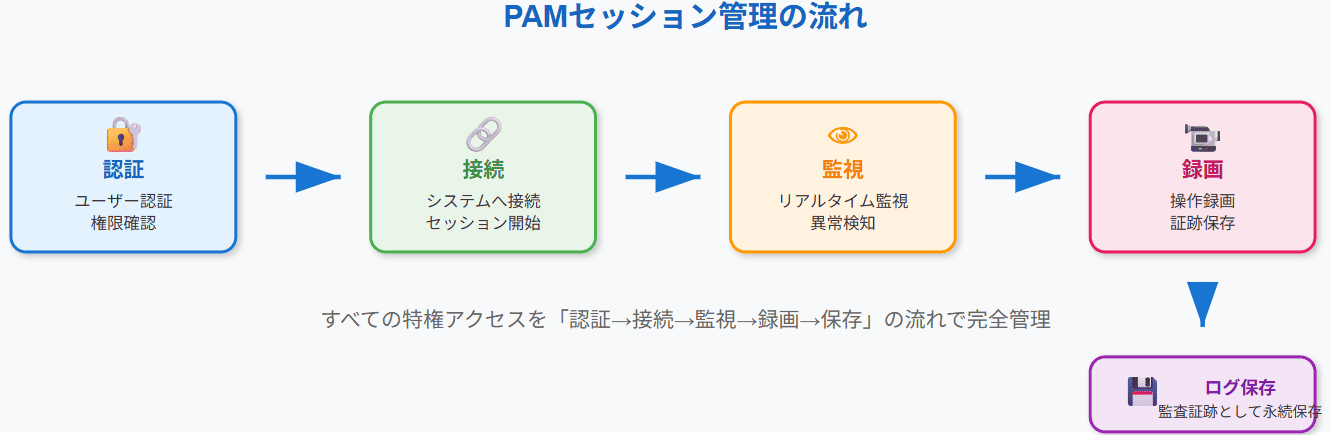

セッション管理機能

特権アクセス時のセッションを厳密に制御します。

| 機能 | 説明 |

|---|---|

| セッション録画 | すべての操作を動画として記録 |

| リアルタイム監視 | 異常な操作を即座に検知 |

| セッション分離 | 他システムへの影響を最小化 |

| 強制切断 | 不審な操作を検知した際の緊急遮断 |

KeeperPAMのようなSaaS型の強み

従来のPAMは「重い」「高価」「複雑」というイメージがありましたが、最近ではSaaS型の軽量なPAMソリューション(例:KeeperPAM)が増えています。

KeeperPAMの特徴と他製品との比較ポイント

KeeperPAM は、中小〜中堅企業にも導入しやすい クラウド型のPAM(特権アクセス管理) です。他のオンプレ中心のPAM製品と比べて、以下の点で優位性があります。

[主な特徴]

- ゼロトラスト/ゼロ知識設計で情報漏洩リスクを最小化

- クラウド基盤でVPN不要、迅速に導入可能

- シンプルなGUIで運用負荷を軽減

- パスワード自動ローテーションなどの自動化に対応

[他製品との比較ポイント]

| 比較軸 | KeeperPAM | 従来型PAM製品(例:CyberArk等) |

|---|---|---|

| アーキテクチャ | クラウドネイティブ | オンプレ/ハイブリッドが中心 |

| 導入スピード | 数日〜数週間で導入可 | 数ヶ月単位の構築が必要 |

| GUI/操作性 | モダンで直感的 | 機能は豊富だが複雑になりがち |

| コスト | 比較的安価、月額課金型 | 初期費用・保守コストが高くなりやすい |

小規模環境でも無理なく始められるPAMとして、KeeperPAMは特に初めての特権アクセス管理に適した選択肢です。セキュリティ強化と運用効率の両立を目指す企業におすすめです。

オンプレミス型 vs SaaS型の比較

| 項目 | オンプレミス型 | SaaS型 |

|---|---|---|

| 導入期間 | 数ヶ月〜1年 | 数週間〜1ヶ月 |

| 初期費用 | 高額(数百万〜数千万円) | 比較的安価 |

| 運用負荷 | 高い(専任者必要) | 低い(ベンダー管理) |

| スケーラビリティ | 制限あり | 柔軟性が高い |

| セキュリティ更新 | 自社対応 | ベンダー自動対応 |

PAM導入のステップとベストプラクティス

導入の基本的なステップ

- 現状把握 : 特権アカウントの棚卸し

- リスク評価 : 各アカウントの重要度とリスク評価

- ポリシー策定 : アクセス制御とガバナンスルールの決定

- 段階的導入 : 重要度の高いシステムから順次適用

- 運用体制構築 : 管理者の役割分担と緊急時対応手順

- 継続的改善 : ログ分析と定期的な見直し

導入時の注意点!!

- 業務への影響を最小化 : 段階的な導入でリスクを分散

- ユーザー教育 : 新しいアクセス手順の周知徹底

- 緊急時手順 : PAMシステム障害時のバックアップ手順

- コンプライアンス : 法規制や業界標準への適合確認

最新のPAMトレンドと将来展望

ゼロトラストアーキテクチャとの統合

現代のセキュリティでは「境界防御」から「ゼロトラスト」への移行が進んでいます。

- 継続的な認証 : アクセス時だけでなく、セッション中も継続的に認証

- 行動分析 : AIによる異常行動の検知

- 動的権限付与 : 必要最小限の権限を動的に付与

AIとMLの活用

最新のPAMソリューション・・

- 異常検知 : 通常とは異なるアクセスパターンの自動検知

- リスクスコアリング : アクセス要求のリスクを自動評価

- 予測分析 : 潜在的なセキュリティリスクの事前発見

DevSecOpsとの統合

開発プロセスにおけるセキュリティ統合・・

- CI/CDパイプライン : 自動デプロイでの権限管理

- シークレット管理 : APIキー、証明書の自動ローテーション

- インフラストラクチャーコード : Terraform等での権限設定自動化

PAM選定のチェックリスト

PAM選定で必要なチェック項目を洗い出してみました。

技術的要件

✅ 既存システムとの統合性

✅ スケーラビリティ(ユーザー数、システム数)

✅ パフォーマンス(レスポンス時間、可用性)

✅ セキュリティ機能(暗号化、監査ログ)

✅ API対応(他システムとの連携)

運用面での要件

✅ 管理画面の使いやすさ

✅ ユーザー教育・サポート体制

✅ 障害時の対応手順

✅ アップデート・メンテナンス方式

✅ バックアップ・災害復旧

ビジネス要件

✅ コスト(初期費用、運用費用)

✅ ROI(投資対効果)

✅ ベンダーの安定性・信頼性

✅ 法的要件への適合

✅ 将来の拡張性

まとめ - PAMは最後ではなく"最初"に検討すべき防衛線!

特権アクセスの保護は、最悪の事態を防ぐための最後の防衛線 であると同時に、セキュリティ設計の 最初に考えるべき前提 です。

重要なポイントをおさえておこう

✅ 特権アカウントは攻撃者の最優先ターゲット

✅ 従来の境界防御だけでは不十分

✅ PAMは技術とガバナンス両方の問題を解決

✅ SaaS型PAMにより導入ハードルは大幅に低下

✅ 小規模組織こそ狙われやすく、対策が急務

導入のハードルは年々下がっていて、もはや「大企業だけのもの」ではありません。小さな組織こそ、攻撃者にとっては"穴場"になりやすいことを忘れてはいけません。

まずは今すぐできる第一歩!!

✅ 特権アカウントの棚卸し

→ どんなアカウントがあるか把握する

✅ 共有アカウントの洗い出し

→ 複数人で使っているアカウントを特定

✅ パスワード管理方法の見直し

→ スプレッドシートやメモでの管理を撤廃

✅ アクセスログの確認

→ 誰がいつ何にアクセスしたか追跡可能か確認

セキュリティは「完璧」を目指すものではなく、「リスクを適切に管理」するものです。PAMは、その管理を効率的かつ効果的に実現するための強力なツールです。