※(2020/3/8 修正) Nextcloud の設定変更における複数サーバー運用に対する考慮が不足している手順であったため修正を行いました。

「Nextcloud 環境の構築を通じて AWS での環境構築を体験する」 の第 6 回となります。

「Nextcloud 環境の構築を通じて AWS での環境構築を体験する」 シリーズの記事は下記からどうぞ。

- 【第 1 回】EC2 と RDS を利用した Nextcloud 環境の構築

- 【第 2 回】ElastiCache サービスの導入

- 【第 3 回】EFS ファイルサーバーへの移行

- 【第 4 回】ALB を利用したサーバー負荷分散、可用性向上に向けた取り組み

- 【第 5 回】分散した EC2 インスタンスのログの集約

- 【第 6 回】Cron の外部実行とメール送信の追加

- 【第 7 回】AutoScaling の導入

はじめに

前回記事 で、分散させた EC2 インスタンスのログを CloudWatch Logs に集約させて管理しやすくしました。

今回は、前回までで EC2 の構成差分となっている Cron による Nextcloud バックグラウンド処理を EC2 外部から起動するように変更して、EC2 の構成差分の解消を図ります。Nextcloud のバックグラウンド処理は、これまでに設定していた、Cron による起動のほか、WebCron といって、Web アクセスによる起動も可能となっています。

今回は、 Lambda と CloudWatch Events というサービスを組み合わせて WebCron によるバックグラウンド処理起動を仕掛けるようにします。

また、Nextcloud からさまざまな通知をメールで送信する機能があるのですが、メールを送信する設定もついでに追加していきます。

今回構築する Nextcloud on AWS 環境

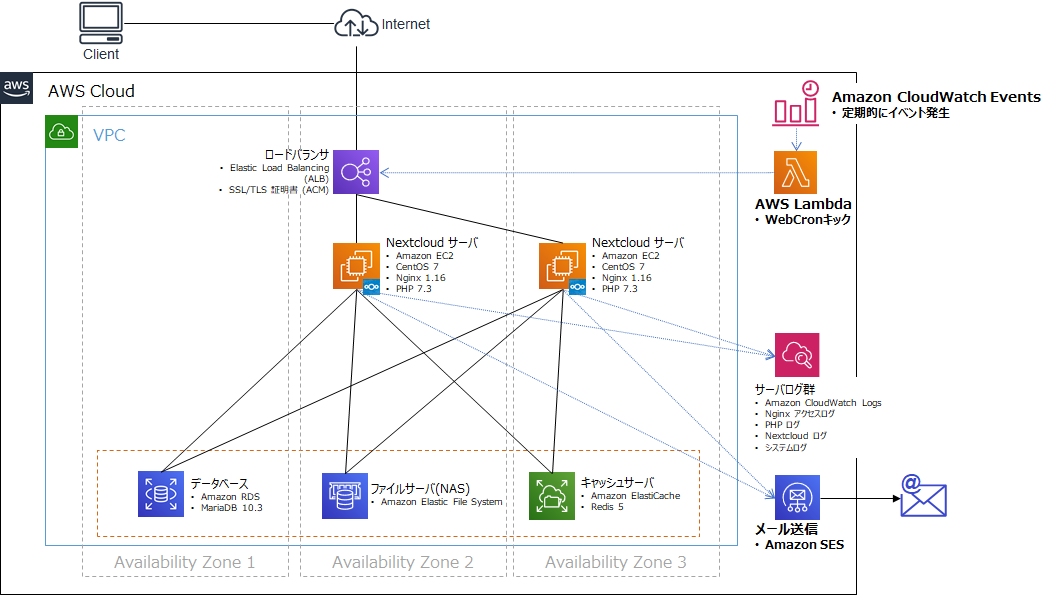

次のような構成となります。今回も Nextcloud を動かす部分の構成自体には何も変更はありません。

今回追加で利用する AWS サービス

| サービス名 | 役割 |

|---|---|

| AWS Lambda | イベント駆動型のサーバーレスコンピューティングサービス。コンピューティングで使った分だけの課金体系。 |

| Amazon CloudWatch Events | 指定したルールにしたがってイベントを発生させるサービス。 |

| Amazon SES | フルマネジメント、サーバーレスの電子メール送受信サービス。送受信通数に応じた課金体系。 |

設定手順

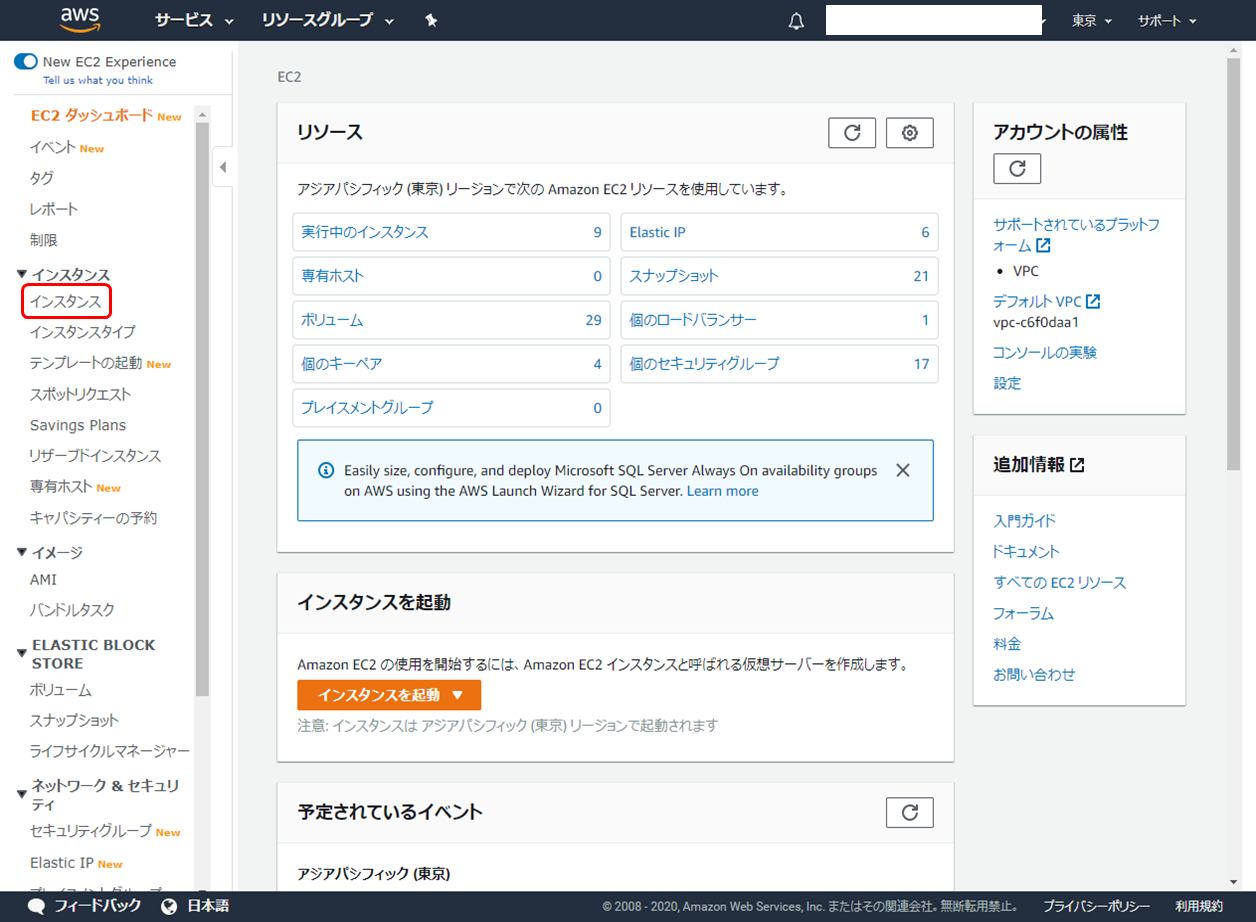

Nextcloud サーバーの停止(破棄)

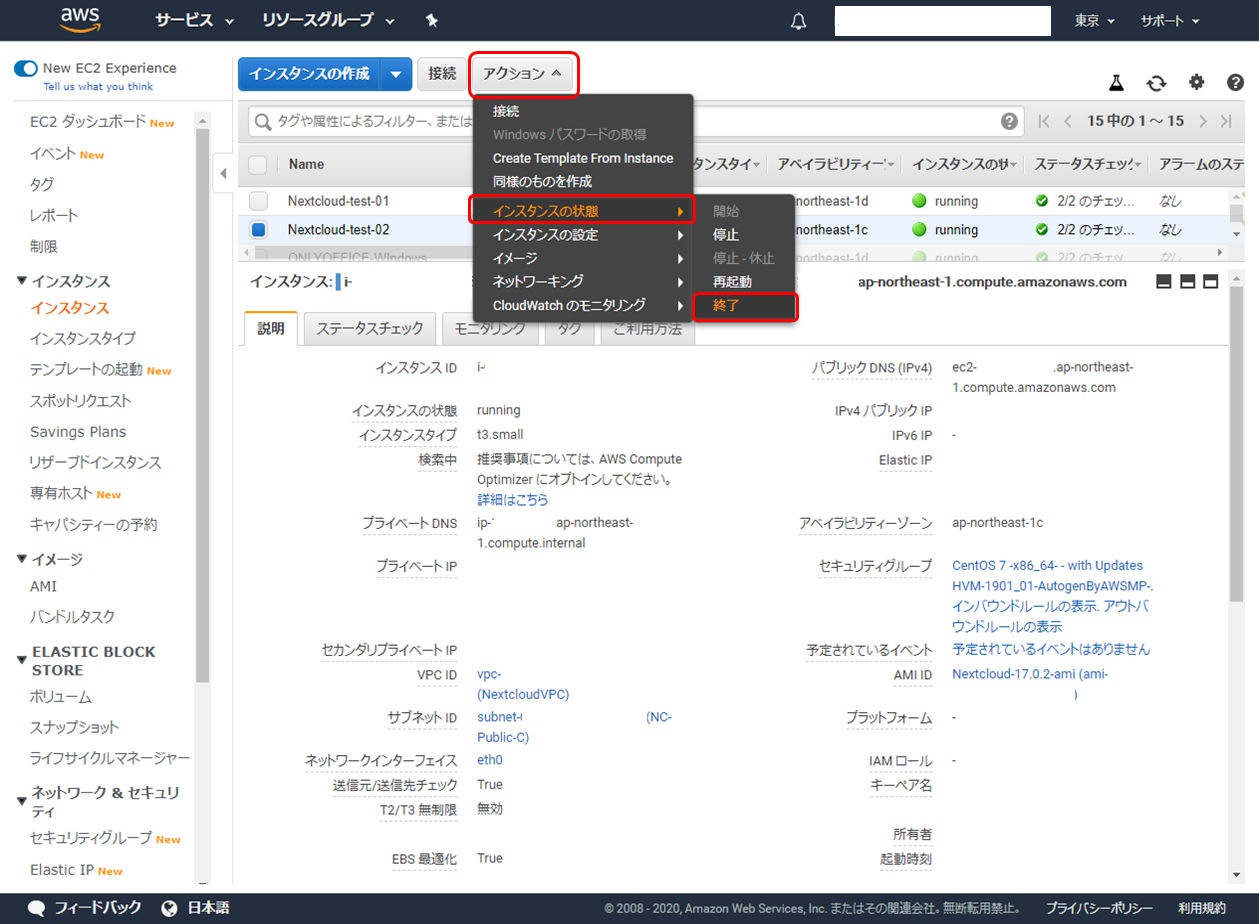

片方の Nextcloud の EC2 を破棄して一時的にシングル運用とします。

-

Nextcloud のバックグラウンドジョブ Cron が動作していない EC2 インスタンスを選択し、「アクション」-「インスタンスの状態」-「終了」の順にクリックします。

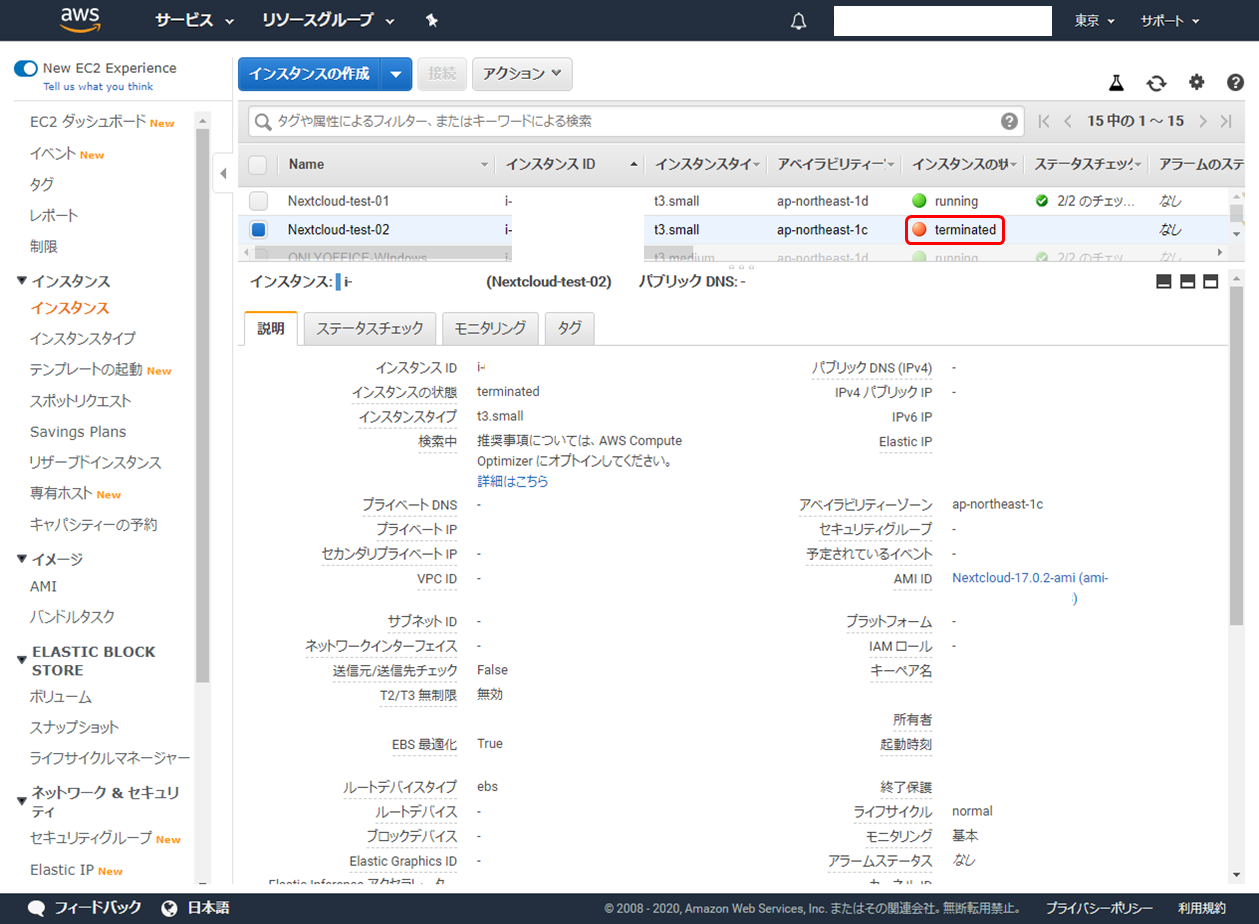

-

下の画面のように「Terminated」となればインスタンスの破棄が完了です ( 破棄したインスタンスの情報は 1 時間程度で見れなくなります ) 。

Nextcloud の設定① : バックグラウンドジョブの設定変更

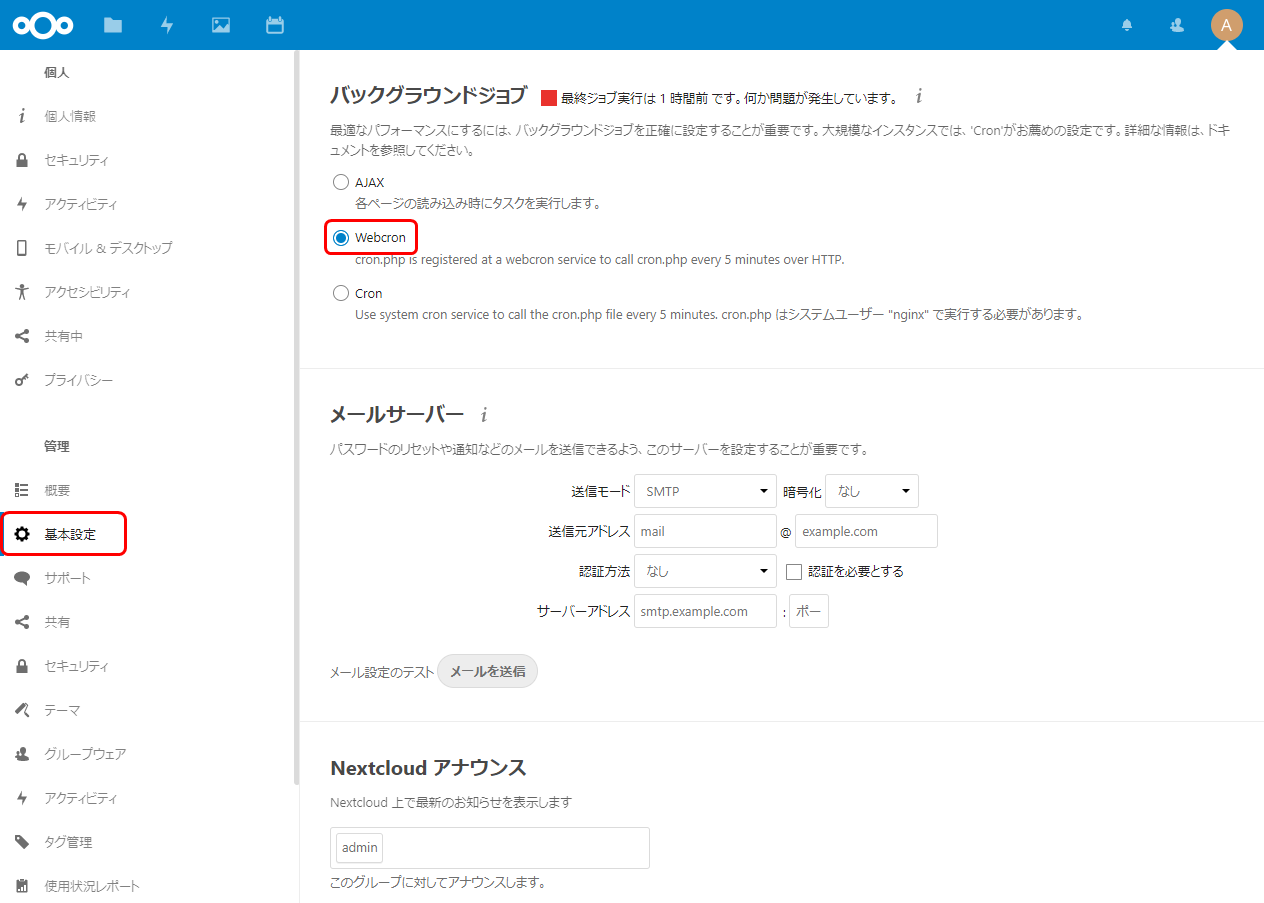

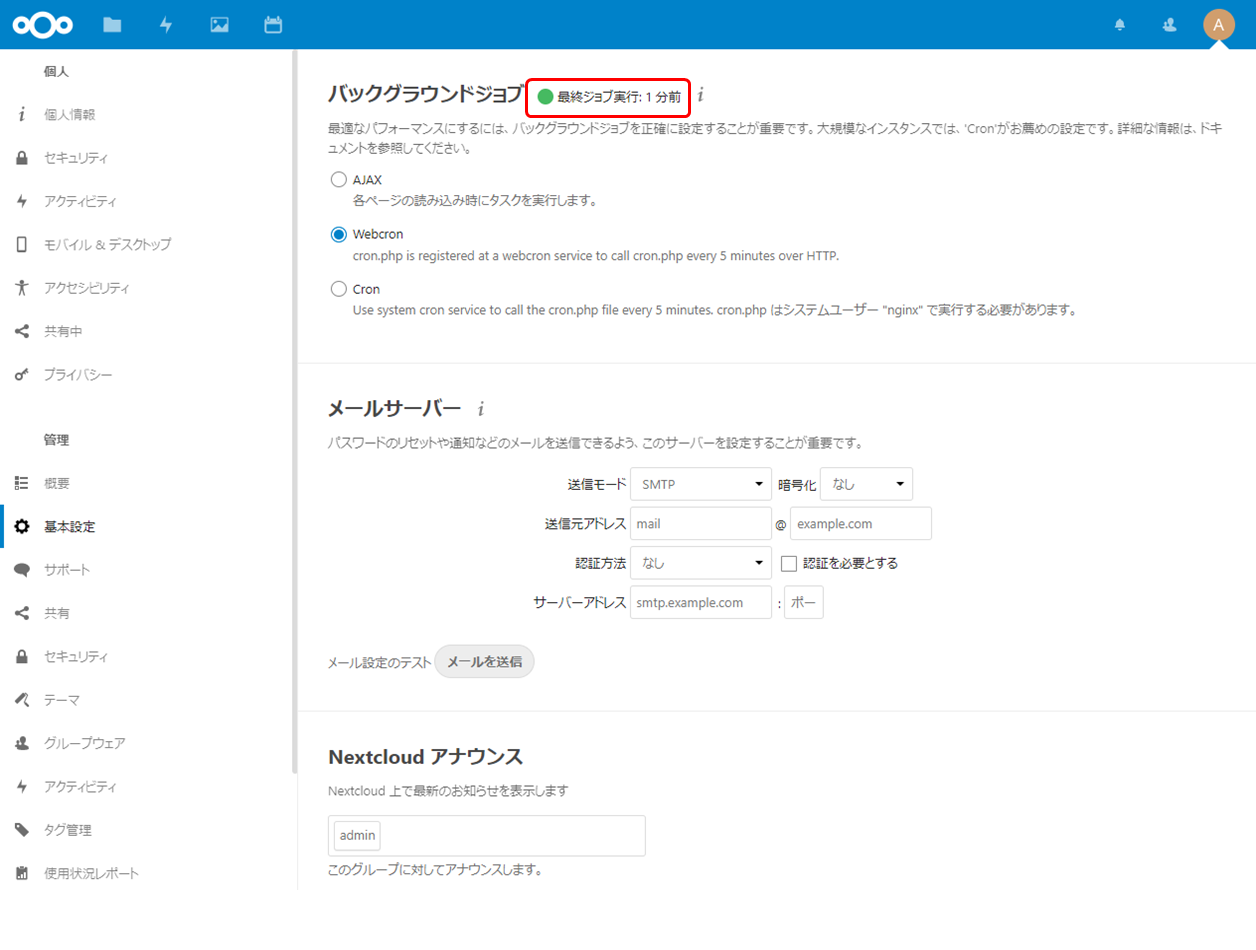

- Nextcloud に管理者ユーザーでログインし、右上のアイコンをクリック→「設定」クリックで設定画面を表示、左ペインの「基本設定」をクリックするとバックグラウンドジョブの設定画面が表示されます。「WebCron」をクリックします。設定変更は即座に反映されます。

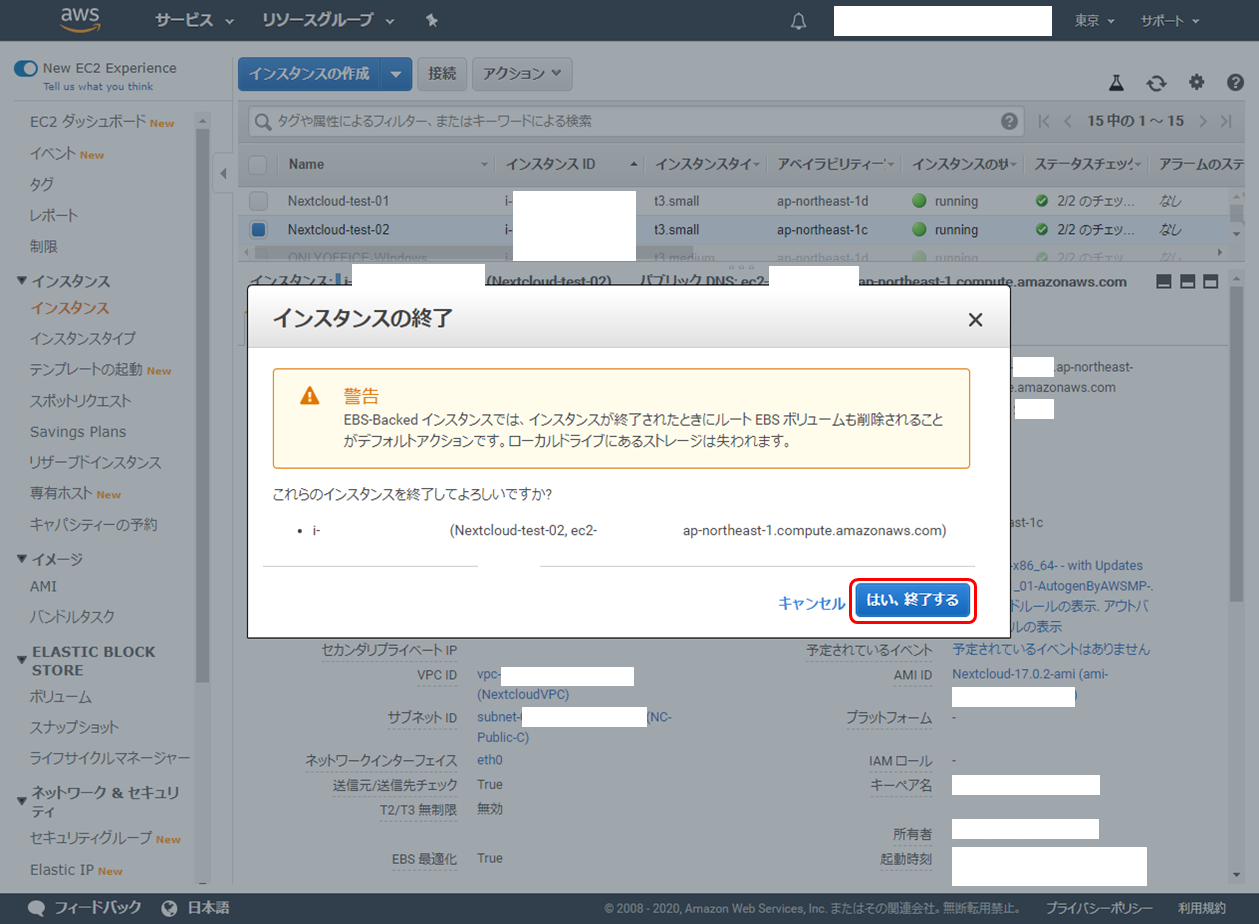

Lambda 関数ならびに CloudWatch Events の設定

-

「一から作成」をクリックし、以下のとおり設定します。設定後「関数の作成」をクリックします。

項目 設定 関数名 わかりやすい名前をつけてください。 ランタイム "Python3.8" を選択。 -

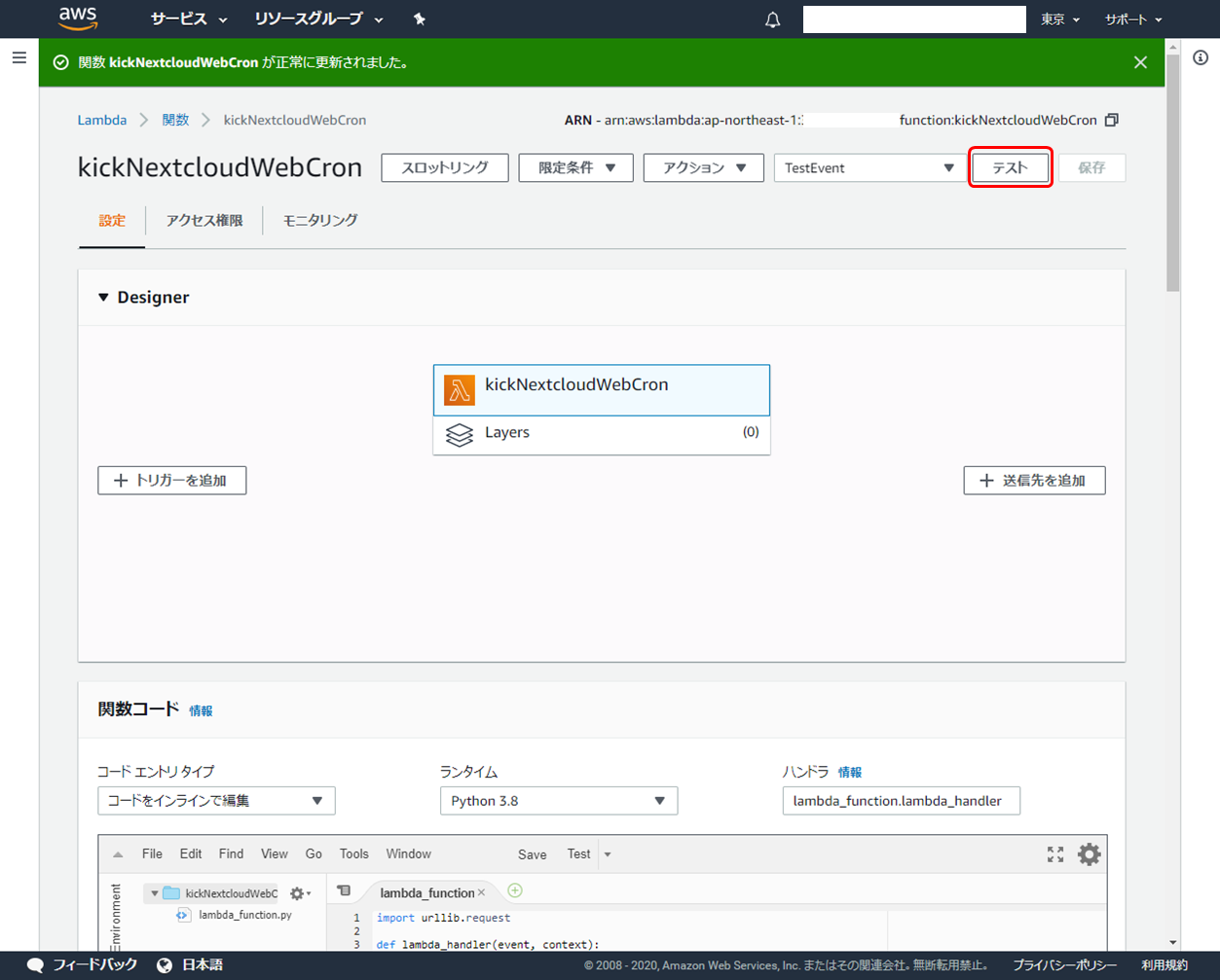

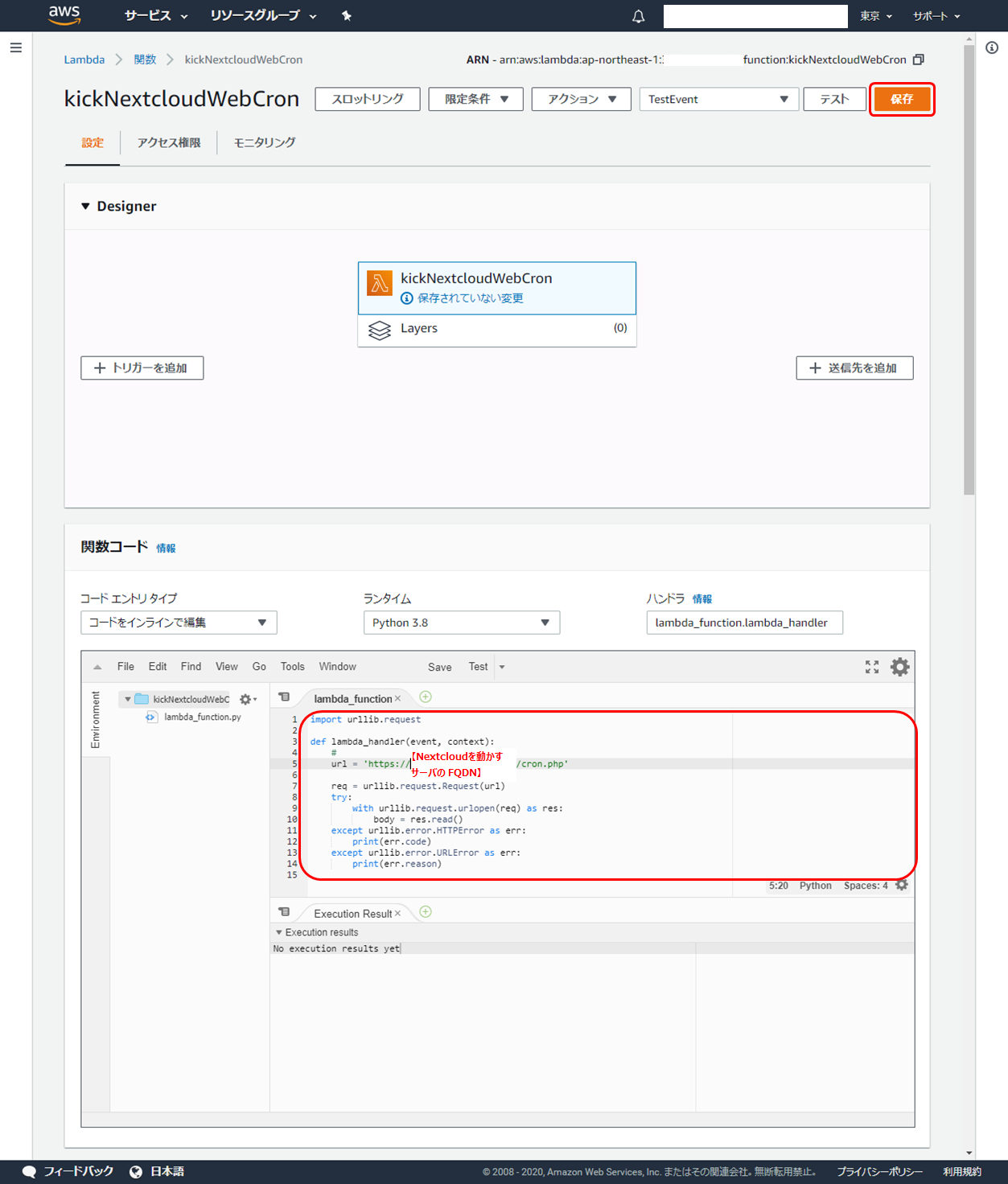

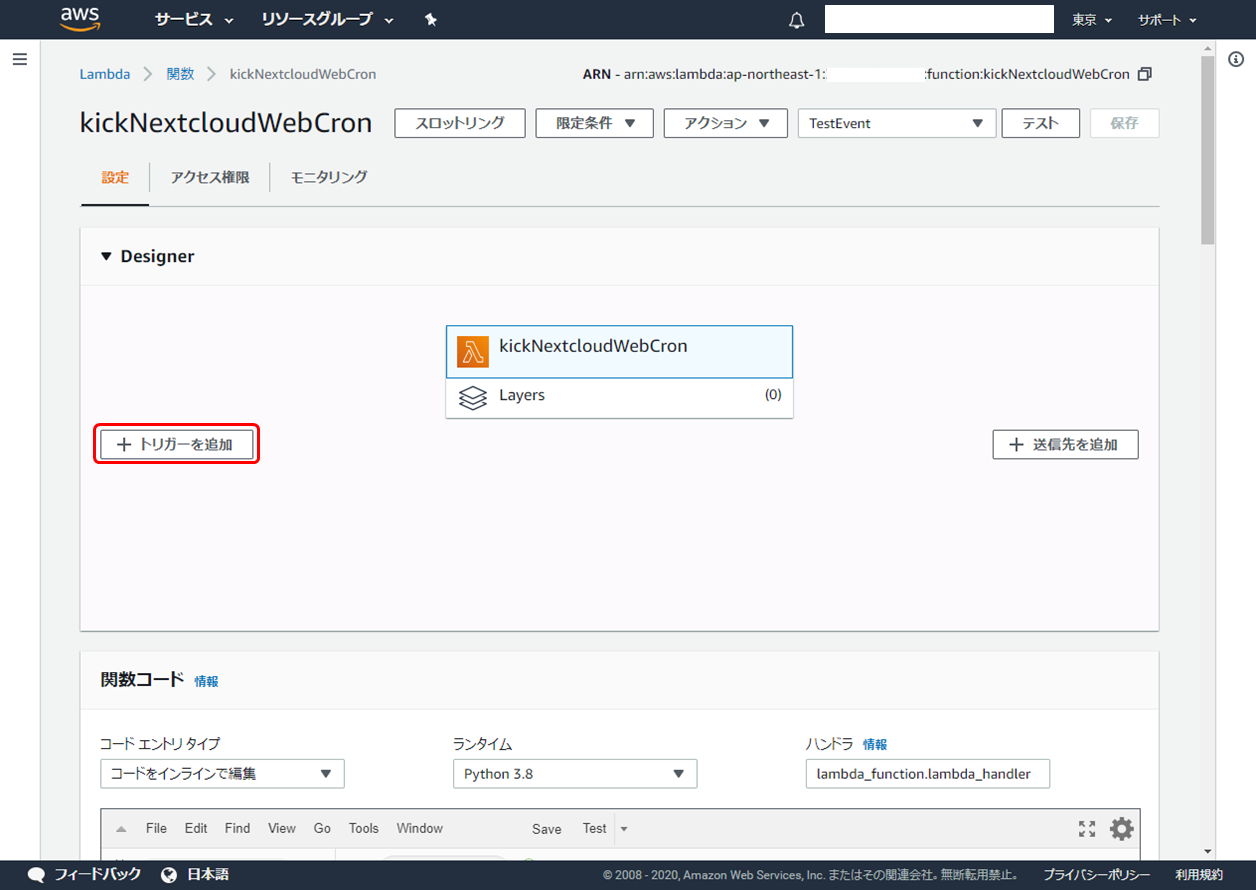

少し待たされますが、作成が終わるとしたのような画面となります。引き続いて「関数コード」に関数の内容(コード)を設定していきます。設定したら「保存」をクリックします。

import urllib.request def lambda_handler(event, context): # url = 'https://【Nextcloud を動かすサーバの FQDN】/cron.php' req = urllib.request.Request(url) try: with urllib.request.urlopen(req) as res: body = res.read() except urllib.error.HTTPError as err: print(err.code) except urllib.error.URLError as err: print(err.reason) -

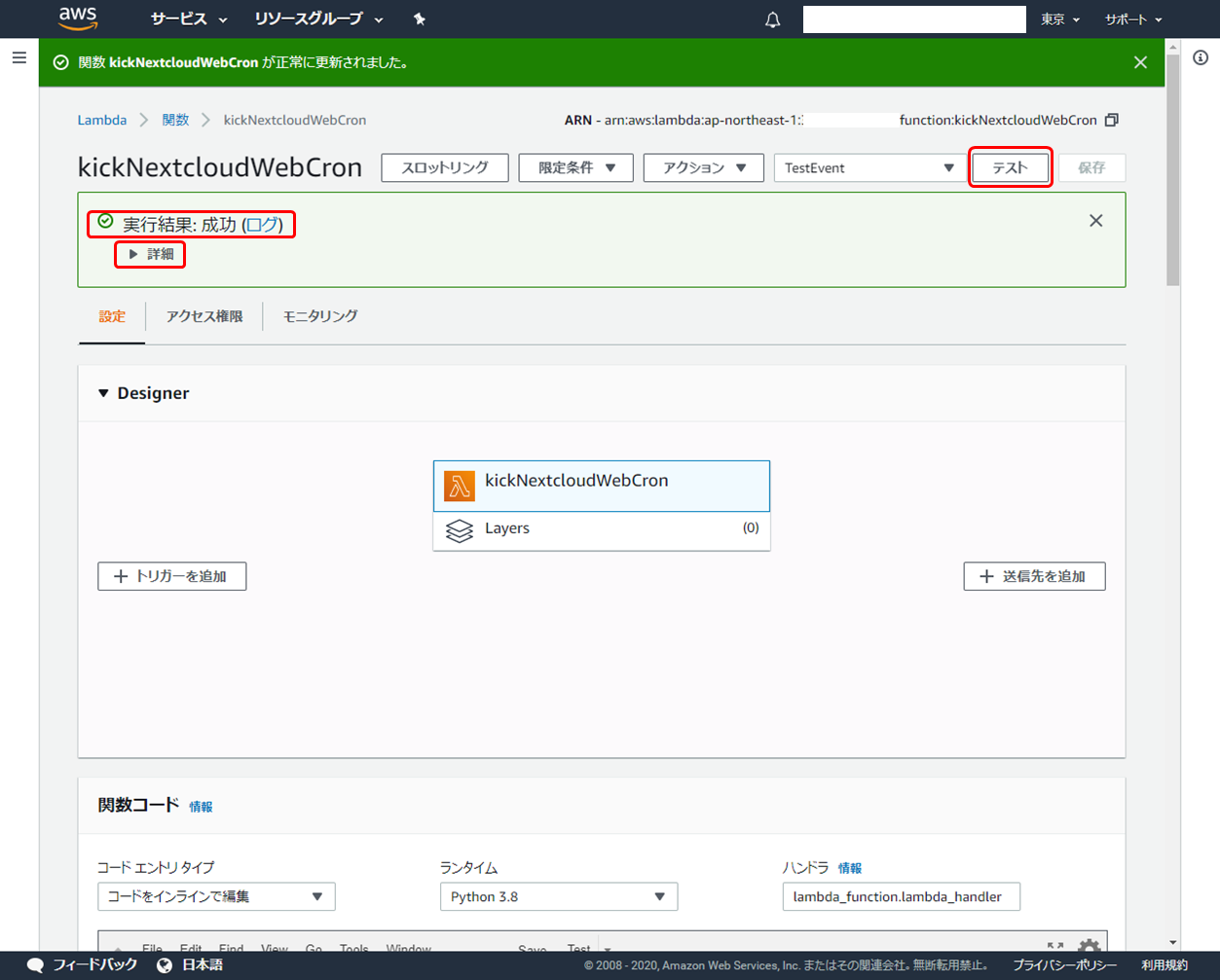

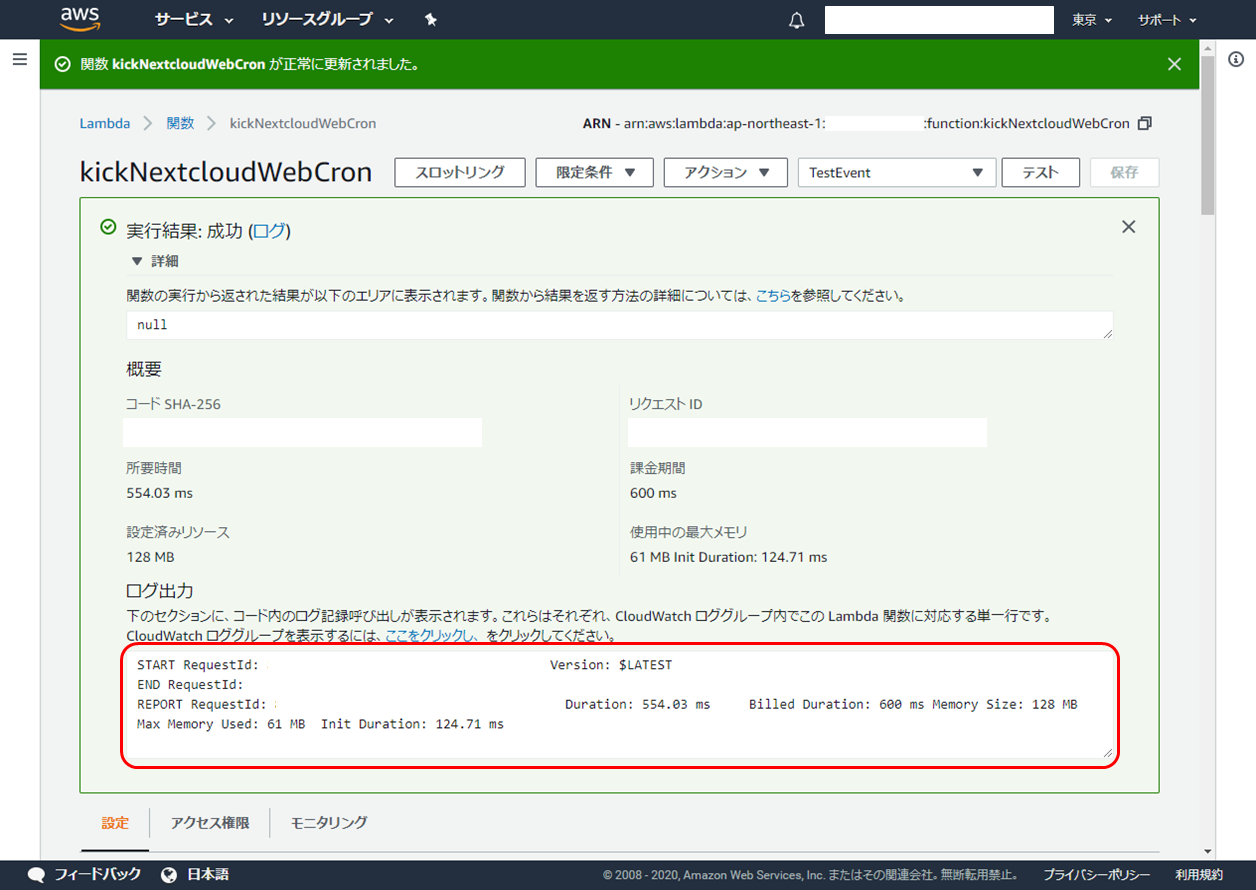

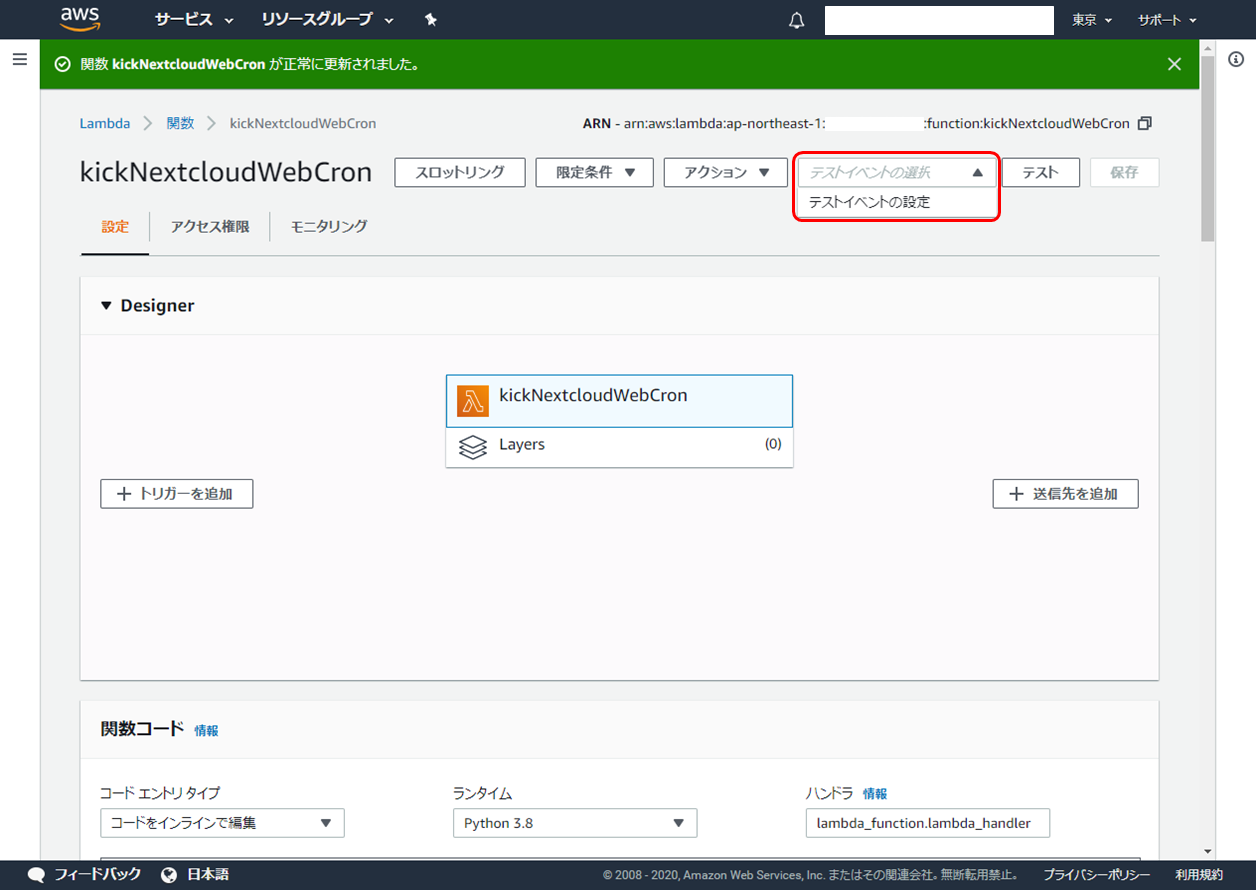

次に作成した Lambda 関数が動くかどうか確認します。 Lambda 関数は AWS の各サービスのイベントを契機に起動しますので、まず、テスト用のイベントを作成します。「テストイベントの選択」をクリックし、「テストイベントの設定」を選択します。

-

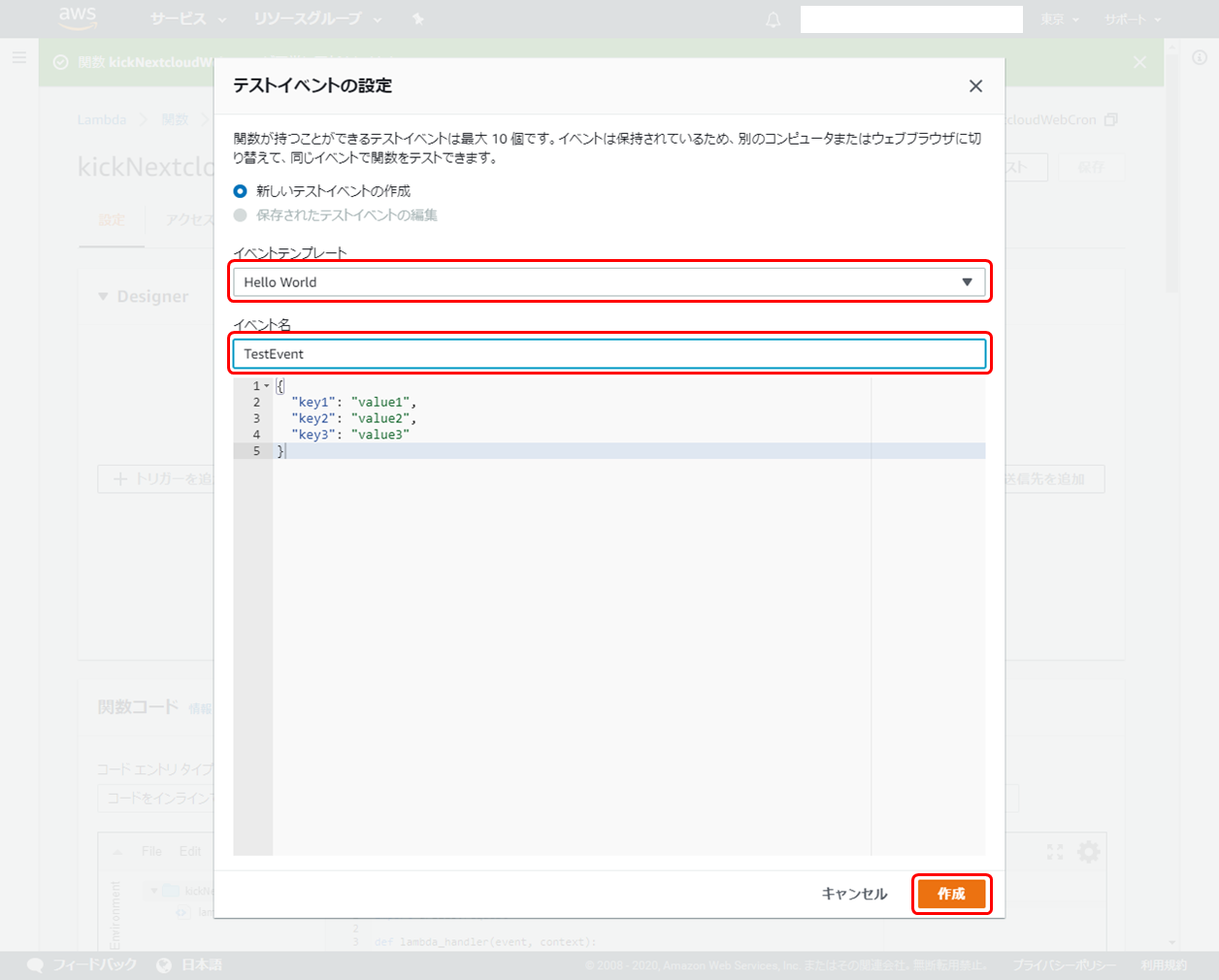

テストとしてはイベントを発生させることができれば OK なので、テストイベントの内容は適当で大丈夫です。以下のとおり設定し、「作成」をクリックします。

項目 設定 イベントテンプレート "Hello World" を選択します。 イベント名 わかりやすい名称を設定します。 -

Nextcloud のバックグラウンドジョブ設定画面を再度確認し、「最終ジョブ実行」の時間が更新されていることを確認できれば、WebCron でのバックグラウンドジョブ起動設定は OK です。

-

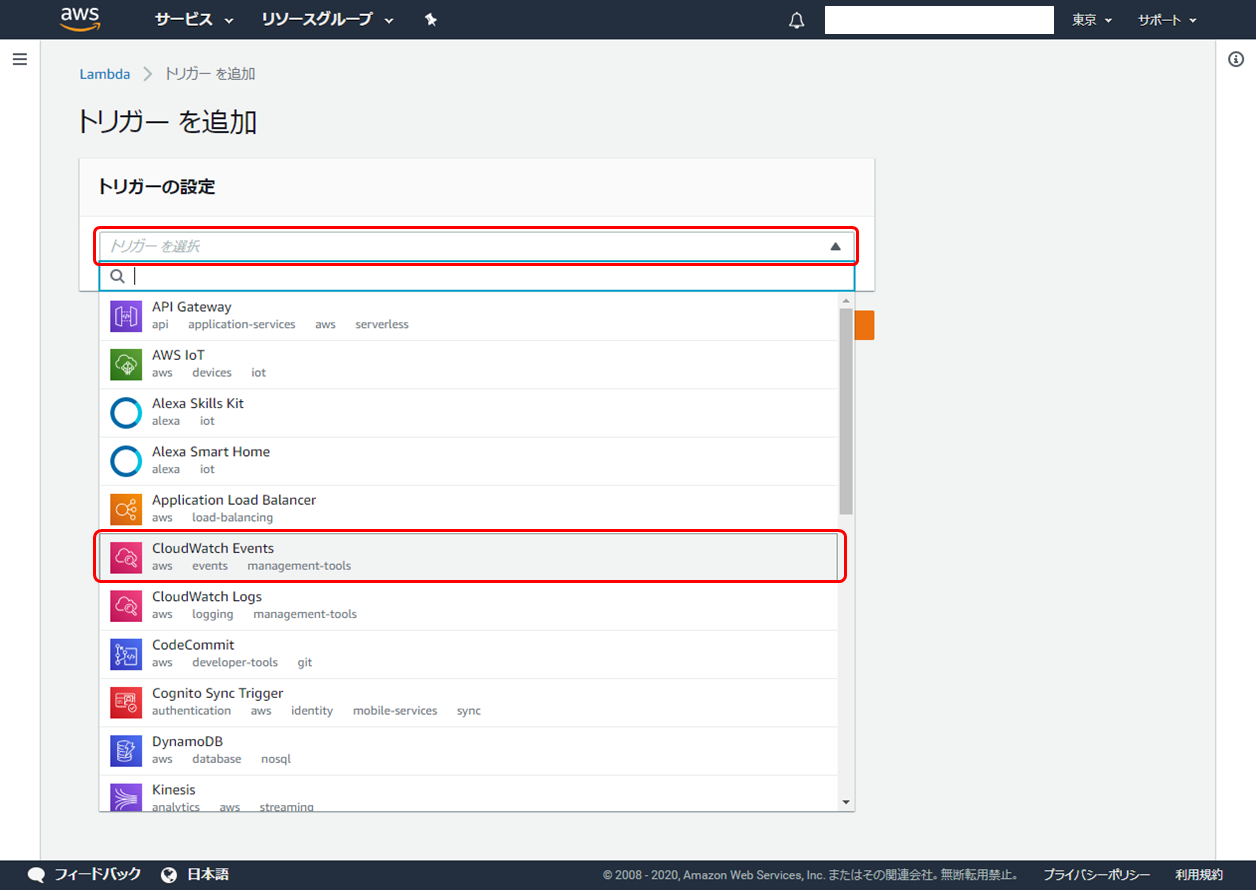

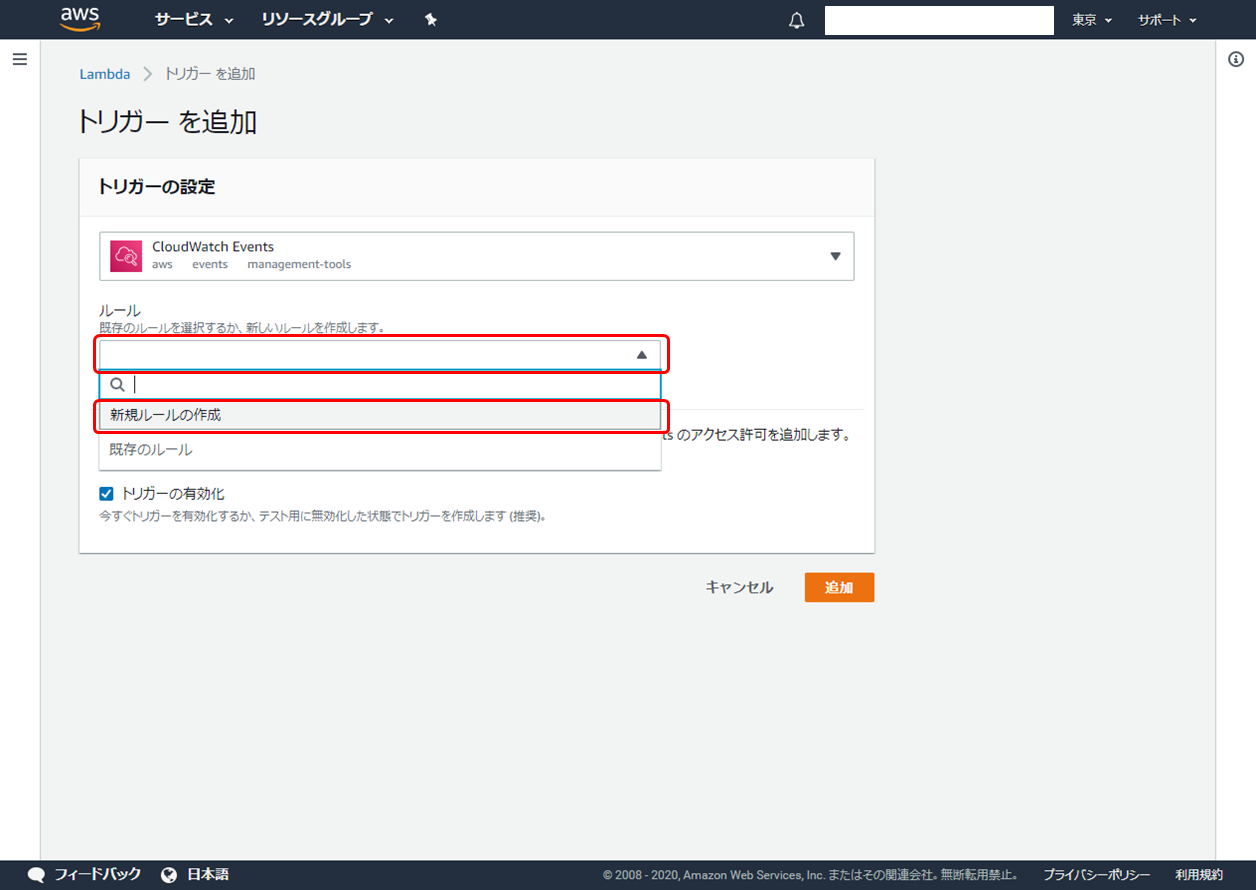

次に、作成した Lambda 関数をどの AWS サービスのイベントで起動するかという、トリガーの設定を行います。「Designer」の中にある「+ トリガーを追加」をクリックします。

-

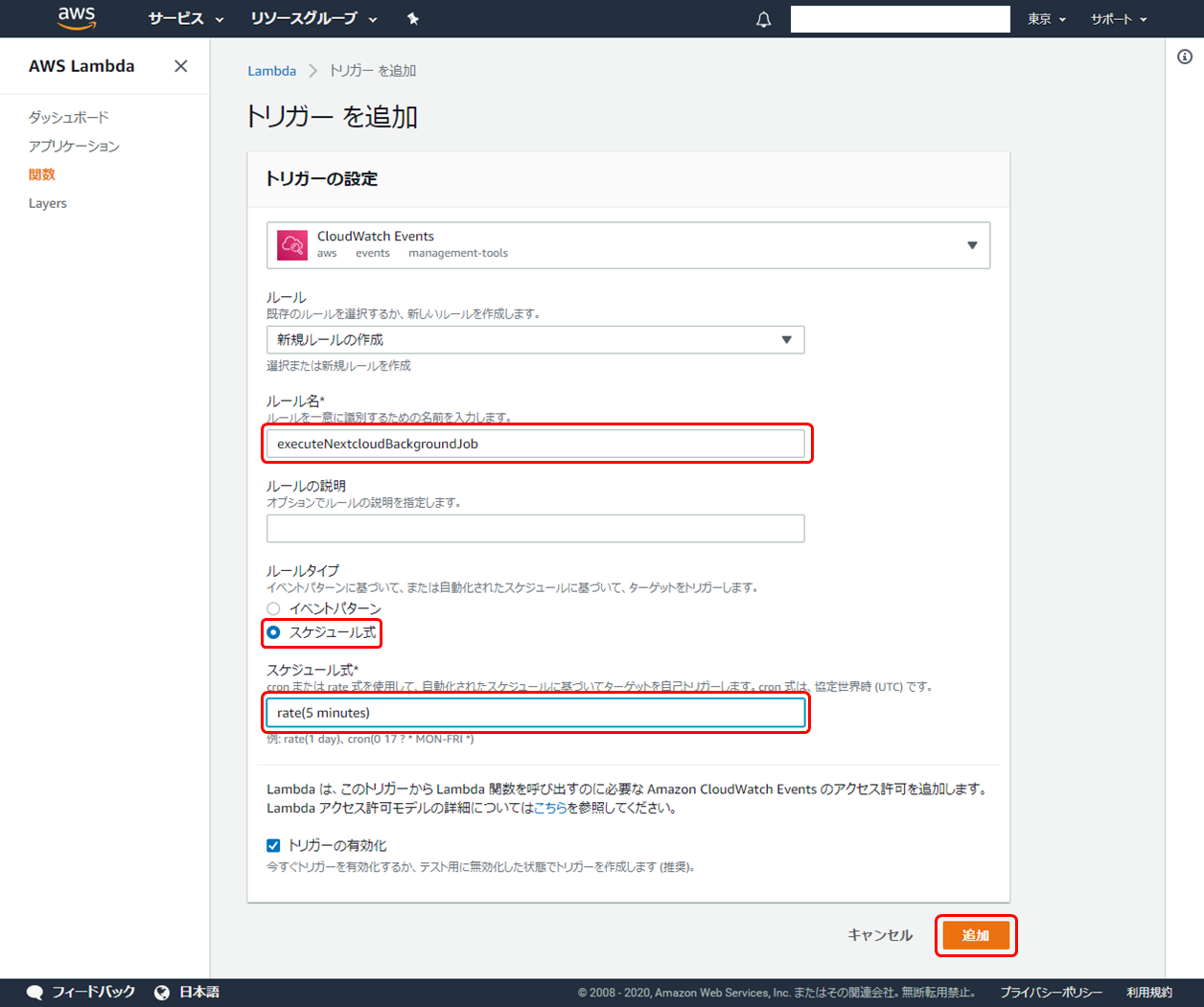

ルールの設定を行っていきます。以下のとおり設定し、「追加」をクリックします。

項目 設定 ルール名 わかりやすいルール名を設定します。 ルールタイプ "スケジュール式" を選択します。 スケジュール式 "rate(5 minuts)"と入力します。これで 5 分間隔でイベントを発生させる意味となります。 -

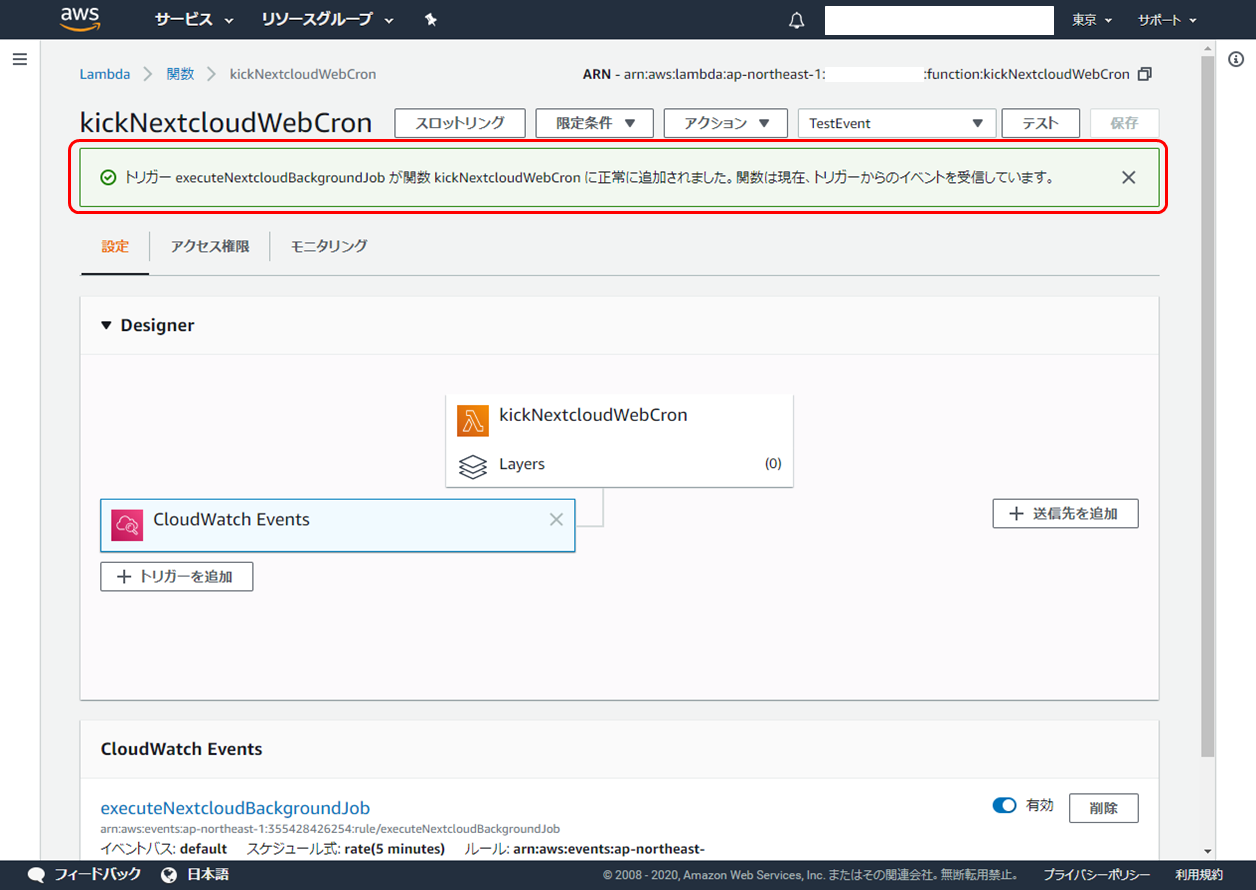

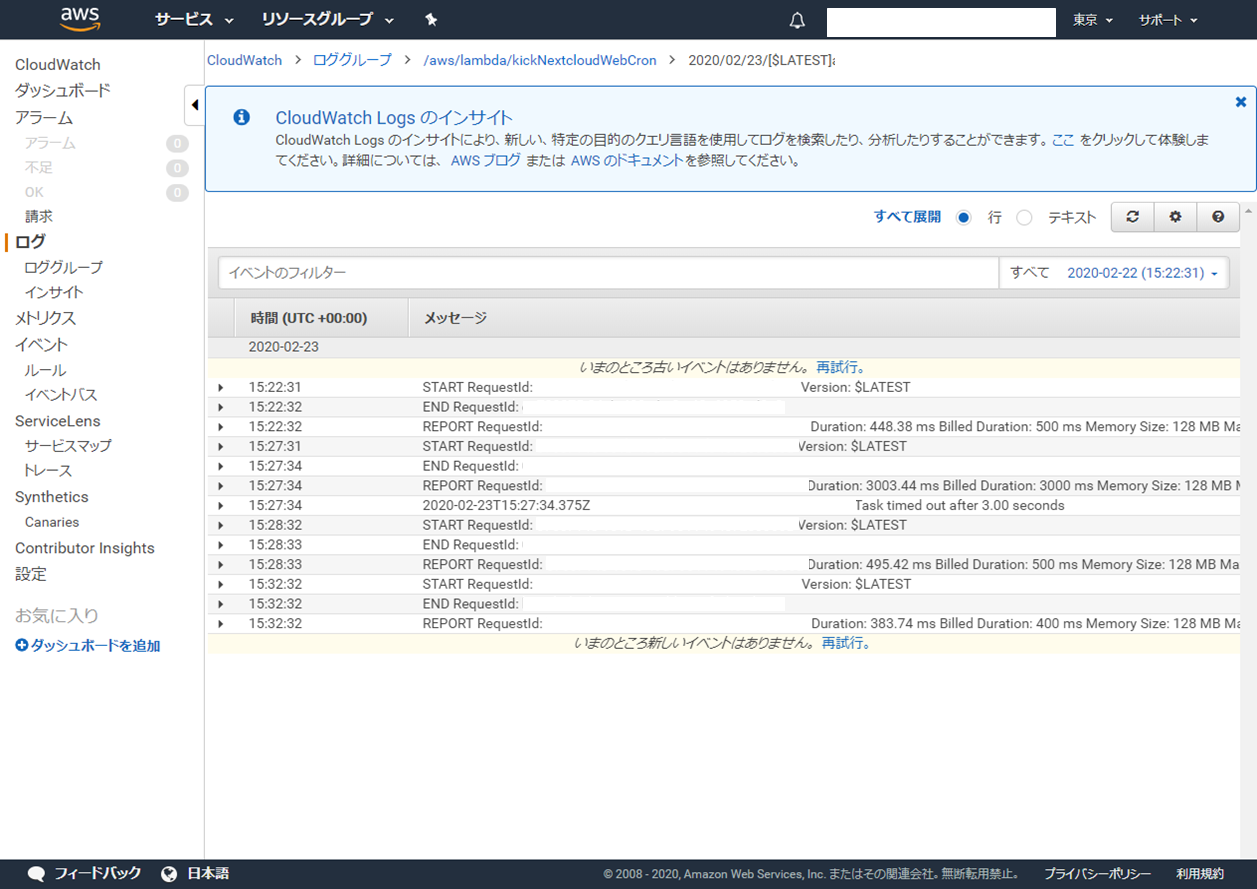

これで、作成した WebCron を起動する Lambda 関数の設定が完了です。今後 5 分おきに WebCron でバックグラウンドジョブが起動します。

-

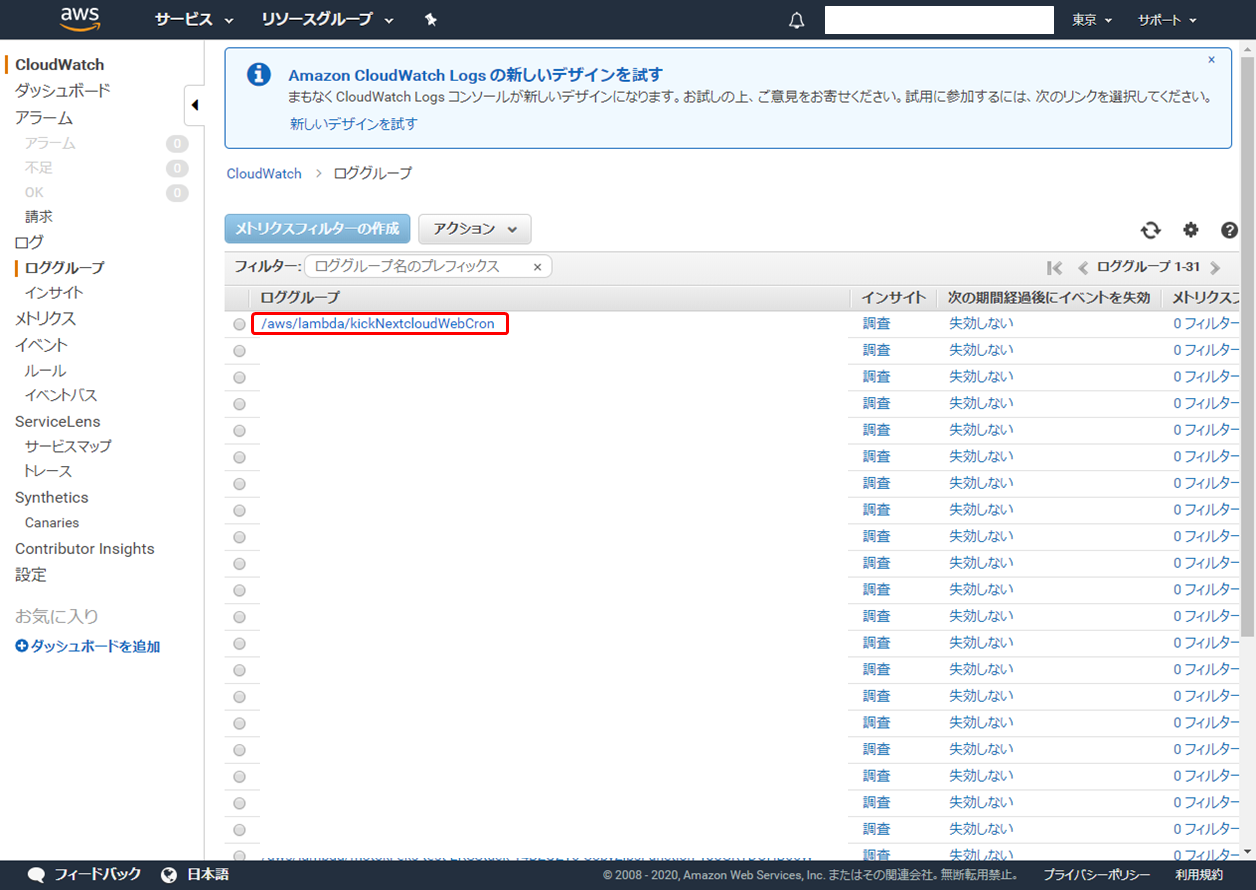

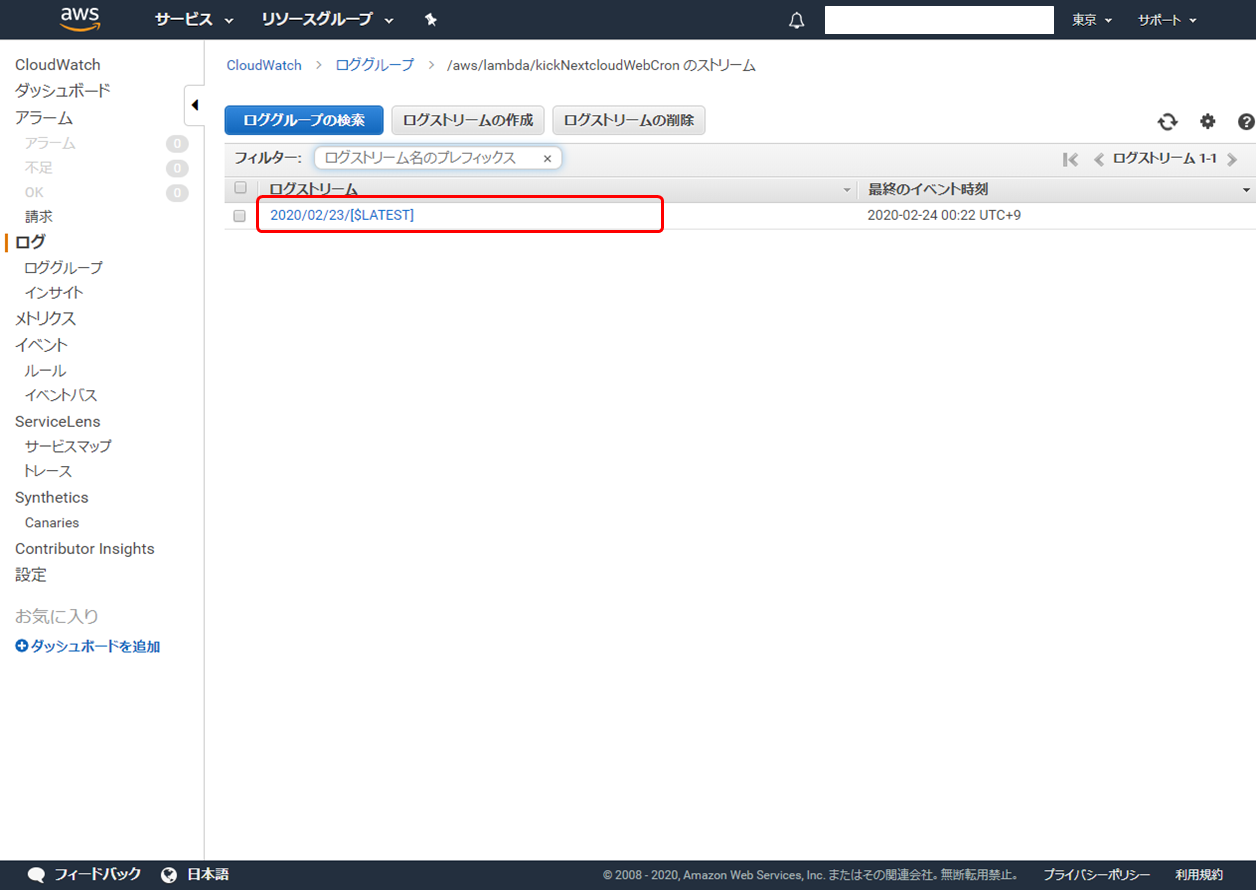

Lambda 関数の実行ログは CloudWatch Logs に追加されます。CloudWatch Logs のログループ画面から "/aws/lambda/(Lambda 関数名)" のロググループで確認できます。

SES の設定

※この設定は必須ではありません。

SES の利用にあたっては、DNS に設定を追加することによる認証処理が必要です。サービス運用中の DNS への設定変更はサービスに影響が出ることがありますので、十分注意をしてください。

SES を利用せず、既存のメールサーバを使う形でも全く問題ありません。

Amazon SES を利用して Nextcloud からメールを送信できるようにしていきます。

SES のサービスは、初期状態ではサンドボックスでの利用に限定されており、様々な宛先に送るようにするためには、 AWS に対してそのようにする旨の申請が必要となります。

サンドボックスでの利用では、 AWS 側で認証されている特定のメールアドレスを宛先に限定して送信することができます。

-

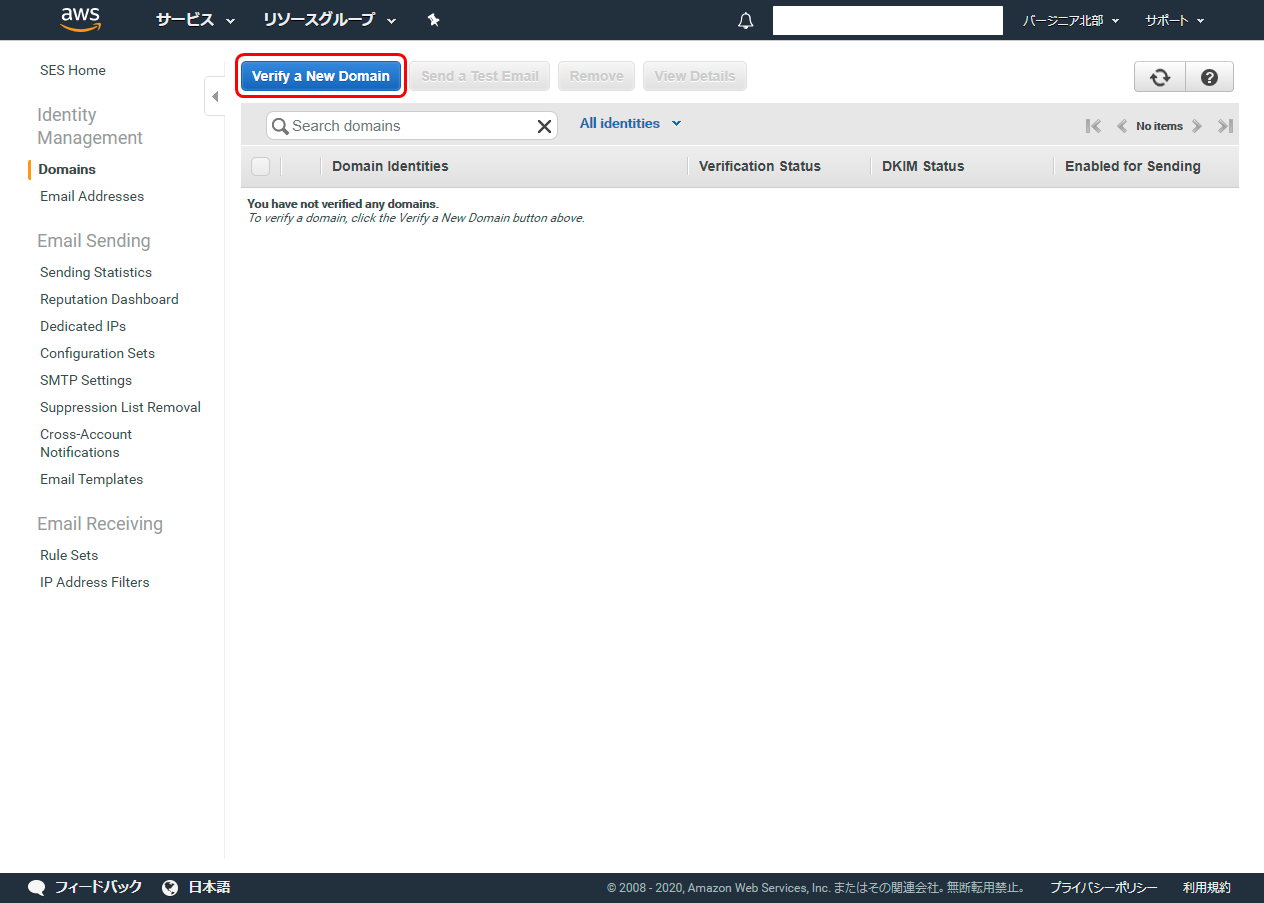

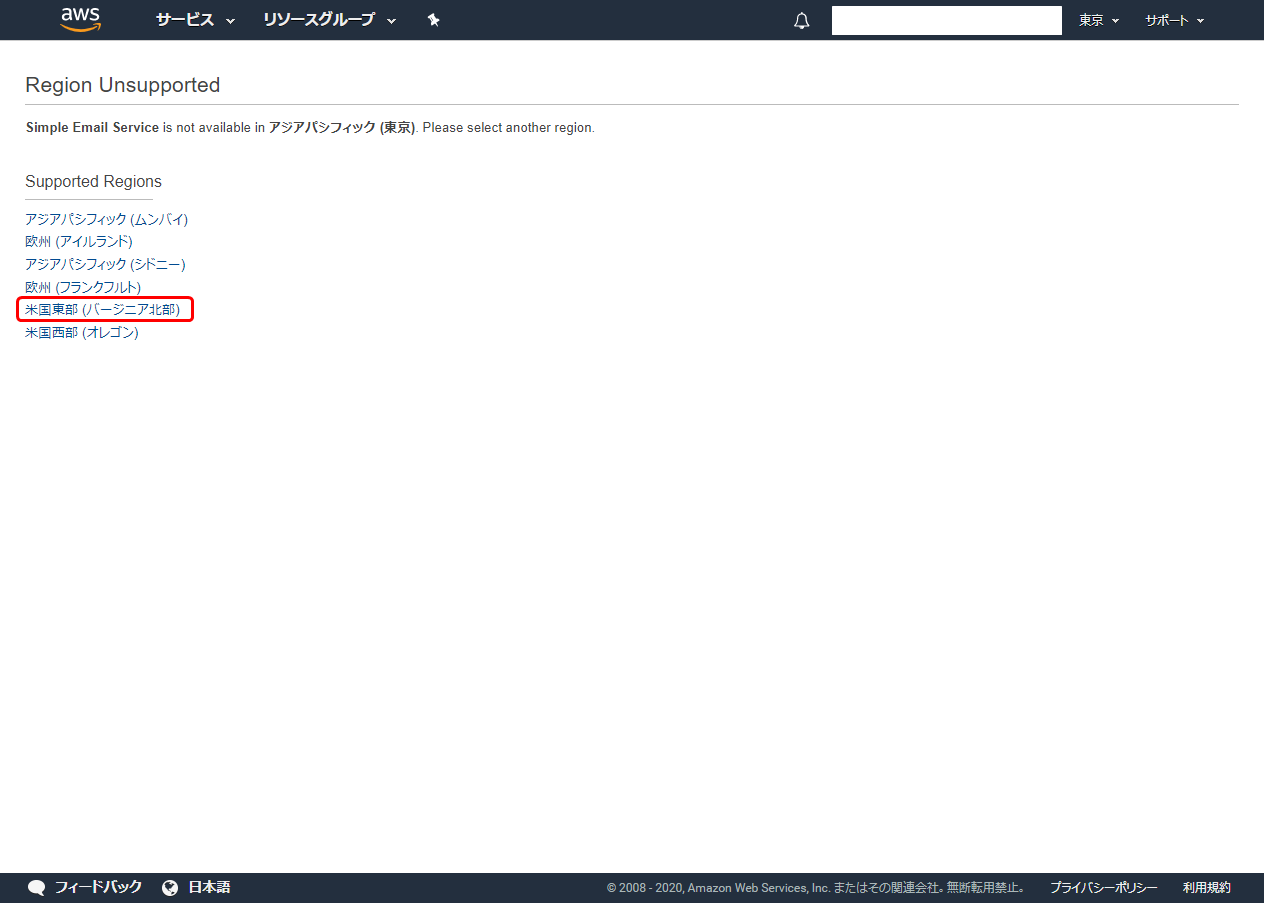

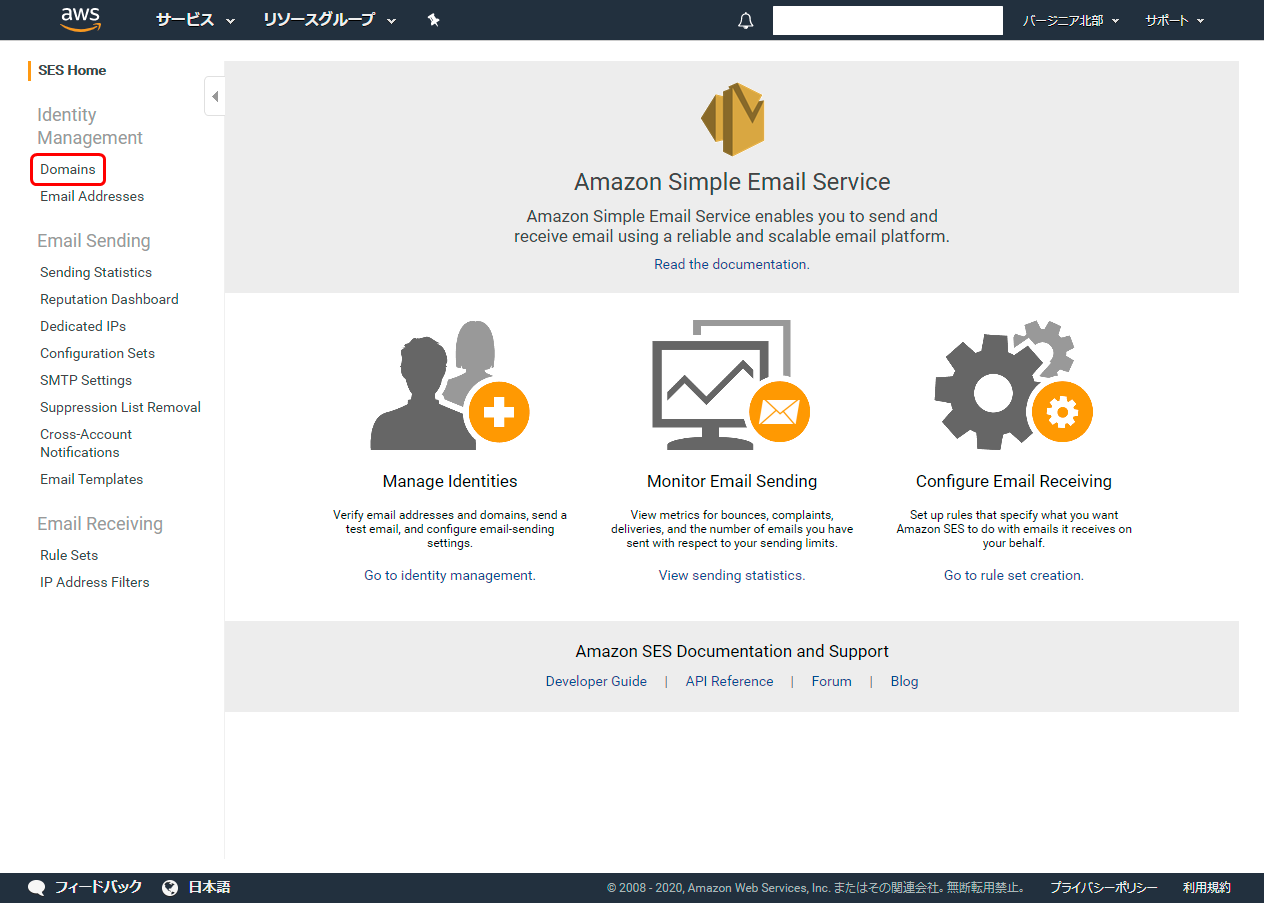

AWS マネジメントコンソールにログインし、Simple Email Service サービスを選択します。SES のサービスは記事掲載時点で東京リージョンに展開されておりませんので、そのほかのリージョンを選択します。今回は「米国東部 (バージニア北部)」をクリックします。

-

まず、Nextcloud サーバから SES でメールを送るためのドメイン認証を行います。「Domains」をクリックします。

-

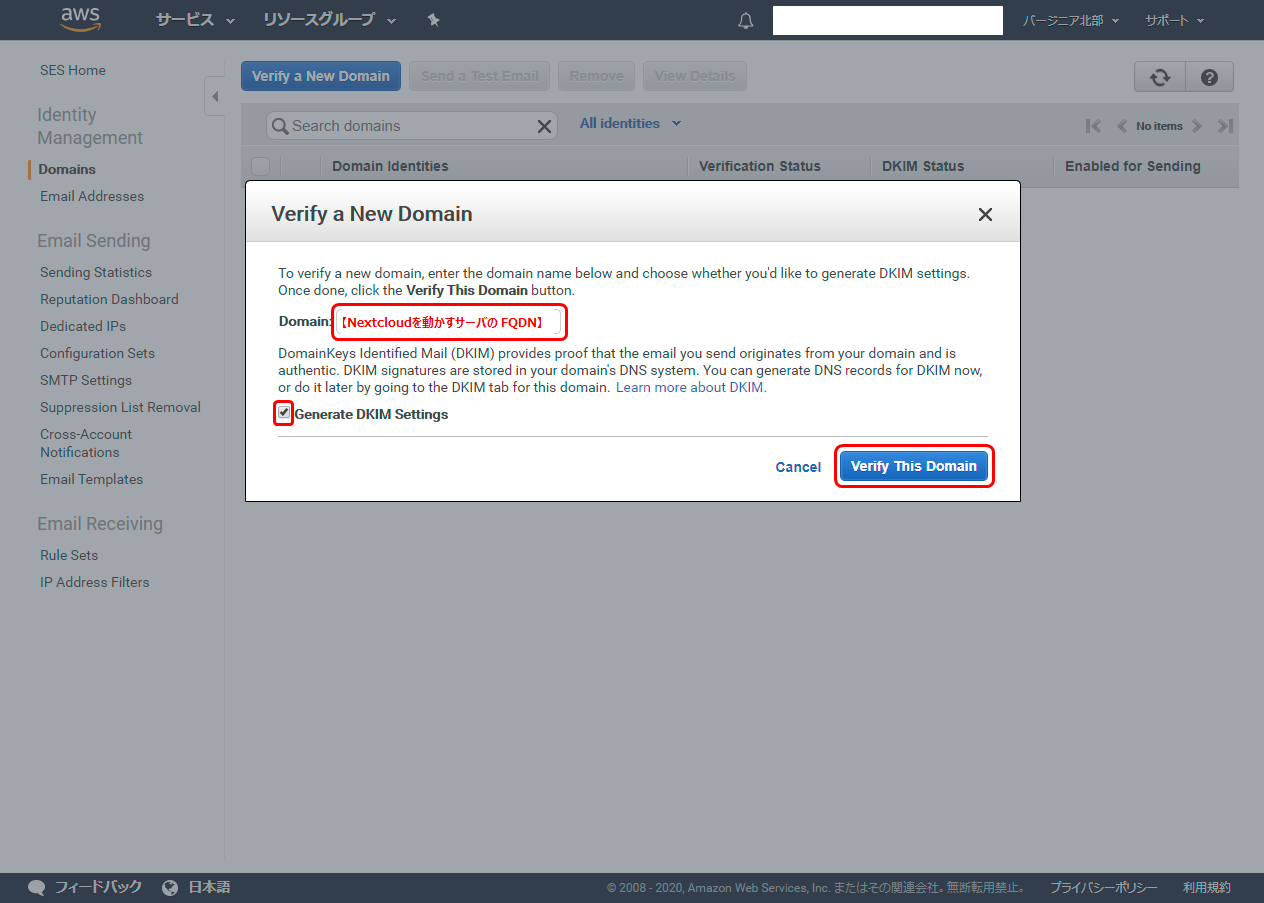

「Domain」に Nextcloud が動いている FQDN を入力、「Generate DKIM Settings」をチェックして「Verify This Domain」をクリックします。

-

ドメイン認証に必要な DNS レコード情報が表示されますので、これを DNS に追加していきます。それぞれの値(Value)は、1バイトのダブルクォーテーションで囲ってください。「Download Record Set as CSV」でダウンロードすることも可能です。

もし、DNS において、すでに同じ名前の TXT レコード (例えば SPF レコードとか) が登録されている場合、- Route 53 を利用している場合は、登録済みの TXT レコードを編集する形で、登録済みのものに対して、行末に改行を追加して設定値を追加することで登録可能です。

- Route 53 以外の DNS の場合は、普通にもう 1 行追加すれば問題ないはずです・・・ (試せてないのであいまいですみません)

-

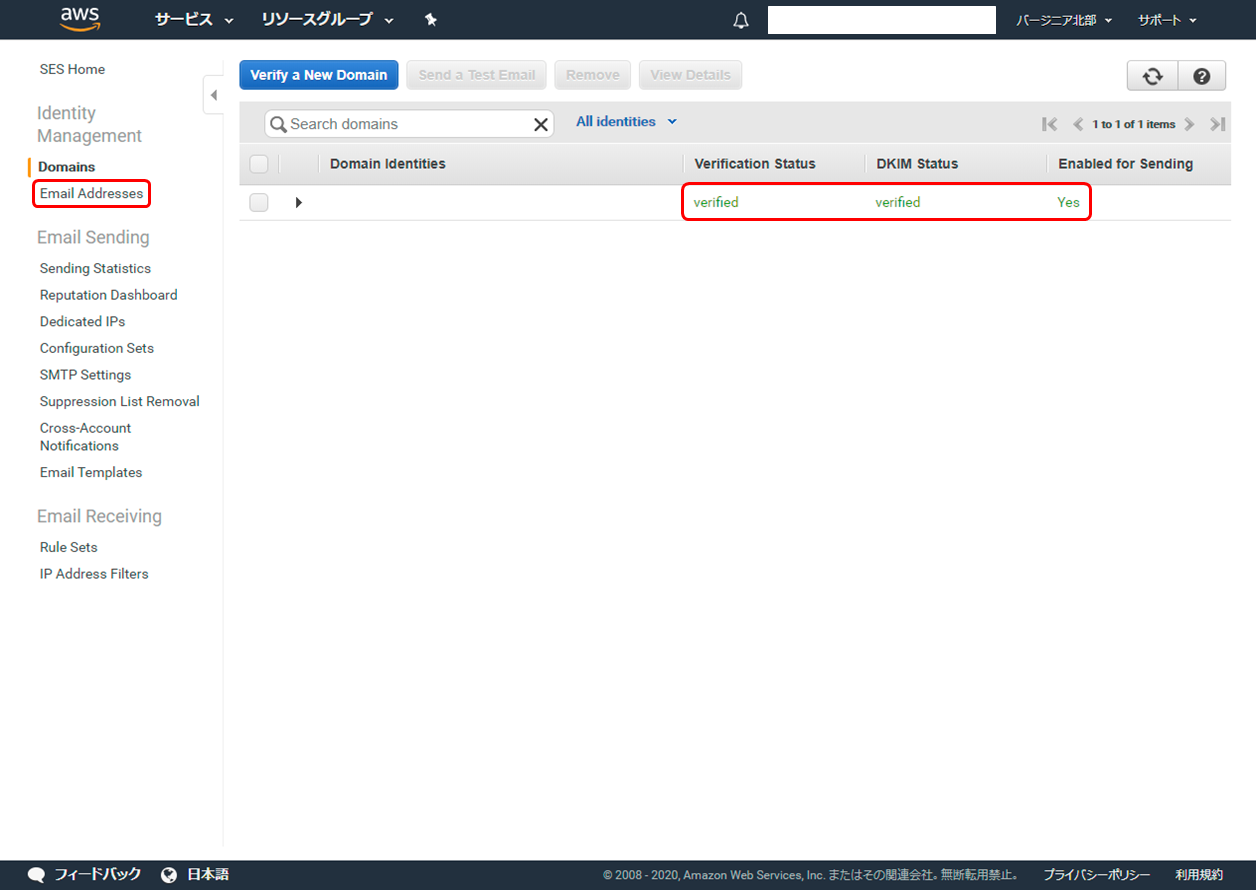

DNS のレコード確認による認証となりますので時間がかかります。Route 53 であれば数分程度で認証できると思いますが、それ以外の一般的な DNS では最大で 72 時間程度かかることもあるようです。認証が OK となると下のような画面となります。

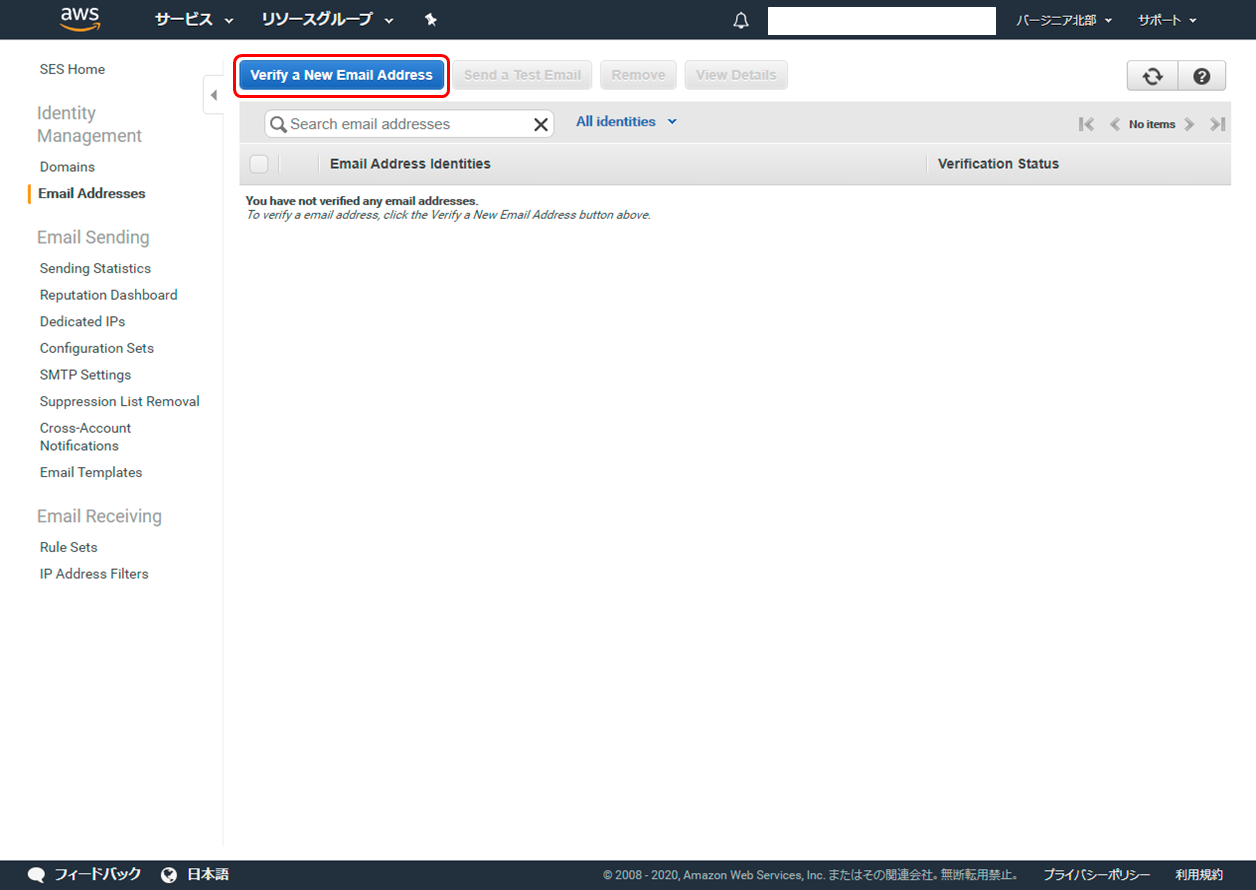

認証が OK となったら次は送信先とするメールアドレスを認証していきます。「Emain Addresses」をクリックします。

-

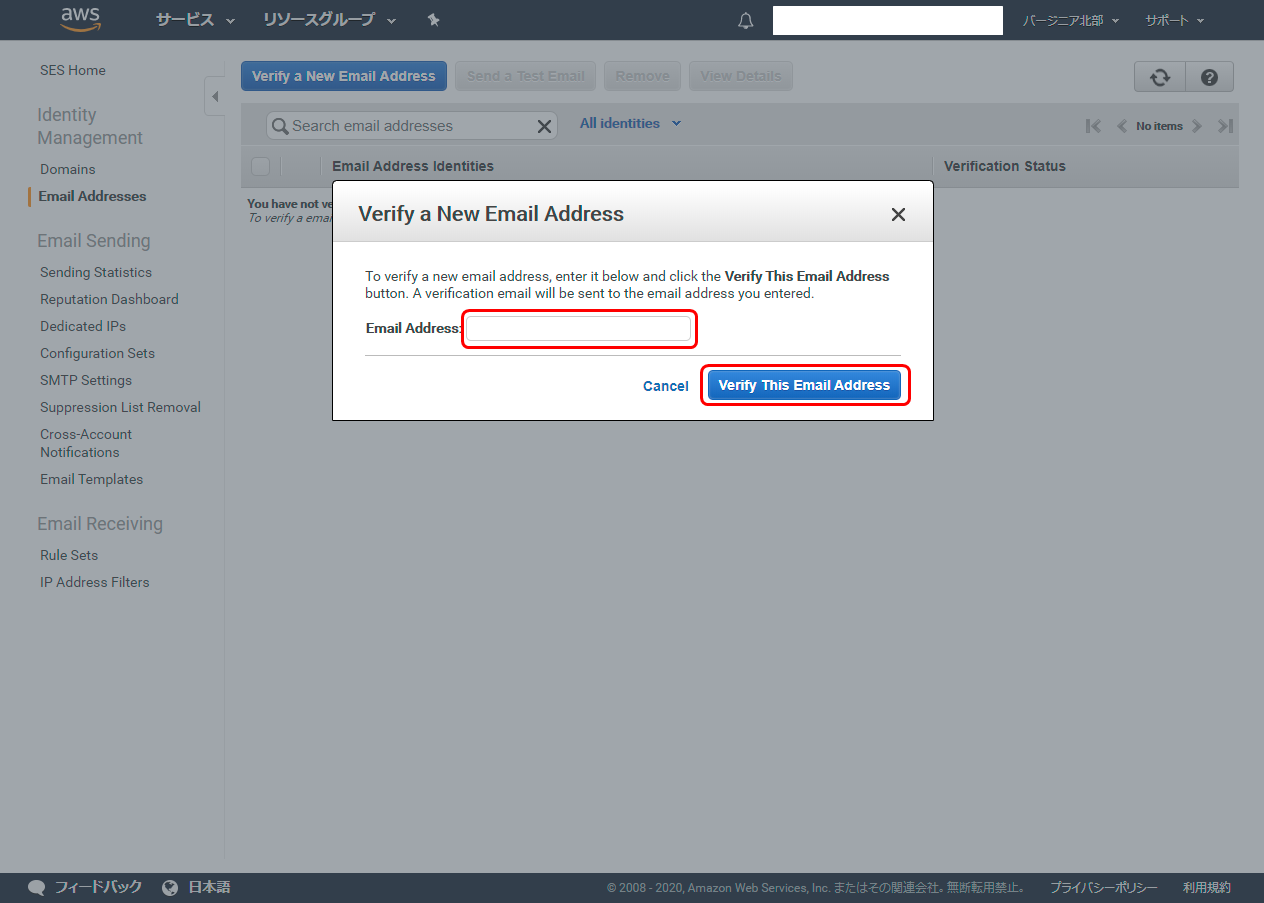

「Email Address」にメールを送信したい宛先メールアドレスを入力して「Verify This Email Address」をクリックします。

-

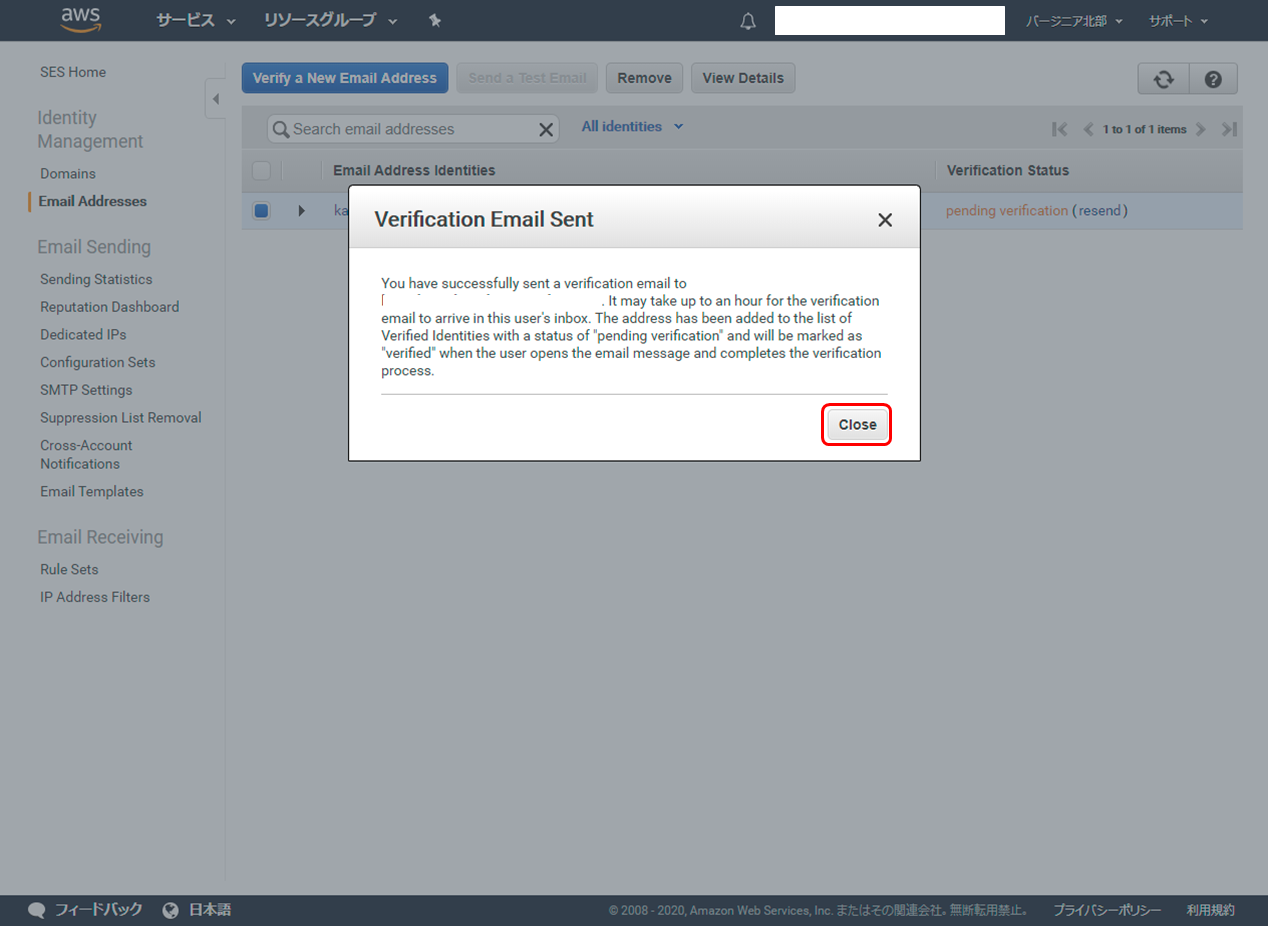

認証用のメールが入力したメールアドレスに対して送信されます。「Close」を押してメールを確認します。

Amazon Web Services – Email Address Verification Request in region US East (N. Virginia)というタイトルのメールが送信されてくるはずです。もし確認できない場合は、メールソフトの迷惑メールフォルダやごみ箱も確認してみてください。

メール本文内に指定された URL にアクセスします。

-

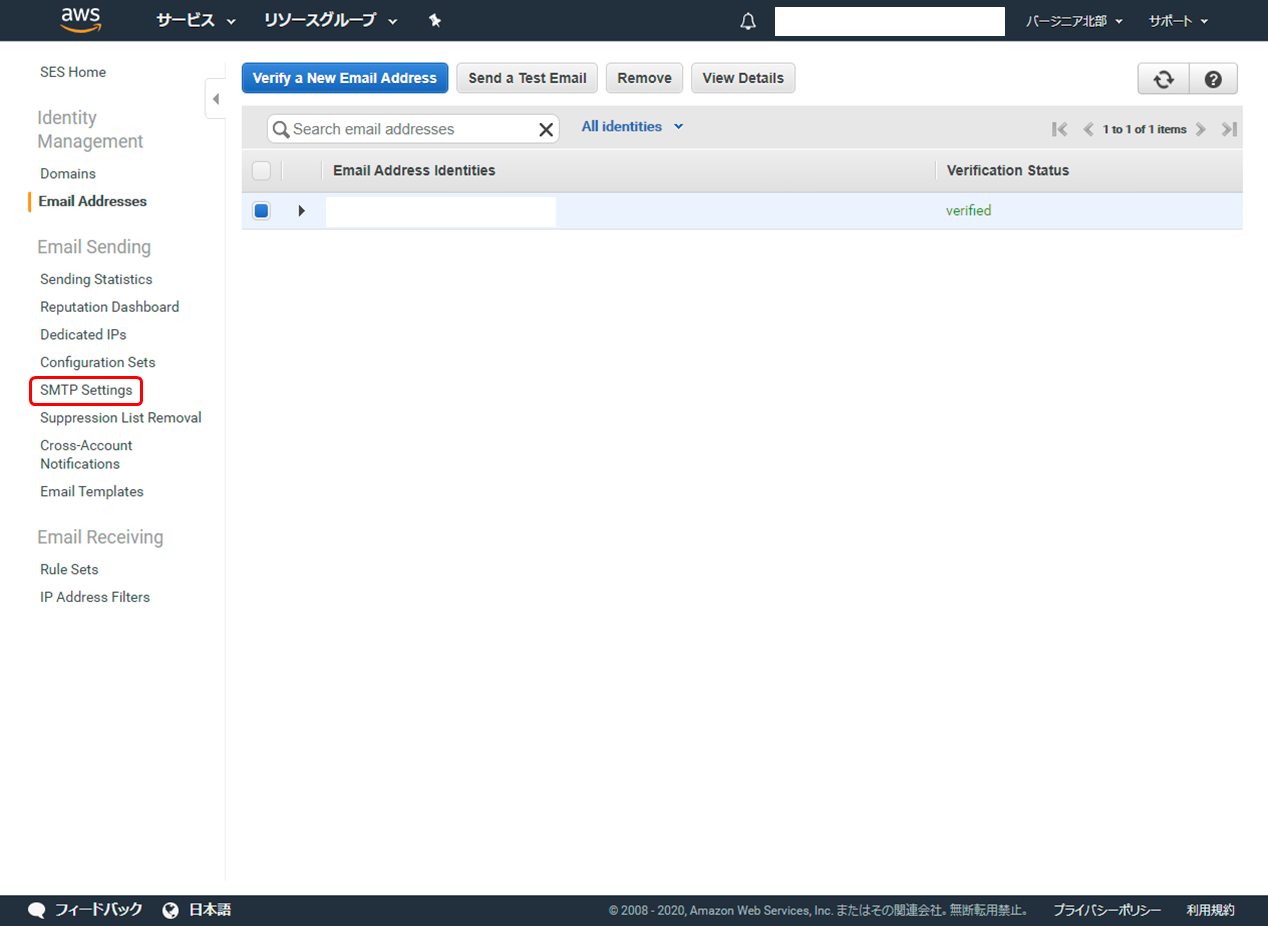

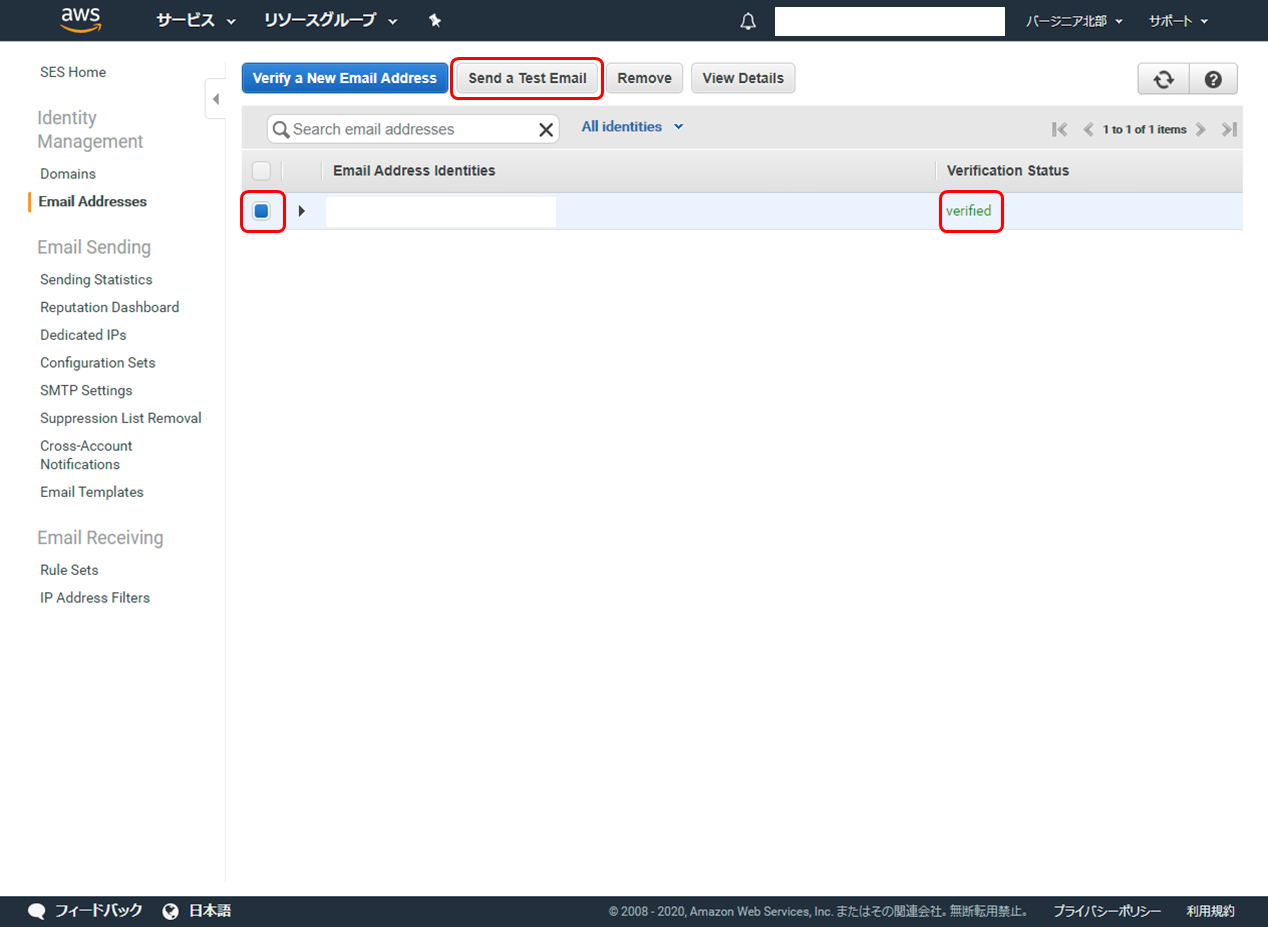

先ほどの SES 設定画面に戻ります。ブラウザのリロード等で画面を更新して「verified」のステータスを確認します。

引き続いてメールが実際に送信できることを確認していきます。認証したメールアドレスの左のチェックボックスを選択して「Send a Test Email」をクリックします。

-

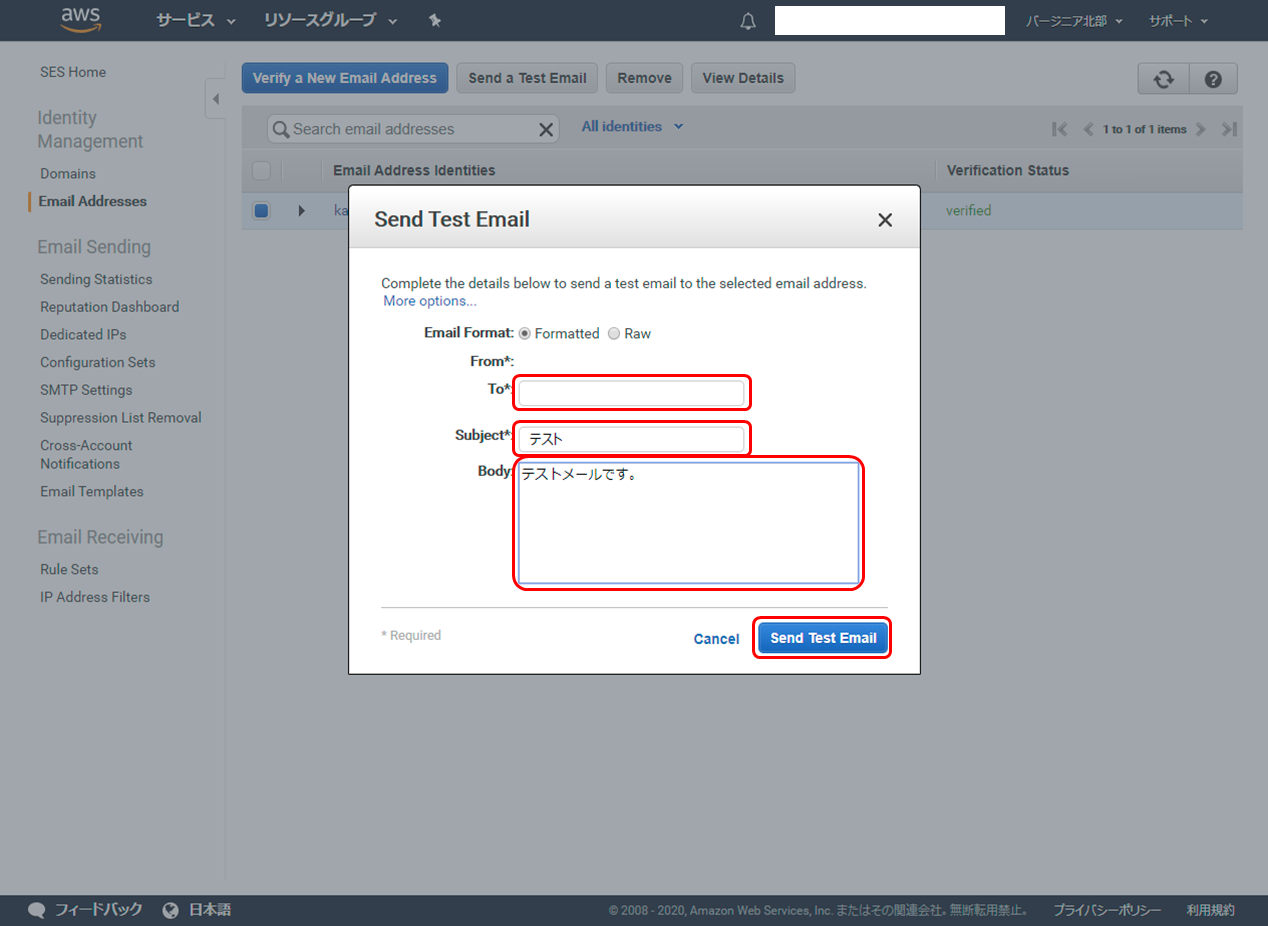

送信するメールの内容の設定です。下のように入力して「Send Test Email」をクリックします。メールが送信されてきたら設定 OK です。

項目 設定 To 認証済みの送信先メールアドレス Subject メールの件名 Body メールの内容

-

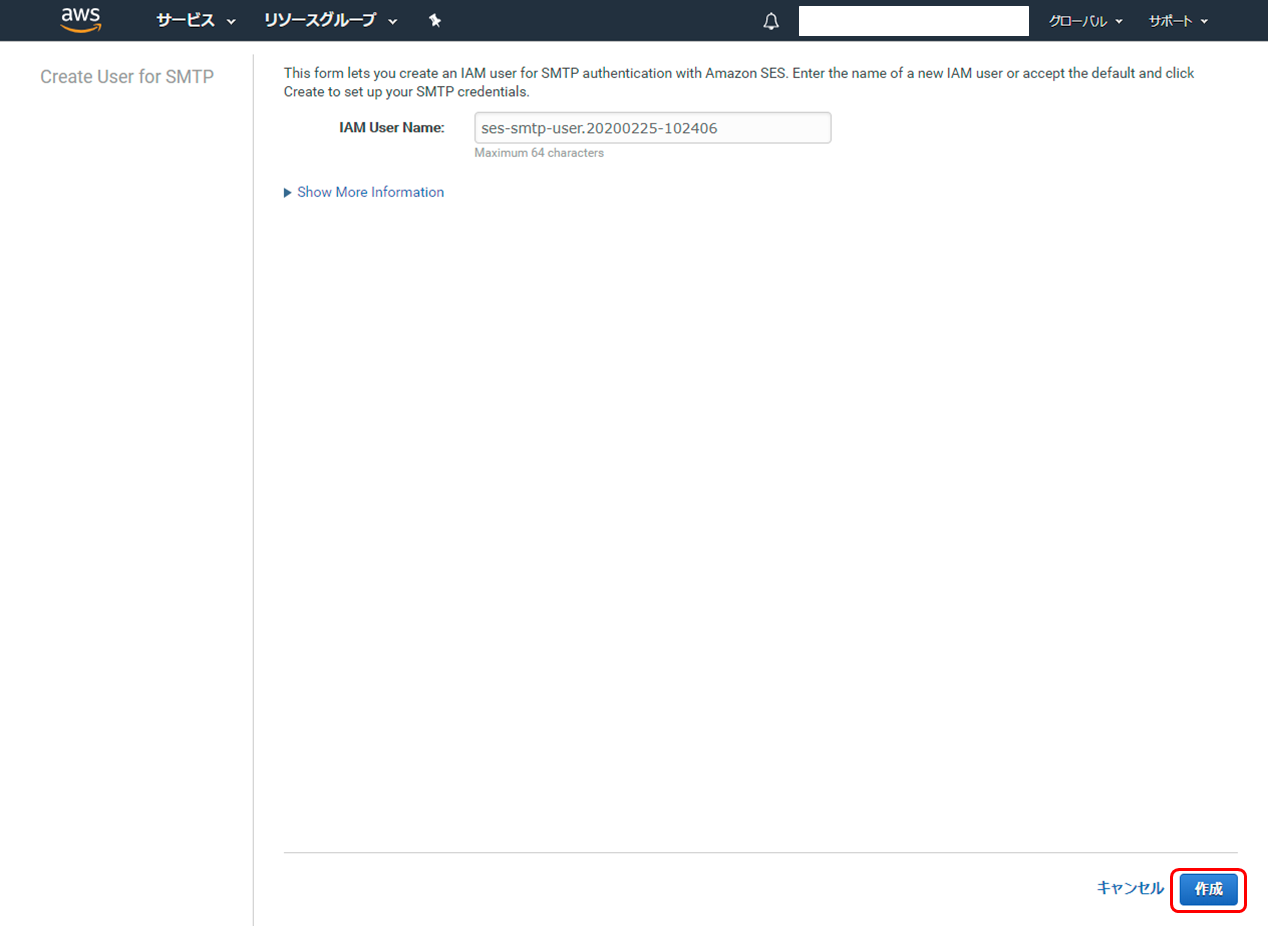

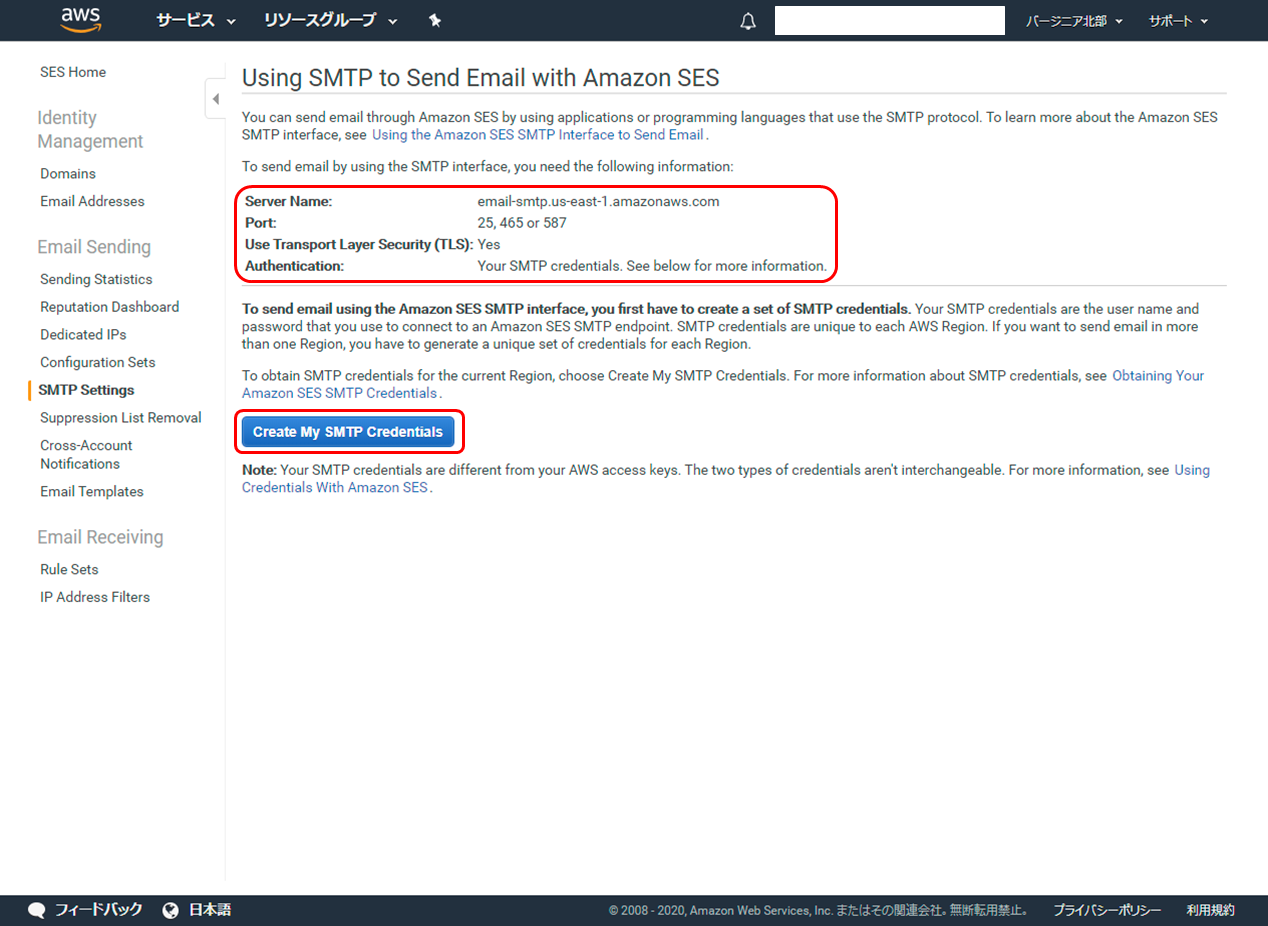

メールサーバーの基本情報が表示されますので確認します。さらにメールサーバーに接続するための認証情報を取得するため、「Create My SMTP Credentials」をクリックします。

項目 Nextcloud における設定項目 Server Name サーバーアドレス Port ポート Use Transport Layer Security (TLS): Yes 暗号化: STARTTLS -

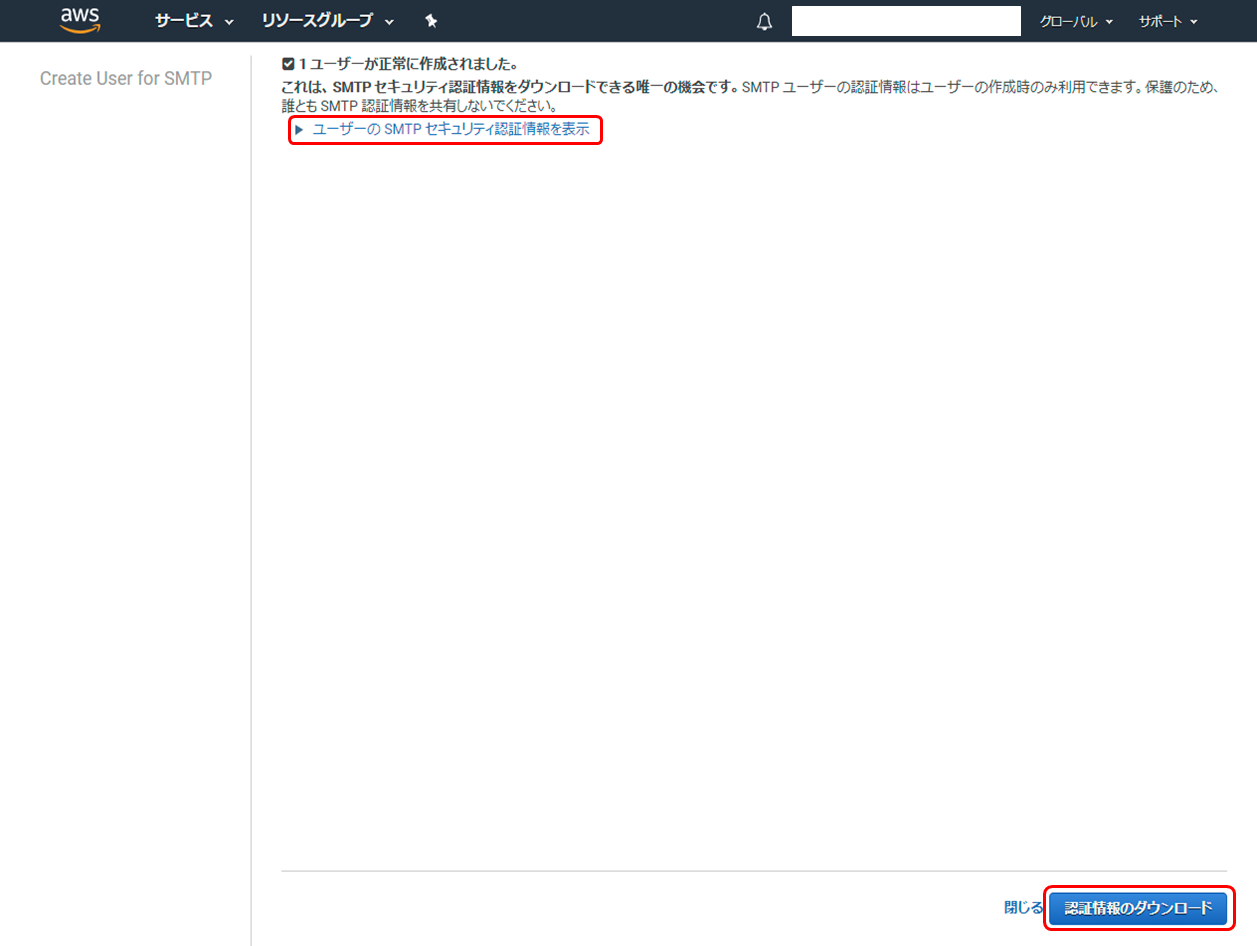

メールサーバー接続情報が作成されます。「ユーザーの SMTP セキュリティ認証情報を表示」をクリックすると情報が表示されます。「認証情報のダウンロード」で認証情報を CSV 形式でダウンロードすることもできます。

Nextcloud 設定の変更② : メールサーバー情報の設定

設定した SES の情報を Nextcloud に設定していきます。

-

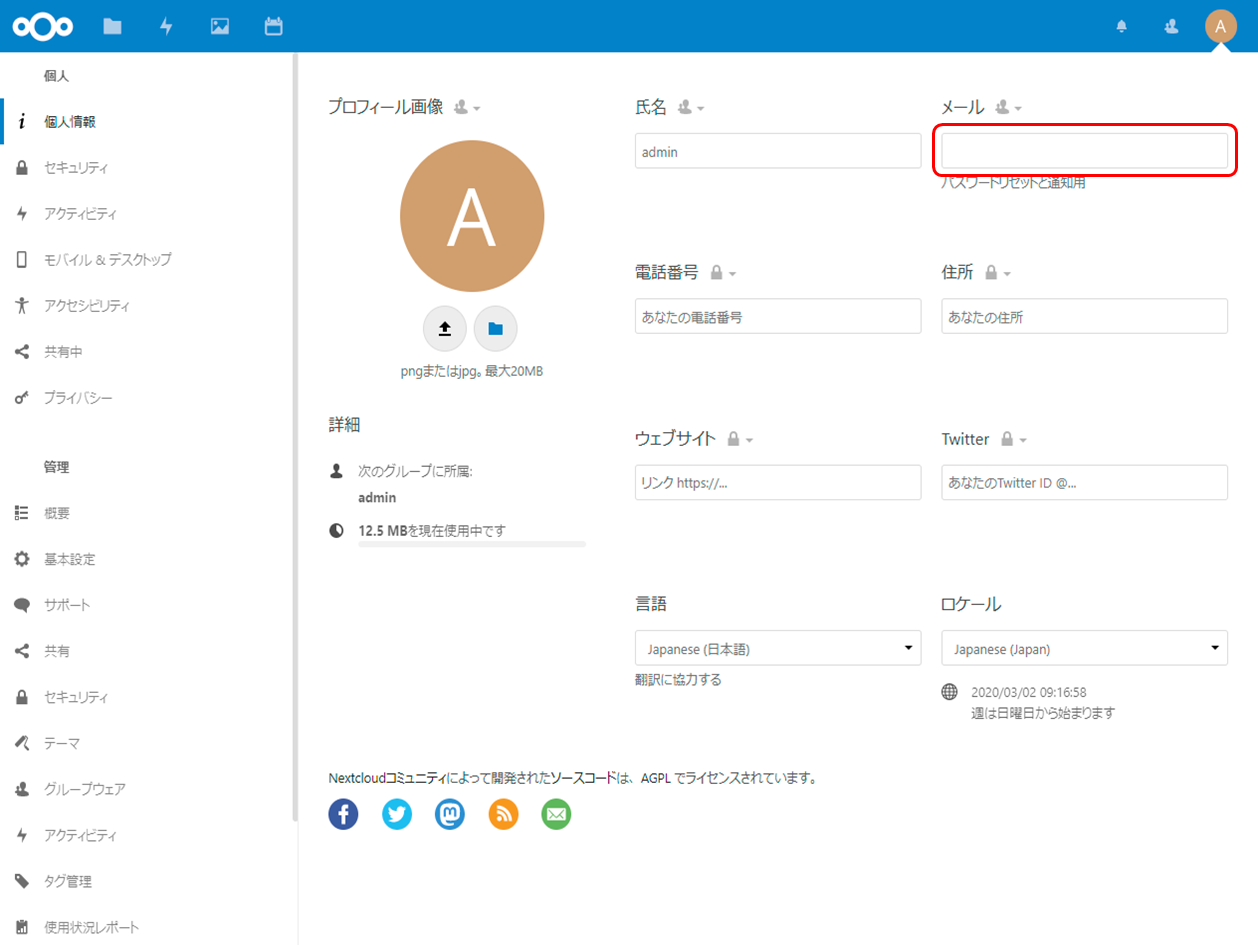

現在のユーザーにメールアドレス情報を付与しておきます。

Nextcloud にログインし、右上のアイコンをクリック→「設定」をクリックすると個人情報設定画面が表示されます。「メール」に SES で認証済みのメールアドレスを設定します。設定は即時に反映されます。

-

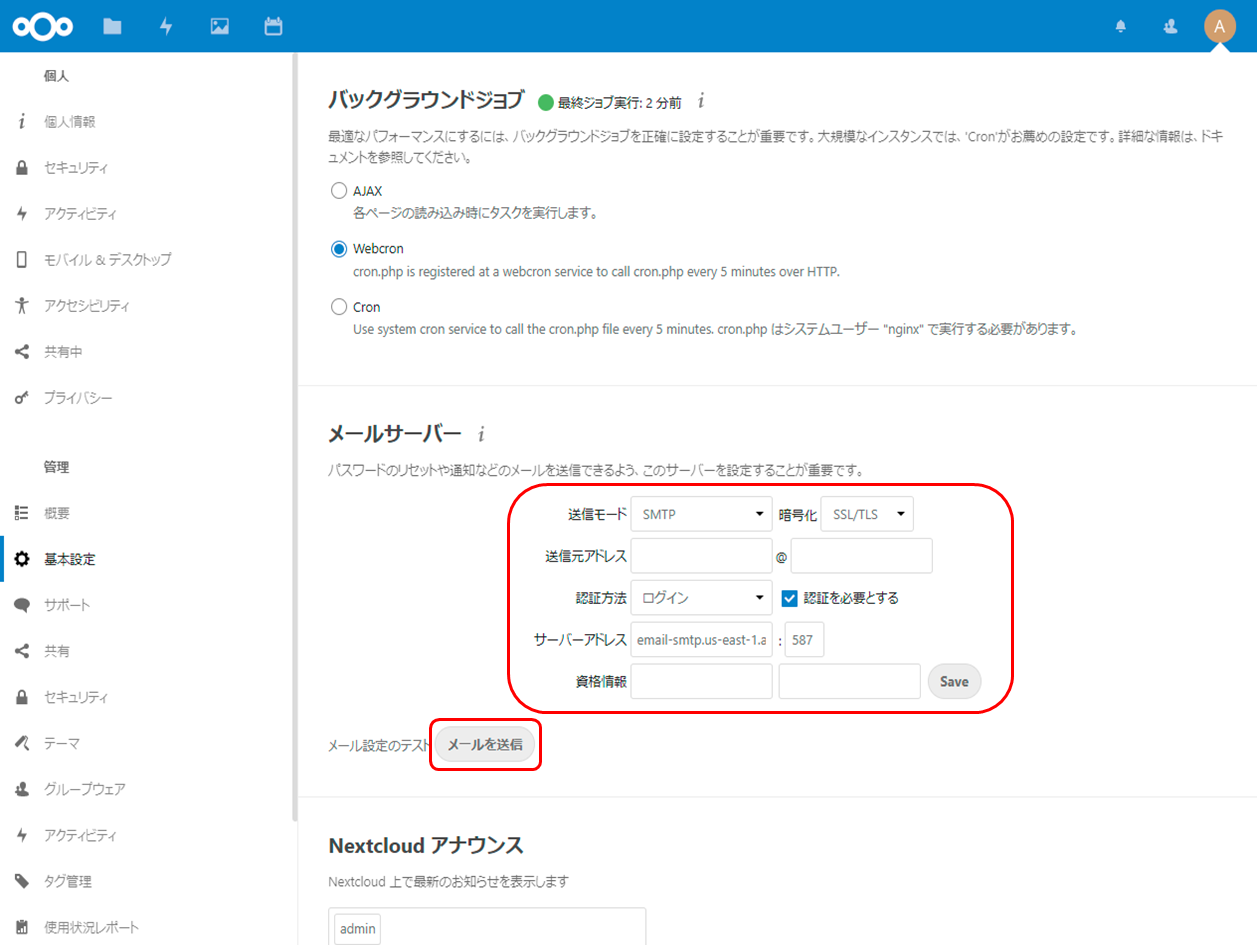

左ペインの「基本設定」をクリックするとメールサーバーの設定画面が表示されます。以下のように設定していきます。資格情報以外は即座に設定が反映されます。

設定後に「メールを送信」ボタンをクリックすると、先に設定したメールアドレスあてにテストメールが送信されてきます。メールが受信できていれば設定 OK です。

設定変更後の EC2 サーバーから新しい EC2 サーバーを作成、ロードバランサ追加

第 4 回の記事「ALB を利用したサーバー負荷分散、可用性向上に向けた取り組み - Nextcloud 環境の構築を通じて AWS での環境構築を体験する④」 の 「EC2 サーバーの追加」~「ロードバランサの追加」のの記事を参考に、

- 現在動いている EC2 のマシンイメージの再取得

- マシンイメージから EC2 を 1 つ作成 (インスタンスタイプは同じもの)

- 作成した EC2 をロードバランサへ追加

を行います。あえて細かい手順は省きますが、多分問題ないかと思います。 (必要な声を多数お寄せいただいた場合は追記します。)

お疲れさまでした! これで完了です。

あとがき

当初記載していた手順について、複数の EC2 インスタンスで運用していることへの考慮が足りず、後出しで手順を変更してしまい申し訳ございません。

今回の設定作業により、 EC2 の設定差分が解消され、どのサーバーも同じ設定となりますので、万が一どちらかの EC2 がダウンしても全く同じ復旧手順で復旧することができるようになり、管理が簡素になります。

あと、SES によるメール送信環境の構築はオマケで完全に私自身の学習、備忘のために記載いたしました。設定は若干大変な感じがありますが、それだけセキュリティを保つために必要であるということで理解いただければと思います。

連載形式で記事を書いてきましたが、構築の記事としては次回で最終回となる予定です。

次回は、EC2 で障害が起こっても自動的に EC2 を復旧させ、必要に応じてスケールアウト/スケールインを行い可用性を上げることができる、Auto Scaling を設定します。